Microsoft Entra ID so konfigurieren, dass Benutzer sich mit dem UPN anmelden können

Auf dieser Seite finden Sie eine alternative Methode zum Konfigurieren von Azure IDP. Sie müssen die Anweisungen auf dieser Seite befolgen, wenn Sie von Ihren Endbenutzern verlangen, sich mit einem Benutzerprinzipalnamen (UPN) zu authentifizieren, der sich von ihrer primären E-Mail-Adresse unterscheidet.

Wenn die E-Mail-Adressen Ihrer Benutzer mit den UPNs übereinstimmen, lesen Sie Identitätsprovider hinzufügen (Entra ID/Open IDC/ADFS).

Die Hauptschritte:

- Richten Sie Microsoft Entra ID im Azure Portal ein.

- Fügen Sie Microsoft Entra ID als Identitätsanbieter in Sophos Central hinzu.

Microsoft Entra ID im Azure Portal einrichten

Die Hauptschritte für die Einrichtung von Microsoft Entra ID im Azure Portal lauten wie folgt:

- Erstellen Sie eine Azure-Anwendung.

- Richten Sie die Authentifizierung für die Anwendung ein.

- Richten Sie Token-Konfiguration ein.

- Weisen Sie Anwendungsberechtigungen zu.

Weitere Einzelheiten finden Sie in den nächsten Abschnitten.

Azure-Anwendung erstellen

So erstellen Sie eine Azure-Anwendung:

- Melden Sie sich bei Ihrem Azure-Portal an.

-

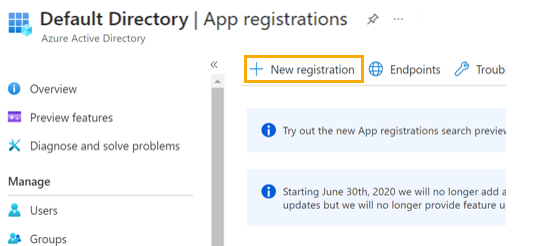

Klicken Sie im Menü Verwalten auf App-Registrierungen.

-

Klicken Sie auf der Seite App-Registrierungen auf Neue Registrierung.

-

Geben Sie einen Namen für die App ein.

-

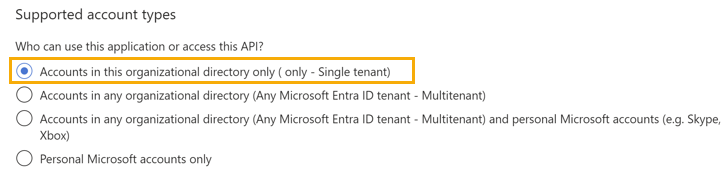

Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis (Nur Standardverzeichnis – Einzelner Mandant) aus.

-

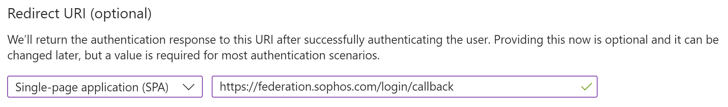

Wählen Sie unter URL umleiten (optional) die Option Single-Page-Webanwendung (SPA) aus und geben Sie die folgende URL ein:

https://federation.sophos.com/login/callback. -

Klicken Sie auf Registrieren.

Authentifizierung für die Anwendung einrichten

Um Authentifizierung für die Anwendung einzurichten, gehen Sie wie folgt vor:

- Klicken Sie in der von Ihnen erstellten Anwendung auf Authentifizierung.

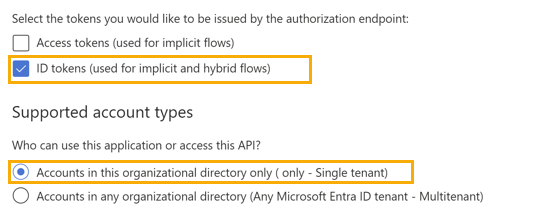

- Wählen Sie unter Implizite Genehmigung und hybride Flows die Option ID-Token (für implizite und hybride Flows) aus.

- Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis (Nur Standardverzeichnis – Einzelner Mandant) aus.

-

Klicken Sie auf Speichern.

Token-Konfiguration einrichten

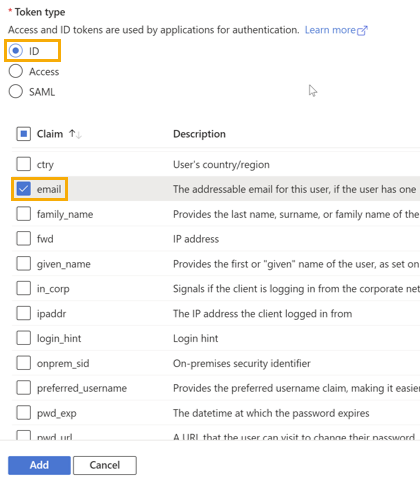

Verfahren Sie zur Einrichtung von Token-Konfiguration wie folgt:

- Klicken Sie in der von Ihnen erstellten Anwendung auf Token-Konfiguration.

- Klicken Sie unter Optionale Ansprüche auf Optionalen Anspruch hinzufügen.

-

Wählen Sie unter Tokentyp die Option ID und anschließend E-Mailaus.

-

Wählen Sie Hinzufügen aus.

-

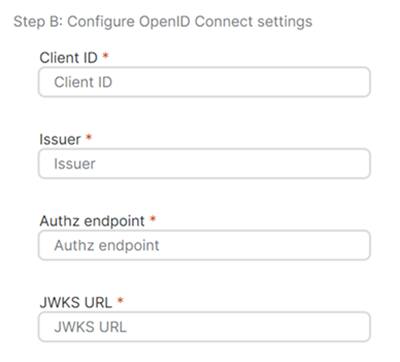

Wählen Sie unter Optionalen Anspruch hinzufügen die E-Mail-Berechtigung Microsoft Graph aktivieren aus und klicken Sie auf Hinzufügen.

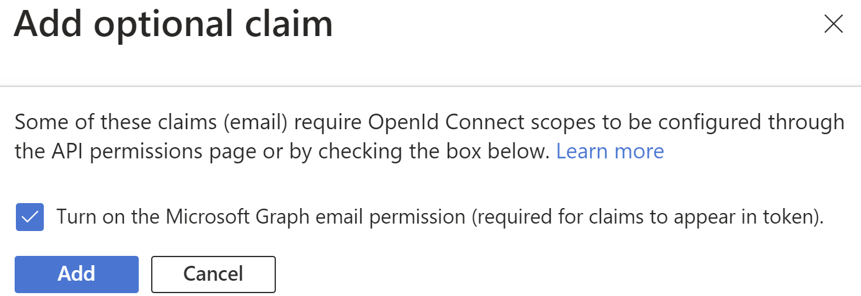

Anwendungsberechtigungen zuweisen

Um Anwendungsberechtigungen zu prüfen, gehen Sie wie folgt vor:

- Klicken Sie in der von Ihnen erstellten Anwendung auf API-Berechtigungen.

-

Klicken Sie unter Konfigurierte Berechtigungen auf Administratorzustimmung für <Konto> erteilen.

-

Klicken Sie auf Ja.

Microsoft Entra ID als Identitätsanbieter in Sophos Central hinzufügen

Sie können Microsoft Entra ID als Identitätsanbieter hinzufügen.

Zum Hinzufügen von Microsoft Entra ID als Identitätsanbieter in Sophos Central verfahren Sie wie folgt:

- Klicken Sie in Sophos Central auf das Symbol „Allgemeine Einstellungen

.

. - Klicken Sie unter Administration auf Verbund-Identitätsanbieter.

- Klicken Sie auf Identitätsanbieter hinzufügen.

- Geben Sie einen Namen und eine Beschreibung ein.

- Klicken Sie auf Typ und wählen Sie OpenID Connect.

- Klicken Sie auf Anbieter und wählen Sie Microsoft Entra ID.

- Wenn Sie Microsoft Entra ID bereits im Azure Portal eingerichtet haben, überspringen Sie Schritt A: OpenID Connect einrichten.

-

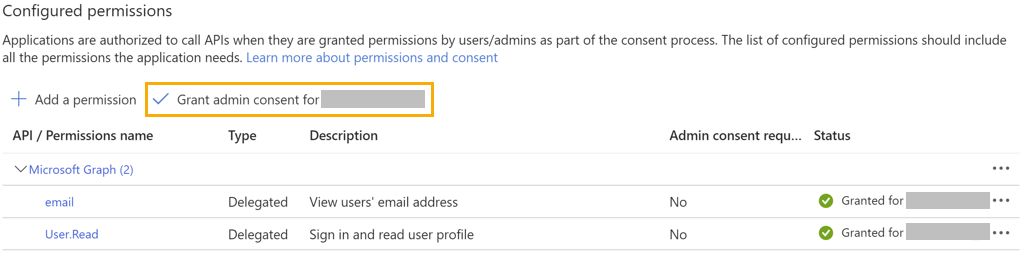

In Schritt B: Einstellungen für OpenID Connect konfigurieren gehen Sie wie folgt vor:

-

Geben Sie unter Client-ID die Client-ID der Anwendung ein, die Sie in Azure erstellt haben. Verfahren Sie hierzu wie folgt:

- Gehen Sie im Azure Portal zu App-Registrierungen.

- Wählen Sie die Anwendung aus, die Sie erstellt haben.

- Kopieren Sie die ID in Anwendungs-ID (Client) und fügen Sie sie unter Client-ID in Sophos Central ein.

-

Geben Sie unter Aussteller die folgende URL ein:

https://login.microsoftonline.com/<tenantId>/v2.0Ersetzen Sie die vorhandene Mandanten-ID durch die Mandanten-ID Ihrer Azure-Instanz.

Um die Mandanten-ID aufzufinden, gehen Sie folgendermaßen vor:

- Gehen Sie im Azure Portal zu App-Registrierungen.

- Wählen Sie die Anwendung aus, die Sie erstellt haben.

- Der Wert der Verzeichnis (Mandanten)-ID ist die Mandanten-ID Ihrer Azure-Instanz.

-

Geben Sie für Autorisierungs-Endpoint die folgende URL ein:

https://login.microsoftonline.com/<tenantId>/oauth2/v2.0/authorizeErsetzen Sie die vorhandene Mandanten-ID durch die zuvor kopierte Mandanten-ID.

-

Geben Sie für JWKS-URL die folgende URL ein:

https://login.microsoftonline.com/<tenantId>/discovery/v2.0/keysErsetzen Sie die vorhandene Mandanten-ID durch die zuvor kopierte Mandanten-ID.

-

-

Klicken Sie auf Domäne auswählen und wählen Sie Ihre Domäne aus.

Sie können mehr als eine Domäne hinzufügen, jedoch einen Benutzer nur einer Domäne zuordnen.

-

Geben Sie anhand der folgenden Optionen an, ob MFA vom IdP erzwungen werden soll:

- Vom IdP erzwungene MFA

- Keine vom IdP erzwungene MFA

-

Klicken Sie auf Speichern.

So melden sich Benutzer mit ihrem UPN an

Im Folgenden wird beschrieben, wie sich Ihre Endbenutzer anmelden, nachdem Sie die Konfiguration oben abgeschlossen haben.

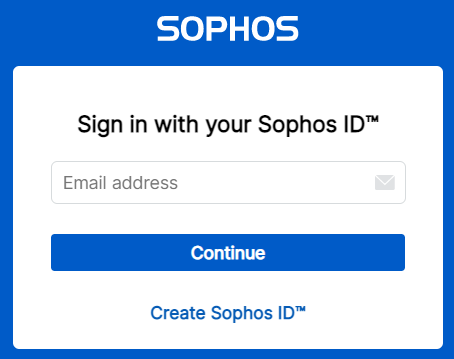

-

Benutzer und Administratoren melden sich mit ihrer zugehörigen E-Mail-Adresse in Sophos Central an.

-

Je nach Auswahl in den Sophos-Anmeldeeinstellungen kann der angezeigte Bildschirm variieren.

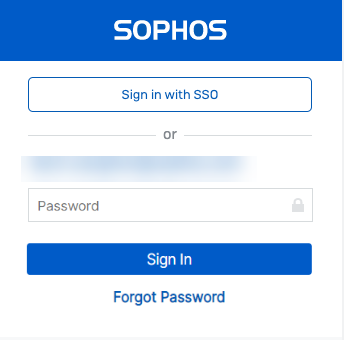

-

Wenn Sie unter Sophos-Anmeldeeinstellungen die Option Sophos-Central-Admin- oder Verbund-Anmeldeinformationen ausgewählt haben, können sich Benutzer und Administratoren mit beiden Optionen anmelden. Klicken Sie auf das Symbol „Allgemeine Einstellungen“

. Klicken Sie unter Administration auf Sophos-Anmeldeeinstellungen.

. Klicken Sie unter Administration auf Sophos-Anmeldeeinstellungen.Um sich mit dem UPN anzumelden, müssen sie wie folgt vorgehen:

-

Auf Mit SSO (Single Sign-on) anmelden klicken.

Die Anmeldeseite von Microsoft Azure wird angezeigt.

-

Den UPN und das Kennwort eingeben.

-

-

Wenn Sie Nur Verbund-Anmeldeinformationen in Sophos-Anmeldeeinstellungen ausgewählt haben, wird ihnen die Microsoft Azure-Anmeldeseite angezeigt, auf der sie UPN und Passwort eingeben können. Klicken Sie auf das Symbol „Allgemeine Einstellungen“

. Klicken Sie unter Administration auf Sophos-Anmeldeeinstellungen.

. Klicken Sie unter Administration auf Sophos-Anmeldeeinstellungen.

-