Appliance-Anforderungen

Wenn Ihre Integrationen eine Appliance verwenden, überprüfen Sie, welche Plattformen unterstützt werden und stellen Sie sicher, dass Sie die Anforderungen erfüllen.

Unterstützte Plattformen

Sie können eine Integrations-Appliance auf den folgenden Softwareplattformen ausführen:

- VMware ESXi

- Microsoft Hyper-V

- Amazon Web Services (AWS)

- Nutanix

Diese Plattformen können sowohl für Sophos NDR- als auch für Protokollsammler-Integrationen von Drittanbietern verwendet werden.

Hinweis

Auf dieser Seite sind die Anforderungen für VMware ESXi und Microsoft Hyper-V beschrieben. Für AWS-Anforderungen siehe Integrationen in AWS hinzufügen. Informationen zu Nutanix finden Sie unter Sophos NDR auf Nutanix.

Alternativ können Sie eine Integrations-Appliance auf der folgenden Hardware ausführen:

- Dell

- NUC

- OnLogic

Diese Hardwaresysteme können sowohl für Sophos NDR- als auch für Protokollsammler-Integrationen von Drittanbietern verwendet werden.

Hardware-Anforderungen und Einrichtungsanweisungen finden Sie unter Sophos NDR auf Hardware.

Voraussetzungen

Diese Anforderungen gelten für VMware ESXi oder Hyper-V.

Sie müssen folgende Anforderungen erfüllen:

- Plattformversion

- Mindestsystemanforderungen

- CPU-Anforderungen

- VM-Dimensionierung

- Port- und Domänenausschlüsse

Plattformversion

Überprüfen Sie Ihre Version von VMware ESXi oder Microsoft Hyper-V.

Voraussetzungen für VMware ESXi

Wenn Sie VMware ESXi verwenden, gelten folgende Anforderungen:

- VMware ESXi 6.7 Update 3 oder höher

- VM-Hardwareversion 11 oder höher

VMware Cloud-Bereitstellungen werden nicht unterstützt.

Wir unterstützen VMware Enhanced vMotion Compatibility (EVC)-Modi, wenn Sie die CPU-Anforderungen erfüllen. Siehe CPU-Voraussetzungen.

Um Ihre Version von VMware ESXi zu überprüfen, lesen Sie diese Artikel:

- Ermitteln der Build-Nummer von VMware ESX/ESXi und VMware vCenter Server

- Build-Nummern und -Versionen von VMware ESXi/ESX

Voraussetzungen für Microsoft Hyper-V

Wenn Sie Microsoft Hyper-V verwenden, gelten folgende Anforderungen:

- Hyper-V-Version 6.0.6001.18016 (Windows Server 2016) oder höher

Der Prozessor-Kompatibilitätsmodus wird nicht unterstützt.

Informationen zum Überprüfen Ihrer Version von Microsoft Hyper-V finden Sie unter Identifizieren Ihrer Hyper-V-Version.

Mindestsystemanforderungen

Die Mindestsystemanforderungen sind auf allen Plattformen gleich.

Unter VMware ist unser OVA-Image vorkonfiguriert, um die Mindestanforderungen für die Integration von Sophos NDR und Protokollsammlern zu erfüllen.

Es gelten folgende Anforderungen:

- 4 CPUs

- 16 GB RAM

- 160 GB Speicher

Die Appliance benötigt außerdem spezielle CPU-Mikroarchitekturen. Siehe CPU-Voraussetzungen.

Möglicherweise müssen Sie die Dimensionierung der VM ändern, wenn Ihre Appliance große Datenmengen verarbeitet oder mehrere Integrationen ausführt. Siehe VM-Dimensionierung.

CPU-Voraussetzungen

Das System, auf dem die VM ausgeführt wird, muss eine der unten dargestellten CPU-Mikroarchitekturen verwenden.

Wenn Sie über Sophos NDR verfügen, müssen Sie außerdem sicherstellen, dass die folgenden CPU-Flags gesetzt sind:

pdpe1gb: Die Paketerfassungstechnologie benötigt dies.avx2: Die Machine-Learning-Funktionen von Sophos benötigen dies.

Beide Flags sind in den hier gezeigten Intel- und AMD-CPUs verfügbar, wie in der Tabelle unten gezeigt.

NDR kann auch auf VMs mit aktuelleren CPUs wie Intel Core i5 ausgeführt werden, solange die CPU-Flags gesetzt sind. Jede CPU, die seit Q1'15 gestartet wurde, sollte funktionieren.

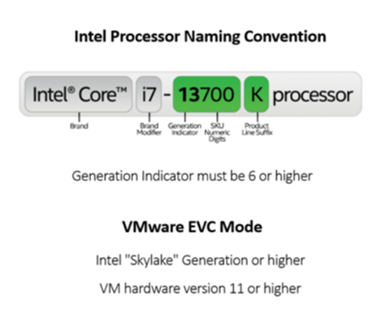

Intel-CPUs

| Name | Generierung | Codename | Datum |

|---|---|---|---|

| Skylake | 6 | Skylake | Q3 2015 |

| Skylake | 7 | Kaby Lake | Q3 2016 |

| Skylake | 8 | Coffee Lake | Q3 2017 |

| Skylake | 9 | Coffee Lake Refresh | Q4 2018 |

| Skylake | 9 | Cascade Lake | Q2 2019 |

| Skylake | 10 | Comet Lake | Q3 2019 |

| Palm Cove | 10 | Cannon Lake | Q2 2018 |

| Sunny Cove | 10 | Ice Lake | Q3 2019 |

| Cypress Cove | 11 | Rocket Lake | Q1 2021 |

| Golden Cove | 12 | Alder Lake | Q4 2021 |

| Raptor Cove | 13 | Raptor Lake | Q4 2022 |

Um Ihnen die Identifizierung von CPUs zu erleichtern, sind die CPU-Benennungskonventionen von Intel unten aufgeführt.

VMware EVC-Modus

Wenn sich Ihre Appliance auf einem VMware ESXi-Host befindet, der in einem EVC-Cluster (Enhanced vMotion Compatibility) ausgeführt wird, müssen Sie sicherstellen, dass Sie Folgendes ausgewählt haben:

- Skylake oder spätere CPU

- VMware-Hardwareversion 11 oder höher

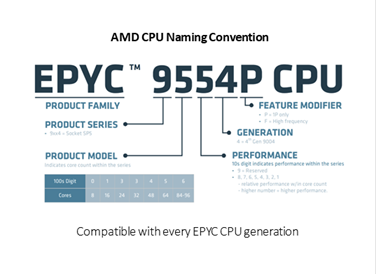

AMD-CPUs

| Name | Generierung | Codename | Datum |

|---|---|---|---|

| Zen | 1 | Naples | Q2 2017 |

| Zen | 1 | Great Horned Owl | Q1 2018 |

| Zen 2 | 2 | Rome | Q3 2019 |

| Zen 3 | 3 | Milan | Q2 2021 |

| Zen 4 | 4 | Genoa | Q4 2022 |

Um Ihnen die Identifizierung von CPUs zu erleichtern, sind die CPU-Benennungskonventionen von AMD unten aufgeführt.

VM-Dimensionierung

Die Richtlinien zur VM-Dimensionierung hängen davon ab, ob Sie Sophos NDR, Integrationen von Protokollsammlern oder beides auf der VM haben.

Nur Sophos NDR

Möglicherweise müssen Sie die VM konfigurieren, um sicherzustellen, dass die virtuelle Sophos NDR-Appliance die beste Performance und die geringsten Auswirkungen auf das Netzwerk bietet.

Hier finden Sie unsere Empfehlungen, die auf Ihrem Netzwerkverkehr basieren.

-

Mittlerer Datenverkehr

- Bis zu 500 MBit/s

- Bis zu 70.000 Pakete pro Sekunde

- Bis zu 1200 Flüsse pro Sekunde

Sie können die virtuelle Maschine mithilfe der Standardeinstellungen installieren. Es sind keine Änderungen an den VM-Einstellungen erforderlich.

-

Hoher Datenverkehr

- Bis zu 1 GBit/s

- Bis zu 300.000 Pakete pro Sekunde

- Bis zu 4500 Flüsse pro Sekunde

Sie sollten Ihre VM auf 8 vCPUs skalieren.

Wenn Ihre Netzwerkstatistiken höher sind als die der Konfiguration mit hohem Datenverkehr, stellen Sie mehrere VMs im gesamten Netzwerk bereit.

Die oben genannten Empfehlungen sind nur für eine VM mit Sophos NDR vorgesehen. Wenn Protokollsammler-Integrationen unter hoher Last ausgeführt werden, müssen Sie möglicherweise weitere virtuelle CPUs hinzufügen. Siehe Sophos NDR und Integrationen von Protokollsammlern.

Nur Protokollsammler-Integrationen

Sie müssen die Dimensionierung einer VM normalerweise nicht ändern, wenn Sie eine Integration mit einem einzelnen Protokollsammler ausführen. Die Standardeinstellungen sind ausreichend.

Sie müssen jedoch möglicherweise Einstellungen ändern oder weitere VMs hinzufügen, wenn Sie mehrere Integrationen haben oder eine große Anzahl von Ereignissen an Ihre Protokollsammler gesendet wird.

Speicher

Sie benötigen bis zu 400 MB Speicher für jede Integration.

Sie können bis zu vier Integrationen je Protokollsammler ausführen. Der standardmäßige maximale Speicher für den Protokollsammler-Container ist 2 GB.

Wenn Sie mehr Integrationen ausführen möchten, erhöhen Sie den maximalen Speicher. Bearbeiten Sie dazu das SYSLOG-Speicherlimit in der Appliance-Konsole. Siehe Syslog-Speicherlimit.

Ereignis-Volumen

Die VM kann maximal 8.000 Ereignisse pro Sekunde annehmen. Dies gilt unabhängig davon, wie viele Integrationen Sie auf der VM haben.

Wenn Sie mehrere Integrationen haben und glauben, dass Sie diese Grenze überschreiten werden, stellen Sie mehrere VMs bereit.

Wenn die Integration eines einzelnen Protokollsammlers den Grenzwert überschreitet, verwenden Sie die Syslog-Einstellungen auf dem Quellgerät, um die Anzahl der Ereignisse zu reduzieren.

Sophos NDR und Integrationen von Protokollsammlern

Wenn Sie Sophos NDR und Integrationen von Protokollsammlern auf derselben VM haben, gibt es keine universelle Lösung für die Dimensionierung. Wir empfehlen Ihnen, mit der NDR-Dimensionierung zu beginnen und dann zu überlegen, was die Integrationen von Protokollsammlern erfordern.

Hier sind einige Faktoren, die Ihre Dimensionierung beeinflussen können:

- NDR kann CPUs übernehmen und die Priorität festlegen, die anderen Integrationen zugewiesen wird, die sie verwenden. Wenn Sie 4 CPUs haben, übernimmt NDR 2. Wenn Sie 8 CPUs haben, übernimmt NDR 3.

- Selbst wenn NDR eine CPU übernimmt, können andere Integrationen sie weiterhin nutzen und beeinflussen, wie viel Datenverkehr NDR verarbeiten kann.

- Wenn Sie über 16 GB Speicher verfügen, lassen wir nicht zu, dass die Protokollsammler-Integration mehr als 2 GB verwendet. Dadurch wird sichergestellt, dass NDR genug Speicher zur Verfügung steht.

- Wenn eine Protokollsammler-Integration die maximale Anzahl von Ereignissen verarbeitet, verwendet sie unter einer mäßig hohen Last dieselbe Verarbeitungsleistung wie Sophos NDR. Dabei wird davon ausgegangen, dass die VM über die standardmäßigen 4 CPUs verfügt.

Port- und Domänenausschlüsse

Stellen Sie sicher, dass die unten aufgeführten Ports und Domänen von Ihrer Firewall zugelassen werden. Dadurch kann die Sophos Virtual Appliance gestartet und Aktualisierungen können heruntergeladen werden.

Die Domänen, die Sie zulassen müssen, hängen davon ab, ob Ihre Firewall Platzhalter unterstützt.

Klicken Sie auf die entsprechende Registerkarte, um weitere Informationen zu erhalten.

| Domäne | Ports | Protokolle |

|---|---|---|

| *.sophos.com | TCP/443, TCP/22 | HTTPS, SSH |

| *.amazonaws.com | TCP/443 | HTTPS |

| *.ubuntu.com | TCP/80, TCP/443, UDP/123 | HTTP, HTTPS, NTP |

| api.snapcraft.io | TCP/443 | HTTPS |

| auth.docker.io | TCP/443 | HTTPS |

| get.k3s.io | TCP/443 | HTTPS |

| github.com | TCP/443 | HTTPS |

| objects.githubusercontent.com | TCP/443 | HTTPS |

| packages.buildkite.com | TCP/443 | HTTPS |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| Domäne | Port | Protokoll |

|---|---|---|

| api.snapcraft.io | TCP/443 | HTTPS |

| archive.ubuntu.com | TCP/80 | HTTP |

| auth.docker.io | TCP/443 | HTTPS |

| central.sophos.com | TCP/443 | HTTPS |

| changelogs.ubuntu.com | TCP/443 | HTTPS |

| entropy.ubuntu.com | TCP/443 | HTTPS |

| get.k3s.io | TCP/443 | HTTPS |

| github.com | TCP/443 | HTTPS |

| jfrog-prod-use1-shared-virginia-main.s3.amazonaws.com | TCP/443 | HTTPS |

| ndr.apu.sophos.com | TCP/22 | SSH |

| nta-proxy.cloudstation.eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| ntp.ubuntu.com | UDP/123 | NTP |

| objects.githubusercontent.com | TCP/443 | HTTPS |

| packages.buildkite.com | TCP/443 | HTTPS |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| s3-r-w.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.sa-east-1.amazonaws.com | TCP/443 | HTTPS |

| sdu-feedback.sophos.com | TCP/443 | HTTPS |

| security.ubuntu.com | TCP/80 | HTTP |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-west-1-prod-bucket.s3.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-central-1-prod-bucket.s3.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-east-2-prod-bucket.s3.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-west-2-prod-bucket.s3.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ca-central-1-prod-bucket.s3.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-southeast-2-prod-bucket.s3.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-northeast-1-prod-bucket.s3.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-south-1-prod-bucket.s3.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-sa-east-1-prod-bucket.s3.sa-east-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-eu-west-1-prod-ndr-bucket.s3.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-eu-central-1-prod-ndr-bucket.s3.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-us-east-2-prod-ndr-bucket.s3.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-us-west-2-prod-ndr-bucket.s3.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ca-central-1-prod-ndr-bucket.s3.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ap-southeast-2-prod-ndr-bucket.s3.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ap-northeast-1-prod-ndr-bucket.s3.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ap-south-1-prod-ndr-bucket.s3.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-sa-east-1-prod-ndr-bucket.s3.sa-east-1.amazonaws.com | TCP/443 | HTTPS |