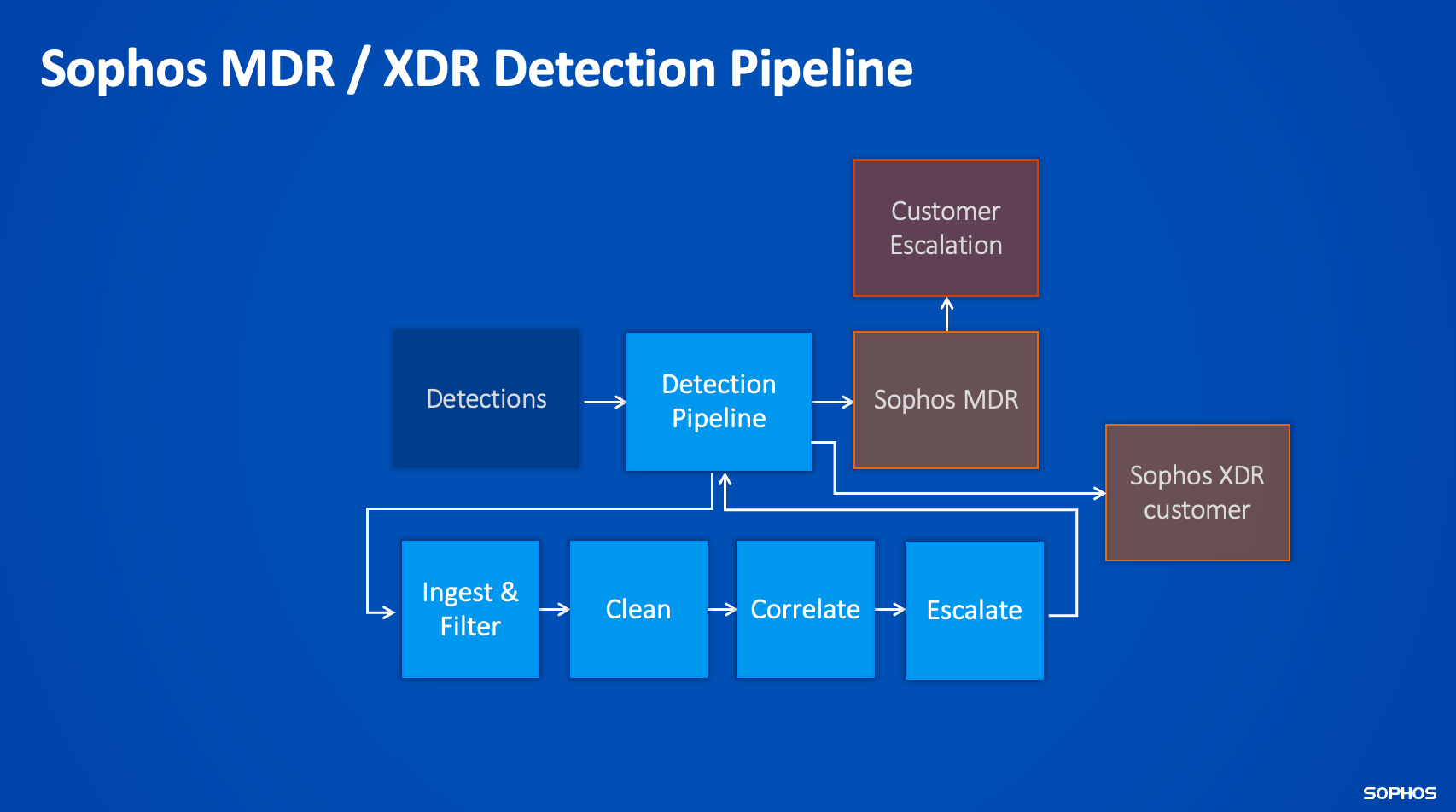

Proceso de detección de integraciones

En esta página se explica cómo las integraciones de productos de Sophos ingieren, filtran, limpian, correlacionan y derivan las detecciones.

Nota

Para saber cómo supervisar el número de detecciones que se recopilan y procesan, consulte Recorrido de telemetría.

Paso 1: Ingerir y filtrar

Ingerimos la telemetría y filtramos el ruido no deseado.

Hacemos esto de una de las siguientes maneras:

- Localmente: un recopilador de registros en la red del cliente reenvía alertas a Sophos Central.

- En la nube: una API envía alertas a Sophos Central.

Nota

Para proteger la continuidad del servicio para todos los usuarios, Sophos a veces filtra o muestrea la entrada de datos de los clientes. Esto se muestra como diferencias temporales en el volumen de alertas en la etapa de ingesta y en la de procesamiento. También puede llevar a que vuelvan a ponerse en cola los datos para que puedan procesarse de nuevo a fin de dar al cliente una cobertura completa.

Paso 2: Limpiar

Los datos que ingerimos no están estandarizados, por lo que Sophos comienza a procesarlos en un esquema coherente y normalizado.

Paso 3: Correlacionar

Ahora comenzamos a agrupar las alertas sin procesar aparentemente no relacionadas en clústeres de alertas relacionadas.

Utilizamos los siguientes criterios para agrupar alertas:

- Nuestro objetivo es que cada clúster de alertas represente una actividad relacionada.

- Agrupamos las alertas a lo largo del tiempo, con base en la técnica MITRE ATT&CK e indicadores de peligro (IOC) o entidades similares.

- Utilizamos la plataforma MITRE para ayudarnos a agrupar eventos basados en casos de uso de amenazas específicos.

Paso 4: Derivar

La lógica decide ahora qué clústeres derivar a nuestros analistas para que sigan investigándolos.

Si es necesario, el analista investigará, e informaremos al cliente sobre la investigación.

Por lo general, proporcionamos la siguiente información:

- Una descripción del incidente.

- Detalles de alerta específicos que parecen indicar la amenaza más grave.

- Cualquier infraestructura específica que esté bajo amenaza.

- Cualquier momento específico en que ocurrieron los eventos.

- Veredicto sobre la gravedad de la amenaza (si es un problema grave o un falso positivo, o si se ha actuado sobre todas las alertas).

- Cualquier medida de mitigación.