Informations sur le processus

Lorsque vous cliquez sur un fichier affecté dans un graphique de menace, le volet Informations sur le processus affiche les informations les plus récentes sur le fichier.

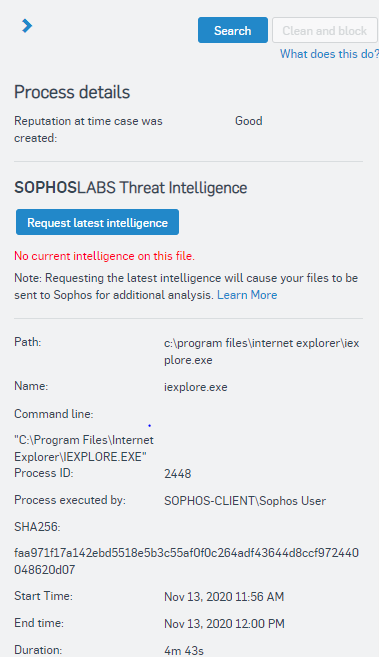

Il peut s’agir de la réputation globale du fichier, de son chemin d’accès, de son nom, de sa ligne de commande, de l’ID du processus, de l’utilisateur procédant à l’exécution, de SHA256, de l’heure de début et de fin et de la durée. La capture d’écran suivante montre les détails d’un processus associé à Internet Explorer 11 :

Demande de renseignements les plus récents

Si le fichier n’a pas été envoyé à Sophos pour une analyse approfondie, vous verrez s’afficher le texte Aucun renseignement sur ce fichier.. Si le fichier n’a pas été envoyé ou que vous souhaitez voir s’il y a des informations plus récentes, cliquez sur Demande de renseignements les plus récents. Une demande est envoyée à l’ordinateur pour télécharger le fichier chez les SophosLabs.

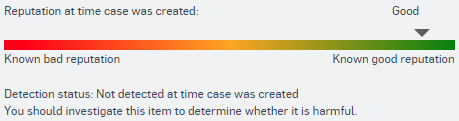

Lorsque le fichier a été analysé, les informations les plus récentes concernant la réputation globale du fichier sont disponibles et vous indiquent si vous devez procédez à une analyse plus poussée.

Le score de réputation indique la fiabilité du fichier. Sophos note la réputation sur une échelle allant du rouge (malveillant) au vert (sain). Les fichiers sains connus sont affichés du côté vert et les fichiers malveillants connus sont affichés du côté rouge.

De nombreux facteurs peuvent faire augmenter ou diminuer le score de réputation d’un fichier, notamment ses propriétés statiques/comportementales et quand et combien de fois il a été vu par Sophos. Lorsqu’un fichier est vu pour la première fois, Sophos lui attribue parfois un score orange (inconnu) car il s’agit d’un nouveau fichier. Après analyse par Sophos, le score est susceptible de changer et le fichier peut passer dans la plage des fichiers sains ou malveillants connus.

Si vous avez Sophos XDR, vous voyez également plus d’informations et d’options comme ci-dessous.

Résumé du rapport

Sous Résumé du rapport, vous pouvez voir la réputation et la prévalence du fichier ainsi que les résultats de notre analyse Machine Learning qui indiquent le niveau de suspicion sur le fichier.

Analyse Machine Learning

| Paramètre | Description |

|---|---|

| Prévalence | Indique combien de fois SophosLabs a vu le fichier. |

| Première visite | Indique la première fois que SophosLabs a vu le fichier. |

| Dernière visite | Indique la dernière fois que SophosLabs a vu le fichier. |

| Analyse Machine Learning | Indique le niveau de suspicion sur le fichier. |

Analyse Machine Learning

Sous Analyse Machine Learning, vous pouvez parcourir les résultats complets de l’analyse.

Attributs compare les attributs du fichier avec ceux de millions de fichiers sains et malveillants connus. Ceci permet de déterminer le niveau de suspicion de chaque attribut et par conséquent, si le fichier est plus susceptible d’être sain ou malveillant. Vous pourrez voir les attributs suivants :

- Imports décrit les fonctionnalités utilisées par le fichier qui proviennent de DLLs externes.

- Strings désigne les chaînes les plus importantes dans le fichier.

- Compilers indique ce qui a été utilisé pour compiler le code source, par exemple C++, Delphi, Visual Basic, .NET.

- Mitigation désigne les techniques utilisées par le fichier pour éviter l’exploitation.

- Resources désigne une ressource qui parait être compressée ou chiffrée.

- Summary peut se rapporter à des dates de version ou de compilation.

- Packer fournit des informations importantes sur une section spécifique du fichier, par exemple un nom de section suspect ou le fait qu’une section est à la fois inscriptible et exécutable.

- PEiD fait référence au résultat de PEiD, un outil tiers qui effectue une analyse comparative d’un fichier PE avec les signatures de malwares connus.

- Btcaddress affiche toute adresse Bitcoin valide trouvée dans le fichier.

- Findcrypt affiche toutes les constantes cryptographiques suspectes.

Similarité du code fournit une comparaison du fichier avec des millions de fichiers sains et malveillants connus, et met en valeur les correspondances les plus proches. Toutefois, d’autres correspondances influencent aussi le résultat et peuvent affecter le classement du fichier. Plus il y a de correspondances avec des fichiers corrompus, plus il est suspect.

Propriétés du fichier

Sous Propriétés du fichier vous trouverez les informations importantes sur le fichier, notamment le nom du produit, le type, les informations de copyright, la version, le nom de la société, la taille et l’horodatage.

Composition du fichier

Sections du fichier PE fournit des informations concernant chaque section du fichier, par exemple le code, les données ou les ressources. Les noms de section peuvent indiquer des packers, compilateurs ou fonctionnalités spécifiques. Les malwares sont parfois identifiables par leur usage de jurons, argot, etc.

Vous trouverez également des informations sur la taille des sections stockées sur le disque et dans la mémoire. Une section peut être de très petite ou de très grande taille, et peut parfois être uniquement présente sur le disque ou dans la mémoire. Vous pourrez voir l’entropie de la section et si elle est lisible, inscriptible ou exécutable. Tous ces éléments vous aideront à déterminer si une section est compressée, contient des données, contient du code ou est inhabituelle.

Retrouvez plus de renseignements sur les sections de fichiers dans le Tableau de section (en-têtes de section).

Imporations PE affiche les DLL utilisées par le fichier. Développez les DLL voulues pour savoir quelles API en proviennent. Vous pourrez y voir par exemple quelles DLL ont été utilisées pour l’activité réseau ou quelles API pourraient aider à l’extraction de mots de passe. Les noms de DLL peuvent être très courants. Ils peuvent également être suffisamment inhabituels pour qu’une simple recherche sur Internet indique que la DLL ainsi que les fichiers qui en proviennent sont suspects ou malveillants. Retrouvez plus de renseignements sur les importations PE à la section Importer le format de bibliothèque.

Vous verrez peut-être également Exportations PE, qui montre quel code le fichier met à la disposition d’autres fichiers. Celui-ci peut paraitre inoffensif ou au contraire, clairement malveillant. Retrouvez plus de renseignements sur les exportations PE dans Section .edata (image uniquement).

Recherche

Cliquez sur Recherche pour trouver plus d’exemples de fichiers sur votre réseau.

Nettoyer et bloquer

Si un fichier est suspect, vous pouvez utiliser l’option Nettoyer et bloquer.

Le fichier (ainsi que ses clés et fichiers associés) est nettoyé sur tous les appareils. Il est également ajouté à une liste de blocage pour l’empêcher de s’exécuter sur d’autres appareils. Vous pouvez voir les éléments bloqués sous Paramètres généraux > Éléments bloqués.