Integrazioni con Microsoft 365

I software e i servizi di sicurezza Microsoft possono essere integrati con Sophos Central.

Configurazione delle integrazioni

Per configurare un’integrazione, aprire Centro di analisi delle minacce > Integrazioni > Marketplace e cliccare sul nome dell’integrazione.

Per informazioni dettagliate su come configurare ciascuna integrazione, vedere le seguenti pagine:

- Microsoft 365 Management Activity

- Microsoft 365 Response Actions

- API di sicurezza MS Graph (legacy)

- API di sicurezza MS Graph V2

Questo video offre istruzioni dettagliate su come configurare tutte le integrazioni Microsoft.

Come funzionano le integrazioni

La piattaforma Sophos XDR si integra con Microsoft utilizzando l’API Microsoft Management Activity e l’API Microsoft Graph Security. Sophos utilizza entrambe le API in modo indipendente per rilevare le minacce nell’ambiente di Microsoft 365.

M365 Management Activity

Utilizzando l’API Management Activity, la piattaforma Sophos XDR acquisisce log di controllo dall’ambiente di Microsoft 365. Sophos utilizza questi log di controllo sia per il rilevamento delle minacce che per raccogliere informazioni di supporto aggiuntive per assistere gli analisti durante un’indagine. Questi log di controllo sono disponibili per tutti i clienti Microsoft 365, indipendentemente dalla licenza utilizzata nel loro ambiente.

L’API Management Activity offre accesso ai log di controllo di M365, inclusi i log per le seguenti attività:

- Accesso a file e cartelle, download, modifiche ed eliminazioni

- Condivisione delle attività

- Modifiche delle impostazioni

- Accessi degli utenti

- Azioni di amministrazione, come modifiche alle impostazioni di configurazione dei tenant

Il team Sophos di engineering per il rilevamento crea continuamente regole di rilevamento basate su questi log di controllo ottenuti da Microsoft. Queste regole di rilevamento consentono agli analisti di svolgere indagini sugli scenari che potrebbero indicare una compromissione degli account o un attacco di tipo Business Email Compromise (BEC). Alcuni esempi di indicatori includono la manipolazione delle regole della casella di posta in arrivo, il furto di token di sessione, gli attacchi Man-in-the-Middle, il consenso per applicazioni pericolose e altro.

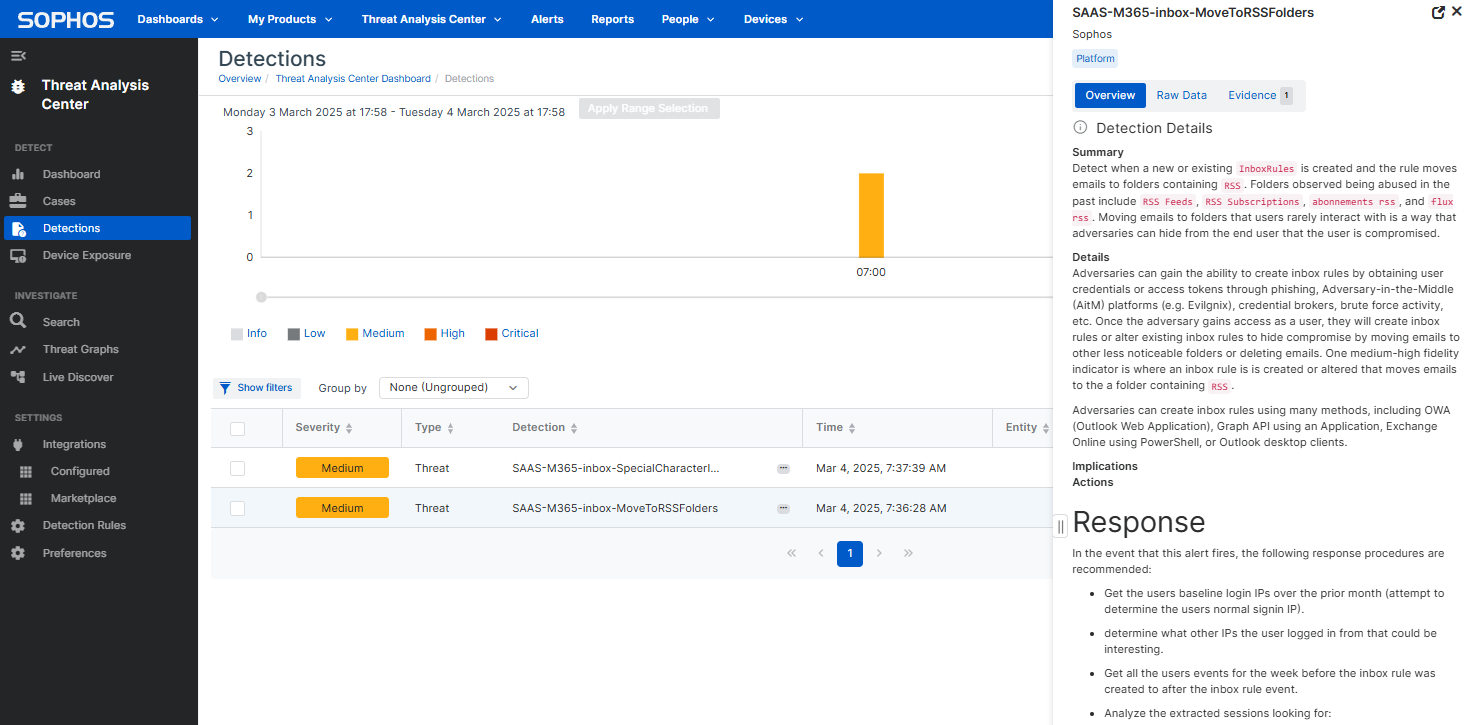

È possibile visualizzare i rilevamenti di M365 basati su Sophos nel proprio ambiente, accedendo alla pagina Rilevamenti nel Centro di analisi delle minacce. I rilevamenti sono etichettati come SAAS-M365-xxxxx e sono inclusi nella categoria “Piattaforma”. È possibile filtrare questa categoria come indicato nell’esempio seguente:

Poiché i log di controllo dell’API Microsoft Management Activity sono memorizzati nel Sophos Data Lake, gli analisti possono utilizzarli mentre indagano sugli incidenti verificatisi in un ambiente. Possono, ad esempio, analizzare gli accessi di un utente per confermare o identificare eventi di accesso sospetti o per indagare sull’attività dell’account nell’ambiente di Microsoft 365 durante il periodo di tempo in cui l’account era compromesso.

Per maggiori informazioni su quali dati vengono forniti da Microsoft tramite l’API Management Activity, vedere Attività del log di controllo.

M365 Response Actions

È possibile integrare Microsoft 365 Response Actions con Sophos Central. Questo permette di intraprendere azioni per risolvere i problemi rilevati nei dati inviati a Sophos dall’integrazione Management Activity di M365.

Nella sezione Casi del Centro di analisi delle minacce in Sophos Central, sarà possibile vedere il rilevamento e intraprendere le seguenti azioni:

- Blocco o autorizzazione dell’accesso utente. Questa opzione aiuta a bloccare eventuali accessi non autorizzati ai sistemi.

- Disconnessione o revoca di tutte le sessioni attuali. Aiuta a isolare gli account compromessi e blocca i movimenti laterali delle minacce.

- Disattivazione delle regole della casella di posta in arrivo per l’utente. Aiuta a bloccare gli inoltri pericolosi di e-mail di natura sensibile, nonché a evitare le tattiche di elusione della sicurezza, l’eliminazione di prove e molto di più.

Per informazioni su come funzionano i casi, vedere Casi. Per informazioni sulle azioni di risposta, vedere Risposta ai casi.

API di sicurezza MS Graph V2

Questa integrazione riguarda il servizio API di sicurezza MS Graph Avvisi v2 (Incidents and Alerts). Consigliamo di utilizzare questa versione dell’API di sicurezza MS Graph.

Utilizzando l’API di sicurezza MS Graph, Sophos inserisce gli eventi di rilevamento generati da Microsoft, in base alla telemetria osservata nell’ecosistema Microsoft. A seconda della gravità di questi eventi di rilevamento Microsoft, vengono creati casi su cui gli analisti possono svolgere indagini e per i quali possono intraprendere azioni di risposta.

I componenti, o “provider”, che generano eventi di rilevamento per l’API di sicurezza Graph sono i seguenti:

- Entra ID Protection

- Microsoft Defender 365

- Microsoft Defender per Cloud Apps

- Microsoft Defender per Endpoint

- Microsoft Defender per Endpoint

- Microsoft Defender per Office 365

- Prevenzione della perdita dei dati Microsoft Purview

- Microsoft Purview Insider Risk Management

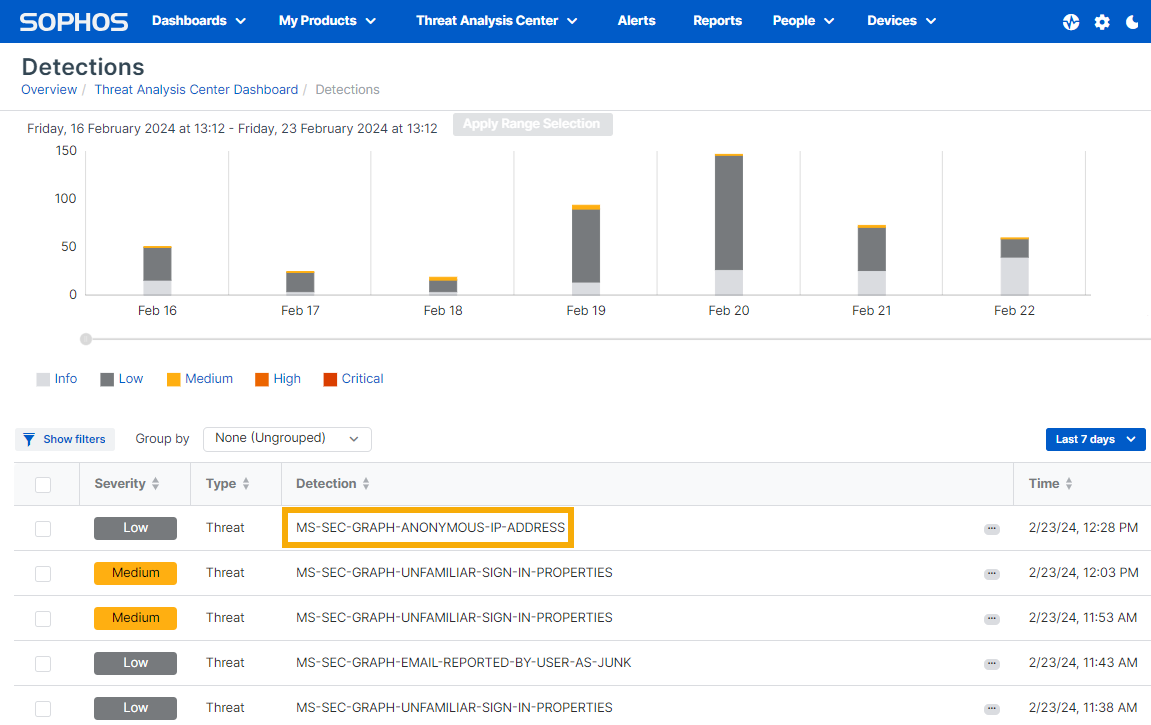

È possibile visualizzare gli eventi di rilevamento ricevuti dall’API di sicurezza Microsoft Graph nella pagina Rilevamenti di Sophos Central. I rilevamenti sono contrassegnati come MS-SEC-GRAPH-xxxxx, come mostra questo esempio:

Gli eventi di rilevamento Microsoft specifici generati da questi prodotti e disponibili per l’inserimento tramite l’API di sicurezza Graph dipendono dalla licenza Microsoft 365 utilizzata nell’ambiente. Le licenze possono includere il piano per utente individuale e qualsiasi componente add-on o bundle aggiunto agli utenti o alla tenancy di Microsoft 365.

Si consiglia di rivolgersi al proprio esperto di licensing Microsoft 365, per sapere quali provider, eventi di rilevamento e avvisi sono inclusi in ogni piano, add-on o bundle. Possiamo tuttavia fornire le seguenti indicazioni:

- Il piano Microsoft 365 E5 o l’add-on di sicurezza per E5 includono tutti gli eventi di rilevamento di Microsoft utilizzati per creare casi su cui svolgere indagini.

- Per gli avvisi relativi alle identità basati su Entra ID Protection, occorrono i piani Entra ID P2 (in bundle con i piani E5 indicati sopra).

- Per gli altri componenti, rivolgersi al proprio esperto di licensing Microsoft, per sapere quali bundle Microsoft o SKU individuali sono necessari per utilizzare tali componenti e i rispettivi eventi di rilevamento di Graph Security.

Per maggiori informazioni sull’API di sicurezza Graph e sugli avvisi generati da provider specifici, vedere Alerts and incidents (Avvisi e incidenti).

API di sicurezza MS Graph (legacy)

Questa integrazione è per l’API di sicurezza MS Graph, che utilizza il servizio di avvisi legacy MS Graph. Microsoft ha deprecato questa versione e la rimuoverà entro aprile 2026.

Al suo posto, consigliamo di integrare il servizio API di sicurezza MS Graph V2 (Alerts and incidents, “Avvisi e incidenti”). Vedere Integrazione dell’API di sicurezza MS Graph V2.