Report di Intelix

SophosLabs Intelix analizza i file sospetti che vengono inviati a Sophos.

Come vengono inviati i file

Il software Sophos installato sui dispositivi invia automaticamente file a Intelix, se richiedono indagini.

I file possono anche essere inviati a Intelix manualmente. Aprire il Centro di analisi delle minacce e inviare un file utilizzando uno dei seguenti metodi:

- Nella pagina Grafici delle minacce, selezionare un file e cliccare su Richiedi i dati di intelligence più recenti.

- Nella pagina Rilevamenti, aprire i dettagli del rilevamento e trovare lo SHA 256. Cliccare sui tre puntini

accanto ad al rilevamento, selezionare Arricchimenti dei dati e successivamente Invia a SophosLabs Intelix.

accanto ad al rilevamento, selezionare Arricchimenti dei dati e successivamente Invia a SophosLabs Intelix.

L’analisi di Intelix può essere visualizzata nei dettagli del rilevamento, come descritto in Visualizzazione dei verdetti e dei report di Intelix.

Come Intelix analizza i file

Intelix cerca di determinare l’origine, i meccanismi e il possibile impatto di file sospetti o dannosi.

Intelix applica due diversi metodi di analisi:

- L’analisi statica utilizza il machine learning, la scansione dei file e la reputazione per identificare i file sospetti.

- L’analisi dinamica esegue i file sospetti in un ambiente sandbox per osservarne il comportamento.

Ogni analisi dà un verdetto sul livello di rischio del file. Intelix unisce tutti i verdetti per fornirne uno complessivo.

Visualizzazione dei verdetti e dei report di Intelix

Per visualizzare i verdetti di Intelix per un file, procedere come segue:

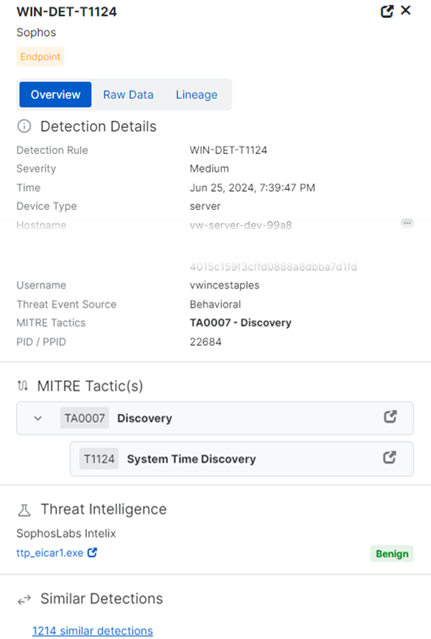

- Selezionare Centro di analisi delle minacce > Rilevamenti.

-

Per visualizzare i dettagli di un rilevamento, individuare il rilevamento nella tabella e cliccare in un punto qualsiasi della riga corrispondente.

Si aprirà un nuovo riquadro esterno sulla parte destra dello schermo.

-

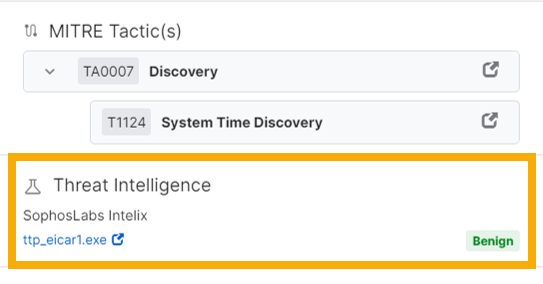

Scorrere verso il basso fino a Intelligence sulle minacce. Verrà così mostrato il verdetto complessivo di Intelix, ad esempio Innocuo.

-

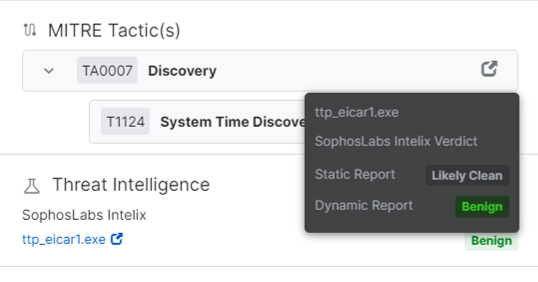

Passare il cursore del mouse sul verdetto complessivo per visualizzare i verdetti separati del Report statico e del Report dinamico.

-

Per visualizzare le analisi complete di Intelix, cliccare sul nome del file visualizzato in Intelligence sulle minacce.

-

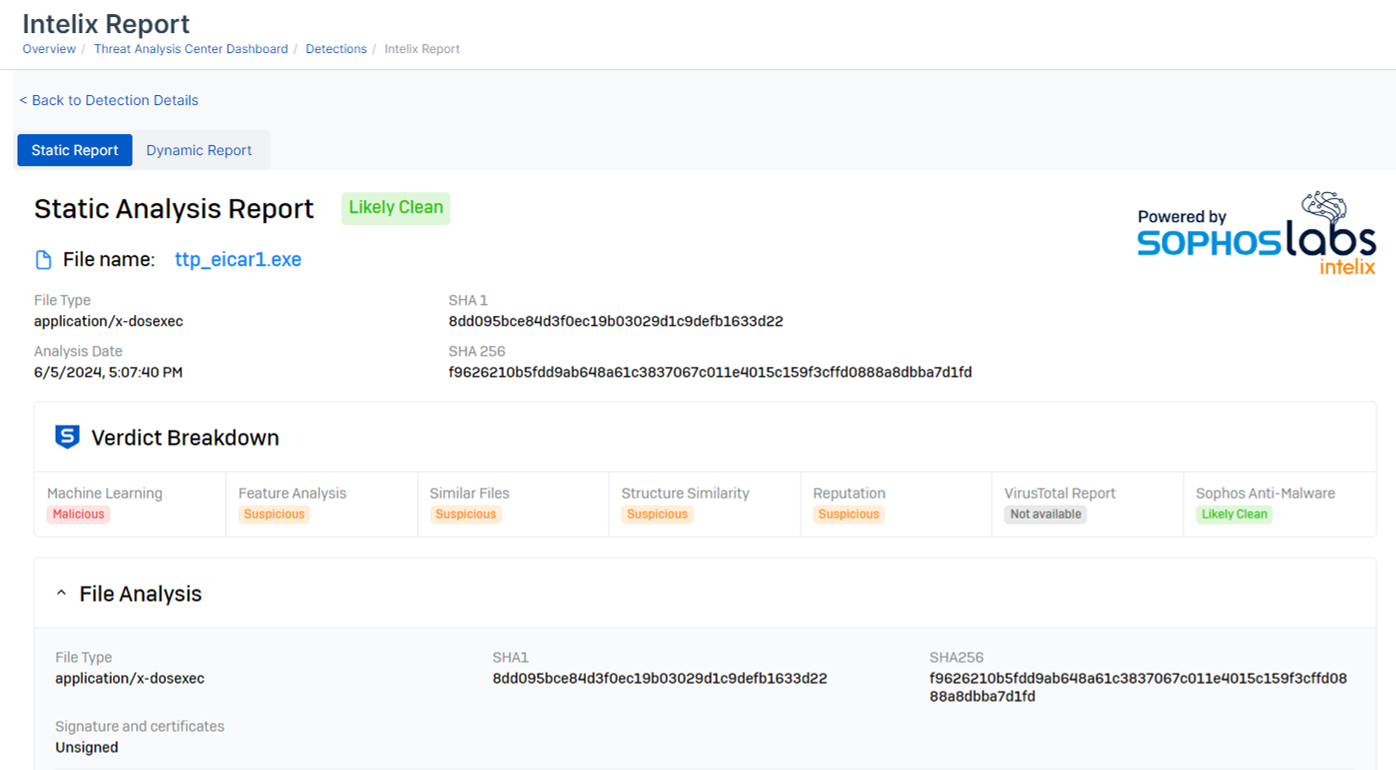

Per impostazione predefinita, si aprirà il Report di analisi statica, che mostrerà un verdetto sul rischio di minaccia, misurato in base a varie analisi diverse.

-

Cliccare sulla scheda Report dinamico per visualizzare il Report di analisi dinamica. Se questa scheda non è visibile, significa che non è disponibile alcun report di analisi dinamica per questo file.

Il report indicherà:

- Le tattiche e tecniche di attacco MITRE utilizzate dalla minaccia.

- I processi che sono stati eseguiti.

- L’attività della rete.