検出

この機能を使用するには、Sophos EDR、XDR、または MDR が必要です。

「検出」には、調査が必要になる可能性のあるアクティビティが表示されます。

「検出」は、デバイスにある異常または疑わしいアクティビティで、ブロックされていないものを検出します。これは、悪意のあることが既にわかっているアクティビティを検出してブロックするイベントとは異なります。

検出は、デバイスが Sophos Data Lake にアップロードするデータに基づいて生成されます。そのデータは、脅威の分類ルールと照合してチェックされます。一致するものがある場合は、検出として表示されます。

このページでは、検出を使用して、潜在的な脅威を探す方法について説明します。

注

「ケース」では、関連した検出を自動的にグループ化して、より高度な解析を実現できます。詳細は、ケースを参照してください。

詳細については、NDR フロー検出のアップデートを参照してください。

検出の設定

まだ検出が生成されていない場合は、デバイスが Sophos Data Lake にデータをアップロードできるように設定する必要があります。

ソフォス製品およびサードパーティ製品からデータをアップロードできます。

ソフォス製品からのアップロードについては、 Data Lake へのアップロードを参照してください。サードパーティ製品からのアップロードについては、 MDR と XDR の統合についてを参照してください。

検出の表示

検出を表示するには、「脅威解析センター > 検出」を参照します。

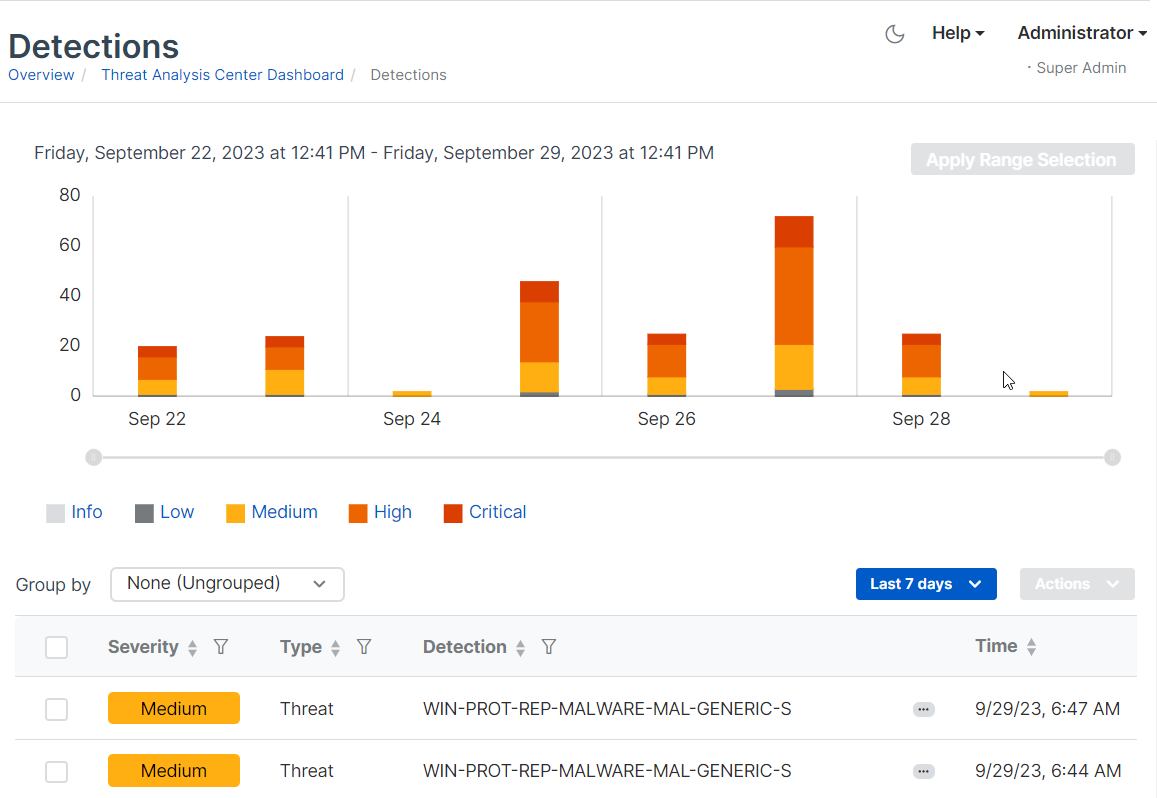

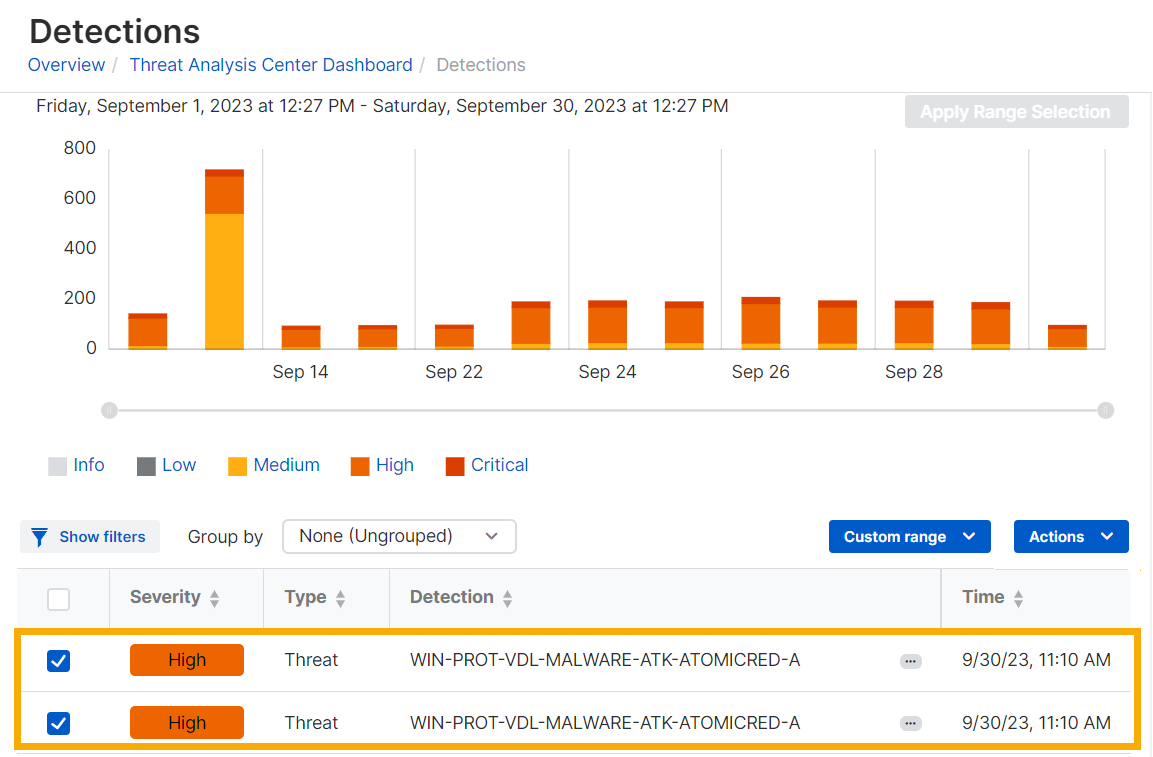

「検出」ページには、検出データが棒グラフおよびリストとして表示されます。

概要の表示

棒グラフには、最近検出された項目の概要がタイムラインに表示されます。デフォルトでは、過去 24時間の検出が表示されます。

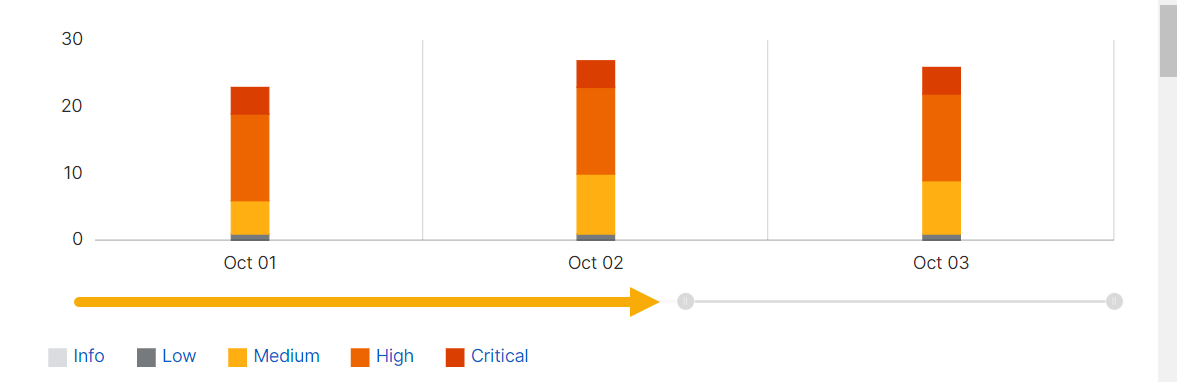

期間スライダの使用

スライダを使用して、短い期間でズームインしたり、ズームアウトしたりできます。スライダーの一端にあるハンドルをクリックしてドラッグするだけです。

検出リストの上にあるメニューを使用して、異なる期間またはカスタム範囲を設定することもできます。

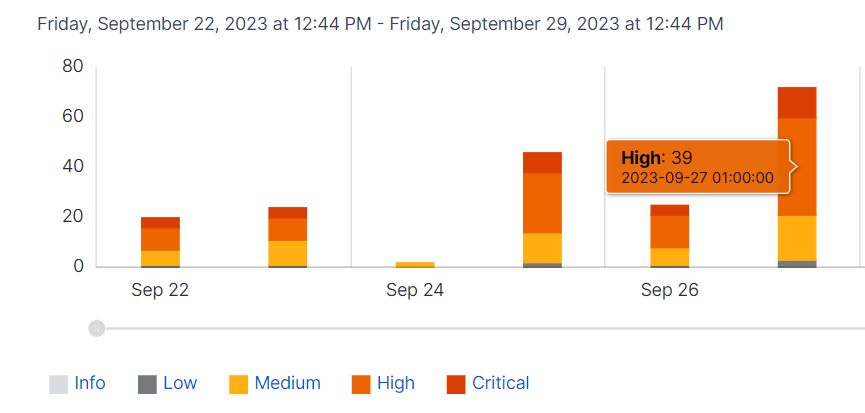

カーソルを合わせて統計を表示

検出数の内訳を確認することもできます。グラフのバーに移動し、1つの帯域 (「重要度: 高」など) にカーソルを合わせ、マウスを移動すると、その重要度度の検出数が表示されます。

注

棒グラフのバンドをクリックして、その重要度の検出のみを検出リストに表示することもできます。

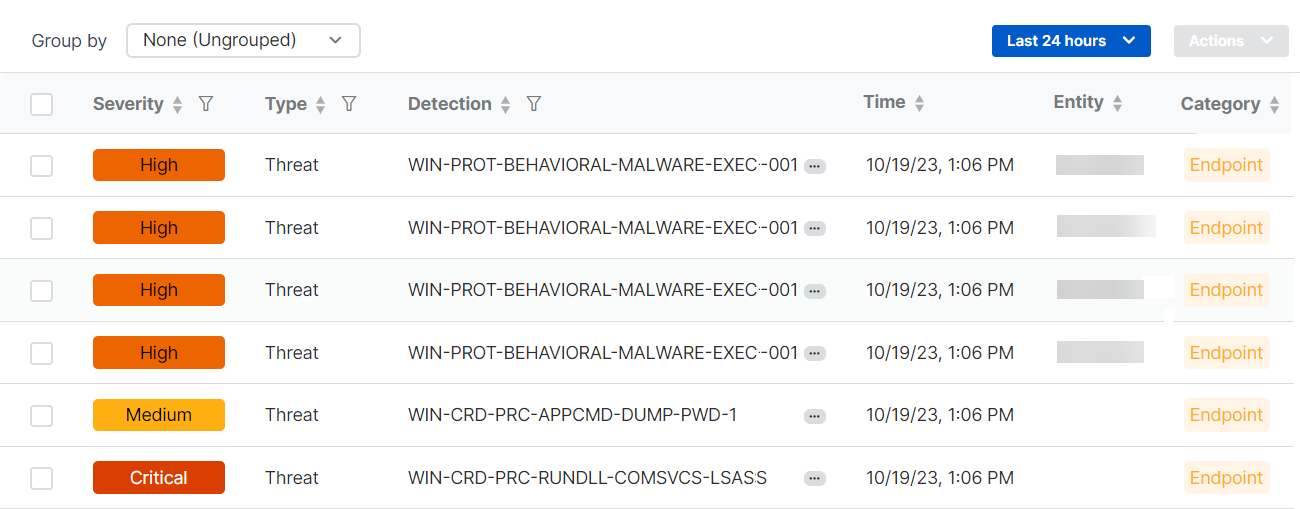

検出のリストの表示

検出リストには、すべての検出と次の詳細が表示されます。

- 重要度。検出が表すリスクのレベル。

- 種類。検出の種類。現在、表示される種類は「脅威」または「脆弱性」です。

- 検出。検出名

- 時刻。検出時刻。

- エンティティ。デバイス。後で、この列を使用して IP アドレスまたはユーザーを表示します。

-

カテゴリ。ソースの種類。エンドポイント、ネットワーク、ファイアウォール、メール、クラウド、 ID プロバイダ、またはプラットフォーム。

注

プラットフォーム検出では、複数のソースからのデータが使用されます。関連がないように見えるイベントを分析して、新しい脅威を特定します。

-

ソース。検出のソース。ソースは、ソフォスまたはサードパーティ製ソフトウェアです。

- MITRE ATT&CK。該当する Mitre ATT&CK の戦術と手法。

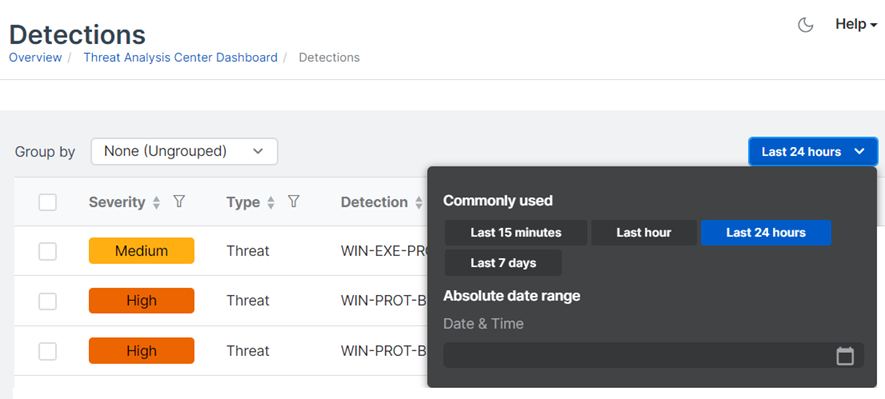

期間の変更

検出リストと棒グラフに表示される検出の期間を変更できます。

リストの上にあるドロップダウンメニューで、 「よく使用される項目」の期間の 1つを選択するか、「日付範囲の指定]をクリックし てカスタム期間を設定します。

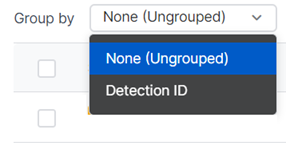

グループ検出

一致したルールに従って検出をグループ化できます。

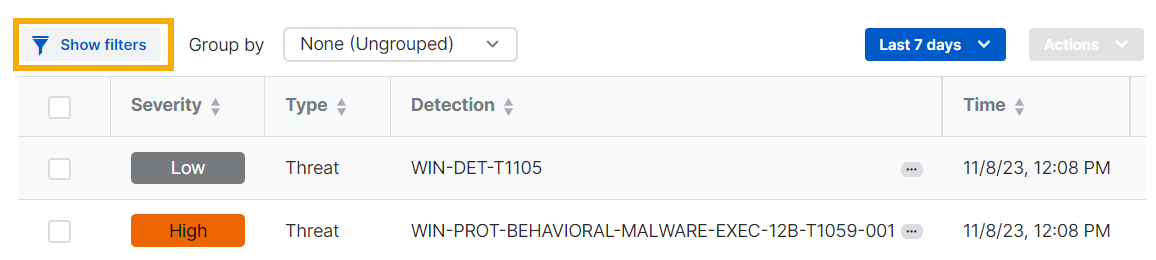

フィルタ検出

検出は、重要度、脅威の種類、使用されている MITRE ATT&CK 戦術、およびその他の特性によってフィルタリングできます。

-

「検出」リストで、「フィルタの表示」をクリックします。

-

フィルタカテゴリをクリックすると、フィルタとして使用できる特性が表示されます。たとえば、 「種類」をクリックし、「脅威」または「脆弱性」を選択します。

-

その他のカテゴリをクリックして、必要なフィルタを選択します。

- 「適用」をクリックします。

ユーザー名やデバイス名など、一部のカテゴリでは、フィルタリングに使用する独自の用語を入力します。

MITRE ATT&CK戦術など、選択できる特性が多数あるカテゴリについては、「すべて選択」をクリックします。

すべてのフィルタをクリアするには、「出荷時設定にリセット」をクリックします。

フィルタは、グループ化された検出にも、グループ化されていない検出にも適用できます。

検出の並べ替え

検出リストを並べ替えることができます。

列ヘッダーの横にある並べ替え矢印をクリックして、アルファベット、数字、日付の昇順または降順、または「重要度」列の優先順位でリストを並べ替えます。

グループ化された検出にも、グループ化されていない検出にも並べ替えを適用できます。

検出を開いて共有

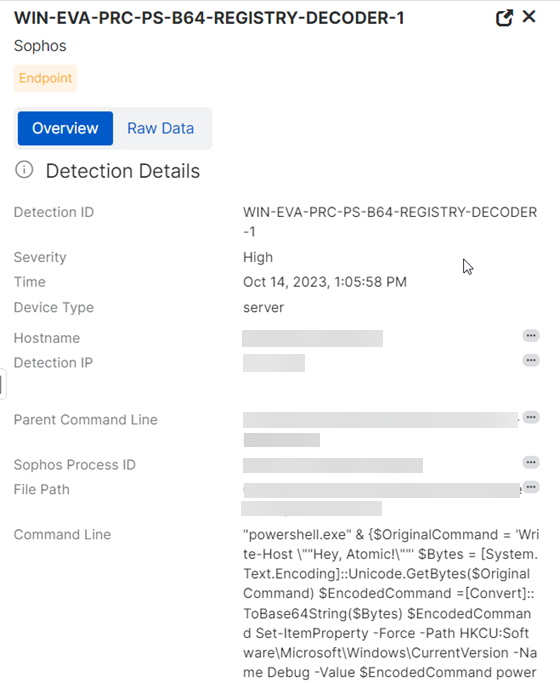

検出の詳細を参照

デバイス、ユーザー、関連するプロセスなど、検出の詳細については、テーブルにある行の任意の場所をクリックします。

画面の右側に新しいペインがスライドして表示されます。

この詳細ペインでは、検出をすばやく確認したり、新しいタブで複数の検出を開いたり、ピボットクエリを使用したり、MITRE ATT&CK の詳細を取得したり、類似の検出を検索したりできます。

詳細の基になっている完全なデータを表示するには、「生データ」タブをクリックし ます。

検出された脅威がどのように発生したかを確認するには、「リネージ」タブをクリックします。詳細は、脅威リネージを参照してください。

検出の迅速な確認

複数の検出の詳細を確認するために、ビューを切り替える必要はありません。

メインテーブルの検出をクリックしてスライドアウトを開きます。次に、テーブル内の別の検出をクリックします。スライドアウトの詳細が自動的に変更され、その検出の詳細が表示されます。

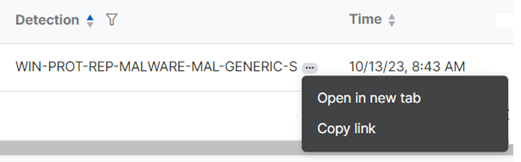

複数の検出を開く

新しいタブで複数の検出を開いて、それらを開いたままにして簡単に比較できるようにすることができます。

検出の詳細のスライドアウトで「展開」ボタンをクリックして検出の詳細を新しいタブで開きます。

![]()

クイックアクション、エンリッチ化、クエリーの使用

検出の詳細は、クイックアクション、エンリッチ化、クエリーを使用して確認できます。

検出の詳細のスライドアウトでは、一部の項目の横に 3つのドット ![]() が表示されます。アイコンをクリックすると、実行できるアクションが表示されます。

が表示されます。アイコンをクリックすると、実行できるアクションが表示されます。

クイックアクション

検出に関係するデバイスに関する詳細情報を表示するには、次のアクションを実行します。

- デバイス名をコピー: デバイス名をクリップボードにコピーします。

- デバイスの詳細を開く: Sophos Central でデバイスの詳細ページを開きます。

- デバイスでの検出: 「検出」ページを開き、デバイスに関連付けられている検出を表示します。

クエリ

選択したデータに基づいたクエリを実行できます。Live Discover クエリは、(オンラインの際に) デバイス上のデータを調べます。Data Lake クエリは、デバイスが Sophos Data Lake にアップロードしたデータを調べます。

エンリッチ化

エンリッチ化は、潜在的な脅威の調査に役立つさまざまな脅威インテリジェンスのソース (Virustotal など) を開くリンクです。利用可能な場合は、SophosLabs Intelix レポートを開くこともできます。詳細は、Intelix レポートを参照してください。

アクション

アクションにより、さらなる検出または修復が可能になります。たとえば、デバイスをスキャンしたり、Sophos Live Response を開始して、デバイスにアクセスして調査したりできます。

以下の例では、Sophos プロセスの ID の横にあるアイコンをクリックすると、その ID に基づいてクエリを実行できます。

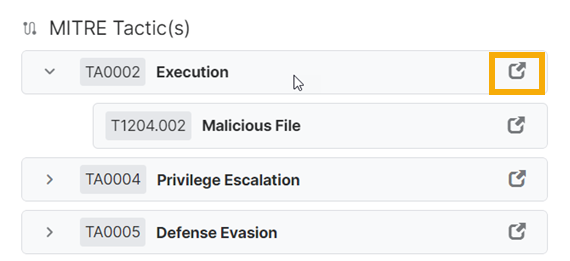

MITRE ATT&CK の詳細の取得

多くの検出では、検出の詳細ペインに MITRE ATT&CK 戦術が表示されます。

戦術の横にある展開矢印をクリックすると、テクニックが表示されます。

下のスクリーンショットの TA0002 Execution のように、戦術やテクニックの横にあるリンクをクリックして、MITRE Web サイトの詳細に移動します。

脅威インテリジェンスの参照

脅威インテリジェンスは、SophosLabs Intelix によって評価された検出のリスクレベルを示します。これは、マルウェア対策ソフトウェアが解析にファイルを送信した場合、または管理者がファイルの最新の脅威インテリジェンスを要求した場合にのみ適用されます。

詳細は、Intelix レポートを参照してください。

類似した検出を検索

検出の詳細のスライドアウトで、「類似した検出」をクリックします。類似した検出がメインテーブルに表示されます。

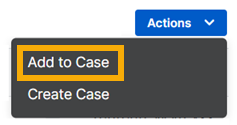

検出のケースへの追加

「ケース」では、ソフォスの「検出」によって報告された疑わしいイベントをグループ化し、それに対するフォレンジック分析の実行を支援します。詳細は、ケースを参照してください。

「検出」ページでは、検出を既存のケースに追加したり、新しいケースを作成したりできます。

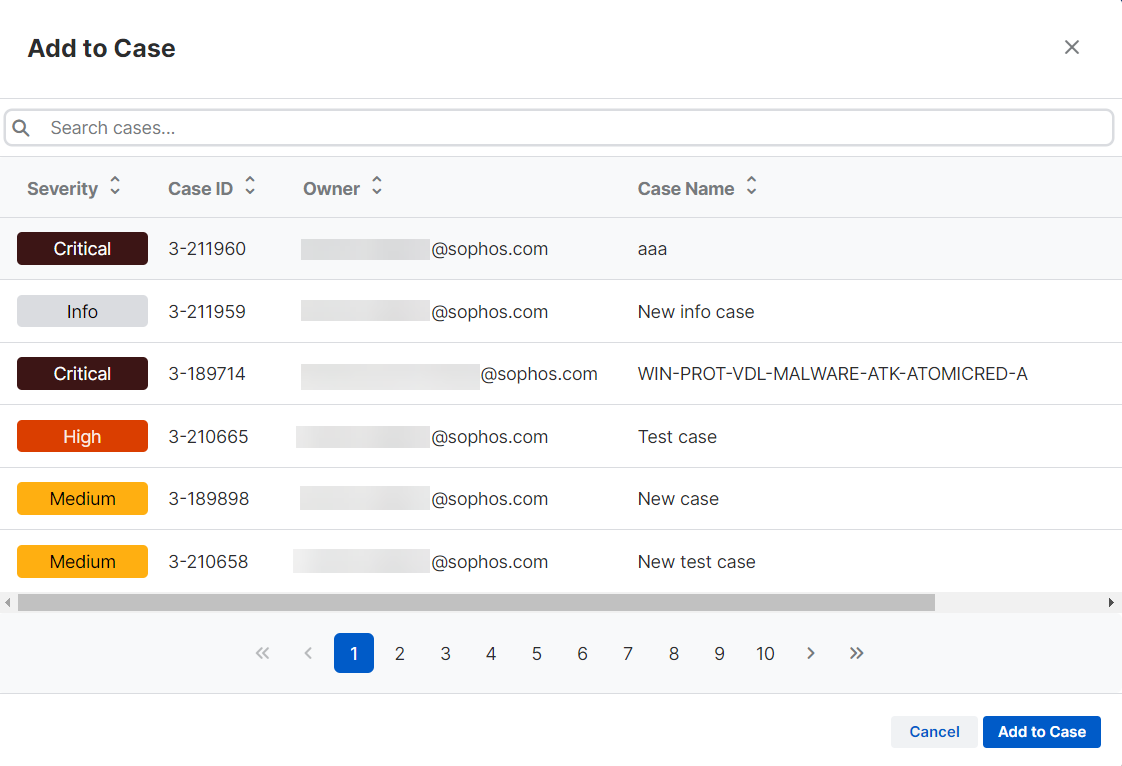

ケースに追加する

ケ-ス名は、その検出の「ケース」列および詳細ペインの下部に表示されます。

検出は、「ケース」ページの調査の詳細に含まれます。

ケースを作成する

新しいケースを作成し、そのケースに検出を追加するには、次の手順を実行します。

-

「検出」リストで、調査する検出を選択します。

-

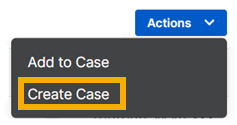

「アクション > ケースの作成」をクリックします。

-

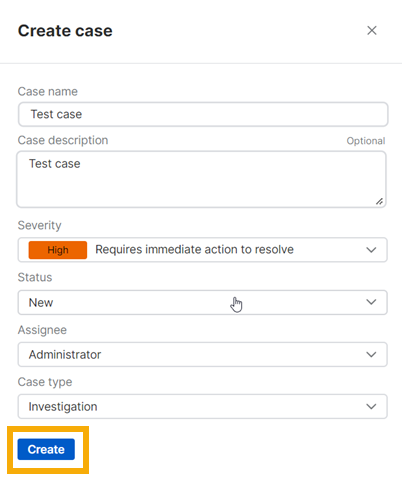

「ケースの作成」で次の手順を実行します。

- ケース名と説明を入力します。

- 「重要度」を選択します。

- 「ステータス」を選択します (「新規」または「調査中」)。

- 「担当者」を選択します。これは、ケースを調査する管理者です。

- 「作成」をクリックします。

ケースが「ケース」ページに追加されます。

ケース名は、その検出の「ケース」列および詳細ペインの下部にも表示されます。

潜在的な脅威の検出

検出されたアクティビティを使用して、他のソフォス機能でブロックされなかった潜在的な脅威の兆候が、デバイス、プロセス、ユーザー、イベントにないかどうかを調査できます。例:

- システムを検査して常駐、セキュリティの回避、認証情報の窃取などの試行を示す異常なコマンド。

- 動的なシェルコードの防止イベントなど、攻撃者がデバイスに侵入した可能性があることを示す、ソフォスのマルウェア警告。

- コンテナエスケープなど、攻撃者が権限を昇格して、コンテナアクセスからコンテナホストに移動していることを示す Linux のランタイム検知。

ほとんどの検出は、MITRE ATT&CK フレームワークに関連しています。特定の戦術と手法に関する情報は参照できます。詳細は、https://attack.mitre.org/ を参照してください。

また、ソフォス製品によって別の場所で検出された疑わしい脅威や既知の脅威の兆候を検索したり、最新版でないソフトウェアや安全でないブラウザを検索したりできます。

ヘルプ

ソフォスサポートでは、検出を調査することはできません。

お客様が Managed Detection and Response (MDR) サービスを購入された場合には、当社のアナリストはお客様の環境に悪意のあるアクティビティがないか監視し、お客様に連絡するか、お客様に代わって 24時間 365日対応します。Managed Detection and Response を参照してください。

注

セキュリティが侵害された恐れがあり、迅速なサポートが必要な場合は、Rapid Response チームにお問い合わせください。これは有償サービスです。詳細は、Rapid Response を参照してください。