AWS CloudTrail

-

AWS 統合の更新

この AWS 統合は今後は終了する予定であるため、使用する必要はありません。Sophos Cloud Optix の高度な機能を活用するために移行することをお勧めします。

Sophos Cloud Optix を使用して AWS を Sophos Central に統合します。詳細は、Sophos Cloud Optixを参照してください。

MSP Flex のお客様が、この機能を使用するには、「Public Cloud」統合ライセンスパックが必要です。

AWS CloudTrail は Sophos Central と統合して、ソフォスでの解析用にログを送信することができます。

はじめに

統合の操作時に、コピーして実行が必要なコマンドが表示されます。これらのコマンドは、AWS CLI がインストールされているローカル端末、または AWS CloudShell で実行する必要があります。AWS CLI の設定方法の詳細は、AWS CLI の開始方法を参照してください。

「管理者」ロールの IAM ユーザーとしてコマンドを実行する必要があります。適切なアカウントにアクセスしていない場合は、特定のパーミッションのあるカスタムロールを作成してください。必要なパーミッションは、カスタムロールのパーミッションを参照してください。

AWS CloudTrail 統合のセットアップ

AWS 環境と統合するには、次の手順を実行します。

- Sophos Central で「脅威解析センター」に移動して、「統合」をクリックします。

-

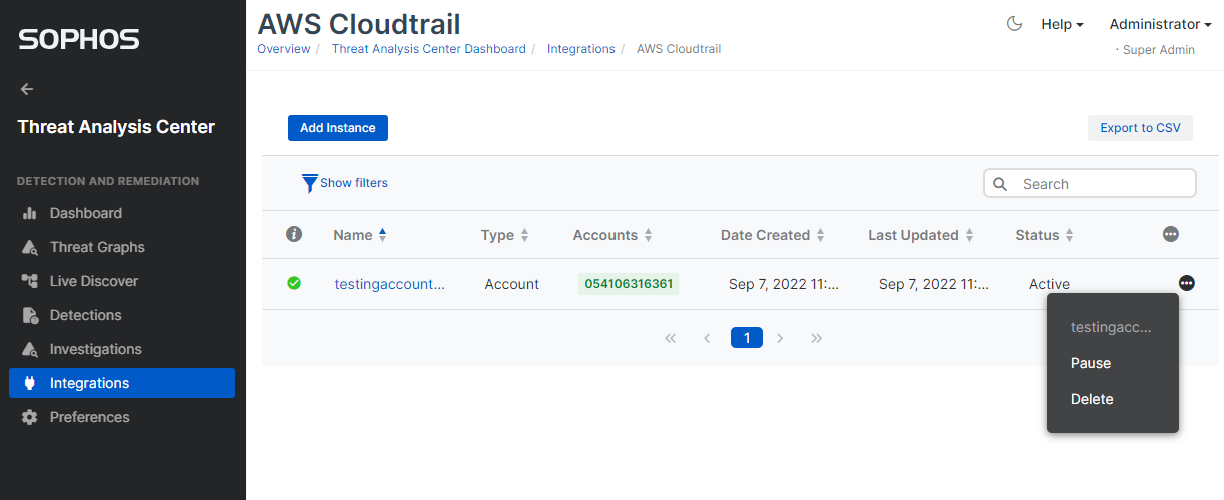

AWS CloudTrail をクリックします。

既に AWS 環境への接続を設定済みの場合は、ここに表示されます。

-

「追加」をクリックします。「統合の手順」アシスタントの指示に従って、AWS 環境に接続するプロセスを実行します。

- 「ステップ 1」では、AWS 組織を使用しているかどうかを選択します。

- 新しいリソースを作成するか、既存のリソースを使用するかを選択します。

- フォームの残りの部分に AWS の詳細を入力します。

- 「保存して続行」をクリックします。

- 「ステップ 2」では

curlコマンドをコピーします。 -

AWS CLI がインストールされているローカル端末、または AWS CloudShell に移動し、

curlコマンドを実行します。このコマンドは、統合スクリプトをダウンロードします。

-

Sophos Central に移動します。

- 「ステップ 3」では、統合コマンドをコピーします。

-

AWS CLI がインストールされているローカル端末、または AWS CloudShell に移動し、 統合コマンドを実行します。

このスクリプトは、AWS CloudTrail を Sophos Central と統合します。

-

Sophos Central に移動します。

AWS 環境がリストに表示されます。

AWS CloudTrail の統合の管理

AWS 環境の名前をクリックして設定を編集できます。

「状態」には、AWS 環境との統合の状態が表示されます。これには、一時停止、有効、切断、削除などがあります。

現在の状態に応じて、「詳細」アイコンをクリックしてアクションを選択してください。

接続を削除するには、「削除」をクリックします。アシスタントの指示に従って、AWS CLI コマンドを使用して接続を削除します。

ソフォスのライセンスの有効期限が切れると、接続が一時停止します。ライセンスを更新すると、接続は自動的に「有効」になります。

AWS 組織のアカウントを含める

AWS 組織を使用している場合は、データ収集に含めるアカウントを選択できます。

- Sophos Central で、「脅威解析センター > 統合 > マーケットプレイス」に移動します。

-

AWS CloudTrail をクリックします。

統合のリストが表示されます。

-

変更する統合の名前をクリックします。

統合が多数ある場合は、フィルタを使用して、AWS 組織を使用する統合を一覧表示します。

-

「詳細の編集 > アカウント」で、データを収集するアカウント ID のカンマ区切りリストを追加できます。

- 「保存」をクリックします。

以後、リスト内の AWS アカウントからのみデータが収集されます。

カスタムロールのパーミッション

表示される AWS コマンドは、「管理者」ロールのある IAM ユーザーとして実行できます。

代わりにカスタムロールを設定する場合は、次のパーミッションを使用します。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"iam:CreateRole",

"iam:AttachRolePolicy",

"iam:PutRolePolicy",

"iam:CreatePolicy",

"iam:PassRole",

"iam:DeleteRole",

"iam:DeleteRolePolicy",

"iam:GetPolicy",

"iam:GetPolicyVersion",

"iam:GetRole",

"iam:GetRolePolicy",

"iam:ListAttachedRolePolicies",

"iam:CreateServiceLinkedRole",

"iam:CreateInstanceProfile",

"iam:TagRole",

"tag:TagResources",

"ec2:DescribeRegions",

"s3:CreateBucket",

"s3:ListBucket",

"s3:PutBucketPolicy",

"s3:PutEncryptionConfiguration",

"s3:GetBucket*",

"s3:PutBucketTagging",

"s3:PutLifecycleConfiguration",

"s3:PutBucketNotification",

"s3:GetAccelerateConfiguration",

"sns:GetTopicAttributes",

"sns:CreateTopic",

"sns:DeleteTopic",

"sns:Subscribe",

"sns:AddPermission",

"sns:RemovePermission",

"sns:Unsubscribe",

"sns:TagResource",

"sns:SetTopicAttributes",

"sns:ListTagsForResource",

"sns:GetSubscriptionAttributes",

"sts:GetCallerIdentity",

"lambda:AddPermission",

"lambda:CreateFunction",

"lambda:GetFunction",

"lambda:GetPolicy",

"lambda:ListVersionsByFunction",

"lambda:TagResource",

"cloudtrail:CreateTrail",

"cloudtrail:DescribeTrails",

"cloudtrail:PutEventSelectors",

"cloudtrail:StartLogging",

"cloudtrail:UpdateTrail",

"cloudtrail:GetTrailStatus",

"cloudtrail:ListTags",

"cloudtrail:GetEventSelectors",

"cloudtrail:AddTags",

"cloudtrail:GetInsightSelectors",

"logs:CreateLogGroup",

"logs:PutLogEvents",

"logs:CreateLogStream",

"logs:CreateLogDelivery",

"logs:DeleteLogGroup",

"logs:DescribeLogGroups",

"logs:PutSubscriptionFilter",

"logs:PutRetentionPolicy",

"logs:ListTagsLogGroup"

],

"Resource": "*"

}

]

}