AWS Security Hub

-

AWS 統合の更新

この AWS 統合は今後は終了する予定であるため、使用する必要はありません。Sophos Cloud Optix の高度な機能を活用するためにお客様には移行することをお勧めします。

Sophos Cloud Optix を使用して AWS を Sophos Central に統合します。詳細は、Sophos Cloud Optixを参照してください。

MSP Flex のお客様が、この機能を使用するには、「Public Cloud」統合ライセンスパックが必要です。

AWS Security Hub は Sophos Central と統合して、ソフォスでの解析用に警告を送信することができます。

はじめに

続行する前に、統合する環境で AWS Security Hub を有効にする必要があります。

統合の操作時に、コピーして実行が必要なコマンドが表示されます。このようなコマンドは、「管理者」ロールのある IAM ユーザーとして、AWS CLI や AWS CloudShell で実行する必要があります。AWS CLI の設定方法の詳細は、AWS CLI の開始方法を参照してください。

適切なアカウントにアクセスできない場合は、特定のパーミッションのあるカスタムロールを作成できます。必要なパーミッションは、カスタムロールのパーミッションを参照してください。

AWS Security Hub 統合の設定

AWS 環境と統合するには、次の手順を実行します。

- Sophos Central で、「脅威解析センター > 統合 > マーケットプレイス」に移動します。

-

「AWS Security Hub」をクリックします。

既に AWS 環境への接続を設定済みの場合は、ここに表示されます。

-

「追加」をクリックします。

-

「統合の手順」アシスタントの指示に従って、AWS 環境に接続するプロセスを実行します。これには、次の手順を実行します。

- curl コマンドをコピーします。

-

AWS CLI や AWS CloudShell に移動し、curl コマンドを実行します。

統合スクリプトがダウンロードされます。

-

Sophos Central に戻り、「統合の手順」にある 2つ目のコマンドをコピーします。

- AWS CLI や AWS CloudShell に移動し、統合コマンドを実行します。

-

Sophos Central に戻ります。

AWS 環境がリストに表示されます。

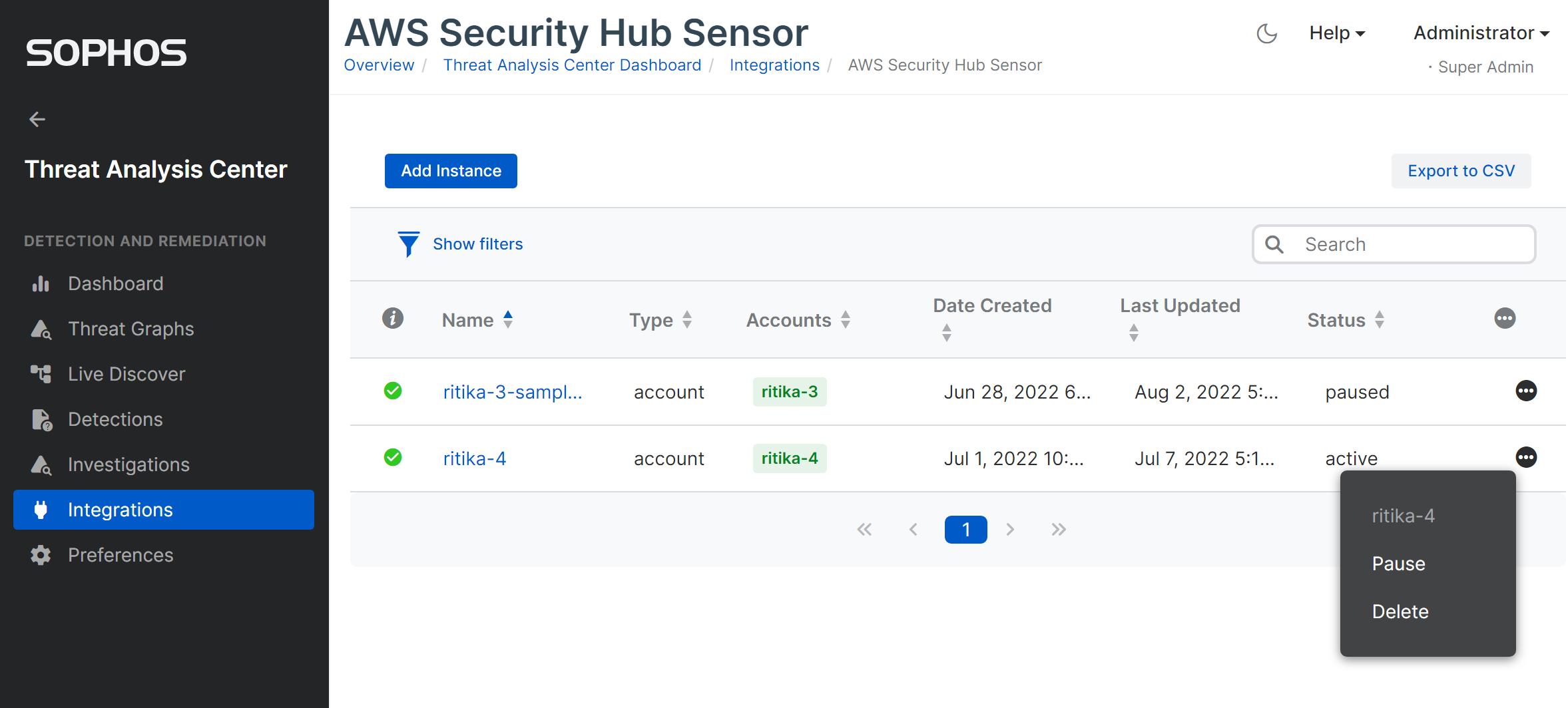

AWS Security Hub 統合の管理

AWS 環境の名前をクリックして設定を編集できます。

「状態」には、AWS 環境との統合の状態が表示されます。これには、一時停止、有効、切断、削除などがあります。

現在の状態に応じて、3つのドットアイコンをクリックしてアクションを選択できます。

接続を削除するには、「削除」をクリックします。アシスタントの指示に従って、AWS CLI コマンドを使用して接続を削除します。

ソフォスのライセンスの有効期限が切れると、接続が一時停止します。ライセンスを更新すると、接続は自動的に「有効」になります。

AWS 組織のアカウントを含める

AWS 組織を使用している場合は、データ収集に含めるアカウントを選択できます。

- Sophos Central で「脅威解析センター」に移動して、「統合」をクリックします。

-

AWS CloudTrail をクリックします。

統合のリストが表示されます。

-

変更する統合の名前をクリックします。

統合が多数ある場合は、フィルタを使用して、AWS 組織を使用する統合を一覧表示します。

-

「詳細の編集 > アカウント」で、データを収集するアカウント ID のカンマ区切りリストを追加できます。

- 「保存」をクリックします。

以後、リスト内の AWS アカウントからのみデータが収集されます。

カスタムロールのパーミッション

表示される AWS コマンドは、「管理者」ロールのある IAM ユーザーとして実行できます。

代わりにカスタムロールを設定する場合は、次のパーミッションを使用します。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

'events:DeleteRule',

'events:ListRules',

'events:ListTagsForResource',

'events:ListTargetsByRule',

'events:PutRule',

'events:PutTargets',

'events:RemoveTargets',

'events:TagResource',

'events:UntagResource',

'ec2:DescribeRegions',

'iam:AttachRolePolicy',

'iam:CreatePolicy',

'iam:CreateRole',

'iam:DeleteRole',

'iam:DeleteRolePolicy',

'iam:GetPolicy',

'iam:GetPolicyVersion',

'iam:GetRole',

'iam:GetRolePolicy',

'iam:ListAttachedRolePolicies',

'iam:ListPolicyTags',

'iam:ListRoleTags',

'iam:PassRole',

'iam:PutRolePolicy',

'iam:TagPolicy',

'iam:TagRole',

'iam:UntagPolicy',

'iam:UntagRole',

'lambda:AddPermission',

'lambda:CreateFunction',

'lambda:DeleteEventSourceMapping',

'lambda:DeleteFunction',

'lambda:GetFunction',

'lambda:GetFunctionConfiguration',

'lambda:GetPolicy',

'lambda:ListEventSourceMappings',

'lambda:ListTags',

'lambda:TagResource',

'lambda:UntagResource',

'lambda:UpdateFunctionConfiguration',

'logs:CreateLogGroup',

'logs:DeleteLogGroup',

'logs:DeleteLogStream',

'logs:DeleteRetentionPolicy',

'logs:PutRetentionPolicy',

'sqs:AddPermission',

'sqs:CreateQueue',

'sqs:DeleteQueue',

'sqs:GetQueueAttributes',

'sqs:GetQueueUrl',

'sqs:ListQueueTags',

'sqs:ListQueues',

'sqs:RemovePermission',

'sqs:SetQueueAttributes',

'sqs:TagQueue',

'sqs:UntagQueue',

'sts:GetCallerIdentity',

'tag:TagResources'

],

"Resource": "*"

}

]

}