어플라이언스 요구 사항

통합에 어플라이언스를 사용하는 경우, 지원되는 플랫폼을 확인하고 요구 사항을 충족하는지 확인하십시오.

지원되는 플랫폼

다음 소프트웨어 플랫폼에서 통합 어플라이언스를 실행할 수 있습니다:

- VMware ESXi

- Microsoft Hyper-V

- AWS(Amazon Web Services)

- Nutanix

이러한 플랫폼은 소포스 NDR 및 타사 로그 수집기 통합 모두에 사용할 수 있습니다.

참고

이 페이지는 VMware ESXi 및 Microsoft Hyper-V의 요구 사항을 설명합니다. AWS 요구 사항은 AWS에 통합 추가를 참조하십시오. 위젯에 대한 자세한 내용은 Nutanix의 Sophos NDR를 참조하십시오.

또는 다음 하드웨어에서 통합 어플라이언스를 실행할 수 있습니다:

- Dell

- NUC

- OnLogic

이러한 하드웨어 시스템은 소포스 NDR 및 타사 로그 수집기 통합 모두에 사용할 수 있습니다.

하드웨어 요구 사항 및 설정 지침은 하드웨어의 Sophos NDR를 참조하십시오.

요구 사항

이 요구 사항은 VMware ESXi 또는 Hyper-V용입니다.

귀하가 충족해야 할 요건은 다음과 같습니다:

- 플랫폼 버전

- 최소 시스템 요구 사항

- CPU 요구 사항

- VM 크기 조정

- 포트 및 도메인 제외

플랫폼 버전

VMware ESXi 또는 Microsoft Hyper-V 버전을 확인하십시오.

VMware ESXi 요구 사항

VMware ESXi를 사용하는 경우 요구 사항은 다음과 같습니다.

- VMware ESXi 6.7 Update 3 이상

- VM 하드웨어 버전 11 이상

VMware 클라우드 배포는 지원되지 않습니다.

CPU 요구 사항을 충족하는 경우 VMware EVC(Enhanced vMotion Compatibility) 모드를 지원합니다. CPU 요구 사항을 참조하십시오.

사용 중인 VMware ESXi 버전을 확인하려면 다음 문서를 참조하십시오.

Microsoft Hyper-V 요구 사항

Microsoft Hyper-V를 사용하는 경우 요구 사항은 다음과 같습니다.

- Hyper-V 버전 6.0.6001.18016(Windows Server 2016) 이상

프로세서 호환 모드는 지원하지 않습니다.

사용 중인 Microsoft Hyper-V 버전을 확인하려면 Hyper-V 버전 확인을 참조하십시오.

최소 시스템 요구 사항

최소 시스템 요구 사항은 모든 플랫폼에서 동일합니다.

VMware에서 OVA 이미지는 Sophos NDR 및 로그 수집기 통합의 최소 요구 사항을 충족하도록 사전 구성되어 있습니다.

요구 사항은 다음과 같습니다.

- CPU 4개

- 16GB RAM

- 160GB 스토리지

또한 어플라이언스는 특정 CPU 마이크로아키텍처가 필요합니다. CPU 요구 사항을 참조하십시오.

어플라이언스가 대량의 데이터를 처리하거나 여러 통합을 실행하는 경우 VM 크기를 조정해야 할 수 있습니다. VM 크기 조정을 참조하십시오.

CPU 요구 사항

VM을 실행하는 시스템은 아래 표시된 CPU 마이크로아키텍처 중 하나를 사용해야 합니다.

Sophos NDR을 사용하는 경우 다음 CPU 플래그도 설정해야 합니다.

pdpe1gb: 패킷 캡처 기술에는 이러한 요구 사항이 필요합니다.avx2: Sophos 머신 러닝 기능에서는 이를 필요로 합니다.

두 플래그 모두 아래 표에 표시된 Intel 및 AMD CPU에서 사용할 수 있습니다.

또한 CPU 플래그가 설정되어 있으면 Intel Core i5와 같이 최신 CPU가 더 많은 VM에서도 NDR을 실행할 수 있습니다. 2015년 1분기 이후에 출시된 모든 CPU는 작동합니다.

Intel CPU

| 이름 | 생성 | 코드명 | 날짜 |

|---|---|---|---|

| Skylake | 6 | Skylake | Q3 2015 |

| Skylake | 7 | Kaby Lake | Q3 2016 |

| Skylake | 8 | Coffee Lake | Q3 2017 |

| Skylake | 9 | Coffee Lake Refresh | Q4 2018 |

| Skylake | 9 | Cascade Lake | Q2 2019 |

| Skylake | 10 | Comet Lake | Q3 2019 |

| Palm Cove | 10 | Cannon Lake | Q2 2018 |

| Sunny Cove | 10 | Ice Lake | Q3 2019 |

| Cypress Cove | 11 | Rocket Lake | Q1 2021 |

| Golden Cove | 12 | Alder Lake | Q4 2021 |

| Raptor Cove | 13 | Raptor Lake | Q4 2022 |

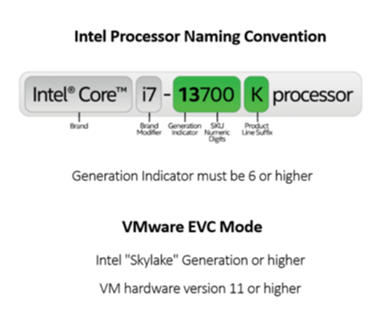

CPU를 쉽게 식별할 수 있도록 Intel의 CPU 명명 규칙이 아래에 나와 있습니다.

VMware EVC 모드

어플라이언스가 EVC(Enhanced vMotion Compatibility) 클러스터에서 실행되는 VMware ESXi 호스트에 있는 경우 다음을 선택해야 합니다.

- Skylake 세대 이상의 CPU

- VMware 하드웨어 버전 11 이상

AMD CPU

| 이름 | 생성 | 코드명 | 날짜 |

|---|---|---|---|

| Zen | 1 | Naples | Q2 2017 |

| Zen | 1 | Great Horned Owl | Q1 2018 |

| Zen 2 | 2 | Rome | Q3 2019 |

| Zen 3 | 3 | Milan | Q2 2021 |

| Zen 4 | 4 | Genoa | Q4 2022 |

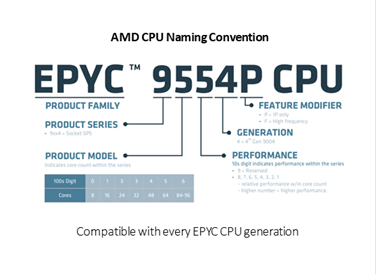

CPU 식별을 돕기 위해 AMD의 CPU 명명 규칙이 아래에 나와 있습니다.

VM 크기 조정

VM 크기 조정 지침은 VM에 Sophos NDR이 있는지, 로그 수집기 통합이 있는지 또는 둘 다 있는지 여부에 따라 달라집니다.

Sophos NDR만 해당됨

Sophos NDR 가상 어플라이언스가 최상의 성능을 제공하고 네트워크에 미치는 영향을 최소화할 수 있도록 VM을 구성해야 할 수 있습니다.

다음은 네트워크 트래픽에 따른 권장 사항입니다.

-

보통 트래픽

- 최대 500Mbps

- 초당 패킷 최대 70,000개

- 초당 흐름 최대 1,200개

기본값을 사용하여 가상 컴퓨터를 설치할 수 있습니다. VM 설정을 변경할 필요가 없습니다.

-

대규모 트래픽

- 최대 1Gbps

- 초당 패킷 최대 300,000개

- 초당 흐름 최대 4500개

VM 크기를 8개의 vCPU로 조정해야 합니다.

네트워크 통계가 대규모 트래픽 구성의 통계보다 높은 경우 네트워크 전체에 여러 가상 VM을 배포합니다.

위의 권장 사항은 Sophos NDR을 실행하는 VM에만 해당합니다. 또한 과부하 상태에서 수집기 통합이 실행되고 있는 경우 가상 CPU를 더 추가해야 할 수 있습니다. Sophos NDR 및 로그 수집기 통합을 참조하십시오.

로그 수집기 통합만 해당

단일 로그 수집기 통합을 실행하는 경우 일반적으로 VM 크기를 조정하지 않아도 됩니다. 기본 설정으로 충분합니다.

그러나 여러 개의 통합이 있거나 대량의 이벤트가 로그 수집기로 전송된 경우 설정을 변경하거나 VM을 더 추가해야 할 수 있습니다.

메모리

각 통합에 최대 400MB의 메모리가 필요합니다.

로그 수집기당 최대 4개의 통합을 실행할 수 있습니다. 로그 수집기 컨테이너의 기본 최대 메모리는 2GB입니다.

더 많은 통합을 실행하려면 최대 메모리를 늘리십시오. 이렇게 하려면 어플라이언스 콘솔에서 SYSLOG 메모리 제한을 편집합니다. Syslog 메모리 제한을 참조하십시오.

이벤트의 볼륨

VM은 초당 최대 8,000개의 이벤트를 가질 수 있습니다. 이는 VM에 있는 통합 수에 관계없이 적용됩니다.

여러 개의 통합이 있고 이 제한을 초과할 것으로 생각되면 여러 개의 VM을 배포하십시오.

단일 로그 수집기 통합이 제한을 초과하는 경우 소스 장치의 syslog 설정을 사용하여 이벤트 수를 줄이십시오.

Sophos NDR 및 로그 수집기 통합

동일한 VM에 Sophos NDR 및 로그 수집기 통합이 있는 경우 크기 조정을 위한 단일 솔루션이 없습니다. NDR 크기 조정부터 시작한 다음, 로그 수집기 통합에 필요한 사항을 고려하는 것이 좋습니다.

다음은 크기 조정에 영향을 줄 수 있는 몇 가지 요소입니다.

- NDR은 CPU를 점유하여 이를 사용하는 다른 통합에 우선순위를 설정할 수 있습니다. CPU가 4개인 경우 NDR은 2개를 점유합니다. CPU가 8개인 경우 NDR은 3개를 점유합니다.

- NDR이 CPU를 점유하더라도 다른 통합에서 CPU를 계속 사용할 수 있으며, NDR이 처리할 수 있는 트래픽 양에 영향을 줍니다.

- 16GB의 메모리가 있는 경우 로그 수집기 통합에서 2GB 이상을 사용할 수 없습니다. 이로써 NDR에 충분한 메모리가 확보됩니다.

- 로그 수집기 통합에서 최대 이벤트 수를 처리할 때, 중간 정도의 부하가 걸린 상태에서 Sophos NDR과 동일한 처리 능력을 사용합니다. 여기서는 VM에 기본 CPU 4개가 있다고 가정합니다.

포트 및 도메인 제외

아래 포트와 도메인이 방화벽에서 허용되는지 확인합니다. 그러면 Sophos 가상 어플라이언스가 부팅되고 업데이트를 다운로드할 수 있습니다.

허용해야 하는 도메인은 방화벽이 와일드카드를 지원하는지 여부에 따라 달라집니다.

자세한 내용을 보려면 해당 탭을 클릭하십시오.

| 도메인 | 포트 | 프로토콜 |

|---|---|---|

| * .sophos.com | TCP/443, TCP/22 | HTTPS, SSH |

| *.amazonaws.com | TCP/443 | HTTPS |

| *.ubuntu.com | TCP/80, TCP/443, UDP/123 | HTTP, HTTPS, NTP |

| api.snapcraft.io | TCP/443 | HTTPS |

| auth.docker.io | TCP/443 | HTTPS |

| get.k3s.io | TCP/443 | HTTPS |

| github.com | TCP/443 | HTTPS |

| objects.githubusercontent.com | TCP/443 | HTTPS |

| packages.buildkite.com | TCP/443 | HTTPS |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| 도메인 | 포트 | 프로토콜 |

|---|---|---|

| api.snapcraft.io | TCP/443 | HTTPS |

| archive.ubuntu.com | TCP/80 | HTTP |

| auth.docker.io | TCP/443 | HTTPS |

| central.sophos.com | TCP/443 | HTTPS |

| changelogs.ubuntu.com | TCP/443 | HTTPS |

| entropy.ubuntu.com | TCP/443 | HTTPS |

| get.k3s.io | TCP/443 | HTTPS |

| github.com | TCP/443 | HTTPS |

| jfrog-prod-use1-shared-virginia-main.s3.amazonaws.com | TCP/443 | HTTPS |

| ndr.apu.sophos.com | TCP/22 | SSH |

| nta-proxy.cloudstation.eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-proxy.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.eu-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.eu-west-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.us-east-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.us-west-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ca-central-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-northeast-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-southeast-2.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.ap-south-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| nta-push-ws.cloudstation.sa-east-1.prod.hydra.sophos.com | TCP/443 | HTTPS |

| ntp.ubuntu.com | UDP/123 | NTP |

| objects.githubusercontent.com | TCP/443 | HTTPS |

| packages.buildkite.com | TCP/443 | HTTPS |

| production.cloudflare.docker.com | TCP/443 | HTTPS |

| raw.githubusercontent.com | TCP/443 | HTTPS |

| registry-1.docker.io | TCP/443 | HTTPS |

| s3-r-w.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| s3-r-w.sa-east-1.amazonaws.com | TCP/443 | HTTPS |

| sdu-feedback.sophos.com | TCP/443 | HTTPS |

| security.ubuntu.com | TCP/80 | HTTP |

| sophossecops.jfrog.io | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-west-1-prod-bucket.s3.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-eu-central-1-prod-bucket.s3.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-east-2-prod-bucket.s3.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-us-west-2-prod-bucket.s3.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ca-central-1-prod-bucket.s3.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-southeast-2-prod-bucket.s3.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-northeast-1-prod-bucket.s3.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-ap-south-1-prod-bucket.s3.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| tf-nta-sva-images-cloudstation-sa-east-1-prod-bucket.s3.sa-east-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-eu-west-1-prod-ndr-bucket.s3.eu-west-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-eu-central-1-prod-ndr-bucket.s3.eu-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-us-east-2-prod-ndr-bucket.s3.us-east-2.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-us-west-2-prod-ndr-bucket.s3.us-west-2.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ca-central-1-prod-ndr-bucket.s3.ca-central-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ap-southeast-2-prod-ndr-bucket.s3.ap-southeast-2.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ap-northeast-1-prod-ndr-bucket.s3.ap-northeast-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-ap-south-1-prod-ndr-bucket.s3.ap-south-1.amazonaws.com | TCP/443 | HTTPS |

| tf-presigned-url-sa-east-1-prod-ndr-bucket.s3.sa-east-1.amazonaws.com | TCP/443 | HTTPS |