AWS Security Hub

-

Atualização de integração da AWS

Esta integração da AWS será descontinuada no futuro e não deverá mais ser usada. Recomendamos que os clientes migrem para o Sophos Cloud Optix para aproveitar seus recursos avançados.

Use o Sophos Cloud Optix para integrar a AWS ao Sophos Central. Para obter mais informações, consulte Sophos Cloud Optix.

Os clientes MSP Flex devem ter o pacote de licença de integrações Public Cloud para usar esse recurso.

Você pode integrar o AWS Security Hub ao Sophos Central para que ele envie alertas à Sophos para análise.

Antes de começar

Você precisa habilitar o AWS Security Hub no ambiente em que deseja se integrar antes de continuar.

Durante a integração, lhe damos os comandos para copiar e executar. Você deve executar esses comandos na AWS CLI ou AWS CloudShell como um usuário do IAM com a função "Administrador". Para saber como configurar a AWS CLI, consulte Conceitos básicos da AWS CLI.

Se não tiver acesso a uma conta apropriada, você pode criar uma função personalizada com permissões específicas. As permissões de que você precisa estão em Permissões de função personalizada.

Configurar a integração do AWS Security Hub

Para integrar seu ambiente AWS, faça o seguinte:

- Em Sophos Central, vá para Centro de Análise de Ameaças > Integrações > Marketplace.

-

Clique em Habilitar AWS Secure Hub.

Se já tiver configurado as conexões aos ambientes AWS, você as verá aqui.

-

Clique em Adicionar.

-

O assistente de Etapas de integração levará você pelo processo de conexão ao seu ambiente AWS. Para isso, siga este procedimento:

- Copie o comando curl.

-

Vá para AWS CLI ou AWS CloudShell e execute o comando curl.

O script de integração é baixado.

-

Volte para o Sophos Central e copie o segundo comando mostrado em Etapas de integração.

- Vá para AWS CLI ou AWS CloudShell e execute o comando de integração.

-

Volte ao Sophos Central.

O ambiente AWS é exibido na lista.

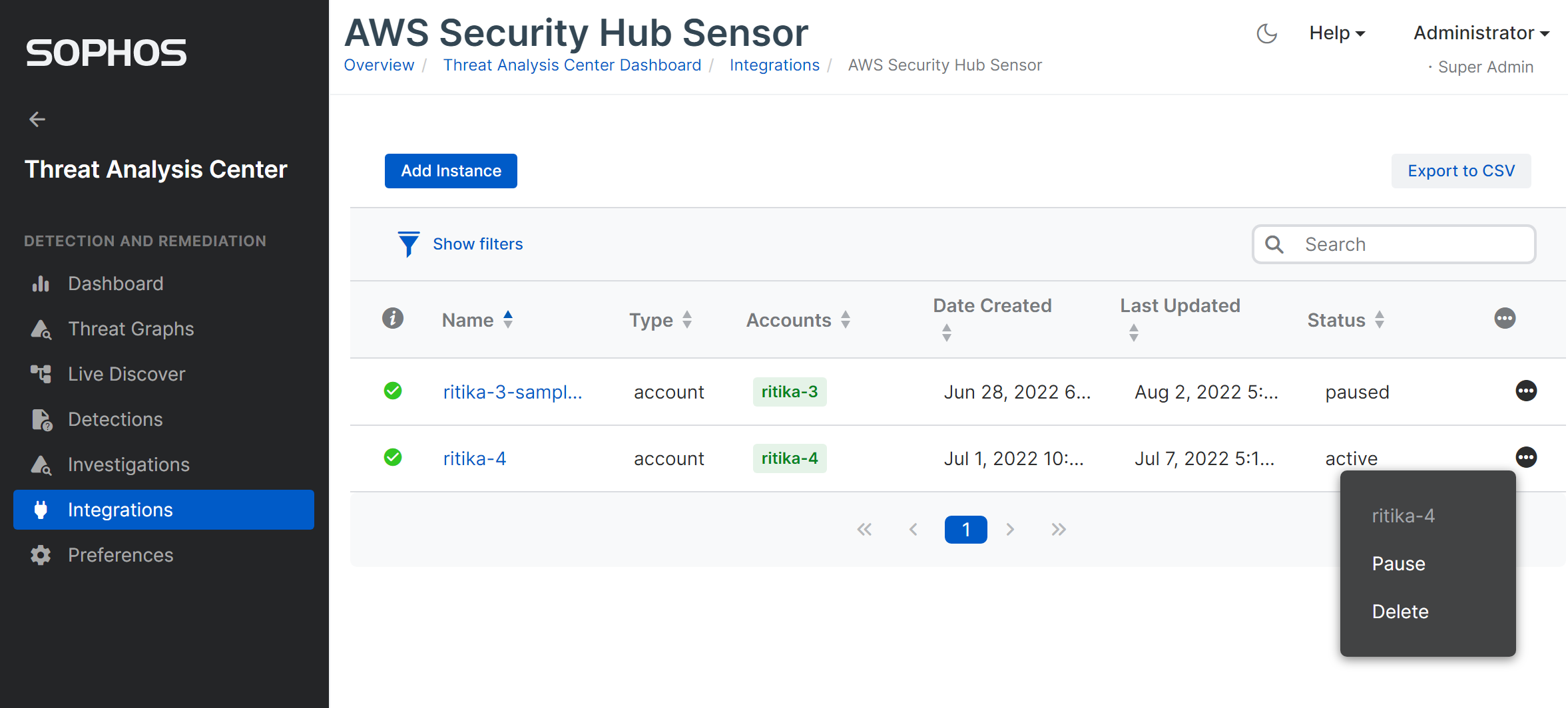

Gerenciar integrações do AWS Security Hub

Você pode clicar no nome do ambiente AWS para editar as configurações.

Status mostra o status da integração com um ambiente AWS. Isso pode ser pausado, ativado, desconectado ou deletado.

Você pode clicar no ícone de três pontos e selecionar ações, dependendo do status atual.

Para deletar uma conexão, clique em Deletar. Um assistente leva você pelo processo de deleção da conexão, usando comandos AWS CLI.

Se a sua licença Sophos expirar, suas conexões serão pausadas. Quando você renovar sua licença, as conexões serão automaticamente ativadas.

Incluir contas do AWS Organizations

Se você estiver usando o AWS Organizations, pode escolher quais contas incluir na coleta de dados.

- No Sophos Central, vá para o Centro de Análise de Ameaças e clique em Integrações.

-

Clique em AWS CloudTrail.

Uma lista de suas integrações é exibida.

-

Clique no nome da integração que você quer alterar.

Se você tiver muitas integrações, use o filtro para listar as integrações que usam o AWS Organizations.

-

Em Editar detalhes > Contas, você pode adicionar uma lista separada por vírgula de IDs das contas das quais deseja coletar dados.

- Clique em Salvar.

Agora, coletamos apenas dados das contas da AWS na lista.

Permissões de função personalizada

Você pode executar os comandos AWS que fornecemos a você a partir de um usuário do IAM com a função "Administrador".

Se preferir configurar uma função personalizada, use as seguintes permissões:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

'events:DeleteRule',

'events:ListRules',

'events:ListTagsForResource',

'events:ListTargetsByRule',

'events:PutRule',

'events:PutTargets',

'events:RemoveTargets',

'events:TagResource',

'events:UntagResource',

'ec2:DescribeRegions',

'iam:AttachRolePolicy',

'iam:CreatePolicy',

'iam:CreateRole',

'iam:DeleteRole',

'iam:DeleteRolePolicy',

'iam:GetPolicy',

'iam:GetPolicyVersion',

'iam:GetRole',

'iam:GetRolePolicy',

'iam:ListAttachedRolePolicies',

'iam:ListPolicyTags',

'iam:ListRoleTags',

'iam:PassRole',

'iam:PutRolePolicy',

'iam:TagPolicy',

'iam:TagRole',

'iam:UntagPolicy',

'iam:UntagRole',

'lambda:AddPermission',

'lambda:CreateFunction',

'lambda:DeleteEventSourceMapping',

'lambda:DeleteFunction',

'lambda:GetFunction',

'lambda:GetFunctionConfiguration',

'lambda:GetPolicy',

'lambda:ListEventSourceMappings',

'lambda:ListTags',

'lambda:TagResource',

'lambda:UntagResource',

'lambda:UpdateFunctionConfiguration',

'logs:CreateLogGroup',

'logs:DeleteLogGroup',

'logs:DeleteLogStream',

'logs:DeleteRetentionPolicy',

'logs:PutRetentionPolicy',

'sqs:AddPermission',

'sqs:CreateQueue',

'sqs:DeleteQueue',

'sqs:GetQueueAttributes',

'sqs:GetQueueUrl',

'sqs:ListQueueTags',

'sqs:ListQueues',

'sqs:RemovePermission',

'sqs:SetQueueAttributes',

'sqs:TagQueue',

'sqs:UntagQueue',

'sts:GetCallerIdentity',

'tag:TagResources'

],

"Resource": "*"

}

]

}