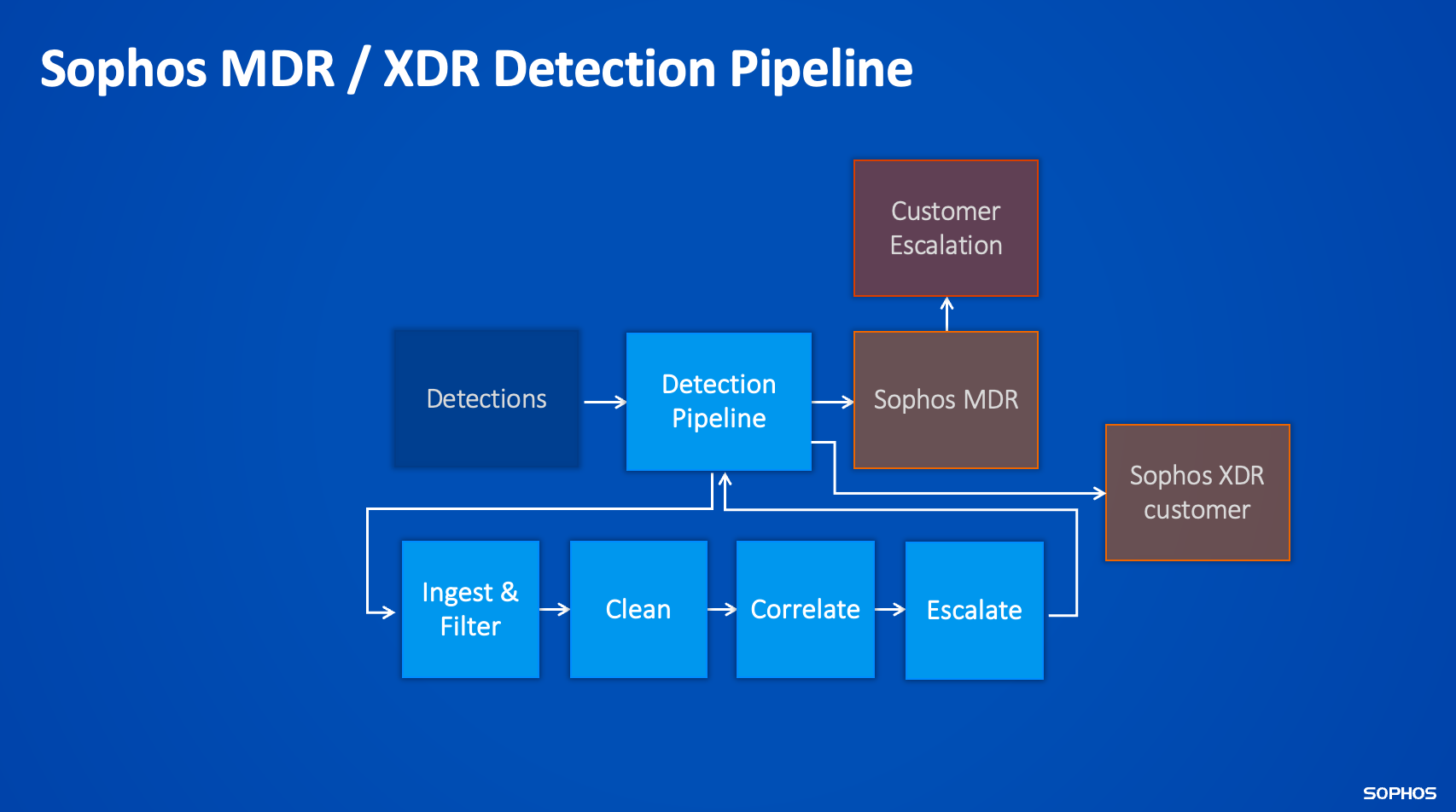

Pipeline de detecção de integrações

Esta página informa como as integrações de produtos Sophos ingerem, filtram, limpar, correlacionam e escalam detecções.

Nota

Para saber como monitorar o número de detecções que estão sendo coletadas e processadas, consulte Jornada da telemetria.

Passo 1: Ingerir e filtrar

Ingerimos a telemetria e filtramos o ruído indesejado.

Fazemos isso de uma das seguintes maneiras:

- No local: Um coletor de log na rede do cliente encaminha alertas para o Sophos Central.

- Na nuvem: Uma API envia alertas para o Sophos Central.

Nota

Para proteger a continuidade do serviço para todos os usuários, a Sophos às vezes filtra ou tira uma amostra da entrada de dados dos clientes. Isso aparece como diferenças temporárias entre o volume de alerta na ingestão e as etapas de processamento. Ele também pode levar ao retorno dos dados à fila para que possam ser reprocessados para dar ao cliente uma cobertura abrangente.

Passo 2: Limpar

Os dados que ingerimos não são padronizados, portanto, a Sophos começa a processá-los em um esquema consistente e normalizado.

Passo 3: Correlacionar

Agora começamos a agrupar os alertas brutos aparentemente não relacionados em clusters de alertas relacionados.

Usamos os seguintes critérios para agrupar alertas:

- Nosso objetivo é ter cada cluster de alerta representando uma atividade relacionada.

- Agrupamos alertas com o tempo, com base na técnica MITRE ATT&CK e indicadores de compromisso (IoCs) ou entidades semelhantes.

- Usamos a estrutura MITRE para nos ajudar a agrupar eventos com base em casos de uso de ameaças específicos.

Passo 4: Escalonamento

A lógica agora decide quais clusters escalar para nossos analistas para uma investigação mais aprofundada.

Se necessário, o analista investigará e notificaremos o cliente sobre a investigação.

Geralmente fornecemos as seguintes informações:

- Uma descrição do incidente.

- Detalhes de alertas específicos que parecem indicar a ameaça mais grave.

- Qualquer infraestrutura específica que esteja sob ameaça.

- Os momentos específicos em que os eventos ocorreram.

- Veredito sobre a gravidade da ameaça (seja um problema sério ou um falso positivo, se todos os alertas foram acionados).

- As etapas de mitigação.