Identitätsanbieter einrichten

Richten Sie jetzt einen Identitätsanbieter ein. Das ZTNA-Gateway authentifiziert Benutzer anhand von Datensätzen des Identitätsanbieters.

Hinweis

Sie können nur einen Eintrag für jeden Identitätsanbieter hinzufügen.

Welche Schritte auszuführen sind, hängt davon ab, welchen Anbieter Sie verwenden möchten.

Sie können Microsoft AD (lokal) für die Benutzersynchronisierung und als Identitätsanbieter verwenden.

Hinweis

Wenn Sie lokales Microsoft AD als Identitätsanbieter einrichten und das Gateway auf einem ESXi- oder Microsoft Hyper-V-Server hosten, muss Ihr ZTNA-Gateway Version 2.1 oder höher sein.

Wenn Sie ein lokales Microsoft AD als Identitätsanbieter einrichten und das Gateway auf Sophos Firewall hosten, muss die Firewall auf Version 19.5 MR3 oder höher sein.

Stellen Sie sicher, dass Sie bereits Active Directory-Benutzergruppen eingerichtet und mit Sophos Central synchronisiert haben. Sehen Sie hierzu auch Einrichtung der Synchronisierung mit Active Directory.

Hinweis

Primäre Benutzergruppen werden nicht aus Active Directory synchronisiert, sodass Benutzer, die zu diesen Gruppen gehören, nicht auf Ressourcen zugreifen können. Sie müssen sicherstellen, dass Benutzer auch Mitglieder anderer AD-Gruppen sind.

Hinweis

In ZTNA unterstützen wir nur eine einzige Domäne. Wir unterstützen nicht mehrere untergeordnete Domänen innerhalb eines einzigen Gesamtstrukturszenarios.

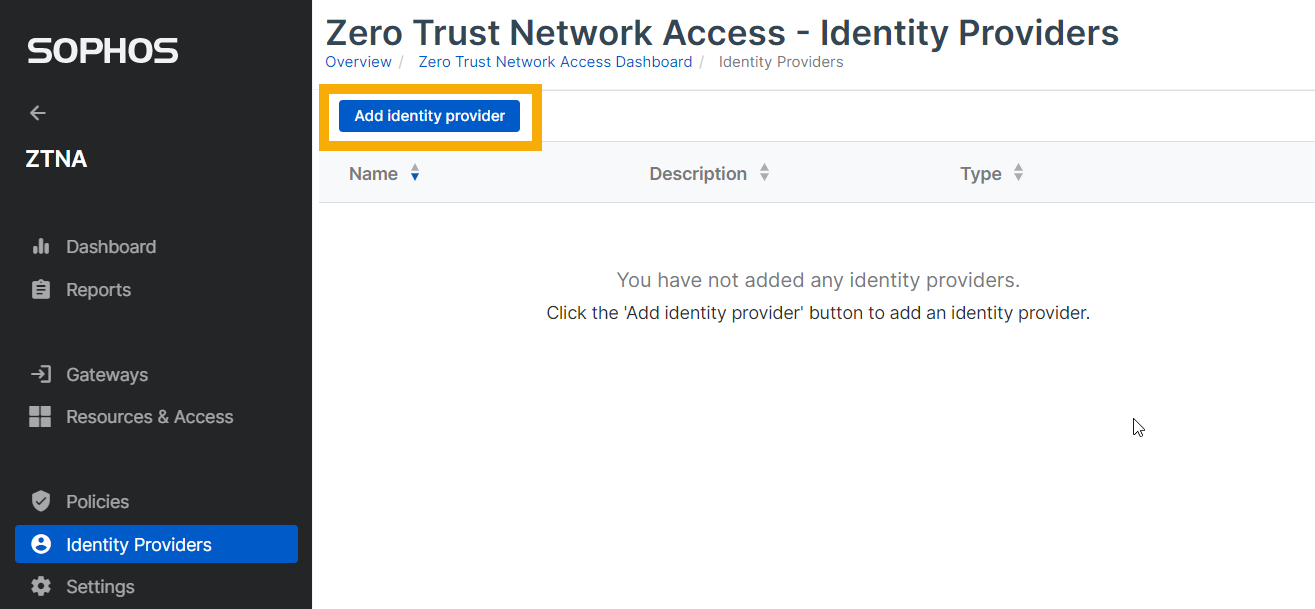

- Melden Sie sich bei Sophos Central an.

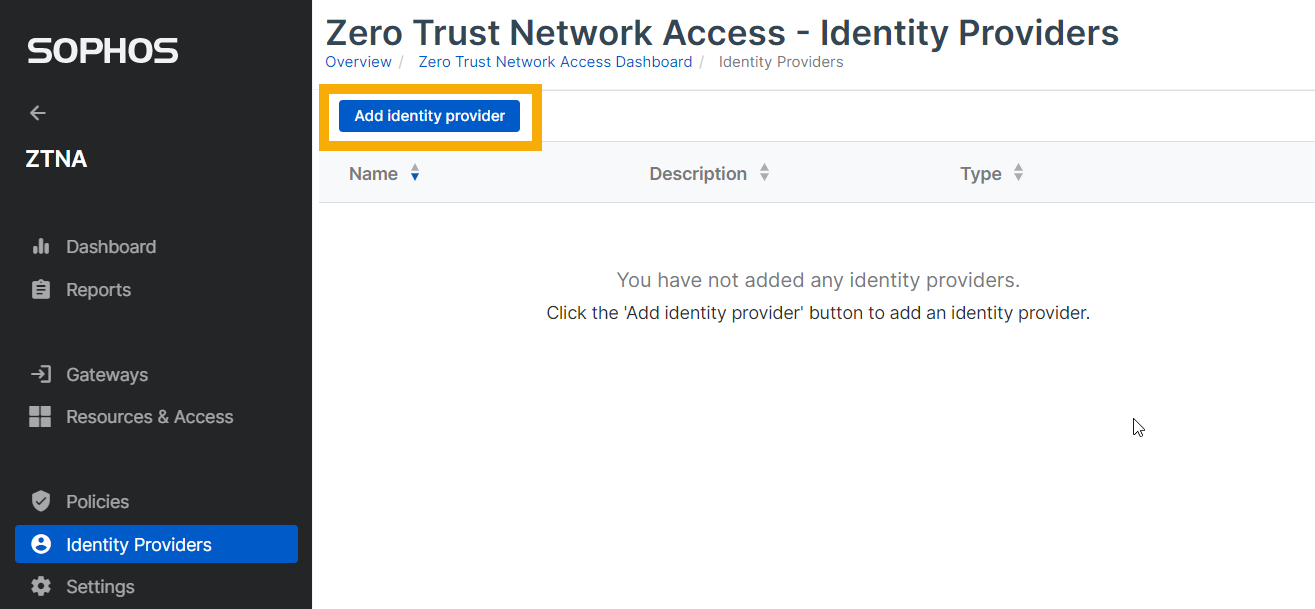

- Gehen Sie zu Meine Produkte > ZTNA > Identitätsanbieter.

-

Klicken Sie auf Identitätsanbieter hinzufügen.

Einstellungen des Identitätsanbieters

Geben Sie die Einstellungen für Ihren Identitätsanbieter wie folgt ein:

- Geben Sie einen Namen und eine Beschreibung ein.

- Stellen Sie sicher, dass unter Anbieter Microsoft AD lokal ausgewählt ist.

Active-Directory-(AD)-Einstellungen konfigurieren

-

Konfigurieren Sie folgende Einstellungen:

-

Geben Sie die Host- und Port-Details Ihres primären AD-Servers ein. Sie können bei Bedarf die Details Ihres sekundären Servers eingeben.

Hinweis

Der sekundäre Server muss zur selben Domäne gehören wie der primäre Server. Wenn der primäre Server nicht verfügbar ist, stellt der sekundäre Server Redundanz bereit.

-

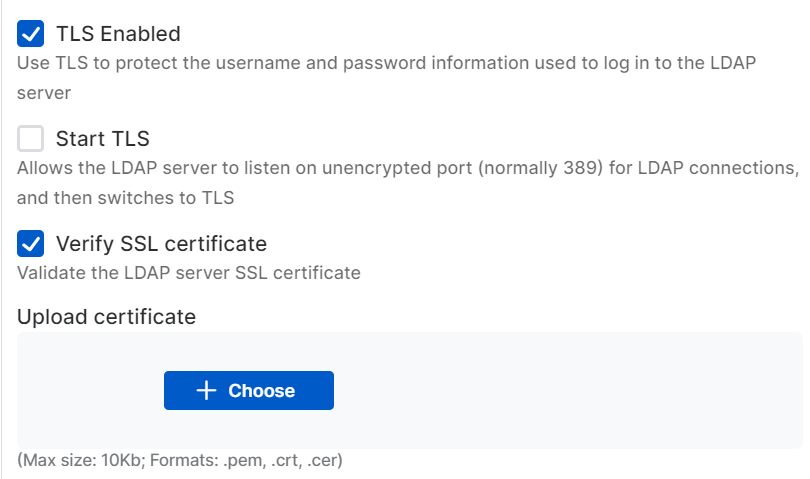

Optional: Konfigurieren Sie TLS- und SSL-Einstellungen.

Sie können die folgenden Optionen auswählen:

- TLS aktiviert: Verwendet TLS, um den Benutzernamen und das Kennwort zu schützen, die für die Anmeldung beim LDAP-Server verwendet werden.

- TLS starten: Ermöglicht dem LDAP-Server, auf einem unverschlüsselten Port (normalerweise 389) auf LDAP-Verbindungen zu warten und dann zu TLS zu wechseln.

Wenn Sie SSL-Zertifikat überprüfen auswählen, müssen Sie das SSL-Zertifikat Ihres LDAP-Servers in einem der folgenden Formate hochladen:

.pem,.crtoder.cer. Zertifikate dürfen maximal 10 KB groß sein.

-

Konto und Kennwort

Geben Sie unter Bindungs-DN die Details des Domänen-Controllers und das Bindungs-Kennwort ein.

Weitere Informationen finden Sie unter Bind Distinguished Name und Base Distinguished Name auf dem AD-Server finden.

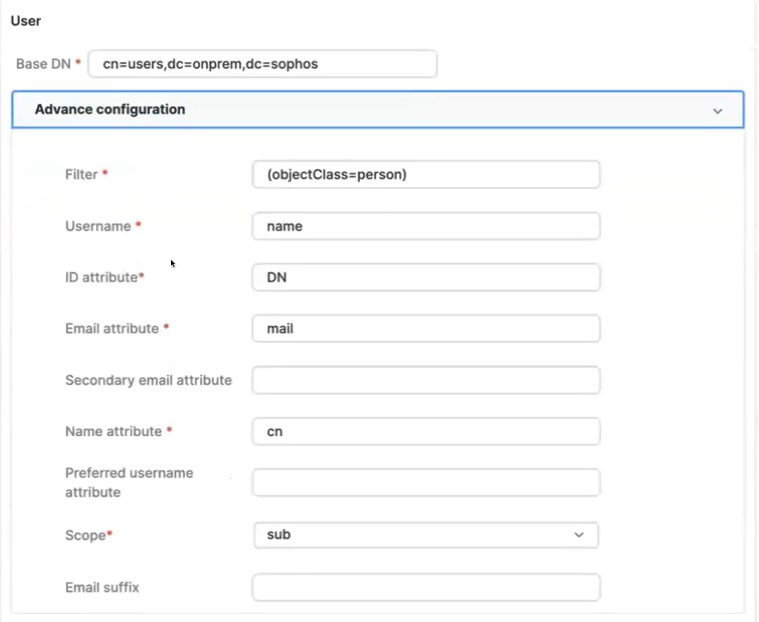

Active-Directory-Suche

-

Geben Sie unter Benutzer Ihre AD-Serverdetails in Basis-DN ein. Die erweiterte Konfiguration ist auf die Standardeinstellung eingestellt, Sie können sie jedoch bei Bedarf ändern.

-

Geben Sie unter Benutzergruppe Ihre AD-Benutzerdetails in Basis-DN ein. Die erweiterte Konfiguration ist auf die Standardeinstellung eingestellt, Sie können sie jedoch bei Bedarf ändern.

Erweiterte Sicherheitseinstellungen

- Optional: Schalten Sie Captcha ein, um eine sichere Anmeldung zu gewährleisten. Dadurch wird das Risiko eines Brute-Force-Angriffs auf Ihr Verzeichnis verringert.

-

Optional: Aktivieren Sie das E-Mail-basierte Einmalkennwort, damit Sie Benutzer mit der mehrstufigen Authentifizierung (MFA) authentifizieren können. Nehmen Sie folgende SMTP-Einstellungen vor:

- SMTP-Serverhost: IP-Adresse oder Hostname des SMTP-Servers.

- SMTP-Portnummer: Portnummer, über die Sie auf den SMTP Server zugreifen.

- SMTP-E-Mail: Standard-E-Mail-Adresse, an die nicht zustellbare Nachrichten gesendet werden.

- E-Mail-Betreff: Betreffzeile der E-Mail mit dem Einmalkennwort (OTP).

- Wenn der SMTP-Server Anmeldeinformationen zum Weiterleiten von E-Mails benötigt, müssen Sie die SMTP-Anmeldung und das SMTP-Kennwort eingeben.

-

Optional: Konfigurieren Sie TLS- und SSL-Einstellungen.

Sie können die folgenden Optionen auswählen:

- TLS aktiviert: Verwendet TLS, um die Kommunikation zwischen dem SMTP-Server und Client zu schützen.

- TLS starten: Startet das Aushandeln der Verschlüsselungsmethode zwischen dem SMTP-Server und dem Client.

Wenn Sie eine der oben genannten Optionen auswählen, wird die Option SSL-Zertifikat verifizieren angezeigt. Wenn Sie SSL-Zertifikat überprüfen auswählen, müssen Sie das SSL-Zertifikat Ihres SMTP-Servers in einem der folgenden Formate hochladen:

.pem,.crtodercer. Zertifikate dürfen maximal 10 KB groß sein.

Verbindung testen

Optional können Sie die Verbindung testen.

Hinweis

Bevor Sie die Verbindung testen, prüfen Sie, ob das E-Mail-Feld für den Benutzer auf dem primären AD-Server eine gültige E-Mail-Adresse enthält. Wenn die für einen Benutzer eingegebene E-Mail-Adresse leer oder ungültig ist, schlägt die Testverbindung fehl.

-

Gehen Sie wie folgt vor, um die Verbindung zu testen:

-

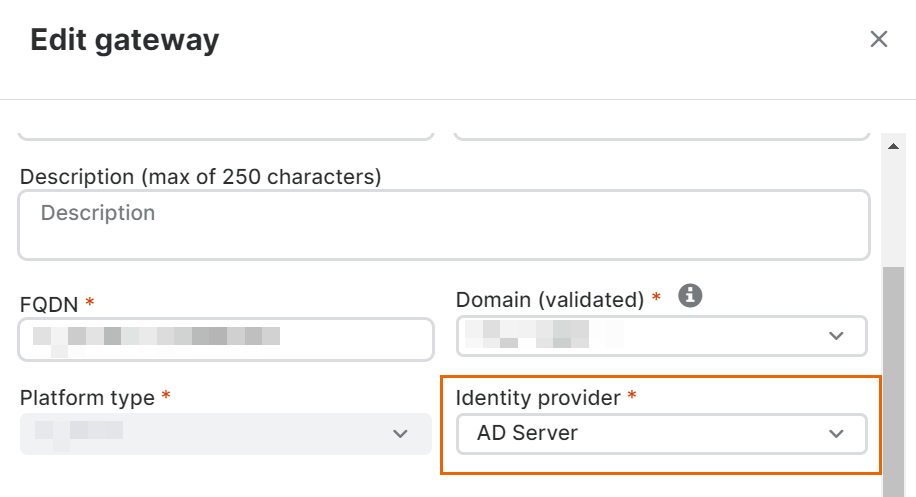

Weisen Sie Ihren Identitätsanbieter einem Gateway zu. Gehen Sie dazu zur Seite Gateways, klicken Sie auf den Namen Ihres Gateways und klicken Sie auf Bearbeiten. Wählen Sie unter Identitätsanbieter den Identitätsanbieter aus, den Sie gerade erstellt haben.

Hinweis

Wenn Sie noch kein Gateway erstellt haben, testen Sie Ihre Verbindung, nachdem Sie das Gateway erstellt haben und weisen Sie es Ihrem Identitätsanbieter zu.

-

Gehen Sie zurück zu Identitätsanbietern und klicken Sie auf den Namen Ihres neuen Identitätsanbieters.

- Wählen Sie unter Verbindung testen den Gateway-Namen aus und geben Sie optional den Benutzernamen ein.

-

Klicken Sie auf Verbindung testen und stellen Sie sicher, dass die Verbindung hergestellt wurde.

Wenn Sie den Benutzernamen eingegeben haben, sehen Sie, zu welchen Gruppen der Benutzer gehört.

-

-

Klicken Sie auf Speichern.

Ihre Benutzer können sich jetzt über den AD-Server authentifizieren, wenn sie auf Ressourcen hinter dem Gateway zugreifen.

Hinweis

Wenn Sie Microsoft AD (lokal) als Identitätsanbieter verwenden und auf Ressourcen zugreifen, die hinter verschiedenen ZTNA-Gateways gehostet werden, werden Sie aufgefordert, sich beim ersten Zugriff auf eine Ressource bei jedem Gateway zu authentifizieren. Wenn Sie andere Identitätsanbieter verwenden, werden Sie nach der Authentifizierung mit einem ZTNA-Gateway nicht mehr zur erneuten Authentifizierung aufgefordert, wenn Sie auf Ressourcen zugreifen, die hinter verschiedenen Gateways gehostet werden.

Hinweis

Wenn Sie Microsoft AD (lokal) als Ihren Identitätsanbieter verwenden, können Sie sich nur auf einem Gerät gleichzeitig authentifizieren. Wenn Sie versuchen, mit einem sekundären Gerät auf Ressourcen zuzugreifen, werden Sie nach der Authentifizierung automatisch vom ersten Gerät abgemeldet.

Sie können Microsoft Entra ID (Azure AD) zur Benutzersynchronisierung und als Identitätsanbieter hinzufügen:

Stellen Sie sicher, dass Sie bereits Microsoft Entra ID (Azure AD)-Benutzergruppen eingerichtet und mit Sophos Central synchronisiert haben.

- Melden Sie sich bei Sophos Central an.

- Gehen Sie zu Meine Produkte > ZTNA > Identitätsanbieter.

-

Klicken Sie auf Identitätsanbieter hinzufügen.

-

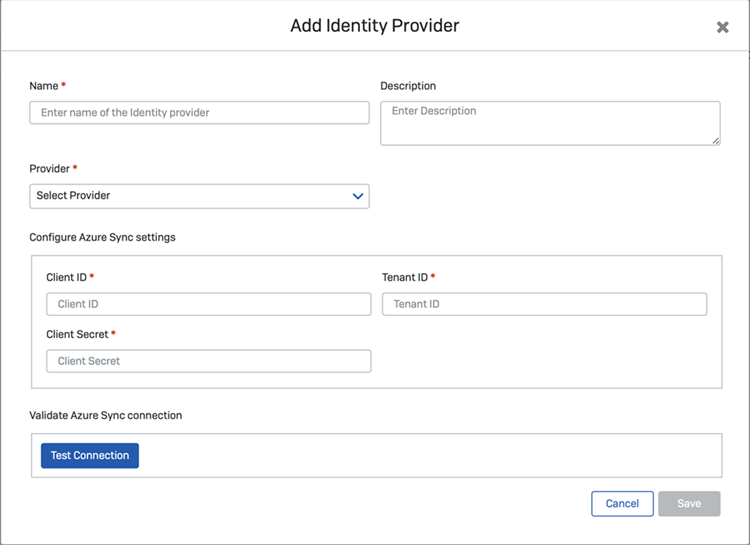

Geben Sie die Einstellungen für Ihren Identitätsanbieter wie folgt ein:

- Geben Sie einen Namen und eine Beschreibung ein.

- Stellen Sie unter Provider sicher, dass Microsoft Entra ID (Azure AD) ausgewählt ist.

-

Geben Sie die Microsoft Entra ID (Azure AD)-Einstellungen für Client-ID, Mandanten-ID und Client-Geheimschlüssel ein.

Wenn Sie Microsoft Entra ID (Azure AD) wie in diesem Handbuch beschrieben einrichten, haben Sie diese Informationen beim Erstellen des Mandanten erfasst. Siehe Verzeichnisdienst einrichten.

-

Klicken Sie auf Verbindung testen und stellen Sie sicher, dass die Verbindung hergestellt wurde.

- Klicken Sie auf Speichern.

Wenn Sie Okta als Identitätsprovider einrichten, muss Ihr ZTNA-Gateway Version 1.1 oder höher sein.

Sie können Okta als Identitätsanbieter verwenden. Um Okta mit ZTNA zu verwenden, gehen Sie wie folgt vor:

- Erstellen Sie eine Anwendungs-Integration.

- Fügen Sie den Identitätsanbieter zu ZTNA hinzu.

Bevor Sie beginnen, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Sie müssen Benutzergruppen in Okta konfiguriert haben. Wenn dies nicht der Fall ist, synchronisieren Sie mit den Tools von Okta Gruppen aus Ihrem Verzeichnisdienst mit Okta. Stellen Sie sicher, dass Sie Ihre Gruppen auch mit Sophos Central synchronisiert haben.

- Sie müssen einen Autorisierungsserver in Okta konfiguriert haben, damit die Authentifizierung basierend auf OpenID Connect (OIDC) unterstützt wird. Sie können auch den Standard-Okta-Autorisierungsserver mit SSO- und Universal Directory-Lizenzen verwenden. Wenn Sie einen benutzerdefinierten Autorisierungsserver verwenden, benötigen Sie eine API Access Management-Lizenz.

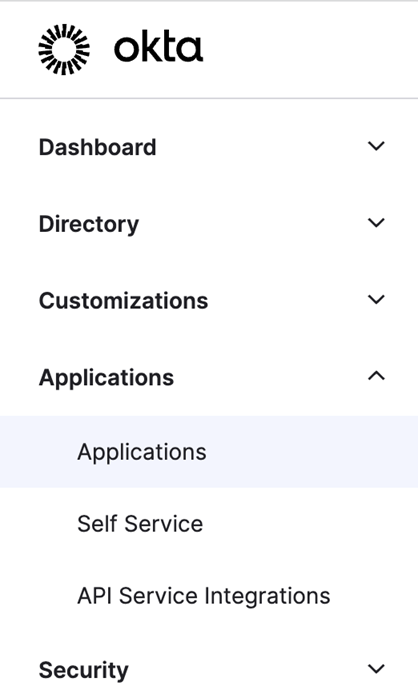

Erstellen einer Anwendungs-Integration

-

Gehen Sie im Okta-Dashboard zu Applications.

-

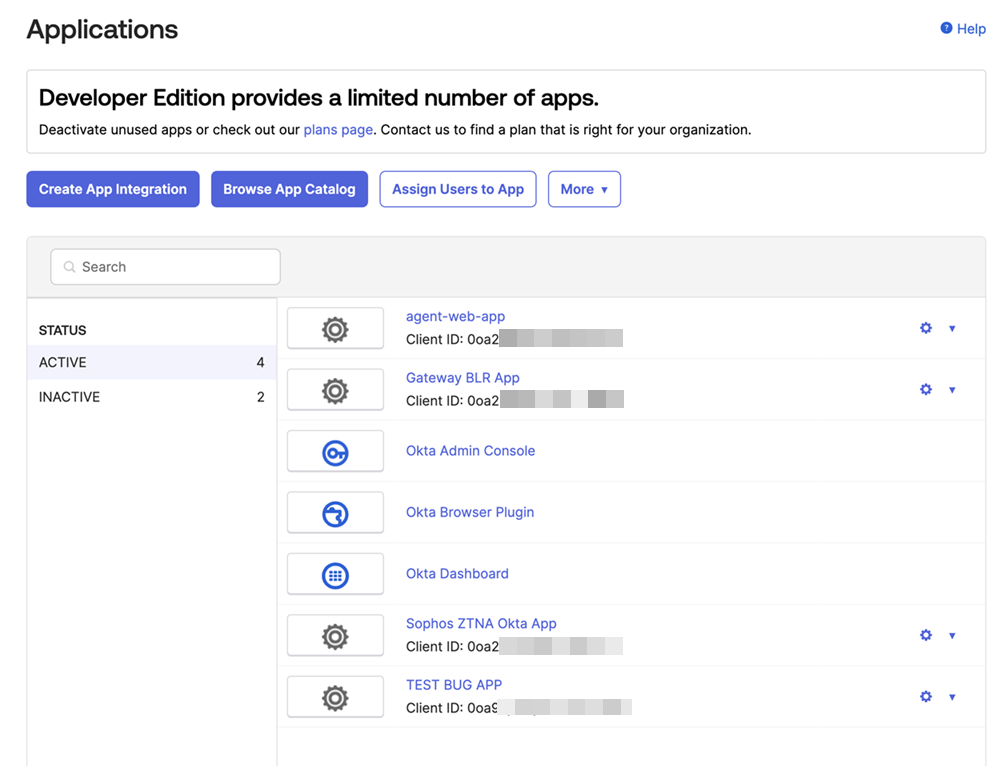

Klicken Sie auf Create App Integration.

-

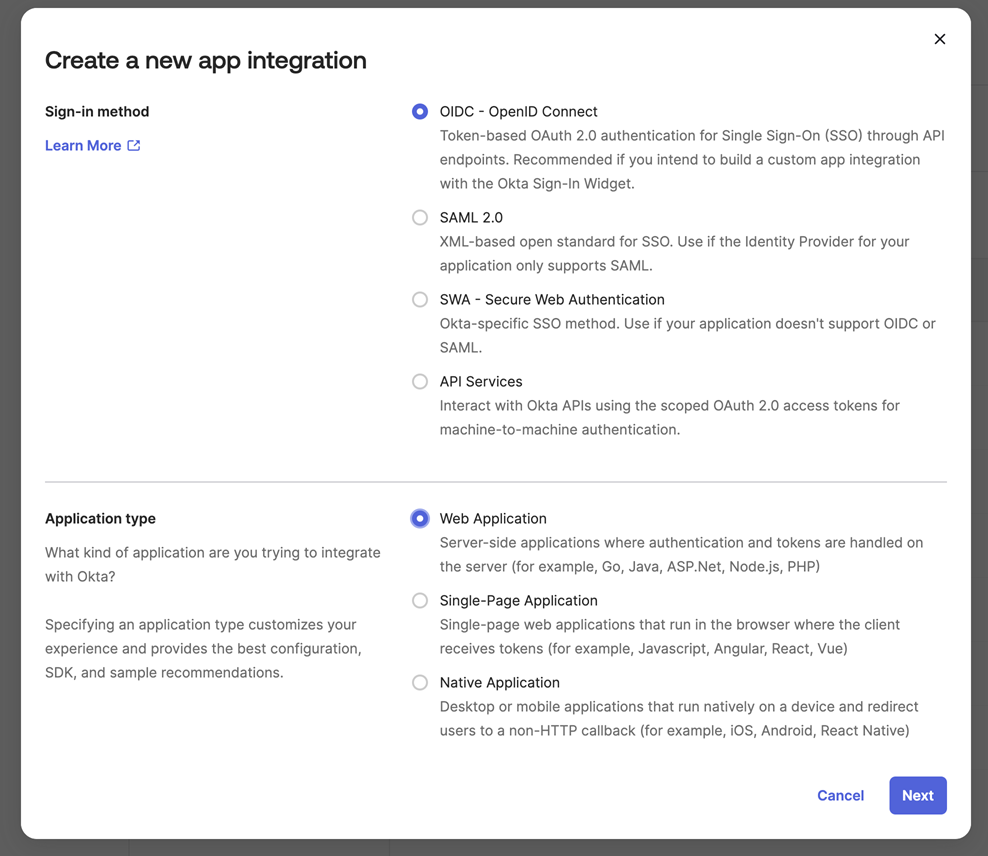

Verfahren Sie unter Create a new app integration wie folgt:

- Wählen Sie OIDC aus.

- Wählen Sie Web Application.

-

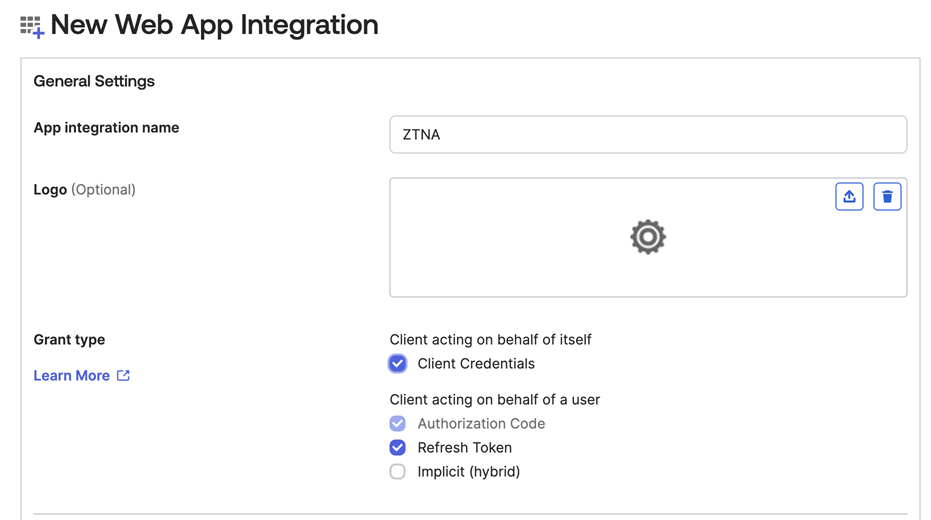

Gehen Sie unter New Web App Integration wie folgt vor:

- Geben Sie einen Namen ein.

- Wählen Sie Client Credentials aus.

- Wählen Sie Refresh Token.

-

Geben Sie auf der gleichen Registerkarte unter Sign-in redirect URIs die Adresse ein, an die Okta die Authentifizierungsantwort und das Token senden wird. Hierbei muss es sich um den FQDN des Gateway-Hosts, gefolgt von /OAuth2/callback, handeln. Zum Beispiel:

https://ztna.mycompany.net/oauth2/callback

Hinweis

Wenn Sie ein Gateway auf der Sophos Firewall einrichten, müssen Sie eine neue Umleitungs-URL im folgenden Format hinzufügen:

https://<gateway's external FQDN>/ztna-oauth2/callback. -

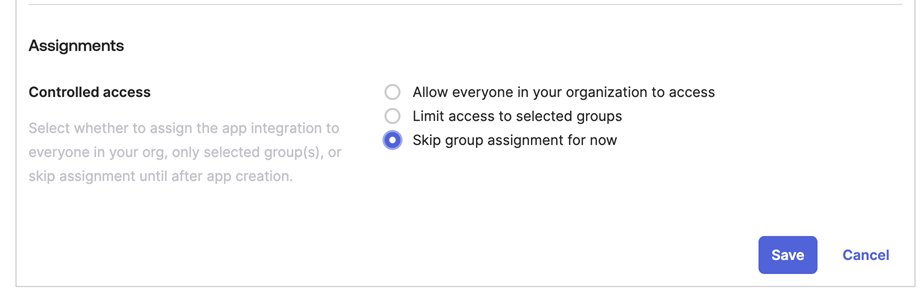

Wählen Sie unter Assignments die Option Skip group assignment for now aus.

-

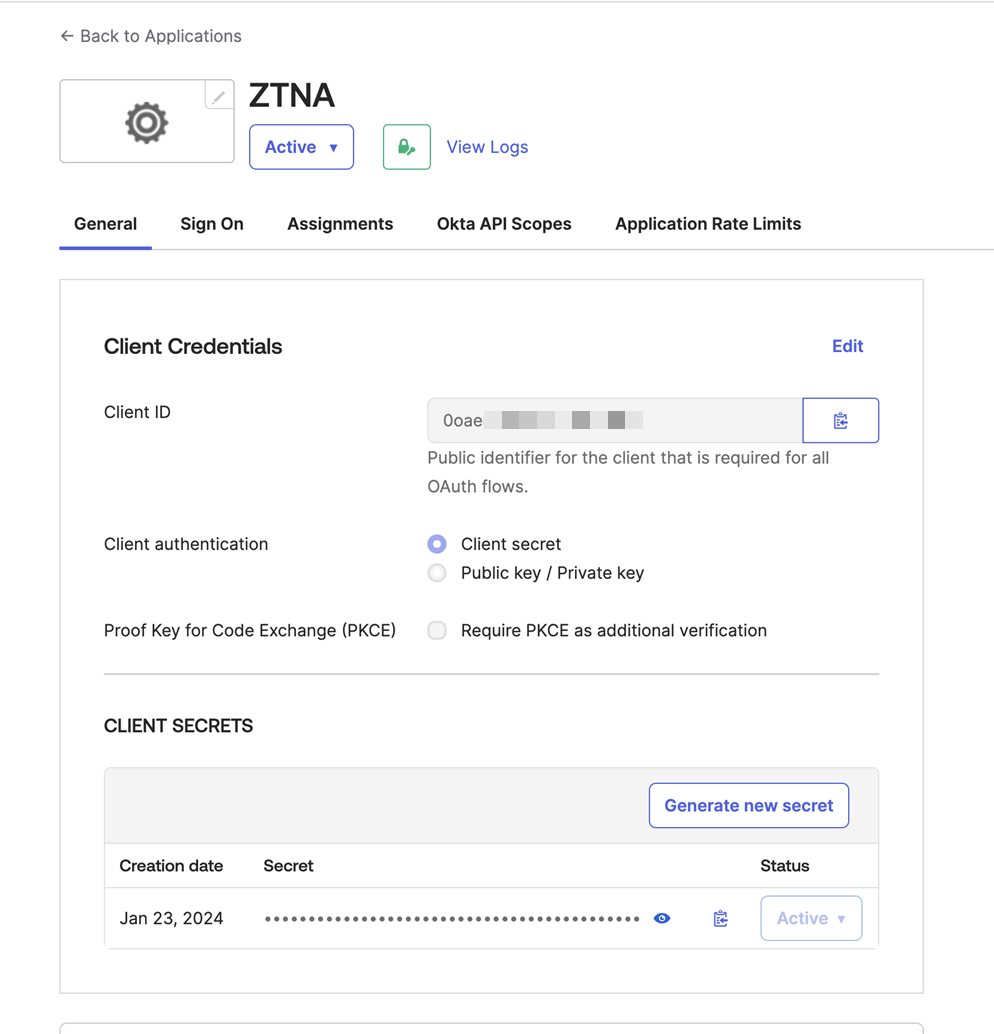

Öffnen Sie Ihre neue Anwendung. Notieren Sie sich auf der Registerkarte General die Client-ID und den Client Secret des Kunden. Sie benötigen diese Informationen, wenn Sie Okta als Ihren Identitätsanbieter in Sophos Central einrichten.

-

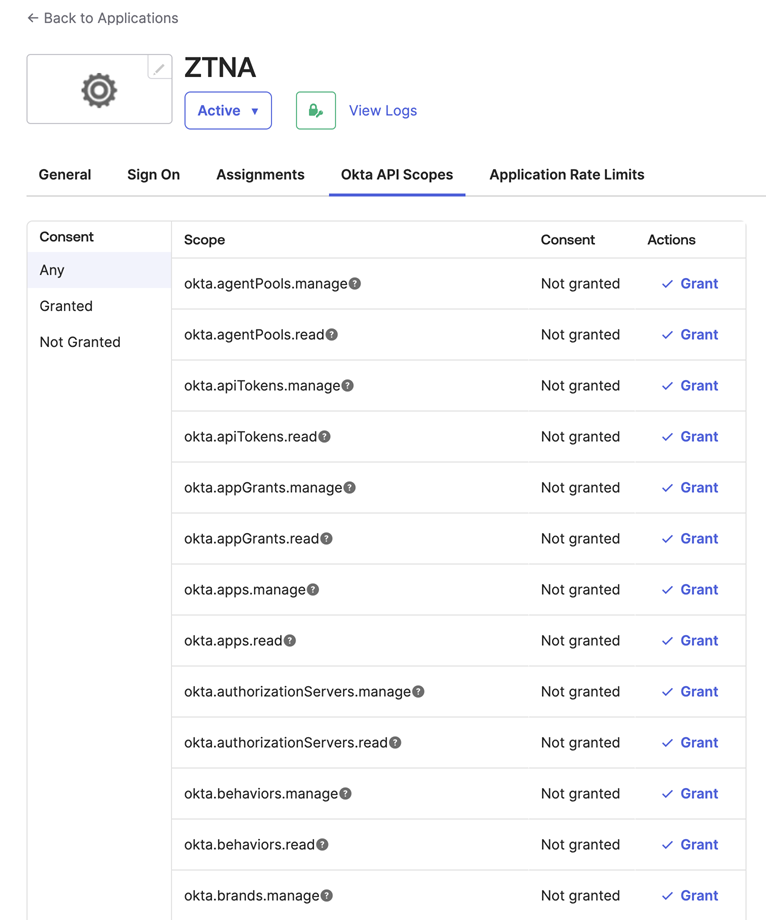

Legen Sie auf der Registerkarte Okta API Scopes die erforderlichen Berechtigungen fest:

- okta.groups.read

- okta.idps.read

Sie benötigen „okta.idps.read“ nur, wenn Sie AD Sync verwenden.

-

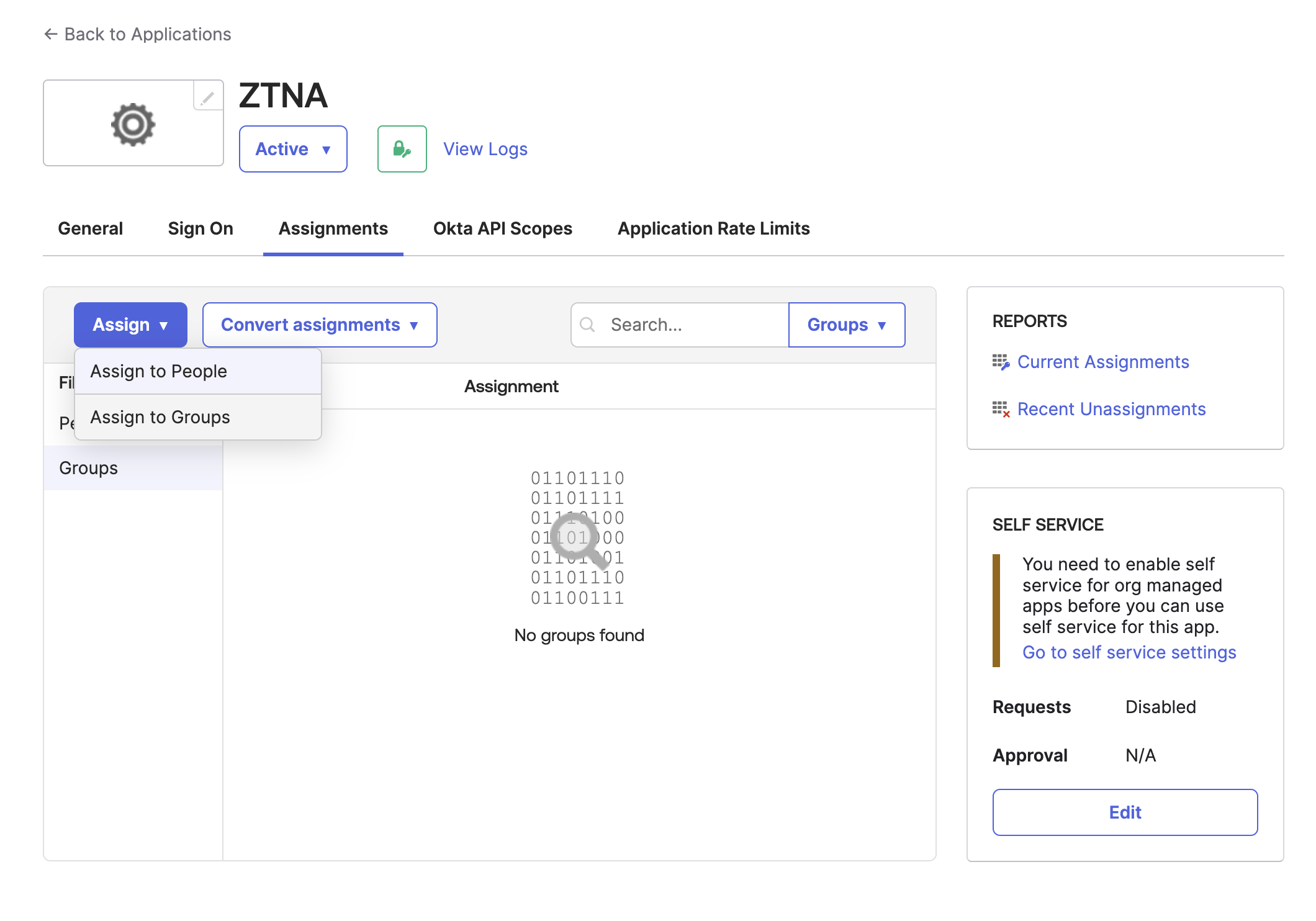

Klicken Sie auf der Registerkarte Assignments auf Assign > Assign to Groups. Wählen Sie Ihre vorhandenen Benutzergruppen aus.

-

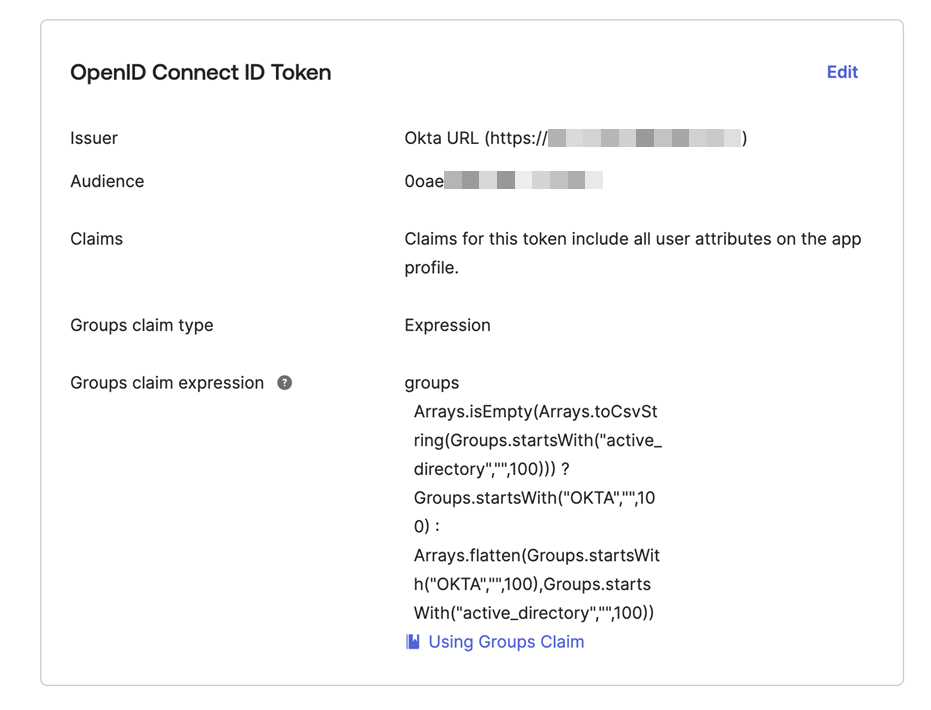

Gehen Sie auf der Registerkarte Sign On zu OpenID Connect ID Token und gehen Sie wie folgt vor:

- Klicken Sie auf Edit.

-

Kopieren Sie den folgenden Ausdruck und fügen Sie ihn in Groups claim expression ein:

Arrays.isEmpty(Arrays.toCsvString(Groups.startsWith("active_directory","",100))) ? Groups.startsWith("OKTA","",100) : Arrays.flatten(Groups.startsWith("OKTA","",100),Groups.startsWith("active_directory","",100))Weitere Informationen finden Sie unter Add a custom groups claim.

-

Klicken Sie auf Save.

Hinzufügen des Identitätsanbieters zu ZTNA

- Melden Sie sich bei Sophos Central an.

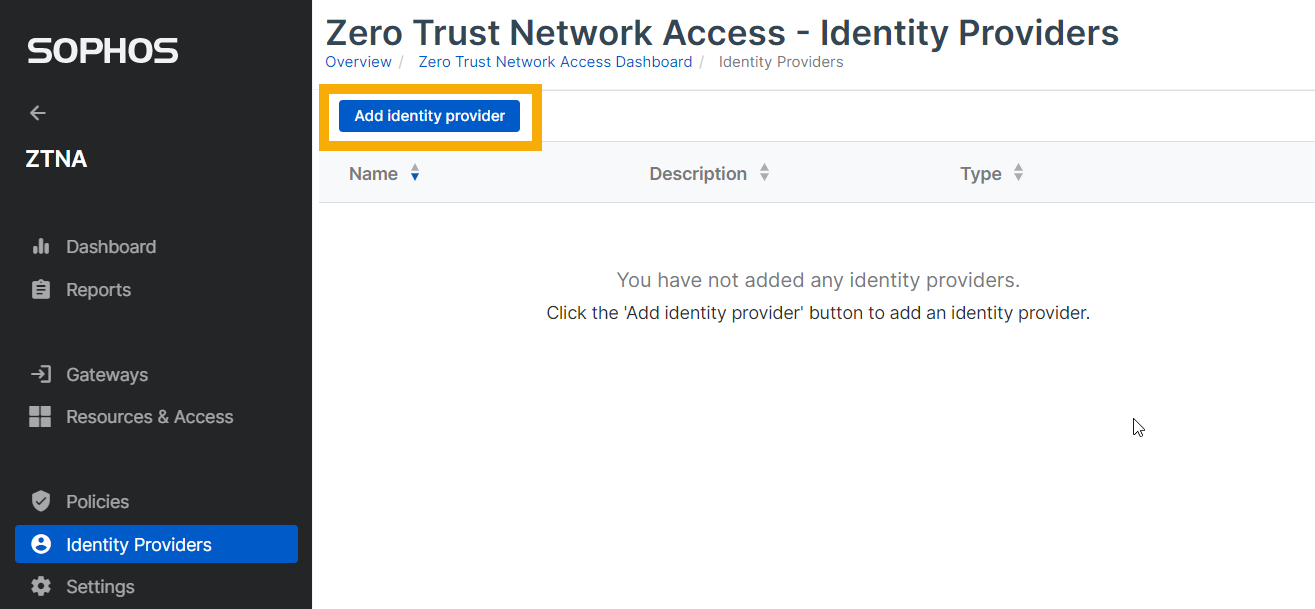

- Gehen Sie zu Meine Produkte > ZTNA > Identitätsanbieter.

-

Klicken Sie auf Identitätsanbieter hinzufügen.

-

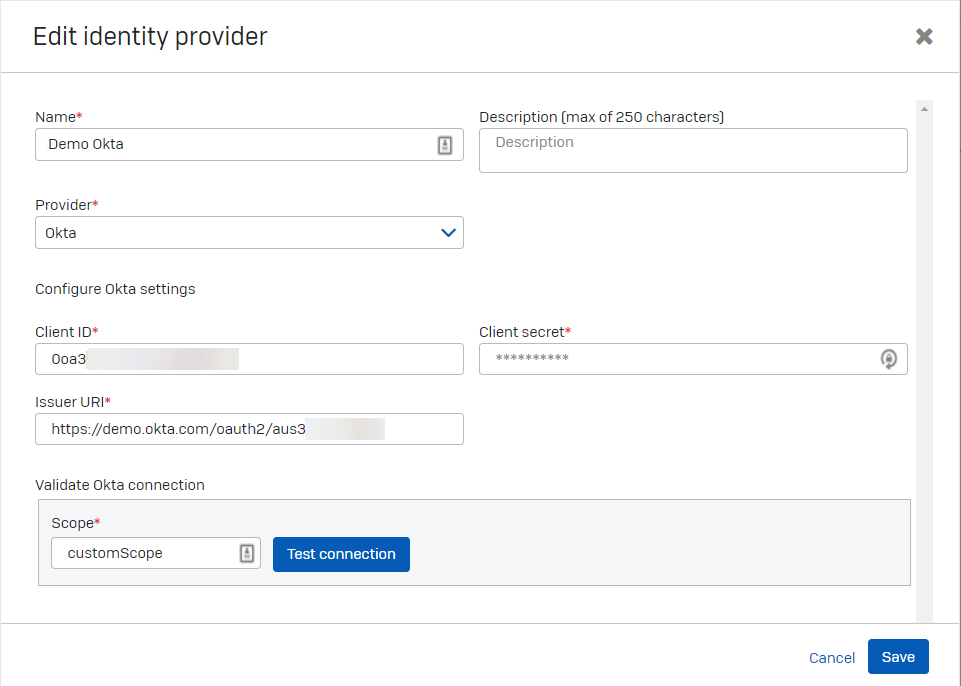

Geben Sie die Einstellungen für Ihren Identitätsanbieter wie folgt ein:

- Geben Sie einen Namen und eine Beschreibung ein.

- Wählen Sie unter Anbieter die Option „Okta“.

-

Geben Sie die Okta-Einstellungen für Client-ID, Client-Geheimschlüssel und Issuer-URI ein.

Hierbei handelt es sich um die oben erwähnten Okta-Einstellungen.

-

Klicken Sie auf Verbindung testen und stellen Sie sicher, dass die Verbindung hergestellt wurde.

- Klicken Sie auf Speichern.

Als Nächstes richten Sie ein Gateway ein.