Anforderungen

Überprüfen Sie vor der Einrichtung von ZTNA, ob Sie alle Anforderungen erfüllen

Wildcard-Zertifikat

Für das ZTNA-Gateway benötigen Sie ein Wildcard-Zertifikat. Verwenden Sie einen der folgenden Optionen:

- Ein Zertifikat, das von Let‘s Encrypt ausgestellt wurde.

- Ein Zertifikat, das von einer vertrauenswürdigen Zertifizierungsstelle (CA) ausgestellt wurde.

Hinweis

Wir unterstützen nur RSA- und ECDSA-Zertifikate mit den folgenden Ausnahmen:

- ECDSA: P-384 und P-521 werden nicht unterstützt.

- RSA: Schlüsselgröße kleiner als 2048 wird nicht unterstützt.

Diese Anleitung beschreibt das Beziehen von Zertifikaten. Siehe Beziehen eines Zertifikats.

Gateway-Host

Sie können das ZTNA-Gateway auf einem ESXi- oder Hyper-V-Server hosten oder ein Sophos Cloud Gateway einrichten. Siehe Gateway hinzufügen.

Sophos Firewall

Um Ihre Sophos Firewall mit ZTNA zu verknüpfen, müssen Sie die folgenden Anforderungen erfüllen:

- Ihre Firewall muss Version 19.5 MR3 oder höher sein.

- Ihre Firewall muss über Sophos Central verwaltet werden.

Sie können ZTNA in alle Arten von Firewalls integrieren: Hardware, Cloud, virtuell und Software.

ESXi-Server

Wenn Sie das Gateway auf einem ESXi-Server hosten, müssen Sie folgende Voraussetzungen erfüllen:

- VMware vSphere hypervisor (ESXi) 6.5 oder höher.

- 2 Kerne, 4 GB RAM und 80 GB Festplattenspeicher.

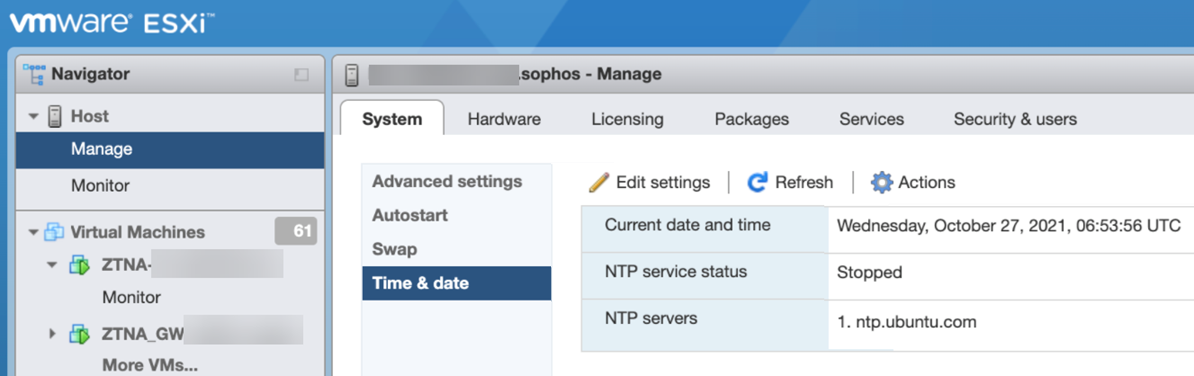

Sie müssen sicherstellen, dass das richtige Datum und die richtige Uhrzeit eingestellt sind. Das ZTNA-Gateway synchronisiert sich mit der Zeit des Hosts und stößt auf Probleme, wenn diese nicht korrekt ist.

Hinweis

Sie müssen die Zeitzone als UTC festlegen.

Gehen Sie auf Ihrem ESXi-Host zu Verwalten > System > Uhrzeit und Datum und klicken Sie auf Einstellungen bearbeiten, um die Uhrzeit einzustellen.

Hyper-V-Server

Wenn Sie das Gateway auf einem Hyper-V-Server hosten, müssen Sie folgende Voraussetzungen erfüllen:

- Hyper-V-Server unter Windows Server 2016 oder höher.

- 2 Kerne, 4 GB RAM und 80 GB Festplattenspeicher.

Sie müssen sicherstellen, dass das richtige Datum und die richtige Uhrzeit eingestellt sind. Das ZTNA-Gateway synchronisiert sich mit der Zeit des Hosts und stößt auf Probleme, wenn diese nicht korrekt ist.

Hinweis

Sie müssen die Zeitzone als UTC festlegen.

DNS-Verwaltung

Sie müssen Ihre DNS-Servereinstellungen konfigurieren. Siehe DNS-Einstellungen hinzufügen.

Verzeichnisdienst

Sie benötigen einen Verzeichnisdienst, um die Benutzergruppen zu verwalten, die von ZTNA verwendet werden. Sie können Microsoft Entra ID (Azure AD) oder Active Directory hinzufügen. Siehe Verzeichnisdienst einrichten.

Microsoft Entra ID (Azure AD)

Sie benötigen ein Microsoft Entra ID (Azure AD)-Konto mit Benutzergruppen, die mit Sophos Central konfiguriert und synchronisiert sind. In dieser Anleitung erfahren Sie, wie sie diese Gruppen einrichten und synchronisieren. Siehe Synchronisieren von Benutzern in Sophos Central.

Bei Ihren Benutzergruppen muss Sicherheit aktiviert sein. Bei in Microsoft Entra ID (Azure AD) erstellten Gruppen ist Sicherheit automatisch aktiviert, bei Gruppen, die über das Microsoft 365-Portal erstellt oder aus AD importiert wurden, jedoch nicht.

Sie können Microsoft Entra ID (Azure AD) auch als Identitätsanbieter verwenden. Siehe Identitätsanbieter einrichten.

Active Directory

Sie benötigen ein Active Directory-Konto mit Benutzergruppen, die mit Sophos Central konfiguriert und synchronisiert sind. Siehe hierzu auch Einrichten der Synchronisierung mit Active Directory in der Sophos Central Admin-Hilfe.

Sie können Active Directory auch als Identitätsanbieter verwenden. Siehe Identitätsanbieter einrichten.

Identitätsanbieter

Sie benötigen einen Identitätsanbieter, um Ihre Benutzer zu authentifizieren. Sie können die folgenden Lösungen verwenden:

- Microsoft Entra ID (Azure AD)

- Okta

- Active Directory (lokal)

Diese Anleitung beschreibt die Konfiguration für die Verwendung mit ZTNA. Siehe Identitätsanbieter einrichten.

Zugelassene Websites

Wenn sich das Gateway hinter einer Firewall befindet, müssen Sie Zugriff auf die erforderlichen Websites gewähren (auf Port 443, sofern nicht anders angegeben).

Hinweis

Dies gilt nur für lokale Gateways.

Die erforderlichen Websites lauten wie folgt:

sophos.jfrog.iojfrog-prod-use1-shared-virginia-main.s3.amazonaws.com*.amazonaws.comproduction.cloudflare.docker.com*.docker.io*.sophos.comlogin.microsoftonline.comgraph.microsoft.comztna.apu.sophos.com(Port 22)sentry.io*.okta.com(Wenn Sie Okta als Identitätsanbieter verwenden)wsserver-<customer gateway FQDN>- ZTNA-Gateway-FQDN (die Domäne, die Sie in den ZTNA-Gateway-Einstellungen konfiguriert haben)

Ausschlüsse

Angenommen, die SSL/TLS-Entschlüsselung ist auf einer vorgelagerten Firewall aktiviert. In diesem Fall müssen Sie den externen FQDN des ZTNA-Gateways im folgenden Format zur Ausschlussliste der Firewall hinzufügen: wsserver-<customer-gateway-fqdn>. Weitere Informationen finden Sie unter Ausnahmen.

Unterstützte Anwendungstypen

ZTNA kann den Zugriff auf webbasierte und lokale Anwendungen steuern. Die Steuerung lokaler Anwendungen erfordert den ZTNA-Agenten.

ZTNA unterstützt keine Anwendungen, die auf dynamische Portzuweisung angewiesen sind oder eine Vielzahl von Ports verwenden, zum Beispiel ältere VOIP-Produkte.

Informationen zum Hinzufügen von Anwendungen und Webseiten finden Sie unter Ressourcen hinzufügen.

Sophos ZTNA Agent

Sie können den ZTNA-Agenten auf den folgenden Betriebssystemen installieren:

-

Windows 10.1803 oder neuer

-

macOS BigSur (macOS11) oder höher

Für weitere Informationen siehe Installieren des ZTNA-Agenten.