Fehlersuche

Einrichtung

Gateway auf ESXi wird als nicht zur Genehmigung bereit angezeigt

Problem

Auf ESXi gehostetes Gateway zeigt nach der Bereitstellung in Sophos Central keine Schaltfläche „Genehmigen“ an.

Maßnahme

-

Prüfen Sie, ob Ihr Gateway eine Verbindung zu diesen URLs herstellen kann. Wenn das nicht möglich ist, erlauben Sie dies. Verwenden Sie Port 443, sofern nicht anders angegeben.

sophos.jfrog.io\*.amazonaws.comproduction.cloudflare.docker.com\*.docker.io\*.sophos.comlogin.microsoftonline.comgraph.microsoft.comztna.apu.sophos.com(Port 22)sentry.io\*.okta.com(Wenn Sie Okta als Identitätsanbieter verwenden)

-

Stellen Sie sicher, dass ESXi über die neueste Firmware-Version verfügt.

-

Stellen Sie sicher, dass die ISO-Dateien geladen sind.

Hinweis

Wenn Sie den ESXi-Server konfigurieren, müssen Sie die Option für das automatische Einschalten (die Standardeinstellung auf ESXi) deaktivieren oder verhindern, dass das ZTNA-Gateway nach Abschluss des Startvorgangs startet. Wenn Sie dies nicht tun, startet das Gateway ohne die ISO-Dateien, und Sie müssen erneut starten.

-

Stellen Sie sicher, dass die Uhrzeit in ESXi korrekt auf GMT eingestellt ist.

- Stellen Sie sicher, dass die CD-ROM verbunden ist. Ist dies nicht der Fall, schalten Sie die VM aus und schließen Sie sie wieder an. Wenn dies fehlschlägt, erstellen Sie die Gateway-VM neu.

- Führen Sie einen TCP-Test auf der internen Schnittstelle 6443 aus, um sicherzustellen, dass K3S ausgeführt wird.

- Wenn sich Ihr Gateway hinter der Sophos Firewall befindet, melden Sie sich bei der Firewall an, gehen Sie zu Diagnose > Paketerfassung und aktivieren Sie die Paketerfassung oder richten Sie eine Webfilterung ein, um zu sehen, welche Anfragen fehlschlagen. Sie können dies auch über eine Firewall eines Drittanbieters tun.

Es sind keine Benutzergruppen verfügbar, um Zugriff auf Ressourcen zu erhalten

Problem

Wenn Sie eine Ressource zu ZTNA hinzufügen, gibt es keine Benutzergruppen, denen Sie den Zugriff darauf erlauben können.

Maßnahme

Überprüfen Sie, ob Ihr Verzeichnisdienst (Microsoft Entra ID (Azure AD) oder Active Directory) Benutzergruppen enthält und ob diese in Sophos Central synchronisiert sind.

Die Zertifikate werden nicht auf der Seite 'Gateway bearbeiten' angezeigt

Problem

Wenn Sie die Seite Gateway bearbeiten öffnen, werden die Zertifikate, die Sie beim Hinzufügen des Gateways hochgeladen haben, nicht angezeigt.

Maßnahme

Dies ist so vorgesehen. Die aktuellen Zertifikate können dort nicht angezeigt werden.

Der Domänenname wird beim Erstellen von Ressourcen nicht validiert.

Problem

Erstellen von agentenlosen ZTNA-Ressourcen schlägt fehl. Folgende Meldung wird angezeigt: „Domäne wurde nicht validiert“. Dies liegt daran, dass Ressourcen mit dem FQDN-Namen des Gateways anstelle des Domänennamens hinzugefügt werden.

Maßnahme

Verwenden Sie beim Erstellen von Ressourcen den Domänennamen, nicht den FQDN-Namen des Gateways. Verwenden Sie beispielsweise test123.local anstelle von ztna.test123.local.

Microsoft AD-Identitätsanbieter (lokal)

Der IdP-Verbindungstest schlägt für einen lokalen AD-Benutzer fehl, was bedeutet, dass der Benutzer nicht auf Ressourcen zugreifen kann.

Problem

Wenn der lokale AD-Benutzer nur zur primären Gruppe auf dem AD-Server gehört, schlägt die Gruppenüberprüfung auf dem ZTNA-Server fehl und der Benutzer kann nicht auf Ressourcen zugreifen.

Maßnahme

Fügen Sie den Benutzer anderen AD-Gruppen hinzu und konfigurieren Sie diese Gruppen für den Zugriff auf Ressourcen auf ZTNA.

Fehler mit primärem AD-Server. Grund: Host nicht erreichbar. Konfiguration prüfen.

Problem

Der primäre AD-Server und das ZTNA-Gateway stellen keine Verbindung her.

Maßnahme

Überprüfen Sie, ob Ihr primärer AD-Server vom ZTNA-Gateway aus erreichbar ist und ob Sie Hostname, IP und Port korrekt konfiguriert haben.

Fehler mit primärem AD-Server. Grund: Ungültige Admin-Zugangsdaten. Konfiguration prüfen.

Problem

Die Einstellungen für den primären AD-Server sind nicht korrekt.

Maßnahme

- Prüfen Sie, ob die Einstellungen für den Bindungs-DN und das Bindungs-Kennwort korrekt sind.

- Prüfen Sie, ob der LDAP-Port TLS-fähig ist. Normalerweise wird Port 389 für ungesicherte LDAP-Verbindungen und Port 636 für sichere LDAP-Verbindungen verwendet.

Fehler mit primärem AD-Server. Grund: Ungültige Konfiguration für Benutzersuche. Konfiguration prüfen.

Problem

Dieser Fehler kann durch einen Tippfehler im Basis-DN, falsch konfigurierte erweiterte Einstellungen, falsche Testeinstellungen oder falsche primäre AD-Servereinstellungen verursacht werden.

Maßnahme

- Prüfen Sie, ob die Einstellungen für Benutzer und Benutzergruppe korrekt sind.

- Prüfen Sie, ob der Benutzer, mit dem Sie getestet haben, auf dem AD-Server vorhanden ist.

- Prüfen Sie, ob das E-Mail-Feld für den Benutzer auf dem primären AD-Server eine gültige E-Mail-Adresse enthält. Wenn die für einen Benutzer eingegebene E-Mail-Adresse leer oder ungültig ist, schlägt die Testverbindung fehl.

- Wenn Sie in den erweiterten Einstellungen eine E-Mail-Adresse für Ihren Benutzer eingegeben haben, testen Sie die Verbindung mit der E-Mail-Adresse und nicht mit dem Benutzernamen.

- Überprüfen Sie, ob Ihr primärer AD-Server vom ZTNA-Gateway aus erreichbar ist und ob Sie Hostname, IP und Port korrekt konfiguriert haben.

- Stellen Sie sicher, dass Ihre Benutzer zusätzlich zur primären Benutzergruppe auf dem primären AD-Server Mitglieder einer anderen Benutzergruppe sind.

ZTNA-Gateway <gateway_name> hat die Verbindung zum IdP <IDP_name_and_IP> verloren

Problem

Die Integritätsprüfung des primären AD-Servers schlägt fehl, wenn Benutzer versuchen, auf eine App zuzugreifen.

Maßnahme

- Überprüfen Sie, ob der Benutzer auf dem AD-Server vorhanden ist.

- Wenn Sie bei der Einrichtung von lokalem AD IdP die Standardeinstellungen für die erweiterte Konfiguration verwendet haben, melden Sie sich mit Ihrem Benutzernamen an, ohne den Domänennamen hinzuzufügen.

Interner Serverfehler. Anmeldefehler: Host nicht erreichbar.

Maßnahme

Überprüfen Sie, ob Ihr primärer AD-Server vom ZTNA-Gateway aus erreichbar ist und ob Sie Hostname, IP und Port korrekt konfiguriert haben.

Interner Serverfehler. Anmeldefehler: ldap.

Maßnahme

Prüfen Sie, ob die Einstellungen für Benutzer und Benutzergruppe korrekt sind.

Interner Serverfehler. Anmeldefehler.

Maßnahme

Prüfen Sie, ob die Mail-, Name- und ID-Werte, die Sie in der erweiterten Konfiguration festgelegt haben, auch auf dem AD-Server festgelegt sind.

ZTNA-Gateway <gateway_name> kann E-Mail mit OTP nicht über AD-Server< SMTP_server_name_and_port_number> senden

Problem

Das ZTNA-Gateway kann keine Verbindung zum SMTP-Server herstellen.

Maßnahme

Wenn Sie keinen Bestätigungscode für die mehrstufige Authentifizierung erhalten, überprüfen Sie die SMTP-Serverkonfiguration.

ZTNA auf Endpoints

ZTNA wird auf Endpoints als 'nicht konfiguriert' angezeigt

Problem

Wenn Sie Sophos Endpoint auf einem von Sophos Central verwalteten Gerät öffnen, wird auf der Statusseite „Zero Trust Network Access: Nicht konfiguriert“ angezeigt.

Maßnahme

Gehen Sie zu Geräte > Computer (oder Server). Überprüfen Sie, ob der ZTNA-Agent auf dem Gerät installiert ist. Wenn er installiert ist, sehen Sie ein grünes Häkchen. Ist dies nicht der Fall, wird ein Pluszeichen angezeigt. Klicken Sie, um ZTNA zu installieren.

In ZTNA wird die Warnung 'Zero Trust Network Access: Fehler' auf Endpoints angezeigt

Problem

Wenn Sie Sophos Endpoint auf einem von Sophos Central verwalteten Gerät öffnen, wird auf der Statusseite „Zero Trust Network Access: Error“ angezeigt. Dies weist auf ein Verbindungsproblem hin.

Maßnahme

-

Überprüfen Sie, ob in Sophos Central eine ZTNA-Richtlinie eingerichtet wurde.

-

Überprüfen Sie, ob der Gateway-FQDN aufgelöst werden kann.

-

Überprüfen Sie, ob die Konfiguration des Sophos TAP-Adapters fehlgeschlagen ist.

-

Schalten Sie auf dem Agenten die IPv6-Netzwerkschnittstelle aus. Dann wird der Tunnel aufgebaut.

Benutzergruppen

Benutzergruppen verlieren Zugriff

Problem

Benutzer in einer Microsoft Entra ID (Azure AD)-Benutzergruppe, die zuvor Zugriff auf eine Anwendung hatten, können nicht mehr darauf zugreifen.

Ursache

Wenn Sie den Namen einer zugewiesenen Microsoft Entra ID (Azure AD)-Benutzergruppe, die Zugriff auf eine Anwendung erhalten hat, später ändern, wird die Liste Zugewiesene Benutzergruppen in ZTNA nicht aktualisiert, um diese Änderung widerzuspiegeln. Benutzer können nicht auf die Anwendung zugreifen.

Maßnahme

-

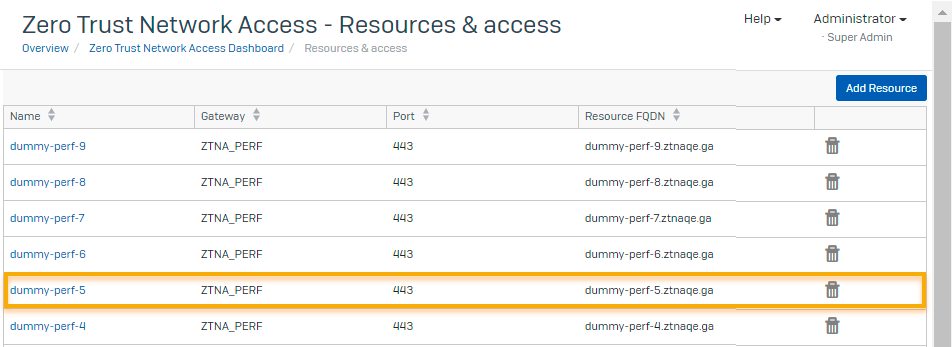

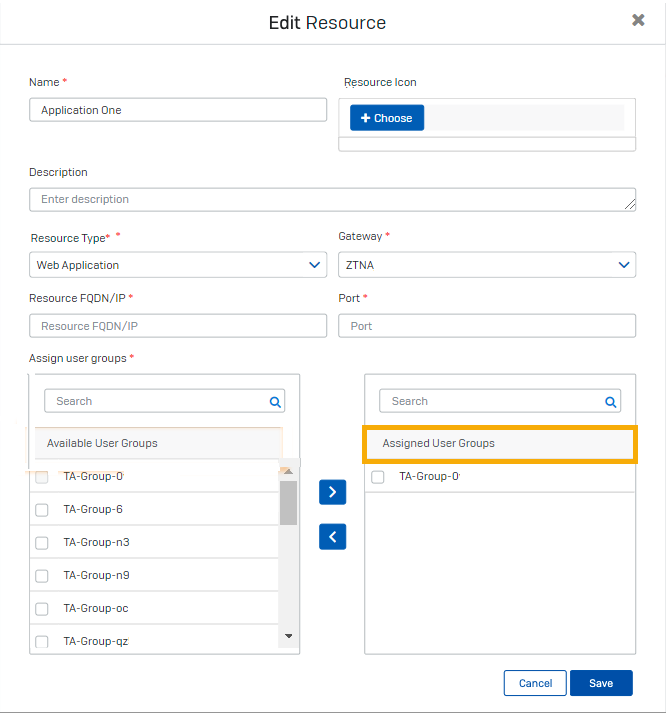

Gehen Sie zu Zero Trust Network Access > Ressourcen und Zugriff.

-

Suchen Sie auf der Seite Ressourcen und Zugriff nach der Anwendung und klicken Sie darauf, um die Details zu bearbeiten.

-

Verfahren Sie im Dialogfeld Ressource bearbeiten wie folgt:

- Gehen Sie zum Abschnitt Benutzergruppen zuweisen.

- Suchen Sie unter Verfügbare Benutzergruppen nach der umbenannten Benutzergruppe und aktivieren Sie das Kontrollkästchen daneben.

- Verschieben Sie die Gruppe in Zugewiesene Benutzergruppen und aktivieren Sie das Kontrollkästchen daneben.

- Klicken Sie auf Speichern.

Benutzer wurden zu einer zulässigen Benutzergruppe hinzugefügt, können aber nicht auf die Anwendung zugreifen

Problem

Sie haben einen Benutzer zu einer zulässigen Benutzergruppe für eine Anwendung hinzugefügt, der Benutzer sieht jedoch einen Fehler '403 Access Denied'.

Maßnahme

Wenn der Benutzer kürzlich hinzugefügt wurde, bitten Sie ihn, es später erneut zu versuchen. Es kann bis zu einer Stunde dauern, bis Änderungen an Benutzergruppen wirksam werden.

Wenn es sich um ein Web-Anwendung handelt, weisen Sie den Benutzer alternativ an, in den Inkognito- oder Privatmodus in seinem Browser zu wechseln und es dann erneut zu versuchen.

Benutzer wurden aus einer zulässigen Benutzergruppe entfernt, können aber trotzdem auf die Anwendung zugreifen

Problem

Sie haben den Benutzer aus einer zulässigen Benutzergruppe für eine Anwendung entfernt, aber er kann trotzdem darauf zugreifen.

Maßnahme

Später erneut prüfen. Es kann bis zu einer Stunde dauern, bis Änderungen an einer zugelassenen Benutzergruppe wirksam werden.

Zugriffsprobleme

Der Benutzer sieht einen Fehler '404 Not Found', wenn er versucht, auf eine agentenlose Anwendung zuzugreifen

Problem

Wenn der Benutzer versucht, auf eine Anwendung zuzugreifen, die für den agentenlosen Zugriff eingerichtet wurde, wird ein Fehler '404 Not Found' angezeigt.

Maßnahme

Gehen Sie in den DNS-Verwaltungseinstellungen wie folgt vor:

-

Überprüfen Sie, ob Sie über einen CNAME-Datensatz für die Anwendung verfügen, der auf den FQDN des Gateways verweist.

-

Stellen Sie sicher, dass Sie keinen CNAME-Datensatz für Anwendungen haben, auf die über einen ZTNA-Agenten zugegriffen wird.

Der Benutzer sieht einen Fehler '403 Access Denied', wenn er versucht, auf eine agentenlose Anwendung zuzugreifen

Problem

Der Benutzer sieht einen Fehler '403 Access Denied', wenn er versucht, auf eine agentenlose Anwendung zuzugreifen.

Maßnahme

-

Überprüfen Sie, ob Sie alle erforderlichen API-Berechtigungen für Ihren Identitätsanbieter aktiviert haben.

Für Microsoft Entra ID (Azure AD) benötigen Sie die folgenden Microsoft Graph API-Berechtigungen:

- Directory.Read.All (Delegiert)

- Directory.Read.All (Anwendung)

- Group.Read.All (Delegiert)

- openID (Delegiert)

- profile (Delegiert)

- User.Read (Delegiert)

- User.Read.All (Delegiert)

Derzeit benötigen Sie auch eine Microsoft Entra ID (Azure AD) API-Berechtigung: Directory.ReadWrite.All (Anwendung). Siehe Die ZTNA-Anwendung registrieren.

Für Okta:

- okta.groups.read

- okta.idps.read (Sie benötigen dies nur, wenn Sie AD Sync verwenden.)

-

Überprüfen Sie, ob die ZTNA-Richtlinie den Zugriff auf die Anwendung zulässt.

-

Überprüfen Sie, ob sich der Benutzer in einer zugewiesenen Benutzergruppe für die Anwendung befindet.

-

Stellen Sie sicher, dass Sie eine Netzwerkverbindung zum Identitätsanbieter haben:

Für Microsoft Entra ID (Azure AD):

login.microsoftonline.comgraph.microsoft.com

Für Okta:

*.okta.com

-

Die auf Microsoft Entra ID (Azure AD) konfigurierten Zugangsdaten sind möglicherweise abgelaufen. Überprüfen Sie, ob das Zertifikat oder der geheime Clientschlüssel noch gültig ist.

Der Benutzer sieht einen Fehler bei der Upstream-Anforderung, wenn er versucht, auf eine agentenlose Anwendung zuzugreifen

Problem

Der Benutzer sieht einen Fehler bei der Upstream-Anforderung, wenn er versucht, auf eine agentenlose Anwendung zuzugreifen.

Maßnahme

-

Überprüfen Sie, ob über das Netzwerk, in dem das ZTNA-Gateway aktiviert ist, auf die Anwendung zugegriffen werden kann.

-

Überprüfen Sie, ob die Anwendung noch ausgeführt wird.

-

Wenn der interne FQDN oder die IP-Adresse angezeigt wird, stellen Sie sicher, dass er zur Anwendung aufgelöst wird.

-

Wenn Sie einen privaten DNS-Server verwenden, überprüfen Sie, ob er ausgeführt wird und zum externen FQDN der Anwendung aufgelöst wird.

-

Überprüfen Sie, ob die für die Anwendung angegebenen Portnummern korrekt sind.

Benutzer ist authentifiziert, kann aber nicht auf eine Anwendung zugreifen, die einen ZTNA-Agenten benötigt

Problem

Der Benutzer ist authentifiziert, kann aber nicht auf eine Anwendung zugreifen.

Maßnahme

-

Überprüfen Sie die SNTP-Protokolle auf Fehler.

-

Prüfen Sie, ob die Zertifikate in heartbeat.xml gültig sind.

Benutzer verliert Zugriff auf eine Anwendung, auf die über ZTNA-Agent zugegriffen wird

Problem

Der Benutzer konnte zuvor auf eine Anwendung zugreifen, kann dies jedoch nicht mehr tun.

Maßnahme

-

Überprüfen Sie die SNTP-Protokolle auf Fehler.

-

Überprüfen Sie, ob die Zertifikate in heartbeat.xml gültig sind

-

Prüfen Sie, ob ZTNA in der Sophos Endpoint-Benutzeroberfläche mit „rotem“ Sicherheitszustand angezeigt wird.

Der Benutzer sieht den IDP-Anmeldebildschirm beim ersten Zugriff auf Anwendungen nicht

Problem

Der IDP sollte den Benutzer beim ersten Versuch, auf Anwendungen zuzugreifen, zur Anmeldung auffordern. Wenn dies nicht der Fall ist, kann der Benutzer nicht auf Anwendungen zugreifen.

Maßnahme

Überprüfen Sie, ob das Gerät des Benutzers mit dem ZTNA-Gateway in Verbindung treten kann.

Der Benutzer sieht kein Popup-Fenster für die Anmeldung, wenn er versucht, auf eine Anwendung zuzugreifen, die den Agenten benötigt

Problem

Der Benutzer sollte eine Popup-Meldung sehen, die ihn zur Anmeldung auffordert, wenn er versucht, auf eine Anwendung zuzugreifen, die den ZTNA-Agenten benötigt. Andernfalls können er nicht auf die Anwendung zugreifen.

Maßnahme

-

Überprüfen Sie die SNTP-Protokolle auf Fehler.

-

Überprüfen Sie die DNS-Einstellungen. Der DNS-Server darf keinen CNAME-Eintrag für die Anwendung haben.

-

Überprüfen Sie, ob der ZTNA-Agent-Prozess ausgeführt wird.

Der Benutzer kann auf eine Anwendung zugreifen, aber Links in der Anwendung funktionieren nicht

Problem

Der Benutzer kann auf eine App zugreifen, aber Links zu anderen Apps funktionieren nicht.

Maßnahme

Fügen Sie die anderen Anwendungen zu ZTNA hinzu, wie in Ressourcen hinzufügen beschrieben. Dadurch kann ZTNA dem Benutzer Zugriff gewähren, wenn er auf die Links klickt.

Benutzer ist authentifiziert, wird aber nicht zur Anwendung weitergeleitet

Problem

Der Benutzer sieht den Anmeldebildschirm und wird authentifiziert, wird jedoch nicht zu der Anwendung weitergeleitet, auf die er zugreifen möchte.

Maßnahme

-

Überprüfen Sie, ob Sie in den Einstellungen des Identitätsanbieters (IdP) die richtige Umleitungs-URL angegeben haben.

- Wenn Microsoft Entra ID (Azure AD) der Identitätsanbieter ist, haben Sie bei der Registrierung der ZTNA-Anwendung die Umleitungs-URL angegeben. Siehe Die ZTNA-Anwendung registrieren.

- Wenn Okta der Identitätsanbieter ist, haben Sie die URL für die Anmeldeumleitung beim Erstellen einer Anwendungs-Integration in Okta festgelegt. Siehe die Okta-Anweisungen unter Identitätsanbieter einrichten.

-

Wenn Okta der IdP ist, prüfen Sie, ob Sie die „Groups claim expression“ mit der richtigen Groß-/Kleinschreibung eingegeben haben. Bei diesem Ausdruck wird zwischen Groß- und Kleinschreibung unterschieden.

Der Benutzer sieht einen Fehler '403 Access Denied', wenn er versucht, auf eine interne Ressource zuzugreifen

Problem

Der Benutzer sieht einen Fehler „403 Access Denied“, wenn er versucht, auf eine interne Ressource, beispielsweise einen internen Webserver, zuzugreifen.

Maßnahme

- Stellen Sie sicher, dass der Benutzer Teil einer Benutzergruppe ist, die der Ressource zugeordnet ist.

- Stellen Sie sicher, dass die Gruppenkonfiguration in den Verzeichnisdienst-Einstellungen korrekt ist. Stellen Sie zum Beispiel in Microsoft Entra ID (Azure AD) sicher, dass Ihre importierten Benutzergruppen sicherheitsaktiviert sind.

- Stellen Sie sicher, dass Sie die ZTNA-Richtlinie in Sophos Central aktivieren.

ZTNA-Benutzer erhalten mehrmals täglich Authentifizierungsaufforderungen, wenn sich derselbe Benutzer gleichzeitig von mehreren Geräten aus anmeldet.

Problem

Wenn der Identitätsanbieter im lokalen Active Directory (AD) liegt, kann sich ein Benutzer immer nur an einem Gerät gleichzeitig authentifizieren.

Wenn sich derselbe Benutzer gleichzeitig von mehreren Clients aus anmeldet, wird das Zugriffstoken der älteren Sitzung mit einem neuen Zugriffstoken überschrieben. Die Benutzer werden aus den älteren Sitzungen abgemeldet, nachdem das ältere Zugriffstoken abgelaufen ist (nach einer Stunde).

Maßnahme

In diesem Szenario müssen sich ZTNA-Benutzer jedes Mal erneut authentifizieren, wenn sie ein anderes Gerät verwenden. Das ist normal.

ZTNA-Benutzerportal

Benutzer kann Anwendungen im ZTNA-Benutzerportal nicht sehen

Problem

Der Benutzer kann keine Anwendungen im ZTNA-Benutzerportal sehen.

Hinweis

Derzeit zeigt das Portal keine Anwendungen an, auf die über den ZTNA-Agenten zugegriffen wird. Benutzer sehen nur agentenlose Anwendungen.

Maßnahme

-

Stellen Sie sicher, dass Ihre importierten Benutzergruppen die Einstellung „Sicherheit aktiviert“ haben.

-

Gehen Sie zu Ressourcen und Zugriff und klicken Sie auf eine Anwendung, um deren Einstellungen zu bearbeiten.

-

Überprüfen Sie, ob sich der Benutzer in den zugewiesenen Benutzergruppen für die benötigten Anwendungen befindet. Benutzer können nur Anwendungen sehen, auf die sie zugreifen dürfen.

-

Überprüfen Sie, ob der Administrator beim Hinzufügen der Anwendungen die Option Ressource im Benutzerportal anzeigen ausgewählt hat.

Benutzer meldet sich an, erhält aber keinen Zugriff auf das ZTNA-Benutzerportal

Problem

Der Benutzer versucht, auf das ZTNA-Benutzerportal zuzugreifen und es wird der Anmeldebildschirm des Identitätsanbieters angezeigt. Nach der Anmeldung wird er nicht mehr zum Benutzerportal zurückgeschickt.

Maßnahme

Überprüfen Sie, ob Sie in den Einstellungen des Identitätsanbieters (IdP) die richtige Umleitungs-URL angegeben haben.

Wenn Microsoft Entra ID (Azure AD) der Identitätsanbieter ist, haben Sie bei der Registrierung der ZTNA-Anwendung die Umleitungs-URL angegeben. Siehe Verzeichnisdienst einrichten.

Wenn Okta der Identitätsanbieter ist, haben Sie die URL für die Anmeldeumleitung beim Erstellen einer Anwendungs-Integration in Okta festgelegt. Siehe die Okta-Anweisungen unter Identitätsanbieter einrichten.

DNS-Probleme

DNS-Abfragen schlagen nach der Installation des ZTNA-Agenten fehl

Problem

Wenn Sie nach der Installation des ZTNA-Agenten eine DNS-Abfrage mit nslookup durchführen, schlägt diese mitunter fehl.

Maßnahme

Geben Sie den zu verwendenden Netzwerkadapter an.

Durch die Installation des ZTNA-Agenten wird der Standard-TAP-Adapter geändert. Wenn Sie eine DNS-Suche mit nslookup durchführen, wird jetzt standardmäßig der ZTNA-TAP-Adapter verwendet. Die Suche nach Anwendungen, die sich nicht hinter dem ZTNA-Gateway befinden, schlägt fehl.

Um dieses Problem zu vermeiden, fügen Sie dem Befehl nslookup den richtigen Adapter hinzu. Zum Beispiel:

nslookup <FQDN-to-be-resolved><DNS-Server>

ZTNA-Diagnose

In diesem Abschnitt werden die Gründe beschrieben, warum ein Gateway die Diagnosetests nicht besteht, und die Schritte, die Sie zur Behebung des Problems ergreifen können.

Netzwerkdiagnose

Schnittstellenkonfiguration kann nicht gelesen werden

Maßnahme

Stellen Sie sicher, dass die von Sophos Central heruntergeladene ISO-Datei verbunden ist.

Schnittstelle eth0 hat keine IP empfangen

Maßnahme

Überprüfen Sie die Konfiguration der Netzwerkschnittstelle. Wenn Sie die Netzwerkeinstellungen des Gateways bearbeiten müssen, erstellen Sie eine neue Instanz des Gateways auf Sophos Central und laden Sie eine neue ISO-Datei herunter.

Schnittstelle eth1 hat keine IP empfangen

Maßnahme

Überprüfen Sie die Konfiguration der Netzwerkschnittstelle. Wenn Sie die Netzwerkeinstellungen des Gateways bearbeiten müssen, erstellen Sie eine neue Instanz des Gateways auf Sophos Central und laden Sie eine neue ISO-Datei herunter.

DNS-Diagnose

ZTNA-Gateway konnte ntp.ubuntu.com nicht auflösen

Maßnahme

Überprüfen Sie die Konfiguration Ihres DNS-Servers und stellen Sie sicher, dass ntp.ubuntu.com aufgelöst werden kann.

ZTNA-Gateway konnte Sophos Central nicht auflösen

Maßnahme

Überprüfen Sie die Konfiguration Ihres DNS-Servers und stellen Sie sicher, dass sophos.jfrog.io aufgelöst werden kann.

Diagnose der Netzwerkkonnektivität

Verbindung zu ntp.ubuntu.com auf Port 123 fehlgeschlagen

Maßnahme

Überprüfen Sie die Konfiguration der Netzwerkschnittstelle. Wenn ntp.ubuntu.com nicht erreichbar ist, werden die ZTNA-Services nicht gestartet.

Verbindung zu sophos.jfrog.io auf Port 443 fehlgeschlagen

Maßnahme

Stellen Sie sicher, dass alle in den ZTNA-Anforderungen genannten URLs zulässig sind: Zugelassene Websites.

Diagnose zu Sophos Services

Hinweis

Wenn bei der Diagnose zu Sophos Services Fehler auftreten, warten Sie 5-10 Minuten und führen Sie dann die Diagnose erneut aus. Wenn derselbe Fehler auftritt, starten Sie das Gateway neu. Wenn derselbe Fehler nach dem Ausführen beider Schritte auftritt, wenden Sie sich an den Sophos-Support.

Kubernetes-Dienst wird nicht ausgeführt

Maßnahme

Es kann bis zu 10 Minuten dauern, bis der Dienst nach dem Start des Gateways gestartet wird. Führen Sie die folgenden Schritte aus, wenn der Dienst nach 10 Minuten nicht startet.

Überprüfen Sie, dass die Zeit auf dem Gateway mit der Zeit in Kubernetes synchronisiert ist. Überprüfen Sie außerdem, dass die Zeitzone UTC ist.

Überprüfen Sie, dass sich das Gateway mit dem Internet verbinden kann.

Wenn Sie für Ihren Gateway-Cluster den DHCP-Modus verwenden, überprüfen Sie, dass sich die IP-Adressen Ihrer Gateways nicht geändert haben.

Wenn Sie VMware ESXi als Gateway-Plattform verwenden, überprüfen Sie, dass das CD-ROM-Laufwerk mit der VM-Instanz verbunden ist, wenn Sie diese starten.

Überprüfen Sie, dass mindestens die Hälfte der Knoten in Ihrem Gateway-Cluster aktiv sind.

Wenn der Dienst danach immer noch nicht startet, kontaktieren Sie den Sophos Support.

Redis-Pod wird nicht ausgeführt

Maßnahme

Weitere Hilfestellung erhalten Sie vom Sophos-Support.

Cluster-Pods befinden sich nicht im Ausführungsstatus

Maßnahme

Weitere Hilfestellung erhalten Sie vom Sophos-Support.

Gateway nicht bei Sophos Central registriert

Maßnahme

Überprüfen Sie die Verbindung zu Sophos Central.

Gateway-Details konnten nicht gefunden werden

Maßnahme

Prüfen Sie, ob das Gateway erfolgreich registriert wurde und überprüfen Sie die Verbindung zu Sophos Central.

Warten Sie, bis das Gateway registriert ist und eine Verbindung zu Sophos Central herstellt

Maßnahme

Genehmigen Sie das Gateway auf Sophos Central.

Das Gateway kann von Sophos Central nicht verwaltet werden, weil Dienste nicht laufen. Fehler: <Cloud-Agent-Name>: crashloopback off <Knotennummer>: pending

Maßnahme

Prüfen Sie das ISO, das beim Starten des Gateways zugeordnet wird. Stellen Sie sicher, dass das neueste ISO verwendet wird, und wiederholen Sie die Gateway-Bereitstellung.

Sophos Central-FQDN kann nicht aufgelöst werden

Maßnahme

Überprüfen Sie, ob die Firewall-Einstellungen aktualisiert wurden, um sicherzustellen, dass die angezeigte dynamische URL aufgelöst wird.

Hinweis

Dynamische URLs (zum Beispiel: https://ztna-proxy.cloudstation.eu-west-1.prod.hydra.sophos.com) werden auf der Grundlage der Region generiert, in der sich das Konto des Nutzers befindet. Die dynamische URL wird in der Fehlermeldung der Gateway-Konsole angezeigt.

Verbindung zu dynamischer Sophos Central-URL auf Port 443 kann nicht hergestellt werden

Maßnahme

Überprüfen Sie die Verbindung zu Sophos Central.

Hinweis

Dynamische URLs (zum Beispiel: https://ztna-proxy.cloudstation.eu-west-1.prod.hydra.sophos.com) werden auf der Grundlage der Region generiert, in der sich das Konto des Nutzers befindet. Die dynamische URL wird in der Fehlermeldung der Gateway-Konsole angezeigt.

Zeitdiagnose

Zwischen Kubernetes Cluster-Zeit und Ortszeit gibt es einen Unterschied von mehr als 60 Sekunden

Maßnahme

Überprüfen Sie die Einstellungen auf der Gateway-Plattform. Eine Nichtübereinstimmung der Zeit führt zu Verbindungsproblemen.

Zwischen NTP-Zeit und Ortszeit gibt es ein Unterschied von mehr als 60 Sekunden

Maßnahme

Überprüfen Sie die Einstellungen auf der Gateway-Plattform. Eine Nichtübereinstimmung der Zeit führt zu Verbindungsproblemen.

Let’s Encrypt

Interner Serverfehler

Maßnahme

- Stellen Sie sicher, dass das Let's Encrypt-Zertifikat nicht mehr als fünfmal pro Woche für dieselbe Gruppe von Domänen generiert wird.

-

Stellen Sie sicher, dass Sie CNAME-Einträge für alle Domänen auf dem DNS-Server hinzufügen.

Wenn Sie versuchen, ein Zertifikat zu generieren, aber keinen CNAME-Eintrag im DNS-Server für eine Ihrer Domänen hinzufügen, wird die Zertifikatserneuerung nicht funktionieren. Selbst wenn das Zertifikat bereits erstellt wurde, werden wir es nicht erneuern, bis CNAME-Einträge für alle Domänen hinzugefügt wurden. Zertifikate können in der Regel für mehrere Domänen generiert werden; jedoch wird die Erneuerung übersprungen, wenn auch nur eine Domäne aufgrund eines fehlenden CNAME-Eintrags den Status „Fehler“ aufweist.

Sie erhalten einen internen Serverfehler, wenn Sie keinen CNAME-Eintrag auf dem DNS-Server hinzufügen, der Versuch, das Zertifikat zu generieren, deswegen fehlerhaft ist und Sie den Versuch anschließend innerhalb einer Stunde mehr als fünf Mal wiederholen.