Configurar un proveedor de identidad

Ahora configure un proveedor de identidad. La puerta de enlace ZTNA autentica a los usuarios basándose en los registros que tenga el proveedor de identidad.

Nota

Solo puede añadir una entrada por cada proveedor de identidad.

Los pasos dependen del proveedor que quiera utilizar.

Puede utilizar Microsoft AD (local) para la sincronización de usuarios y como proveedor de identidad.

Nota

Si está configurando Microsoft AD local como proveedor de identidad y aloja la puerta de enlace en un servidor ESXi o Microsoft Hyper-V, su puerta de enlace ZTNA debe ser de la versión 2.1 o superior.

Si está configurando Microsoft AD local como proveedor de identidad y aloja la puerta de enlace en Sophos Firewall, el firewall debe tener la versión 19.5 MR3 o posterior.

Asegúrese de que ya ha configurado los grupos de usuarios de Active Directory y los ha sincronizado con Sophos Central. Consulte Configurar la sincronización con Active Directory.

Nota

Los grupos de usuarios principales no se sincronizan desde Active Directory, por lo que los usuarios que pertenezcan a estos grupos no podrán acceder a los recursos. Debe asegurarse de que los usuarios también son miembros de otros grupos de AD.

Nota

En ZTNA, solo se admite un dominio. No admitimos varios dominios secundarios en un mismo escenario de bosque.

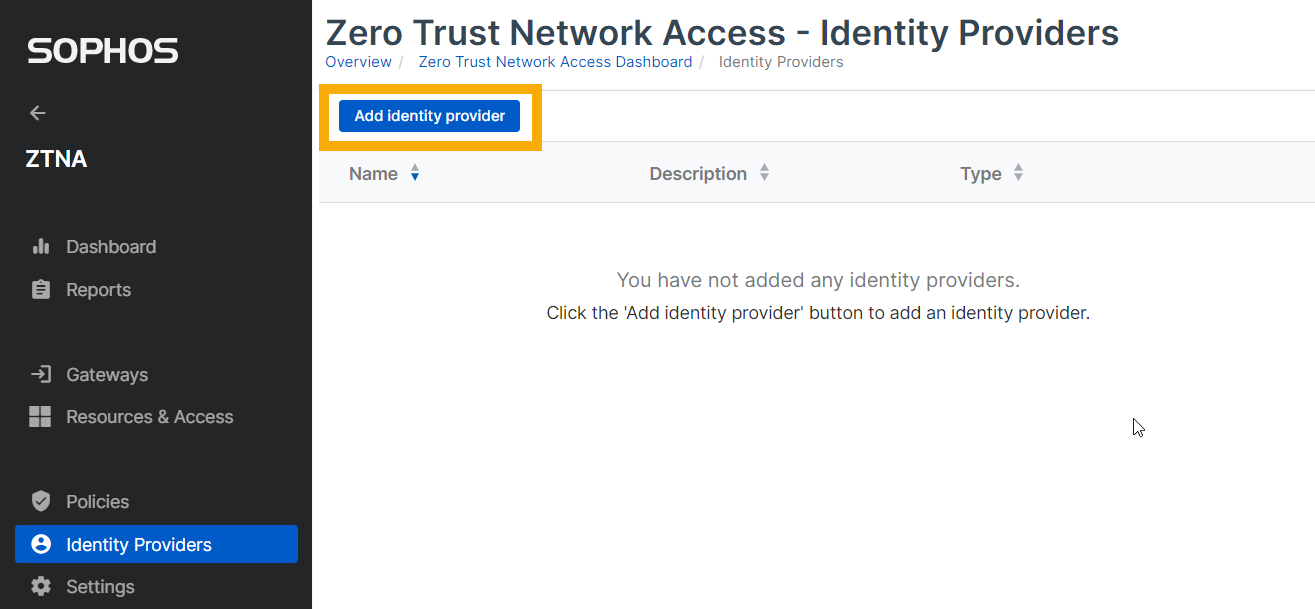

- Inicie sesión en Sophos Central.

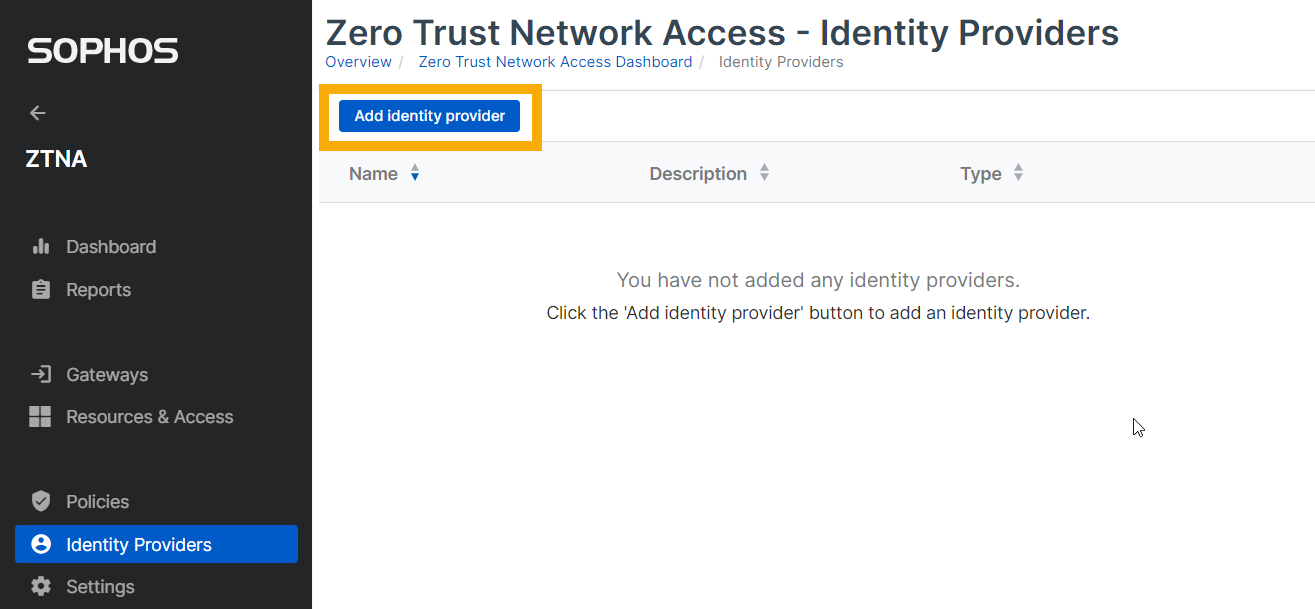

- Vaya a Mis productos > ZTNA > Proveedores de identidad.

-

Haga clic en Añadir proveedor de identidad.

Configuración del proveedor de identidad

Especifique la configuración para el proveedor de identidad de la siguiente manera:

- Especifique un nombre y una descripción.

- En Proveedor, asegúrese de que Microsoft AD (local) está seleccionado.

Configurar opciones de Active Directory (AD)

-

Configure las siguientes opciones:

-

Introduzca los datos del host y del puerto de su servidor AD principal. Si es necesario, puede introducir los datos de su servidor secundario.

Nota

El servidor secundario debe pertenecer al mismo dominio que el servidor principal. Si el servidor principal no está disponible, el servidor secundario proporcionará redundancia.

-

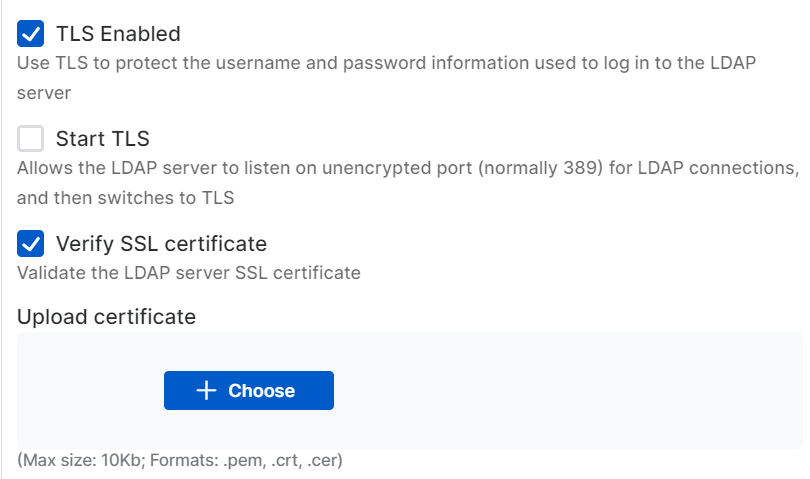

Opcional: Configure las opciones de TLS y SSL.

Puede seleccionar una de las siguientes opciones:

- TLS activado: Usa TLS para proteger la información de nombre de usuario y contraseña utilizada para iniciar sesión en el servidor LDAP.

- Iniciar TLS: Permite que el servidor de LDAP escuche el puerto sin cifrar (normalmente 389) para conexiones LDAP y luego cambie a TLS.

Si selecciona Verificar certificado SSL, debe cargar el certificado SSL de su servidor LDAP en uno de los siguientes formatos:

.pem,.crto.cer. El tamaño máximo del certificado es de 10 KB.

-

Cuenta y contraseña

En DN de enlace, introduzca los detalles de su controlador de dominio y la Contraseña de enlace.

Para obtener más información, consulte Buscar los nombres distintivos base y de enlace en el servidor AD.

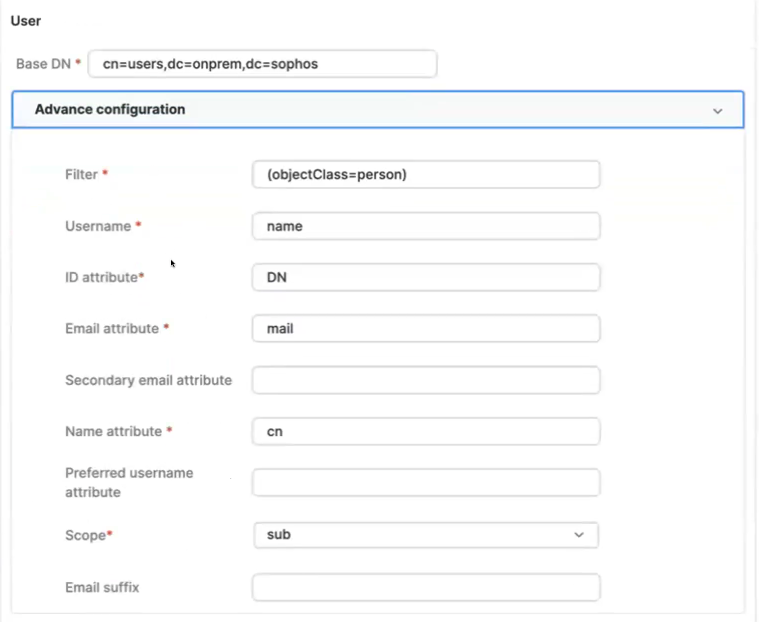

Búsqueda de Active Directory

-

En Usuario, introduzca los detalles de su servidor AD en DN base. Por defecto, está definida la configuración avanzada, pero puede cambiarla si es necesario.

-

En Grupo de usuarios, introduzca los detalles de su usuario de AD en DN base. Por defecto, está definida la configuración avanzada, pero puede cambiarla si es necesario.

Configuración de seguridad avanzada

- Opcional: Active Captcha para garantizar un inicio de sesión seguro. Así se reduce el riesgo de un ataque por fuerza bruta a su directorio.

-

Opcional: Active la Contraseña de un solo uso basada en correo electrónico para poder autenticar a los usuarios con la autenticación multifactor (MFA). Introduzca los siguientes parámetros SMTP:

- Host de servidor SMTP: La dirección IP o el nombre de host del servidor SMTP.

- Número de puerto SMTP: El número de puerto por el que accede al servidor SMTP.

- Correo electrónico SMTP: La dirección de correo electrónico predeterminada a la que se envían los mensajes devueltos.

- Asunto del correo electrónico: El asunto del correo electrónico que contiene la contraseña de un solo uso (OTP).

- Si el servidor SMTP requiere credenciales para retransmitir correos electrónicos, debe introducir el Inicio de sesión SMTP y la Contraseña SMTP.

-

Opcional: Configure las opciones de TLS y SSL.

Puede seleccionar una de las siguientes opciones:

- TLS activado: Utiliza TLS para proteger la comunicación entre el servidor SMTP y el cliente.

- Iniciar TLS: Inicia la negociación entre el servidor SMTP y el cliente para elegir el método de cifrado.

Si selecciona una de las opciones anteriores, verá la opción Verificar certificado SSL. Si selecciona Verificar certificado SSL, debe cargar el certificado SSL de su servidor SMTP en uno de los siguientes formatos:

.pem,.crtocer. El tamaño máximo del certificado es de 10 KB.

Prueba de conexión

Si lo desea, puede probar la conexión.

Nota

Antes de probar la conexión, compruebe si el campo de correo electrónico del usuario en el servidor AD principal contiene una dirección de correo electrónico válida. Si la dirección de correo electrónico introducida para un usuario está en blanco o no es válida, falla la conexión de prueba.

-

Para probar la conexión, haga lo siguiente:

-

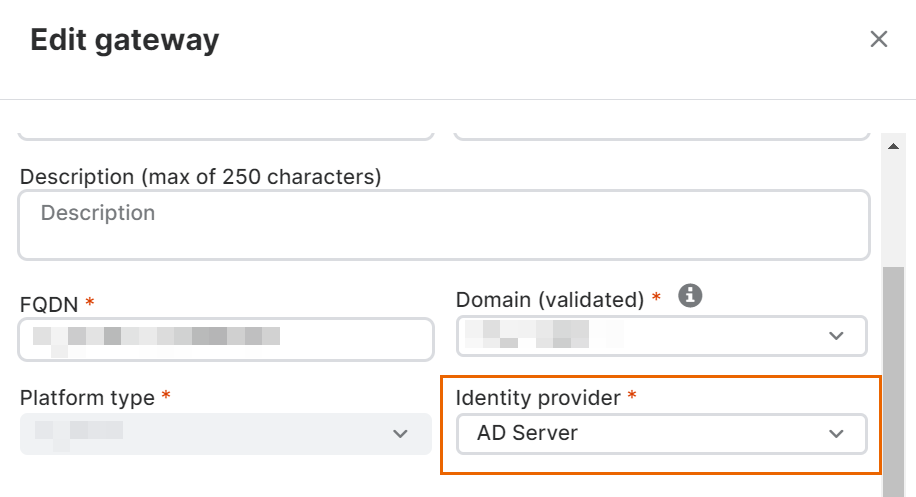

Asigne su proveedor de identidad a una puerta de enlace. Para ello, vaya a la página Puertas de enlace, haga clic en el nombre de su puerta de enlace y haga clic en Editar. En Proveedor de identidad, seleccione el proveedor de identidad que acaba de crear.

Nota

Si aún no ha creado una puerta de enlace, pruebe su conexión después de crear su puerta de enlace y asignarla a su proveedor de identidad.

-

Vuelva a Proveedores de identidad y haga clic en el nombre de su nuevo proveedor de identidad.

- En Probar conexión, seleccione el nombre de la puerta de enlace y, si lo desea, introduzca el nombre de usuario.

-

Haga clic en Probar conexión y asegúrese de que se ha realizado la conexión.

Si ha introducido el nombre de usuario, verá a qué grupos pertenece ese usuario.

-

-

Haga clic en Guardar.

Ahora sus usuarios podrán autenticarse a través del servidor AD cuando accedan a los recursos detrás de la puerta de enlace.

Nota

Si utiliza Microsoft AD (local) como proveedor de identidad y accede a recursos alojados detrás de diferentes puertas de enlace ZTNA, se le pedirá que se autentique con cada puerta de enlace la primera vez que acceda a un recurso. Si usa otros IDP, una vez que se haya autenticado con cualquier puerta de enlace ZTNA, no se le pedirá que se autentique de nuevo cuando acceda a recursos alojados tras puertas de enlace diferentes.

Nota

Si utiliza Microsoft AD (local) como proveedor de identidad, solo podrá autenticarse en un dispositivo a la vez. Si intenta acceder a los recursos utilizando un dispositivo secundario, se le desconectará automáticamente del primer dispositivo tras la autenticación.

Puede utilizar Microsoft Entra ID (Azure AD) para la sincronización de usuarios y como proveedor de identidad.

Asegúrese de que ya ha configurado los grupos de usuarios de Microsoft Entra ID (Azure AD) y los ha sincronizado con Sophos Central.

- Inicie sesión en Sophos Central.

- Vaya a Mis productos > ZTNA > Proveedores de identidad.

-

Haga clic en Añadir proveedor de identidad.

-

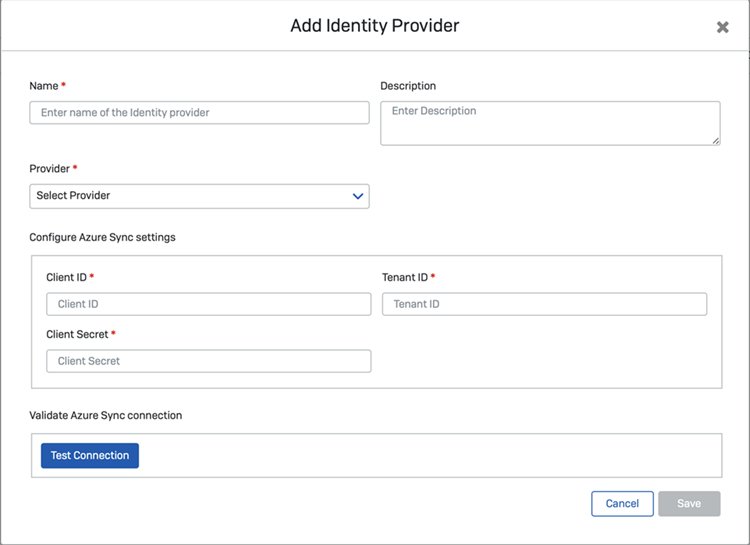

Especifique la configuración para el proveedor de identidad de la siguiente manera:

- Especifique un nombre y una descripción.

- En Proveedor, asegúrese de que está seleccionado Microsoft Entra ID (Azure AD).

-

Introduzca la configuración de Microsoft Entra ID (Azure AD) para ID de cliente, ID de inquilino y Secreto de cliente.

Si ha configurado Microsoft Entra ID (Azure AD) como se describe en esta guía, ha recabado estos datos de configuración al crear el inquilino. Consulte Configurar servicio de directorio.

-

Haga clic en Probar conexión y asegúrese de que se ha realizado la conexión.

- Haga clic en Guardar.

Si está configurando Okta como proveedor de identidad, su puerta de enlace ZTNA debe ser de la versión 1.1 o superior.

Puede utilizar Okta como proveedor de identidad. Para usar Okta con ZTNA, siga los pasos siguientes:

- Cree una integración de aplicaciones.

- Añada el proveedor de identidad a ZTNA.

Antes de comenzar, asegúrese de que cumple los siguientes requisitos:

- Debe haber configurado grupos de usuarios en Okta. Si no lo ha hecho, utilice las herramientas de Okta para sincronizar los grupos de su servicio de directorio con Okta. Asegúrese también de que ha sincronizado sus grupos con Sophos Central.

- Debe haber configurado un servidor de autorización en Okta para que admita la autenticación basada en OpenID Connect (OIDC). También puede utilizar el servidor de autorización predeterminado de Okta con licencias SSO y Universal Directory. Si utiliza un servidor de autorización personalizado, debe tener una licencia de Gestión de acceso a API.

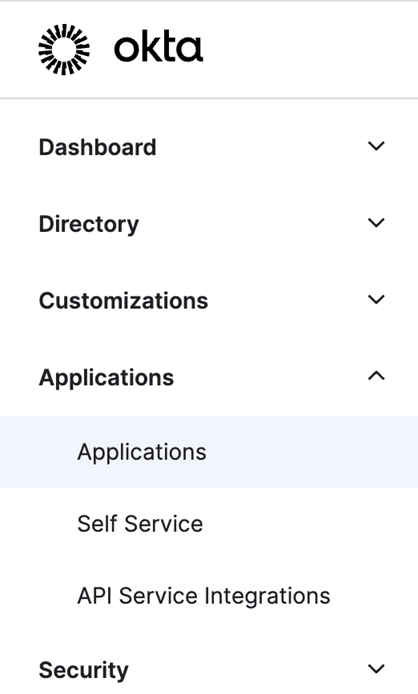

Crear una integración de aplicaciones

-

En el panel de control de Okta, vaya a Applications.

-

Haga clic en *Create App Integration*.

-

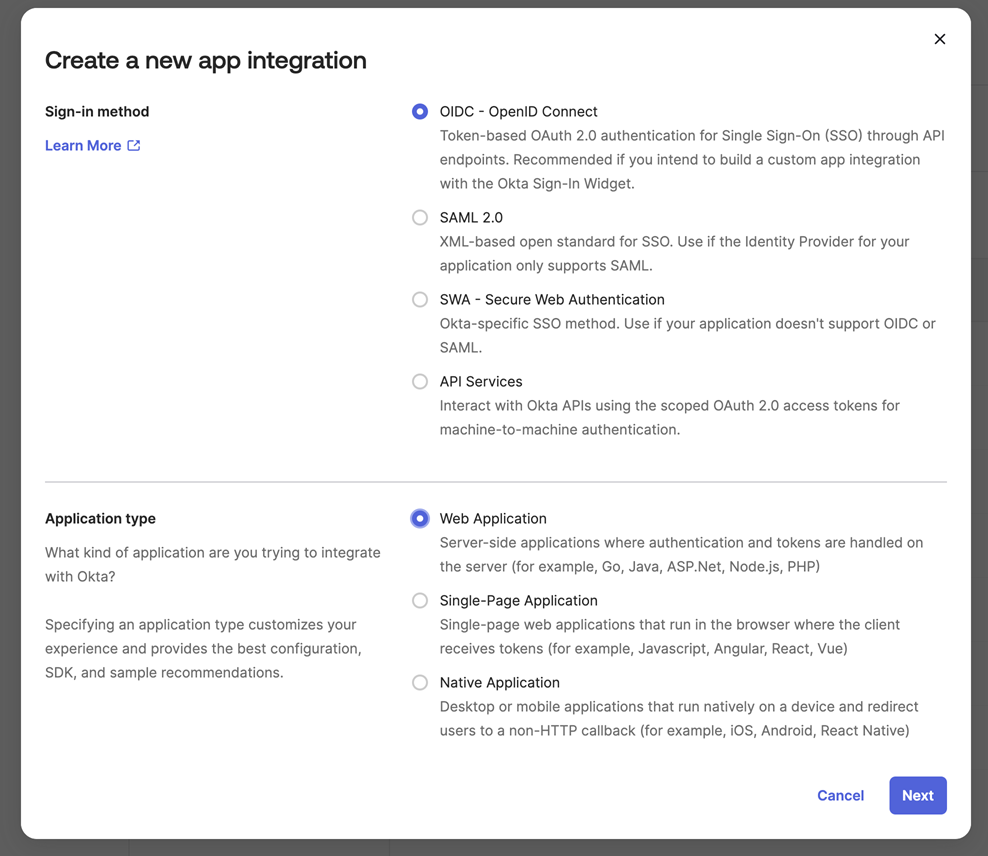

En Create a new app integration, haga lo siguiente:

- Seleccione OIDC.

- Seleccione Web Application.

-

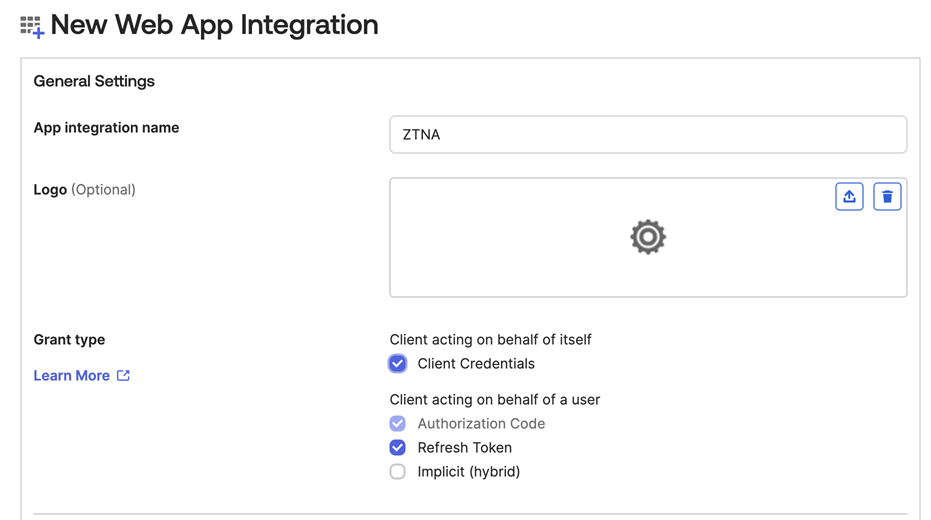

En New Web App Integration, haga lo siguiente:

- Escriba un nombre.

- Seleccione Client Credentials.

- Seleccione Refresh Token.

-

En la misma ficha, en Sign-in redirect URIs, introduzca la dirección a la que Okta enviará la respuesta de autenticación y el token. Debe ser el FQDN del host de puerta de enlace seguido de /oauth2/callback. Por ejemplo:

https://ztna.mycompany.net/oauth2/callback

Nota

Si configura una puerta de enlace en Sophos Firewall, debe añadir un nuevo URI de redirección en el siguiente formato:

https://<gateway's external FQDN>/ztna-oauth2/callback. -

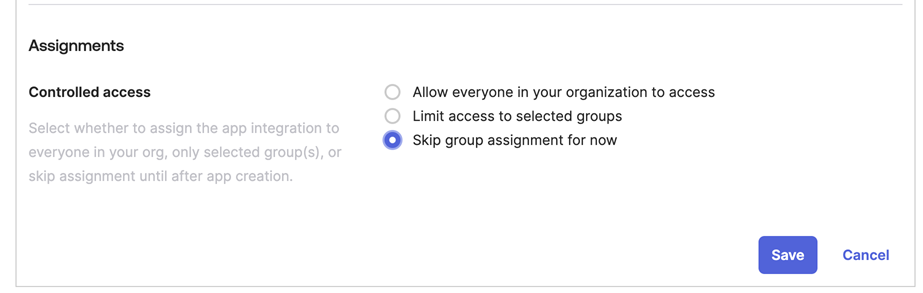

En Assignments, seleccione Skip group assignment for now.

-

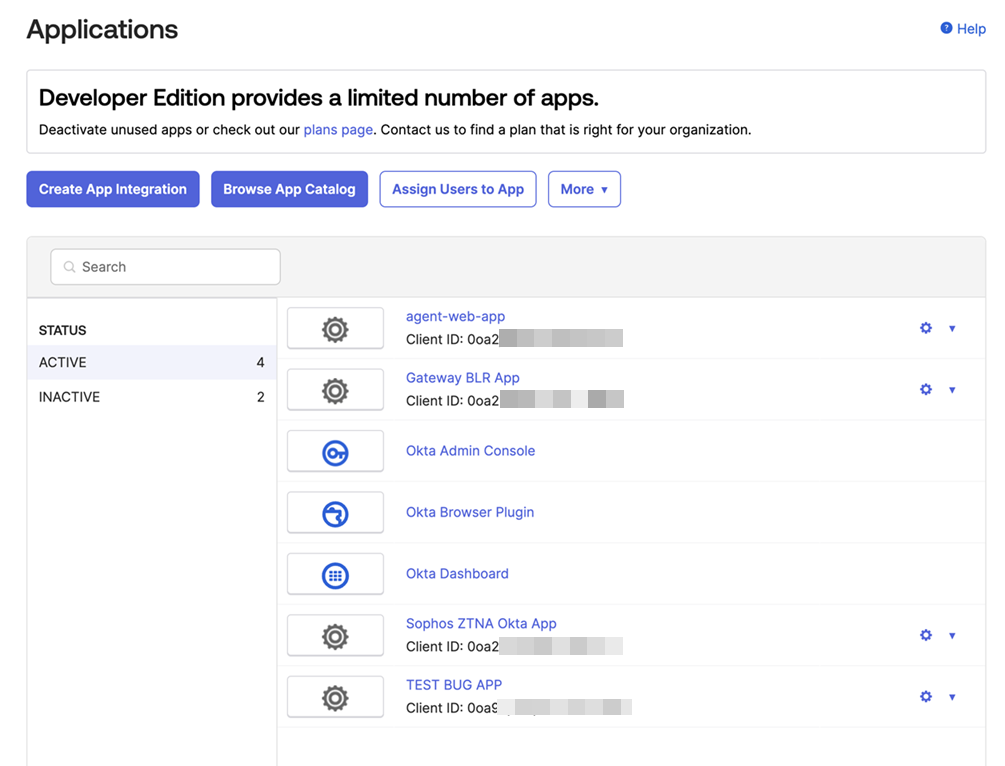

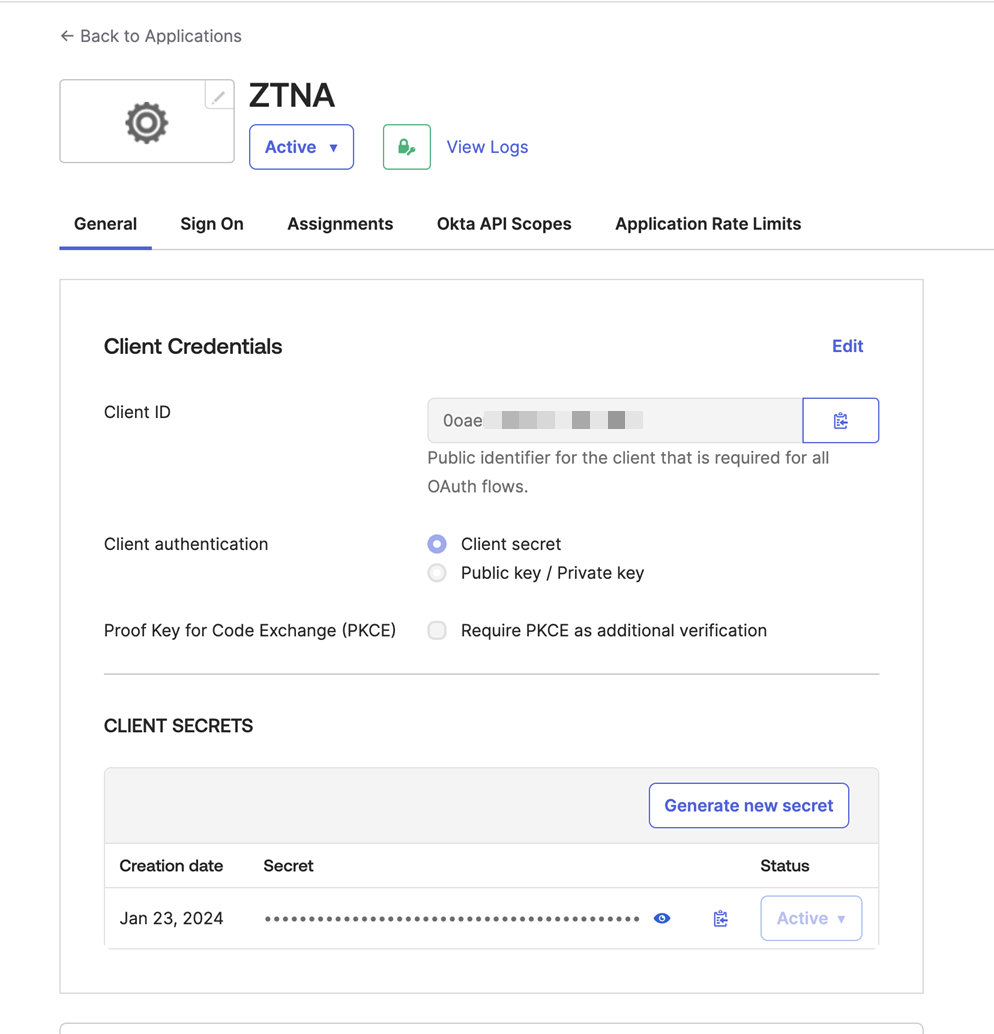

Abra la nueva aplicación. En la ficha General, tome nota del Client ID y el Client Secret. Los necesitará cuando configure Okta como su proveedor de identidad en Sophos Central.

-

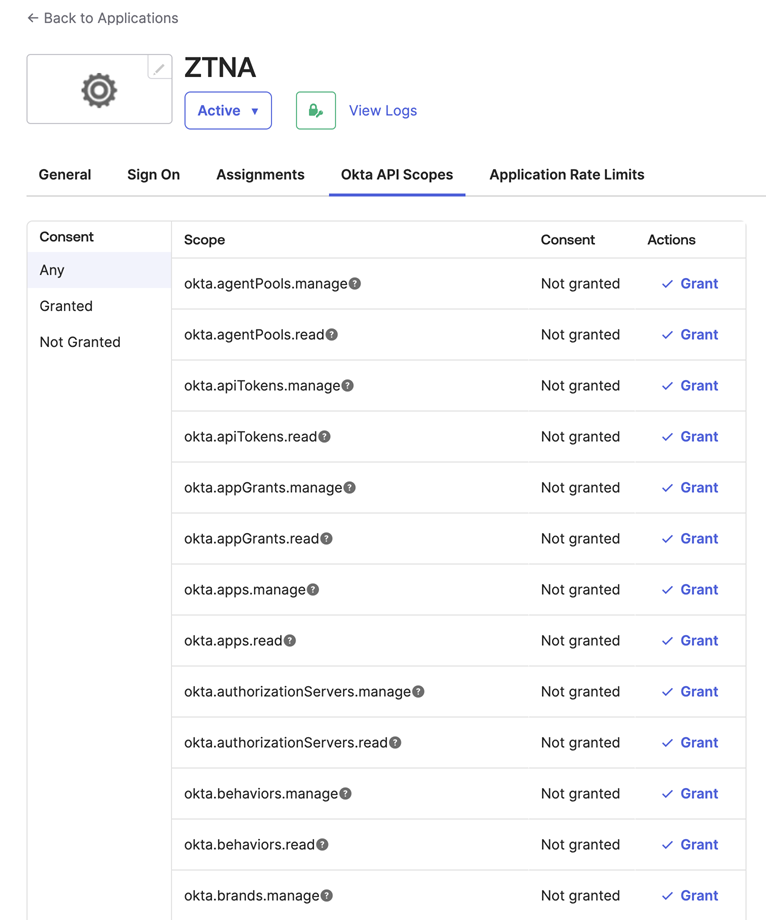

En la ficha Okta API Scopes, establezca los permisos necesarios:

- okta.groups.read

- okta.idps.read

Solo necesita okta.idps.read si está utilizando Sincronización de AD.

-

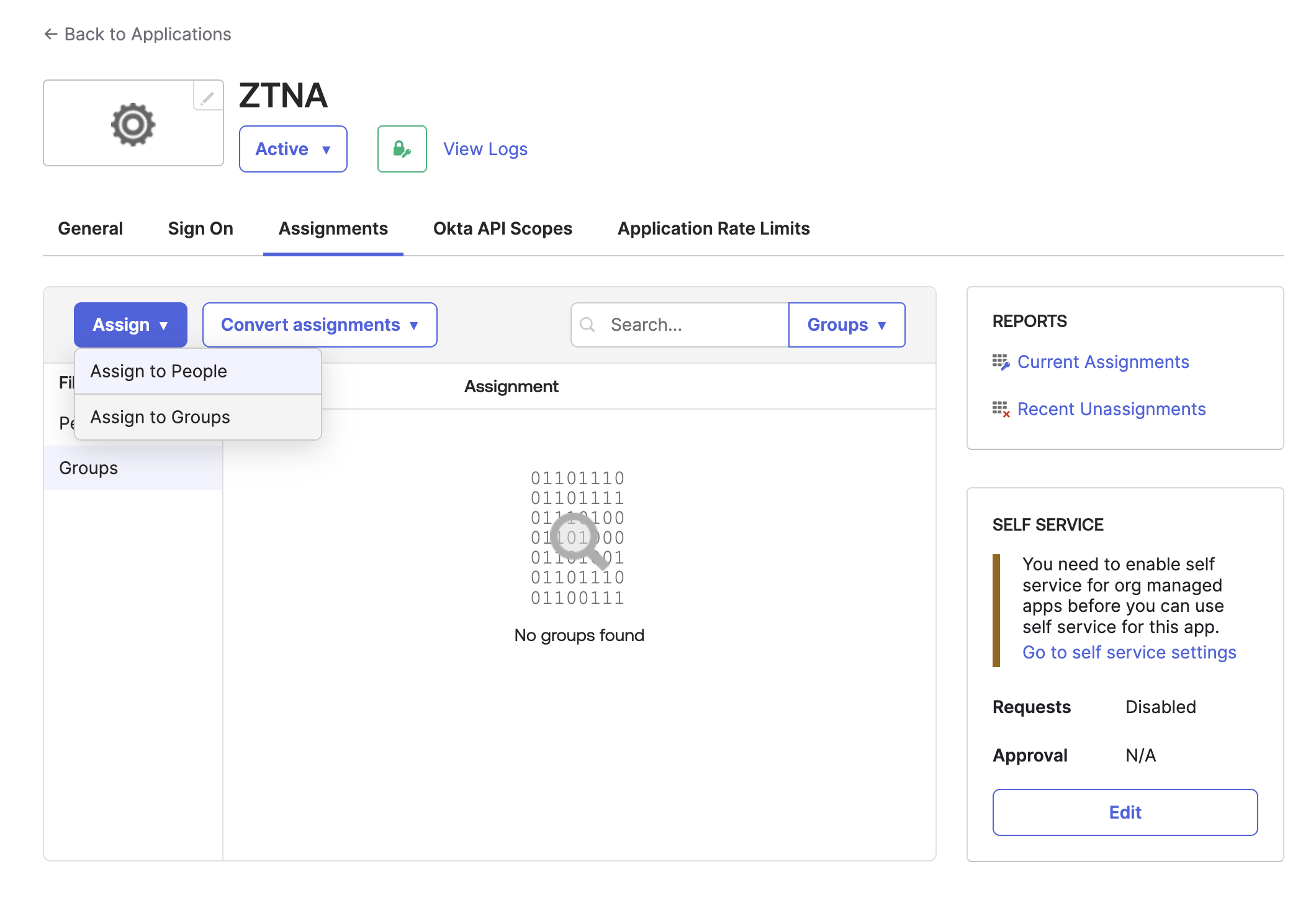

En la ficha Assignments, haga clic en Assign > Assign to Groups. Seleccione su grupo de usuarios existente.

-

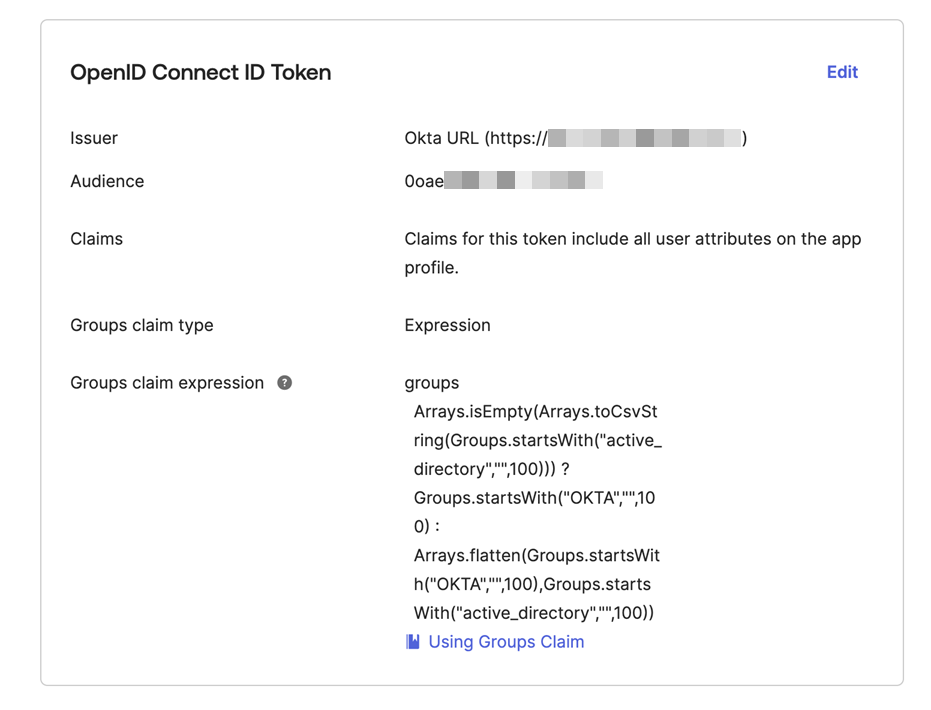

En la pestaña Sign On, vaya a OpenID Connect ID Token y haga lo siguiente:

- Haga clic en Edit.

-

Copie la siguiente expresión y péguela en Groups claim expression:

Arrays.isEmpty(Arrays.toCsvString(Groups.startsWith("active_directory","",100))) ? Groups.startsWith("OKTA","",100) : Arrays.flatten(Groups.startsWith("OKTA","",100),Groups.startsWith("active_directory","",100))Para obtener más información, consulte Añadir una solicitud de grupo personalizada.

-

Haga clic en Save.

Añadir el proveedor de identidad a ZTNA

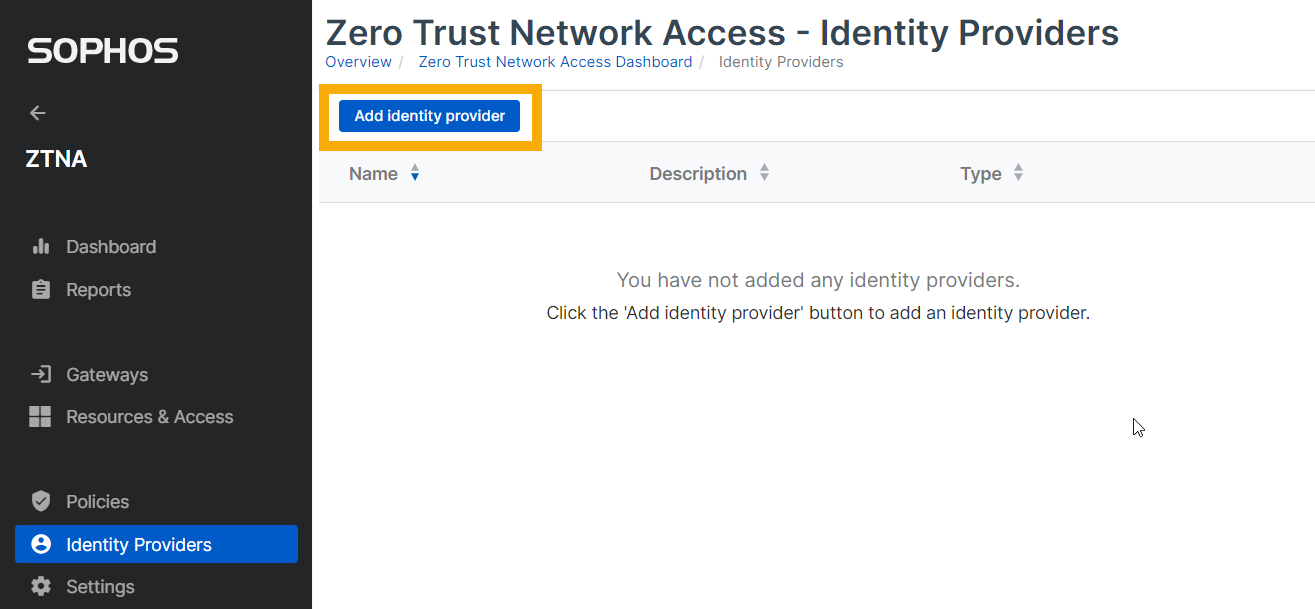

- Inicie sesión en Sophos Central.

- Vaya a Mis productos > ZTNA > Proveedores de identidad.

-

Haga clic en Añadir proveedor de identidad.

-

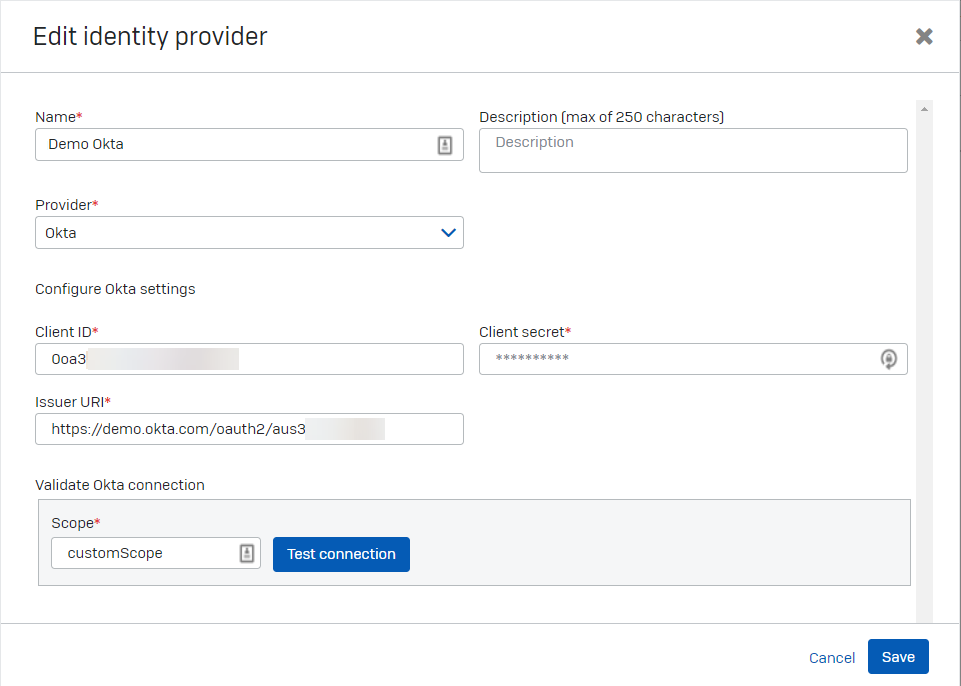

Especifique la configuración para el proveedor de identidad de la siguiente manera:

- Especifique un nombre y una descripción.

- En Proveedor, seleccione Okta.

-

Especifique la configuración de Okta para ID de cliente, Secreto de cliente y URI de emisor.

Estas son las configuraciones de Okta que apuntó antes.

-

Haga clic en Probar conexión y asegúrese de que se ha realizado la conexión.

- Haga clic en Guardar.

A continuación, configure una puerta de enlace.