Requisitos

Antes de configurar ZTNA, compruebe que cumple todos los requisitos siguientes.

Certificado comodín

Necesita un certificado comodín para la puerta de enlace ZTNA. Utilice uno de los siguientes:

- Certificado emitido por Let's Encrypt.

- Certificado emitido por una autoridad de certificación de confianza.

Nota

Solo admitimos certificados RSA y ECDSA con las siguientes excepciones:

- ECDSA: P-384 y P-521 no son compatibles.

- RSA: El tamaño de clave inferior a 2048 no es compatible.

En esta guía se explica cómo obtener un certificado. Consulte Obtener un certificado.

Host de puerta de enlace

Puede alojar la puerta de enlace ZTNA en un servidor ESXi o Hyper-V o configurar una puerta de enlace de Sophos Cloud. Consulte Añadir una puerta de enlace.

Sophos Firewall

Para integrar su dispositivo Sophos Firewall con ZTNA, debe cumplir los siguientes requisitos:

- El firewall debe tener la versión 19.5 MR3 o posterior.

- Es necesario que Sophos Central gestione el firewall.

Puede integrar ZTNA con todo tipo de firewalls: de hardware, software, virtuales y en la nube.

Servidor ESXi

Si aloja la puerta de enlace en un servidor ESXi, debe cumplir estos requisitos:

- Hipervisor VMware vSphere (ESXi) 6.5 o posterior.

- 2 núcleos, 4 GB de RAM y 80 GB de espacio en disco.

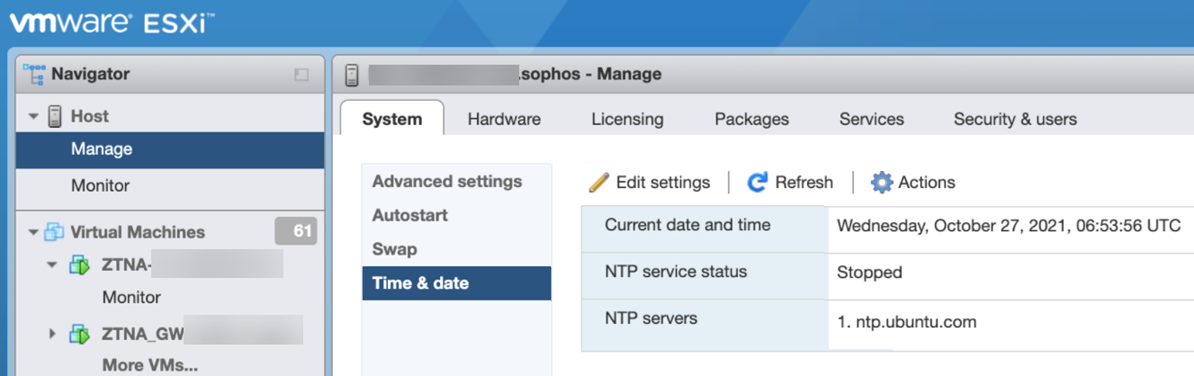

Debe asegurarse de que la fecha y la hora estén configuradas correctamente. La puerta de enlace ZTNA se sincroniza con la hora del host y encuentra problemas si no es correcta.

Nota

Debe establecer la zona horaria como UTC.

En el host ESXi, vaya a Administrar > Sistema > Hora y fecha y haga clic en Editar configuración para establecer la hora.

Servidor Hyper-V

Si aloja la puerta de enlace en un servidor Hyper-V, debe cumplir estos requisitos:

- Hyper-V Server en Windows Server 2016 o posterior.

- 2 núcleos, 4 GB de RAM y 80 GB de espacio en disco.

Debe asegurarse de que la fecha y la hora estén configuradas correctamente. La puerta de enlace ZTNA se sincroniza con la hora del host y encuentra problemas si no es correcta.

Nota

Debe establecer la zona horaria como UTC.

Gestión de usuarios DNS

Debe configurar la configuración del servidor DNS. Consulte Añadir la configuración de DNS.

Servicio de directorio

Necesita un servicio de directorio para administrar los grupos de usuarios que utilizará ZTNA. Puede utilizar Microsoft Entra ID (Azure AD) o Active Directory. Consulte Configurar un servicio de directorio.

Microsoft Entra ID (Azure AD)

Necesita una cuenta de Microsoft Entra ID (Azure AD) con grupos de usuarios configurados y sincronizados con Sophos Central. En esta guía se explica cómo configurar y sincronizar estos grupos. Consulte Sincronizar usuarios en Sophos Central.

Los grupos de usuarios deben tener habilitada la seguridad. Los grupos creados en Microsoft Entra ID (Azure AD) tienen automáticamente habilitada la seguridad, pero los grupos creados desde el portal de Microsoft 365 o importados desde AD no.

También puede utilizar Microsoft Entra ID (Azure AD) como proveedor de identidad. Consulte Configurar un proveedor de identidad.

Active Directory

Necesita una cuenta de Active Directory con grupos de usuarios configurados y sincronizados con Sophos Central. Consulte Configurar la sincronización con Active Directory en la ayuda de Sophos Central Admin.

También puede utilizar Active Directory como proveedor de identidad. Consulte Configurar un proveedor de identidad.

Proveedor de identidad

Necesita un proveedor de identidad para autenticar a los usuarios. Puede utilizar una de las siguientes soluciones:

- Microsoft Entra ID (Azure AD)

- Okta

- Active Directory (local)

En esta guía se explica cómo configurarlos para utilizarlos con ZTNA. Consulte Configurar un proveedor de identidad.

Sitios web permitidos

Si la puerta de enlace está detrás de un firewall, debe dar acceso a los sitios web necesarios (en el puerto 443, a menos que se indique lo contrario).

Nota

Esto solo se aplica a las puertas de enlace locales.

Los sitios web necesarios son los siguientes:

sophos.jfrog.iojfrog-prod-use1-shared-virginia-main.s3.amazonaws.com*.amazonaws.comproduction.cloudflare.docker.com*.docker.io*.sophos.comlogin.microsoftonline.comgraph.microsoft.comztna.apu.sophos.com(Puerto 22)sentry.io*.okta.com(si utiliza Okta como proveedor de identidad)wsserver-<customer gateway FQDN>- FQDN de la puerta de enlace ZTNA (el dominio que estableció en la configuración de la puerta de enlace ZTNA)

Exclusiones

Supongamos que el descifrado SSL/TLS está habilitado en un firewall ascendente. En ese caso, debe añadir el FQDN externo de la puerta de enlace ZTNA a la lista de exclusiones del firewall con el siguiente formato: wsserver-<customer-gateway-fqdn>. Para obtener información, consulte Excepciones.

Tipos de aplicaciones compatibles

ZTNA puede controlar el acceso tanto a las aplicaciones basadas en la web como a las locales. El control de las aplicaciones locales requiere el agente ZTNA.

ZTNA no admite las aplicaciones que dependen de la asignación dinámica de puertos o que utilizan una amplia gama de puertos, por ejemplo, los productos VoIP más antiguos.

Para obtener información sobre cómo añadir apps y páginas web, consulte Añadir recursos.

Agente de Sophos ZTNA

Puede instalar el agente ZTNA en los siguientes sistemas operativos:

-

Windows 10.1803 o posterior

-

macOS BigSur (macOS11) o posterior

Para obtener más información, consulte Instalar el agente ZTNA.