Configurar un servicio de directorio

Necesita un servicio de directorio para administrar sus grupos de usuarios.

Puede configurar Microsoft Entra ID (Azure AD) o Microsoft Active Directory (local) tanto como su servicio de directorio como su proveedor de identidad.

Al configurar Microsoft Active Directory (local) como proveedor de identidad, puede configurar opciones de seguridad adicionales. Para obtener información acerca de cómo sincronizar grupos de usuarios de Microsoft Active Directory (local) con Sophos Central, consulte Configurar la sincronización con Active Directory.

En las instrucciones siguientes, le mostramos cómo configurar Microsoft Entra ID (Azure AD).

Para utilizar Microsoft Entra ID (Azure AD) a fin de administrar los usuarios, debe crear un inquilino de Microsoft Entra ID (Azure AD), registrar la aplicación ZTNA y configurar grupos de usuarios.

Ya debe tener una cuenta de Microsoft Entra ID (Azure AD).

Nota

Le recomendamos que consulte la documentación más reciente de Microsoft. Consulte la documentación de Microsoft Entra ID.

Crear un inquilino de Microsoft Entra ID (Azure AD)

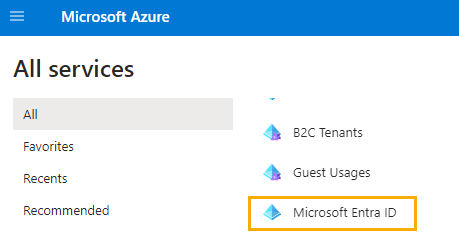

- Inicie sesión en el portal de Azure.

-

Seleccione Microsoft Entra ID.

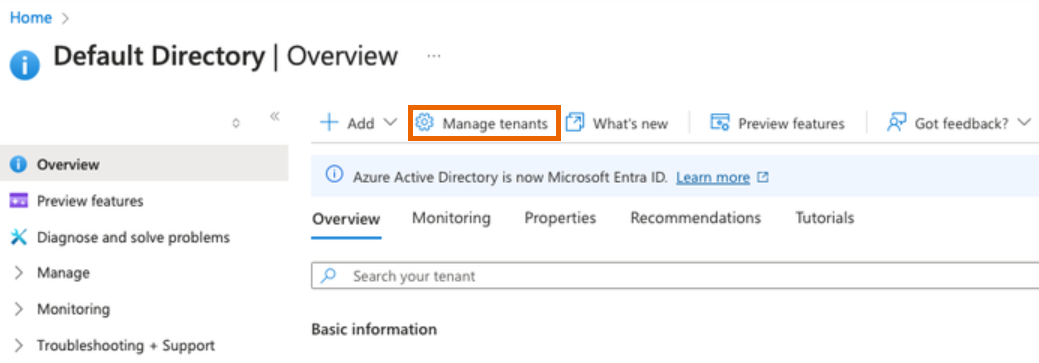

-

En la Información general de Microsoft Entra ID (Azure AD), haga clic en Administrar inquilinos.

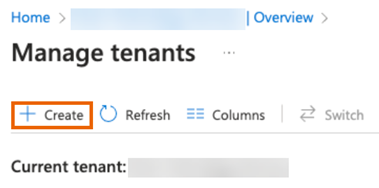

-

En la página Administrar inquilinos, haga clic en Crear.

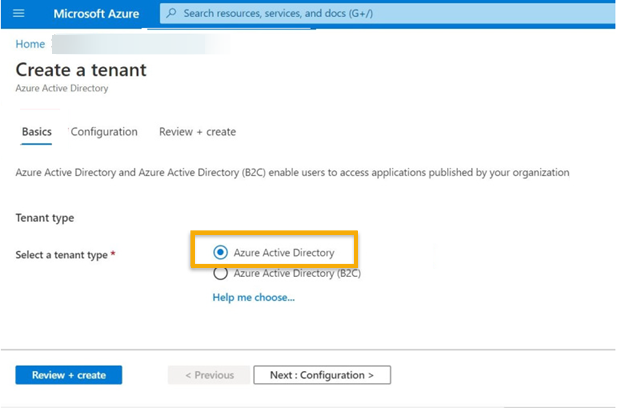

-

En la ficha Básico, seleccione Azure Active Directory. A continuación, haga clic en Siguiente: Configuración.

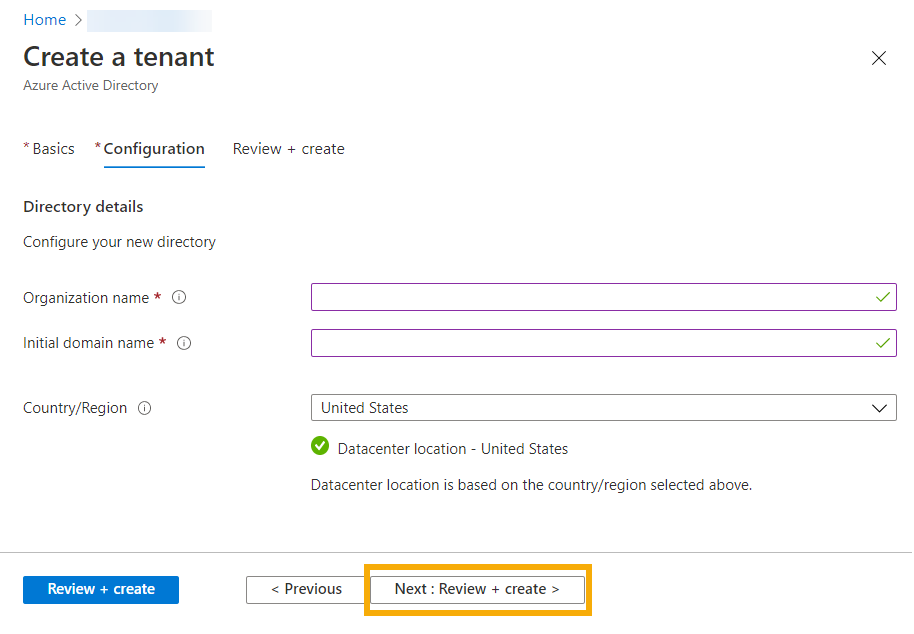

-

En la ficha Configuración, introduzca los detalles de su organización y el nombre de dominio. Haga clic en Siguiente: Revisión y creación.

-

En la página siguiente, revise la configuración y haga clic en Crear.

Registrar la aplicación ZTNA

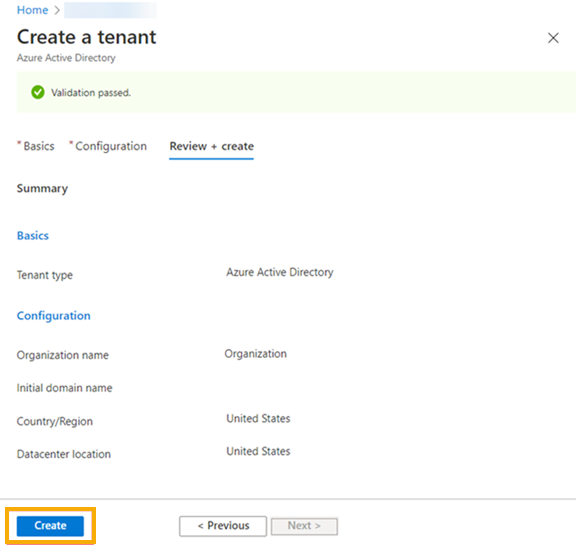

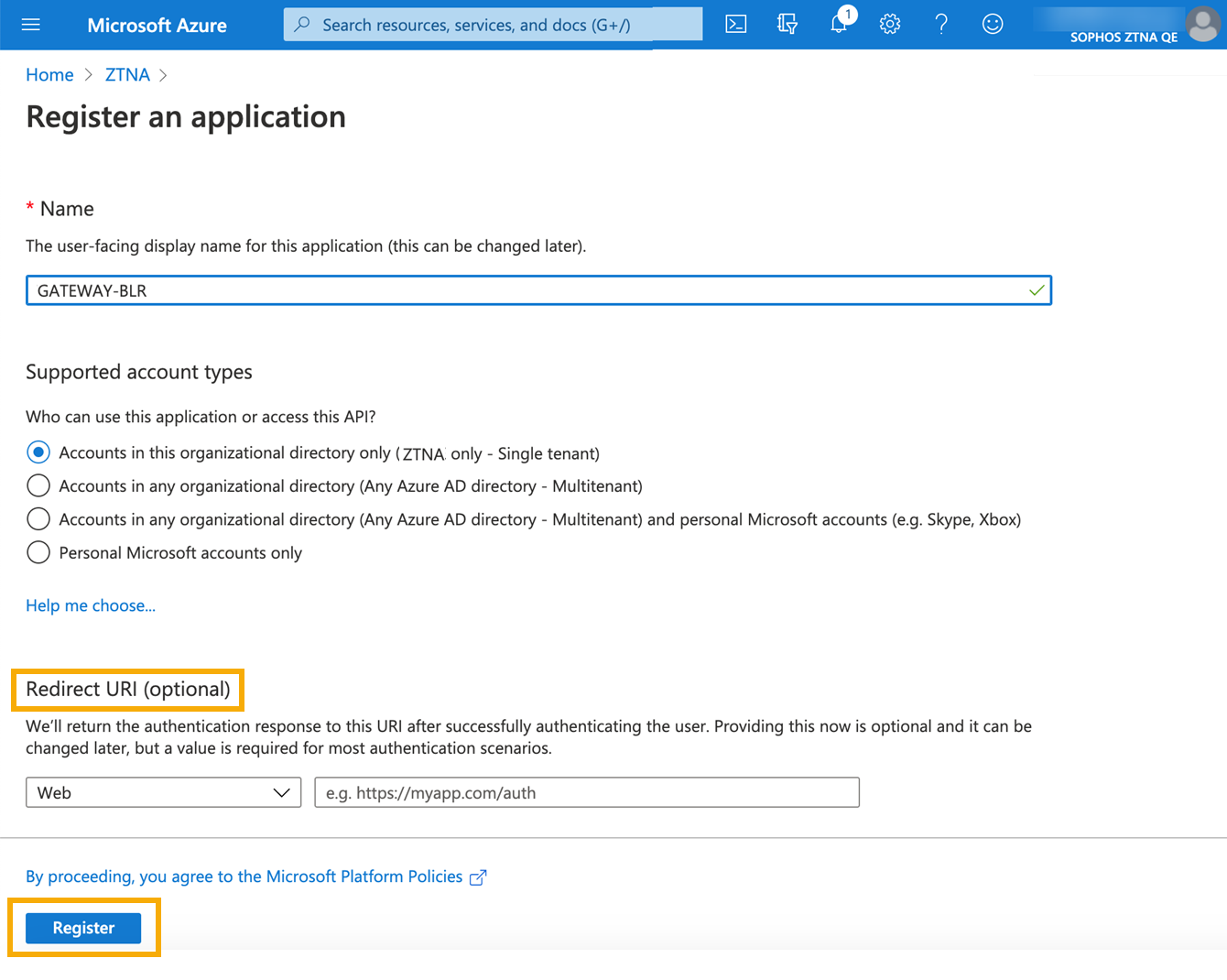

-

Seleccione Administrar > Registros de aplicaciones y haga clic en Nuevo registro.

-

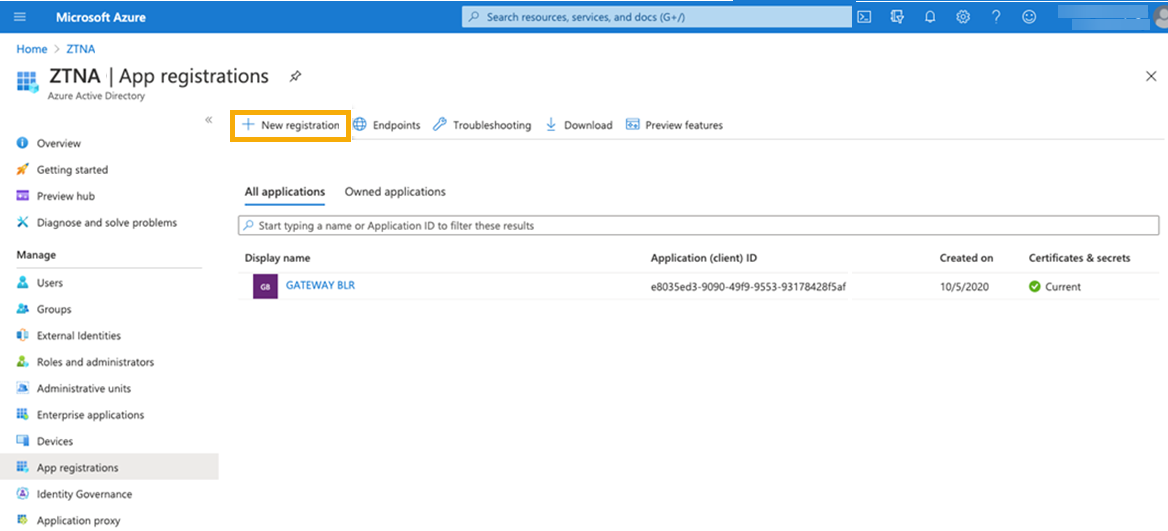

En la página Registrar una aplicación, haga lo siguiente:

- Escriba un nombre.

- Acepte el tipo de cuenta compatible predeterminado.

-

Establezca un URI de redirección. Esta es la dirección a la que se envían las respuestas de autenticación. Debe incluir el nombre de dominio (FQDN) de la puerta de enlace ZTNA. La dirección es diferente dependiendo de si configura una puerta de enlace en un servidor ESXi o Hyper-V, o si configura una puerta de enlace en Sophos Firewall.

-

Para puertas de enlace ESXi e Hyper-V, utilice el siguiente formato:

https://<FQDN>/oauth2/callbackSustituya <FQDN> por el FQDN externo de su puerta de enlace.

-

Para las puertas de enlace de Sophos Firewall, utilice el siguiente formato:

https://<FQDN>/ztna-oauth2/callbackSustituya <FQDN> por el FQDN externo de su puerta de enlace.

Puede añadir varios FQDN de puerta de enlace. También puede añadir más FQDN en cualquier momento.

-

-

Haga clic en Registrar.

-

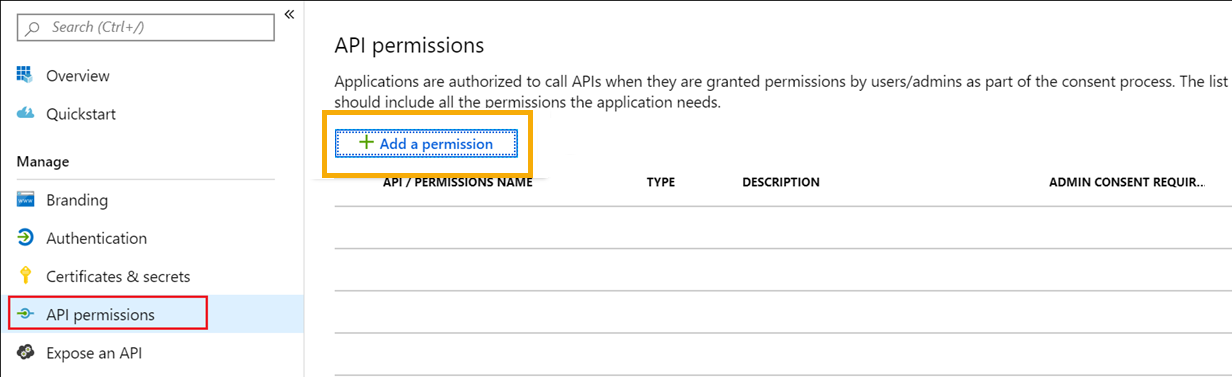

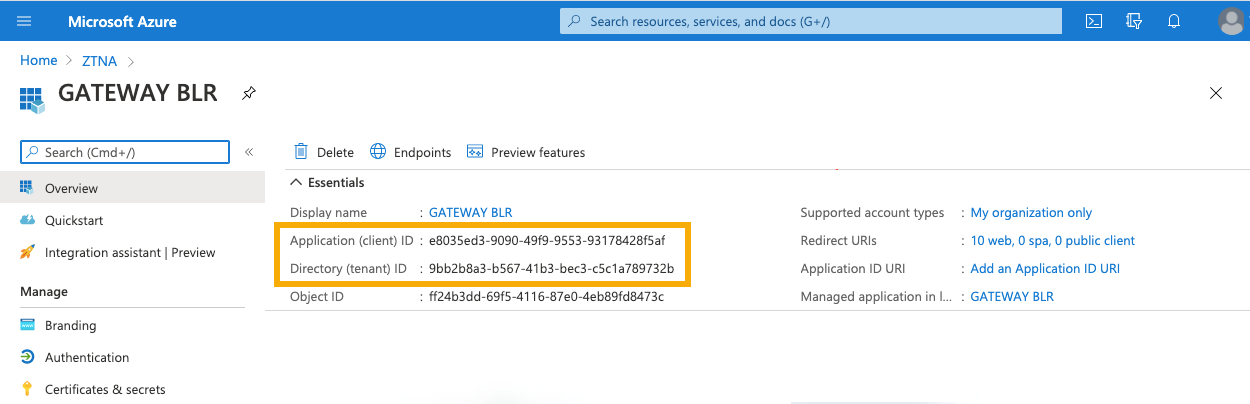

Seleccione Administrar > Permisos de API. Luego, haga clic en Agregar un permiso.

-

En Solicitud de permisos de API, proporcione a Sophos Central los permisos necesarios para leer grupos de usuarios. Debe añadir permisos de API de Microsoft Graph, como se indica a continuación.

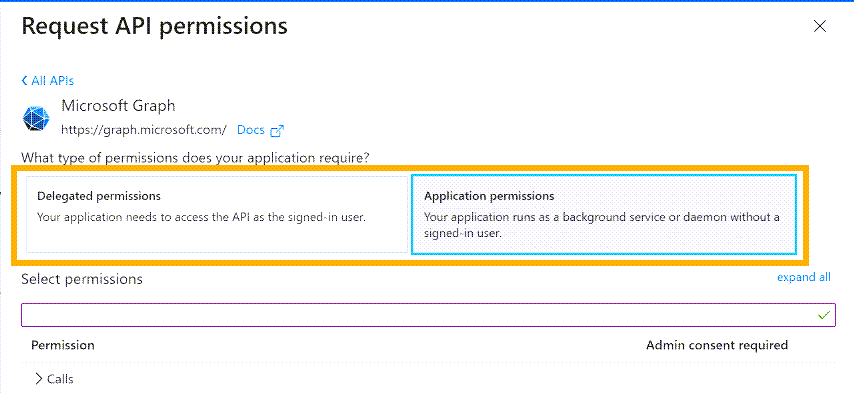

Seleccione Permisos delegados y añada los siguientes:

- Directory.Read.All

- Group.Read.All

- openID

- profile (el perfil se encuentra en el conjunto de permisos OpenID)

- User.Read

- User.Read.All

Seleccione Permisos de la aplicación y añada lo siguiente:

- Directory.Read.All

Los permisos delegados son para aplicaciones que se ejecutan con un usuario que haya iniciado sesión. Los permisos de la aplicación permiten que los servicios se ejecuten sin que un usuario haya iniciado sesión.

-

En la página Permisos de API, ahora puede ver los permisos que ha añadido. Haga clic en Conceder consentimiento de administrador para dar el consentimiento que necesitan los permisos.

-

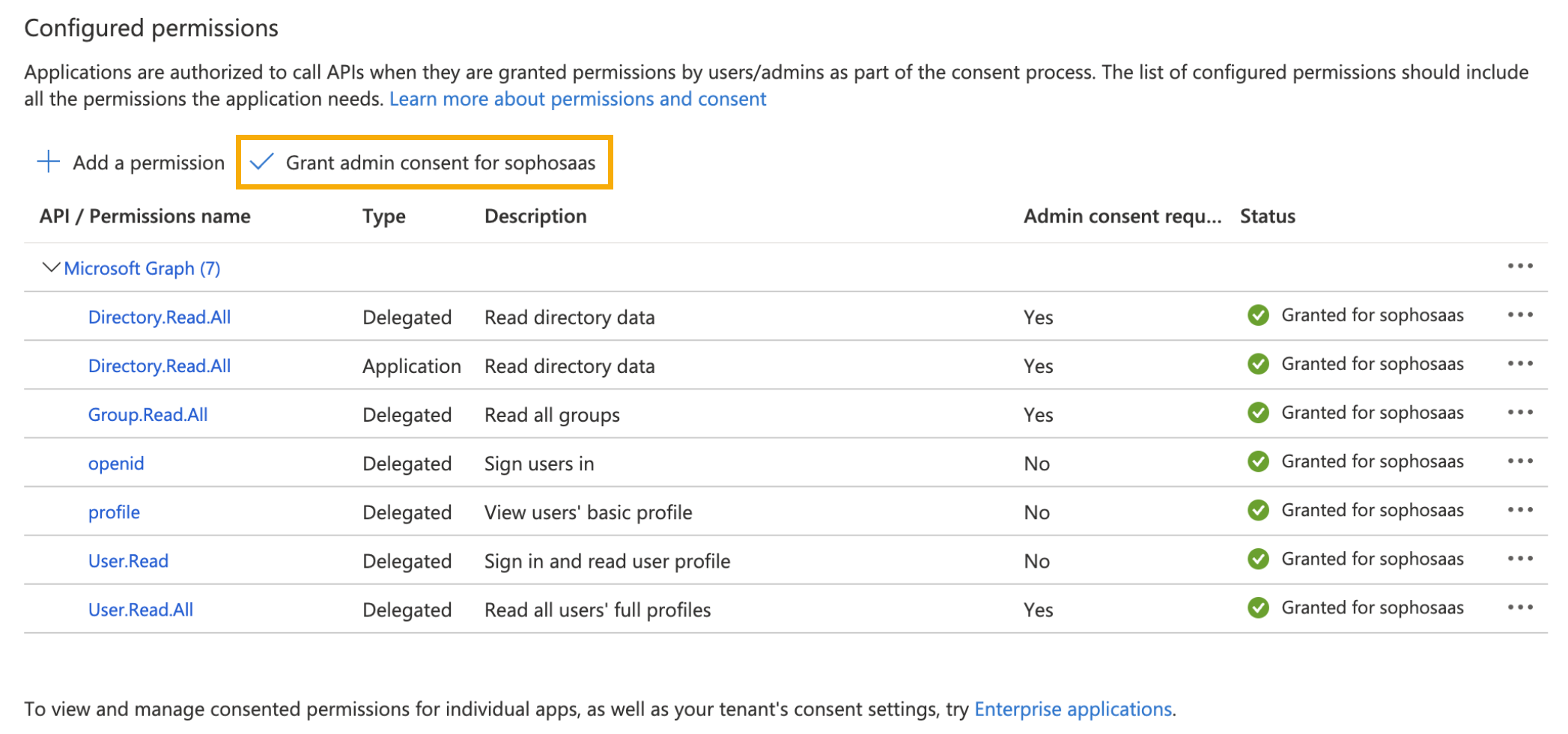

En la página Información general de la aplicación, tome nota de los datos siguientes. Los necesitará más adelante.

- ID de cliente

- ID de inquilino

-

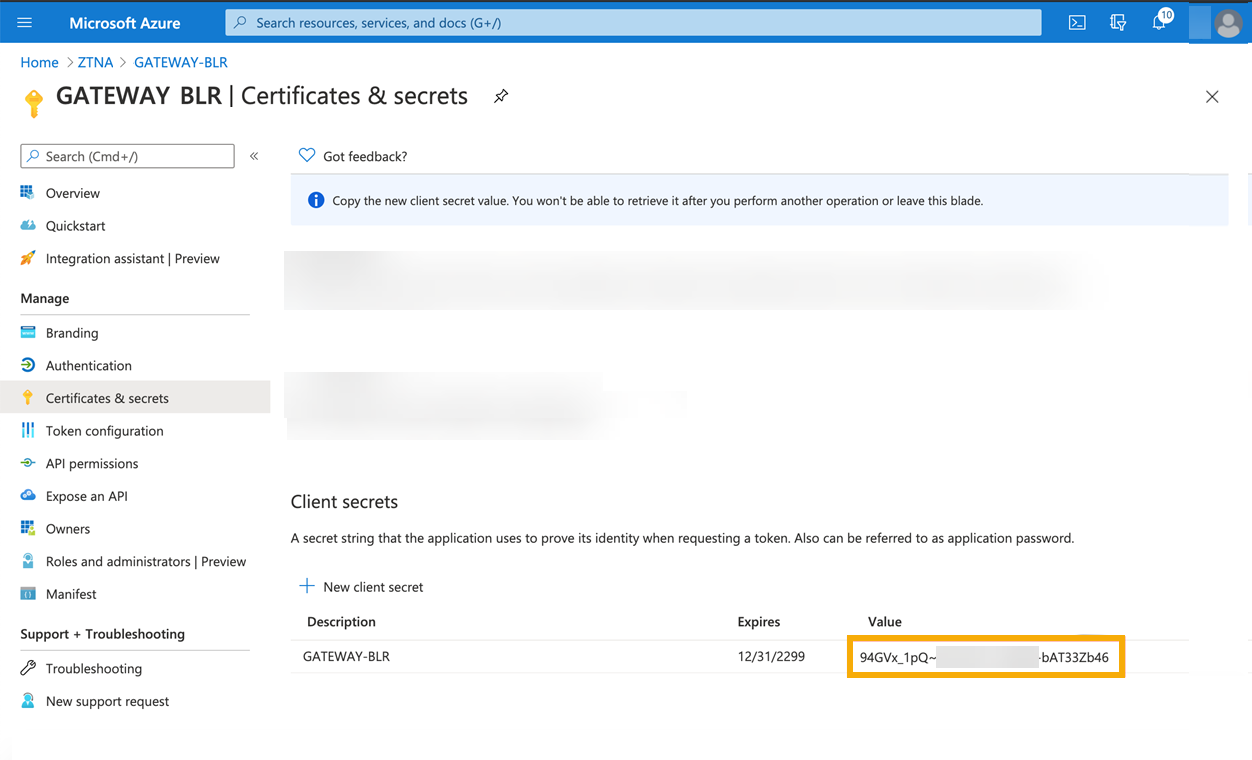

Haga clic en Certificados y secretos. Cree un Secreto de cliente, tome nota de su Valor y guárdelo de forma segura.

Aviso

El secreto del cliente no se muestra de nuevo. No puede recuperarlo más adelante.

Crear un grupo de usuarios de Microsoft Entra ID (Azure AD)

Aviso

En esta sección se supone que se crea un nuevo grupo de usuarios. Si importa grupos de usuarios desde el portal de Microsoft O365, debe asegurarse de que tengan habilitada la seguridad. Los grupos creados en Microsoft Entra ID (Azure AD) tienen automáticamente habilitada la seguridad.

Para crear un grupo de usuarios en Microsoft Entra ID (Azure AD), haga lo siguiente:

- Inicie sesión en el portal de Azure utilizando una cuenta de administrador global para el directorio.

- Seleccione Microsoft Entra ID.

-

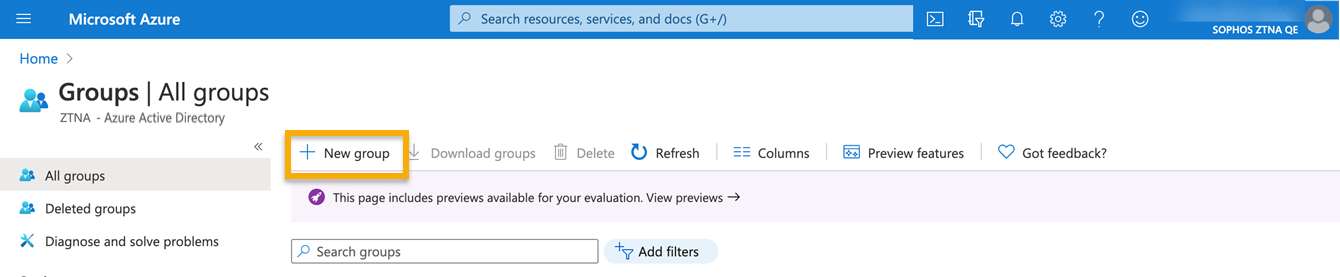

En la página Active Directory, seleccione Grupos. Haga clic en Nuevo grupo.

-

En el cuadro de diálogo Nuevo grupo, rellene los campos siguientes:

- Seleccione un Tipo de grupo.

- Introduzca un Nombre de grupo.

- Introduzca una Dirección de correo electrónico del grupo o acepte la dirección predeterminada que se muestra.

- Seleccione el Tipo de pertenencia. Utilice Asignado, que le permite elegir usuarios específicos y darles permisos únicos.

-

Haga clic en Crear.

El grupo se ha creado.

-

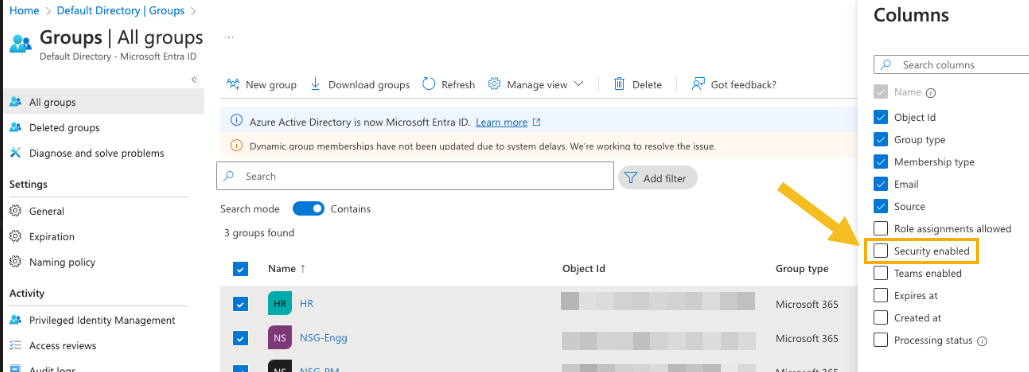

Para comprobar que el grupo de usuarios creado tenga habilitada la seguridad, haga lo siguiente:

- Vaya a Gestionar vista > Editar columnas.

-

En Columnas, seleccione Seguridad habilitada y luego haga clic en Guardar.

-

En la columna Seguridad habilitada, el estado debe mostrarse como Sí.

-

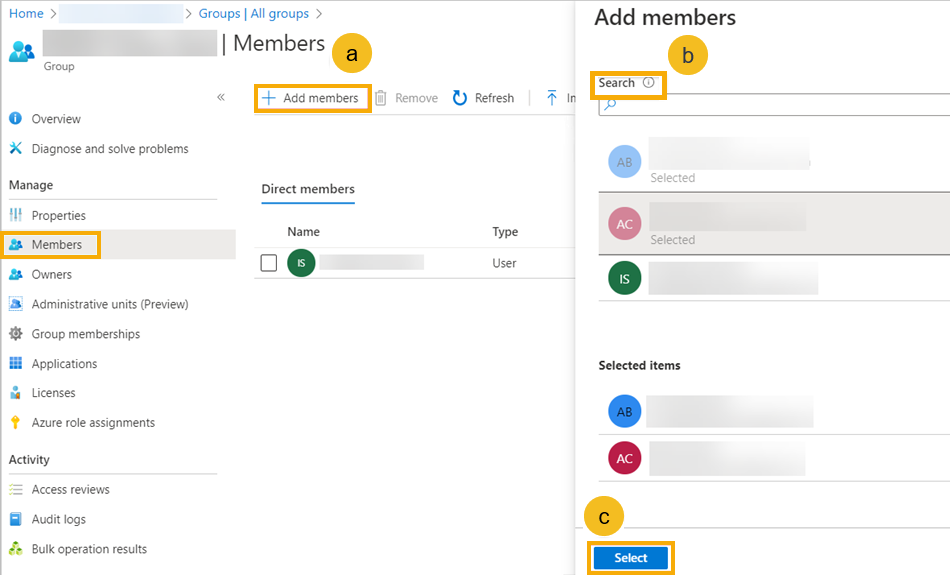

En la página del nuevo grupo, haga clic en Miembros. Luego haga lo siguiente:

- Haga clic en Agregar miembros.

- Busque los usuarios que desee y haga clic en ellos.

- Cuando termine, haga clic en Seleccionar.

A continuación, vaya a Sophos Central para sincronizar grupos de usuarios con Microsoft Entra ID (Azure AD).