Ajouter les ressources

Vous ajoutez maintenant les ressources (applis et pages Web) auxquelles les utilisateurs accéderont par le biais de la passerelle.

Si vous ajoutez une ressource qui redirige l’utilisateur vers une autre URL après l’authentification ou encore une ressource liée à d’autres ressources, ajoutez également ces dernières. Par exemple, si vous ajoutez wiki.mycompany.net et que le wiki renvoie aux tickets jira, ajoutez jira.mycompany.net.

Remarque

Retrouvez des instructions sur la configuration d’une ressource à laquelle les utilisateurs accèdent via un contrôleur de domaine Windows, tel que CIFS (Common Internet File System) sur Sophos ZTNA : Accès non transparent aux ressources Windows.

Comment ajouter des ressources

Pour obtenir des instructions détaillées sur la passerelle locale et la passerelle Sophos Cloud, cliquez sur l’onglet correspondant à votre type de déploiement ci-dessous

Pour ajouter des ressources, procédez comme suit :

-

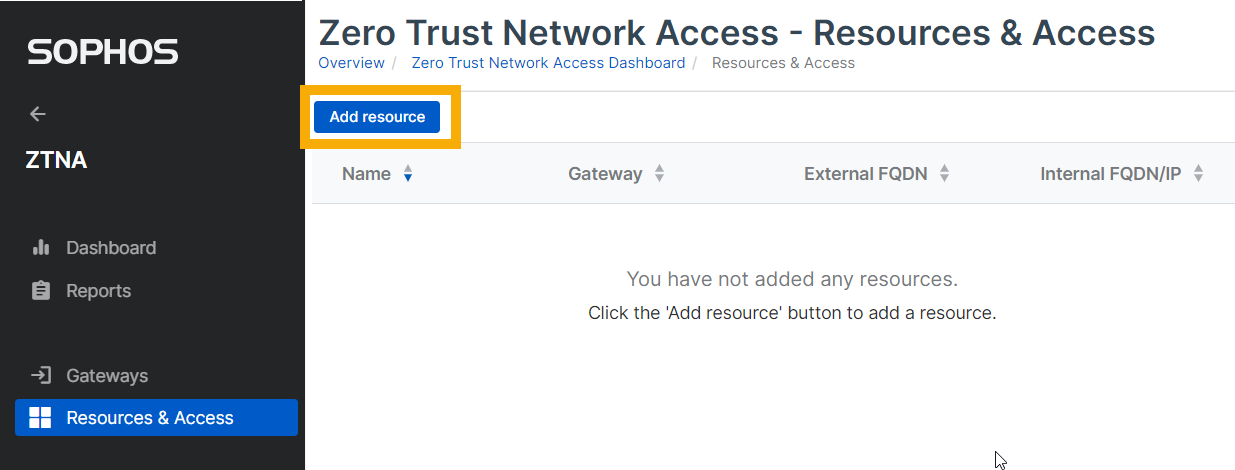

Allez dans Mes produits > ZTNA > Ressources et accès et cliquez sur Ajouter une ressource.

-

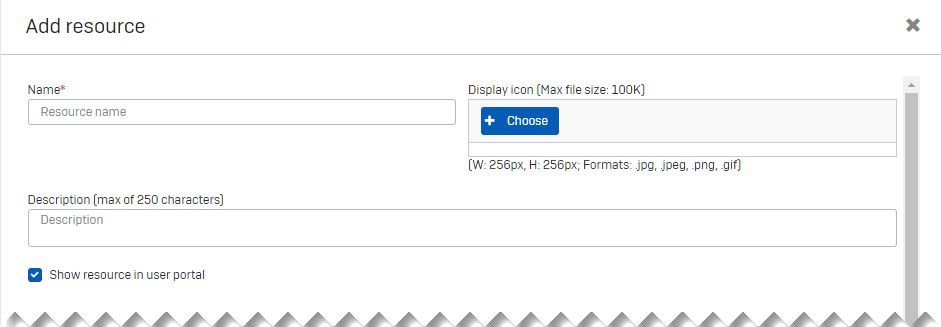

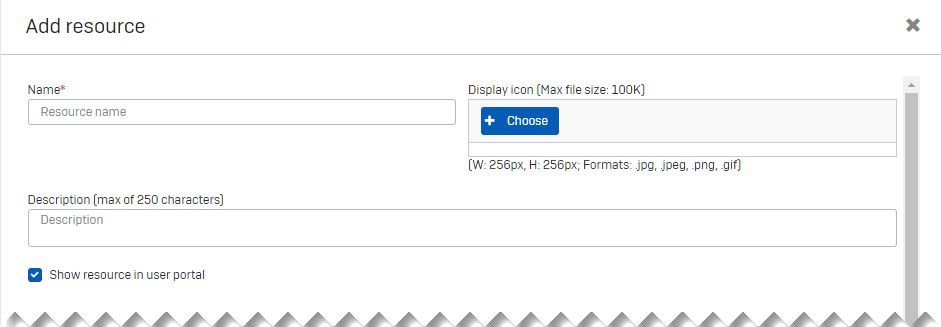

Dans Ajouter une ressource, procédez de la manière suivante :

- Saisissez le nom de la ressource et sa description.

- Vérifiez que l’option Afficher la ressource dans le portail utilisateur est sélectionnée.

-

Spécifiez le type d’accès et les détails de la ressource de la manière suivante :

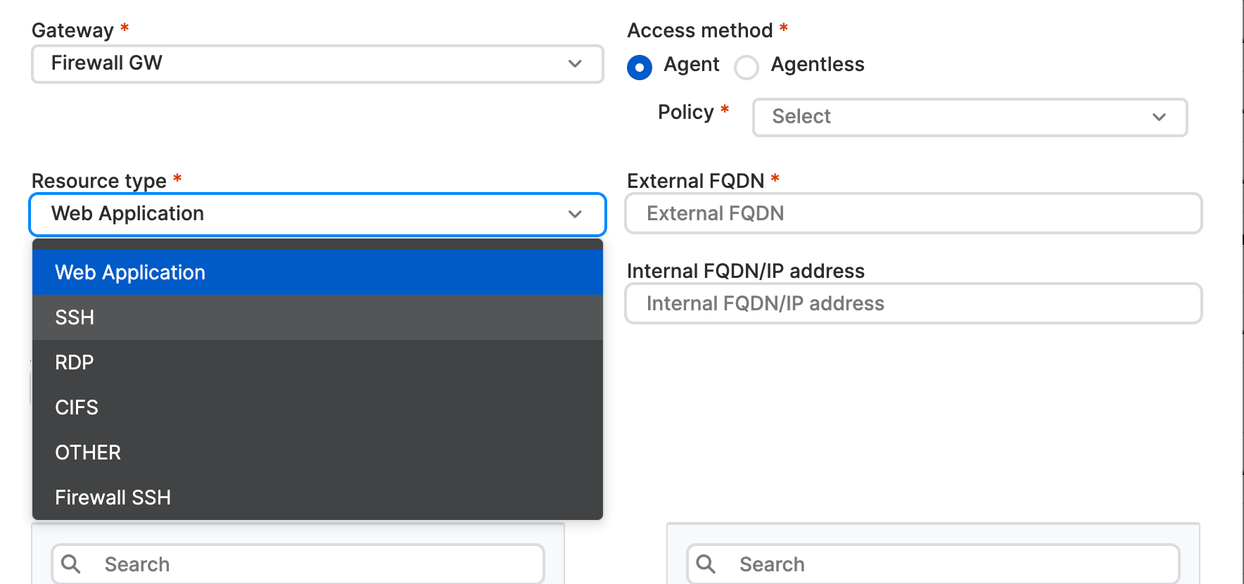

- Sélectionnez une Passerelle.

- Dans Méthode d’accès, sélectionnez Agent pour accéder à la ressource avec l’agent ZTNA ou Sans agent pour accéder à la ressource sans elle. Sélectionnez également la Stratégie à appliquer.

- Sélectionnez le Type de ressource (par exemple, Application Web).

-

Saisissez le Nom de domaine complet externe et le Nom de domaine complet/Adresse IP interne de la ressource.

Avertissement

Si vous avez sélectionné l’accès sans agent, le FQDN externe d’une appli ou d’une page Web doit être accessible au public. Si vous avez sélectionné l’accès par agent, le FQDN externe d’une appli ou d’une page Web ne doit pas être accessible au public.

Remarque

Vous n'avez pas besoin d’ajouter un nom de domaine complet ou une adresse IP interne. Si vous laissez le champ Nom de domaine complet interne/Adresse IP vide, le nom de domaine complet externe est ajouté automatiquement.

-

Indiquez le type et le numéro du port (par exemple, HTTPS et le port 443 pour un appli Web).

Vous pouvez utiliser jusqu’à 20 ports TCP e UDP pour fournir l’accès à cette ressource Vous pouvez ajouter une plage de ports séparée par des virgules. Exemple : TCP 26-27, 20-24.

-

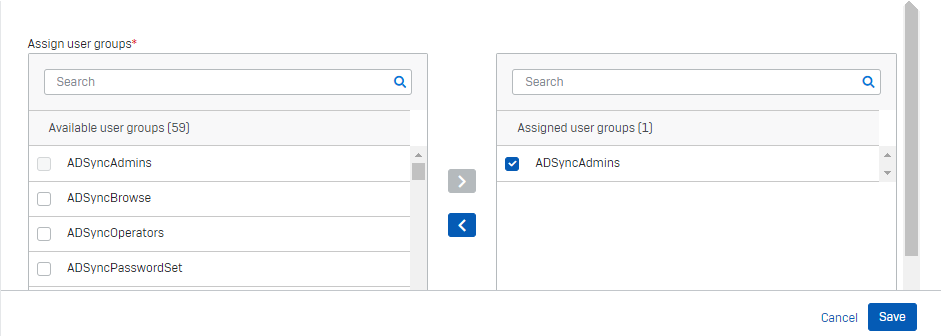

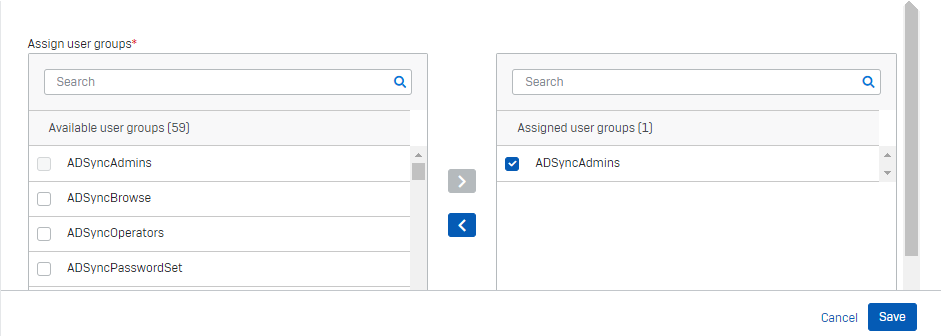

Dans Assigner les groupes d’utilisateurs, sélectionnez les groupes disponibles qui ont besoin d’accéder à la ressource. Déplacez-les dans Groupes d’utilisateurs assignés et sélectionnez-les.

Remarque

Si vous modifiez ultérieurement le nom d’un groupe d’utilisateurs Microsoft Entra ID (Azure AD) assigné, la liste n’est pas mise à jour. Les utilisateurs ne pourront pas accéder à appli et vous devrez réassigner le groupe.

-

Cliquez sur Enregistrer.

-

Vérifiez que vous pouvez accéder à l’appli que vous avez ajoutée.

Vous pouvez vérifier le certificat SSL et vous assurer qu’il s’agit du même certificat générique que celui qui a été téléchargé vers la passerelle.

-

Répétez les étapes ci-dessus pour toute autre ressource vers laquelle cette ressource pourrait rediriger l’utilisateur.

Remarque

Pour modifier ou supprimer des informations de ressource, accédez à Ressources et accès, puis cliquez sur le nom de la ressource pour ouvrir Détails de la ressource.

Pour ajouter des ressources, procédez comme suit :

-

Allez dans Mes produits > ZTNA > Ressources et accès et cliquez sur Ajouter une ressource.

-

Dans Ajouter une ressource, procédez de la manière suivante :

- Saisissez le nom de la ressource et sa description.

- Vérifiez que l’option Afficher la ressource dans le portail utilisateur est sélectionnée.

-

Spécifiez le type d’accès et les détails de la ressource de la manière suivante :

- Sélectionnez une Passerelle.

- Dans Méthode d’accès, sélectionnez Agent pour accéder à la ressource avec l’agent ZTNA ou Sans agent pour accéder à la ressource sans elle. Sélectionnez également la Stratégie à appliquer.

-

Sélectionnez le Type de ressource (par exemple, Application Web).

-

Saisissez le Nom de domaine complet externe et le Nom de domaine complet/Adresse IP interne de la ressource.

Avertissement

Si vous avez sélectionné l’accès sans agent, le FQDN externe d’une appli ou d’une page Web doit être accessible au public. Si vous avez sélectionné l’accès par agent, le FQDN externe d’une appli ou d’une page Web ne doit pas être accessible au public.

-

Indiquez le type et le numéro du port (par exemple, HTTPS et le port 443 pour un appli Web).

Vous pouvez utiliser jusqu’à 20 ports TCP e UDP pour fournir l’accès à cette ressource Vous pouvez ajouter une plage de ports séparée par des virgules. Exemple : TCP 26-27, 20-24.

-

Dans Assigner les groupes d’utilisateurs, sélectionnez les groupes disponibles qui ont besoin d’accéder à la ressource. Déplacez-les dans Groupes d’utilisateurs assignés et sélectionnez-les.

Remarque

Si vous modifiez ultérieurement le nom d’un groupe d’utilisateurs Microsoft Entra ID (Azure AD) assigné, la liste n’est pas mise à jour. Les utilisateurs ne pourront pas accéder à appli et vous devrez réassigner le groupe.

-

Cliquez sur Enregistrer.

Une fenêtre contextuelle Ressource ajoutée affiche le Domaine d’alias.

-

Vérifiez que le Domaine d’alias est identique à celui généré lors de la configuration de votre passerelle.

Remarque

Si votre Méthode d’accès est Agent, le domaine d’alias n’est pas généré.

-

Vérifiez que vous pouvez accéder à l’appli que vous avez ajoutée.

Vous pouvez vérifier le certificat SSL et vous assurer qu’il s’agit du même certificat générique que celui qui a été téléchargé vers la passerelle.

-

Répétez les étapes ci-dessus pour toute autre ressource vers laquelle cette ressource pourrait rediriger l’utilisateur.

Remarque

Vous pouvez désactiver le regroupement de connexions de ressources. Retrouvez plus de renseignements sur Sophos Central : paramètres ZTNA.

Entrées DNS

Les entrées DNS requises pour les ressources sans agent et basées sur agent sont différentes.

Ressources sans agent

-

Lorsque vous ajoutez un nom de domaine complet (FQDN) pour la passerelle Sophos Cloud, un domaine d’alias de la passerelle est généré. Ajoutez-le en tant qu’enregistrement CNAME sur votre serveur DNS public.

-

Lorsque vous ajoutez un nom de domaine complet (FQDN) pour la ressource, un domaine d’alias de la ressource est généré. Ajoutez-le en tant qu’enregistrement CNAME sur votre serveur DNS public.

Lorsque vous accédez à une ressource via son nom de domaine complet (FQDN), vous êtes redirigé vers le domaine d’alias.

Ressources avec agent

-

Lorsque vous ajoutez un nom de domaine complet (FQDN) pour la passerelle Sophos Cloud, un domaine d’alias de la passerelle est généré. Ajoutez-le en tant qu’enregistrement CNAME sur votre serveur DNS public.

-

Aucun domaine d’alias n’est généré pour les ressources avec agent. Par conséquent, n’ajoutez pas d’enregistrements CNAME pour les ressources.

-

N’ajoutez pas d’entrées DNS génériques.

Accès basé sur IP

Si un utilisateur tente d’accéder à une ressource interne en saisissant son adresse IP dans le navigateur, il accède directement à la ressource, en contournant ZTNA. Pour vous assurer que les utilisateurs accèdent à la ressource interne par nom de domaine complet (FQDN), vous pouvez ajouter des règles de pare-feu.

Contrôleur de domaine en tant que ressource basée sur un agent

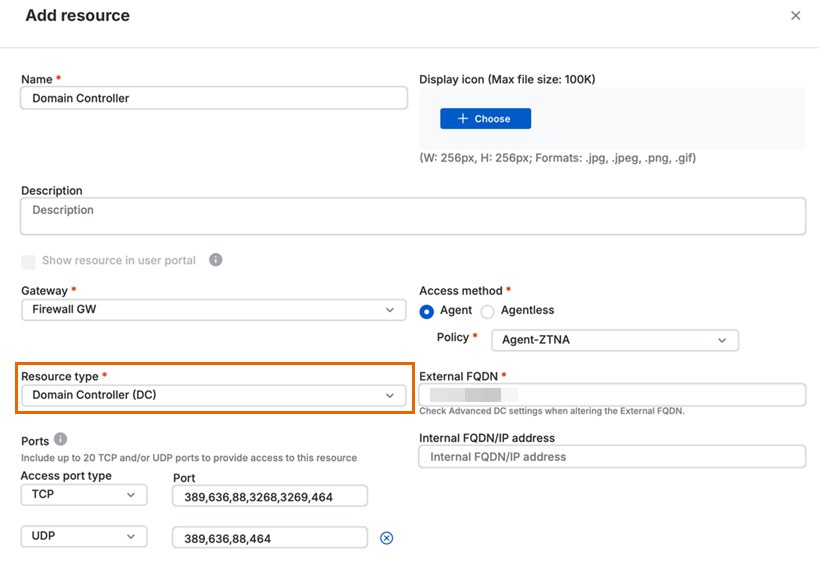

Vous devez définir votre contrôleur de domaine en tant que ressource basée sur un agent pour assurer une connectivité transparente aux ressources qui lui sont liées.

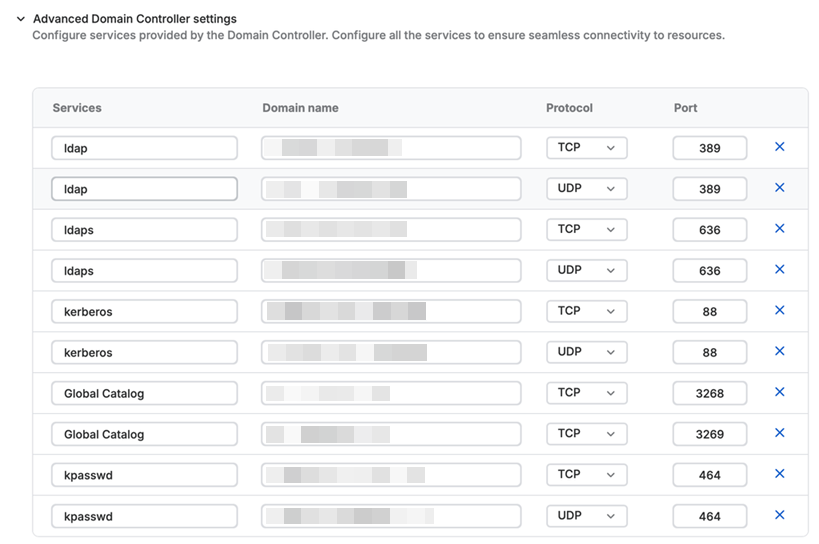

Lorsque vous définissez le Type de ressource en tant que Contrôleur de domaine (DC), la liste des ports par défaut est remplie automatiquement. Vous pouvez modifier la liste et ajouter des ports personnalisés.

Les enregistrements de service DNS (SRV) qui découvrent les serveurs pour des services spécifiques sont automatiquement ajoutés sous Paramètres avancés du contrôleur de domaine. Vous pouvez mettre à jour ces enregistrements.

Vous pouvez également ajouter d’autres enregistrements. Pour ce faire, saisissez le nom du service et le nom de domaine correspondant, sélectionnez le protocole, et saisissez le numéro de port.

Remarque

- Si vous configurez un contrôleur de domaine avec un FQDN externe, assurez-vous que les noms de domaine des enregistrements SRV individuels sous les paramètres avancés sont corrects.

- Lorsque vous mettez à jour les ports dans les paramètres avancés, assurez-vous que les ports corrects sont affichés dans le champ des ports pour la ressource.

Sous Assigner les groupes d’utilisateurs, assurez-vous d’assigner tous les groupes d’utilisateurs qui pourraient avoir besoin d’accéder aux ressources derrière votre contrôleur de domaine.