Flux DNS

Découvrez comment fonctionne le DNS lorsque vous accédez à une application à l’aide de ZTNA. Vous pouvez accéder à une application avec l’agent ZTNA ou via votre navigateur.

Cliquez sur l’onglet correspondant au type de déploiement de votre passerelle ci-dessous.

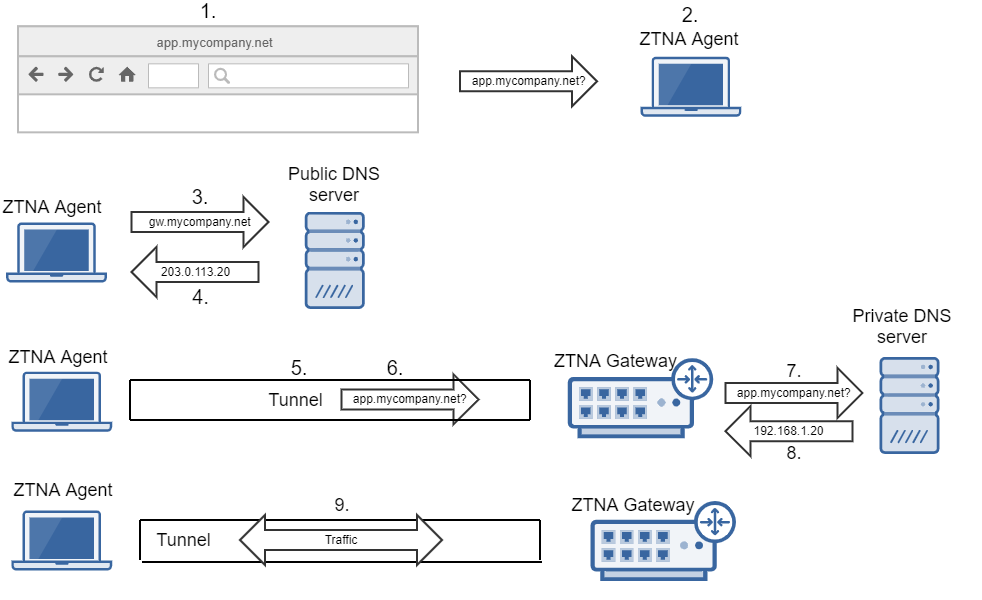

Flux DNS avec agent

-

L’utilisateur distant tente d’accéder à une application privée,

app.mycompany.net, via son navigateur. -

La demande DNS est interceptée et transmise à l’agent ZTNA.

Remarque

L’agent ZTNA résout le FQDN (nom de domaine complet) de l’application privée en adresse IP du réseau CGN (Carrier Grade Network Address Translation). Il gère également tout le trafic destiné au FQDN de l’application privée.

- Dès que la requête DNS est interceptée, l’agent ZTNA loue une adresse IP dans la plage

100.64.x.xà l’application. Exemple :100.64.0.4. - Le navigateur envoie un paquet TCP-SYN à l’application (adresse IP :

100.64.0.4). - L’adresse IP de destination du paquet SYN est

100.64.0.4, qui se situe dans la plage de sous-réseau de la carte virtuelle (100.64.x.x). Le paquet SYN va donc à la carte virtuelle.

- Dès que la requête DNS est interceptée, l’agent ZTNA loue une adresse IP dans la plage

-

L’agent ZTNA envoie une requête DNS au serveur DNS public pour l’adresse IP de la passerelle ZTNA. Ceci permet d’établir un tunnel avec la passerelle ZTNA.

Remarque

Le serveur DNS public dispose d’une entrée d’enregistrement A pour la passerelle ZTNA qui pointe vers l’adresse IP de la passerelle.

-

Le serveur DNS public renvoie l’adresse IP de la passerelle ZTNA (

203.0.113.20) à l’agent ZTNA. -

Le protocole de chiffrement TLS mutuel est exécuté entre l’agent ZTNA et la passerelle ZTNA, et un tunnel est établi. Toutes les communications avec la passerelle ZTNA se produisent sur le tunnel sécurisé.

-

L’agent envoie le trafic des applications relatifs à

app.mycompany.netà la passerelle ZTNA via le tunnel. -

La passerelle ZTNA envoie la requête DNS pour

app.mycompany.nett au serveur DNS privé pour déterminer l’adresse IP spécifique du serveur des applications. -

Le serveur DNS privé renvoie l’adresse IP du serveur des applications (

192.168.1.20) ainsi que le trafic est transmis par la passerelle ZTNA au serveur des applications. -

L’utilisateur distant peut accéder à l’application privée via le tunnel.

Remarque

L’utilisateur ne peut accéder à l’application privée qu’après authentification et autorisation, mais nous n’abordons pas ce sujet dans cette rubrique.

Remarque

L’installation de l’agent ZTNA modifie l’adaptateur TAP par défaut. Si vous utilisez nslookup pour effectuer une recherche DNS, il utilise maintenant l’adaptateur TAP ZTNA par défaut. Les recherches d’applis qui ne sont pas derrière la passerelle ZTNA échoueront. Ajoutez l’adaptateur réseau correspondant à votre commande nslookup. Par exemple :

nslookup <FQDN-to-be-resolved><DNS-Server>

Ceci s’applique aux scénarios de travail en local et à distance.

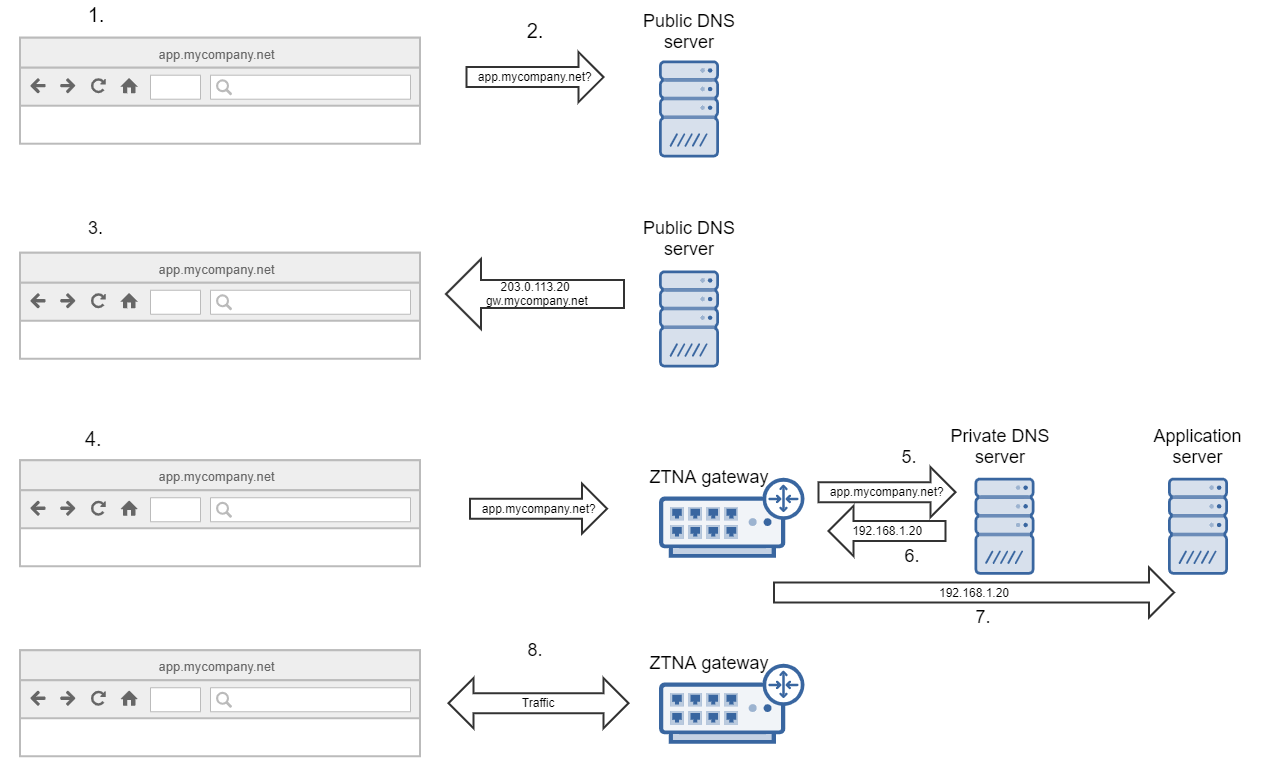

Flux DNS sans agent

-

L’utilisateur distant tente d’accéder à une application privée,

app.mycompany.net, via son navigateur. -

La requête DNS est envoyée du navigateur de l’utilisateur distant au serveur DNS public, qui résout le nom de l’application privée en nom et adresse IP de la passerelle ZTNA.

Remarque

Le serveur DNS public dispose d’un enregistrement CNAME pour l’application privée, qui pointe vers le FQDN de la passerelle ZTNA. Il possède également un enregistrement A pour la passerelle ZTNA, qui pointe vers l’adresse IP de la passerelle.

-

Le serveur DNS public renvoie l’adresse IP de la passerelle ZTNA (

203.0.113.20) au navigateur de l’utilisateur. -

Une requête Web est ensuite envoyée du navigateur de l’utilisateur à la passerelle ZTNA.

-

La passerelle ZTNA envoie la requête DNS pour

app.mycompany.netau serveur DNS privé. -

Le serveur DNS privé renvoie l’adresse IP app.mycompany.net (

192.168.1.20). -

La passerelle ZTNA transmet la demande (

app.mycompany.net) au serveur d’application. -

L’utilisateur peut se connecter à la passerelle ZTNA pour accéder à l’application privée.

Remarque

L’utilisateur ne peut accéder à l’application privée qu’après authentification et autorisation, mais nous n’abordons pas ce sujet dans cette rubrique.

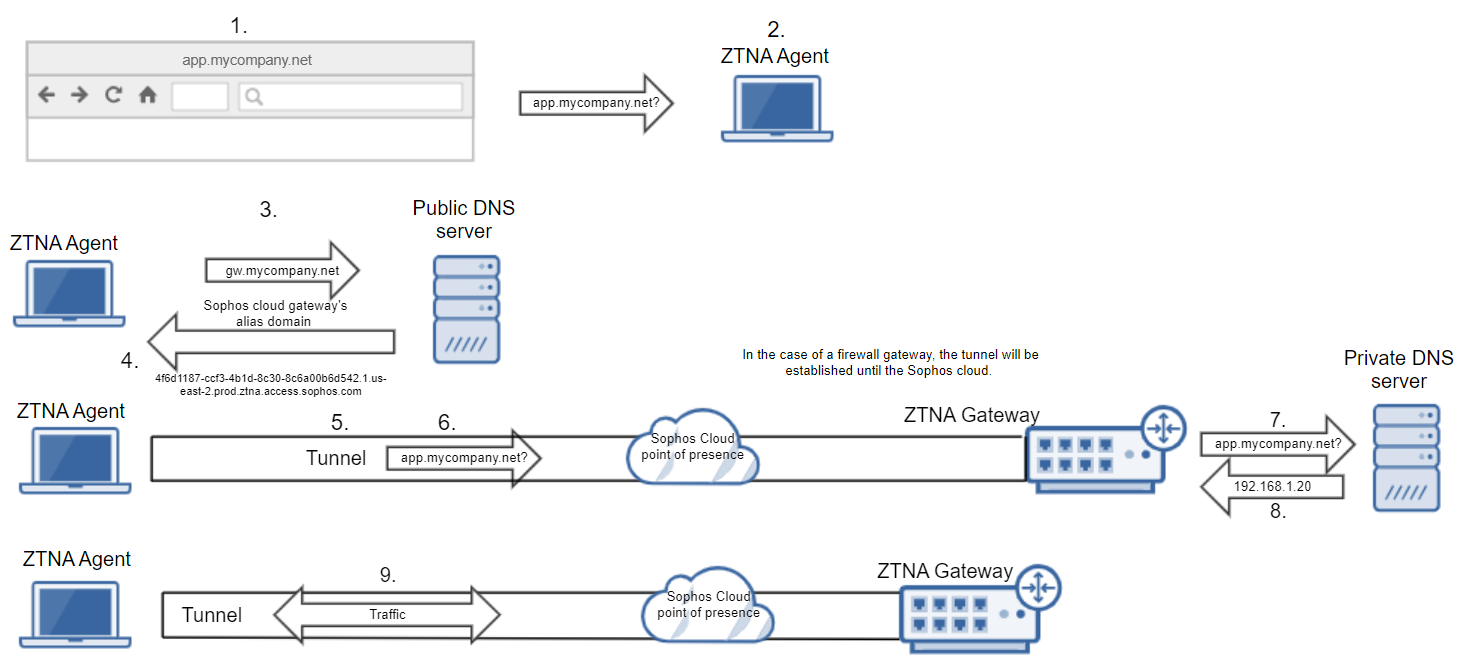

Flux DNS avec agent

-

L’utilisateur distant tente d’accéder à une application privée,

app.mycompany.net, via son navigateur. -

La demande DNS est interceptée et transmise à l’agent ZTNA.

Remarque

L’agent ZTNA résout le FQDN (nom de domaine complet) de l’application privée en adresse IP du réseau CGN (Carrier Grade Network Address Translation). Il gère également tout le trafic destiné au FQDN de l’application privée.

- Dès que la requête DNS est interceptée, l’agent ZTNA loue une adresse IP dans la plage

100.64.x.xà l’application. Exemple :100.64.0.4. - Le navigateur envoie un paquet TCP-SYN à l’application (adresse IP :

100.64.0.4). - L’adresse IP de destination du paquet SYN est

100.64.0.4, qui se situe dans la plage de sous-réseau de la carte virtuelle (100.64.x.x). Le paquet SYN va donc à la carte virtuelle.

- Dès que la requête DNS est interceptée, l’agent ZTNA loue une adresse IP dans la plage

-

La requête DNS est envoyée de l’agent ZTNA au serveur DNS public.

-

Le serveur DNS résout le nom de l’application privée dans le domaine alias auquel il est mappé.

-

Le domaine alias redirige la requête DNS du navigateur de l’utilisateur distant vers le point de présence Sophos Cloud, puis vers la passerelle ZTNA. Le protocole de chiffrement TLS mutuel est exécuté entre l’agent ZTNA et la passerelle ZTNA, et un tunnel est établi. Toutes les communications avec la passerelle ZTNA passent par le tunnel sécurisé via le point de présence Sophos Cloud.

Remarque

Si vous disposez d’une passerelle Sophos Firewall, tous les contrôles de sécurité, tels que l’authentification et l’autorisation, sont effectués dans Sophos Cloud. Le tunnel est ainsi établi entre l’agent ZTNA et le point de présence du Cloud Sophos.

-

L’agent envoie le trafic des applications relatifs à

app.mycompany.netà la passerelle ZTNA par le tunnel et via le point de présence Sophos Cloud. -

La passerelle ZTNA envoie la requête DNS pour

app.mycompany.nett au serveur DNS privé pour déterminer l’adresse IP spécifique du serveur des applications. -

Le serveur DNS privé renvoie l’adresse IP du serveur des applications (

192.168.1.20) ainsi que le trafic est transmis par la passerelle ZTNA au serveur des applications via le point de présence Sophos Cloud. -

L’utilisateur distant peut accéder à l’application privée via le tunnel.

Remarque

L’utilisateur ne peut accéder à l’application privée qu’après authentification et autorisation, mais nous n’abordons pas ce sujet dans cette rubrique.

Remarque

L’installation de l’agent ZTNA modifie l’adaptateur TAP par défaut. Si vous utilisez nslookup pour effectuer une recherche DNS, il utilise maintenant l’adaptateur TAP ZTNA par défaut. Les recherches d’applis qui ne sont pas derrière la passerelle ZTNA échoueront. Ajoutez l’adaptateur réseau correspondant à votre commande nslookup. Par exemple :

nslookup <FQDN-to-be-resolved><DNS-Server>

Ceci s’applique aux scénarios de travail en local et à distance.

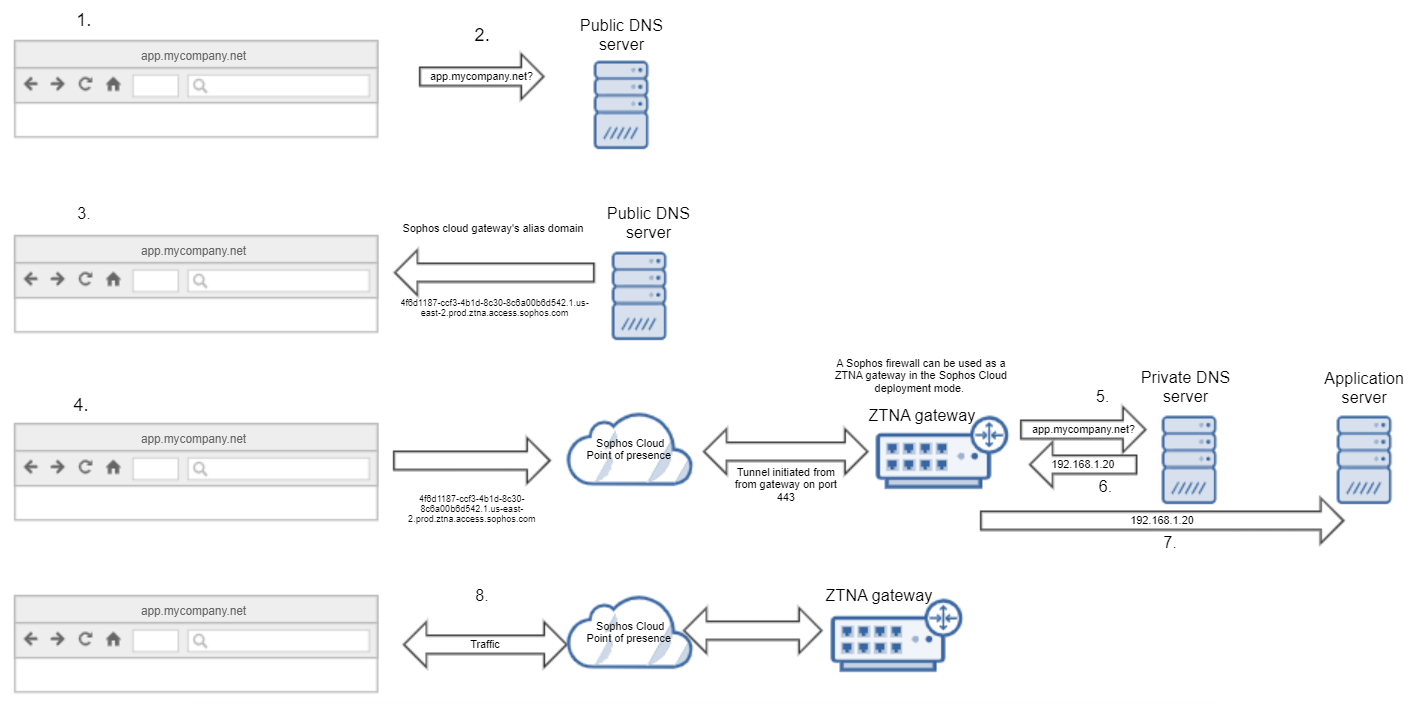

Flux DNS sans agent

-

L’utilisateur distant tente d’accéder à une application privée,

app.mycompany.net, via son navigateur. -

La requête DNS est envoyée du navigateur de l’utilisateur distant au serveur DNS public, qui résout le nom de l’application privée en domaine d’alias auquel il est mappé.

-

Le serveur DNS public renvoie le domaine d’alias de la ressource au navigateur de l’utilisateur.

-

L’alias redirige la requête DNS du navigateur de l’utilisateur distant vers le point de présence Sophos Cloud.

Remarque

Lorsque vous ajoutez une ressource sans agent, un nouveau tunnel est établi entre la passerelle ZTNA et le point de présence Sophos Cloud. Le tunnel est initié à partir de la passerelle ZTNA sur le port 443. Un nouveau tunnel est établi pour chaque nouvelle ressource.

-

Le point de présence Sophos envoie la requête DNS via le tunnel à la passerelle appropriée en utilisant les informations du domaine d’alias.

-

La passerelle ZTNA envoie la requête DNS pour

app.mycompany.netau serveur DNS privé. -

Le serveur DNS privé renvoie l’adresse IP app.mycompany.net (

192.168.1.20). -

La passerelle ZTNA transmet la demande (

app.mycompany.net) au serveur d’application. -

L’utilisateur peut se connecter à la passerelle ZTNA via le point de présence Sophos Cloud pour accéder à l’application privée.

Remarque

L’utilisateur ne peut accéder à l’application privée qu’après authentification et autorisation, mais nous n’abordons pas ce sujet dans cette rubrique.