Configurer un fournisseur d’identité

Configurez maintenant un fournisseur d’identité. La passerelle ZTNA authentifie les utilisateurs en fonction des enregistrements détenus par le fournisseur d’identité.

Remarque

Vous ne pouvez ajouter qu’une seule entrée par fournisseur d’identité.

Les étapes à suivre varient en fonction du fournisseur que vous souhaitez utiliser :

Vous pouvez utiliser Microsoft AD (local) pour la synchronisation des utilisateurs et en tant que fournisseur d’identité.

Remarque

Si vous configurez un Microsoft AD local comme fournisseur d’identité et hébergez la passerelle sur un serveur ESXi ou Microsoft Hyper-V, vous devez utiliser la passerelle ZTNA à partir de la version 2.1.

Si vous configurez un Microsoft AD local comme fournisseur d’identité et hébergez la passerelle sur Sophos Firewall, vous devez utiliser le pare-feu à partir de la version 19.5 MR3.

Assurez-vous que vous avez déjà configuré les groupes d’utilisateurs Active Directory et que vous les avez synchronisés avec Sophos Central. Retrouvez plus de renseignements à la section Configuration de la synchronisation avec Active Directory.

Remarque

Les groupes d’utilisateurs principaux ne sont pas synchronisés à partir d’Active Directory, de sorte que les utilisateurs appartenant à ces groupes ne pourront pas accéder aux ressources. Assurez-vous que les utilisateurs sont également membres d’autres groupes AD.

Remarque

ZTNA prend en charge un seul domaine uniquement. Nous ne prenons pas en charge plusieurs domaines enfants dans un scénario de forêt unique.

- Connectez-vous à Sophos Central.

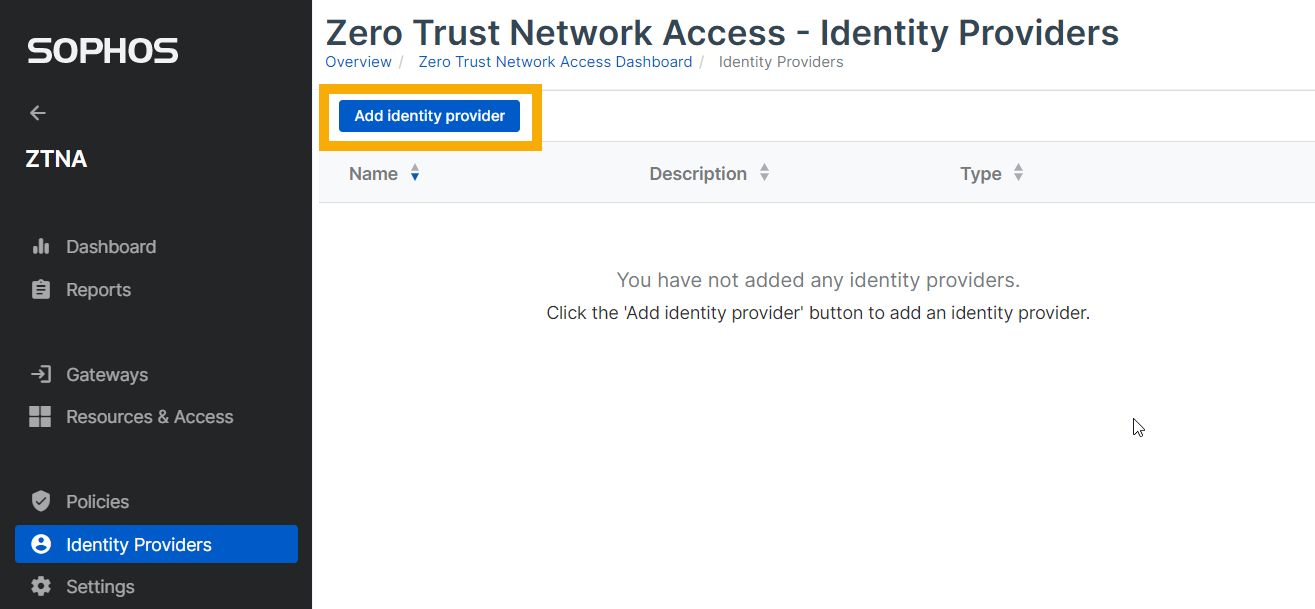

- Allez dans Mes produits > ZTNA > Fournisseurs d’identité.

-

Cliquez sur Ajouter un fournisseur d’identité.

Paramètres du fournisseur d’identité

Saisissez les paramètres de votre fournisseur d’identité de la manière suivante :

- Saisissez un nom et une description.

- Dans Fournisseur, assurez-vous que Microsoft AD (local) est sélectionné.

Configurer les paramètres Active Directory (AD)

-

Configurez les paramètres suivants :

-

Saisissez les détails de l’hôte et du port de votre serveur AD principal. Vous pouvez également, si nécessaire, saisir les détails de votre serveur secondaire.

Remarque

Le serveur secondaire doit appartenir au même domaine que le serveur principal. Si votre serveur principal n’est pas disponible, le serveur secondaire fournira la redondance.

-

Facultatif : Configurez les paramètres TLS et SSL.

Sélectionnez l’une des options suivantes :

- TLS activé : Utilise TLS pour protéger le nom d’utilisateur et le mot de passe utilisés pour se connecter au serveur LDAP

- Démarrer TLS : Permet au serveur LDAP d’écouter les connexions LDAP sur un port non chiffré (normalement 389), puis de basculer vers TLS

Si vous sélectionnez Vérifier le certificat SSL, veuillez télécharger le certificat SSL de votre serveur LDAP dans l’un des formats suivants :

.pem,.crtou.cer. La taille maximale du certificat est de 10 Ko.

-

Compte et mot de passe

Dans DN de liaison, saisissez les détails de votre contrôleur de domaine et votre Mot de passe de liaison.

Retrouvez plus de renseignements sur Rechercher des noms distinctifs de liaison et de base sur le serveur AD.

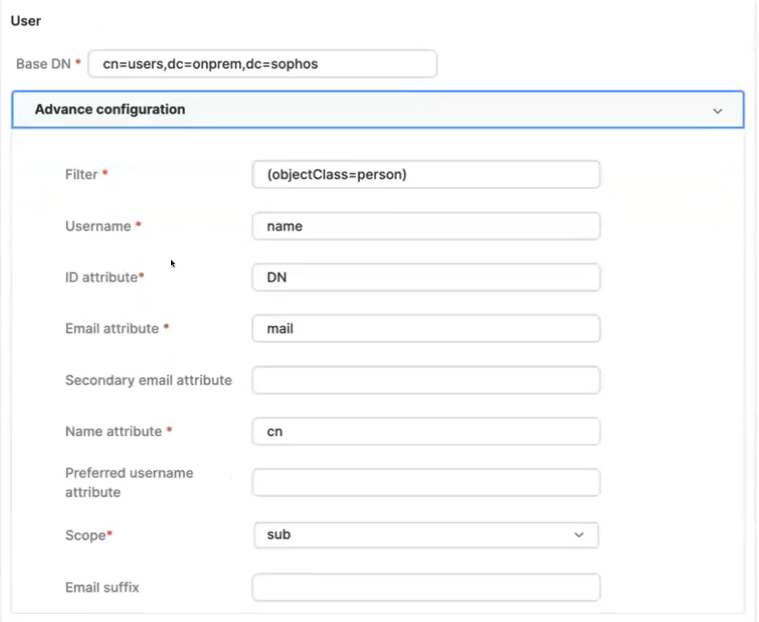

Recherche Active Directory

-

Sous Utilisateur, saisissez les détails de votre serveur AD dans DN de base. La configuration avancée est définie par défaut, mais vous pouvez la modifier si nécessaire.

-

Sous Groupe d’utilisateurs, saisissez vos détails d’utilisateur AD dans DN de base. La configuration avancée est définie par défaut, mais vous pouvez la modifier si nécessaire.

Paramètres de sécurité avancée

- Facultatif : Activez Captcha pour garantir une connexion sécurisée. Cela réduit le risque d’une attaque par force brute sur votre annuaire.

-

Facultatif : Activez le Mot de passe à usage unique par email afin de pouvoir authentifier les utilisateurs avec l’authentification multifacteur (MFA). Saisissez les paramètres SMTP suivants :

- Hôte du serveur SMTP : Adresse IP ou nom d’hôte du serveur SMTP.

- Numéro de port SMTP : Le numéro de port sur lequel vous accédez au serveur SMTP.

- Email SMTP : L’adresse email par défaut à laquelle sont envoyés les messages renvoyés.

- Objet de l’email : Ligne d’objet de l’email contenant le mot de passe à usage unique (OTP).

- Si le serveur SMTP requiert des identifiants pour relayer les emails, saisissez l’Identifiant de connexion SMTP et le Mot de passe SMTP.

-

Facultatif : Configurez les paramètres TLS et SSL.

Sélectionnez l’une des options suivantes :

- TLS activé : Utilise TLS pour protéger la communication entre le serveur SMTP et le client.

- Démarrer TLS : Démarre la négociation entre le serveur SMTP et le client pour choisir la méthode de chiffrement.

Si vous sélectionnez l’une des options ci-dessus, l’option Vérifier le certificat SSL s’affiche. Si vous sélectionnez Vérifier le certificat SSL, veuillez télécharger le certificat SSL de votre serveur SMTP dans l’un des formats suivants :

.pem,.crtoucer. La taille maximale du certificat est de 10 Ko.

Tester la connexion

Vous pouvez éventuellement tester la connexion.

Remarque

Avant de tester la connexion, vérifiez si le champ de l’email de l’utilisateur sur le serveur AD principal contient une adresse email valide. Si l’adresse email saisie pour un utilisateur est vide ou non valide, le test de connexion échoue.

-

Pour tester une connexion, procédez comme suit :

-

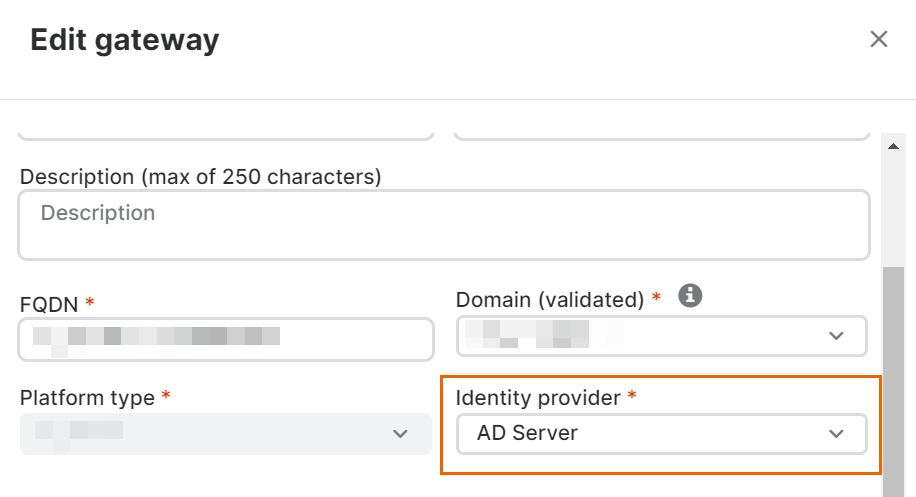

Assignez votre fournisseur d’identité à une passerelle. Pour ce faire, allez sur la page Passerelles, cliquez sur le nom de votre passerelle, puis cliquez sur Modifier. Dans Fournisseur d’identité, sélectionnez le fournisseur d’identité que vous venez de créer.

Remarque

Si vous n’avez pas encore créé de passerelle, testez votre connexion après avoir créé votre passerelle et assignez-la à votre fournisseur d’identité.

-

Revenez à Fournisseurs d’identité, puis cliquez sur le nom de votre nouveau fournisseur d’identité.

- Sous Tester la connexion, sélectionnez le nom de la passerelle et saisissez si vous le souhaitez le nom d’utilisateur.

-

Cliquez sur Tester la connexion et assurez-vous que la connexion est établie.

Si vous avez saisi le nom d’utilisateur, vous verrez à quels groupes appartient cet utilisateur.

-

-

Cliquez sur Enregistrer.

Vos utilisateurs pourront désormais s’authentifier via le serveur AD lorsqu’ils accéderont aux ressources derrière la passerelle.

Remarque

Si vous utilisez Microsoft AD (local) comme fournisseur d’identité et que vous accédez à des ressources hébergées derrière différentes passerelles ZTNA, vous êtes invité à vous authentifier sur chaque passerelle la première fois que vous accédez à une ressource. Si vous utilisez d’autres fournisseurs d’identité, il ne vous est plus nécessaire de vous réauthentifier pour accéder aux ressources hébergées derrière différentes passerelles une fois que vous vous êtes authentifié sur une passerelle ZTNA.

Remarque

Si vous utilisez Microsoft AD (local) comme fournisseur d’identité, vous ne pouvez être authentifié que sur un seul appareil à la fois. Si vous tentez d’accéder à des ressources à l’aide d'un appareil secondaire, vous êtes automatiquement déconnecté du premier appareil après authentification.

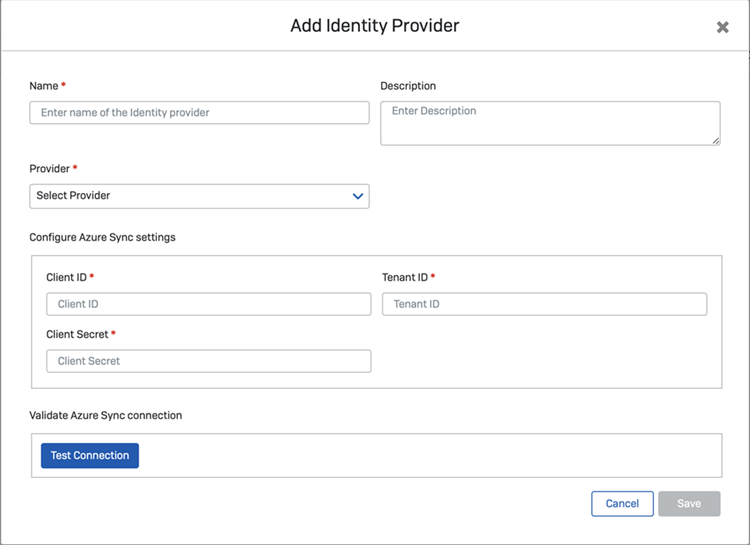

Vous pouvez utiliser Microsoft Entra ID (Azure AD) pour la synchronisation des utilisateurs et en tant que fournisseur d’identité.

Assurez-vous que vous avez déjà configuré les groupes d’utilisateurs Microsoft Entra ID (Azure AD) et que vous les avez synchronisés avec Sophos Central.

- Connectez-vous à Sophos Central.

- Allez dans Mes produits > ZTNA > Fournisseurs d’identité.

-

Cliquez sur Ajouter un fournisseur d’identité.

-

Saisissez les paramètres de votre fournisseur d’identité de la manière suivante :

- Saisissez un nom et une description.

- Dans Fournisseur, assurez-vous que Microsoft Entra ID (Azure AD) est sélectionné.

-

Saisissez les paramètres Microsoft Entra ID (Azure AD) pour ID de client, ID de locataire et Secret client.

Si vous avez configuré Microsoft Entra ID (Azure AD) selon les instructions contenues dans ce guide, vous avez noté ces paramètres lors de la création du locataire. Voir Configurer le service d’annuaire.

-

Cliquez sur Tester la connexion et assurez-vous que la connexion est établie.

- Cliquez sur Enregistrer.

Si vous configurez Okta comme fournisseur d’identité, veuillez utiliser la passerelle ZTNA à partir de la version 1.1.

Vous pouvez utiliser Okta comme fournisseur d’identité. Pour utiliser Okta avec ZTNA, procédez comme suit :

- Créez une intégration d’appli.

- Ajoutez le fournisseur d’identité à ZTNA.

Avant de commencer, assurez-vous que vous remplissez les conditions suivantes :

- Vous devez avoir configuré des groupes d’utilisateurs dans Okta. Si ce n’est pas le cas, utilisez les outils d’Okta pour synchroniser les groupes de votre service d’annuaire avec Okta. Assurez-vous que vous avez également synchronisé vos groupes avec Sophos Central.

- Vous devez avoir configuré un serveur d’autorisation dans Okta pour prendre en charge l’authentification basée sur OpenID Connect (OIDC). Vous pouvez également utiliser le serveur d’autorisation Okta par défaut avec les licences SSO et Universal Directory. Si vous utilisez un serveur d’autorisation personnalisé, vous devez disposer d’une licence de Gestion d’accès des API.

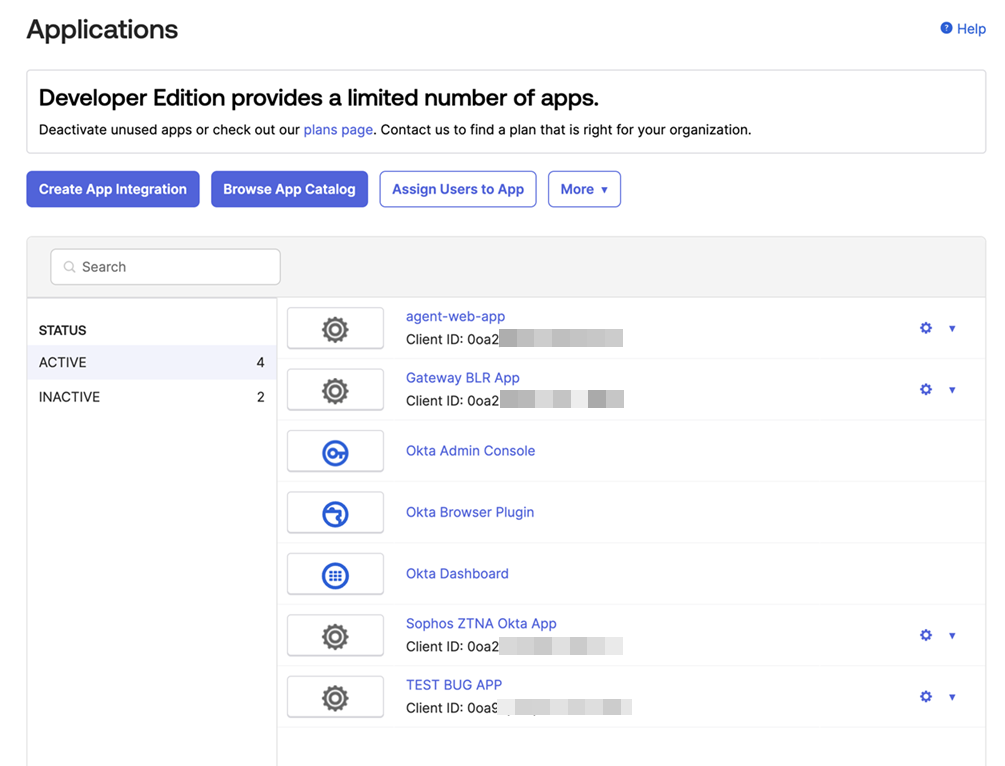

Créer une intégration d’appli

-

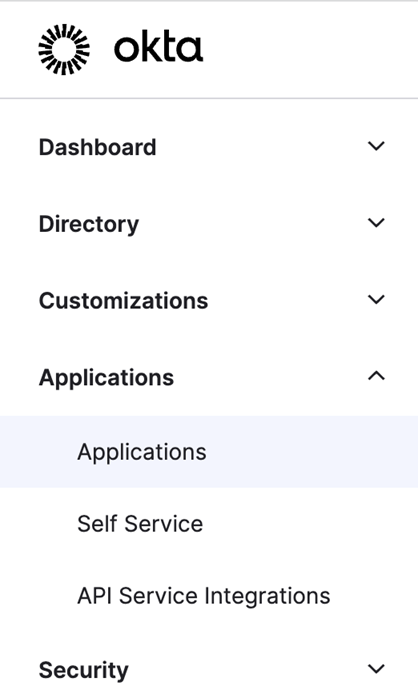

Dans le tableau de bord Okta, allez sur Applications.

-

Cliquez sur Create App Integration.

-

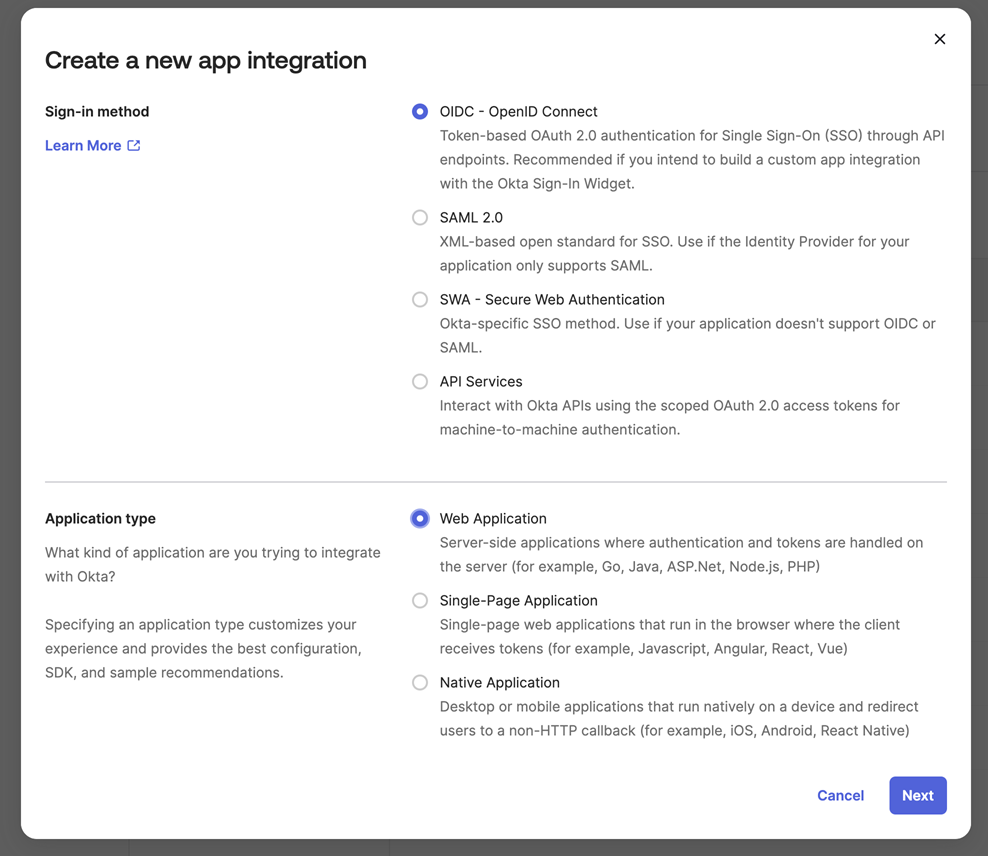

Dans Create a new app integration, procédez comme suit :

- Sélectionnez OIDC.

- Sélectionnez Web Application.

-

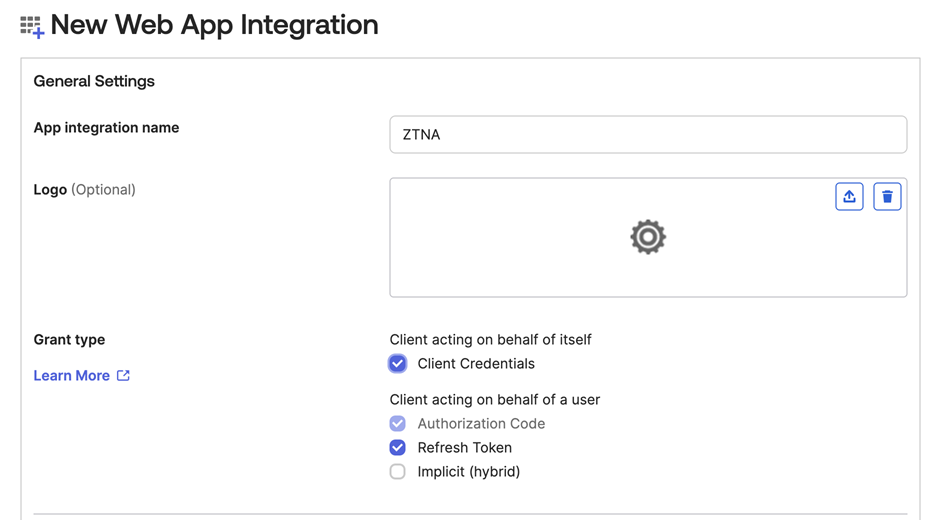

Dans New Web App Integration, procédez comme suit :

- Saisissez un nom.

- Sélectionnez Client Credentials.

- Sélectionnez Refresh Token.

-

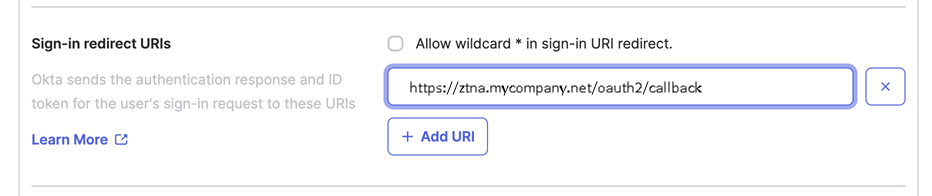

Dans le même onglet, dans Sign-in redirect URIs, saisissez l’adresse à laquelle Okta enverra la réponse d’authentification et le jeton. Pour ceci, saisissez le FQDN de l’hôte de passerelle suivi de /oauth2/callback. Par exemple :

https://ztna.mycompany.net/oauth2/callback

Remarque

Si vous configurez une passerelle sur Sophos Firewall, ajoutez un nouvel URI de redirection au format suivant :

https://<gateway's external FQDN>/ztna-oauth2/callback. -

Dans Assignments, sélectionnez Skip group assignment for now.

-

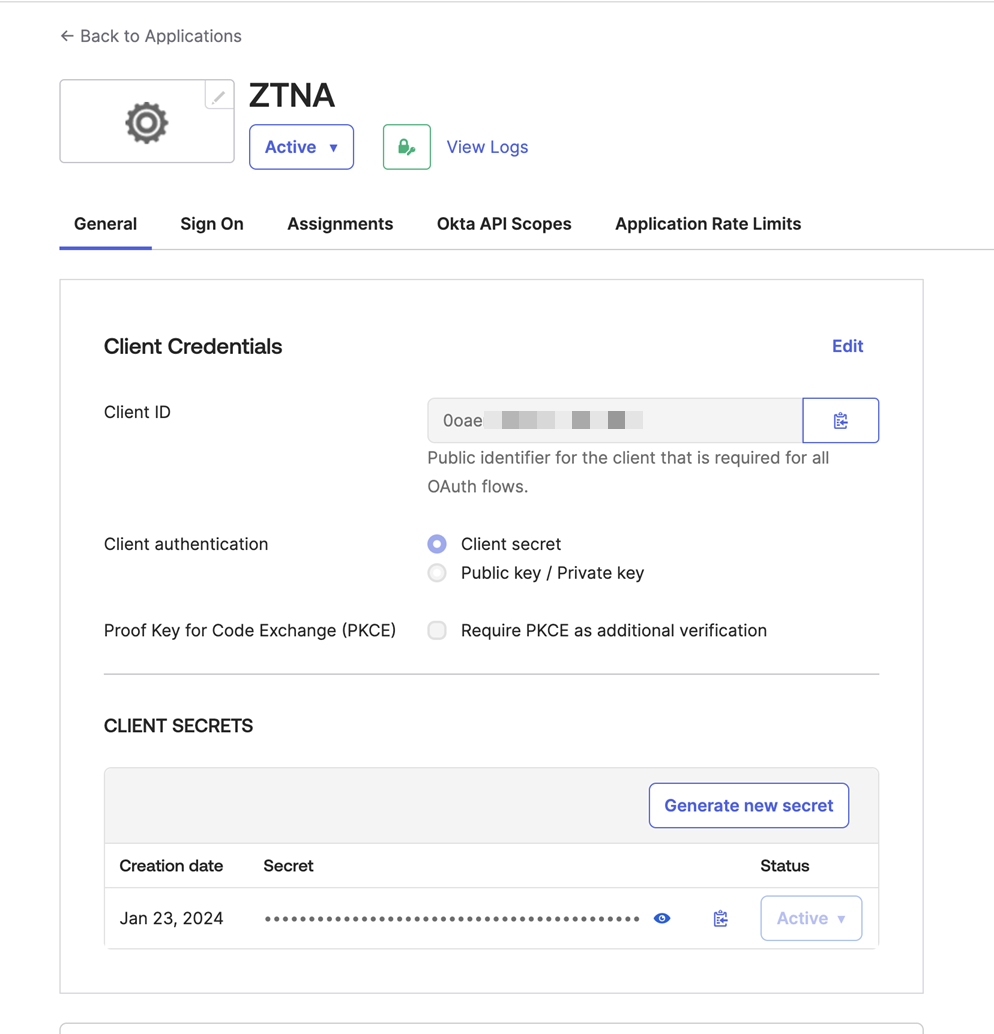

Ouvrez votre nouvelle application. Dans l’onglet Général, notez l’ID client et la Clé secrète client. Vous en aurez besoin pour configurer Okta comme fournisseur d’identité dans Sophos Central.

-

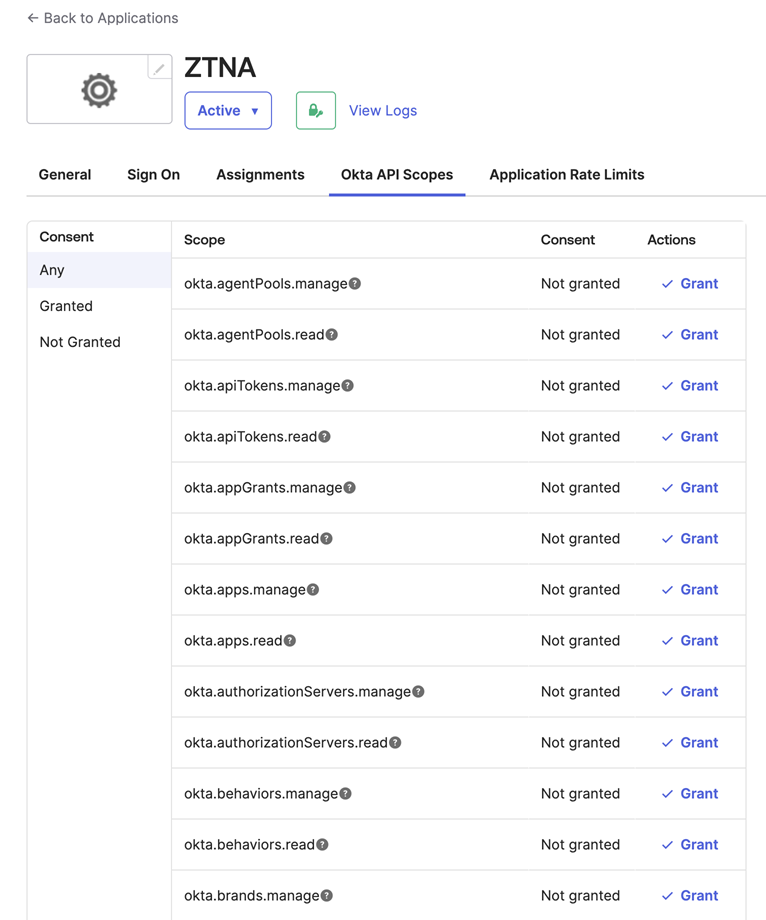

Dans l’onglet Okta API Scopes, définissez les autorisations nécessaires :

- okta.groups.read

- okta.idps.read

Vous n’avez besoin que de okta.pdi.read si vous utilisez AD Sync.

-

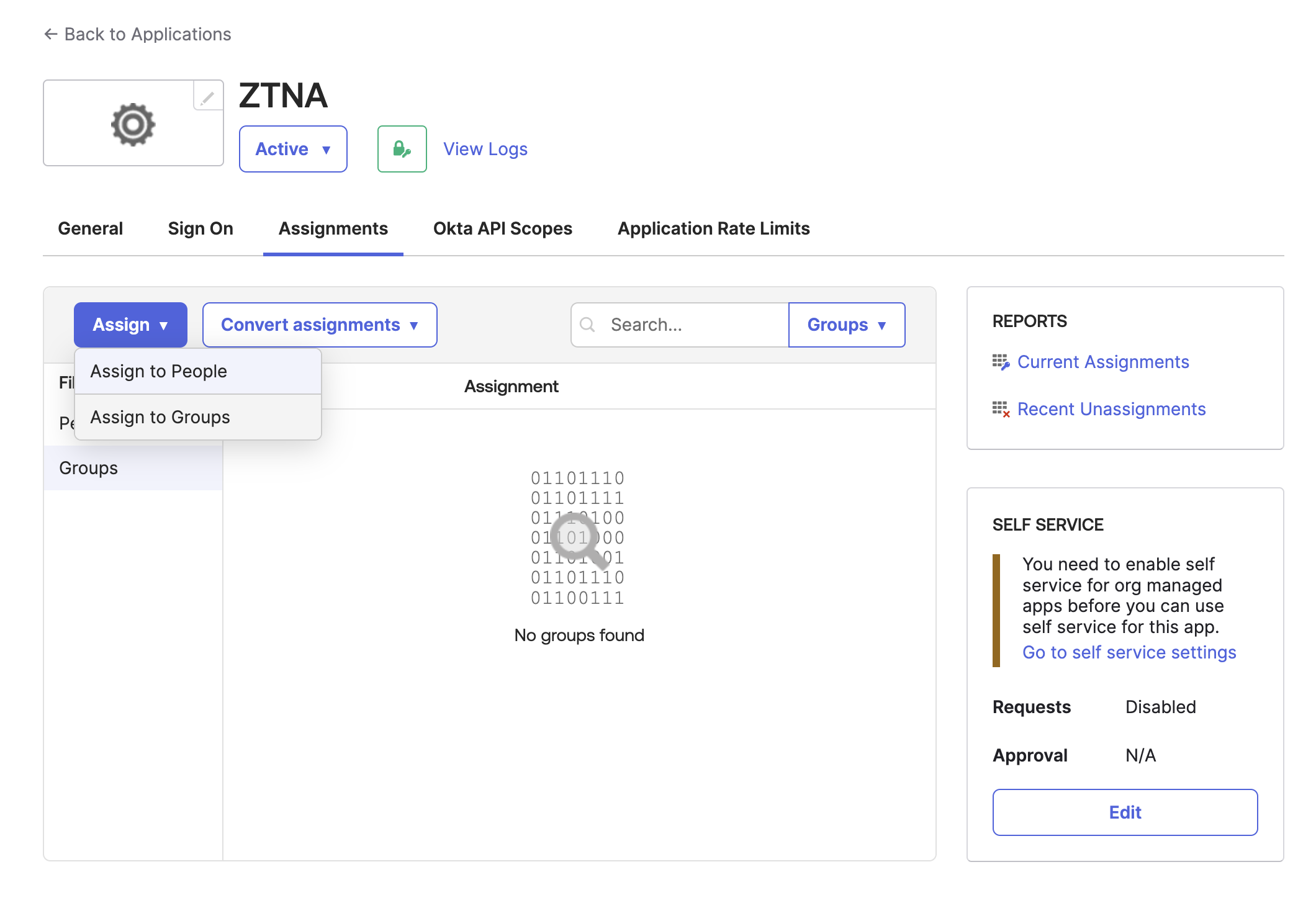

Dans l’onglet Assignments, cliquez sur Assign > Assign to Groups. Sélectionnez un groupe d’utilisateurs existant.

-

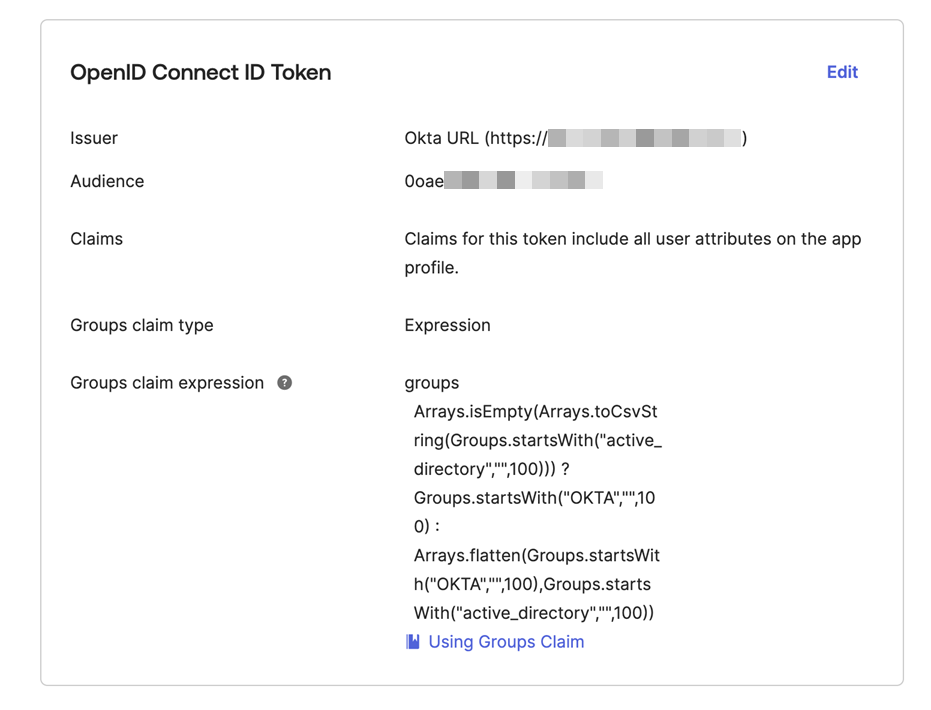

Dans l’onglet Sign On, allez dans OpenID Connect ID Token et procédez comme suit :

- Cliquez sur Modifier.

-

Copiez l’expression suivante et collez-la dans Groups claim expression :

Arrays.isEmpty(Arrays.toCsvString(Groups.startsWith("active_directory","",100))) ? Groups.startsWith("OKTA","",100) : Arrays.flatten(Groups.startsWith("OKTA","",100),Groups.startsWith("active_directory","",100))Retrouvez plus de renseignements sur Ajouter une revendication de groupe personnalisée.

-

Cliquez sur Enregistrer.

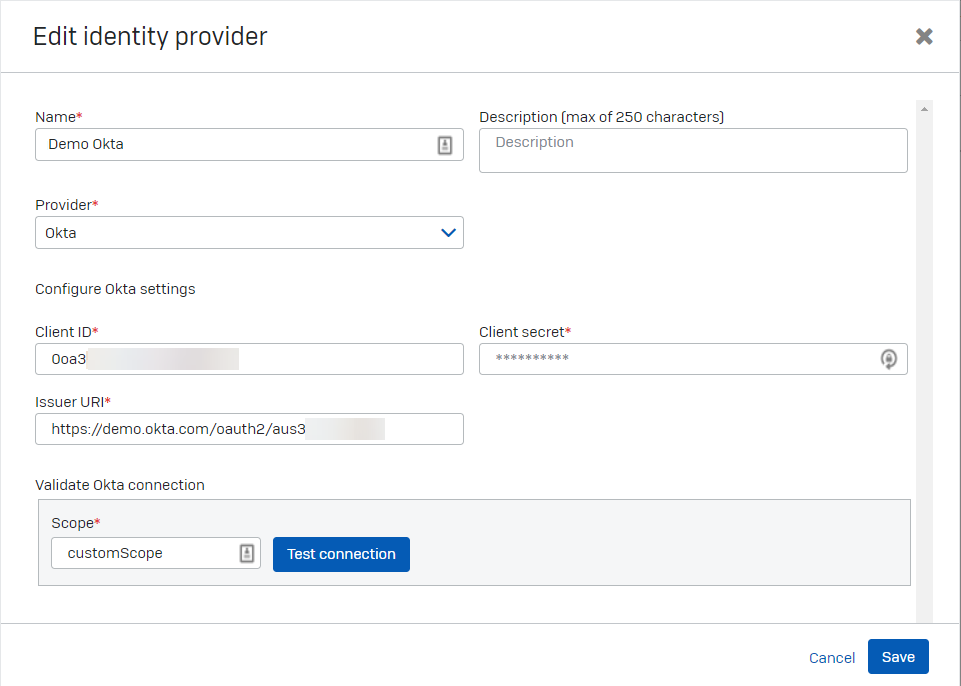

Ajouter le fournisseur d’identité à ZTNA

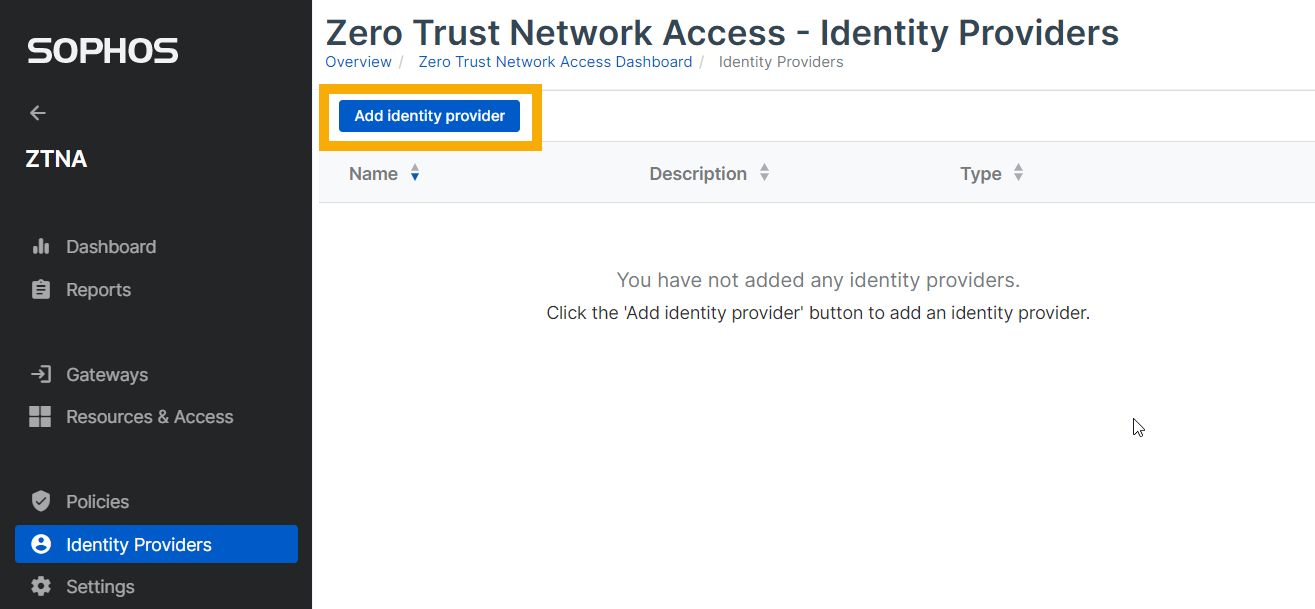

- Connectez-vous à Sophos Central.

- Allez dans Mes produits > ZTNA > Fournisseurs d’identité.

-

Cliquez sur Ajouter un fournisseur d’identité.

-

Saisissez les paramètres de votre fournisseur d’identité de la manière suivante :

- Saisissez un nom et une description.

- Dans Fournisseur, sélectionnez Okta.

-

Saisissez les paramètres Okta pour l’ID client, la clé secrète client et l’URI de l’émetteur.

Il s’agit des paramètres Okta mentionnés précédemment.

-

Cliquez sur Tester la connexion et assurez-vous que la connexion est établie.

- Cliquez sur Enregistrer.

Ensuite, configurez une passerelle.