Conditions requises

Avant de configurer ZTNA, vérifiez que vous remplissez toutes les conditions requises suivantes.

Certificat générique

Vous avez besoin d’un certificat générique pour la passerelle ZTNA. Veuillez utiliser l’un des éléments suivants :

- Un certificat émis par Let’s Encrypt.

- Un certificat émis par une autorité de certification approuvée.

Remarque

Nous ne prenons en charge que les certificats RSA et ECDSA avec les exceptions ci-dessous :

- ECDSA : P-384 et P-521 ne sont pas pris en charge.

- RSA : la taille de clé inférieure à 2048 n’est pas prise en charge.

Ce guide vous explique comment obtenir un certificat. Voir Obtenir un certificat.

Hôte de passerelle

Vous pouvez héberger une passerelle ZTNA sur un serveur ESXi ou Hyper-V ou configurer une passerelle Sophos Cloud. Voir Ajouter une passerelle.

Sophos Firewall

Pour intégrer votre Sophos Firewall à ZTNA, vous devez répondre aux exigences suivantes :

- Votre pare-feu doit être installé sur la version 19.5 MR3 ou ultérieure.

- Votre pare-feu doit être géré par Sophos Central.

Vous pouvez intégrer ZTNA avec tous les types de pare-feu : Matériel, cloud, virtuel et logiciel.

Serveur ESXi

Si vous hébergez la passerelle sur un serveur ESXi, vous devez satisfaire aux exigences suivantes :

- Hyperviseur VMware vSphere (ESXi) à partir de la version 6.5.

- 2 cœurs, 4 Go de RAM et 80 Go d’espace disque.

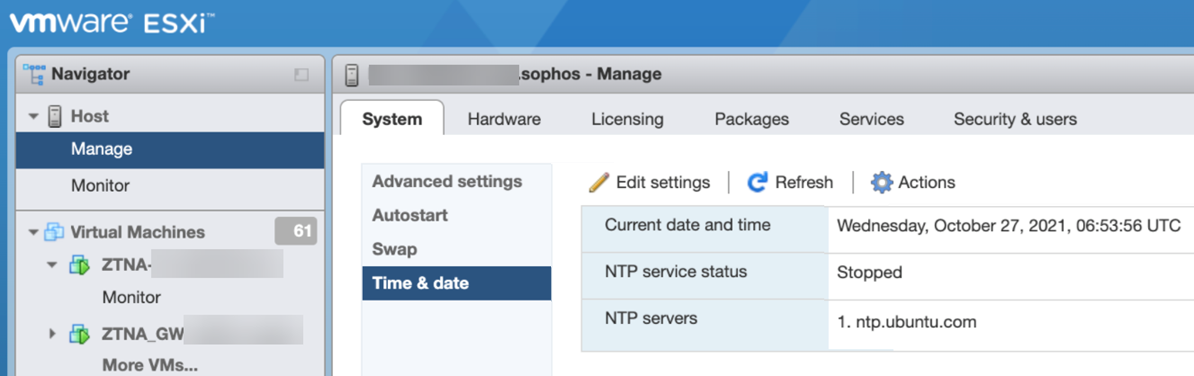

Vous devez vous assurer que la date et l’heure sont correctes. La passerelle ZTNA se synchronise avec l’heure de l’hôte et rencontre des problèmes si elle est incorrecte.

Remarque

Vous devez définir le fuseau horaire sur UTC.

Sur votre hôte ESXi, allez dans Gestion > Système > Heure et date, puis cliquez sur Modifier les paramètres pour définir l’heure.

Serveur Hyper-V

Si vous hébergez la passerelle sur un serveur Hyper-V, vous devez satisfaire aux exigences suivantes :

- Hyper-V Server s’exécutant sur Windows Server 2016 ou version ultérieure.

- 2 cœurs, 4 Go de RAM et 80 Go d’espace disque.

Vous devez vous assurer que la date et l’heure sont correctes. La passerelle ZTNA se synchronise avec l’heure de l’hôte et rencontre des problèmes si elle est incorrecte.

Remarque

Vous devez définir le fuseau horaire sur UTC.

Gestion DNS

Veuillez configurer les paramètres de votre serveur DNS. Voir Ajouter les paramètres DNS.

Service d’annuaire

Vous avez besoin d’un service d’annuaire pour gérer les groupes d’utilisateurs utilisés par ZTNA. Vous pouvez utiliser Microsoft Entra ID (Azure AD) ou Active Directory. Voir Configurer le service d’annuaire.

Microsoft Entra ID (Azure AD)

Vous avez besoin d’un compte Microsoft Entra ID (Azure AD) avec des groupes d’utilisateurs configurés et synchronisés avec Sophos Central. Ce guide vous explique comment installer et synchroniser ces groupes. Voir Synchroniser les utilisateurs dans Sophos Central.

La sécurité de vos groupes d’utilisateurs doit être activée. Les groupes créés dans Microsoft Entra ID (Azure AD) sont automatiquement activés pour la sécurité, mais les groupes créés à partir du portail Microsoft 365 ou importés à partir d’AD ne le sont pas.

Vous pouvez également utiliser Microsoft Entra ID (Azure AD) en tant que fournisseur d’identité Voir Configurer un fournisseur d’identité.

Active Directory

Vous avez besoin d’un compte Active Directory avec des groupes d’utilisateurs configurés et synchronisés avec Sophos Central. Retrouvez plus de renseignements à la section Configuration de la synchronisation avec Active Directory dans l’aide de Sophos Central Admin.

Vous pouvez également utiliser Active Directory comme fournisseur d’identité. Voir Configurer un fournisseur d’identité.

Fournisseur d’identité

Vous avez besoin d’un fournisseur d’identité pour authentifier vos utilisateurs. Vous pouvez utiliser les solutions suivantes :

- Microsoft Entra ID (Azure AD)

- Okta

- Active Directory (local)

Ce guide décrit comment les configurer pour les utiliser avec ZTNA. Voir Configurer un fournisseur d’identité.

Sites Web autorisés

Si la passerelle se trouve derrière un pare-feu, vous devez impérativement donner accès aux sites Web requis (sur le port 443, sauf indication contraire).

Remarque

Ceci s’applique uniquement aux passerelles locales.

Les sites Web requis sont les suivants :

sophos.jfrog.iojfrog-prod-use1-shared-virginia-main.s3.amazonaws.com*.amazonaws.comproduction.cloudflare.docker.com*.docker.io*.sophos.comlogin.microsoftonline.comgraph.microsoft.comztna.apu.sophos.com(Port 22)sentry.io*.okta.com(Si vous utilisez Okta en tant que fournisseur d’identité)wsserver-<customer gateway FQDN>- Nom de domaine complet de la passerelle ZTNA (le domaine que vous avez configuré dans les paramètres de la passerelle ZTNA)

Exclusions

Supposons que le déchiffrement SSL/TLS soit activé sur un pare-feu en amont. Dans ce cas, vous devez ajouter le nom de domaine complet externe de la passerelle ZTNA à la liste d’exclusion du pare-feu au format suivant : wsserver-<customer-gateway-fqdn>. Retrouvez plus de renseignements sur Exceptions.

Types d’applis pris en charge

ZTNA peut contrôler l’accès aux applis Web et locales. Le contrôle des applis locales nécessite l’agent ZTNA.

ZTNA ne prend pas en charge les applis qui dépendent de l’allocation dynamique des ports ou qui utilisent une large gamme de ports, par exemple des produits de voix sur IP (VoIP) plus anciens.

Retrouvez plus de renseignements sur l’ajout d’applis et des pages Web sur Ajouter les ressources.

Agent Sophos ZTNA

Vous pouvez installer l’agent ZTNA sur les systèmes d’exploitation :

-

À partir de Windows 10.1803

-

À partir de macOS BigSur (macOS11)

Retrouvez plus de renseignements sur Installer l’agent ZTNA.