Configurer le service d’annuaire

La gestion de vos utilisateurs et vos groupes se fait par le biais d’un service d’annuaire.

Vous pouvez configurer Microsoft Entra ID (Azure AD) ou Microsoft Active Directory (local) en tant que service d’annuaire et fournisseur d’identité.

Lorsque vous configurez Microsoft Active Directory (local) comme fournisseur d’identité, vous pouvez configurer des paramètres de sécurité supplémentaires. Retrouvez plus de renseignements sur la synchronisation des groupes d’utilisateurs Microsoft Active Directory (local) avec Sophos Central sur Configurer la synchronisation avec Active Directory.

Les instructions ci-dessous vous indiquent comment configurer Microsoft Entra ID (Azure AD).

Pour gérer vos utilisateurs avec Microsoft Entra ID (Azure AD), vous devez créer un locataire Microsoft Entra ID (Azure AD), enregistrer l’application ZTNA et configurer des groupes d’utilisateurs.

Vous devez déjà avoir un compte Microsoft Entra ID (Azure AD).

Remarque

Nous vous recommandons de vérifier la documentation la plus récente de Microsoft. Voir la Documentation de Microsoft Entra ID.

Créer un locataire Microsoft Entra ID (Azure AD)

- Connectez-vous à votre portail Azure.

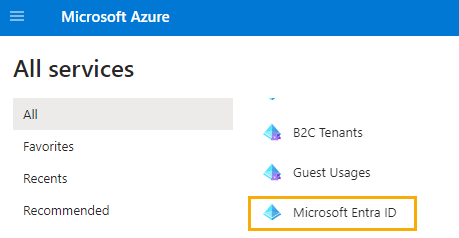

-

Sélectionnez Microsoft Entra ID.

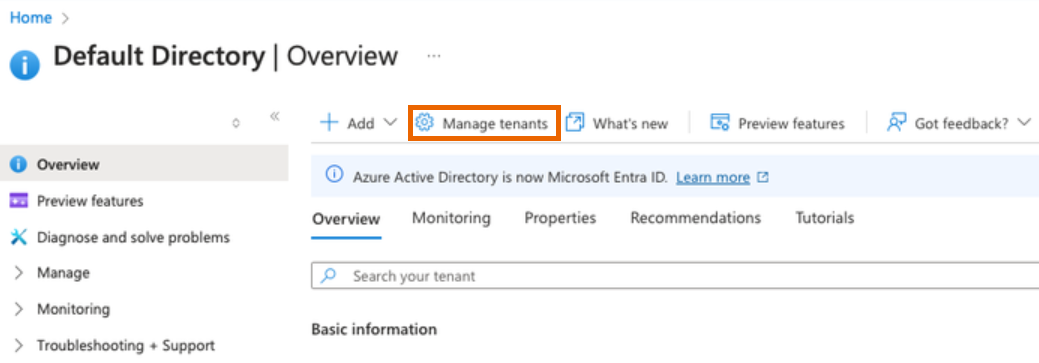

-

Dans la Vue d’ensemble de Microsoft Entra ID (Azure AD), cliquez sur Gérer les locataires.

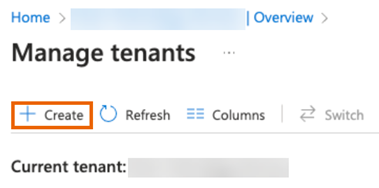

-

Sur la page Gérer les locataires, cliquez sur Créer.

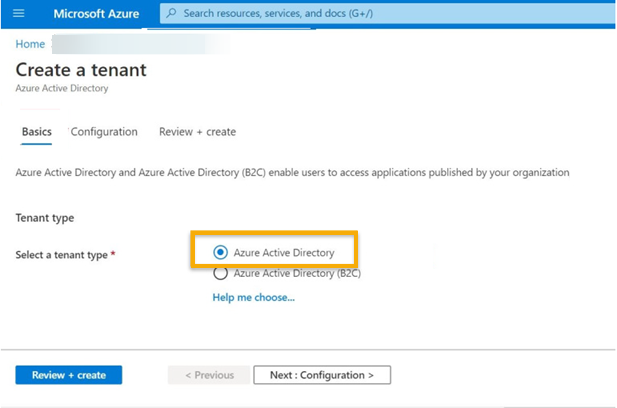

-

Dans l’onglet données de base, sélectionnez Azure Active Directory. Cliquez ensuite sur Suivant : Configuration.

-

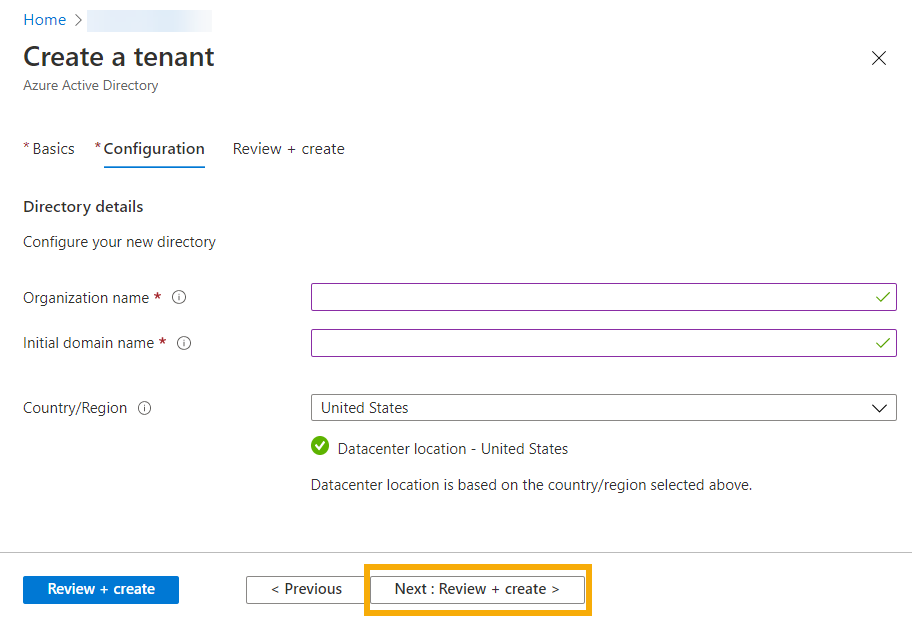

Dans l’onglet Configuration, saisissez les détails de votre organisation et de votre nom de domaine. Cliquez sur Suivant : Revoir + Créer.

-

Sur la page suivante, vérifiez vos paramètres et cliquez sur Créer.

Enregistrer l’appli ZTNA

-

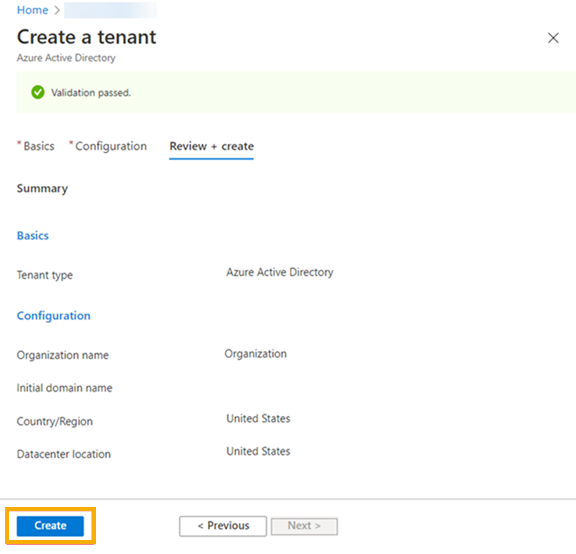

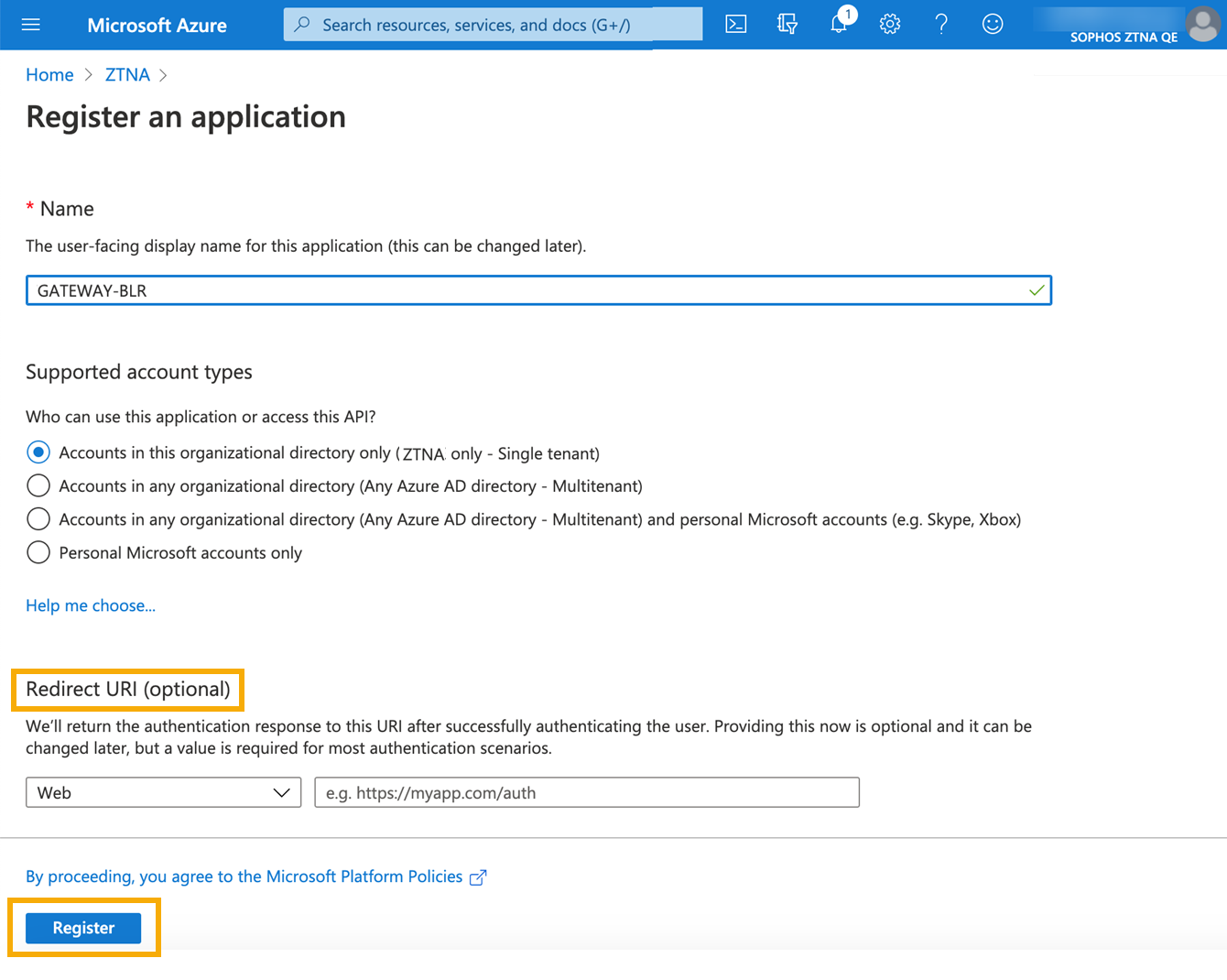

Sélectionnez Gestion > Enregistrements d’applis et cliquez sur Nouvel enregistrement.

-

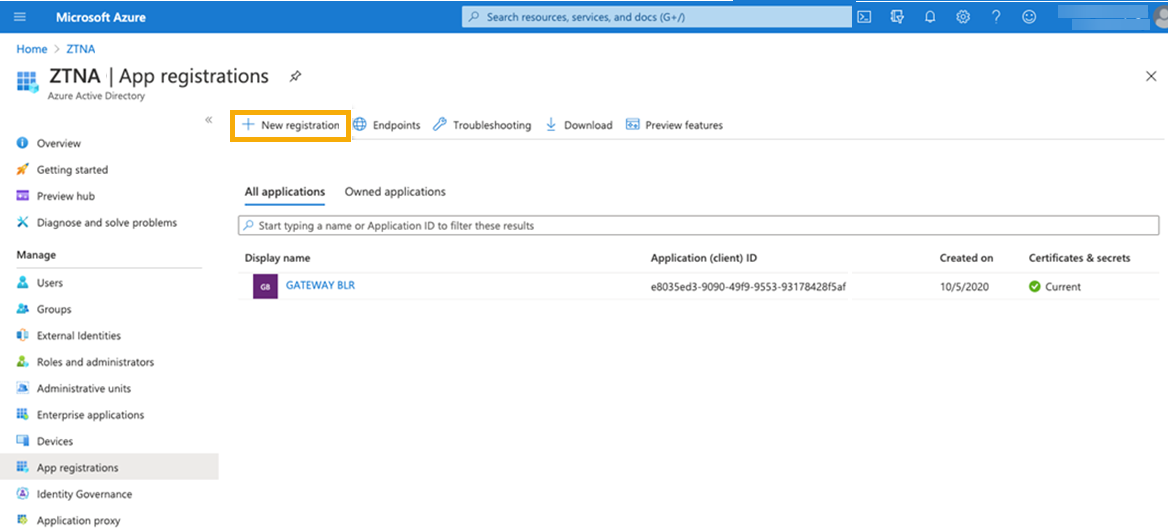

Sur la page Enregistrer une application, procédez de la manière suivante :

- Saisissez un nom.

- Acceptez le type de compte pris en charge par défaut.

-

Définissez une URI de redirection. Il s’agit de l’adresse à laquelle les réponses d’authentification sont envoyées. Elle doit inclure le nom de domaine (FQDN) de la passerelle ZTNA. Les adresses diffèrent selon que vous installiez une passerelle sur un serveur ESXi ou Hyper-V, ou que vous installiez une passerelle sur Sophos Firewall.

-

Pour les passerelles ESXi et Hyper-V, utilisez le format suivant :

https://<FQDN>/oauth2/callbackRemplacez <FQDN> par le FQDN externe de votre passerelle.

-

Pour les passerelles de Sophos Firewall, utilisez le format suivant :

https://<FQDN>/ztna-oauth2/callbackRemplacez <FQDN> par le FQDN externe de votre passerelle.

Vous pouvez ajouter plusieurs noms de domaine complets (FQDN) de passerelle. Vous pouvez également ajouter plus de noms de domaine complets à tout moment de votre choix.

-

-

Cliquez sur Inscrire.

-

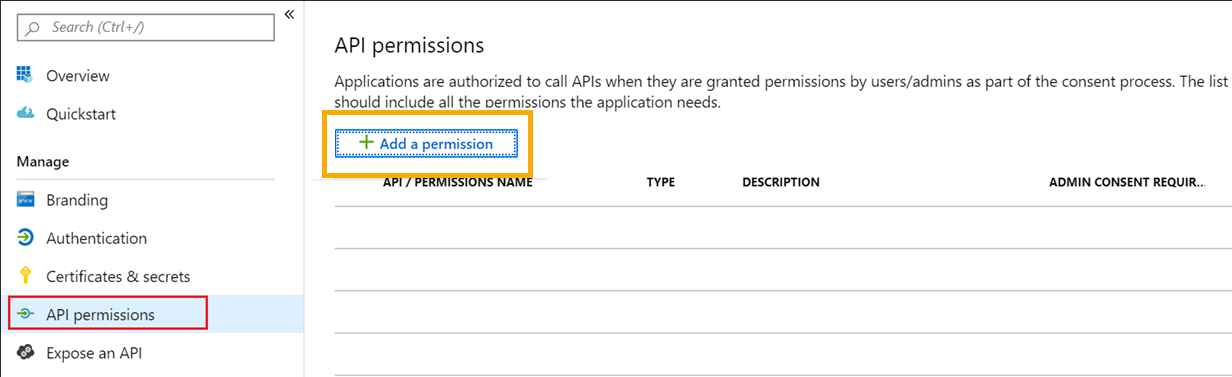

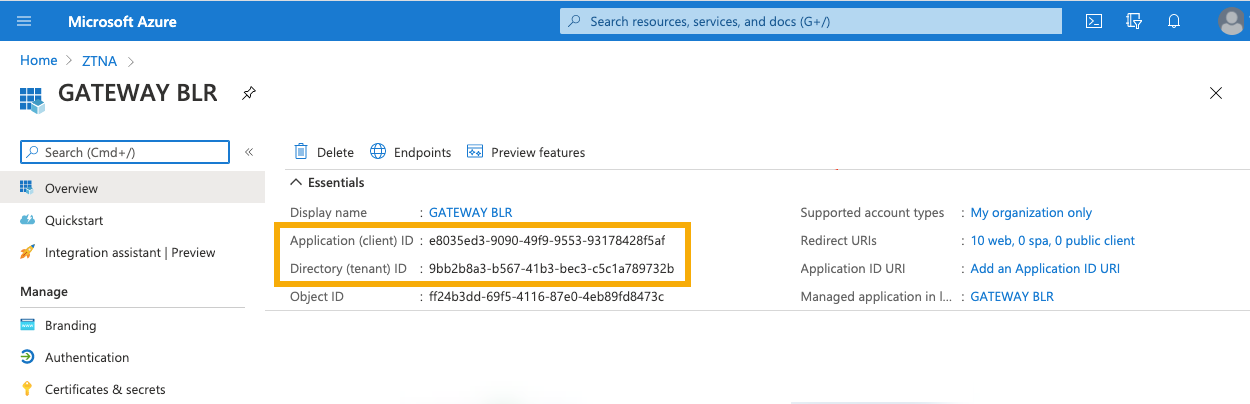

Sélectionnez Gestion > Autorisations des API. Cliquez ensuite sur Ajouter une autorisation.

-

Dans Demander des autorisations d’API, attribuez à Sophos Central les autorisations nécessaires pour lire les groupes d’utilisateurs. Vous devez ajouter les autorisations Microsoft Graph API. Procédez de la manière suivante.

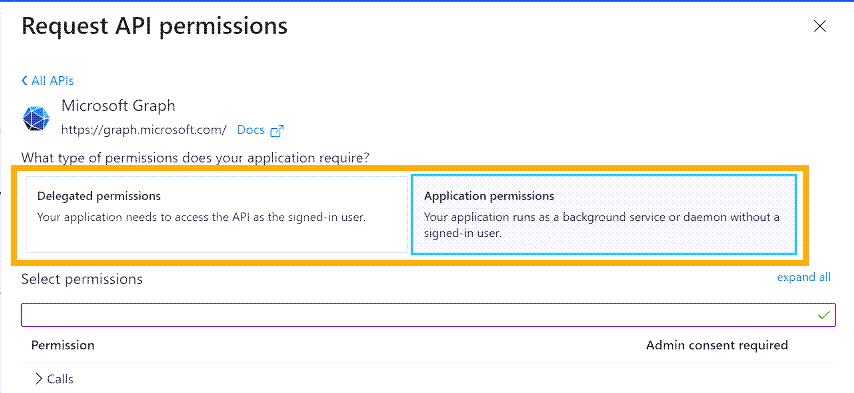

Sélectionnez Autorisations déléguées et ajoutez-les :

- Directory.Read.All

- Group.Read.All

- openID

- Profil (le profil se trouve dans la série d’autorisations OpenID)

- User.Read

- User.Read.All

Sélectionnez Autorisations d’application et ajoutez ceci :

- Directory.Read.All

Les autorisations déléguées sont pour applis s’exécutant avec un utilisateur connecté. Les autorisations d’application permettent aux services de s’exécuter sans connexion utilisateur.

-

Sur la page Autorisations d’API, vous voyez désormais les autorisations que vous avez ajoutées. Cliquez sur Accorder l’autorisation de l’administrateur pour donner le l’accord requis par les autorisations.

-

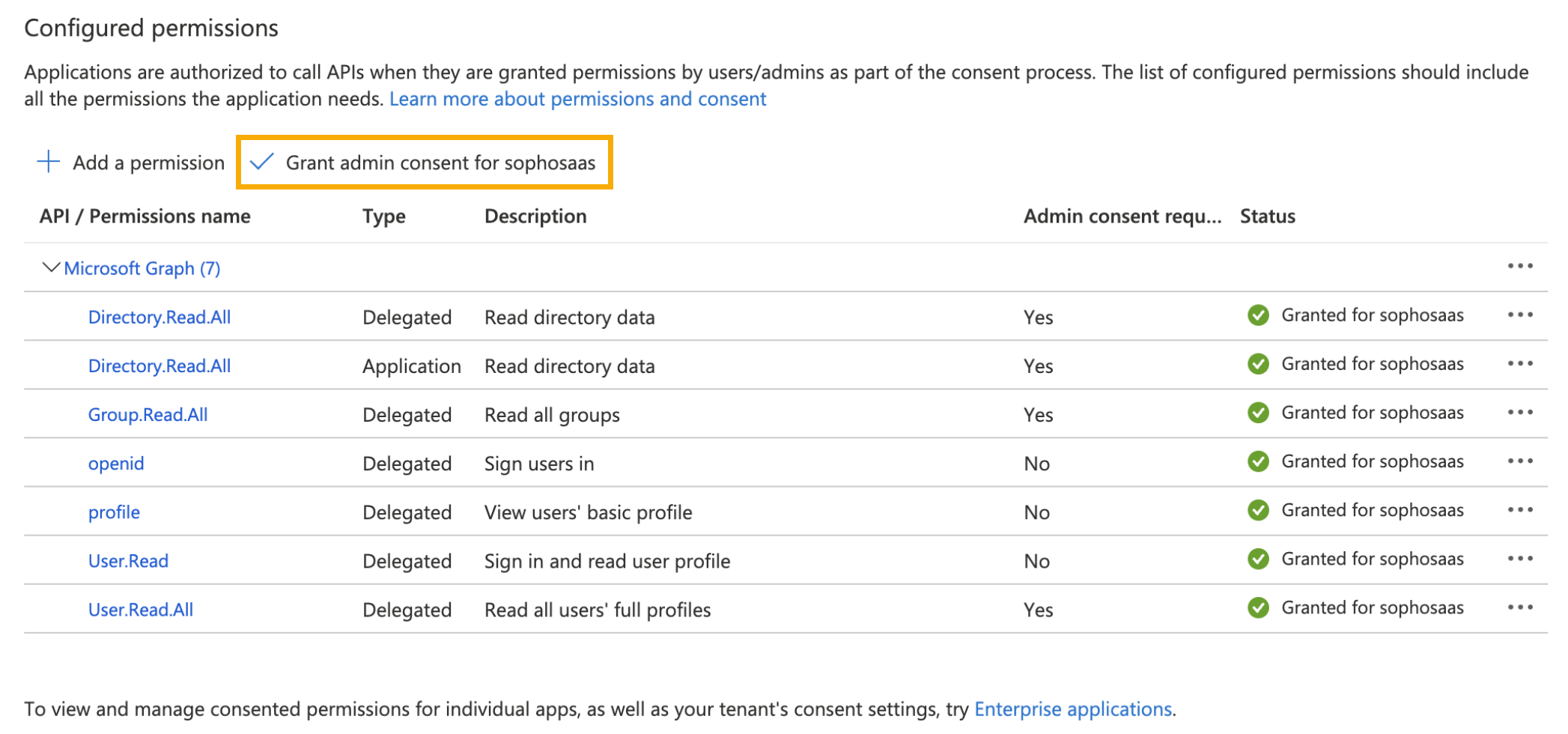

Sur la page Aperçu de l’application, notez les détails suivants : Vous en aurez besoin plus tard.

- Client ID

- ID du locataire

-

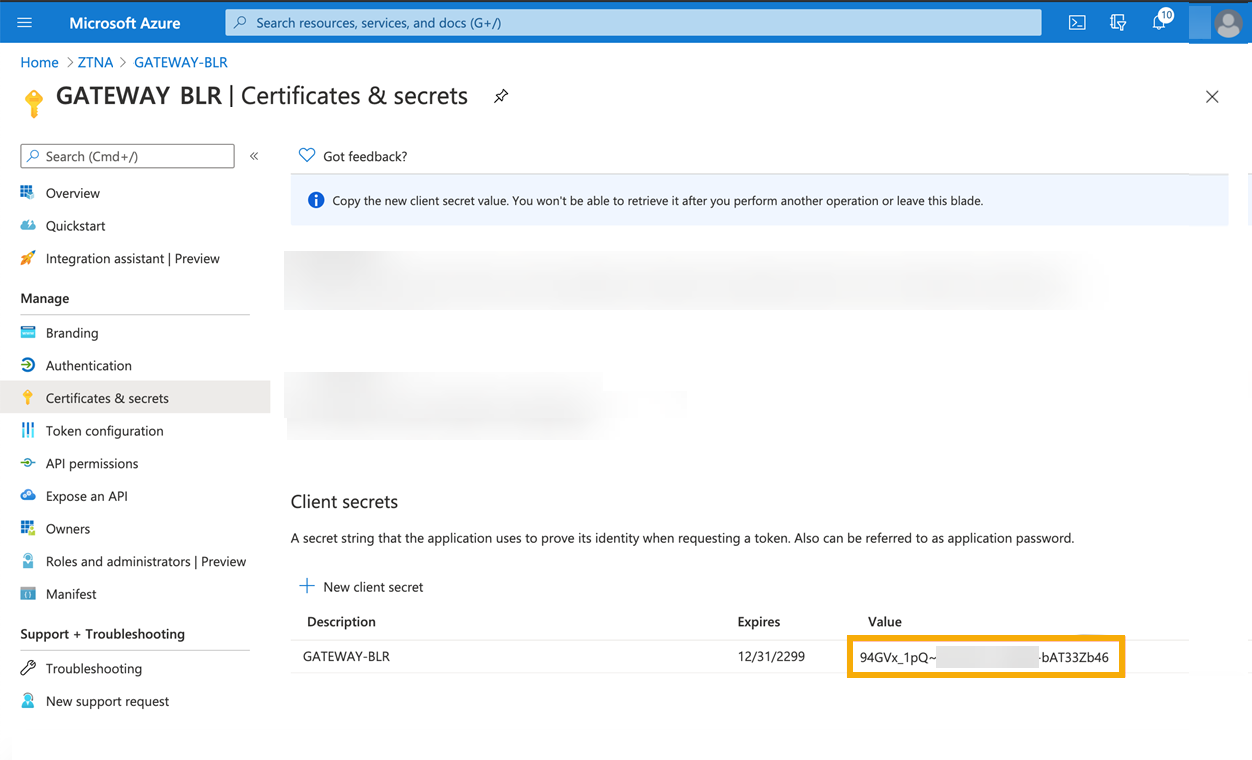

Cliquez sur Certificats et clés secrètes. Créez une Clé secrète client, notez la Valeur de la clé secrète client et stockez-la en toute sécurité.

Avertissement

La clé secrète client ne se réaffichera pas. Vous ne pourrez pas la récupérer plus tard.

Créer un groupe d’utilisateurs Microsoft Entra ID (Azure AD)

Avertissement

Cette section suppose que vous créez un nouveau groupe d’utilisateurs. Si vous importez des groupes d’utilisateurs à partir du portail Microsoft O365, veuillez-vous assurer qu’ils sont sécurisés. La sécurité des groupes créés dans Microsoft Entra ID (Azure AD) est automatiquement activée.

Pour créer un groupe d’utilisateurs dans Microsoft Entra ID (Azure AD), procédez de la manière suivante :

- Connectez-vous au Portail Azure à l’aide d’un compte d’administrateur général (Global administrator) pour l’annuaire.

- Sélectionnez Microsoft Entra ID.

-

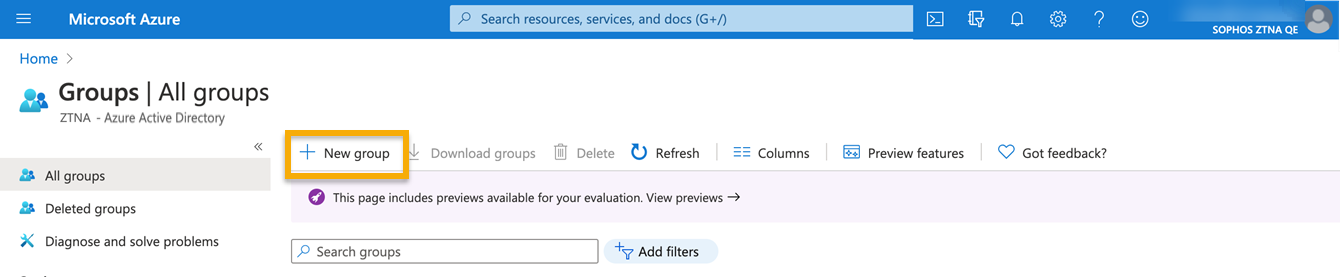

Sur la page Active Directory, sélectionnez Groupes. Cliquez sur Nouveau groupe.

-

Dans la boîte de dialogue Nouveau groupe, remplissez les champs suivants :

- Sélectionnez un Type de groupe.

- Saisissez le Nom du groupe.

- Saisissez une Adresse email de groupe ou acceptez l’adresse par défaut indiquée.

- Sélectionnez le Type de stratégie. Cliquez sur Assigné, qui vous permet de choisir des utilisateurs spécifiques et de leur donner des autorisations uniques.

-

Cliquez sur Créer.

Le groupe est créé.

-

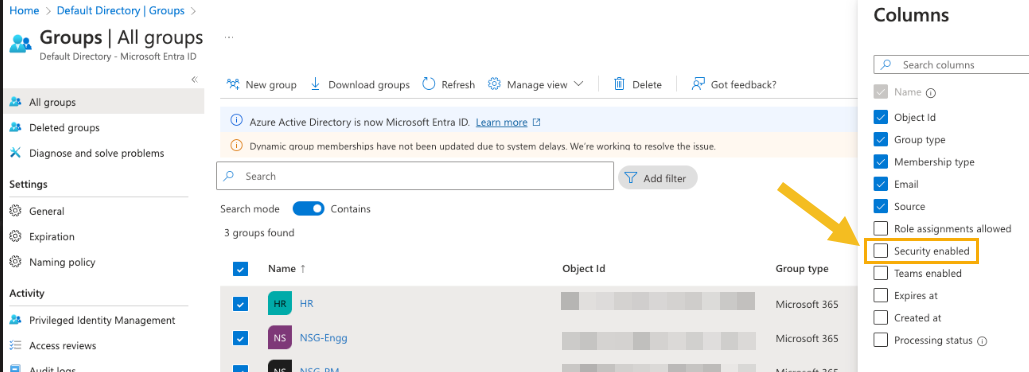

Pour vérifier que la sécurité du groupe d’utilisateurs créé est activée, procédez comme suit :

- Allez dans Gérer la vue > Modifier les colonnes.

-

Sous Colonnes, sélectionnez Sécurité activée, puis cliquez sur Enregistrer.

-

Dans la colonne Sécurité activée, l’état doit indiquer Oui.

-

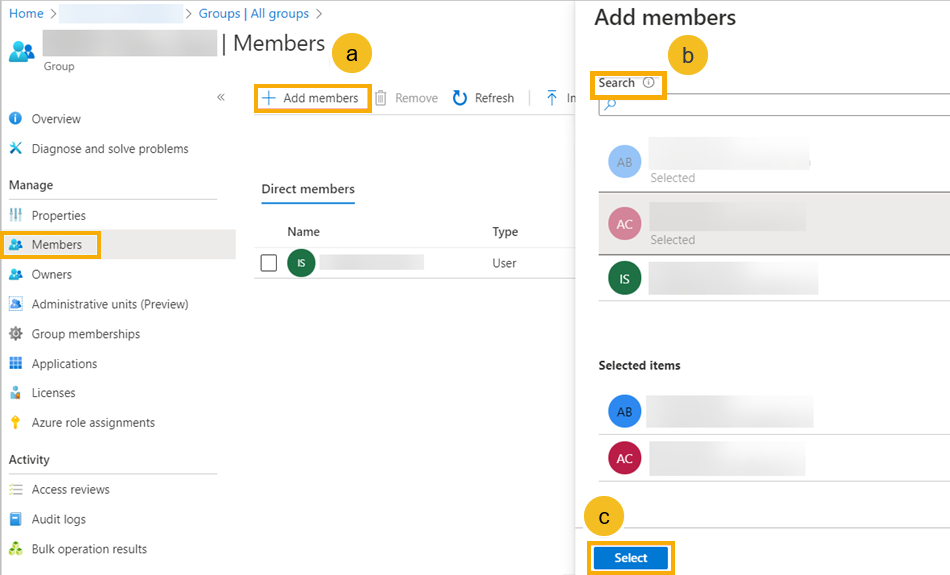

Sur la page du nouveau groupe, cliquez sur Membres. Procédez ensuite comme suit :

- Cliquez sur Ajouter des membres.

- Recherchez les utilisateurs souhaités et cliquez dessus.

- Lorsque vous avez terminé, cliquez sur Sélectionner.

Ensuite, rendez-vous dans Sophos Central pour synchroniser les groupes d’utilisateurs avec Microsoft Entra ID (Azure AD).