Résolution des problèmes

Configurer

La passerelle sur ESXi ne s’affiche pas comme prête à être approuvée

Problème

La passerelle hébergée sur ESXi n’affiche pas de bouton « Approuver » dans Sophos Central après le déploiement.

Actions à mener

-

Vérifiez si votre passerelle peut se connecter à ces URL. Si ce n’est pas le cas, autorisez-les. Utiliser le port 443 sauf indication contraire.

sophos.jfrog.io\*.amazonaws.comproduction.cloudflare.docker.com\*.docker.io\*.sophos.comlogin.microsoftonline.comgraph.microsoft.comztna.apu.sophos.com(Port 22)sentry.io\*.okta.com(Si vous utilisez Okta en tant que fournisseur d’identité)

-

Assurez-vous que la dernière version du firmware est installée sur ESXi.

-

Assurez-vous que les fichiers ISO sont chargés.

Remarque

Lorsque vous configurez le serveur ESXi, désactivez l’option de mise sous tension automatique (par défaut sur ESXi) ou empêchez la passerelle ZTNA de démarrer une fois que vous avez terminé. Si vous ne le faites pas, la passerelle démarrera sans les fichiers ISO et vous devrez recommencer.

-

Assurez-vous que l’heure est correctement définie sur GMT sur ESXi.

- Assurez-vous que le CD-ROM est joint. Si ce n’est pas le cas, éteignez la machine virtuelle et reconnectez-la. Si cela échoue, recréez la VM de la passerelle.

- Exécutez une sonde TCP sur l’interface interne 6443 pour vous assurer que K3S est en cours d’exécution.

- Si votre passerelle se trouve derrière le pare-feu Sophos, connectez-vous au pare-feu, rendez-vous dans Diagnostics > Capture de paquets et activez la capture de paquets, ou configurez le filtrage Web pour voir quelles requêtes échouent. Vous pouvez également le faire sur un pare-feu tiers.

Aucun groupe d’utilisateurs n’est disponible pour accéder aux ressources

Problème

Lorsque vous ajoutez une ressource à ZTNA, aucun groupe d’utilisateurs ne peut y accéder.

Actions à mener

Vérifiez que votre service d’annuaire (Microsoft Entra ID (Azure AD) ou Active Directory) possède des groupes d’utilisateurs et qu’ils sont synchronisés dans Sophos Central.

Les certificats ne sont pas affichés sur la page « Modifier la passerelle »

Problème

Lorsque vous ouvrez la page Modifier la passerelle, vous ne voyez pas les certificats que vous avez téléchargés lorsque vous avez ajouté la passerelle.

Actions à mener

Ceci est normal. Il est impossible d’afficher les certificats actuels.

Le nom de domaine n’est pas validé lorsque vous créez des ressources.

Problème

La création de ressources sans agent ZTNA échoue. Le message affiché est : « Domaine non validé ». En effet, les ressources sont ajoutées avec le nom de domaine complet (FQDN) de la passerelle au lieu du nom de domaine.

Actions à mener

Lorsque vous créez des ressources, utilisez le nom de domaine et non le nom de domaine complet (FQDN) de la passerelle. Par exemple, utilisez test123.local au lieu de ztna.test123.local.

Fournisseur d’identité Microsoft AD (local)

Le test de connexion du fournisseur d’identité échoue pour un utilisateur AD sur site, ce qui signifie que l’utilisateur ne peut pas accéder aux ressources.

Problème

Si l’utilisateur AD sur site appartient uniquement au groupe principal sur le serveur AD, la vérification du groupe sur le serveur ZTNA échoue et l’utilisateur ne peut pas accéder aux ressources.

Actions à mener

Ajoutez l’utilisateur à d’autres groupes AD et configurez ces groupes pour permettre l’accès aux ressources sur ZTNA.

Erreur du serveur AD principal. Raison : hôte inaccessible. Vérifiez la configuration.

Problème

Le serveur AD principal et la passerelle ZTNA ne se connectent pas.

Actions à mener

Vérifiez que votre serveur AD principal est accessible depuis la passerelle ZTNA et que vous avez configuré correctement son nom d’hôte, son adresse IP et son port.

Erreur du serveur AD principal. Raison : identifiants d’administrateur non valides. Vérifiez la configuration.

Problème

Les paramètres de votre serveur AD principal ne sont pas corrects.

Actions à mener

- Vérifiez que les paramètres du DN de liaison et du Mot de passe de liaison sont corrects.

- Vérifiez que le port LDAP est activé par TLS. Habituellement, le port 389 est utilisé pour établir des connexions LDAP non sécurisées et le port 636 est utilisé pour établir des connexions LDAP sécurisées.

Erreur du serveur AD principal. Raison : configuration de recherche d’utilisateur non valide. Vérifiez la configuration.

Problème

Cette erreur peut être causée par une faute de frappe dans le DN de base, des paramètres avancés mal configurés, des paramètres de test incorrects ou des paramètres de serveur AD principal incorrects.

Actions à mener

- Vérifiez que les paramètres Utilisateur et Groupe d’utilisateurs sont corrects.

- Vérifiez que l’utilisateur que vous avez testé existe sur le serveur AD.

- Vérifiez si le champ de l’email de l’utilisateur sur le serveur AD principal contient une adresse email valide. Si l’adresse email saisie pour un utilisateur est vide ou non valide, le test de connexion échoue.

- Si vous avez saisi une adresse email pour votre utilisateur dans les paramètres avancés, testez la connexion avec l’adresse email plutôt qu’avec le nom d’utilisateur.

- Vérifiez que votre serveur AD principal est accessible depuis la passerelle ZTNA et que vous avez configuré correctement son nom d’hôte, son adresse IP et son port.

- Assurez-vous que vos utilisateurs sont membres d’un autre groupe d’utilisateurs en plus du groupe d’utilisateurs principal sur le serveur AD principal.

Connexion perdue entre la passerelle ZTNA <nom_passerelle> et le fournisseur d’identité <nom_fournisseurID_et_IP>

Problème

La vérification de l’état d’intégrité du serveur AD principal échoue lorsque les utilisateurs tentent d’accéder à une appli.

Actions à mener

- Vérifiez que l’utilisateur existe sur le serveur AD.

- Si vous avez utilisé les paramètres de configuration avancée par défaut lorsque vous avez configuré AD sur site en tant que fournisseur d’identité, connectez-vous avec votre nom d’utilisateur sans ajouter le nom de domaine.

Erreur interne du serveur. Erreur de connexion : hôte inaccessible.

Actions à mener

Vérifiez que votre serveur AD principal est accessible depuis la passerelle ZTNA et que vous avez configuré correctement son nom d’hôte, son adresse IP et son port.

Erreur interne du serveur. Erreur de connexion : ldap.

Actions à mener

Vérifiez que les paramètres Utilisateur et Groupe d’utilisateurs sont corrects.

Erreur interne du serveur. Erreur de connexion.

Actions à mener

Vérifiez si les valeurs de messagerie, de nom et d’ID que vous avez définies dans la configuration avancée sont également définies sur le serveur AD.

La passerelle ZTNA <nom_passerelle> ne peut pas envoyer le mot de passe à usage unique (OTP) par email via le serveur AD <nom_serveur_SMTP_et_numéro_port>

Problème

La passerelle ZTNA ne peut pas se connecter au serveur SMTP.

Actions à mener

Si vous ne recevez pas de code de confirmation pour l’authentification multifacteur, vérifiez la configuration de votre serveur SMTP.

ZTNA sur les appareils

ZTNA s’affiche comme « Non configuré » sur les terminaux

Problème

Lorsque vous ouvrez Sophos Endpoint sur un appareil géré par Sophos Central, la page État affiche « Zero Trust Network Access : non configuré »

Actions à mener

Accédez à Appareils > Ordinateurs (ou Serveurs). Vérifiez si l’agent ZTNA est installé sur l’appareil. S’il est installé, vous verrez une coche verte. Si ce n’est pas le cas, vous verrez un signe « plus ». Cliquez dessus pour installer ZTNA.

ZTNA est affiché avec l’avertissement « Zero Trust Network Access : erreur sur les terminaux

Problème

Lorsque vous ouvrez Sophos Endpoint sur un appareil géré par Sophos Central, la page État affiche « Zero Trust Network Access : erreur ». Cela indique un problème de connexion.

Actions à mener

-

Vérifiez qu’une stratégie ZTNA a été configurée dans Sophos Central.

-

Vérifiez que le FQDN de la passerelle peut être résolu.

-

Vérifiez si la configuration de l’adaptateur TAP Sophos a échoué.

-

Désactivez l’interface réseau IPv6 sur l’agent. Le tunnel sera alors établi.

Groupes d’utilisateurs

Les groupes d’utilisateurs perdent l’accès

Problème

Les utilisateurs d’un groupe d’utilisateurs Microsoft Entra ID (Azure AD) qui avaient précédemment accès à une appli ne peuvent plus y accéder.

Cause

Si vous modifiez le nom d’un groupe d’utilisateurs Microsoft Entra ID (Azure AD) qui a été autorisé à accéder à une appli, la liste des Groupes d’utilisateurs assignés dans ZTNA n’est pas mise à jour et ne reflète pas la modification. Les utilisateurs ne pourront pas accéder à l’appli.

Actions à mener

-

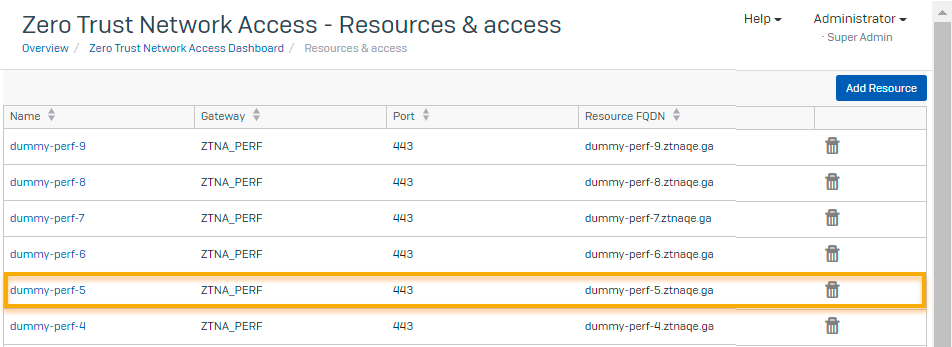

Allez dans Zero Trust Network Access > Ressources et accès

-

Sur la page Ressources et accès, recherchez l’appli puis cliquez dessus pour modifier ses informations.

-

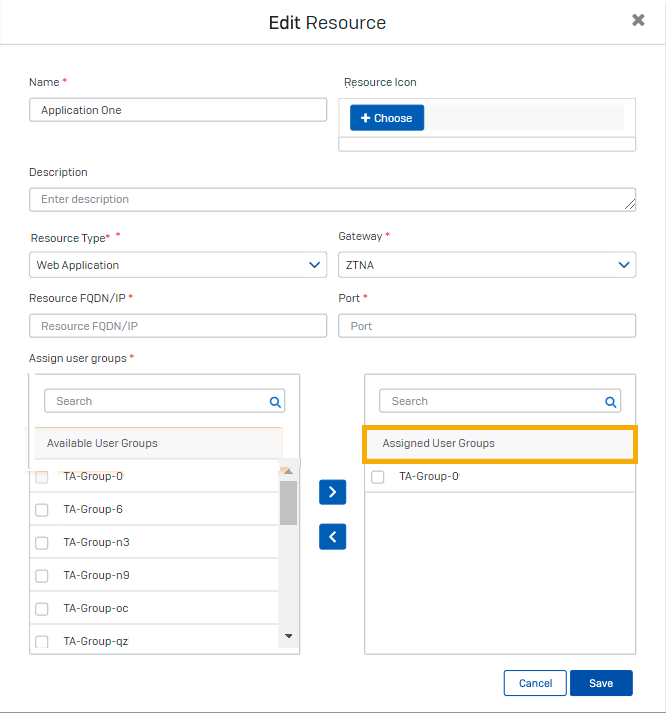

Dans la boîte de dialogue Modifier la ressource, procédez de la manière suivante :

- Accédez à la section Assigner des groupes d’utilisateurs.

- Dans Groupes d’utilisateurs disponibles, cochez la case se trouvant à côté du groupe d’utilisateurs renommé.

- Déplacez le groupe vers Groupes d’utilisateurs assignés et cochez la case se trouvant à côté.

- Cliquez sur Enregistrer.

Les utilisateurs ont été ajoutés à un groupe d’utilisateurs autorisé mais n’ont plus accès à l’appli

Problème

Vous avez ajouté un utilisateur à un groupe d’utilisateurs autorisé pour une appli, mais l’utilisateur reçoit un message d’erreur 403 Accès Refusé.

Actions à mener

Si l’utilisateur a été ajouté récemment, demandez-lui de réessayer ultérieurement. Les modifications des groupes d’utilisateurs peuvent prendre jusqu’à 24 heures pour être appliquées.

Sinon, s’il s’agit d’une appli Web, dites à l’utilisateur d’essayer à nouveau depuis son navigateur en mode Incognito ou privé.

Les utilisateurs ont été supprimés d’un groupe d’utilisateurs autorisé mais ont toujours accès à l’appli

Problème

Vous avez supprimé un utilisateur d’un groupe d’utilisateurs autorisé pour une appli, mais celui-ci peut toujours y accéder.

Actions à mener

Vérifiez à nouveau plus tard. Les modifications apportées au groupe d’utilisateurs autorisé peuvent prendre jusqu’à une heure.

Problèmes d’accès

L’utilisateur voit une erreur 404 Introuvable lorsqu’il tente d’accéder à une appli sans agent.

Problème

Lorsque l’utilisateur tente d’accéder à une appli configurée pour un accès sans agent, il voit une erreur 404 Introuvable.

Actions à mener

Dans vos paramètres de gestion DNS, procédez de la manière suivante :

-

Vérifiez que l’appli qui pointe vers le FQDN de la passerelle dispose d’un enregistrement CNAME.

-

Assurez-vous qu’il n’y ait pas d’enregistrement CNAME pour les appli accessibles via un agent ZTNA.

L’utilisateur voit une erreur 403 Accès refusé lorsqu’il tente d’accéder à une appli sans agent

Problème

L’utilisateur voit une erreur 403 Accès refusé lorsqu’il tente d’accéder à une appli sans agent.

Actions à mener

-

Vérifiez que vous avez activé toutes les autorisations d’API requises pour votre fournisseur d’identité.

Pour Microsoft Entra ID (Azure AD), vous avez besoin des autorisations Microsoft Graph API suivantes :

- Directory.Read.All (Délégué)

- Directory.Read.All (Application)

- Group.Read.All (Délégué)

- openID (Délégué)

- profile (Délégué)

- User.Read (Délégué)

- User.Read.All (Délégué)

Vous avez également besoin actuellement d’une autorisation API Microsoft Entra ID (Azure AD) : Directory.ReadWrite.All (Application). Voir Enregistrer l’appli ZTNA.

Pour Okta :

- okta.groups.read

- okta.idps.read (uniquement si vous utilisez AD Sync)

-

Vérifiez que la stratégie ZTNA autorise l’accès à l’appli.

-

Vérifiez que l’utilisateur se trouve dans un groupe d’utilisateurs assigné à appli.

-

Vérifiez que votre réseau est connecté à celui du fournisseur d’identité :

Pour Microsoft Entra ID (Azure AD) :

login.microsoftonline.comgraph.microsoft.com

Pour Okta :

*.okta.com

-

Les identifiants configurés sur Microsoft Entra ID (Azure AD) ont peut-être expiré. Vérifiez si le certificat ou le secret client est toujours valide.

L’utilisateur voit une erreur de requête en amont lorsqu’il tente d’accéder à une appli sans agent

Problème

L’utilisateur voit une erreur de requête en amont lorsqu’il tente d’accéder à une appli sans agent.

Actions à mener

-

Vérifiez que l’application est accessible à partir du réseau sur lequel la passerelle ZTNA est activée.

-

Vérifiez que l’application est toujours en cours d’exécution.

-

Si le nom de domaine complet ou l’adresse IP interne est affiché, assurez-vous qu’il ait une résolution avec l’appli.

-

Si vous utilisez un serveur DNS privé, vérifiez qu’il est en cours d’exécution et effectuez la résolution vers le FQDN externe de l’application.

-

Vérifiez que les numéros de port spécifiés pour l’appli sont corrects.

L’utilisateur est authentifié mais ne peut pas accéder à une appli nécessitant un agent ZTNA

Problème

L’utilisateur est authentifié mais ne peut pas accéder à l’appli.

Actions à mener

-

Recherchez les erreurs dans les journaux SNTP.

-

Vérifiez que les certificats sont valides dans heartbeat.xml.

L’utilisateur perd l’accès à une appli accessible via l’agent ZTNA

Problème

L’utilisateur pouvait auparavant accéder à une appli, mais ne peut plus le faire.

Actions à mener

-

Recherchez les erreurs dans les journaux SNTP.

-

Vérifiez que les certificats sont valides dans heartbeat.xml

-

Vérifiez si ZTNA affiche un état d’intégrité « rouge » dans l’interface utilisateur Sophos Endpoint.

L’utilisateur ne voit pas l’écran de connexion au fournisseur d’identité la première fois qu’il tente d’accéder aux applis

Problème

Le fournisseur d’identité doit inviter l’utilisateur à se connecter la première fois qu’il tente d’accéder à une appli. Si ce n’est pas le cas, l’utilisateur ne peut pas accéder à l’appli.

Actions à mener

Vérifiez que le appareil de l’utilisateur est en mesure de contacter la passerelle ZTNA.

L’utilisateur ne voit pas de fenêtre contextuelle de connexion lorsqu’il tente d’accéder à une appli qui a besoin de l’agent

Problème

L’utilisateur doit voir une fenêtre contextuelle qui l’invite à se connecter lorsqu’il tente d’accéder à une appli nécessitant l’agent ZTNA. Si ce n’est pas le cas, il ne pourra pas accéder à appli.

Actions à mener

-

Recherchez les erreurs dans les journaux SNTP.

-

Vérifiez les paramètres DNS. Le serveur DNS ne doit pas avoir d’enregistrement CNAME correspondant à l’appli.

-

Vérifiez que le processus de l’agent ZTNA est en cours d’exécution.

L’utilisateur peut accéder à une appli mais les liens de cette appli ne fonctionnent pas

Problème

L’utilisateur peut accéder à une appli, mais les liens vers d’autres applis ne fonctionnent pas.

Actions à mener

Ajoutez les autres applis à ZTNA comme décrit dans Ajouter les ressources. Ceci permet à ZTNA d’accorder l’accès à l’utilisateur lorsqu’il clique sur les liens.

L’utilisateur est authentifié mais n’est pas redirigé vers l’appli

Problème

L’utilisateur voit l’écran de connexion et est authentifié, mais n’est pas redirigé vers l’appli à laquelle il a tenté d’accéder.

Actions à mener

-

Vérifiez que vous avez spécifié la bonne URI de redirection dans les paramètres du fournisseur d’identité (IdP).

- Si le fournisseur d’identité est Microsoft Entra ID (Azure AD), vous avez spécifié l’URI de redirection lors de l’enregistrement de l’appli ZTNA. Voir Enregistrer l’appli ZTNA.

- Si Okta est le fournisseur d’identité, vous avez spécifié l’URI de redirection de connexion lorsque vous avez créé une intégration d’appli dans Okta. Voir les instructions d’Okta sur Configurer un fournisseur d’identité.

-

Si Okta est le fournisseur d’identité, vérifiez que vous avez saisi « Groups claim expression » avec la bonne majuscule. Cette expression est sensible aux majuscules.

L’utilisateur voit une erreur 403 Accès refusé lorsqu’il tente d’accéder à une ressource interne

Problème

L’utilisateur voit une erreur 403 Accès refusé lorsqu’il tente d’accéder à une ressource interne, par exemple, un serveur Web interne.

Actions à mener

- Assurez-vous que l’utilisateur fait partie d’un groupe d’utilisateurs mappé à la ressource.

- Assurez-vous que la configuration du groupe est correcte dans les paramètres du service d’annuaire. Par exemple, dans Microsoft Entra ID (Azure AD), assurez-vous que vos groupes d’utilisateurs importés sont sécurisés.

- Assurez-vous d’activer la stratégie ZTNA dans Sophos Central.

Les utilisateurs de ZTNA reçoivent plusieurs invitations d’authentification par jour lorsqu’un même utilisateur se connecte depuis plusieurs appareils simultanément.

Problème

Si le fournisseur d’identité est l’annuaire Active Directory (AD) sur site, un utilisateur ne peut être authentifié que sur un seul appareil à la fois.

Lorsqu’un même utilisateur se connecte à partir de plusieurs clients simultanément, le jeton d’accès de la session la plus ancienne est remplacé par un nouveau jeton d’accès. Les utilisateurs sont déconnectés des sessions plus anciennes après l’expiration du jeton d’accès plus ancien (après une heure).

Actions à mener

Dans ce scénario, les utilisateurs de ZTNA doivent s’authentifier à nouveau chaque fois qu’ils utilisent un autre appareil. Ce comportement est attendu.

Portail utilisateur ZTNA

L’utilisateur ne peut pas voir les applis dans le portail utilisateur ZTNA

Problème

L’utilisateur ne peut pas voir de applis dans le portail utilisateur ZTNA.

Remarque

Actuellement, le portail n’affiche pas les applis accessibles via l’agent ZTNA. Les utilisateurs ne voient que les applis sans agent.

Actions à mener

-

Assurez-vous que vos groupes d’utilisateurs importés sont sécurisés.

-

Allez dans Ressources et accès et cliquez sur une appli pour modifier ses paramètres.

-

Vérifiez que l’utilisateur se trouve dans les groupes d’utilisateurs assignés au applis dont il a besoin. Les utilisateurs ne peuvent voir que les applis auxquels ils sont autorisés à accéder.

-

Vérifiez que l’administrateur a sélectionné Afficher la ressource dans le portail utilisateur lorsqu’il a ajouté l’appli.

L’utilisateur se connecte mais n’a pas accès au portail utilisateur ZTNA

Problème

L’utilisateur tente d’accéder au portail utilisateur ZTNA et l’écran de connexion du fournisseur d’identité s’affiche. Une fois connecté, il n’est pas renvoyé au portail utilisateur.

Actions à mener

Vérifiez que vous avez spécifié la bonne URI de redirection dans les paramètres du fournisseur d’identité (IdP).

Si le fournisseur d’identité est Microsoft Entra ID (Azure AD), vous avez spécifié l’URI de redirection lorsque vous avez enregistré l’appli ZTNA. Voir Configurer le service d’annuaire.

Si Okta est le fournisseur d’identité, vous avez spécifié l’URI de redirection de connexion lorsque vous avez créé une intégration d’appli dans Okta. Voir les instructions d’Okta sur Configurer un fournisseur d’identité.

Problèmes DNS

Les recherches DNS échouent après l’installation de l’agent ZTNA

Problème

Une fois l’agent ZTNA installé, si vous utilisez nslookup pour effectuer une recherche DNS, il échoue parfois.

Actions à mener

Indiquez la carte réseau à utiliser pour la recherche.

L’installation de l’agent ZTNA modifie l’adaptateur TAP par défaut. Si vous utilisez nslookup pour effectuer une recherche DNS, il utilise maintenant l’adaptateur TAP ZTNA par défaut. Les recherches d’applis qui ne sont pas derrière la passerelle ZTNA échoueront.

Pour éviter ce problème, ajoutez l’adaptateur approprié à votre commande nslookup. Par exemple :

nslookup <FQDN-to-be-resolved><DNS-Server>

Diagnostic ZTNA

Cette section décrit les raisons pour lesquelles une passerelle peut échouer aux tests de diagnostic et les étapes à suivre pour résoudre le problème.

Diagnostics réseau

Impossible de lire la configuration de l’interface

Actions à mener

Vérifiez que le fichier ISO téléchargé depuis Sophos Central est joint.

L’interface eth0 n’a pas reçu d’adresse IP

Actions à mener

Vérifiez la configuration de l’interface réseau. Si vous devez modifier les paramètres réseau de la passerelle, créez une nouvelle instance de la passerelle sur Sophos Central et téléchargez un nouveau fichier ISO.

L’interface eth1 n’a pas reçu d’adresse IP

Actions à mener

Vérifiez la configuration de l’interface réseau. Si vous devez modifier les paramètres réseau de la passerelle, créez une nouvelle instance de la passerelle sur Sophos Central et téléchargez un nouveau fichier ISO.

Diagnostic DNS

La passerelle ZTNA n’a pas pu résoudre ntp.ubuntu.com

Actions à mener

Vérifiez la configuration de votre serveur DNS et assurez-vous que ntp.ubuntu.com peut être résolu.

La passerelle ZTNA n’a pas pu résoudre Sophos Central

Actions à mener

Vérifiez la configuration de votre serveur DNS et assurez-vous que sophos.jfrog.io peut être résolu.

Diagnostic de connectivité réseau

Impossible de contacter ntp.ubuntu.com sur le port 123

Actions à mener

Vérifiez la configuration de l’interface réseau. Si ntp.ubuntu.com est inaccessible, les services ZTNA ne démarreront pas.

Impossible de contacter sophos.jfrog.io sur le port 443

Actions à mener

Assurez-vous que toutes les URL mentionnées dans les conditions requises de ZTNA sont autorisées : Sites Web autorisés.

Diagnostic des services Sophos

Remarque

Lorsque vous rencontrez des erreurs de diagnostic des services Sophos, attendez 5 à 10 minutes, puis exécutez à nouveau le diagnostic. Si la même erreur se produit, redémarrez la passerelle. Si la même erreur se produit après les deux étapes, contactez le support Sophos.

Le service Kubernetes ne fonctionne pas.

Actions à mener

Le démarrage du service après le démarrage de la passerelle peut prendre jusqu’à 10 minutes. Suivez les étapes ci-dessous si le service ne démarre pas après 10 minutes.

Assurez-vous que l’heure de la passerelle est synchronisée avec celle de Kubernetes. Assurez-vous également que le fuseau horaire est UTC.

Assurez-vous que la passerelle est connectée à Internet.

Si vous configurez votre cluster de passerelles en mode DHCP, assurez-vous que les adresses IP de vos passerelles n’ont pas changé.

Si la plate-forme de passerelle est VMware ESXi, assurez-vous que le CD-ROM est connecté à l’instance de la machine virtuelle lorsque vous la démarrez.

Assurez-vous qu’au moins la moitié des nœuds de votre cluster de passerelle sont actifs.

Si le service ne démarre toujours pas, contactez le support Sophos pour obtenir de l’aide.

Le module Redis ne fonctionne pas

Actions à mener

Contactez le support Sophos pour obtenir plus d’assistance.

Les modules du cluster ne fonctionnent pas

Actions à mener

Contactez le support Sophos pour obtenir plus d’assistance.

La passerelle n’est pas enregistrée dans Sophos Central

Actions à mener

Vérifiez la connectivité à Sophos Central.

Impossible de trouver les détails de la passerelle

Actions à mener

Vérifiez que la passerelle a bien été enregistrée et vérifiez la connectivité à Sophos Central.

Veuillez patienter jusqu’à ce que la passerelle s’enregistre et se connecte à Sophos Central

Actions à mener

Approuvez la passerelle sur Sophos Central.

La passerelle ne peut pas être gérée par Sophos Central car les services ne sont pas en cours d’exécution. Error: <cloud agent name>: crashloopback off <node number>: pending

Actions à mener

Vérifiez l’ISO mappé lors du démarrage de la passerelle. Assurez-vous que la dernière version ISO est utilisée et redéployez la passerelle.

Impossible de résoudre le nom de domaine complet (FQDN) de Sophos Central

Actions à mener

Vérifiez que les paramètres du pare-feu sont mis à jour pour vous assurer que l’URL dynamique affichée est résolue.

Remarque

Les URL dynamiques (par exemple : https://ztna-proxy.cloudstation.eu-west-1.prod.hydra.sophos.com) sont générées en fonction de la région où se trouve le compte de l’utilisateur. L’URL dynamique est affichée dans le message d’erreur de la console de la passerelle.

Impossible de se connecter à l’URL dynamique Sophos Central sur le port 443

Actions à mener

Vérifiez la connectivité à Sophos Central.

Remarque

Les URL dynamiques (par exemple : https://ztna-proxy.cloudstation.eu-west-1.prod.hydra.sophos.com) sont générées en fonction de la région où se trouve le compte de l’utilisateur. L’URL dynamique est affichée dans le message d’erreur de la console de la passerelle.

Diagnostics de temps

L’heure du cluster Kubernetes et l’heure locale ont une différence supérieure à 60 secondes

Actions à mener

Vérifiez les paramètres sur la plate-forme de passerelle. Un décalage horaire entraîne des problèmes de connectivité.

L’heure NTP et l’heure locale ont une différence supérieure à 60 secondes

Actions à mener

Vérifiez les paramètres sur la plate-forme de passerelle. Un décalage horaire entraîne des problèmes de connectivité.

Let's Encrypt

Erreur interne du serveur

Actions à mener

- Assurez-vous que le certificat Let's Encrypt n’est pas généré pour le même ensemble de domaines plus de cinq fois par semaine.

-

Assurez-vous d’ajouter des entrées CNAME pour l’ensemble de vos domaines sur le serveur DNS.

Si vous tentez de générer un certificat sans ajouter une entrée CNAME sur le serveur DNS pour l’un de vos domaines, le processus de renouvellement du certificat ne fonctionnera pas. Même si le certificat a été généré précédemment, nous ne le renouvellerons pas tant que les entrées CNAME pour tous les domaines n’auront pas été ajoutées. Les certificats peuvent généralement être générés pour plusieurs domaines. Cependant, si un seul domaine est dans un état d’échec en raison d’une entrée CNAME manquante, le renouvellement sera ignoré.

Si vous avez essayé de générer le certificat de manière incorrecte en n’ajoutant pas une entrée CNAME sur le serveur DNS, et avez essayé cela plus de cinq fois en une heure, vous recevrez l’erreur interne du serveur.