Flussi DNS

In questa sezione viene fornita una panoramica di come funziona il DNS quando si accede a un’applicazione utilizzando ZTNA. È possibile accedere a un’applicazione con l’agente ZTNA oppure dal browser.

Cliccare di seguito sulla scheda corrispondente alla propria distribuzione del gateway.

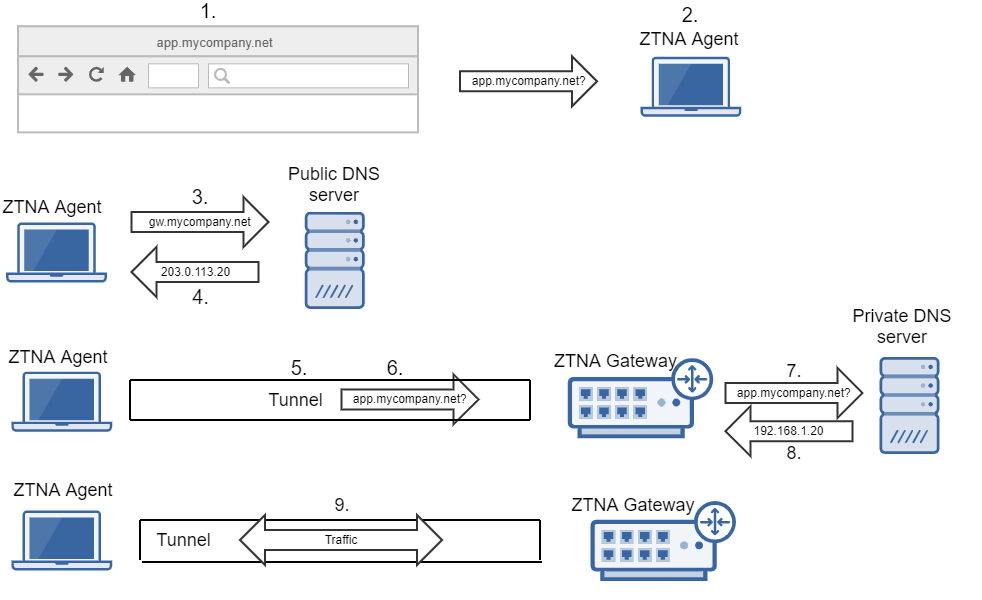

Flusso DNS con agente

-

L’utente remoto cerca di accedere a un’applicazione privata,

app.mycompany.net, dal proprio browser. -

La richiesta DNS viene intercettata e inoltrata all’agente ZTNA.

Nota

L’agente ZTNA risolve l’FQDN dell’applicazione privata nell’IP CGN (Carrier Grade Network Address Translation) della rete e in più gestisce tutto il traffico destinato all’FQDN dell’applicazione privata.

- Non appena la richiesta DNS viene intercettata, l’agente ZTNA assegna temporaneamente all’applicazione un indirizzo IP nell’intervallo

100.64.x.x. Esempio:100.64.0.4. - Il browser invia un pacchetto TCP-SYN all’applicazione (indirizzo IP:

100.64.0.4). - L’IP di destinazione del pacchetto SYN è

100.64.0.4, che rientra nell’intervallo di subnet della scheda virtuale (100.64.x.x), quindi il pacchetto SYN viene indirizzato verso la scheda virtuale.

- Non appena la richiesta DNS viene intercettata, l’agente ZTNA assegna temporaneamente all’applicazione un indirizzo IP nell’intervallo

-

L’agente ZTNA invia una richiesta DNS al server DNS pubblico per l’indirizzo IP del gateway ZTNA. Questo passaggio è necessario per stabilire il tunnel con il gateway ZTNA.

Nota

Il server DNS pubblico ha una voce record A per il gateway ZTNA che punta all’IP del gateway.

-

Il server DNS pubblico restituisce l’indirizzo IP del gateway ZTNA (

203.0.113.20) all’agente ZTNA. -

Viene eseguita una cifratura TLS reciproca tra l’agente ZTNA e il gateway ZTNA, e viene stabilito un tunnel. Tutte le comunicazioni con il gateway ZTNA vengono effettuate attraverso il tunnel sicuro.

-

L’agente invia il traffico dell’applicazione relativo ad

app.mycompany.netal gateway ZTNA attraverso il tunnel. -

Il gateway ZTNA invia la query DNS relativa ad

app.mycompany.netal server DNS privato per scoprire qual è l’IP specifico del server dell’applicazione. -

Il server DNS privato restituisce l’indirizzo IP specifico del server dell’applicazione (

192.168.1.20) e il traffico viene inoltrato dal gateway ZTNA al server dell’applicazione. -

L’utente remoto può accedere all’applicazione privata attraverso il tunnel.

Nota

L’utente può accedere all’applicazione privata solo dopo l’autenticazione e l’autorizzazione, che non vengono discusse in questa sezione.

Nota

L’installazione dell’agente ZTNA modifica l’adattatore TAP predefinito. Se utilizzi nslookup per eseguire una ricerca DNS, per impostazione predefinita verrà ora utilizzato l’adattatore TAP di ZTNA. Le ricerche di app che non si trovano dietro il gateway ZTNA non restituiranno risultati. Occorrerà aggiungere la scheda di rete corrispondente al proprio comando nslookup. Per esempio:

nslookup <FQDN-to-be-resolved><DNS-Server>

Questo si applica sia agli scenari operativi on-premise che remoti.

Flusso DNS senza agente

-

L’utente remoto cerca di accedere a un’applicazione privata,

app.mycompany.net, dal proprio browser. -

La richiesta DNS viene inviata dal browser dell’utente remoto al server DNS pubblico, che risolve il nome dell’applicazione privata nel nome e nell’indirizzo IP del gateway ZTNA.

Nota

Il server DNS pubblico ha un record CNAME per l’applicazione privata, che punta all’FQDN del gateway ZTNA. Ha anche un record A per il gateway ZTNA, che punta all’indirizzo IP del gateway.

-

Il server DNS pubblico restituisce l’indirizzo IP del gateway ZTNA (

203.0.113.20) al browser dell’utente. -

Una richiesta web viene quindi inviata dal browser dell’utente al gateway ZTNA.

-

Il gateway ZTNA invia la richiesta DNS relativa ad

app.mycompany.netal server DNS privato. -

Il server DNS privato restituisce l’indirizzo IP di app.mycompany.net (

192.168.1.20). -

Il gateway ZTNA inoltra la richiesta (

app.mycompany.net) al server dell’applicazione. -

L’utente può connettersi al gateway ZTNA per accedere all’applicazione privata.

Nota

L’utente può accedere all’applicazione privata solo dopo l’autenticazione e l’autorizzazione, che non vengono discusse in questa sezione.

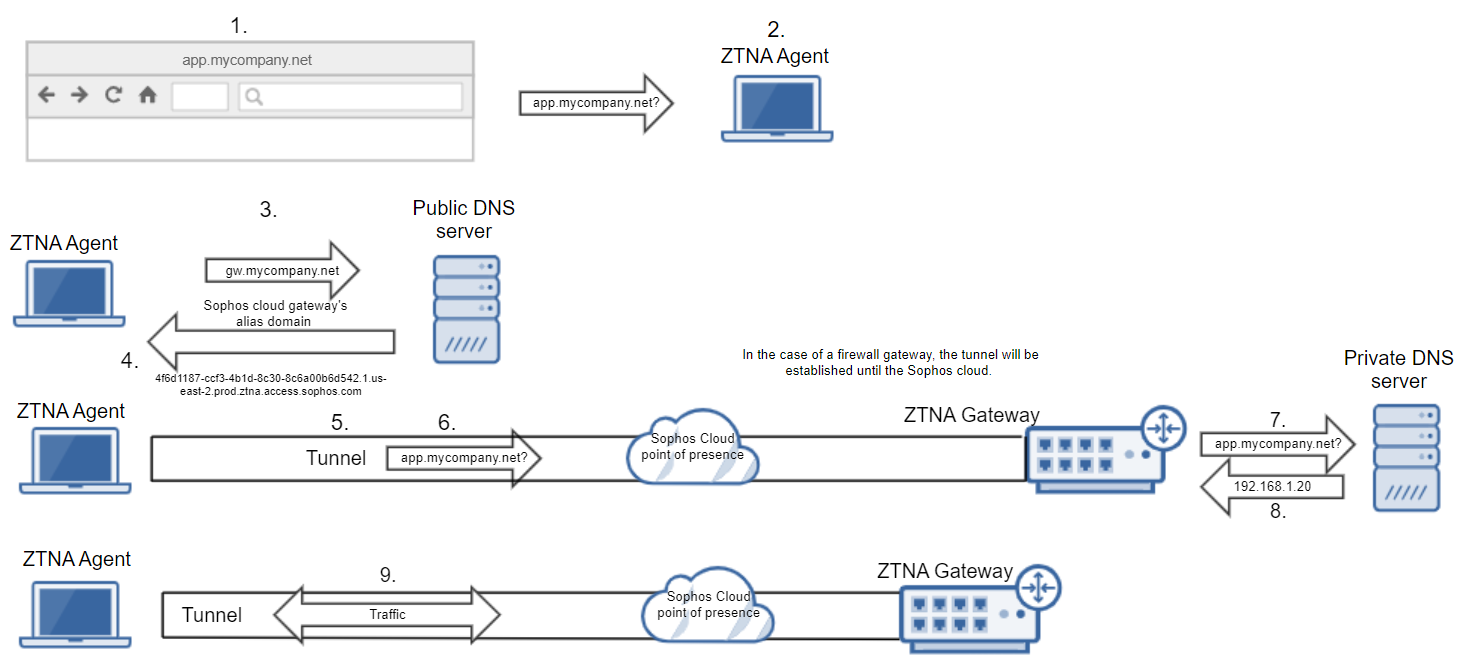

Flusso DNS con agente

-

L’utente remoto cerca di accedere a un’applicazione privata,

app.mycompany.net, dal proprio browser. -

La richiesta DNS viene intercettata e inoltrata all’agente ZTNA.

Nota

L’agente ZTNA risolve l’FQDN dell’applicazione privata nell’IP CGN (Carrier Grade Network Address Translation) della rete e in più gestisce tutto il traffico destinato all’FQDN dell’applicazione privata.

- Non appena la richiesta DNS viene intercettata, l’agente ZTNA assegna temporaneamente all’applicazione un indirizzo IP nell’intervallo

100.64.x.x. Esempio:100.64.0.4. - Il browser invia un pacchetto TCP-SYN all’applicazione (indirizzo IP:

100.64.0.4). - L’IP di destinazione del pacchetto SYN è

100.64.0.4, che rientra nell’intervallo di subnet della scheda virtuale (100.64.x.x), quindi il pacchetto SYN viene indirizzato verso la scheda virtuale.

- Non appena la richiesta DNS viene intercettata, l’agente ZTNA assegna temporaneamente all’applicazione un indirizzo IP nell’intervallo

-

La richiesta DNS viene inviata dall’agente ZTNA al server DNS pubblico.

-

Il server DNS risolve il nome dell’applicazione privata al dominio alias al quale è mappata.

-

Il dominio alias reindirizza la richiesta DNS dal browser dell’utente remoto verso il Point of Presence di Sophos Cloud, e successivamente al gateway ZTNA. Viene eseguita una cifratura TLS reciproca tra l’agente ZTNA e il gateway ZTNA, e viene stabilito un tunnel. Tutte le comunicazioni con il gateway ZTNA vengono effettuate sul tunnel sicuro, attraverso il Point of Presence di Sophos Cloud.

Nota

Se è presente un gateway di Sophos Firewall, tutti i controlli di sicurezza (come l’autenticazione e l’autorizzazione) vengono eseguiti in Sophos Cloud, pertanto il tunnel viene stabilito tra l’agente ZTNA e il Point of Presence di Sophos Cloud.

-

L’agente invia il traffico dell’applicazione relativo ad

app.mycompany.netal gateway ZTNA utilizzando il tunnel, attraverso il Point of Presence di Sophos Cloud. -

Il gateway ZTNA invia la query DNS relativa ad

app.mycompany.netal server DNS privato per scoprire qual è l’IP specifico del server dell’applicazione. -

Il server DNS privato restituisce l’indirizzo IP specifico del server dell’applicazione (

192.168.1.20) e il traffico viene inoltrato dal gateway ZTNA al server dell’applicazione, attraverso il Point of Presence di Sophos Cloud. -

L’utente remoto può accedere all’applicazione privata attraverso il tunnel.

Nota

L’utente può accedere all’applicazione privata solo dopo l’autenticazione e l’autorizzazione, che non vengono discusse in questa sezione.

Nota

L’installazione dell’agente ZTNA modifica l’adattatore TAP predefinito. Se utilizzi nslookup per eseguire una ricerca DNS, per impostazione predefinita verrà ora utilizzato l’adattatore TAP di ZTNA. Le ricerche di app che non si trovano dietro il gateway ZTNA non restituiranno risultati. Occorrerà aggiungere la scheda di rete corrispondente al proprio comando nslookup. Per esempio:

nslookup <FQDN-to-be-resolved><DNS-Server>

Questo si applica sia agli scenari operativi on-premise che remoti.

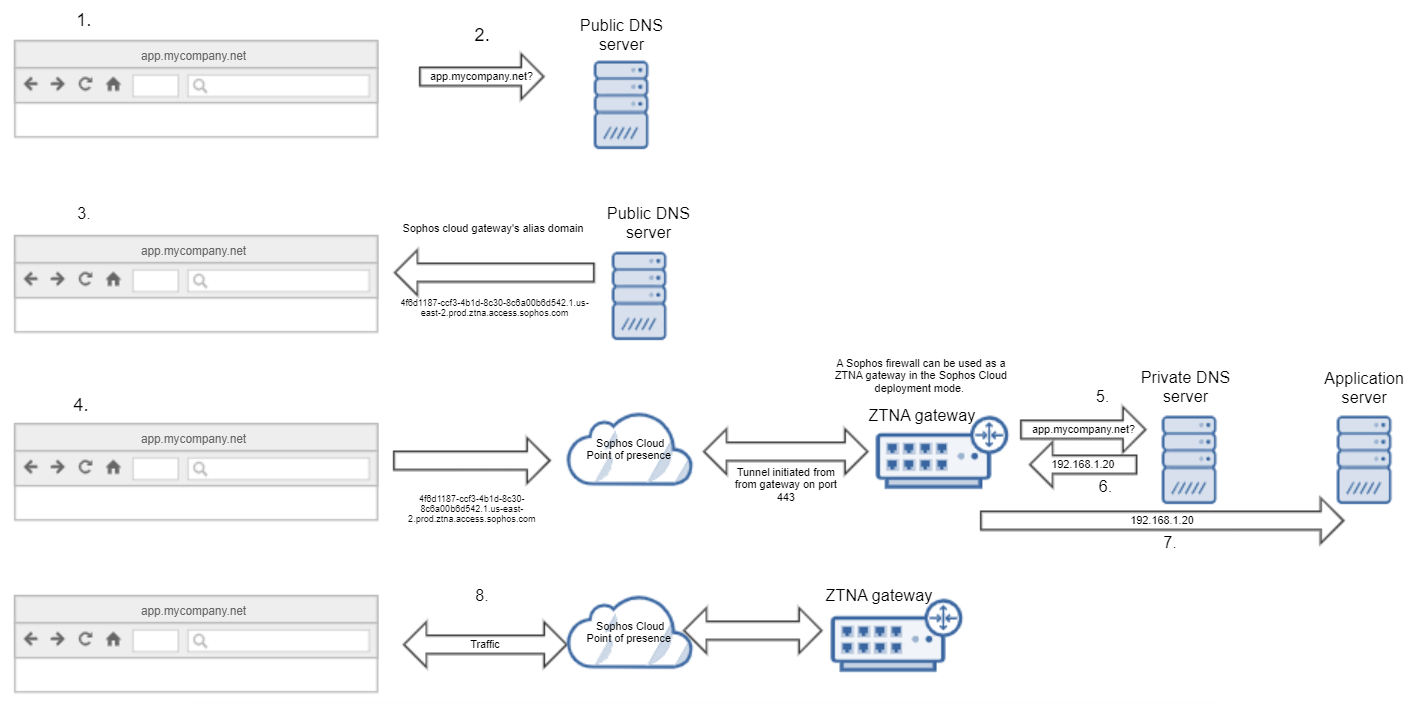

Flusso DNS senza agente

-

L’utente remoto cerca di accedere a un’applicazione privata,

app.mycompany.net, dal proprio browser. -

La richiesta DNS viene inviata dal browser dell’utente remoto al server DNS pubblico, che risolve il nome dell’applicazione privata al dominio alias al quale è mappata.

-

Il server DNS pubblico restituisce l’alias della risorsa al browser dell’utente.

-

L’alias reindirizza la richiesta DNS dal browser dell’utente remoto verso il Point of Presence di Sophos Cloud.

Nota

Quando si aggiunge una risorsa senza agente, viene stabilito un nuovo tunnel tra il gateway ZTNA e il Point of Presence di Sophos Cloud. Il tunnel viene avviato dal gateway ZTNA sulla porta 443. Per ogni nuova risorsa viene stabilito un nuovo tunnel.

-

Il Point of Presence di Sophos invia la richiesta DNS attraverso il tunnel verso il gateway pertinente, utilizzando le informazioni ottenute dal dominio alias.

-

Il gateway ZTNA invia la richiesta DNS relativa ad

app.mycompany.netal server DNS privato. -

Il server DNS privato restituisce l’indirizzo IP di app.mycompany.net (

192.168.1.20). -

Il gateway ZTNA inoltra la richiesta (

app.mycompany.net) al server dell’applicazione. -

L’utente può connettersi al gateway ZTNA attraverso il Point of Presence di Sophos Cloud, per accedere all’applicazione privata.

Nota

L’utente può accedere all’applicazione privata solo dopo l’autenticazione e l’autorizzazione, che non vengono discusse in questa sezione.