Configurazione di un provider di identità

Configurare ora un provider di identità. Il gateway ZTNA autentica gli utenti in base ai record in possesso del provider di identità.

Nota

È possibile aggiungere una sola voce per ciascun provider di identità.

I passaggi da seguire dipendono dal provider che si desidera utilizzare.

Microsoft AD (on-prem) può essere utilizzato sia per la sincronizzazione degli utenti, sia come provider di identità.

Nota

Se si sta configurando come provider di identità un’istanza di Microsoft AD on-premise e se il gateway viene ospitato su un server ESXi o Microsoft Hyper-V, il gateway ZTNA deve avere la versione 2.1 o successiva.

Se si sta configurando come provider di identità un’istanza di Microsoft AD on-premise e se il gateway viene ospitato su Sophos Firewall, il firewall deve avere la versione 19.5 MR3 o successiva.

Assicurarsi di avere già configurato i gruppi di utenti di Active Directory e di averli sincronizzati con Sophos Central. Vedere Impostazione della sincronizzazione con Active Directory.

Nota

I gruppi di utenti primari non vengono sincronizzati da Active Directory, pertanto gli utenti appartenenti a questi gruppi non saranno in grado di accedere alle risorse. È necessario assicurarsi che gli utenti siano membri anche di altri gruppi di AD.

Nota

ZTNA supporta solo un singolo dominio. Non sono supportati più domini figlio all’interno di un’unica foresta.

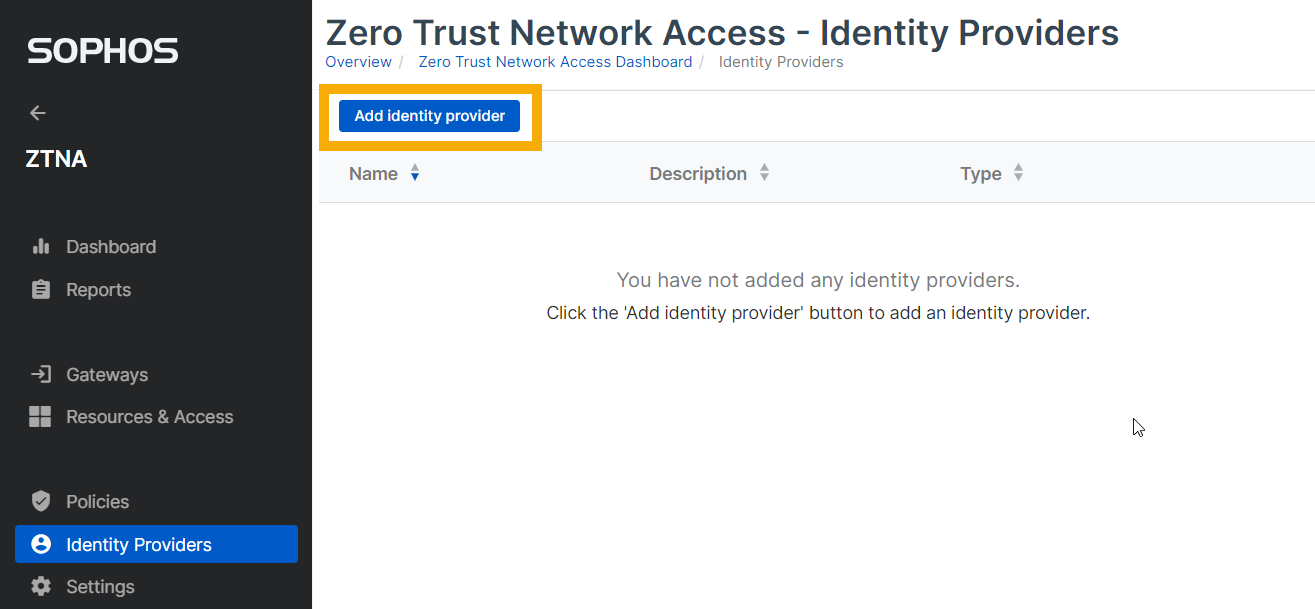

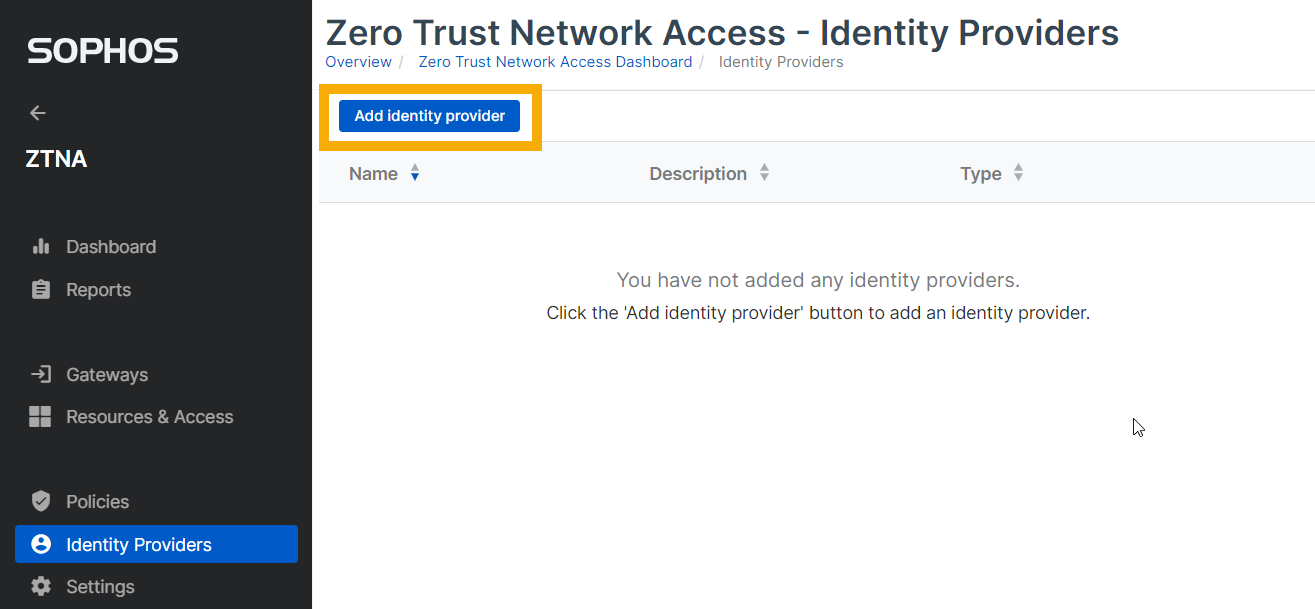

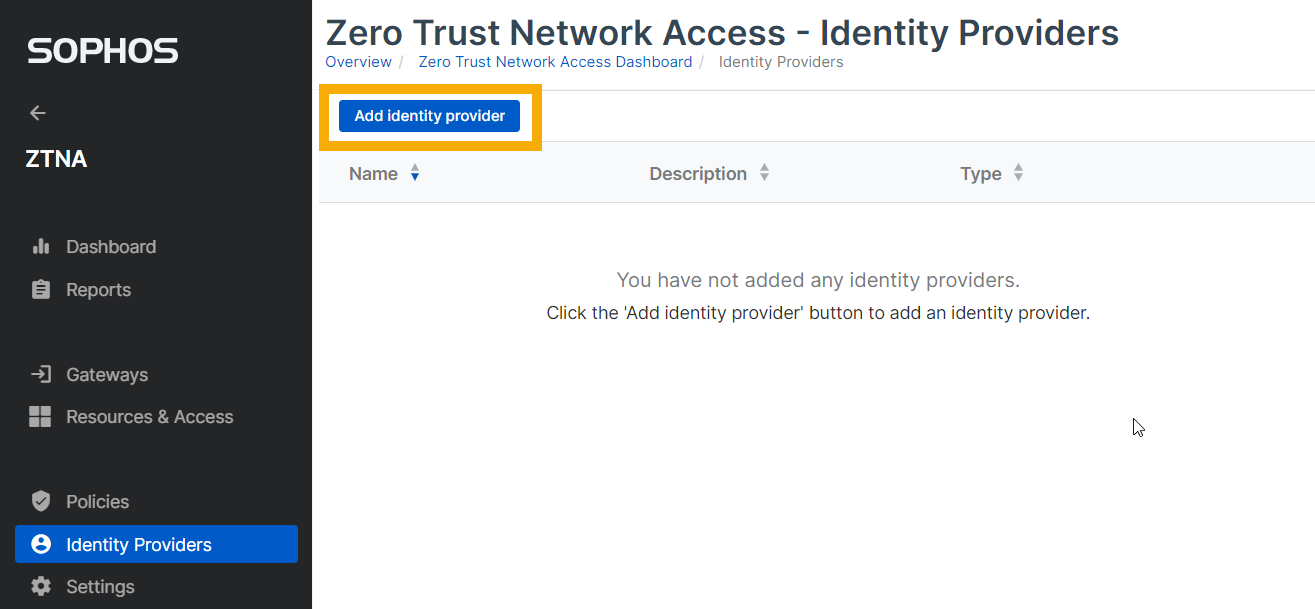

- Accedere a Sophos Central.

- Selezionare Prodotti > ZTNA > Provider di identità.

-

Cliccare su Aggiungi provider di identità.

Impostazioni del provider di identità

Immettere le impostazioni del provider di identità nel modo seguente:

- Inserire un nome e una descrizione.

- In Provider, assicurarsi che sia selezionata l’opzione Microsoft AD (on-premise).

Configura impostazioni di Active Directory (AD)

-

Configura le seguenti impostazioni:

-

Inserire i dettagli relativi all’host e alla porta del server AD primario. Se necessario, è possibile specificare i dettagli del server secondario.

Nota

Il server secondario deve appartenere allo stesso dominio del server primario. Se il server primario non è disponibile, il server secondario fornirà ridondanza.

-

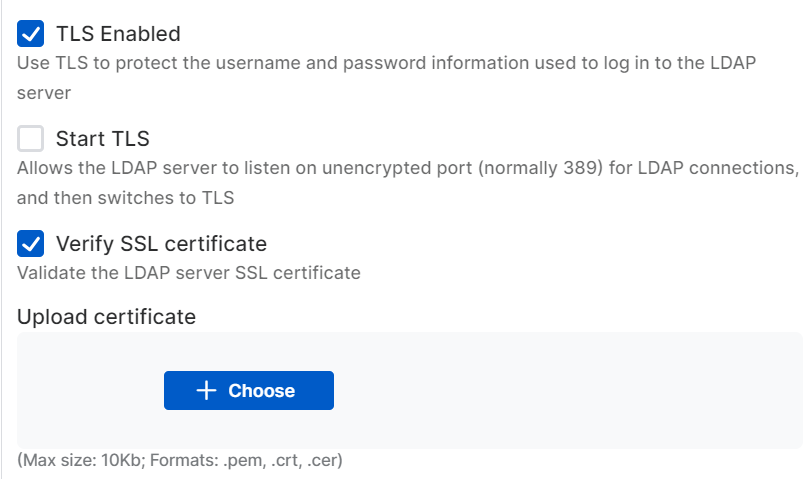

Opzionale: configurare le impostazioni per TLS e SSL.

È possibile selezionare una delle seguenti opzioni:

- TLS abilitato: usa TLS per proteggere le informazioni relative a nome utente e password utilizzate per accedere al server LDAP.

- TLS iniziale: consente al server LDAP di rimanere in ascolto su una porta non crittografata (solitamente 389) per le connessioni LDAP, e poi passa a TLS.

Se si seleziona Verifica certificato SSL, occorre caricare il certificato SSL del proprio server LDAP in uno dei seguenti formati:

.pem,.crto.cer. La dimensione massima supportata per il certificato è 10 KB.

-

Account e password

In DN di associazione, specificare i dettagli del controller di dominio e la Password di associazione.

Per maggiori informazioni, vedere Individuazione dei nomi distinti di associazione e di base sul server AD.

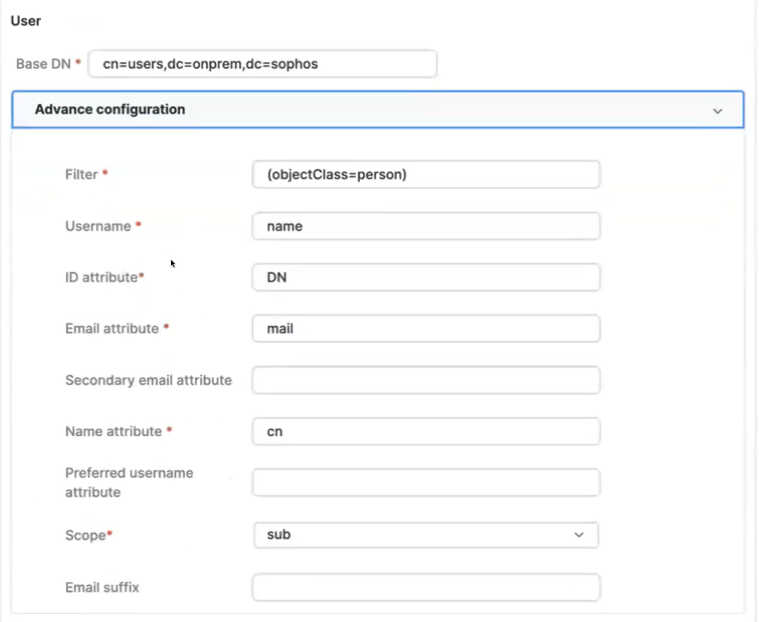

Ricerca in Active Directory

-

Sotto Utente, inserire i dettagli del server AD in DN di base. La configurazione avanzata è impostata sul valore predefinito, ma, se necessario, è possibile modificarla.

-

Sotto Gruppo di utenti, inserire i dettagli dell’utente AD in DN di base. La configurazione avanzata è impostata sul valore predefinito, ma, se necessario, è possibile modificarla.

Impostazioni di sicurezza avanzate

- Opzionale: Attivare Captcha per garantire un accesso sicuro. Questo riduce il rischio di attacco brute force alla directory.

-

Opzionale: Attivare One-Time Password (OTP) basata su e-mail, per autenticare gli utenti con l’autenticazione a più fattori (MFA). Inserire le seguenti impostazioni SMTP:

- Host del server SMTP: l’indirizzo IP o il nome host del server SMTP.

- Numero di porta SMTP: il numero della porta sulla quale si effettua l’accesso al server SMTP.

- E-mail SMTP: l’indirizzo e-mail predefinito al quale vengono inviati i messaggi di mancato recapito.

- Oggetto e-mail: la riga dell’oggetto dell’e-mail contenente la one-time password (OTP).

- Se il server SMTP richiede credenziali per inoltrare le e-mail, è necessario specificare l’Accesso SMTP e la Password SMTP.

-

Opzionale: configurare le impostazioni per TLS e SSL.

È possibile selezionare una delle seguenti opzioni:

- TLS abilitato: usa TLS per proteggere la comunicazione tra il server SMTP e il client.

- TLS iniziale: avvia la negoziazione tra il server SMTP e il client per la scelta del metodo di crittografia.

Se si seleziona una delle opzioni riportate sopra, verrà visualizzata l’opzione Verifica certificato SSL. Se si seleziona Verifica certificato SSL, occorre caricare il certificato SSL del proprio server SMTP in uno dei seguenti formati:

.pem,.crtocer. La dimensione massima supportata per il certificato è 10 KB.

Prova connessione

Facoltativamente, è possibile testare la connessione.

Nota

Prima di testare la connessione, controllare se il campo e-mail per l’utente sul server AD primario contiene un indirizzo e-mail valido. Se l’indirizzo e-mail inserito per un utente è vuoto o non valido, la prova di connessione darà esito negativo.

-

Per testare la connessione, procedere come segue:

-

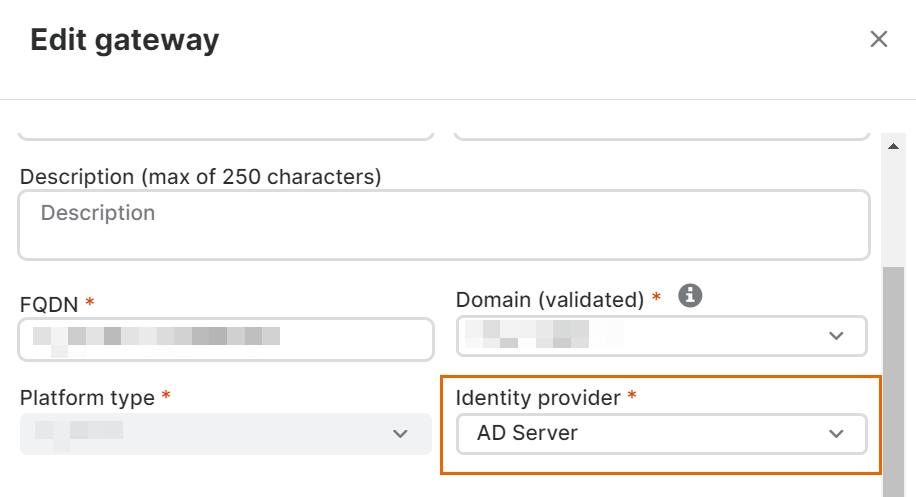

Assegnare il provider di identità a un gateway. Per farlo, accedere alla pagina Gateway, cliccare sul nome del proprio gateway e cliccare su Modifica. In Provider di identità, selezionare il provider di identità appena creato.

Nota

Se non è ancora stato creato un gateway, testare la connessione dopo aver creato il gateway e assegnarlo al proprio provider di identità.

-

Tornare alla schermata Provider di identità e cliccare sul nome del nuovo provider di identità.

- In Test connessione, selezionare il nome del gateway e, facoltativamente, inserire il nome utente.

-

Cliccare su Prova connessione e verificare che la connessione sia stata stabilita.

Se è stato specificato il nome utente, si vedrà a quali gruppi appartiene l’utente indicato.

-

-

Cliccare su Salva.

Gli utenti saranno ora in grado di autenticarsi tramite il server AD quando accedono alle risorse che si trovano dietro il gateway.

Nota

Se si utilizza Microsoft AD (on-premise) come provider di identità e si accede a risorse ospitate dietro diversi gateway ZTNA, verrà richiesto di eseguire l’autenticazione a ciascun gateway la prima volta che si accede a una risorsa. Se si utilizzano altri provider di identità, una volta eseguita l’autenticazione a qualsiasi gateway ZTNA, non verrà richiesto di eseguire nuovamente l’autenticazione quando si accede a risorse ospitate dietro gateway diversi.

Nota

Se si utilizza Microsoft AD (on-premise) come provider di identità, è possibile autenticarsi solo su un dispositivo alla volta. Se si prova ad accedere alle risorse utilizzando un dispositivo secondario, si verrà automaticamente disconnessi dal primo dispositivo dopo l’autenticazione.

È possibile utilizzare Microsoft Entra ID (Azure AD) sia per la sincronizzazione degli utenti, sia come provider di identità.

Assicurarsi di avere già configurato i gruppi di utenti di Microsoft Entra ID (Azure AD) e di averli sincronizzati con Sophos Central.

- Accedere a Sophos Central.

- Selezionare Prodotti > ZTNA > Provider di identità.

-

Cliccare su Aggiungi provider di identità.

-

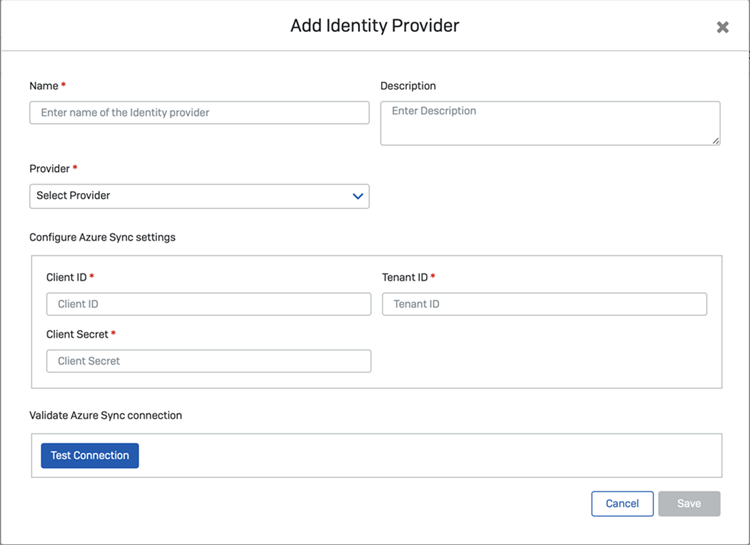

Immettere le impostazioni del provider di identità nel modo seguente:

- Inserire un nome e una descrizione.

- In Provider, assicurarsi che sia selezionato Microsoft Entra ID (Azure AD).

-

Immettere le impostazioni di Microsoft Entra ID (Azure AD) per ID client, ID tenant e Segreto client.

Se si configura Microsoft Entra ID (Azure AD) come descritto in questa guida, le impostazioni sono state ottenute al momento della creazione del tenant. Vedere Configurazione di un servizio directory.

-

Cliccare su Prova connessione e verificare che la connessione sia stata stabilita.

- Cliccare su Salva.

Se si ha intenzione di configurare Okta come provider di identità, la versione del gateway ZTNA deve essere 1.1 o successiva.

È possibile utilizzare Okta come provider di identità. Per utilizzare Okta con ZTNA, procedere come segue:

- Creare un'integrazione di app.

- Aggiungere il provider di identità a ZTNA.

Prima di iniziare, assicurarsi di soddisfare i seguenti requisiti:

- Occorre aver configurato gruppi di utenti in Okta. In caso contrario, utilizzare gli strumenti di Okta per sincronizzare i gruppi dal proprio servizio di directory a Okta. Assicurarsi di avere sincronizzato i gruppi anche con Sophos Central.

- È necessario aver configurato un server di autorizzazione in Okta per supportare l’autenticazione basata su OpenID Connect (OIDC). Il server di autorizzazione predefinito di Okta può essere utilizzato anche con licenze SSO e Universal Directory. Se si utilizza un server di autorizzazione personalizzato, occorre avere una licenza API Access Management.

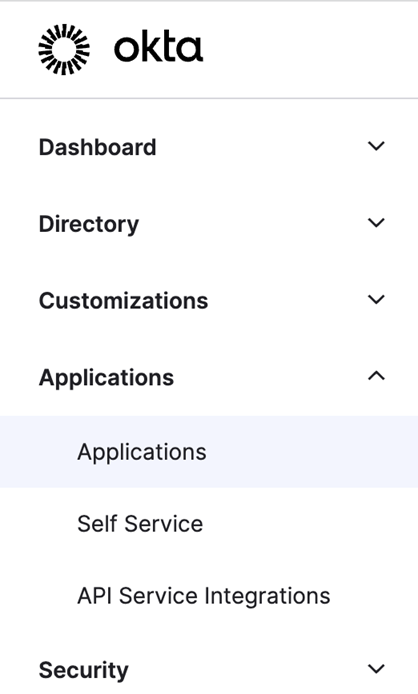

Creare un'integrazione di app

-

Nella dashboard di Okta, selezionare Applications.

-

Cliccare su Create App Integration.

-

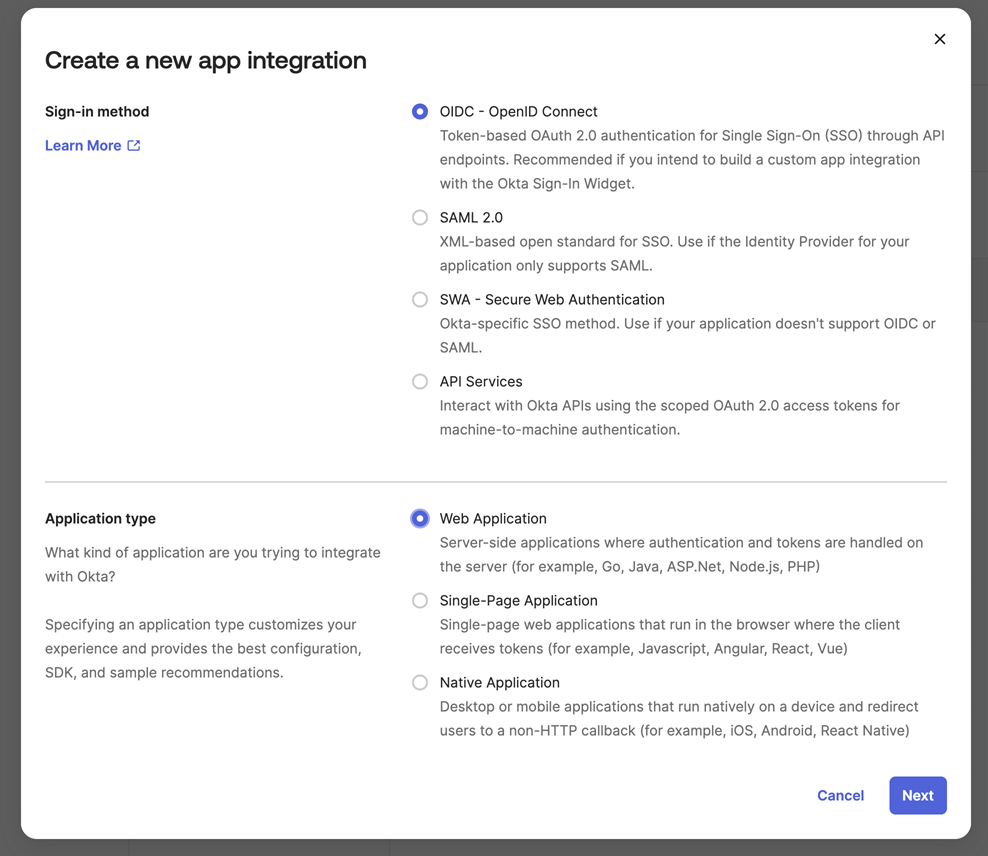

In Create a new app integration, svolgere le seguenti operazioni:

- Selezionare OIDC.

- Selezionare Web Application.

-

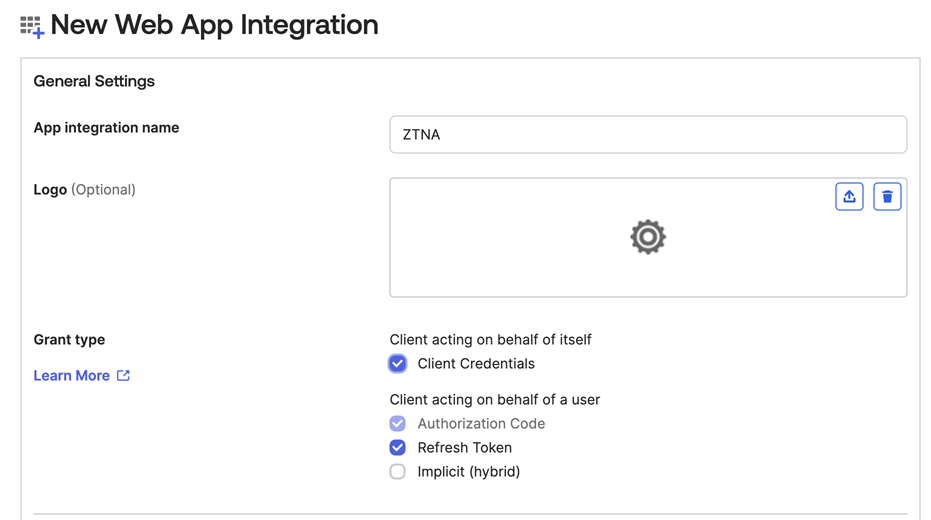

In New Web App Integration, procedere come segue:

- Immettere un nome.

- Selezionare Client Credentials.

- Selezionare Refresh Token.

-

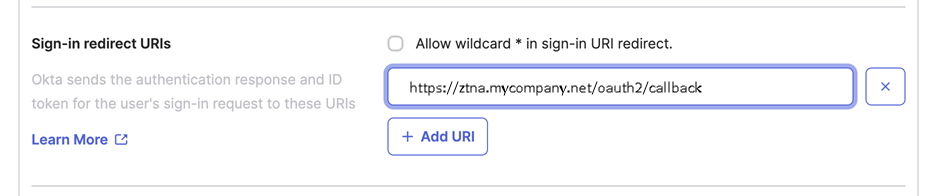

Nella stessa scheda, in Sign-in redirect URIs, immettere l'indirizzo a cui Okta dovrà inviare la risposta e il token di autenticazione. Deve essere l'FQDN dell'host del gateway, seguito da /oauth2/callback. Per esempio:

https://ztna.mycompany.net/oauth2/callback

Nota

Se si configura un gateway su Sophos Firewall, occorre aggiungere un nuovo URI di reindirizzamento, utilizzando il seguente formato:

https://<gateway's external FQDN>/ztna-oauth2/callback. -

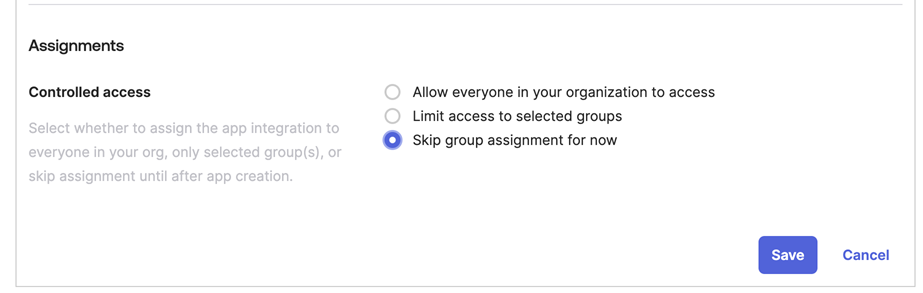

In Assignments, selezionare Skip group assignment for now.

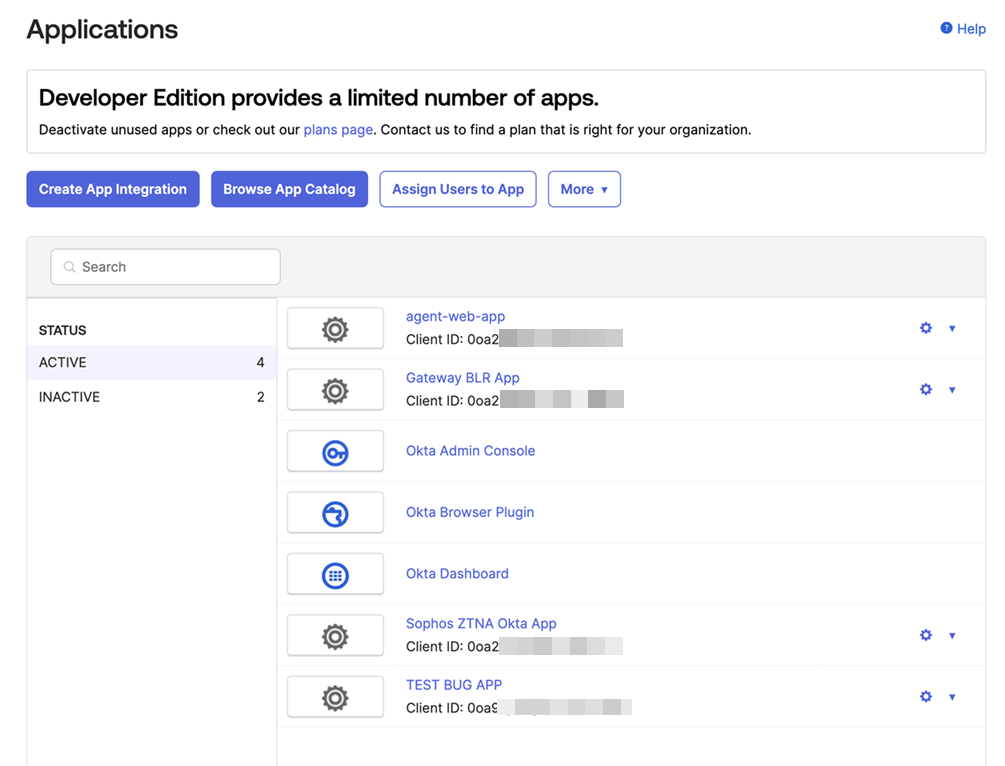

-

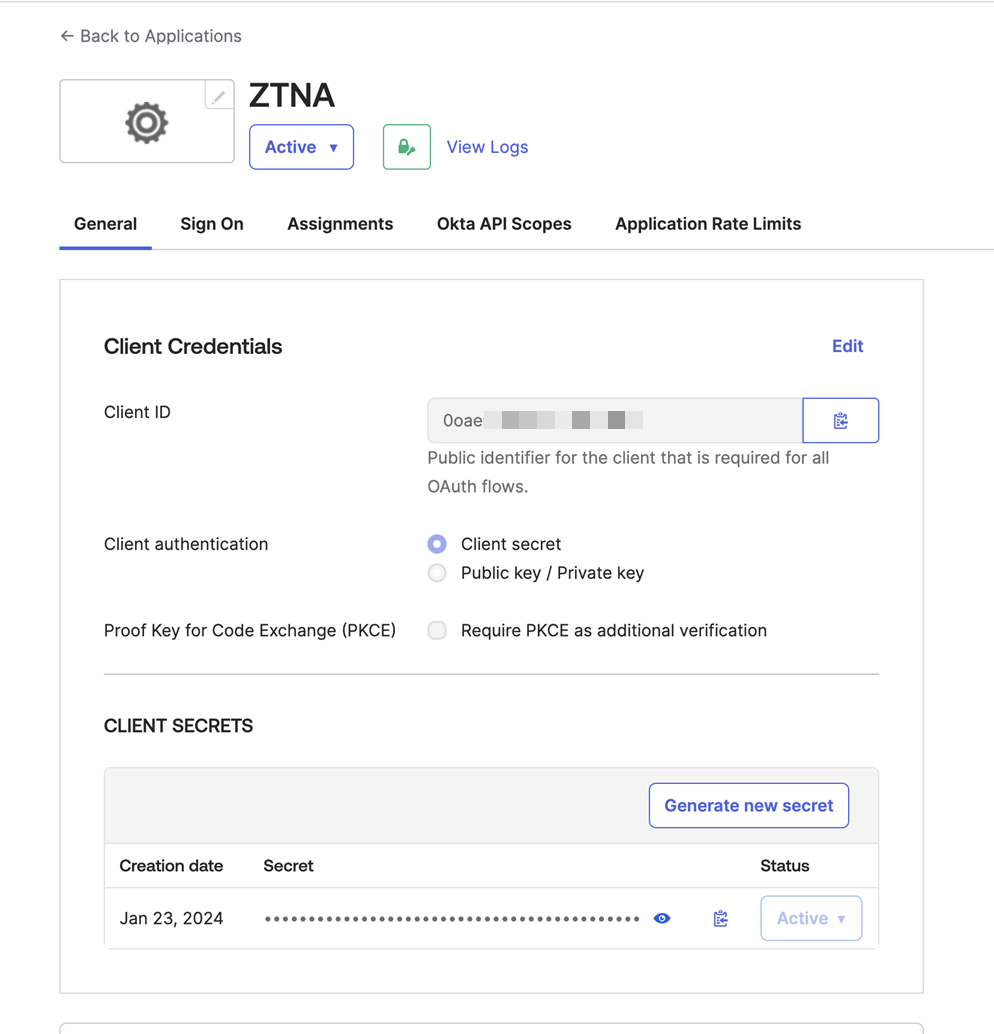

Aprire la nuova applicazione. Nella scheda General, prendere nota del Client ID e del Client Secret. Saranno necessari quando si configurerà Okta come provider di identità in Sophos Central.

-

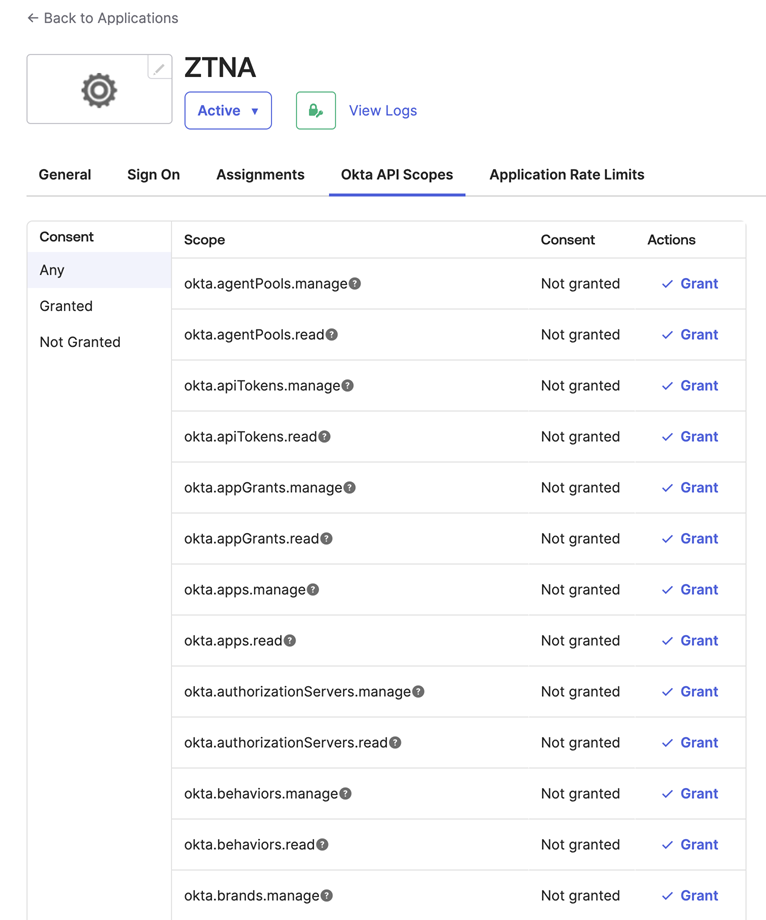

Nella scheda Okta API Scopes, impostare le autorizzazioni necessarie:

- okta.groups.read

- okta.idps.read

Se si utilizza la Sincronizzazione con AD, occorrerà solo okta.idps.read.

-

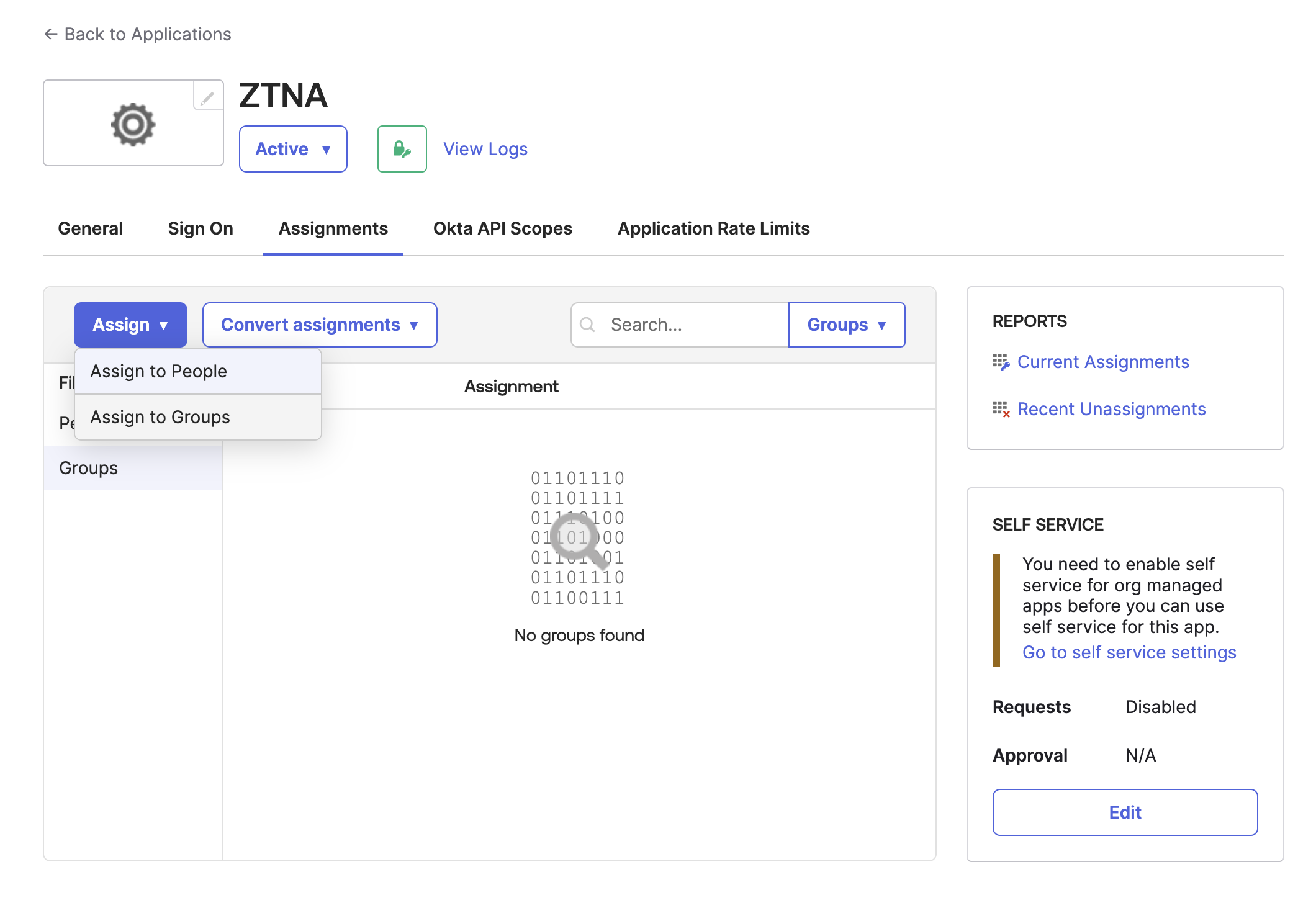

Nella scheda Assignments, cliccare su Assign > Assign to Groups. Selezionare il proprio gruppo di utenti.

-

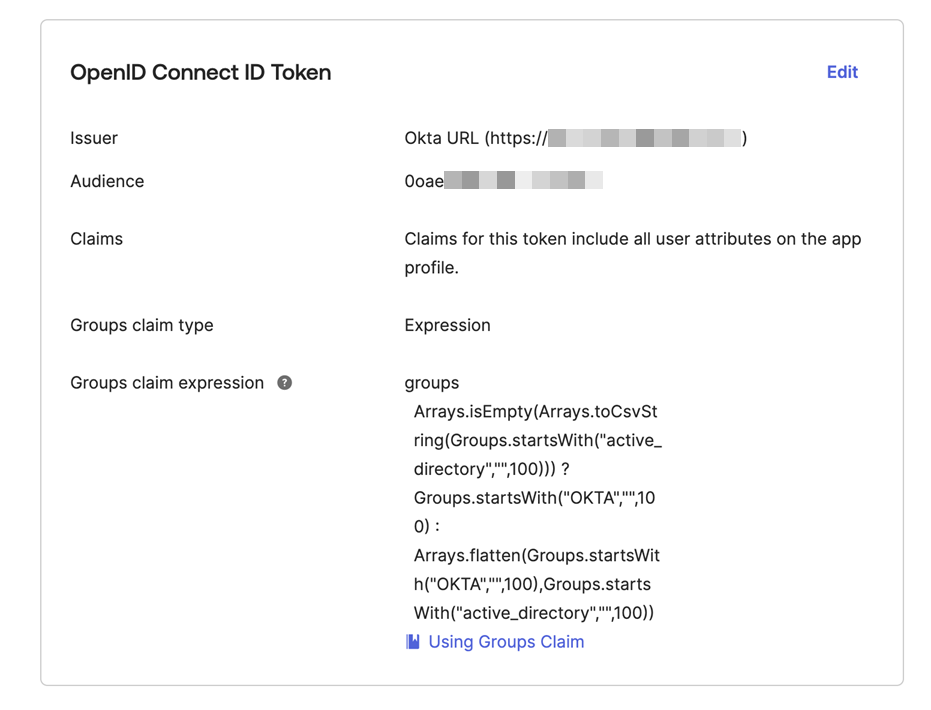

Nella scheda Sign On, selezionare *OpenID Connect ID Token* e procedere come segue:

- Cliccare su Edit.

-

Copiare la seguente espressione e incollarla in Groups claim expression:

Arrays.isEmpty(Arrays.toCsvString(Groups.startsWith("active_directory","",100))) ? Groups.startsWith("OKTA","",100) : Arrays.flatten(Groups.startsWith("OKTA","",100),Groups.startsWith("active_directory","",100))Per maggiori informazioni, vedere Aggiunta di un’attestazione gruppi personalizzata.

-

Cliccare su Save.

Aggiungere il provider di identità a ZTNA

- Accedere a Sophos Central.

- Selezionare Prodotti > ZTNA > Provider di identità.

-

Cliccare su Aggiungi provider di identità.

-

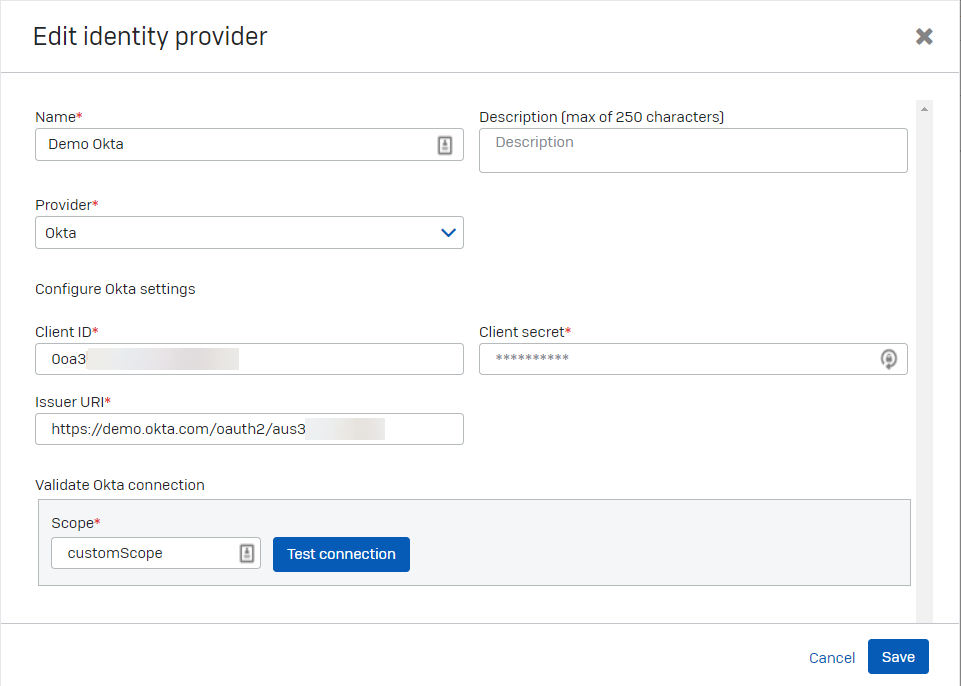

Immettere le impostazioni del provider di identità nel modo seguente:

- Inserire un nome e una descrizione.

- In Provider, selezionare Okta.

-

Immettere le impostazioni di Okta per ID client, Segreto client e URI emittente.

Queste sono le impostazioni Okta annotate in precedenza.

-

Cliccare su Prova connessione e verificare che la connessione sia stata stabilita.

- Cliccare su Salva.

Il prossimo passaggio è la configurazione di un gateway.