Requisiti

Prima di configurare ZTNA, verificare di soddisfare tutti i requisiti indicati di seguito.

Certificato con caratteri jolly

Occorre un certificato con caratteri jolly per il gateway ZTNA. Utilizzare uno dei seguenti:

- Un certificato emesso da Let's Encrypt.

- Un certificato emesso da un'autorità di certificazione attendibile.

Nota

Supportiamo solo certificati RSA ed ECDSA, con le seguenti eccezioni:

- ECDSA: P-384 e P-521 non sono supportati.

- RSA: non sono supportate dimensioni delle chiavi inferiori a 2048.

Questa guida indica come ottenere un certificato. Vedere Come ottenere un certificato.

Host gateway

È possibile ospitare il gateway ZTNA su un server ESXi o Hyper-V, oppure configurare un Sophos Cloud Gateway. Vedere Aggiunta di un gateway.

Sophos Firewall

Per integrare il proprio Sophos Firewall con ZTNA, è necessario soddisfare i seguenti requisiti:

- La versione del firewall deve essere 19.5 MR3 o successiva.

- Il firewall deve essere gestito con Sophos Central.

ZTNA può essere integrato con tutti i tipi di firewall: hardware, cloud, virtuali e software.

Server ESXi

Se si ospita il gateway su un server ESXi, è necessario soddisfare i seguenti requisiti:

- Hypervisor VMware vSphere (ESXi) 6.5 o versione successiva.

- 2 core, 4 GB di RAM e 80 GB di spazio su disco.

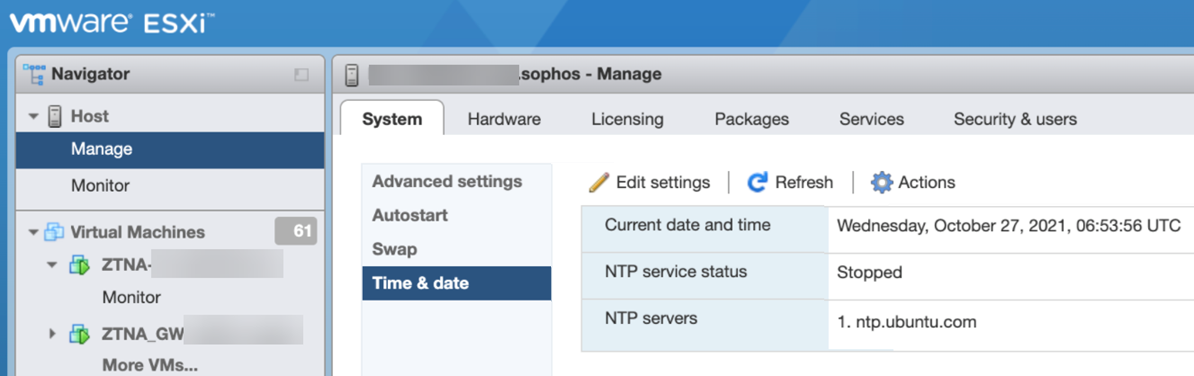

Bisogna accertarsi che data e ora siano impostate correttamente. Il gateway ZTNA si sincronizza con l'ora dell'host e riscontra problemi se l'ora non è esatta.

Nota

Il fuso orario deve essere impostato su UTC.

Sull'host ESXi, aprire Gestisci > Sistema > Ora e data e cliccare su Modifica impostazioni per impostare l'ora.

Server Hyper-V

Se si ospita il gateway su un server Hyper-V, è necessario soddisfare i seguenti requisiti:

- Server Hyper-V in esecuzione su Windows Server 2016 o versioni successive.

- 2 core, 4 GB di RAM e 80 GB di spazio su disco.

Bisogna accertarsi che data e ora siano impostate correttamente. Il gateway ZTNA si sincronizza con l'ora dell'host e riscontra problemi se l'ora non è esatta.

Nota

Il fuso orario deve essere impostato su UTC.

Gestione DNS

È necessario configurare le impostazioni del server DNS. Vedere Aggiunta delle impostazioni DNS.

Servizio directory

Per gestire utenti e gruppi occorre un servizio directory, che verrà utilizzato da ZTNA. È possibile utilizzare Microsoft Entra ID (Azure AD) o Active Directory. Vedere Configurazione di un servizio directory.

Microsoft Entra ID (Azure AD)

Occorre un account Microsoft Entra ID (Azure AD) con gruppi di utenti configurati e sincronizzati con Sophos Central. Questa guida indica come configurare e sincronizzare questi gruppi. Vedere Sincronizzazione degli utenti in Sophos Central.

La protezione deve essere attivata per i propri gruppi di utenti. La protezione è attivata automaticamente per i gruppi creati in Microsoft Entra ID (Azure AD), ma non per i gruppi creati dal portale Microsoft 365 o importati da AD.

Microsoft Entra ID (Azure AD) può essere utilizzato anche come provider di identità. Vedere Configurazione di un provider di identità.

Active Directory

Occorre un account Active Directory con gruppi di utenti configurati e sincronizzati con Sophos Central. Vedere Impostazione della sincronizzazione con Active Directory nella Guida in linea di Sophos Central Admin.

Active Directory può essere utilizzata anche come provider di identità. Vedere Configurazione di un provider di identità.

Provider di identità

Per autenticare gli utenti occorre un provider di identità. È possibile utilizzare le seguenti soluzioni:

- Microsoft Entra ID (Azure AD)

- Okta

- Active Directory (on-premise)

Questa guida indica come configurarli per l'uso con ZTNA. Vedere Configurazione di un provider di identità.

Siti Web autorizzati

Se il gateway è protetto da un firewall, sarà necessario autorizzare l’accesso ai siti web richiesti (sulla porta 443, a meno che non venga specificato altrimenti).

Nota

Questo vale solo per i gateway on-premise.

I siti web richiesti sono i seguenti:

sophos.jfrog.iojfrog-prod-use1-shared-virginia-main.s3.amazonaws.com*.amazonaws.comproduction.cloudflare.docker.com*.docker.io*.sophos.comlogin.microsoftonline.comgraph.microsoft.comztna.apu.sophos.com(Porta 22)sentry.io*.okta.com(se si utilizza Okta come provider di identità)wsserver-<customer gateway FQDN>- L’FQDN del gateway ZTNA (il dominio configurato nelle impostazioni del gateway ZTNA)

Esclusioni

La decrittografia SSL/TLS potrebbe essere stata attivata su un firewall upstream. In tale eventualità, sarà necessario aggiungere l’FQDN esterno del gateway ZTNA all’elenco di esclusioni del firewall, utilizzando il seguente formato: wsserver-<customer-gateway-fqdn>. Per informazioni, vedere Eccezioni.

Tipi di app supportati

ZTNA è in grado di controllare sia l’accesso alle app basate sul web che a quelle locali. Il controllo delle app locali richiede l’agente ZTNA.

ZTNA non supporta app che dipendono dall’assegnazione dinamica della porta o che utilizzano varie porte diverse, ad esempio i prodotti VoIP meno recenti.

Per informazioni sull’aggiunta di app e pagine web, vedere Aggiungi risorse.

Agente Sophos ZTNA

L’agente ZTNA può essere installato sui seguenti sistemi operativi:

-

Windows 10.1803 o versioni successive

-

macOS Bigsur (macOS11) o versioni successive

Per ulteriori informazioni, vedere Installazione dell'agente ZTNA.