Configurazione di un servizio directory

Per gestire i propri gruppi di utenti occorre un servizio directory.

È possibile configurare Microsoft Entra ID (Azure AD) o Microsoft Active Directory (on-premise) sia come servizio di directory che come provider di identità.

Quando si configura Microsoft Active Directory (on-premise) come provider di identità, è possibile configurare impostazioni di sicurezza aggiuntive. Per informazioni su come sincronizzare i gruppi di utenti di Microsoft Active Directory (on-premise) con Sophos Central, vedere Impostazione della sincronizzazione con Active Directory.

Nelle seguenti istruzioni viene indicato come configurare Microsoft Entra ID (Azure AD).

Per utilizzare Microsoft Entra ID (Azure AD) per gestire gli utenti, occorre creare un tenant di Microsoft Entra ID (Azure AD), registrare l’applicazione ZTNA e configurare gruppi di utenti.

Occorre avere già un account Microsoft Entra ID (Azure AD).

Nota

Si consiglia di controllare la documentazione più recente di Microsoft. Vedere la Documentazione di Microsoft Entra ID.

Creazione di un tenant di Microsoft Entra ID (Azure AD)

- Accedere al portale Azure.

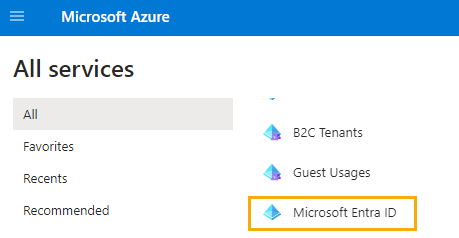

-

Selezionare Microsoft Entra ID.

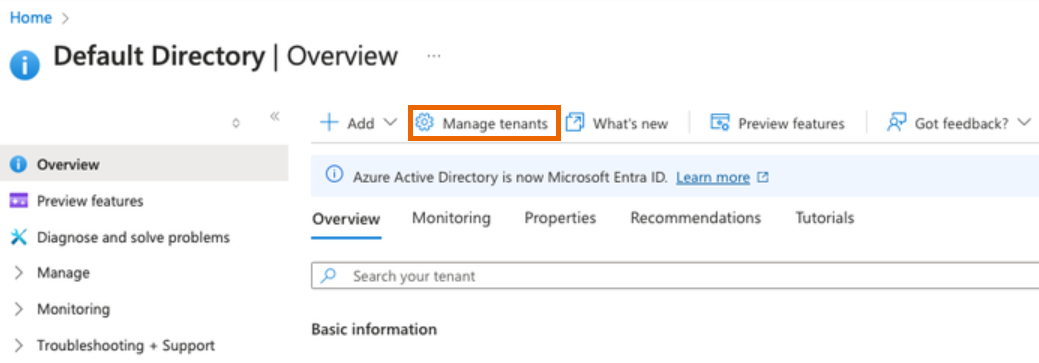

-

Nella Panoramica di Microsoft Entra ID (Azure AD), cliccare su Gestisci i tenant.

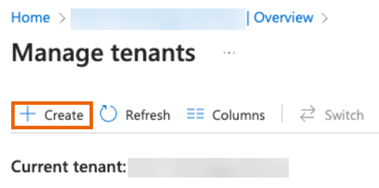

-

Nella pagina Gestisci i tenant, cliccare su Crea.

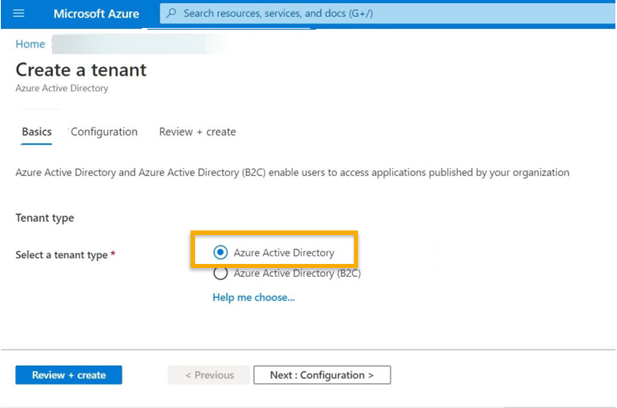

-

Nella scheda Informazioni di base, selezionare Azure Active Directory. Cliccare su Avanti: Configurazione.

-

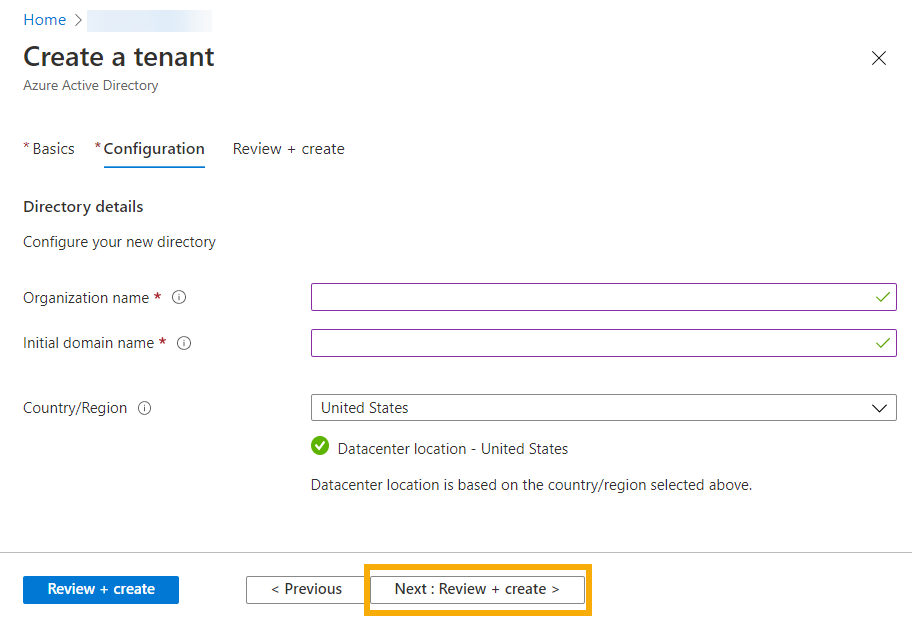

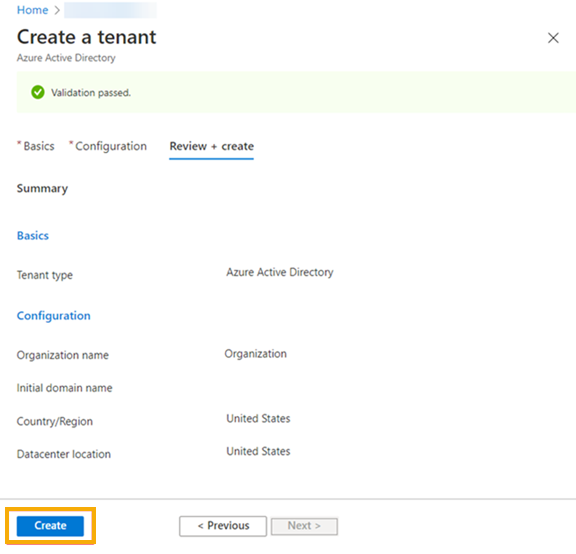

Nella scheda Configurazione, immettere i dettagli dell'organizzazione e del nome di dominio. Cliccare su Avanti: Rivedi e crea.

-

Nella pagina successiva, rivedere le impostazioni e cliccare su Crea.

Registrare l’app ZTNA

-

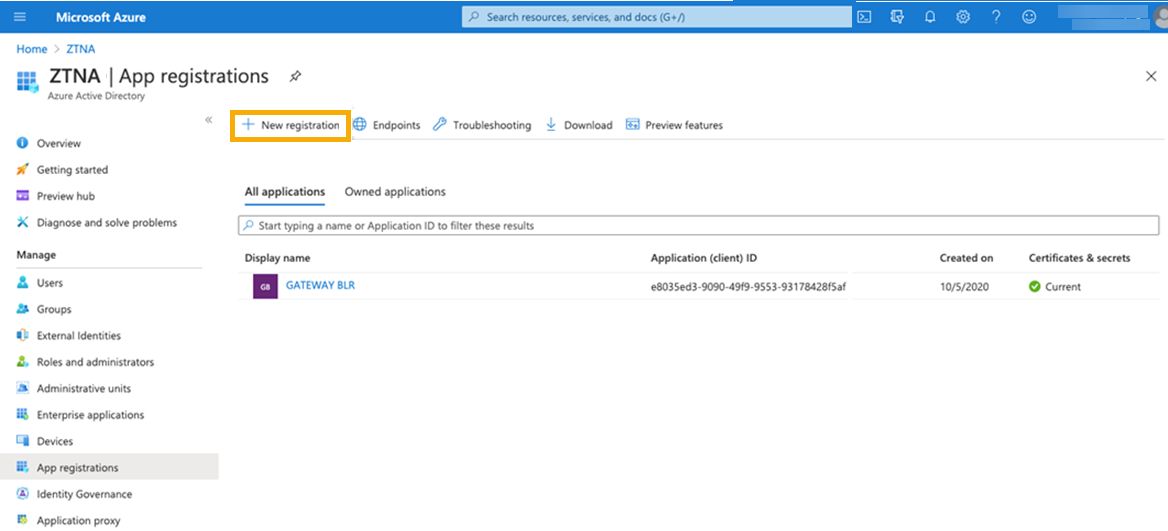

Selezionare Gestisci > Registrazioni app e cliccare su Nuova registrazione.

-

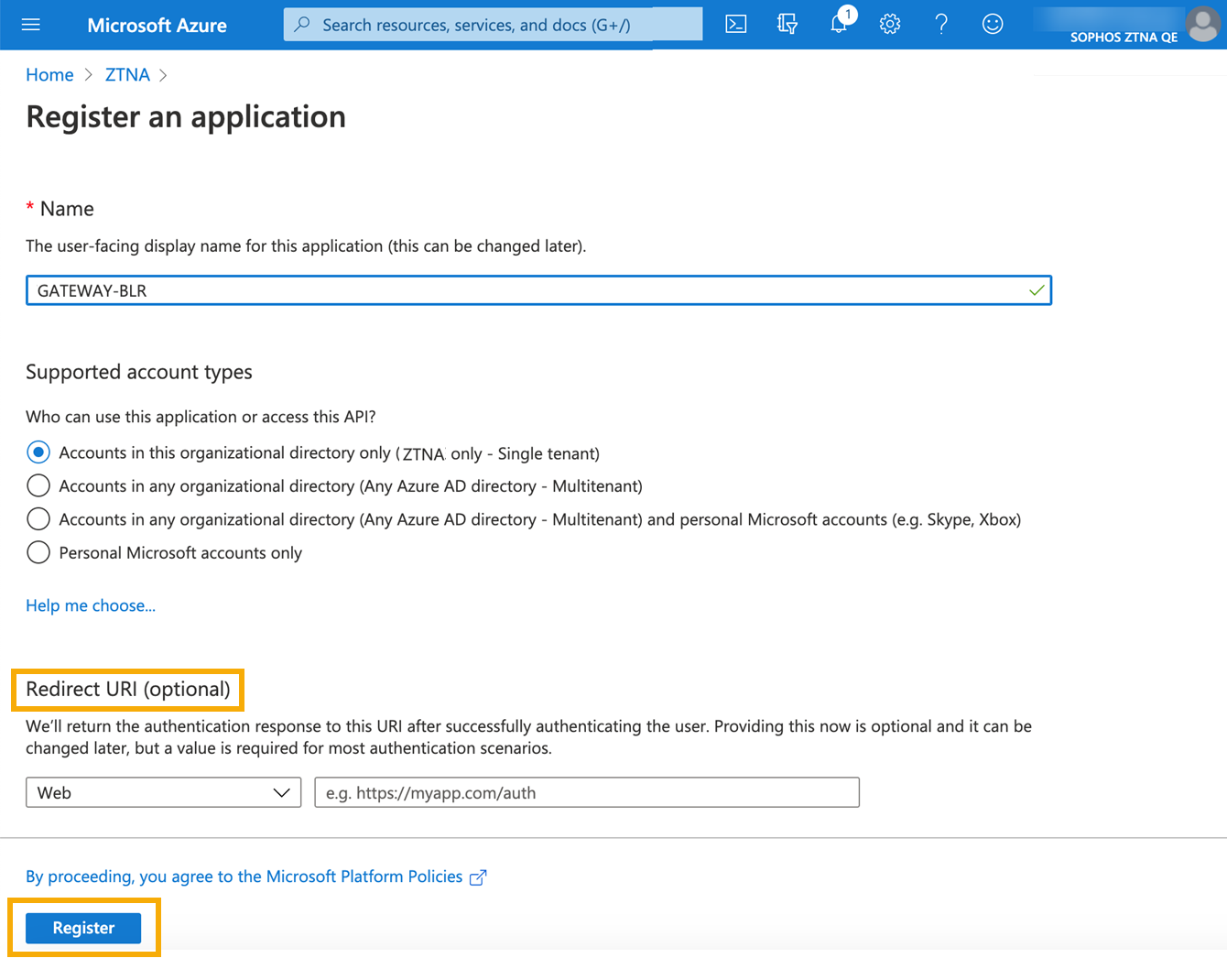

Nella pagina Registrazione di un'applicazione, procedere come segue:

- Immettere un nome.

- Accettare il tipo di account supportato predefinito.

-

Impostare un URI di reindirizzamento. Si tratta dell'indirizzo a cui vengono inviate le risposte di autenticazione. Deve includere il nome di dominio (FQDN) del gateway ZTNA. L’indirizzo varia a seconda che si configuri un gateway su un server ESXi o Hyper-V, oppure che si configuri un gateway su Sophos Firewall.

-

Per i gateway ESXi e Hyper-V, utilizzare il seguente formato:

https://<FQDN>/oauth2/callbackSostituire <FQDN> con l’FQDN esterno del proprio gateway.

-

Per i gateway Sophos Firewall, utilizzare il seguente formato:

https://<FQDN>/ztna-oauth2/callbackSostituire <FQDN> con l’FQDN esterno del proprio gateway.

È possibile aggiungere più FQDN del gateway. È anche possibile aggiungere ulteriori FQDN in qualsiasi momento.

-

-

Cliccare su Registra.

-

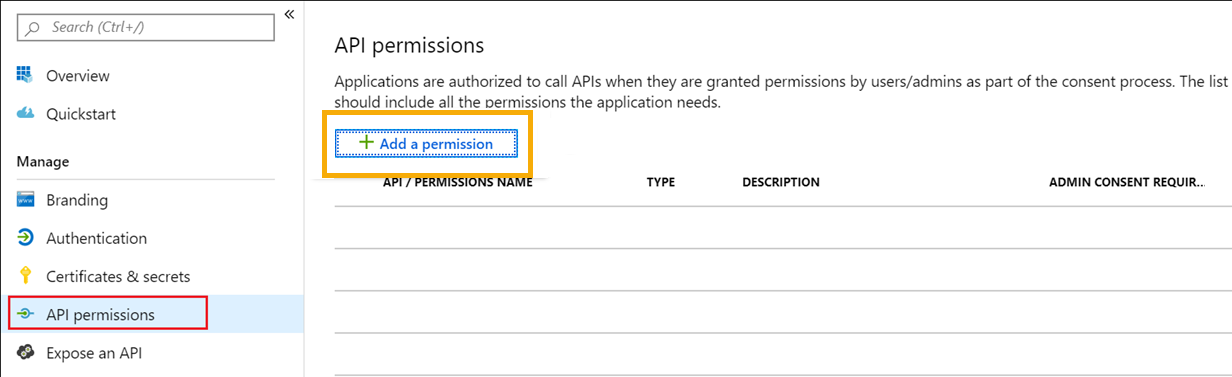

Selezionare Gestisci > Autorizzazioni API. Cliccare su Aggiungi un'autorizzazione.

-

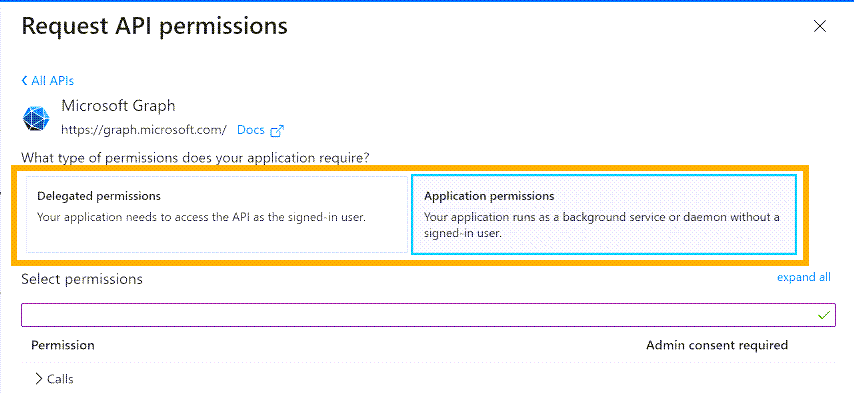

In Richiedi autorizzazioni API, assegnare a Sophos Central le autorizzazioni necessarie per leggere i gruppi di utenti. Occorre aggiungere autorizzazioni API Microsoft Graph, procedendo come indicato di seguito.

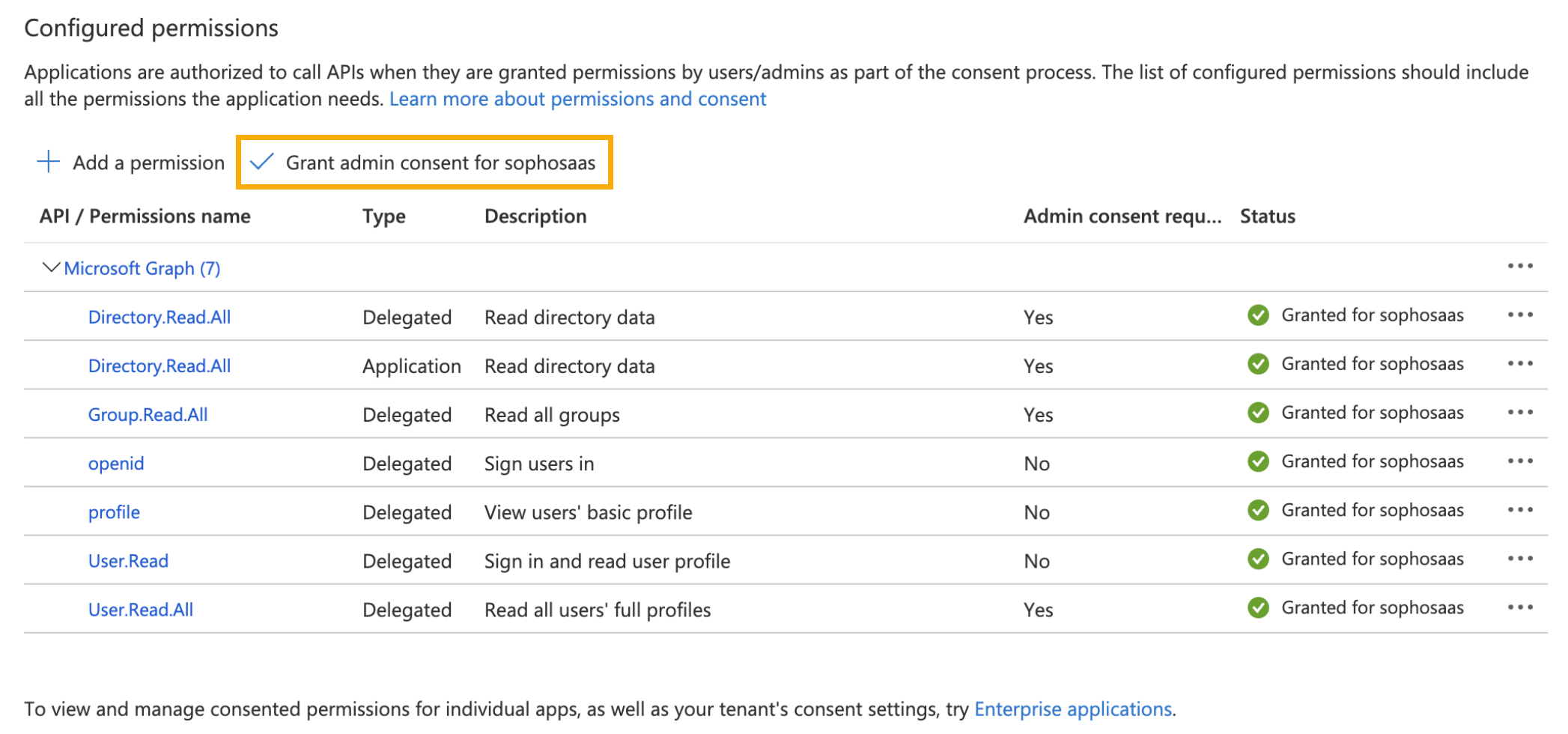

Selezionare Autorizzazioni delegate e aggiungere:

- Directory.Read.All

- Group.Read.All

- openID

- profile (profile si trova nel set di autorizzazioni openID)

- User.Read

- User.Read.All

Selezionare Autorizzazioni dell’applicazione e aggiungere:

- Directory.Read.All

Le autorizzazioni delegate sono per le app che si eseguono con un utente che ha effettuato l'accesso. Le autorizzazioni delle applicazioni permettono ai servizi di eseguirsi senza l'accesso di un utente.

-

Nella pagina Autorizzazioni API, è ora possibile visualizzare le autorizzazioni che sono state aggiunte. Cliccare su Concedi il consenso dell'amministratore per fornire il consenso necessario per le autorizzazioni.

-

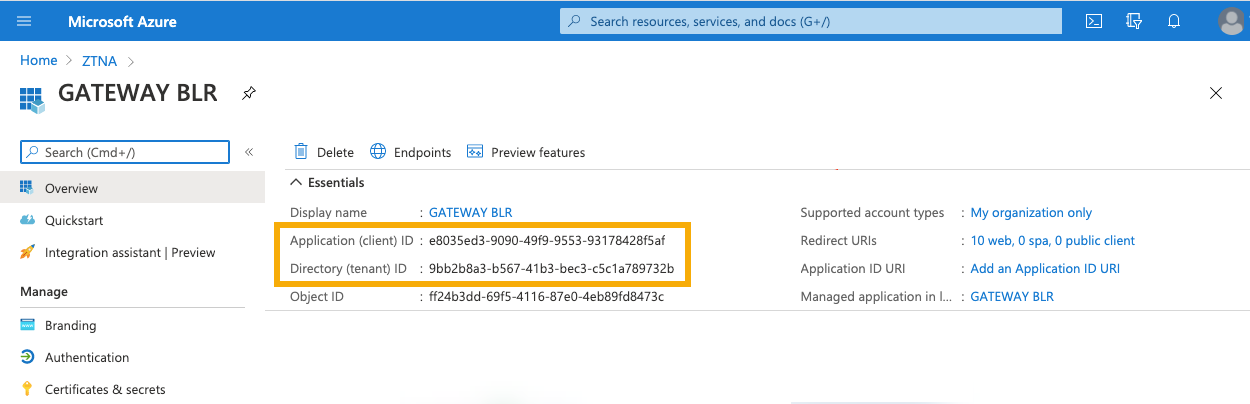

Nella pagina Panoramica dell'app, annotare i seguenti dettagli. Serviranno più tardi.

- ID client

- ID tenant

-

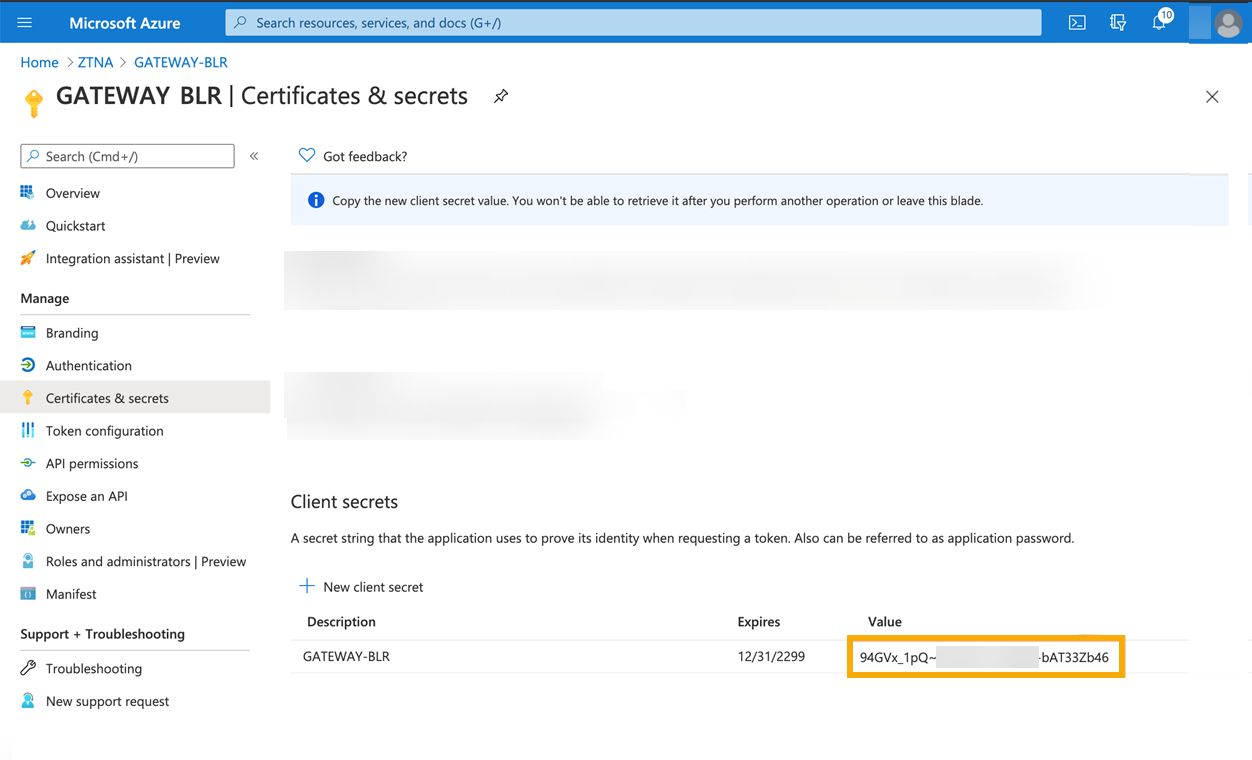

Cliccare su Certificati e segreti. Creare un Segreto client, prendere nota del Valore del segreto client e conservarlo in un luogo sicuro.

Avviso

Il segreto client non verrà visualizzato un'altra volta. Non sarà possibile recuperarlo in un secondo momento.

Creazione di un gruppo di utenti di Microsoft Entra ID (Azure AD)

Avviso

In questa sezione si presuppone che si debba creare un nuovo gruppo di utenti. Se si importano gruppi di utenti dal portale Microsoft O365, è necessario assicurarsi che in questi gruppi sia abilitata la sicurezza. Per i gruppi creati in Microsoft Entra ID (Azure AD), la sicurezza è abilitata automaticamente.

Per creare un gruppo di utenti in Microsoft Entra ID (Azure AD), procedere come segue.

- Accedere al Portale di Azure utilizzando un account Amministratore globale per la directory.

- Selezionare Microsoft Entra ID.

-

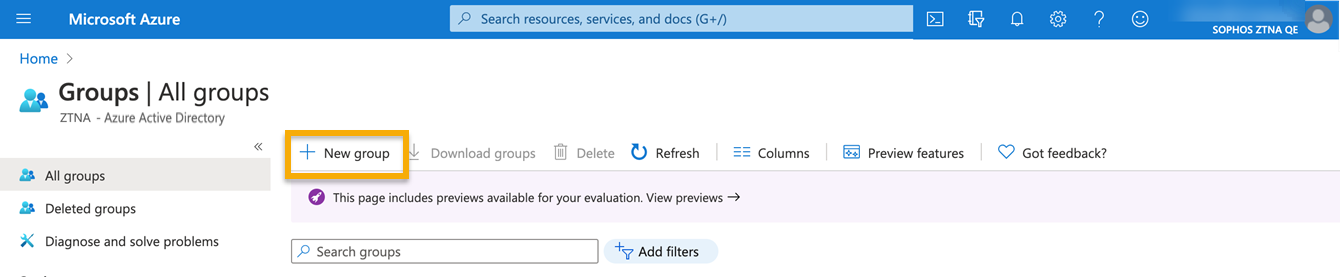

Nella pagina Active Directory, selezionare Gruppi. Cliccare su Nuovo gruppo.

-

Nella finestra di dialogo Nuovo gruppo, compilare i seguenti campi:

- Selezionare un Tipo di gruppo.

- Inserire un Nome gruppo.

- Immettere un Indirizzo di posta elettronica di gruppo o accettare l'indirizzo predefinito visualizzato.

- Selezionare il Tipo di appartenenza. Utilizzare Assegnato, che consente di scegliere utenti specifici e di assegnare loro autorizzazioni univoche.

-

Cliccare su Crea.

Verrà creato il gruppo.

-

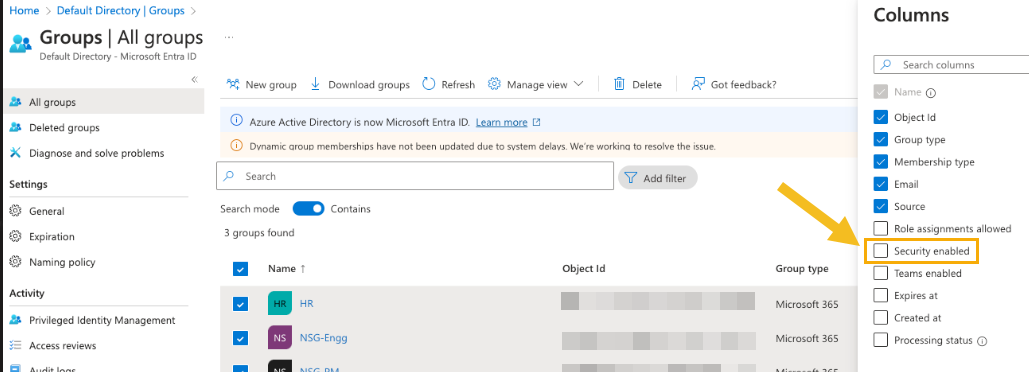

Per verificare che il gruppo di utenti creato abbia la sicurezza abilitata, procedere come segue:

- Aprire Manage view (Gestisci vista) > Edit columns (Modifica colonne).

-

Sotto Columns (Colonne), selezionare Security enabled (Sicurezza abilitata) e cliccare su Save (Salva).

-

Nella colonna Security enabled, lo stato dovrebbe essere visualizzato come Yes (Sì).

-

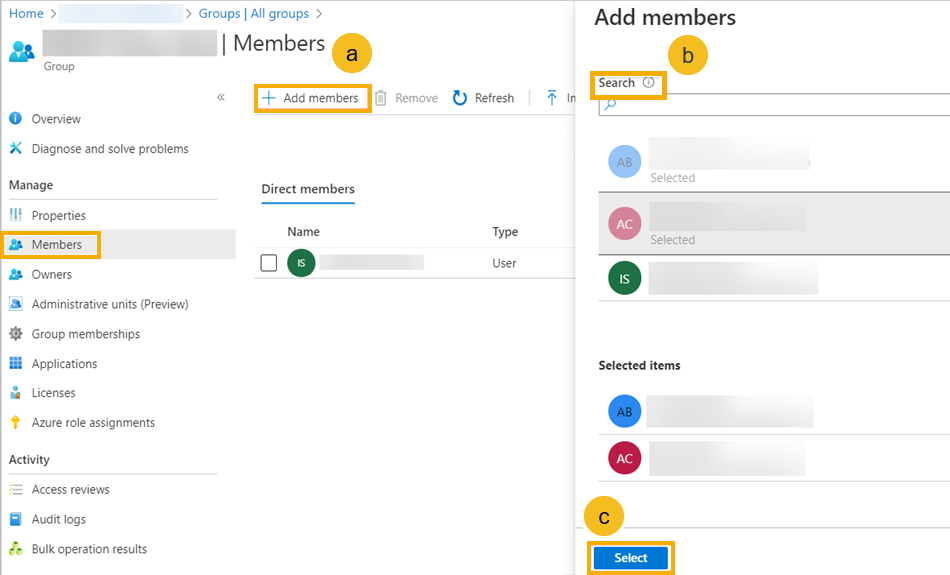

Nella pagina del nuovo gruppo, cliccare su Membri. Quindi procedere come segue:

- Cliccare su Aggiungi membri.

- Cercare gli utenti desiderati e cliccarvi sopra.

- Una volta terminata questa operazione, cliccare su Seleziona.

A questo punto, passare a Sophos Central per sincronizzare i gruppi di utenti con Microsoft Entra ID (Azure AD).