DNS フロー

ここでは、ZTNA を使用してアプリケーションにアクセスする際の DNS の動作の概要について説明します。アプリケーションには、ZTNA エージェントを使用してアクセスしたり、ブラウザ経由でアクセスしたりできます。

下のゲートウェイの導入の種類タブをクリックします。

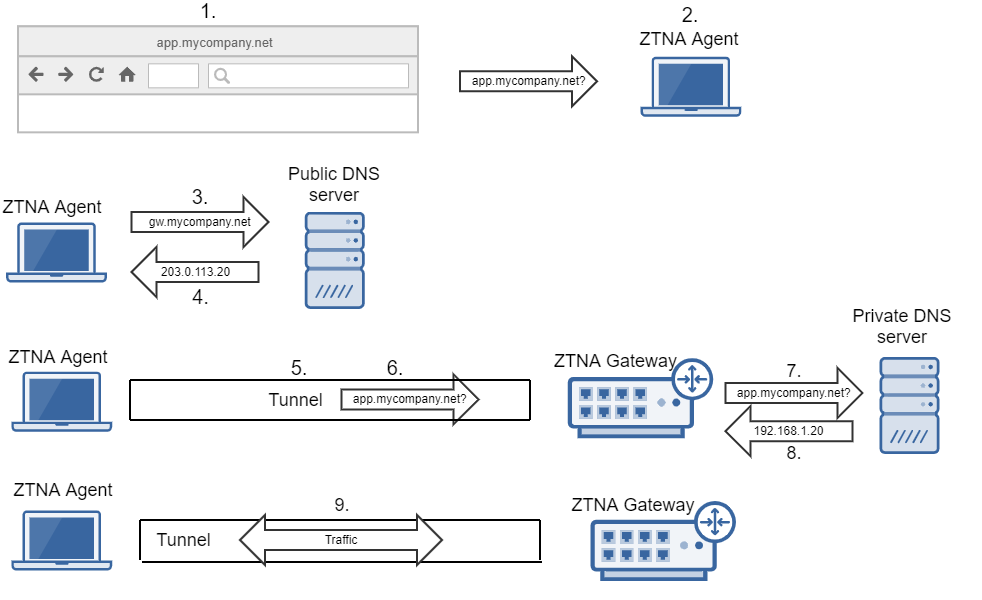

エージェントを使用した DNS フロー

-

リモートユーザーが、プライベートアプリケーション

app.mycompany.netにブラウザ経由でアクセスしようとします。 -

DNS リクエストはインターセプトされ、ZTNA エージェントに転送されます。

注

ZTNA エージェントは、プライベートアプリケーションの FQDN を Carrier Grade Network Address Translation (CGN) のネットワーク IP に解決し、さらにプライベートアプリケーションの FQDN 宛てのトラフィックすべてを処理します。

- DNS 要求が傍受されると即座に、ZTNA エージェントは

100.64.x.x範囲内の IP アドレスをアプリケーションにリースします。例:100.64.0.4。 - ブラウザは TCP-SYN パケットをアプリケーションに送信します (IP アドレス:

100.64.0.4)。 - SYN パケットの宛先 IP は

100.64.0.4です 。これは仮想アダプタ (100.64.x.x) のサブネット範囲に含まれるため、SYN パケットは仮想アダプタに送信されます。

- DNS 要求が傍受されると即座に、ZTNA エージェントは

-

ZTNA エージェントは、ZTNA ゲートウェイの IP アドレスの DNS リクエストを、パブリック DNS サーバーに送信します。これは、ZTNA ゲートウェイとのトンネルを確立するために必要です。

注

パブリック DNS サーバーには、ZTNA ゲートウェイの IP を指定する ZTNA ゲートウェイの A レコードがあります。

-

パブリック DNS サーバーは、ZTNA ゲートウェイの IP アドレス (

203.0.113.20) を ZTNA エージェントに返します。 -

ZTNA エージェントと ZTNA ゲートウェイの間で相互 TLS 暗号化が実行され、トンネルが確立されます。ZTNA ゲートウェイとの通信はすべて、セキュアトンネルを介して行われます。

-

エージェントは、

app.mycompany.netのアプリケーショントラフィックをトンネル経由で ZTNA ゲートウェイに送信します。 -

ZTNAゲートウェイは、

app.mycompany.netの DNS クエリをプライベート DNS サーバーに送信して、特定のアプリケーションサーバーの IP を調べます。 -

プライベート DNS サーバーはアプリケーションサーバーの IP アドレス (

192.168.1.20) を返し、トラフィックは ZTNA ゲートウェイによってアプリケーションサーバーに転送されます。 -

リモートユーザーは、トンネルを介してプライベートアプリケーションにアクセスできるようになります。

注

ユーザーは、認証および承認後のみにプライベートアプリケーションにアクセスできますが、それはこのトピックでは扱っていません。

注

ZTNA エージェントをインストールすると、デフォルトの TAP アダプタが変更されます。nslookup を使用して DNS ルックアップを実行している場合、デフォルトで ZTNA TAP アダプタが使用されるようになります。ZTNA ゲートウェイの内側にないアプリの検索は失敗します。nslookup コマンドに対応するネットワークアダプタを追加する必要があります。例:

nslookup <FQDN-to-be-resolved><DNS-Server>

これは、オンプレミスとリモートワークの両方のシナリオに適用されます。

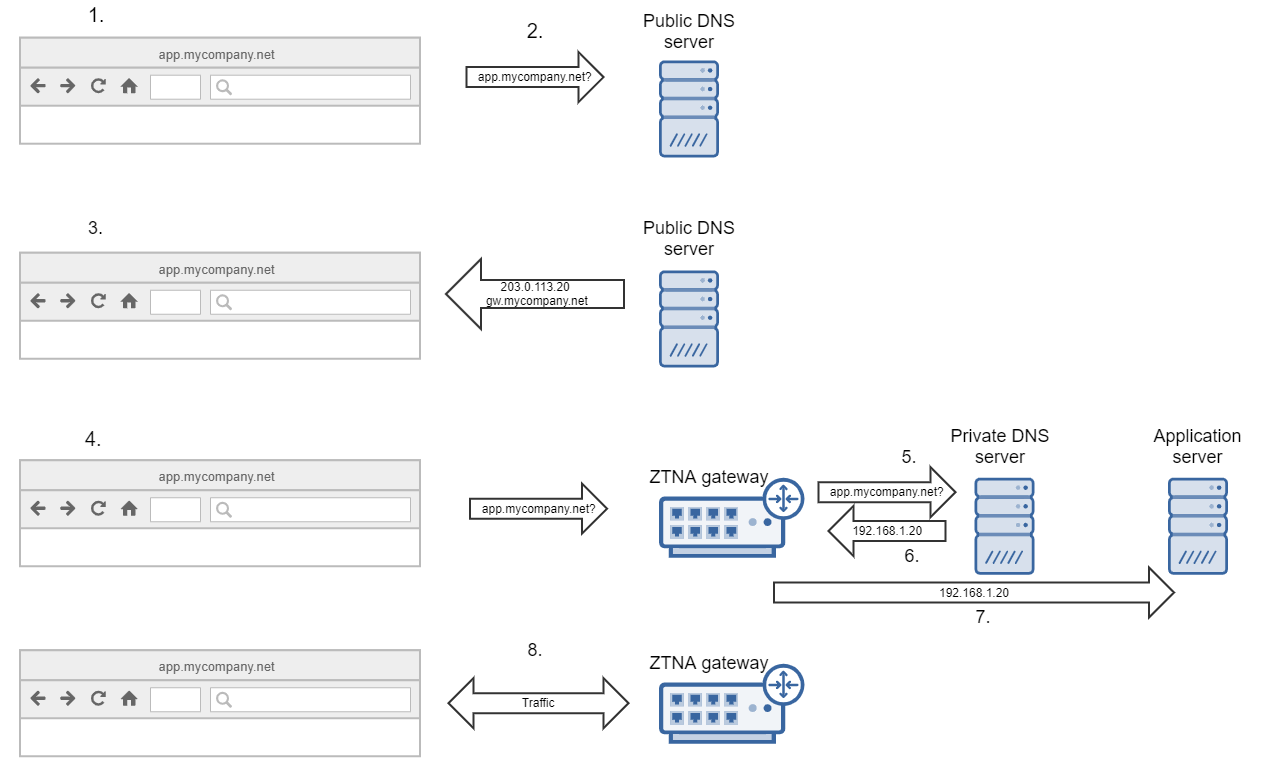

DNS のエージェントレスフロー

-

リモートユーザーが、プライベートアプリケーション

app.mycompany.netにブラウザ経由でアクセスしようとします。 -

DNS リクエストは、リモートユーザーのブラウザからパブリック DNS サーバーに送信されます。パブリック DNS サーバーは、プライベートアプリケーションの名前を、ZTNA ゲートウェイの名前と IP アドレスに解決します。

注

パブリック DNS サーバーには、ZTNA ゲートウェイの FQDN を指定するプライベートアプリケーションの CNAME レコードがあります。また、ZTNA ゲートウェイの IP アドレスを指定する ZTNA ゲートウェイの A レコードもあります。

-

パブリック DNS サーバーは、ZTNA ゲートウェイの IP アドレス (

203.0.113.20) をユーザーのブラウザに返します。 -

その後、ユーザーのブラウザから ZTNA ゲートウェイに Web リクエストが送信されます。

-

ZTNA ゲートウェイは、

app.mycompany.netの DNS リクエストをプライベート DNS サーバーに送信します。 -

プライベート DNS サーバーは、app.mycompany.net の IP アドレス (

192.168.1.20) を返します。 -

ZTNA ゲートウェイは、リクエスト (

app.mycompany.net) をアプリケーションサーバーに転送します。 -

ユーザーは ZTNA ゲートウェイに接続して、プライベートアプリケーションにアクセスできるようになります。

注

ユーザーは、認証および承認後のみにプライベートアプリケーションにアクセスできますが、それはこのトピックでは扱っていません。

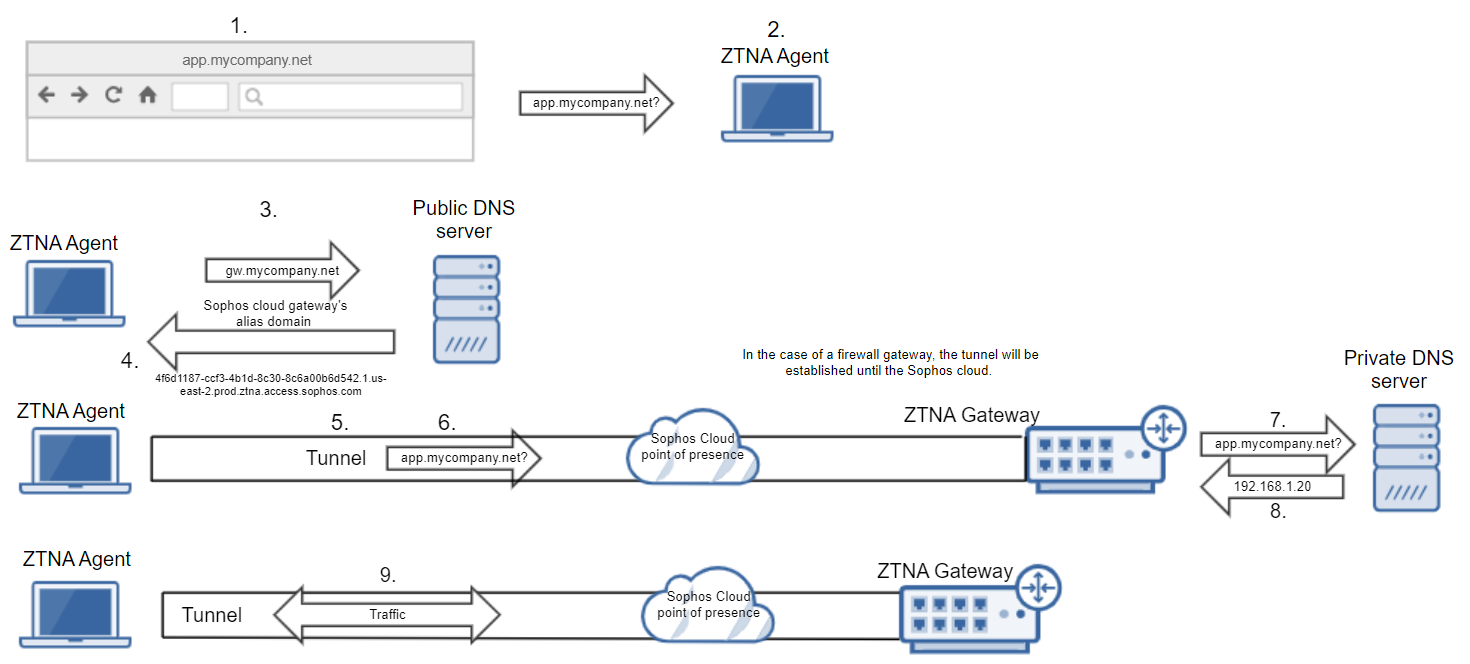

エージェントを使用した DNS フロー

-

リモートユーザーが、プライベートアプリケーション

app.mycompany.netにブラウザ経由でアクセスしようとします。 -

DNS リクエストはインターセプトされ、ZTNA エージェントに転送されます。

注

ZTNA エージェントは、プライベートアプリケーションの FQDN を Carrier Grade Network Address Translation (CGN) のネットワーク IP に解決し、さらにプライベートアプリケーションの FQDN 宛てのトラフィックすべてを処理します。

- DNS 要求が傍受されると即座に、ZTNA エージェントは

100.64.x.x範囲内の IP アドレスをアプリケーションにリースします。例:100.64.0.4。 - ブラウザは TCP-SYN パケットをアプリケーションに送信します (IP アドレス:

100.64.0.4)。 - SYN パケットの宛先 IP は

100.64.0.4です 。これは仮想アダプタ (100.64.x.x) のサブネット範囲に含まれるため、SYN パケットは仮想アダプタに送信されます。

- DNS 要求が傍受されると即座に、ZTNA エージェントは

-

DNS リクエストは、ZTNA エージェントからパブリック DNS サーバーに送信されます。

-

DNS サーバーは、プライベートアプリケーションの名前をマッピング先のエイリアスドメインに解決します。

-

エイリアスドメインは、リモートユーザーのブラウザから Sophos Cloud のプレゼンスポイントに DNS リクエストをリダイレクトし、次に ZTNA ゲートウェイにリダイレクトします。ZTNA エージェントと ZTNA ゲートウェイの間で相互 TLS 暗号化が実行され、トンネルが確立されます。ZTNAゲートウェイとのすべての通信は、 Sophos Cloud プレゼンスポイントによるセキュアトンネルを介して行われます。

注

Sophos Firewall ゲートウェイを使用している場合、認証や許可などのすべてのセキュリティチェックは Sophos Cloud で行われるため、ZTNA エージェントと Sophos Cloud プレゼンスポイントの間にトンネルが確立されます。

-

エージェントは、

app.mycompany.netのアプリケーショントラフィックを Sophos Cloud プレゼンスポイントのトンネル経由で ZTNA ゲートウェイに送信します。 -

ZTNAゲートウェイは、

app.mycompany.netの DNS クエリをプライベート DNS サーバーに送信して、特定のアプリケーションサーバーの IP を調べます。 -

プライベート DNS サーバーはアプリケーションサーバーの IP アドレス (

192.168.1.20) を返し、トラフィックは ZTNA ゲートウェイによって Sophos Cloud プレゼンスポイントを介してアプリケーションサーバーに転送されます。 -

リモートユーザーは、トンネルを介してプライベートアプリケーションにアクセスできるようになります。

注

ユーザーは、認証および承認後のみにプライベートアプリケーションにアクセスできますが、それはこのトピックでは扱っていません。

注

ZTNA エージェントをインストールすると、デフォルトの TAP アダプタが変更されます。nslookup を使用して DNS ルックアップを実行している場合、デフォルトで ZTNA TAP アダプタが使用されるようになります。ZTNA ゲートウェイの内側にないアプリの検索は失敗します。nslookup コマンドに対応するネットワークアダプタを追加する必要があります。例:

nslookup <FQDN-to-be-resolved><DNS-Server>

これは、オンプレミスとリモートワークの両方のシナリオに適用されます。

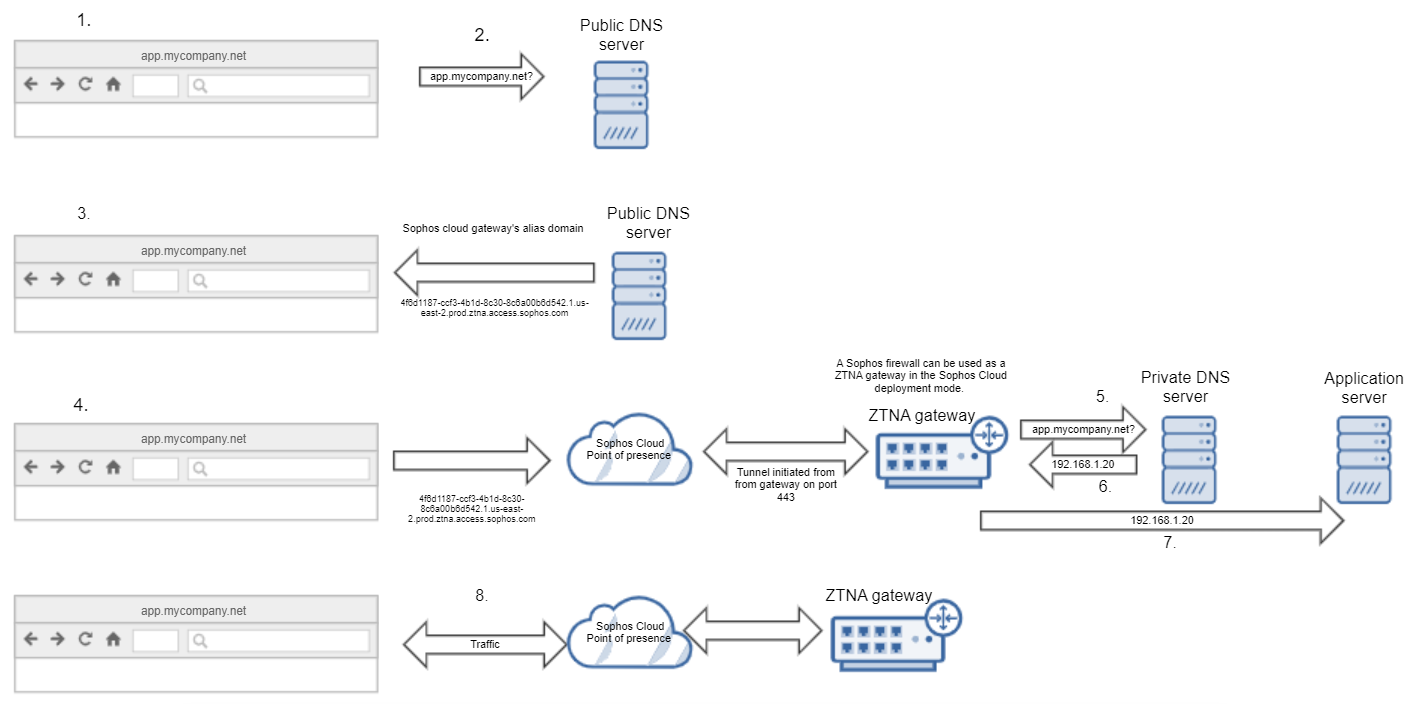

DNS のエージェントレスフロー

-

リモートユーザーが、プライベートアプリケーション

app.mycompany.netにブラウザ経由でアクセスしようとします。 -

DNS リクエストは、リモートユーザーのブラウザからパブリック DNS サーバーに送信されます。パブリック DNS サーバーは、プライベートアプリケーションの名前を、マップイングされているエイリアスドメインに解決します。

-

パブリック DNS サーバーは'リソースのエイリアスドメインをユーザーのブラウザに送り返します。

-

エイリアスは、リモートユーザーのブラウザから Sophos Cloud のプレゼンスポイントに DNS リクエストをリダイレクトします。

注

エージェントレスリソースを追加すると、ZTNA ゲートウェイと Sophos Cloud プレゼンスポイント間に新しいトンネルが確立されます。トンネルは、ポート 443 の ZTNA ゲートウェイから開始されます。新しいリソースごとに新しいトンネルが確立されます。

-

ソフォスのプレゼンスポイントは、エイリアスドメインからの情報を使用して、トンネル経由で関連ゲートウェイに DNS リクエストを送信します。

-

ZTNA ゲートウェイは、

app.mycompany.netの DNS リクエストをプライベート DNS サーバーに送信します。 -

プライベート DNS サーバーは、app.mycompany.net の IP アドレス (

192.168.1.20) を返します。 -

ZTNA ゲートウェイは、リクエスト (

app.mycompany.net) をアプリケーションサーバーに転送します。 -

ユーザーは、Sophos Cloud のプレゼンスポイントを介して ZTNA ゲートウェイに接続し、プライベートアプリケーションにアクセスできます。

注

ユーザーは、認証および承認後のみにプライベートアプリケーションにアクセスできますが、それはこのトピックでは扱っていません。