IdP の設定

ここでは、IdP を設定します。ZTNA ゲートウェイは、IdP が保持するレコードに基づいてユーザーを認証します。

注

各 IdP に追加できるエントリは 1つだけです。

この手順は、使用するプロバイダによって異なります。

Microsoft AD (オンプレミス) は、ユーザーの同期に使用でき、さらに IdP としても使用できます。

注

オンプレミスの Microsoft AD を IdP として設定し、ESXi サーバーまたは Microsoft Hyper-V サーバーでゲートウェイをホストする場合は、ZTNA ゲートウェイはバージョン 2.1 以降である必要があります。

オンプレミスの Microsoft AD を IdP として設定し、Sophos Firewall でゲートウェイをホストする場合は、ファイアウォールがバージョン 19.5 MR3 以降である必要があります。

既に Microsoft AD (オンプレミス) ユーザーグループが設定されており、Sophos Central と同期済みであることを確認します。詳細は、Active Directory との同期の設定を参照してください。

注

プライマリ ユーザー グループは Active Directory から同期されないため、これらのグループに属するユーザーはリソースにアクセスできません。ユーザーが他の AD グループのメンバーでもあることを確認する必要があります。

注

ZTNA では、1つのドメインのみをサポートしています。1つのフォレストシナリオ内で複数の子ドメインをサポートすることはできません。

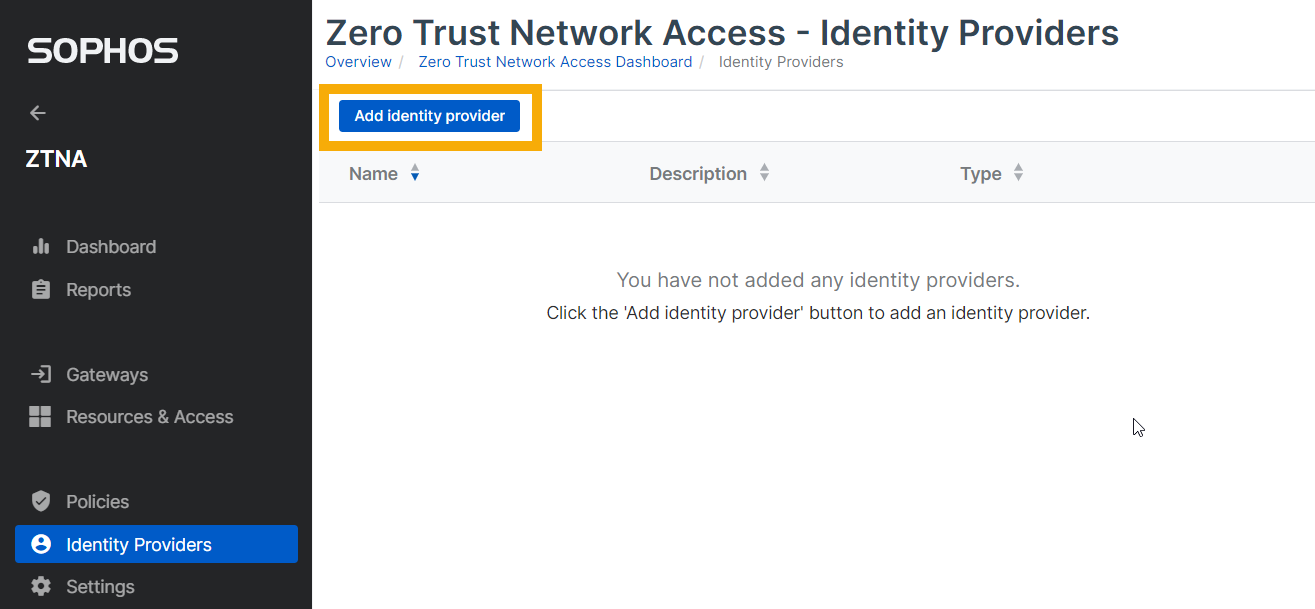

- Sophos Central にサインインします。

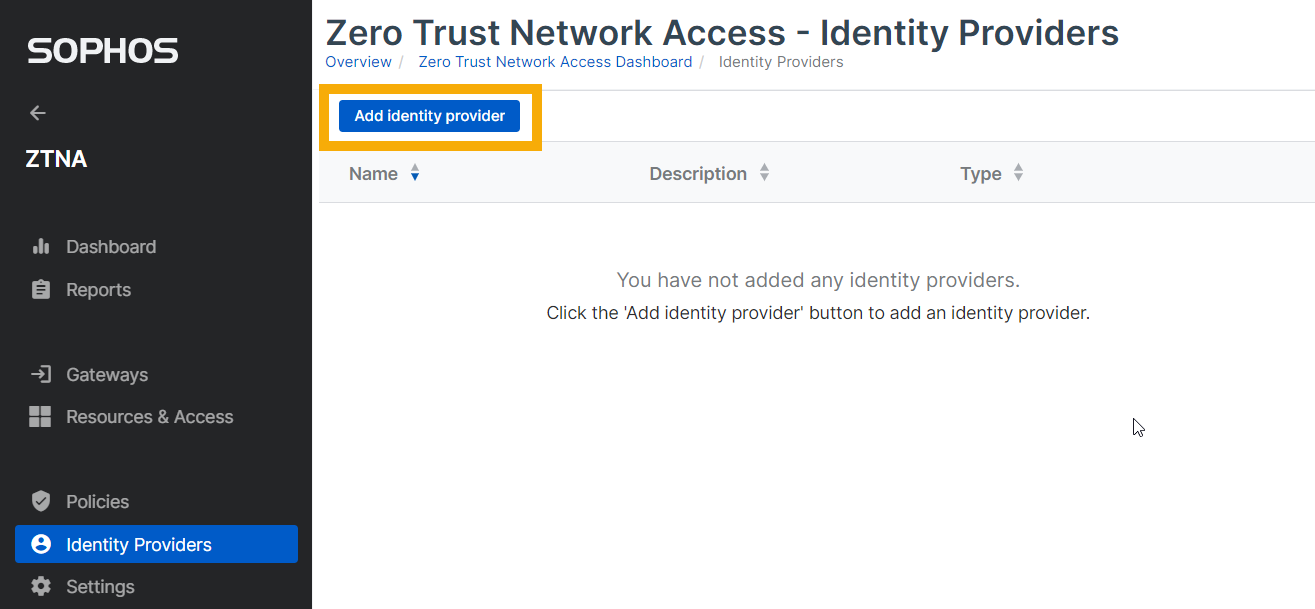

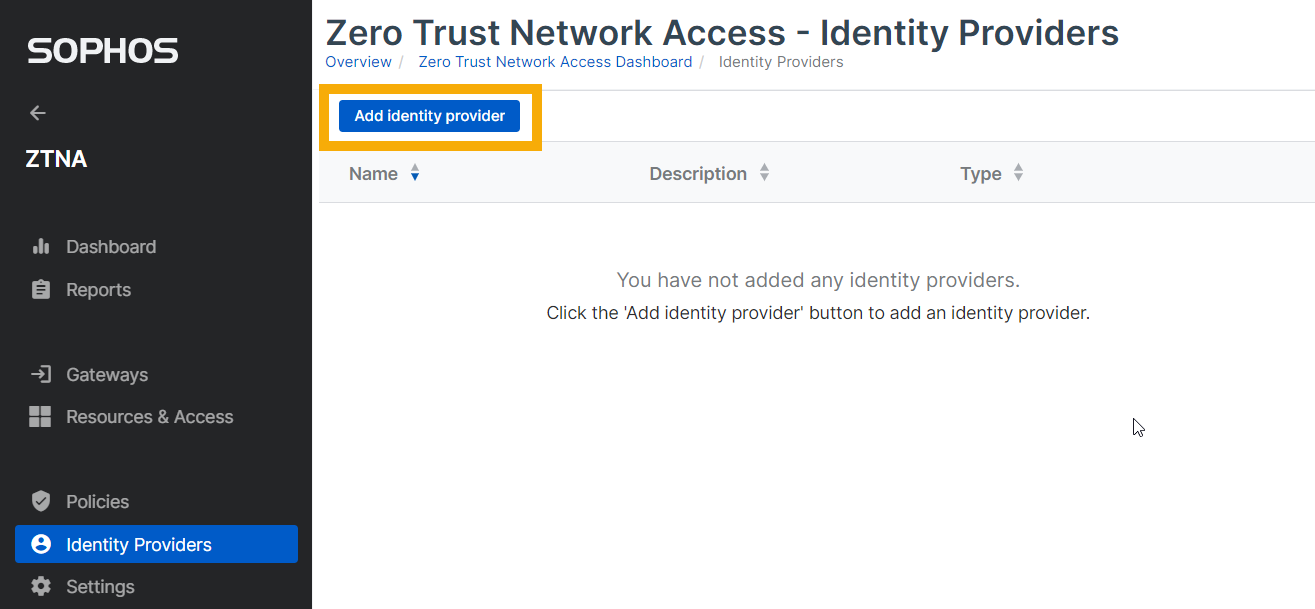

- 「マイプロダクト > ZTNA > IdP」に移動します。

-

「IdP の追加」をクリックします。

IdP の設定

IdP の設定を次のように入力します。

- 名前と説明を入力します。

- 「プロバイダ」で、「Microsoft AD (オンプレミス)」が選択されていることを確認します。

Active Directory (AD) の設定

-

次の設定を行います。

-

プライマリ AD サーバーのホストとポートの詳細を入力します。必要に応じて、セカンダリサーバーの詳細を入力できます。

注

セカンダリサーバーは、プライマリサーバーと同じドメインに属している必要があります。プライマリサーバーが使用できない場合は、セカンダリサーバーが冗長性を提供します。

-

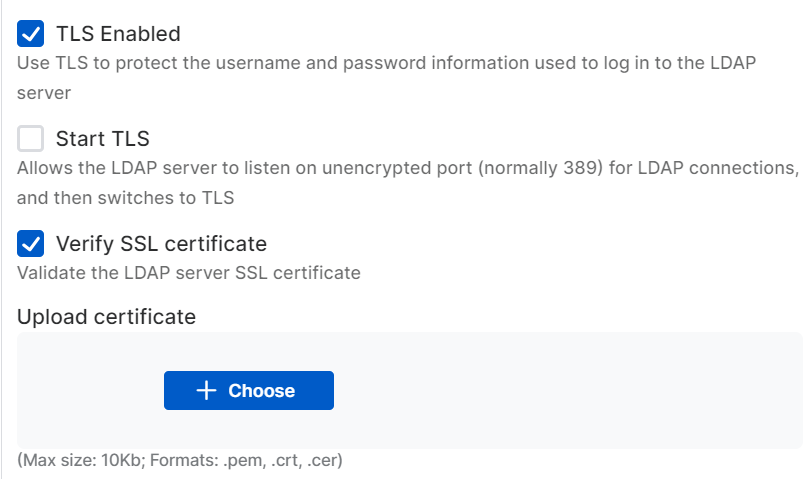

任意: TLS と SSL の設定を行います。

以下のいずれかのオプションを選択できます。

- TLS 有効: TLS を使用して、LDAP サーバーへのログインに使用されるユーザー名とパスワードの情報を保護します。

- 開始 TLS: LDAP サーバーが暗号化されていないポート (通常は 389) で LDAP 接続をリッスンし、TLS に切り替えることを許可します。

「SSL 証明書の確認」を選択した場合は、LDAP サーバーの SSL 証明書を次のいずれかの形式でアップロードする必要があります。

.pem、.crt、または.cer。証明書の最大サイズは 10KB です。

-

アカウントとパスワード

「バインド DN」で、ドメインコントローラの詳細と「バインドパスワード」を入力します。

詳細については、AD サーバーでバインドおよびベース識別名を検索するを参照してください。

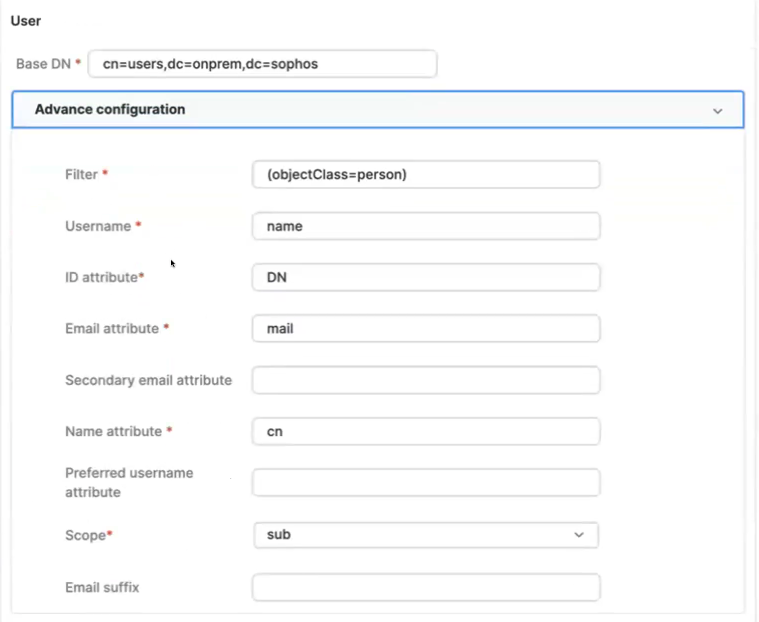

Active Directory 検索

-

「ユーザー」の下の「ベース DN」に AD サーバーの詳細を入力します。詳細設定はデフォルトに設定されていますが、必要に応じて変更できます。

-

「ユーザーグループ」の下で、「ベース DN」に AD ユーザーの詳細を入力します。詳細設定はデフォルトに設定されていますが、必要に応じて変更できます。

セキュリティの詳細設定

- 任意: 「Captcha」をオンにし て、安全なサインインを確保します。 これにより、ディレクトリに対するブルートフォース攻撃のリスクが軽減されます。

-

任意: 「メールベースのワンタイムパスワード」をオンに して、多要素認証 (MFA) でユーザーを認証できるようにします。次の SMTP 設定を入力します。

- SMTP サーバーホスト: SMTP サーバーの IP アドレスまたはホスト名。

- SMTP ポート番号: SMTP サーバーにアクセスするポート番号。

- SMTP メール: バウンスバック メッセージが送信されるデフォルトのメールアドレス。

- メールの件名: ワンタイム パスワード (OTP) を含むメールの件名。

- SMTP サーバーがメールをリレーするために認証情報を必要とする場合は、SMTP ログインと SMTP パスワードを入力する必要があります。

-

任意: TLS と SSL の設定を行います。

以下のいずれかのオプションを選択できます。

- TLS 有効: TLS を使用して SMTP サーバーとクライアント間の通信を保護します

- 開始 TLS: SMTP サーバーとクライアント間のネゴシエーションを開始し、暗号化方式を選択します。

上記のオプションのいずれかを選択すると、「SSL 証明書の確認」オプションが表示されます。「SSL 証明書の確認」を選択した場合は、SMTP サーバーの SSL 証明書を次のいずれかの形式でアップロードする必要があります。

.pem、.crt、またはcer。証明書の最大サイズは 10KB です。

接続のテスト

必要に応じて、接続をテストできます。

注

接続をテストする前に、プライマリ AD サーバー上のユーザーのメールフィールドに有効なメールアドレスが含まれているかどうかを確認します。ユーザーに対して入力されたメールアドレスが空白または無効な場合、テスト接続は失敗します。

-

接続をテストするには、以下の手順に従います。

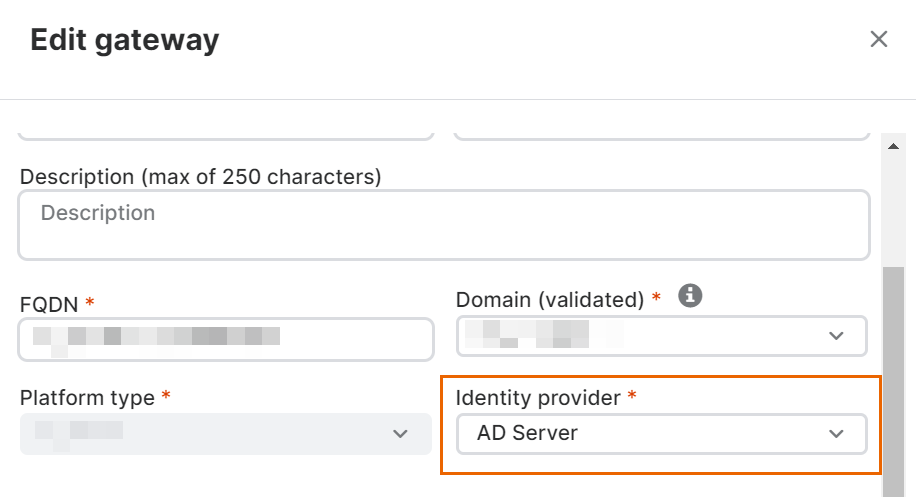

-

IdP をゲートウェイに割り当てます。これを行うには、「ゲートウェイ」ページに移動し、ゲートウェイの名前をクリックして、「編集」をクリックします。「IdP」で、先ほど作成した IdP を選択します。

注

ゲートウェイをまだ作成していない場合は、ゲートウェイを作成して IdP に割り当てた後で接続をテストします。

-

「IdP」に戻り、新しい IdP の名前をクリックします。

- 「接続のテスト」で、ゲートウェイ名を選択し、必要に応じてユーザー名を入力します。

-

「接続のテスト」をクリックして、接続が確立されることを確認します。

ユーザー名を入力すると、そのユーザーが属しているグループが表示されます。

-

-

「保存」をクリックします。

これで、ユーザーは、ゲートウェイの背後にあるリソースにアクセスする際に、AD サーバーを介して認証できるようになります。

注

Microsoft AD (オンプレミス) を IdP として使用し、異なる ZTNA ゲートウェイの背後にホストされているリソースにアクセスすると、リソースに初めてアクセスする際に各ゲートウェイで認証するように求められます。他の IdP を使用している場合、ZTNA ゲートウェイで認証した後は、異なるゲートウェイの背後にホストされているリソースにアクセスしても、再度認証を求めるプロンプトは表示されません。

注

Microsoft AD (オンプレミス) を使用している場合、1台のデバイスでのみ認証されます。セカンダリデバイスを使用してリソースにアクセスしようとすると、認証後に最初のデバイスから自動的にログアウトされます。

Microsoft Azure AD (Azure AD) は、ユーザーの同期に使用でき、さらに IdP としても使用できます。

既に Microsoft Entra ID (Azure AD) ユーザーグループが設定されており、Sophos Central と同期済みであることを確認します。

- Sophos Central にサインインします。

- 「マイプロダクト > ZTNA > IdP」に移動します。

-

「IdP の追加」をクリックします。

-

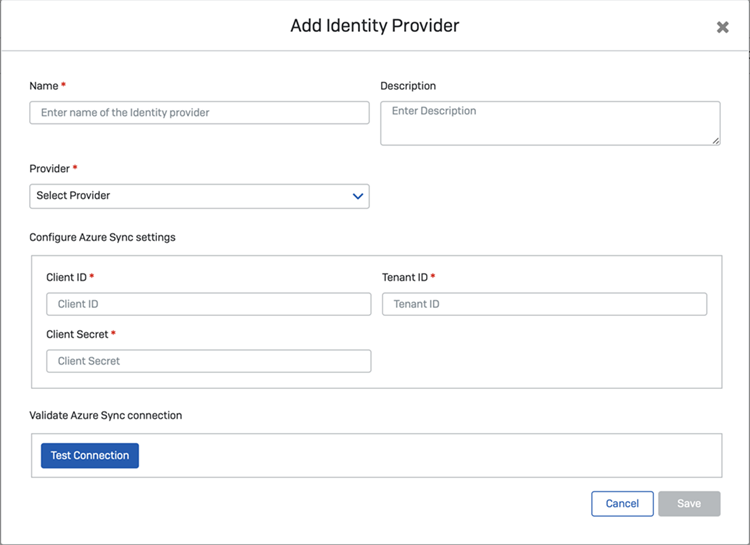

IdP の設定を次のように入力します。

- 名前と説明を入力します。

- 「プロバイダ」で、Microsoft Entra ID (Azure AD) が選択されていることを確認します。

-

Microsoft Entra ID (Azure AD) 設定の「クライアント ID」、「テナント ID」、および「クライアントシークレット」を入力します。

このガイドの指示に従って Microsoft Entra ID (Azure AD) を設定した場合、テナントの作成時に、これらの設定内容をメモしたはずです。詳細は、ディレクトリサービスの設定を参照してください。

-

「接続のテスト」をクリックして、接続が確立されることを確認します。

- 「保存」をクリックします。

Okta を IdP として設定する場合、ZTNA ゲートウェイはバージョン 1.1 以降である必要があります。

Okta は IdP として使用できます。Okta を ZTNA と使用するには、以下の手順に従います。

- アプリ統合の作成。

- IdP の ZTNA への追加。

開始する前に、次の要件を満たしていることを確認してください。

- Okta でユーザーグループを設定する必要があります。設定していない場合は、Okta のツールを使用して、ディレクトリサービスから Okta にグループを同期します。また、グループを Sophos Central と同期済みであることも確認してください。

- Oktaで認証サーバーを設定して、OpenID Connect (OIDC) に基づいた認証をサポートする必要があります。SSO および Universal Directory ライセンスを使用して、デフォルトの Okta 認証サーバーも利用できます。カスタム認証サーバーを使用する場合、API アクセス管理ライセンスが必要です。

アプリ統合の作成

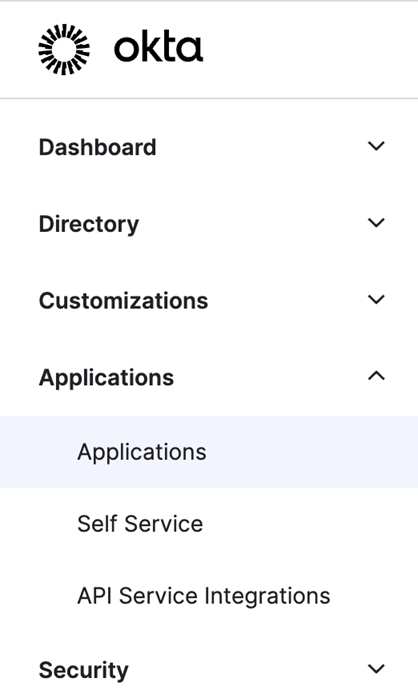

-

Okta ダッシュボードで、「Applications」を参照します。

-

「Create App Integration」をクリックします。

-

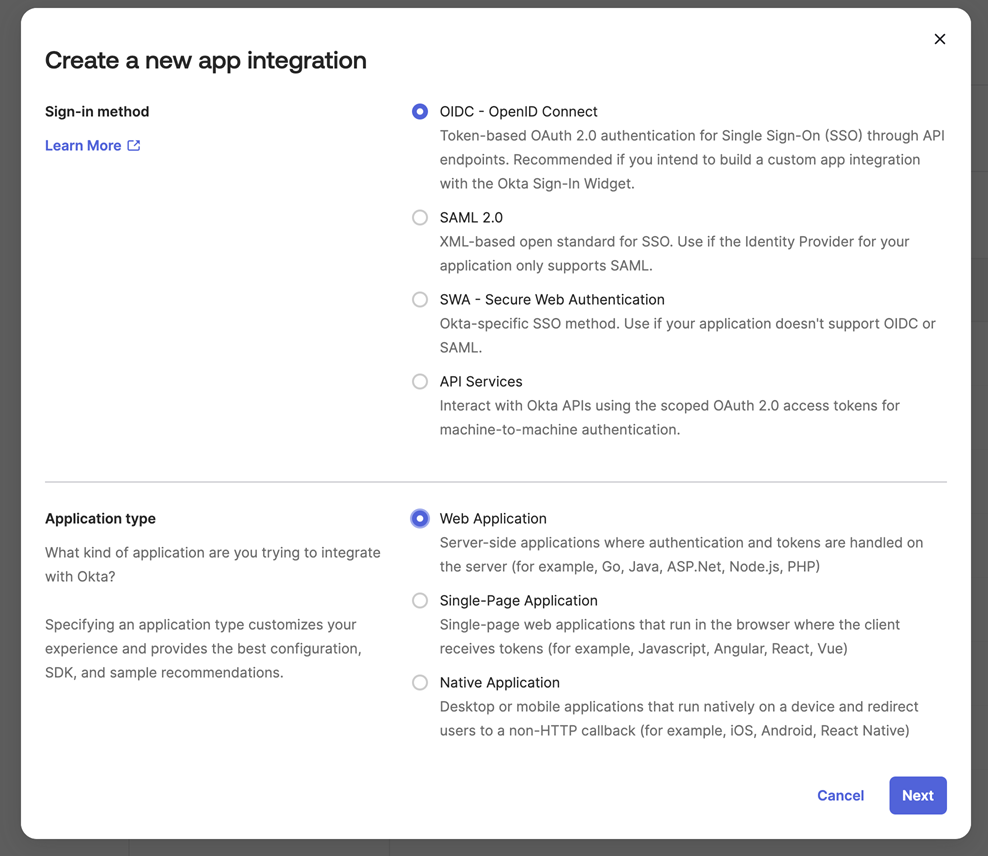

「Create a new app integration」で、次の手順を実行します。

- 「OIDC」を選択します。

- 「Web Application」を選択します。

-

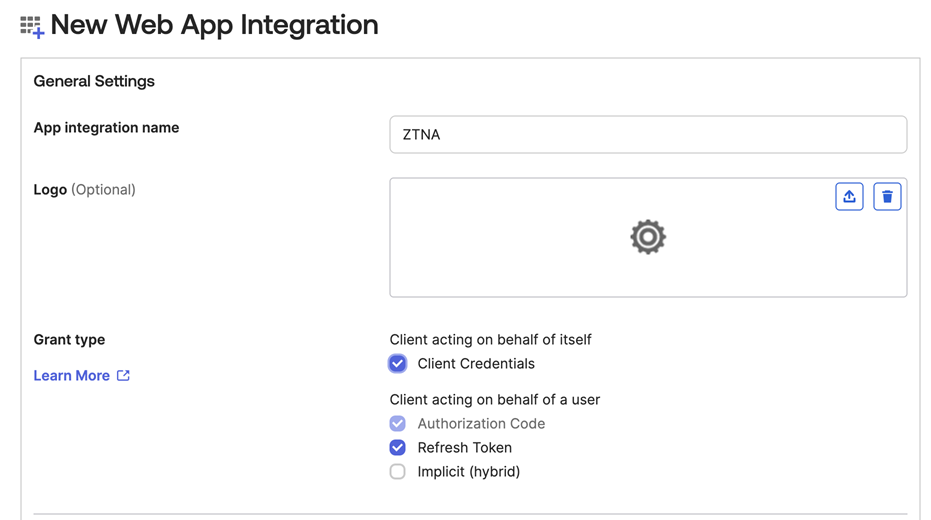

「New Web App Integration」で、次の手順を実行します。

- 名前を入力します。

- 「Client Credentials」を選択します。

- 「Refresh Token」を選択します。

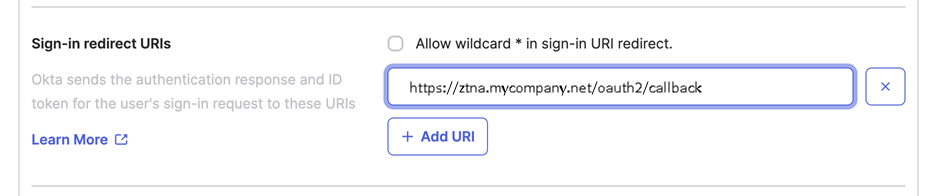

-

同じタブの「Sign-in redirect URIs」で、Okta が認証応答とトークンを送信するアドレスを入力します。これには、ゲートウェイホスト FQDN の後に /oauth2/callback を指定する必要があります。例:

https://ztna.mycompany.net/oauth2/callback

注

Sophos Firewall でゲートウェイを設定する場合は、次の形式で新しいリダイレクト URI を追加する必要があります。

https://<gateway's external FQDN>/ztna-oauth2/callback。 -

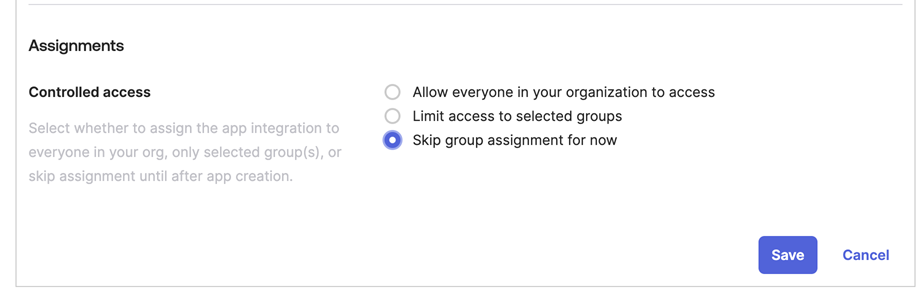

「Assignments」で、「Skip group assignments for now」を選択します。

-

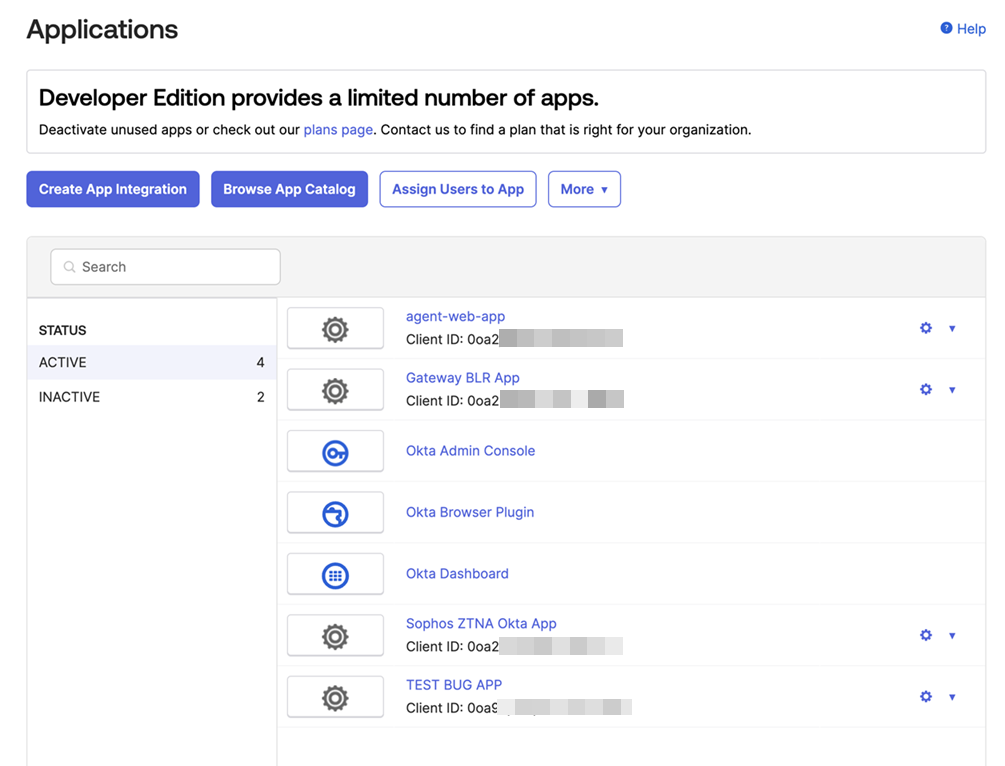

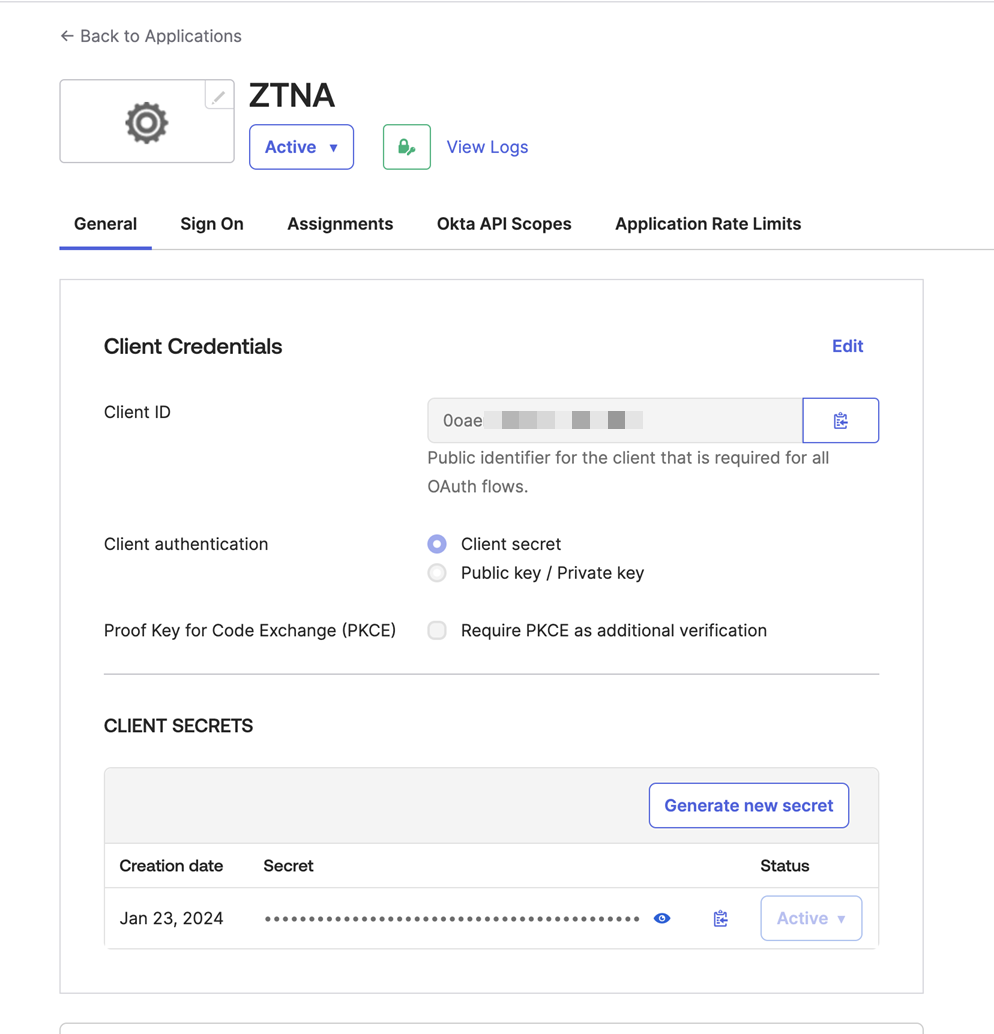

新しいアプリケーションを開きます。「General」タブで、「Client ID」と「Client Secret」をメモします。これは、Sophos Central で Okta を IdP として設定する際に必要になります。

-

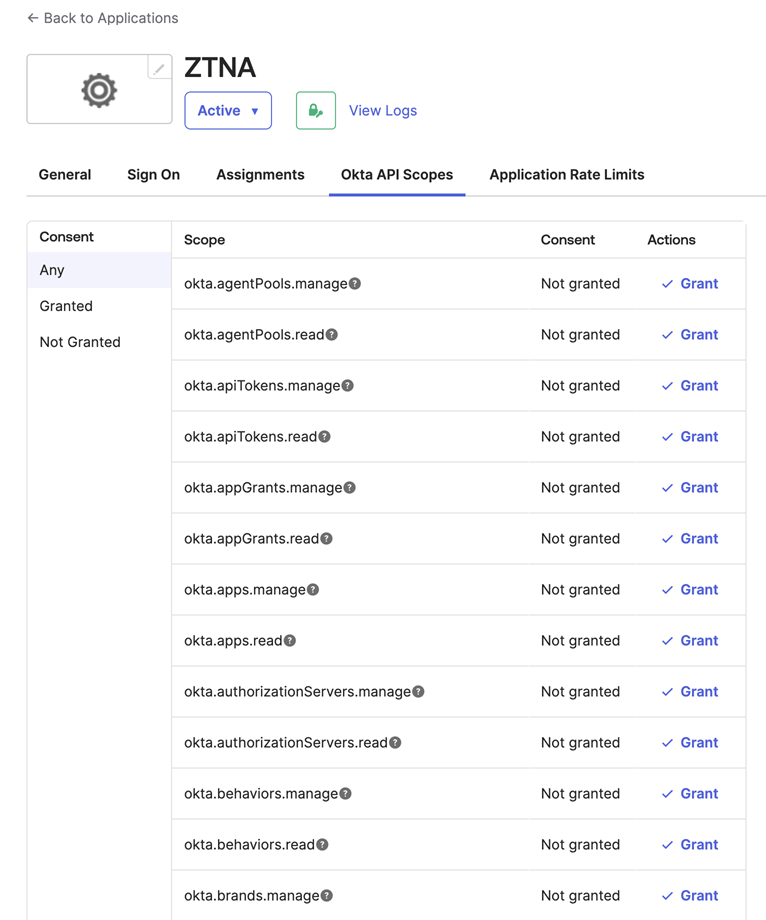

「Okta API Scopes」タブで、必要なアクセス許可を設定します。

- okta.groups.read

- okta.idps.read

AD Sync を使用している場合は、okta.idps.read のみ必要です。

-

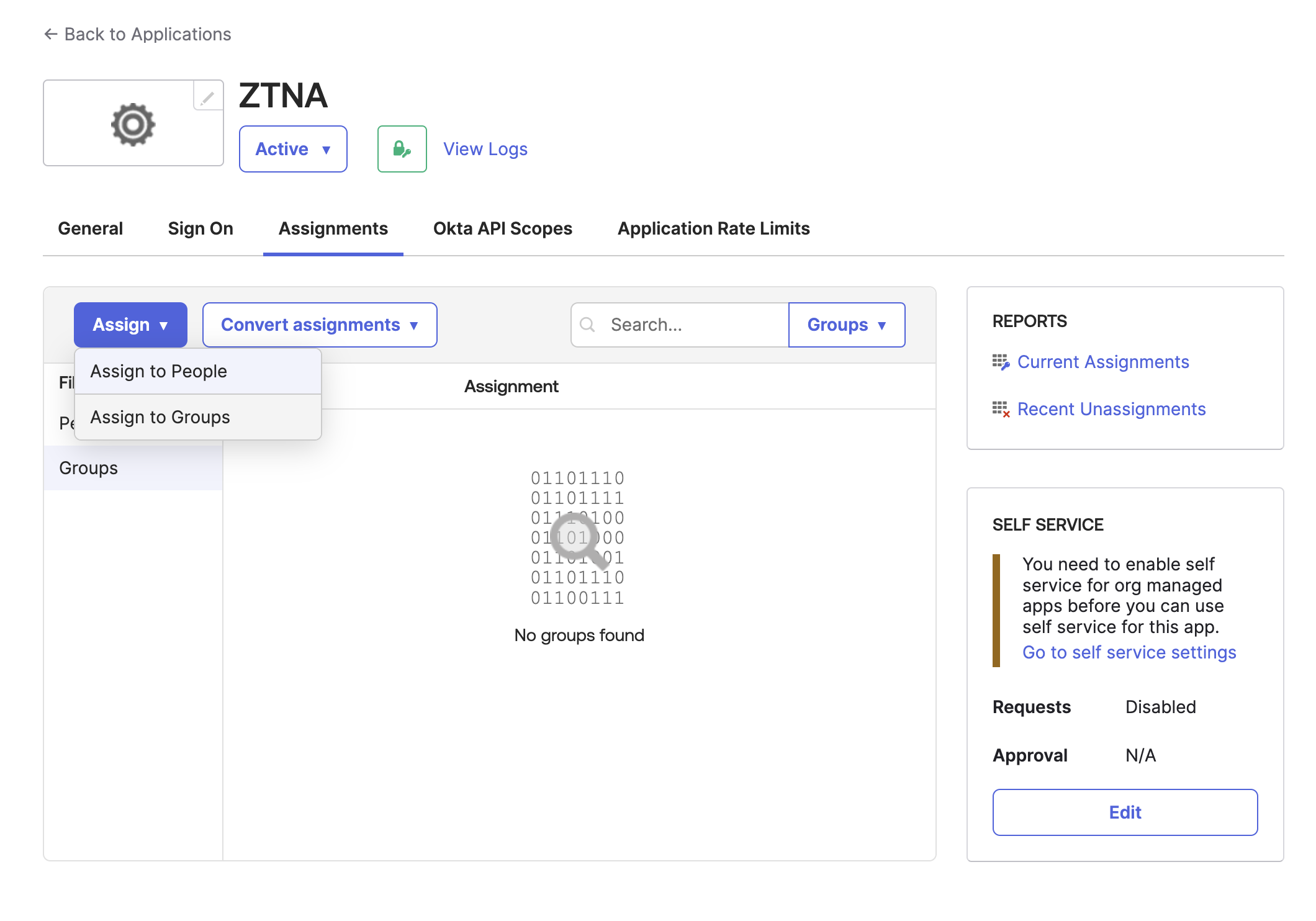

「Assignments」タブで、「Assign > Assign to groups」をクリックします。既存のユーザーグループを選択します。

-

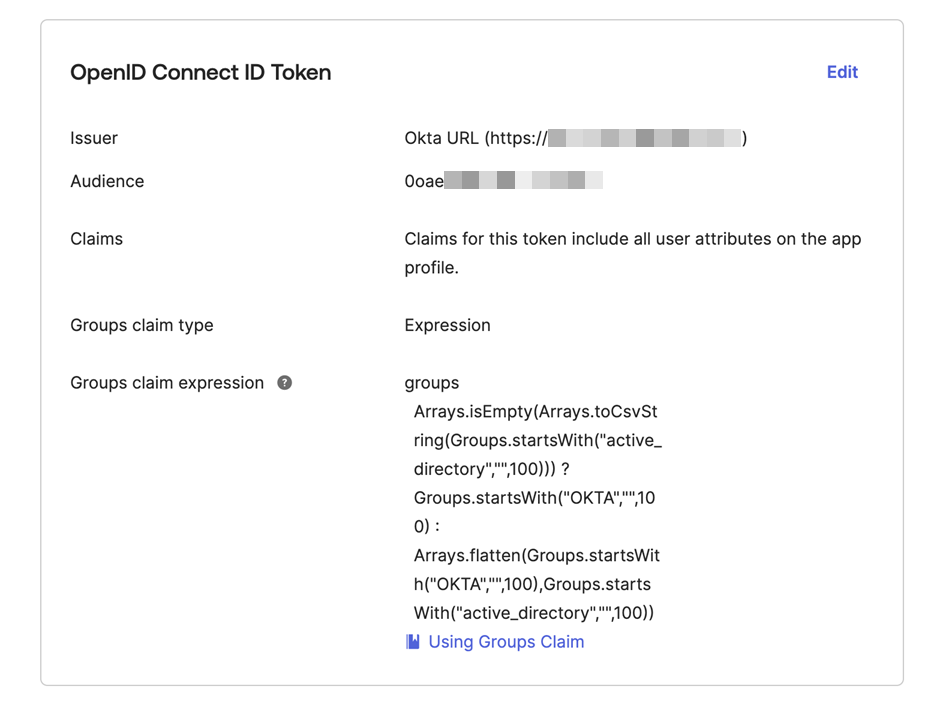

「Sign On」タブで、 「OpenID Connect ID Token」に移動し 、次の手順を実行します。

- 「Edit」をクリックします。

-

次の式をコピーして、「Groups claim expression」に貼り付けます。

Arrays.isEmpty(Arrays.toCsvString(Groups.startsWith("active_directory","",100))) ? Groups.startsWith("OKTA","",100) : Arrays.flatten(Groups.startsWith("OKTA","",100),Groups.startsWith("active_directory","",100))詳しくは、Add a custom groups claim を参照してください。

-

「Save」をクリックします。

IdP の ZTNA への追加

- Sophos Central にサインインします。

- 「マイプロダクト > ZTNA > IdP」に移動します。

-

「IdP の追加」をクリックします。

-

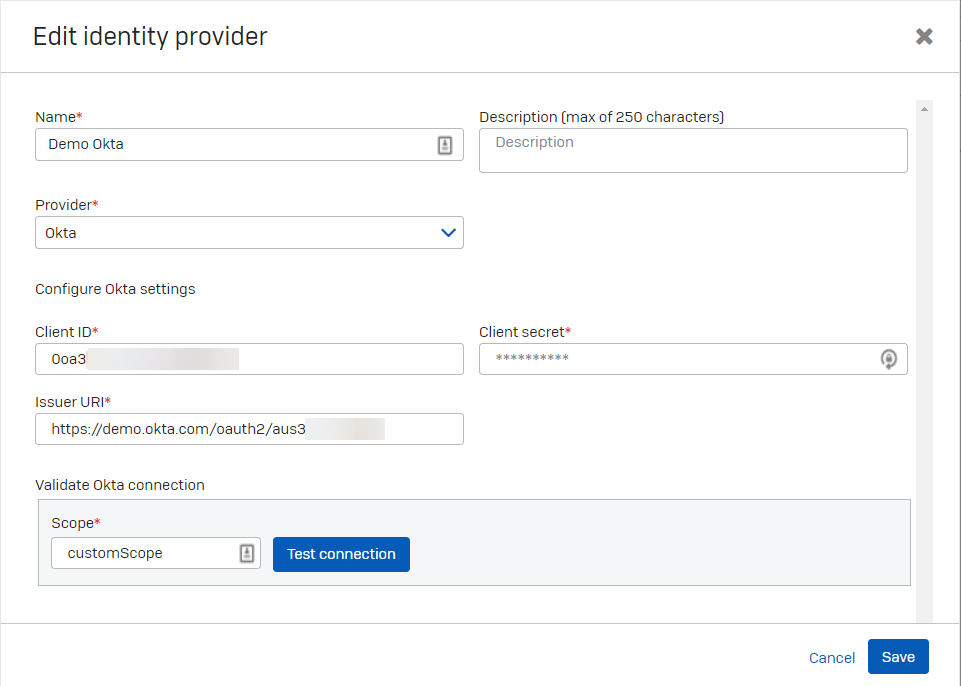

IdP の設定を次のように入力します。

- 名前と説明を入力します。

- 「プロバイダ」で、「Okta」を選択します。

-

Okta 設定の「クライアント ID」、「クライアントシークレット」、および「発行者 URI」を入力します。

これらは、先ほどメモした Okta の設定です。

-

「接続のテスト」をクリックして、接続が確立されることを確認します。

- 「保存」をクリックします。

次に、ゲートウェイを設定します。