ディレクトリサービスの設定

ユーザーグループを管理するには、ディレクトリサービスが必要です。

Microsoft Entra ID (Azure AD) または Microsoft Active Directory (オンプレミス) のいずれかをディレクトリサービスと IdP の両方として設定できます。

Microsoft Active Directory (オンプレミス) を IdP として設定する場合は、追加のセキュリティを設定できます。Microsoft Active Directory (オンプレミス) ユーザーグループを Sophos Central に同期する方法については、Active Directory との同期の設定を参照してください。

次の手順では、Microsoft Entra ID (Azure AD) を設定する方法について説明します。

Microsoft Entra ID (Azure AD) を使用してユーザーを管理するには、Microsoft Entra ID (Azure AD) テナントを作成し、ZTNA アプリケーションを登録し、ユーザーグループを設定する必要があります。

既に Microsoft Entra ID (Azure AD) アカウントを持っている必要があります。

注

マイクロソフトの最新ドキュメントを確認することを推奨します。Microsoft Entra ID のドキュメントを参照してください。

Microsoft Entra ID (Azure AD) テナントを作成する

- Azure ポータルにサインインします。

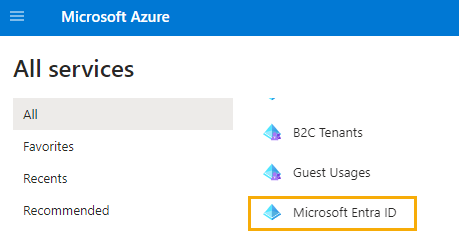

-

「Microsoft Entra ID」を選択します。

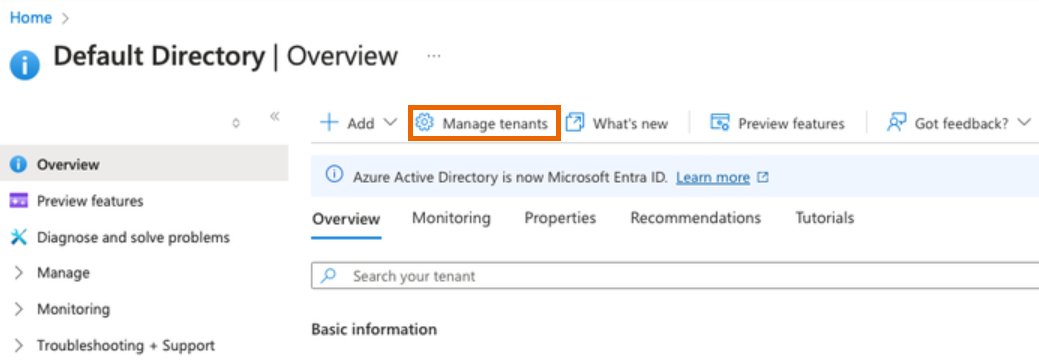

-

Microsoft Entra ID (Azure AD) の「概要」で、「テナントの管理」をクリックします。

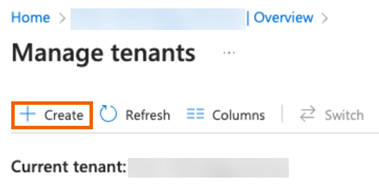

-

「テナントの管理」ページで、「作成」をクリックします。

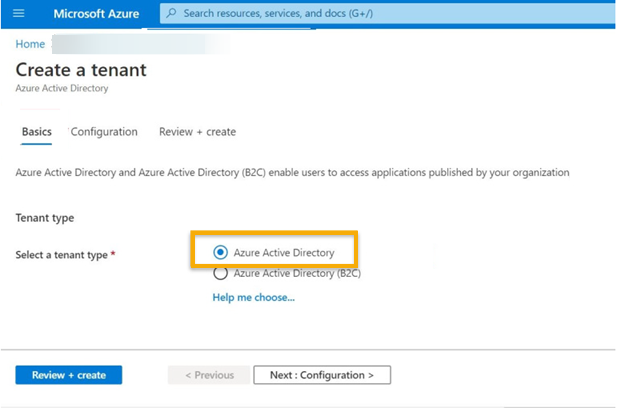

-

「基本」タブで、「Azure Active Directory」を選択します。そして、次をクリックします: 「次へ: 構成」。

-

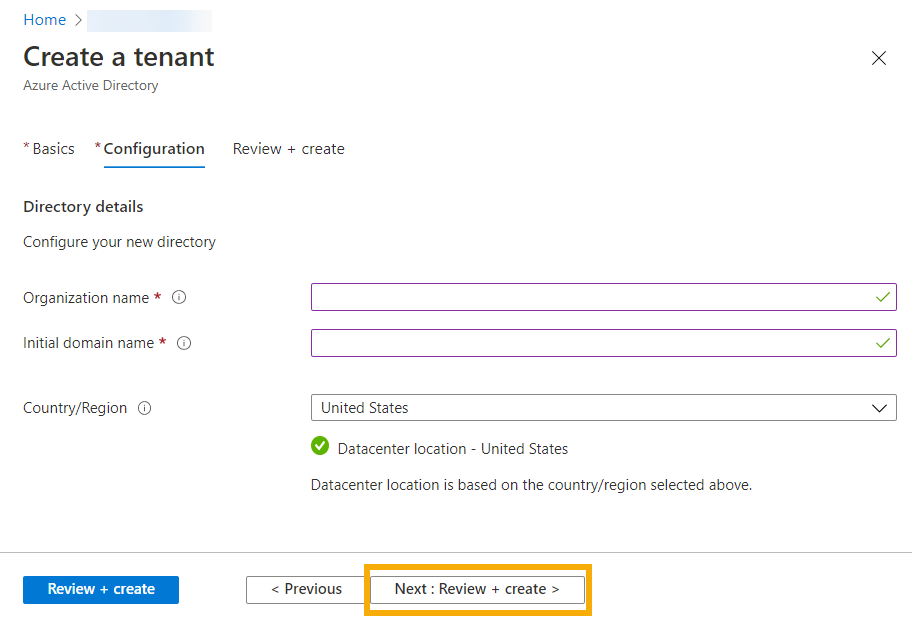

「構成」タブで、組織名とドメイン名を入力します。次をクリックします: 「次へ: 確認と作成」。

-

次のページで、設定を確認して「作成」をクリックします。

ZTNA アプリの登録

-

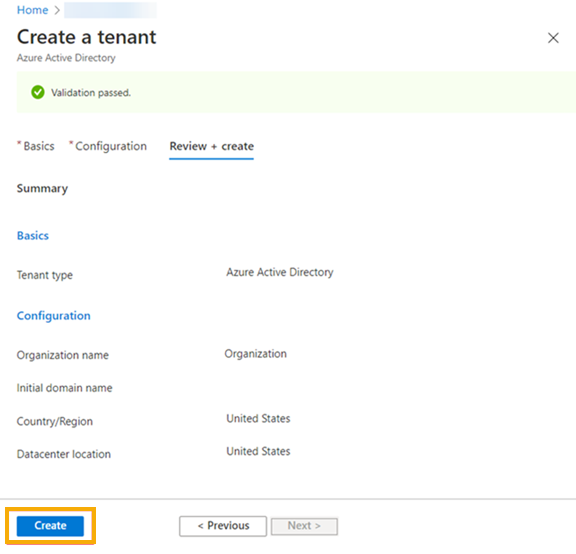

「管理 > アプリの登録」を選択し、「新規登録」をクリックします。

-

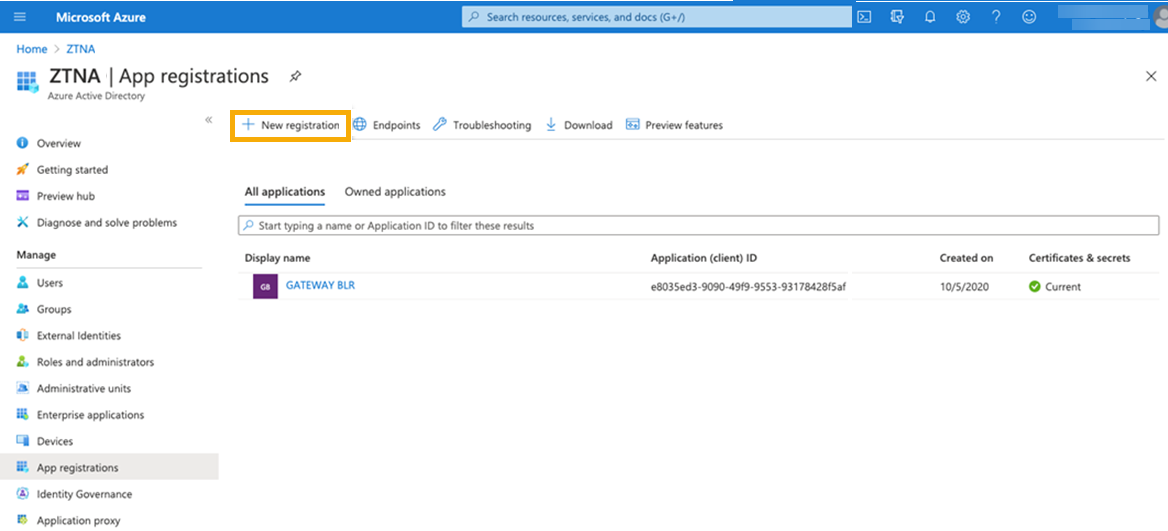

「アプリケーションの登録」ページで、次の手順を実行します。

- 名前を入力します。

- サポートされているアカウントの種類のデフォルトをそのまま使用します。

-

「リダイレクト URI」を設定します。これは、認証応答の送信先アドレスです。ZTNA ゲートウェイのドメイン名 (FQDN) を含める必要があります。ESXi や Hyper-V サーバーにゲートウェイを設定するか、Sophos Firewall にゲートウェイを設定するかによってアドレスが変わってきます。

-

ESXi および Hyper-V ゲートウェイでは、次の形式を使用します。

https://<FQDN>/oauth2/callback<FQDN> をゲートウェイの外部 FQDN に置き換えます。

-

Sophos Firewall ゲートウェイでは、次の形式を使用します。

https://<FQDN>/ztna-oauth2/callback<FQDN> をゲートウェイの外部 FQDN に置き換えます。

複数のゲートウェイ FQDN を追加できます。また、いつでも FQDN をさらに追加できます。

-

-

「登録」をクリックします。

-

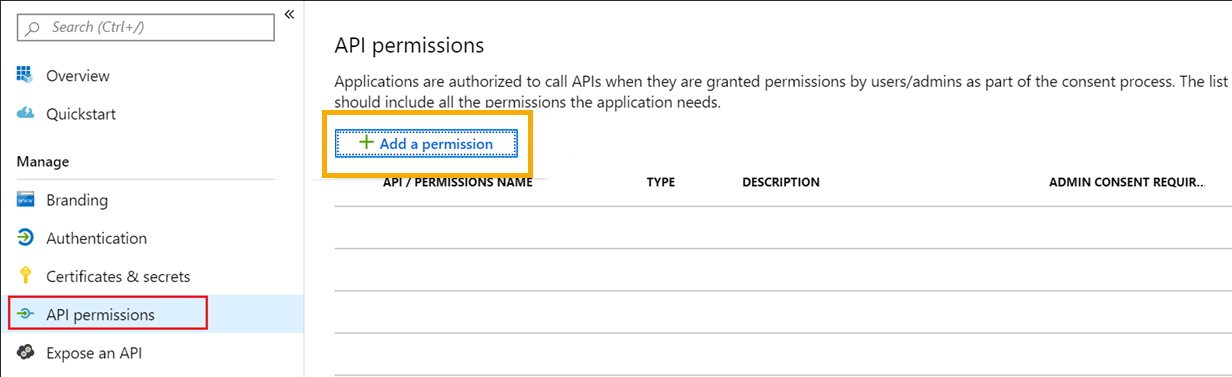

「管理 > API のアクセス許可」を選択します。そして、「アクセス許可の追加」をクリックします。

-

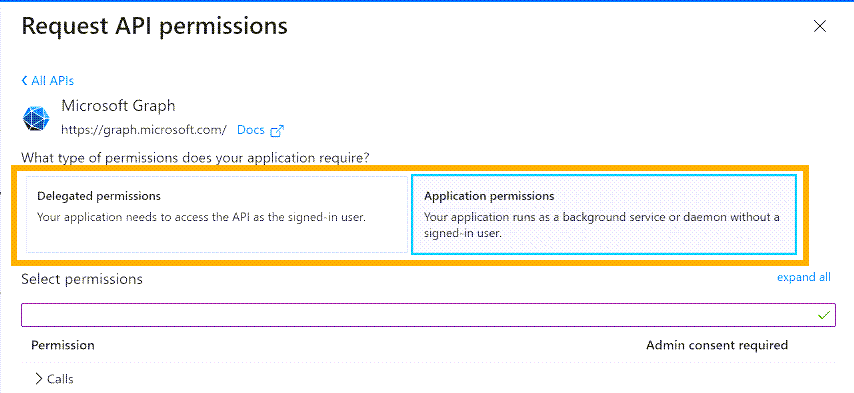

「API アクセス許可の要求」で、ユーザーグループの読み取りに必要なアクセス許可を Sophos Central に付与します。次のように、Microsoft Graph API のアクセス許可を追加する必要があります。

「委任されたアクセス許可」を選択し、次を追加します。

- Directory.Read.All

- Group.Read.All

- openID

- profile (profile は OpenID のアクセス許可のセットに含まれています)

- User.Read

- User.Read.All

「アプリケーションのアクセス許可」を選択し、次を追加します。

- Directory.Read.All

委任済みのアクセス許可は、サインインしたユーザーが実行するアプリ用です。アプリケーションのアクセス許可は、ユーザーのサインインなしでサービスを実行することを許可します。

-

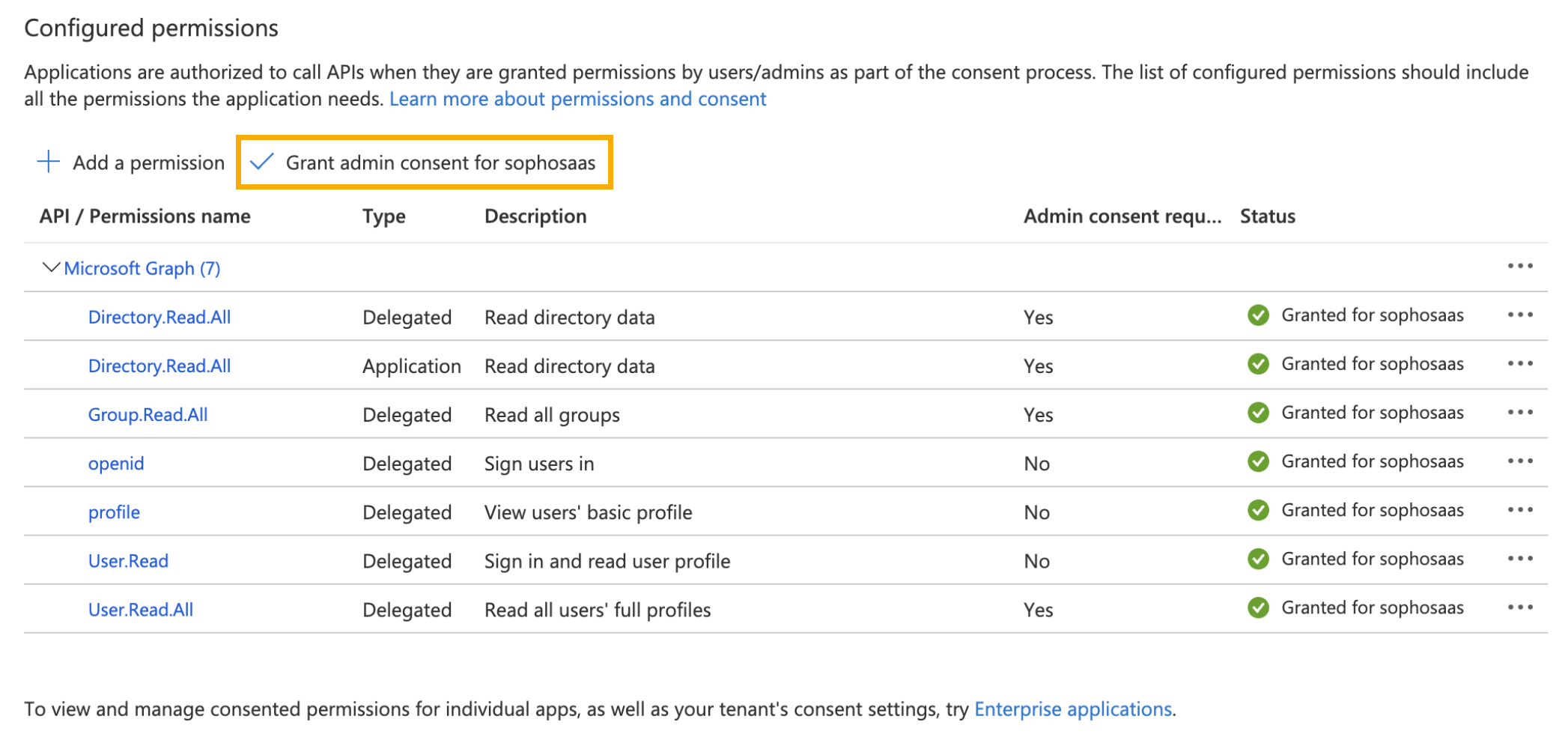

「API のアクセス許可」ページで、追加したアクセス許可が表示されるようになりました。「[アカウント名] に管理者の同意を与えます」をクリックして、アクセス許可を付与します。

-

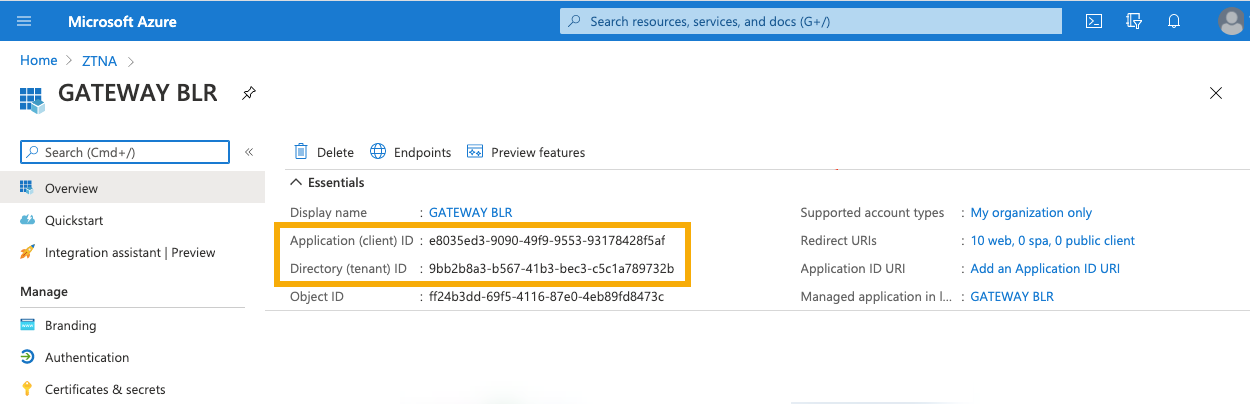

アプリの「概要」ページで、次の詳細をメモします。これは、後で必要になります。

- クライアント ID

- テナント ID

-

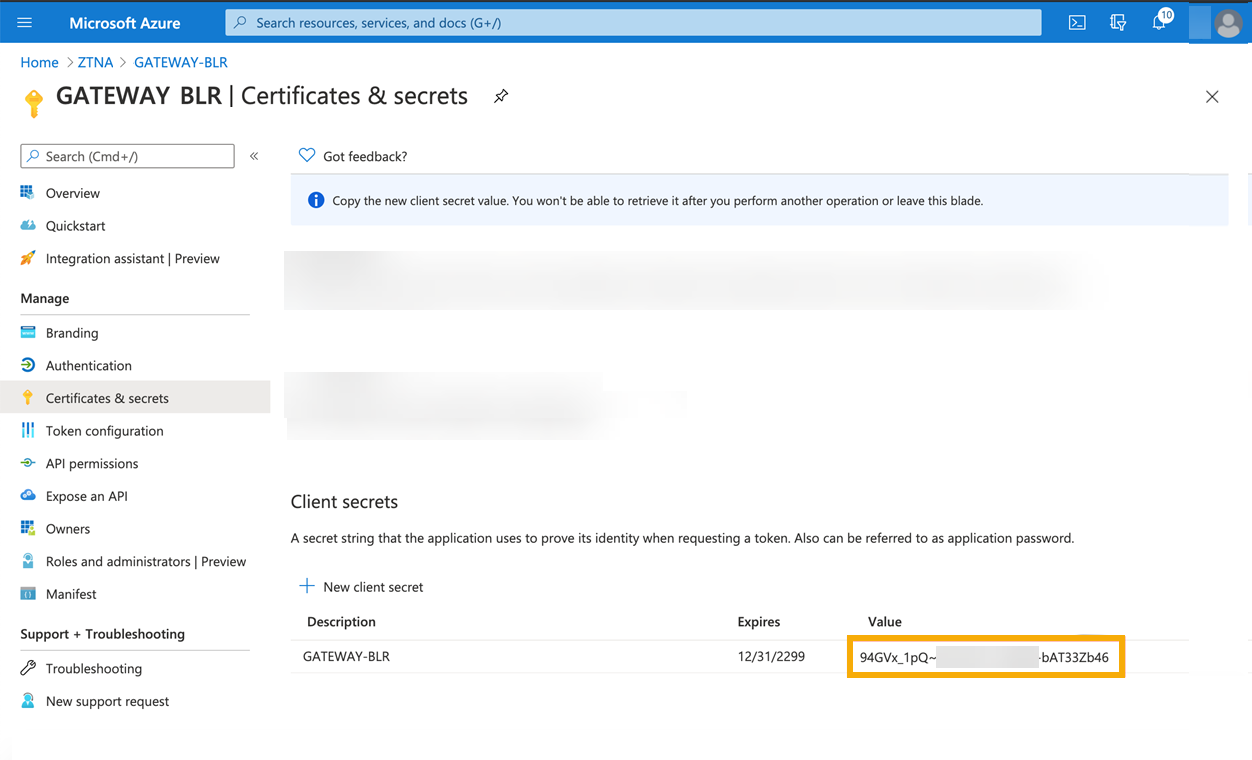

「証明書とシークレット」をクリックします。「クライアントシークレット」を作成し、その「値」をメモして、安全に保管します。

警告

クライアントシークレットは、再表示されません。後で復元することはできません。

Microsoft Entra ID (Azure AD) ユーザーグループを作成する

警告

このセクションでは、新しいユーザーグループを作成することを想定しています。Microsoft O365 ポータルからユーザーグループをインポートする場合は、セキュリティが有効になっていることを確認する必要があります。Microsoft Entra ID (Azure AD) で作成されたグループは、セキュリティが自動的に有効になります。

Microsoft Entra ID (Azure AD) でユーザーグループを作成するには、次の手順を実行します。

- ディレクトリのグローバル管理者アカウントを使用して、「Azure ポータル」にサインインします。

- 「Microsoft Entra ID」を選択します。

-

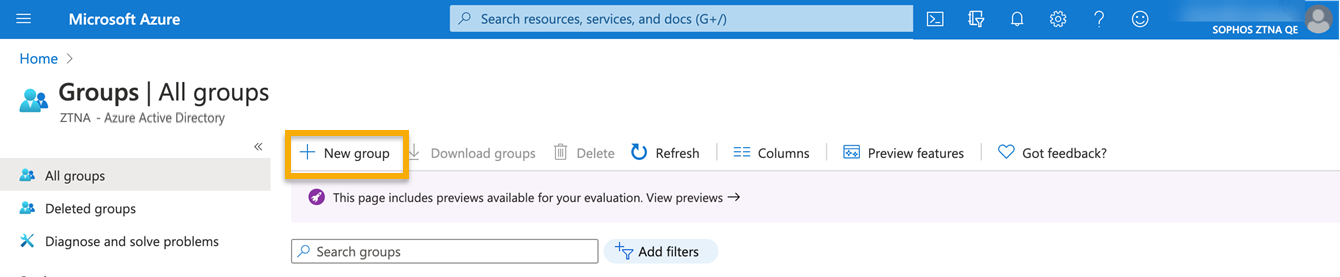

「Active Directory」ページで、「グループ」を選択します。「新しいグループ」をクリックします。

-

「新しいグループ」ダイアログで、次のフィールドに入力します。

- 「グループの種類」を選択します。

- 「グループ名」を入力します。

- 「グループのメールアドレス」を入力するか、表示されているデフォルトのアドレスをそのまま使用します。

- 「メンバーシップの種類」を選択します。「割り当て済み」を選択し、特定のユーザーを選択して、固有のアクセス許可を付与できるようにします。

-

「作成」をクリックします。

グループが作成されます。

-

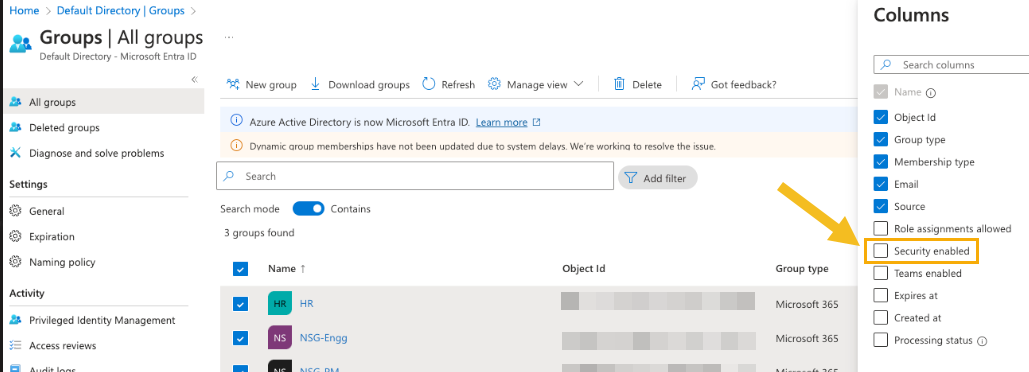

作成されたユーザーグループにセキュリテ対策が有効に設定されていることを確認するには、次の手順を実行します。

- 「Manage view (ビューの管理) > Edit columns (列の編集)」の順に移動します。

-

「Columns」(列) で「Security enabled」(セキュリティ有効) を選択し、 「Save」(保存) をクリックします。

-

「Security Enabled」(セキュリティ有効) 列の下に、 ステータスが「Yes」(はい) と表示されます。

-

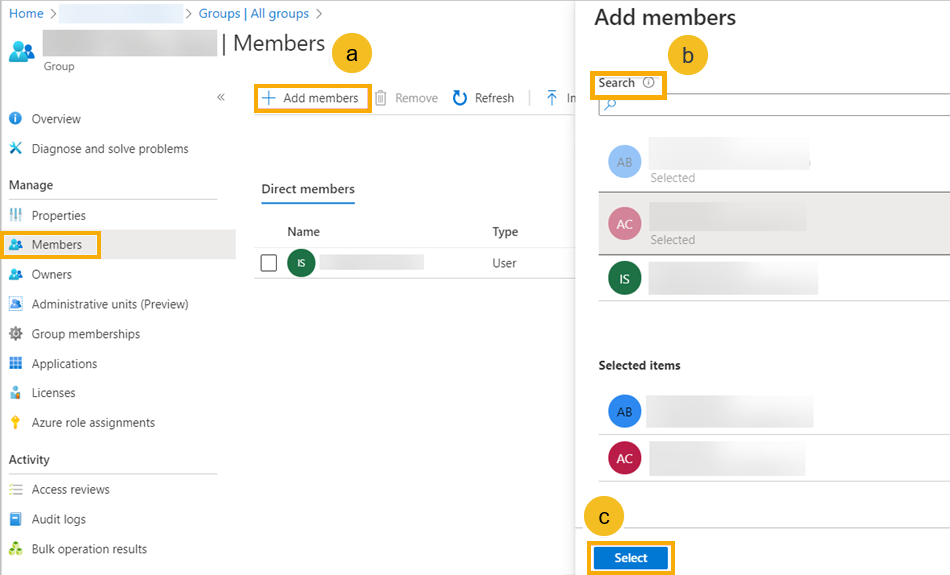

新しいグループのページで、「メンバー」をクリックします。そして、次の手順を実行します。

- 「メンバーの追加」をクリックします。

- 対象とするユーザーを検索してクリックします。

- 終了したら、「選択」をクリックします。

次に、Sophos Central にアクセスして、ユーザーグループを Microsoft Entra ID (Azure AD) と同期します。