리소스 추가

이제 사용자가 게이트웨이를 통해 액세스할 리소스(앱 및 웹 페이지)를 추가합니다.

인증 후 사용자를 다른 URL로 리디렉션하는 리소스 또는 다른 리소스에 대한 링크를 추가하는 경우 해당 리소스도 추가하십시오. 예를 들어 wiki.mycompany.net 및 Jira 티켓에 대한 wiki 링크를 추가하는 경우 jira.mycompany.net을 추가합니다.

참고

사용자가 CIFS(Common Internet File System)와 같은 Windows 도메인 컨트롤러를 통해 액세스하는 리소스를 구성하는 방법에 대한 자세한 내용은 Sophos ZTNA: Windows 리소스에 대한 비원활한 액세스를 참조하십시오.

리소스 추가 방법

온프레미스 게이트웨이 및 Sophos Cloud 게이트웨이에 대한 단계별 지침을 보려면 아래에서 배포 유형에 대한 탭을 클릭하십시오.

리소스를 추가하려면 다음과 같이 하십시오.

-

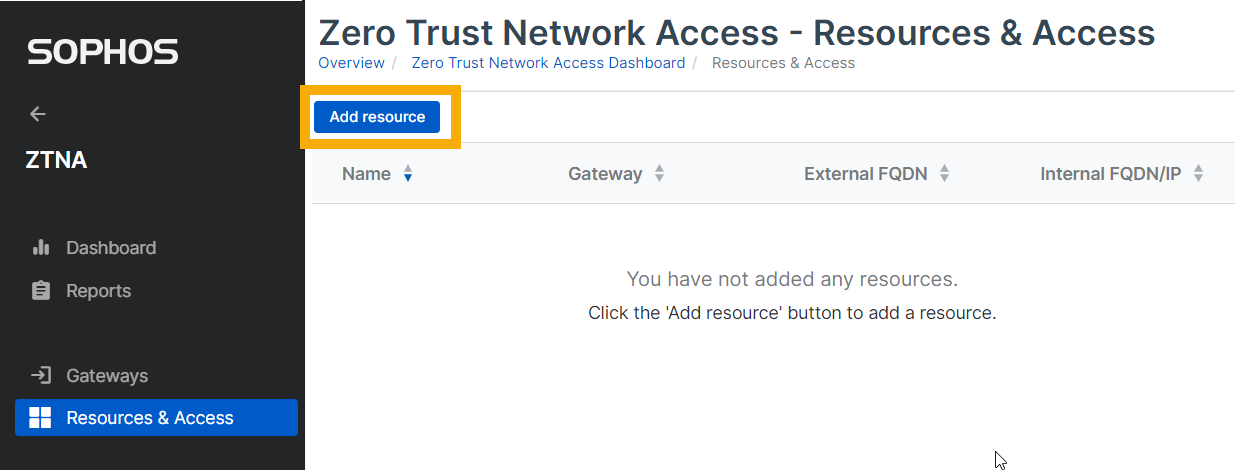

나의 제품 > ZTNA > 리소스 및 액세스로 이동하여 리소스 추가를 클릭합니다.

-

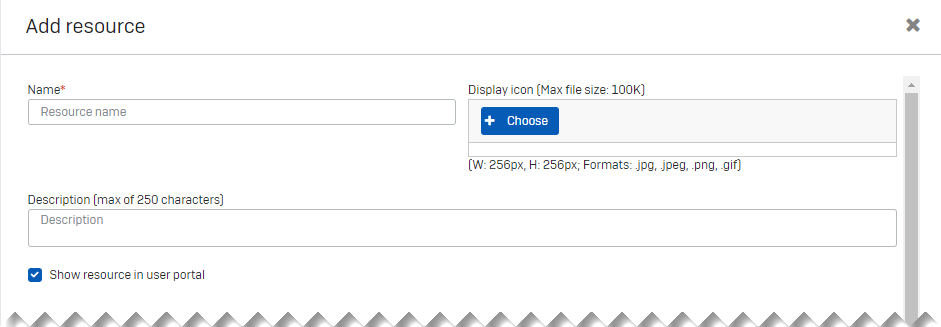

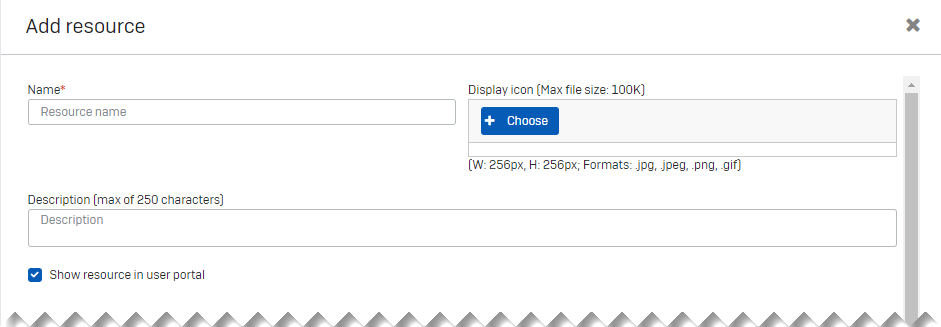

리소스 추가에서 다음과 같이 하십시오.

- 리소스 이름과 설명을 입력합니다.

- 사용자 포털에 리소스 표시가 선택되어 있는지 확인합니다.

-

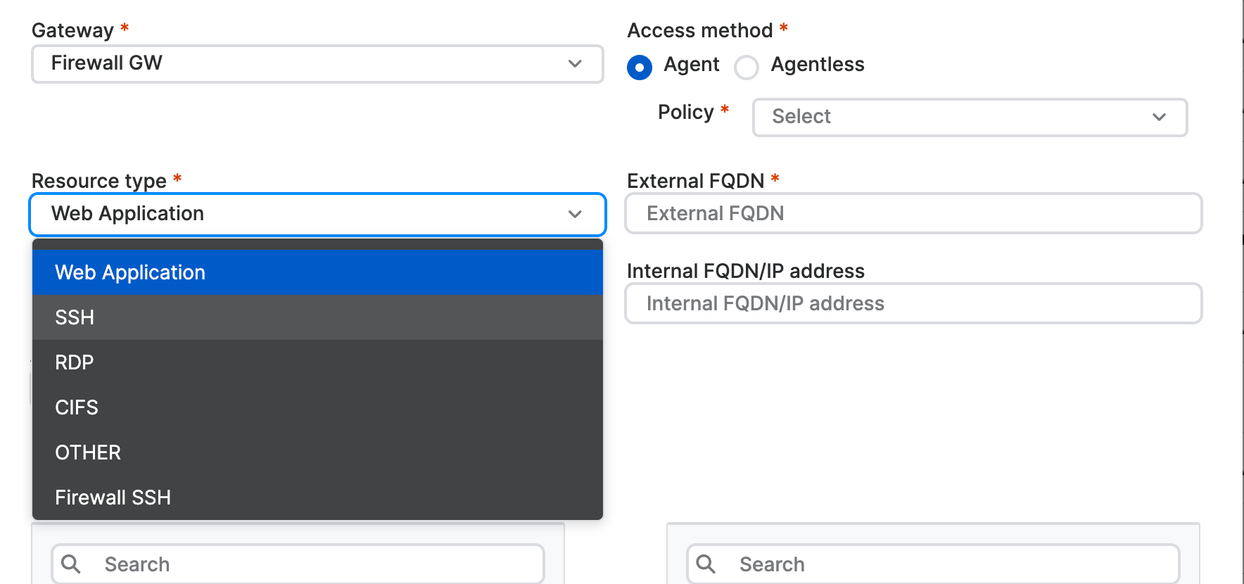

액세스 유형 및 리소스 세부 정보를 다음과 같이 지정합니다.

- 게이트웨이를 선택합니다.

- 액세스 방법에서 에이전트를 선택하여 ZTNA 에이전트가 있는 리소스에 액세스하거나 에이전트리스를 선택하여 ZTNA 에이전트가 없는 리소스에 액세스합니다. 적용할 정책도 선택합니다.

- 리소스 유형(예: 웹 응용 프로그램)을 선택합니다.

-

리소스의 외부 FQDN 및 내부 FQDN/IP 주소를 입력합니다.

경고

에이전트리스 액세스를 선택한 경우, 외부 FQDN을 공개적으로 사용할 수 있어야 합니다. 에이전트 액세스를 선택한 경우, 외부 FQDN을 공개적으로 사용할 수 없어야 합니다.

참고

내부 FQDN 또는 IP 주소를 추가할 필요가 없습니다. 내부 FQDN/IP 주소 필드를 비워 두면 외부 FQDN이 자동으로 추가됩니다.

-

포트 유형 및 번호(예: 웹 앱의 경우 HTTPS 및 포트 443)를 제공합니다.

리소스에 대한 액세스를 제공하기 위해 최대 20개의 TCP 및 UDP 포트를 사용할 수 있습니다. 쉼표로 구분된 포트 범위를 추가할 수 있습니다. 예: TCP 26~27, 20~24.

-

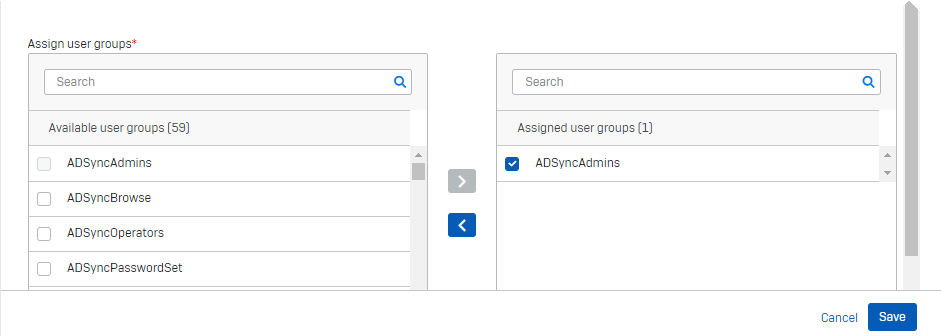

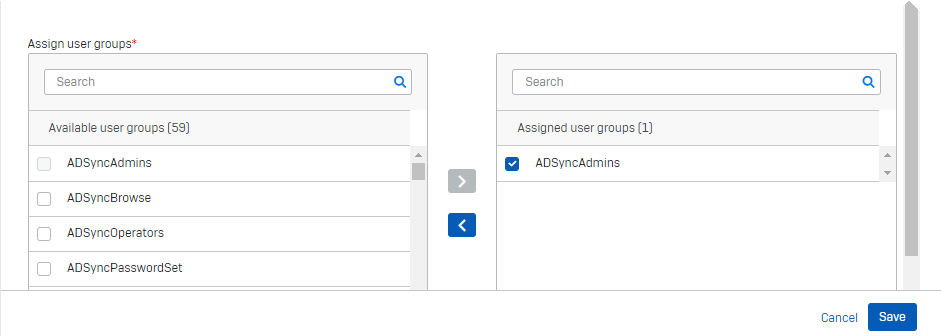

사용자 그룹 할당에서 리소스에 액세스해야 하는 사용 가능한 그룹을 선택합니다. 그룹을 할당된 사용자 그룹으로 이동하고 선택합니다.

참고

할당된 Microsoft Entra ID(Azure AD) 사용자 그룹의 이름을 나중에 변경하면 목록이 업데이트되지 않습니다. 사용자는 앱에 액세스할 수 없으며 그룹을 다시 할당해야 합니다.

-

저장을 클릭합니다.

-

추가한 앱에 액세스할 수 있는지 확인합니다.

SSL 인증서를 확인할 수 있고 게이트웨이에 업로드된 동일한 와일드카드 인증서인지 확인할 수 있습니다.

-

이 리소스가 사용자를 리디렉션할 수 있는 다른 리소스에 대해 위의 단계를 반복합니다.

참고

리소스 정보를 편집하거나 제거하려면 리소스 및 액세스로 이동한 다음, 해당 리소스 이름을 클릭하여 리소스 세부 정보를 엽니다.

리소스를 추가하려면 다음과 같이 하십시오.

-

나의 제품 > ZTNA > 리소스 및 액세스로 이동하여 리소스 추가를 클릭합니다.

-

리소스 추가에서 다음과 같이 하십시오.

- 리소스 이름과 설명을 입력합니다.

- 사용자 포털에 리소스 표시가 선택되어 있는지 확인합니다.

-

액세스 유형 및 리소스 세부 정보를 다음과 같이 지정합니다.

- 게이트웨이를 선택합니다.

- 액세스 방법에서 에이전트를 선택하여 ZTNA 에이전트가 있는 리소스에 액세스하거나 에이전트리스를 선택하여 ZTNA 에이전트가 없는 리소스에 액세스합니다. 적용할 정책도 선택합니다.

-

리소스 유형(예: 웹 응용 프로그램)을 선택합니다.

-

리소스의 외부 FQDN 및 내부 FQDN/IP 주소를 입력합니다.

경고

에이전트리스 액세스를 선택한 경우, 외부 FQDN을 공개적으로 사용할 수 있어야 합니다. 에이전트 액세스를 선택한 경우, 외부 FQDN을 공개적으로 사용할 수 없어야 합니다.

-

포트 유형 및 번호(예: 웹 앱의 경우 HTTPS 및 포트 443)를 제공합니다.

리소스에 대한 액세스를 제공하기 위해 최대 20개의 TCP 및 UDP 포트를 사용할 수 있습니다. 쉼표로 구분된 포트 범위를 추가할 수 있습니다. 예: TCP 26~27, 20~24.

-

사용자 그룹 할당에서 리소스에 액세스해야 하는 사용 가능한 그룹을 선택합니다. 그룹을 할당된 사용자 그룹으로 이동하고 선택합니다.

참고

할당된 Microsoft Entra ID(Azure AD) 사용자 그룹의 이름을 나중에 변경하면 목록이 업데이트되지 않습니다. 사용자는 앱에 액세스할 수 없으며 그룹을 다시 할당해야 합니다.

-

저장을 클릭합니다.

별칭 도메인을 표시하는 리소스 추가됨 팝업이 표시됩니다.

-

별칭 도메인이 게이트웨이를 설정할 때 생성된 도메인과 동일한지 확인합니다.

참고

액세스 방법이 에이전트인 경우, 별칭 도메인이 생성되지 않습니다.

-

추가한 앱에 액세스할 수 있는지 확인합니다.

SSL 인증서를 확인할 수 있고 게이트웨이에 업로드된 동일한 와일드카드 인증서인지 확인할 수 있습니다.

-

이 리소스가 사용자를 리디렉션할 수 있는 다른 리소스에 대해 위의 단계를 반복합니다.

참고

리소스 연결 풀링을 끌 수 있습니다. 자세한 내용은 Sophos Central: ZTNA 설정을 참조하십시오.

DNS 항목

에이전트 없는 리소스와 에이전트 기반 리소스에 필요한 DNS 항목이 다릅니다.

에이전트 없는 기반 리소스

-

Sophos Cloud 게이트웨이에 대한 FQDN을 추가하면 게이트웨이 별칭 도메인이 생성됩니다. 이것을 공용 DNS 서버에 CNAME 레코드로 추가해야 합니다.

-

리소스에 대한 FQDN을 추가하면 리소스 별칭 도메인이 생성됩니다. 이것을 공용 DNS 서버에 CNAME 레코드로 추가해야 합니다.

FQDN을 통해 리소스에 액세스하면 별칭 도메인으로 리디렉션됩니다.

에이전트 기반 자원

-

Sophos Cloud 게이트웨이에 대한 FQDN을 추가하면 게이트웨이 별칭 도메인이 생성됩니다. 이것을 공용 DNS 서버에 CNAME 레코드로 추가해야 합니다.

-

에이전트 기반 리소스에 대해서는 별칭 도메인이 생성되지 않습니다. 따라서, 리소스에 대해 CNAME 레코드를 추가해서는 안 됩니다.

-

와일드카드 DNS 항목을 추가하지 마십시오.

IP 기반 액세스

사용자가 브라우저에 IP 주소를 입력하여 내부 리소스에 액세스하려고 하면 사용자는 ZTNA를 우회하여 해당 리소스로 직접 이동합니다. 사용자가 FQDN을 통해 내부 리소스에 액세스할 수 있도록 방화벽 규칙을 추가할 수 있습니다.

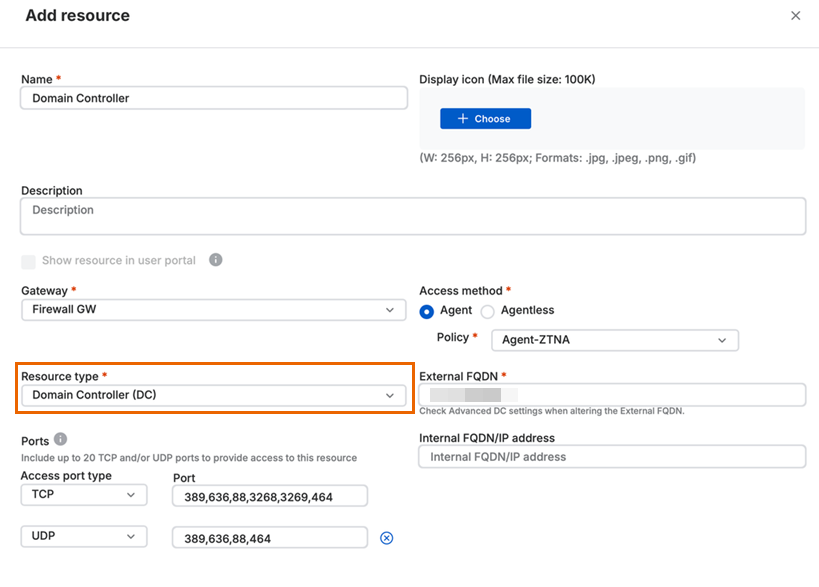

도메인 컨트롤러를 에이전트 기반의 리소스로

도메인 컨트롤러를 에이전트 기반 리소스로 정의하여 그 뒤의 리소스에 원활한 연결성을 제공해야 합니다.

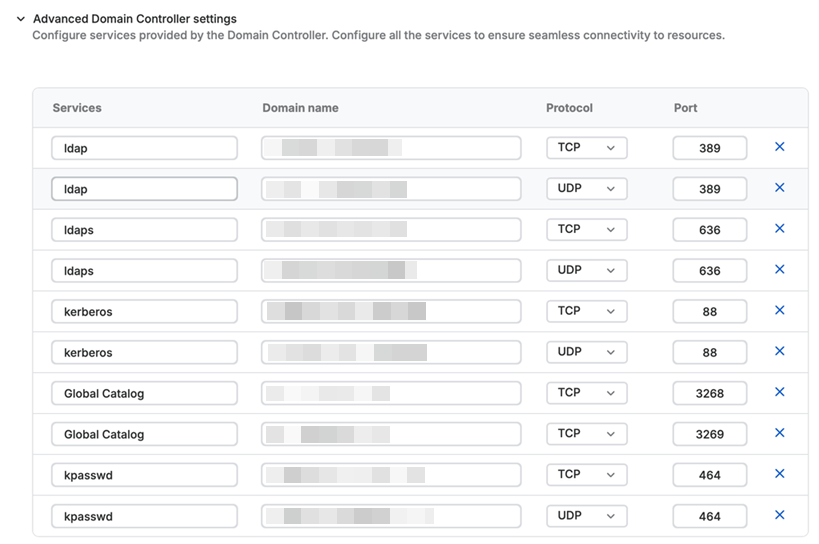

리소스 유형을 도메인 컨트롤러(DC)로 설정하면 기본 포트 목록이 자동으로 채워집니다. 목록을 편집하고 사용자 정의 포트를 추가할 수 있습니다.

특정 서비스를 위한 서버를 찾아주는 DNS 서비스(SRV) 레코드는 고급 도메인 컨트롤러 설정 아래에 자동으로 추가됩니다. 이러한 레코드를 업데이트할 수 있습니다.

추가 레코드도 추가할 수 있습니다. 이를 위해 서비스 이름과 해당 도메인 이름을 입력하고 프로토콜을 선택하고 포트 번호를 입력하십시오.

참고

- 도메인 컨트롤러를 외부 FQDN으로 구성하는 경우, 고급 설정 아래의 개별 SRV 레코드의 도메인 이름이 올바른지 확인해야 합니다.

- 고급 설정 아래 포트를 업데이트할 때 리소스의 포트 필드에 올바른 포트가 표시되는지 확인해야 합니다.

사용자 그룹 할당 아래에서 도메인 컨트롤러 뒤에 있는 리소스에 액세스해야 할 수 있는 모든 사용자 그룹을 할당하십시오.