DNS 흐름

다음은 ZTNA를 사용하여 응용 프로그램에 액세스할 때 DNS가 작동하는 방식에 대한 개요입니다. ZTNA 에이전트나 브라우저를 통해 응용 프로그램에 액세스할 수 있습니다.

아래에서 게이트웨이 유형에 대한 탭을 클릭하십시오.

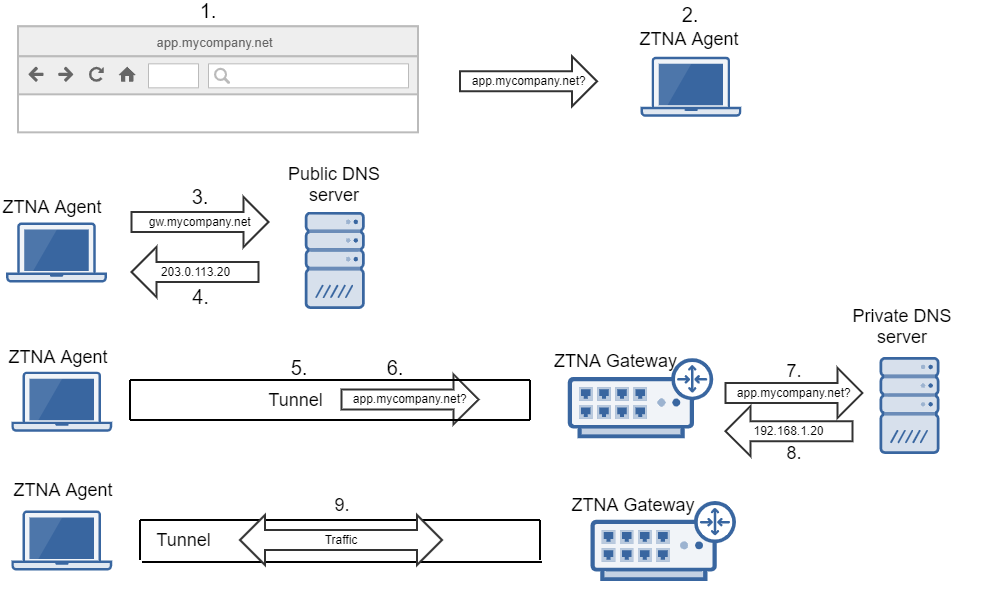

에이전트가 있는 DNS 흐름

-

원격 사용자가 브라우저를 통해 개인 응용 프로그램인

app.mycompany.net에 액세스하려고 합니다. -

DNS 요청이 인터셉트되어 ZTNA 에이전트로 전달됩니다.

참고

ZTNA 에이전트는 개인 응용 프로그램 FQDN을 CGN(캐리어 등급 네트워크 주소 변환) 네트워크 IP로 확인하고, 개인 응용 프로그램의 FQDN으로 향하는 모든 트래픽도 처리합니다.

- DNS 요청을 인터셉트하자마자 ZTNA 에이전트는

100.64.x.x범위 내의 IP 주소를 애플리케이션에 임대합니다. 예:100.64.0.4. - 브라우저는 TCP-SYN 패킷을 애플리케이션으로 전송합니다(IP 주소:

100.64.0.4). - SYN 패킷의 대상 IP는

100.64.0.4이며 이는 가상 어댑터의 서브넷 범위(100.64.x.x)에 속하므로 SYN 패킷은 가상 어댑터로 이동합니다.

- DNS 요청을 인터셉트하자마자 ZTNA 에이전트는

-

ZTNA 에이전트는 ZTNA 게이트웨이의 IP 주소에 대해 DNS 요청을 퍼블릭 DNS 서버로 보냅니다. 이는 ZTNA 게이트웨이와 함께 터널을 설정하는 데 필요합니다.

참고

퍼블릭 DNS 서버에는 게이트웨이의 IP를 가리키는 ZTNA 게이트웨이의 A 레코드 항목이 있습니다.

-

퍼블릭 DNS 서버는 ZTNA 게이트웨이의 IP 주소(

203.0.113.20)를 ZTNA 에이전트로 다시 보냅니다. -

상호 TLS 암호화는 ZTNA 에이전트와 ZTNA 게이트웨이 간에 수행되며 터널이 설정됩니다. ZTNA 게이트웨이와의 모든 통신은 보안 터널을 통해 이루어집니다.

-

에이전트는 터널을 통해

app.mycompany.net에 대한 응용 프로그램 트래픽을 ZTNA 게이트웨이로 전송합니다. -

ZTNA 게이트웨이는

app.mycompany.net에 대한 DNS 쿼리를 프라이빗 DNS 서버로 보내 특정 응용 프로그램 서버 IP의 위치를 찾습니다. -

프라이빗 DNS 서버는 응용 프로그램 서버의 IP 주소(

192.168.1.20)를 반환하고 트래픽은 ZTNA 게이트웨이에 의해 응용 프로그램 서버로 전달됩니다. -

원격 사용자는 터널을 통해 개인 응용 프로그램에 액세스할 수 있습니다.

참고

사용자는 인증 및 권한 부여 후에만 개인 응용 프로그램에 액세스할 수 있지만 이 항목에는 포함되지 않습니다.

참고

ZTNA 에이전트를 설치하면 기본 TAP 어댑터가 변경됩니다. nslookup를 사용하여 DNS 조회를 수행하는 경우 기본적으로 ZTNA TAP 어댑터가 사용됩니다. ZTNA 게이트웨이 뒤에 있지 않은 앱의 조회는 실패합니다. nslookup 명령에 적절한 네트워크 어댑터를 추가해야 합니다. 예:

nslookup <FQDN-to-be-resolved><DNS-Server>

이는 온프레미스 및 원격 작업 시나리오 모두에 적용됩니다.

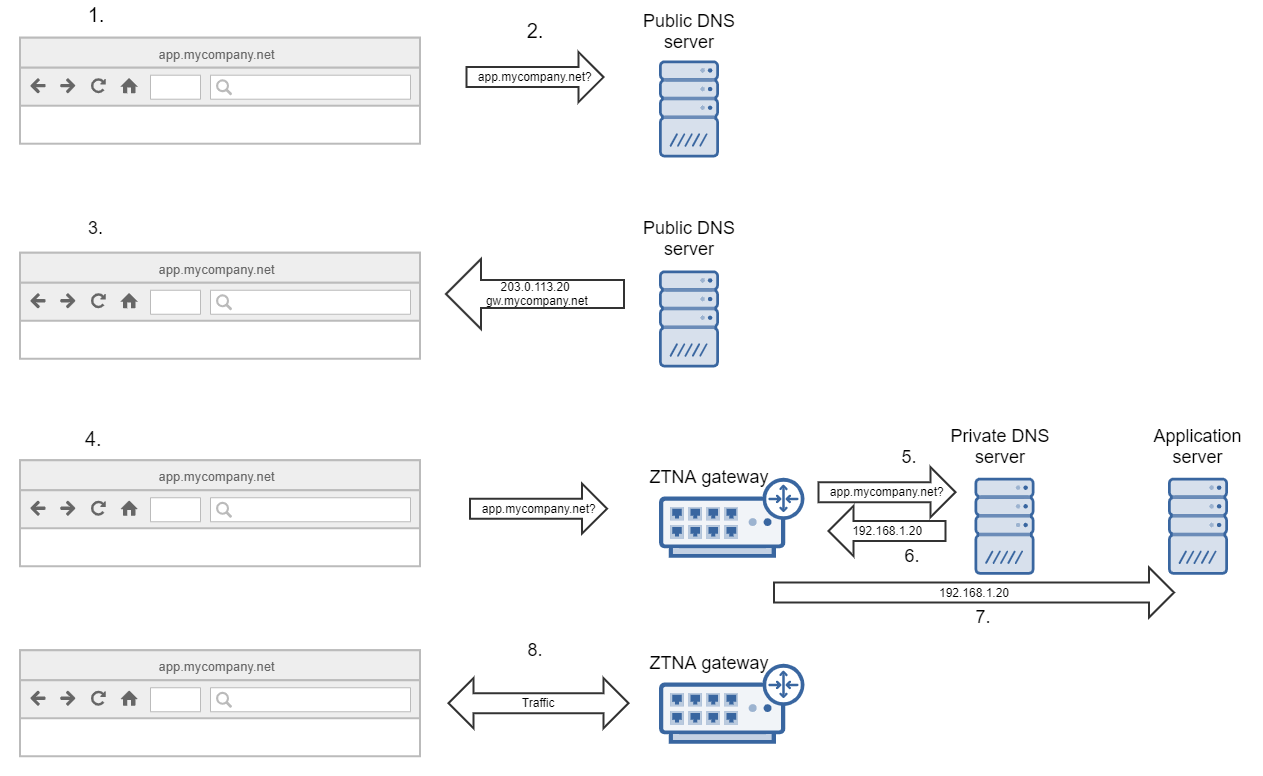

DNS 에이전트리스 흐름

-

원격 사용자가 브라우저를 통해 개인 응용 프로그램인

app.mycompany.net에 액세스하려고 합니다. -

DNS 요청은 원격 사용자의 브라우저에서 퍼블릭 DNS 서버로 전송되며, 이를 통해 개인 응용 프로그램의 이름을 ZTNA 게이트웨이의 이름 및 IP 주소로 확인합니다.

참고

퍼블릭 DNS 서버에는 ZTNA 게이트웨이의 FQDN을 가리키는 개인 응용 프로그램의 CNAME 레코드가 있습니다. 또한 게이트웨이의 IP 주소를 가리키는 ZTNA 게이트웨이의 A 레코드도 있습니다.

-

퍼블릭 DNS 서버는 ZTNA 게이트웨이의 IP 주소(

203.0.113.20)를 사용자의 브라우저로 다시 보냅니다. -

그런 다음 사용자의 브라우저에서 ZTNA 게이트웨이로 웹 요청이 전송됩니다.

-

ZTNA 게이트웨이는

app.mycompany.net에 대한 DNS 요청을 프라이빗 DNS 서버로 보냅니다. -

프라이빗 DNS 서버는 app.mycompany.net의 IP 주소(

192.168.1.20)를 반환합니다. -

ZTNA 게이트웨이는 요청(

app.mycompany.net)을 응용 프로그램 서버로 전달합니다. -

사용자는 ZTNA 게이트웨이에 연결하여 개인 응용 프로그램에 액세스할 수 있습니다.

참고

사용자는 인증 및 권한 부여 후에만 개인 응용 프로그램에 액세스할 수 있지만 이 항목에는 포함되지 않습니다.

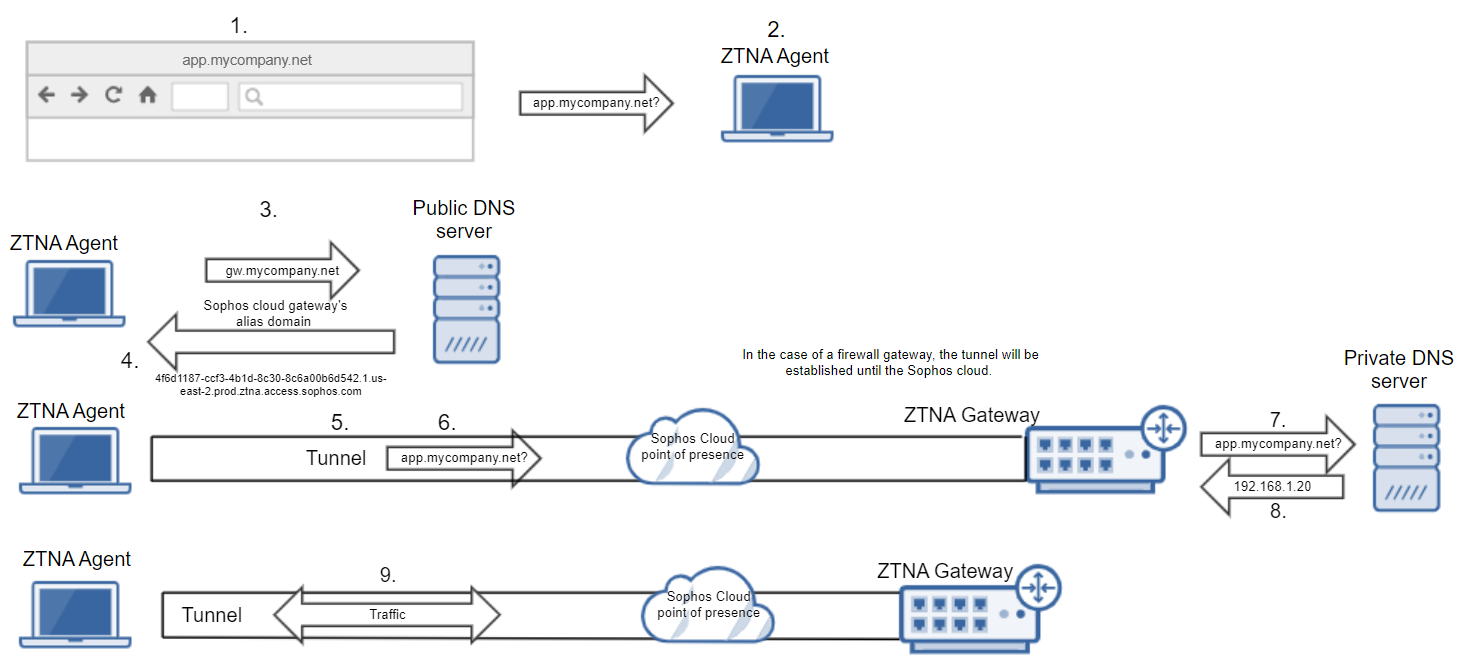

에이전트가 있는 DNS 흐름

-

원격 사용자가 브라우저를 통해 개인 응용 프로그램인

app.mycompany.net에 액세스하려고 합니다. -

DNS 요청이 인터셉트되어 ZTNA 에이전트로 전달됩니다.

참고

ZTNA 에이전트는 개인 응용 프로그램 FQDN을 CGN(캐리어 등급 네트워크 주소 변환) 네트워크 IP로 확인하고, 개인 응용 프로그램의 FQDN으로 향하는 모든 트래픽도 처리합니다.

- DNS 요청을 인터셉트하자마자 ZTNA 에이전트는

100.64.x.x범위 내의 IP 주소를 애플리케이션에 임대합니다. 예:100.64.0.4. - 브라우저는 TCP-SYN 패킷을 애플리케이션으로 전송합니다(IP 주소:

100.64.0.4). - SYN 패킷의 대상 IP는

100.64.0.4이며 이는 가상 어댑터의 서브넷 범위(100.64.x.x)에 속하므로 SYN 패킷은 가상 어댑터로 이동합니다.

- DNS 요청을 인터셉트하자마자 ZTNA 에이전트는

-

DNS 요청은 ZTNA 에이전트에서 퍼블릭 DNS 서버로 전송됩니다.

-

DNS 서버는 개인 응용 프로그램의 이름을 매핑된 별칭 도메인으로 확인합니다.

-

별칭 도메인은 DNS 요청을 원격 사용자의 브라우저에서 Sophos Cloud 접속점으로 리디렉션한 다음 ZTNA 게이트웨이로 리디렉션합니다. 상호 TLS 암호화는 ZTNA 에이전트와 ZTNA 게이트웨이 간에 수행되며 터널이 설정됩니다. ZTNA 게이트웨이와의 모든 통신은 Sophos Cloud 접속점을 통해 보안 터널상에서 이루어집니다.

참고

Sophos Firewall 게이트웨이가 있는 경우 인증 및 권한 부여와 같은 모든 보안 검사가 Sophos Cloud에서 수행되므로 ZTNA 에이전트와 Sophos 클라우드 접속점 사이에 터널이 설정됩니다.

-

에이전트는

app.mycompany.net에 대한 응용 프로그램 트래픽을 Sophos Cloud 접속점을 통해 터널을 사용하여 ZTNA 게이트웨이로 보냅니다. -

ZTNA 게이트웨이는

app.mycompany.net에 대한 DNS 쿼리를 프라이빗 DNS 서버로 보내 특정 응용 프로그램 서버 IP의 위치를 찾습니다. -

프라이빗 DNS 서버는 응용 프로그램 서버의 IP 주소(

192.168.1.20)를 반환하고 트래픽은 ZTNA 게이트웨이에 의해 Sophos Cloud 접속점을 통해 응용 프로그램 서버로 전달됩니다. -

원격 사용자는 터널을 통해 개인 응용 프로그램에 액세스할 수 있습니다.

참고

사용자는 인증 및 권한 부여 후에만 개인 응용 프로그램에 액세스할 수 있지만 이 항목에는 포함되지 않습니다.

참고

ZTNA 에이전트를 설치하면 기본 TAP 어댑터가 변경됩니다. nslookup를 사용하여 DNS 조회를 수행하는 경우 기본적으로 ZTNA TAP 어댑터가 사용됩니다. ZTNA 게이트웨이 뒤에 있지 않은 앱의 조회는 실패합니다. nslookup 명령에 적절한 네트워크 어댑터를 추가해야 합니다. 예:

nslookup <FQDN-to-be-resolved><DNS-Server>

이는 온프레미스 및 원격 작업 시나리오 모두에 적용됩니다.

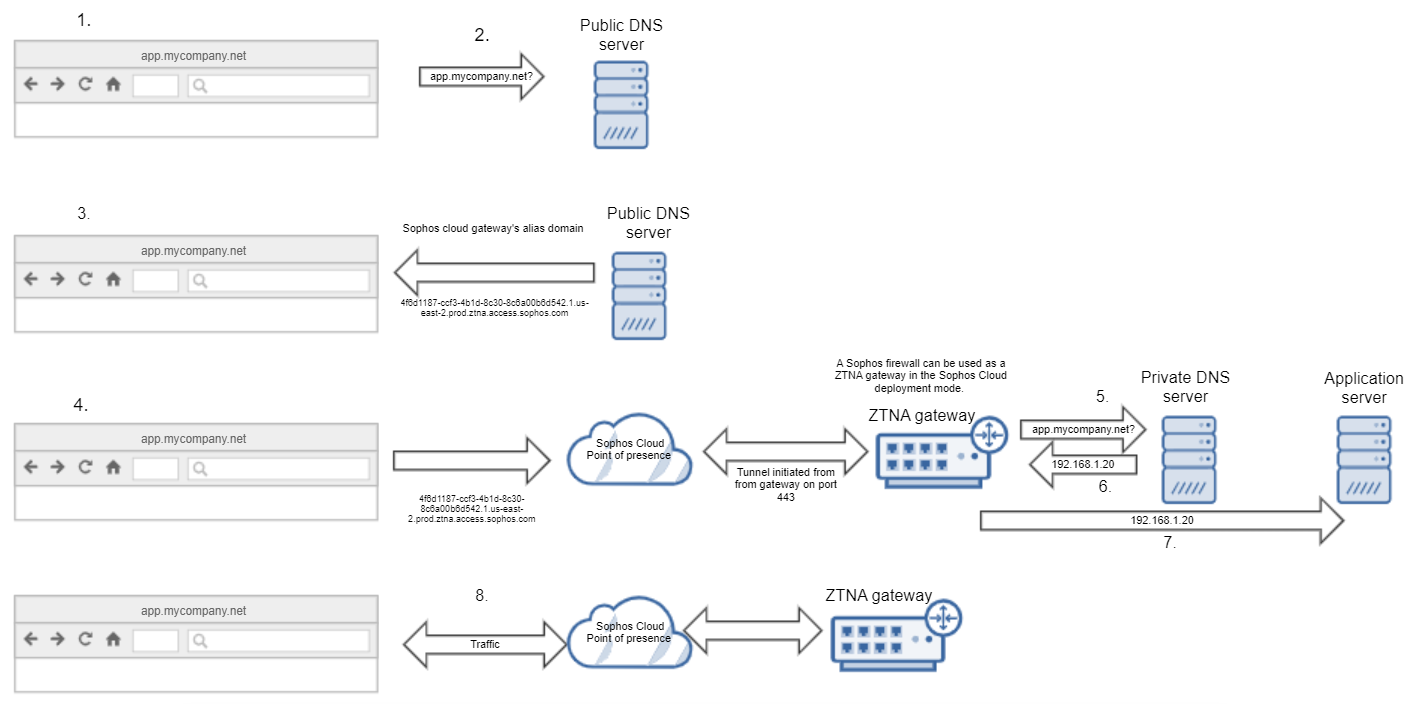

DNS 에이전트리스 흐름

-

원격 사용자가 브라우저를 통해 개인 응용 프로그램인

app.mycompany.net에 액세스하려고 합니다. -

DNS 요청은 원격 사용자의 브라우저에서 퍼블릭 DNS 서버로 전송되며, 이를 통해 개인 응용 프로그램의 이름을 매핑된 별칭 도메인으로 확인합니다.

-

퍼블릭 DNS 서버는 리소스의 별칭 도메인을 사용자의 브라우저로 다시 보냅니다.

-

별칭은 DNS 요청을 원격 사용자의 브라우저에서 Sophos Cloud 접속점으로 리디렉션합니다.

참고

에이전트리스 리소스를 추가하면 ZTNA 게이트웨이와 Sophos Cloud 접속점 사이에 새 터널이 설정됩니다. 터널은 포트 443의 ZTNA 게이트웨이에서 시작됩니다. 각 새 리소스에 대해 새 터널이 설정됩니다.

-

Sophos 접속점은 별칭 도메인의 정보를 사용하여 터널을 통해 관련 게이트웨이로 DNS 요청을 보냅니다.

-

ZTNA 게이트웨이는

app.mycompany.net에 대한 DNS 요청을 프라이빗 DNS 서버로 보냅니다. -

프라이빗 DNS 서버는 app.mycompany.net의 IP 주소(

192.168.1.20)를 반환합니다. -

ZTNA 게이트웨이는 요청(

app.mycompany.net)을 응용 프로그램 서버로 전달합니다. -

사용자는 Sophos Cloud 접속점을 통해 ZTNA 게이트웨이에 연결하여 개인 응용 프로그램에 액세스할 수 있습니다.

참고

사용자는 인증 및 권한 부여 후에만 개인 응용 프로그램에 액세스할 수 있지만 이 항목에는 포함되지 않습니다.