ID 공급자 설정

이제 ID 공급자를 설정합니다. ZTNA 게이트웨이는 ID 공급자가 보유한 레코드를 기반으로 사용자를 인증합니다.

참고

각 ID 공급자에 대해 한 가지 항목만 추가할 수 있습니다.

단계는 사용하려는 공급자에 따라 다릅니다.

사용자 동기화를 위해 Microsoft AD(온프레미스)를 ID 공급자로 사용할 수 있습니다.

참고

온프레미스 Microsoft AD를 ID 공급자로 설정하고 ESXi 서버 또는 Microsoft Hyper-V 서버에서 게이트웨이를 호스팅하는 경우 ZTNA 게이트웨이가 버전 2.1 이상이어야 합니다.

온프레미스 Microsoft AD를 ID 공급자로 설정하고 Sophos Firewall에서 게이트웨이를 호스팅하는 경우 방화벽은 버전 19.5 MR3 이상이어야 합니다.

이미 Active Directory 사용자 그룹을 설정하고 Sophos Central과 동기화했는지 확인하십시오. Active Directory를 사용하여 동기화 설정을 참조하십시오.

참고

기본 사용자 그룹은 Active Directory에서 동기화되지 않으므로, 이러한 그룹에 속한 사용자는 리소스에 액세스할 수 없습니다. 사용자가 다른 AD 그룹의 구성원이기도 한지 확인해야 합니다.

참고

ZTNA에서는 단일 도메인만 지원합니다. 단일 포리스트 시나리오 내에서 여러 하위 도메인을 지원하지 않습니다.

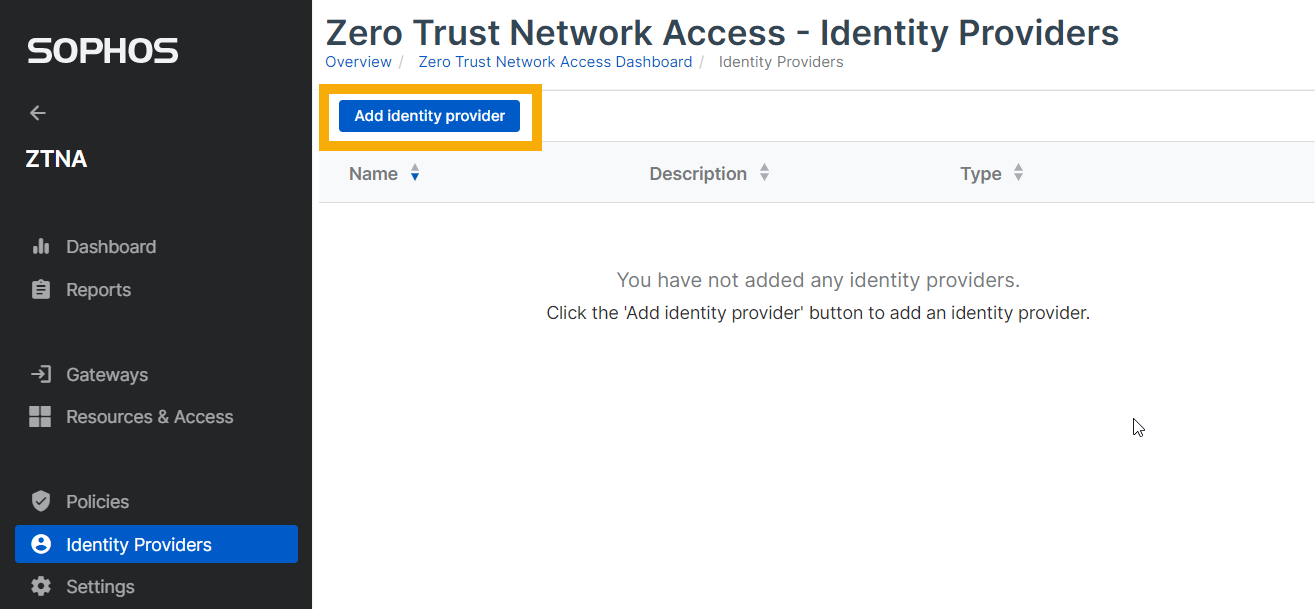

- Sophos Central에 로그인합니다.

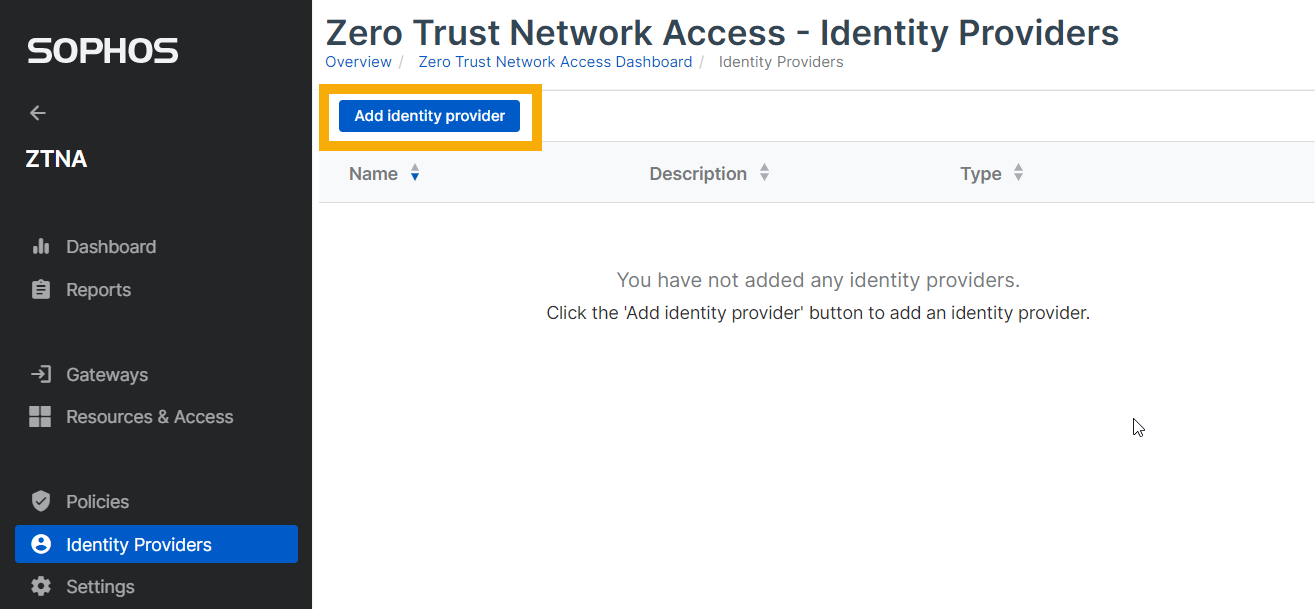

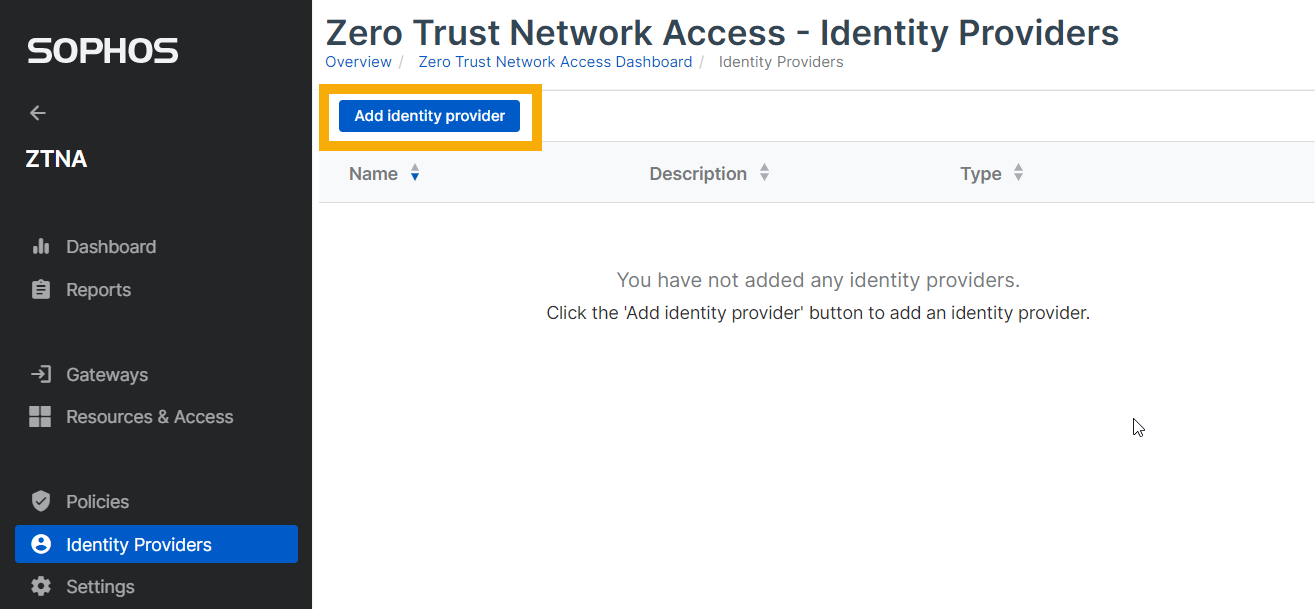

- 나의 제품 > ZTNA > ID 공급자으로 이동합니다.

-

ID 공급자 추가를 클릭합니다.

ID 공급자 설정

다음과 같이 ID 공급자 설정을 입력합니다.

- 이름 및 설명을 입력합니다.

- 공급자에서 Microsoft AD(온프레미스)가 선택되어 있는지 확인합니다.

Active Directory(AD) 설정 구성

-

다음 설정을 구성합니다.

-

기본 AD 서버의 호스트 및 포트 세부 정보를 입력합니다. 필요한 경우, 보조 서버의 세부 정보를 입력하는 것도 가능합니다.

참고

보조 서버는 기본 서버와 동일한 도메인에 속해야 합니다. 기본 서버를 사용할 수 없는 경우, 보조 서버가 이중화 기능을 제공합니다.

-

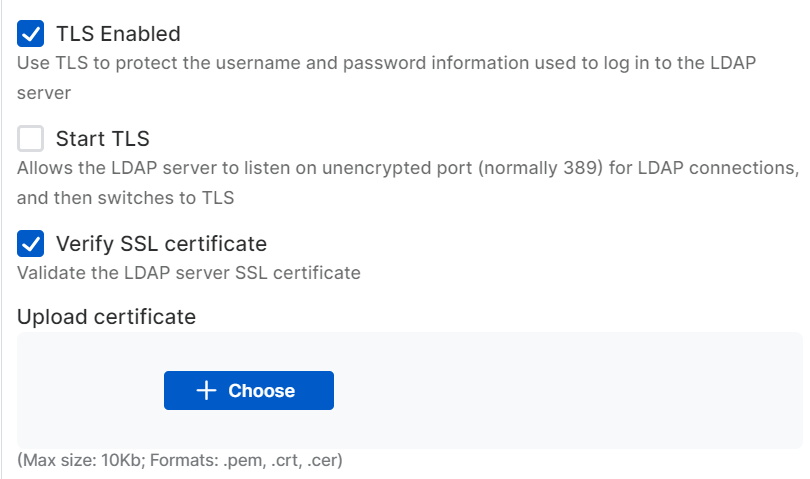

옵션: TLS 및 SSL 설정을 구성합니다.

다음과 같은 옵션 중 하나를 선택할 수 있습니다.

- TLS 사용: TLS를 사용하여 LDAP 서버에 로그인하는 데 사용되는 사용자 이름과 비밀번호 정보를 보호합니다.

- TLS 시작: LDAP 서버가 암호화되지 않은 포트(일반적으로 389)에서 LDAP 연결을 수신한 다음 TLS로 전환하도록 허용합니다.

SSL 인증서 확인을 선택한 경우, LDAP 서버의 SSL 인증서를

.pem,.crt또는.cer중 하나의 형식으로 업로드해야 합니다. 최대 인증서 크기는 10KB입니다.

-

계정 및 암호

바인딩 DN에 도메인 컨트롤러 세부 정보와 바인딩 암호를 입력합니다.

자세한 내용은 AD 서버에서 바인딩 DN 및 기본 DN 찾기를 참조하십시오.

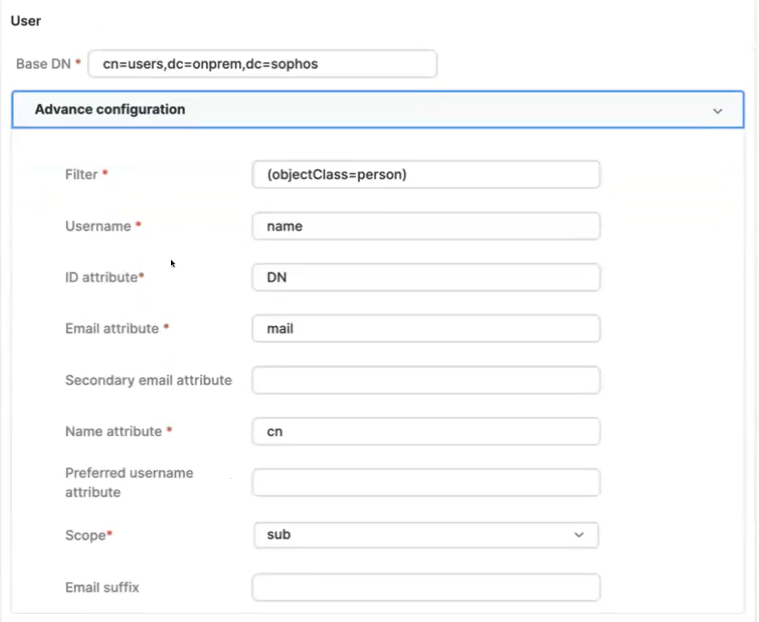

Active Directory 검색

-

사용자 아래의 기본 DN에 AD 서버 세부 정보를 입력합니다. 고급 구성이 기본값으로 설정되어 있지만, 필요한 경우 해당 값을 변경할 수 있습니다.

-

사용자 그룹 아래의 기본 DN에 AD 사용자 세부 정보를 입력합니다. 고급 구성이 기본값으로 설정되어 있지만, 필요한 경우 해당 값을 변경할 수 있습니다.

고급 보안 설정

- 옵션: 보안 로그인을 위해 Captcha를 켭니다. 이렇게 하면 디렉터리에 대한 무차별 암호 대입 공격의 위험이 줄어듭니다.

-

옵션: 다단계 인증(MFA)으로 사용자를 인증할 수 있도록 이메일 기반 일회용 암호를 설정합니다. 다음과 같은 SMTP 설정을 입력합니다.

- SMTP 서버 호스트: SMTP 서버의 IP 주소 또는 호스트 이름입니다.

- SMTP 포트 번호: SMTP 서버에 액세스하는 포트 번호입니다.

- SMTP 이메일: 기본 이메일 주소 반송 메시지가 전송되는 이메일입니다.

- 이메일 제목: 일회용 암호(OTP)가 포함된 이메일의 제목 줄입니다.

- SMTP 서버에서 이메일을 전달하기 위해 자격 증명을 요구할 경우, SMTP 로그인 및 SMTP 암호를 입력해야 합니다.

-

옵션: TLS 및 SSL 설정을 구성합니다.

다음과 같은 옵션 중 하나를 선택할 수 있습니다.

- TLS 사용: TLS를 사용하여 SMTP 서버와 클라이언트 간의 통신을 보호합니다.

- TLS 시작: 암호화 방법을 선택하기 위해 SMTP 서버와 클라이언트 간의 협상을 시작합니다.

위 옵션 중 하나를 선택하면 SSL 인증서 확인 옵션이 표시됩니다. SSL 인증서 확인을 선택한 경우, SMTP 서버의 SSL 인증서를

.pem,.crt또는cer중 하나의 형식으로 업로드해야 합니다. 최대 인증서 크기는 10KB입니다.

연결 테스트

선택적으로 연결을 테스트할 수 있습니다.

참고

연결을 테스트하기 전에 기본 AD 서버의 사용자에 대한 이메일 필드에 유효한 이메일 주소가 포함되어 있는지 확인하십시오. 사용자에 대해 입력한 이메일 주소가 비어 있거나 유효하지 않은 경우 테스트 연결에 실패합니다.

-

연결을 테스트하려면 다음과 같이 하십시오.

-

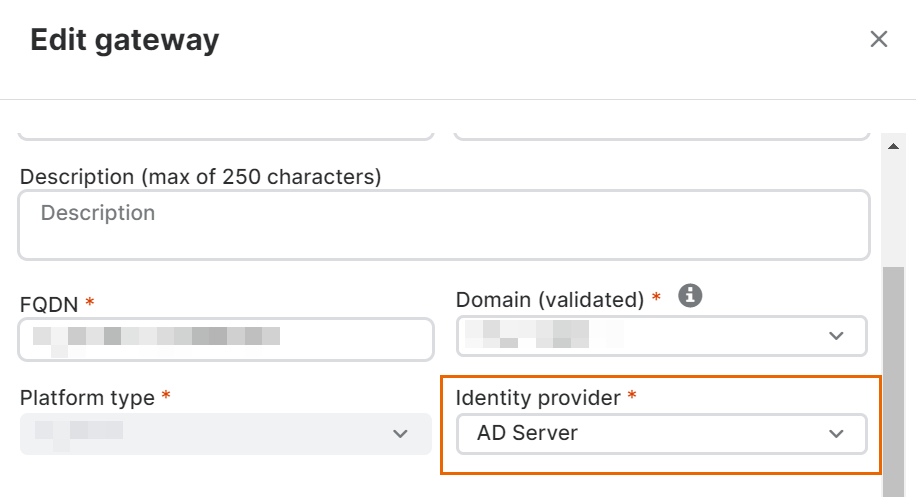

ID 공급자를 게이트웨이에 할당합니다. 이 작업을 수행하려면 게이트웨이 페이지로 이동하여 게이트웨이 이름을 클릭한 다음 편집을 클릭합니다. ID 공급자에서 방금 생성한 ID 공급자를 선택합니다.

참고

아직 게이트웨이를 생성하지 않은 경우, 게이트웨이를 생성한 후 연결을 테스트하여 ID 공급자에 할당하십시오.

-

ID 공급자로 돌아가서 새 ID 공급자의 이름을 클릭합니다.

- 연결 테스트에서 게이트웨이 이름을 선택하고, 필요에 따라 사용자 이름을 입력합니다.

-

연결 테스트를 클릭하고 연결이 되었는지 확인합니다.

사용자 이름을 입력하면 해당 사용자가 속한 그룹을 볼 수 있습니다.

-

-

저장을 클릭합니다.

이제 사용자는 게이트웨이 뒤에 있는 리소스에 액세스할 때 AD 서버를 통해 인증할 수 있습니다.

참고

Microsoft AD(온프레미스)를 ID 공급자로 사용하고 여러 ZTNA 게이트웨이 뒤에 호스팅된 리소스에 액세스할 경우, 리소스에 처음 액세스할 때 각 게이트웨이에 대해 인증하라는 메시지가 표시됩니다. 다른 IDP를 사용할 경우, ZTNA 게이트웨이로 인증한 후에는 다른 게이트웨이 뒤에 호스팅된 리소스에 액세스할 때 다시 인증하라는 메시지가 표시되지 않습니다.

참고

Microsoft AD(온프레미스)을 ID 공급자로 사용하는 경우, 한 번에 한 장치에서만 인증을 받을 수 있습니다. 보조 장치를 사용하여 리소스에 액세스하려고 시도하는 경우, 인증 후 첫 번째 장치에서 자동으로 로그아웃됩니다.

사용자 동기화를 위해 Microsoft Entra ID(Azure AD)를 ID 공급자로 사용할 수 있습니다.

이미 Microsoft Entra ID(Azure AD) 사용자 그룹을 설정하고 Sophos Central과 동기화했는지 확인하십시오.

- Sophos Central에 로그인합니다.

- 나의 제품 > ZTNA > ID 공급자으로 이동합니다.

-

ID 공급자 추가를 클릭합니다.

-

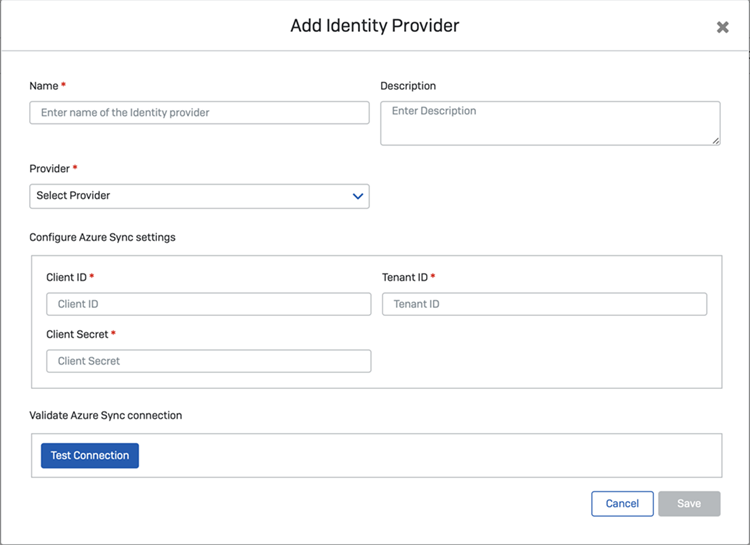

다음과 같이 ID 공급자 설정을 입력합니다.

- 이름 및 설명을 입력합니다.

- 공급자에서 Microsoft Entra ID(Azure AD)가 선택되어 있는지 확인합니다.

-

클라이언트 ID, 테넌트 ID 및 클라이언트 암호에 대한 Microsoft Entra ID(Azure AD) 설정을 입력합니다.

이 가이드에 설명된 대로 Microsoft Entra ID(Azure AD)를 설정했으면 테넌트를 만들 때 이러한 설정을 수집한 것입니다. 디렉터리 서비스 설정을 참조하십시오.

-

연결 테스트를 클릭하고 연결이 되었는지 확인합니다.

- 저장을 클릭합니다.

Okta를 ID 공급자로 설정하는 경우, ZTNA 게이트웨이가 버전 1.1 이상이어야 합니다.

Okta를 ID 공급자로 사용할 수 있습니다. ZTNA와 함께 Okta를 사용하려면 다음을 수행하십시오.

- 앱 통합을 만듭니다.

- ZTNA에 ID 공급자를 추가합니다.

시작하기 전에 다음 요구사항을 충족하는지 확인하십시오.

- Okta에서 사용자 그룹을 구성했어야 합니다. 그렇지 않은 경우에는 Okta의 도구를 사용하여 디렉터리 서비스에서 Okta로 그룹을 동기화하십시오. 그룹을 Sophos Central과 동기화했는지도 확인하십시오.

- Okta에서 OpenID Connect(OIDC)를 기반으로 하는 인증을 지원하는 인증 서버를 구성했어야 합니다. SSO 및 Universal Directory 라이선스로 기본 Okta 인증 서버를 사용할 수도 있습니다. 사용자 정의 인증 서버를 사용하는 경우 API 액세스 관리 라이선스가 있어야 합니다.

앱 통합 만들기

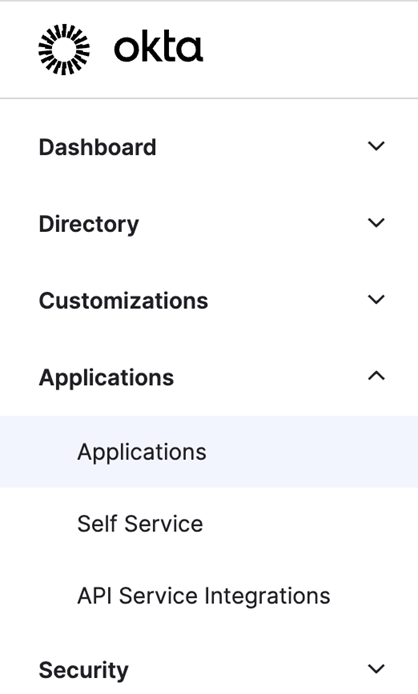

-

Okta 대시보드에서 응용 프로그램으로 이동합니다.

-

앱 통합 만들기를 클릭합니다.

-

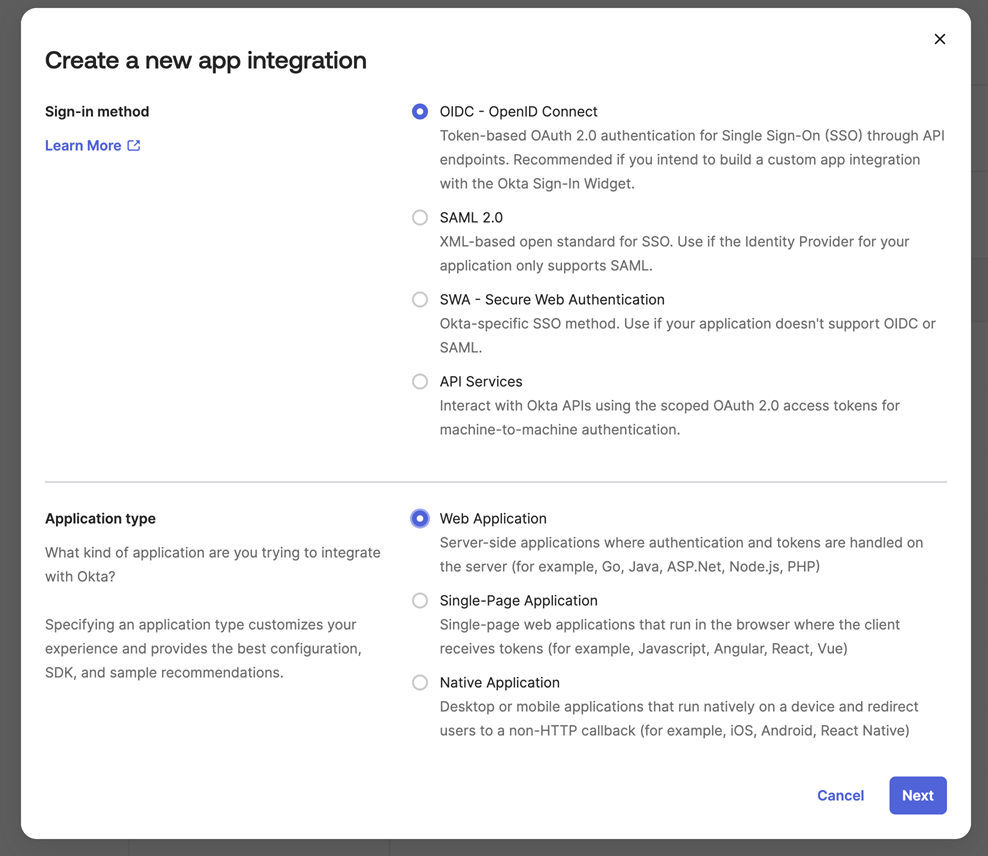

새 앱 통합 만들기에서 다음과 같이 하십시오.

- OIDC를 선택합니다.

- 웹 응용 프로그램을 선택합니다.

-

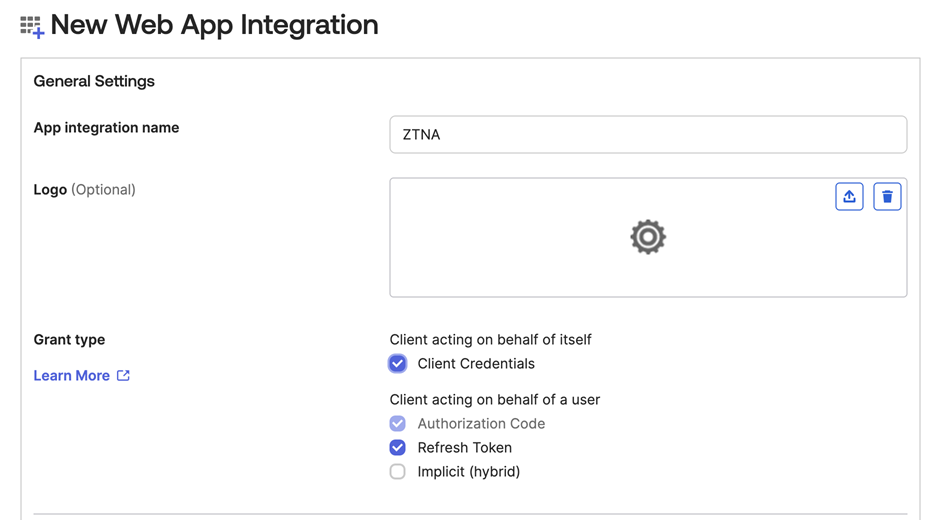

새 웹 앱 통합에서 다음과 같이 하십시오.

- 이름을 입력하십시오.

- 클라이언트 자격 증명을 선택합니다.

- 토큰 새로 고침을 선택합니다.

-

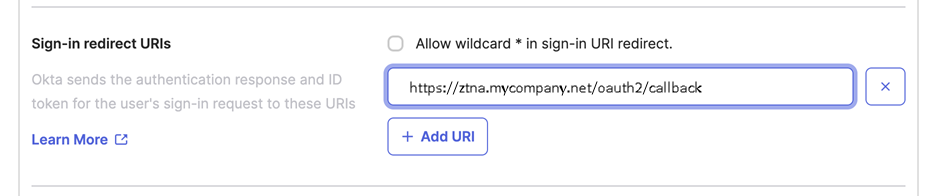

동일한 탭의 로그인 리디렉션 URI에 Okta가 인증 응답과 토큰을 보낼 주소를 입력합니다. 게이트웨이 호스트 FQDN 뒤에 /oauth2/callback이 와야 합니다. 예:

https://ztna.mycompany.net/oauth2/callback

참고

Sophos Firewall에서 게이트웨이를 설정하는 경우 다음 형식으로 새 리디렉션 URI를 추가해야 합니다.

https://<gateway's external FQDN>/ztna-oauth2/callback. -

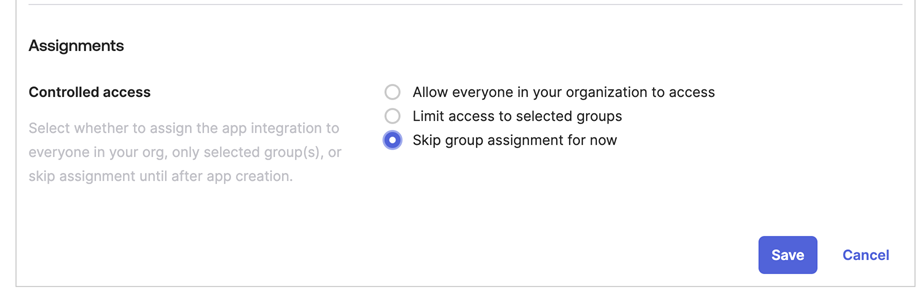

할당에서 지금은 그룹 할당 건너뛰기를 선택합니다.

-

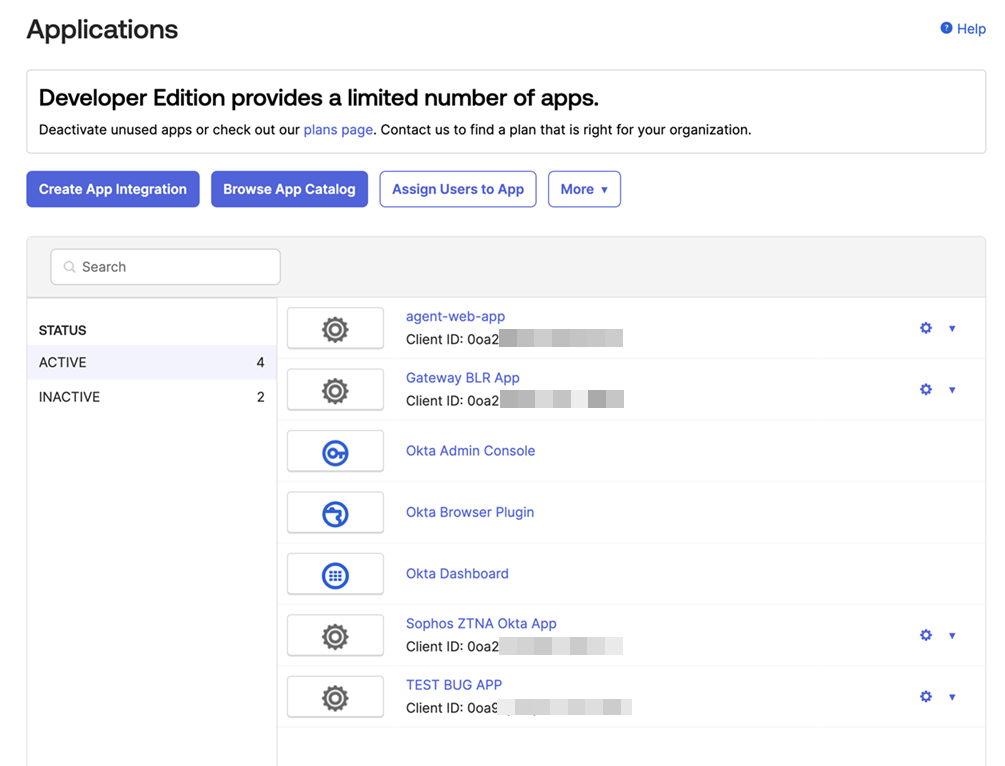

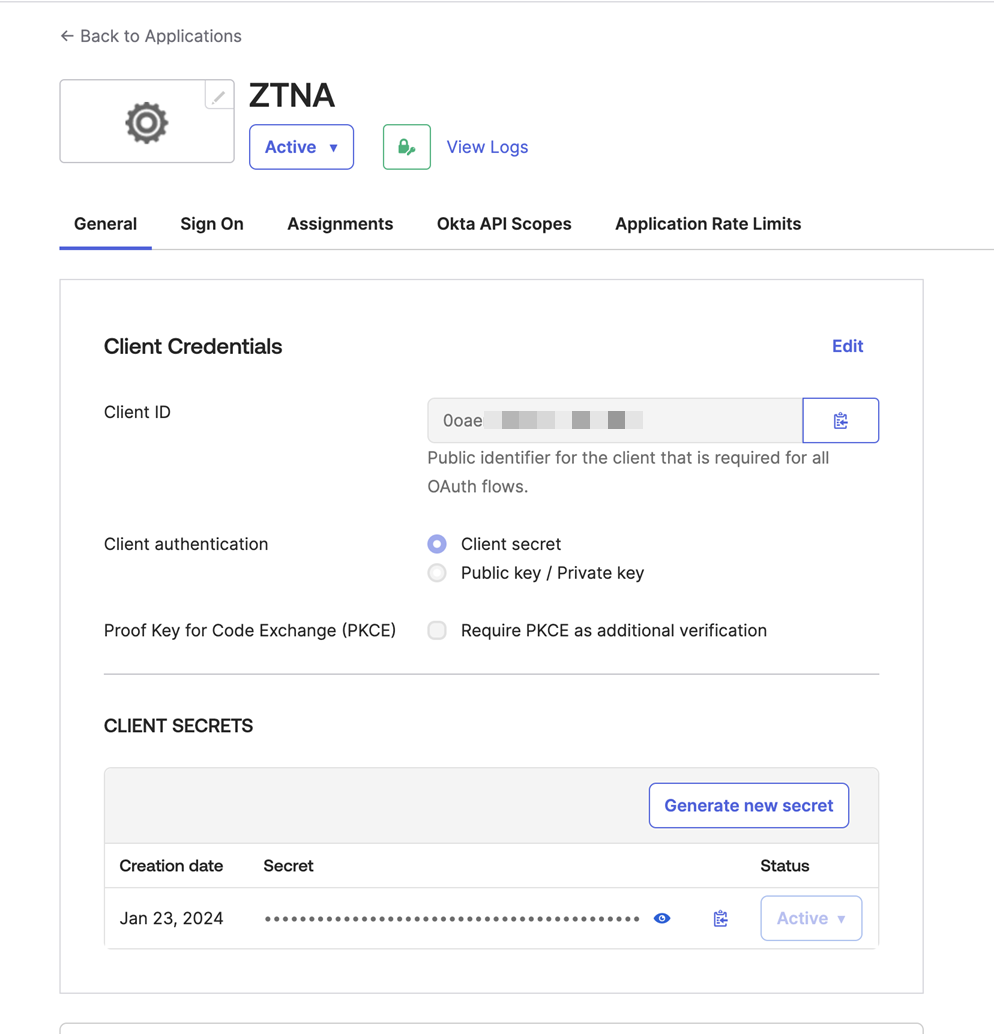

새 응용 프로그램을 엽니다. 일반 탭에서 클라이언트 ID와 클라이언트 암호를 기록해 둡니다. 이 정보는 Sophos Central에서 Okta를 ID 공급자로 설정할 때 필요합니다.

-

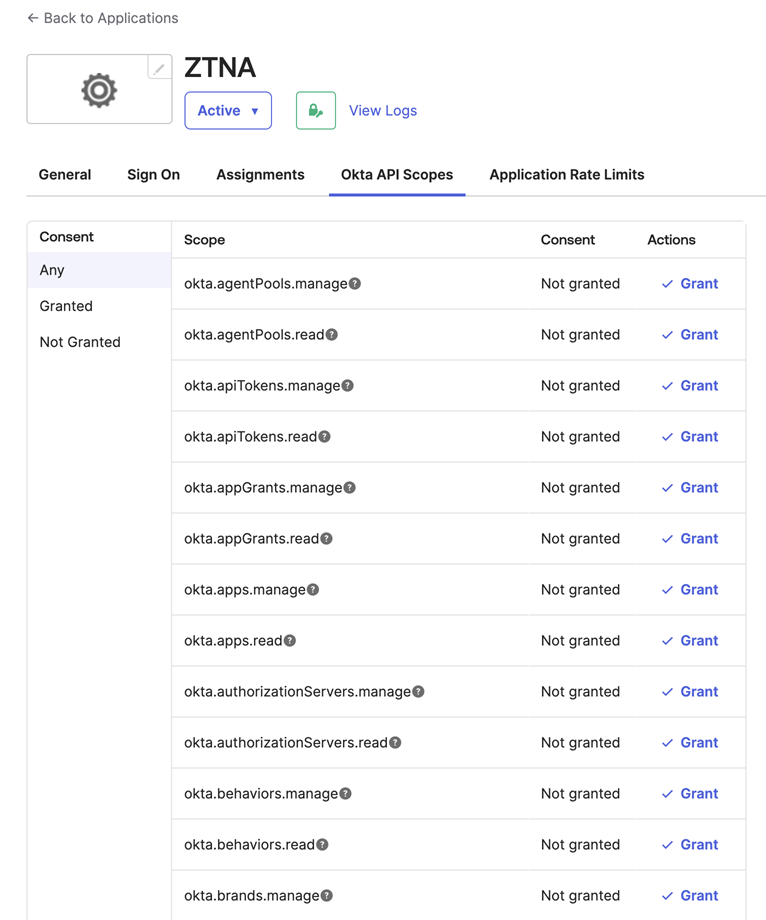

Okta API 범위 탭에서 필요한 권한을 설정합니다.

- okta.groups.read

- okta.idps.read

AD Sync를 사용하는 경우에만 okta.idps.read가 필요합니다.

-

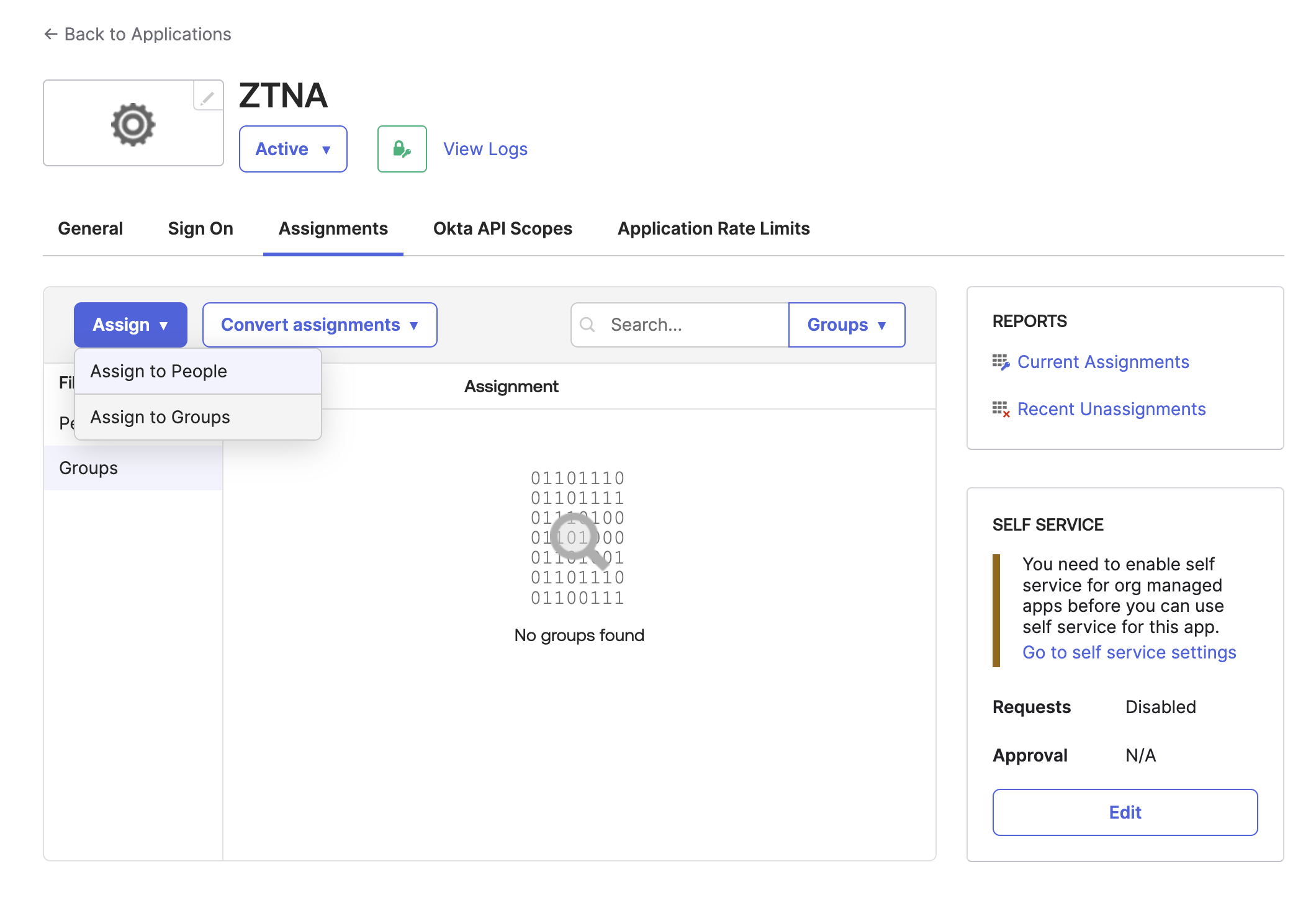

할당 탭에서 할당 > 그룹에 할당을 클릭합니다. 기존 사용자 그룹을 선택합니다.

-

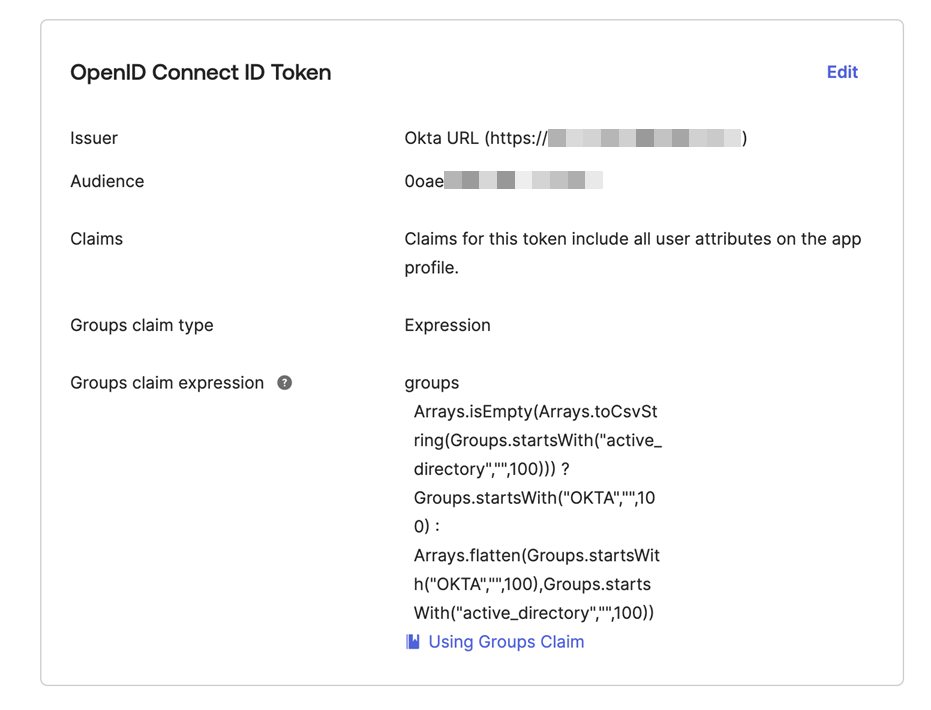

사인온 탭에서 OpenID Connect ID 토큰으로 이동하여 다음을 수행합니다.

- 편집을 클릭합니다.

-

다음 식을 복사하여 그룹 클레임 표현식에 붙여넣습니다.

Arrays.isEmpty(Arrays.toCsvString(Groups.startsWith("active_directory","",100))) ? Groups.startsWith("OKTA","",100) : Arrays.flatten(Groups.startsWith("OKTA","",100),Groups.startsWith("active_directory","",100))자세한 내용은 사용자 지정 그룹 클레임 추가를 참조하십시오.

-

저장을 클릭합니다.

ZTNA에 ID 공급자 추가

- Sophos Central에 로그인합니다.

- 나의 제품 > ZTNA > ID 공급자으로 이동합니다.

-

ID 공급자 추가를 클릭합니다.

-

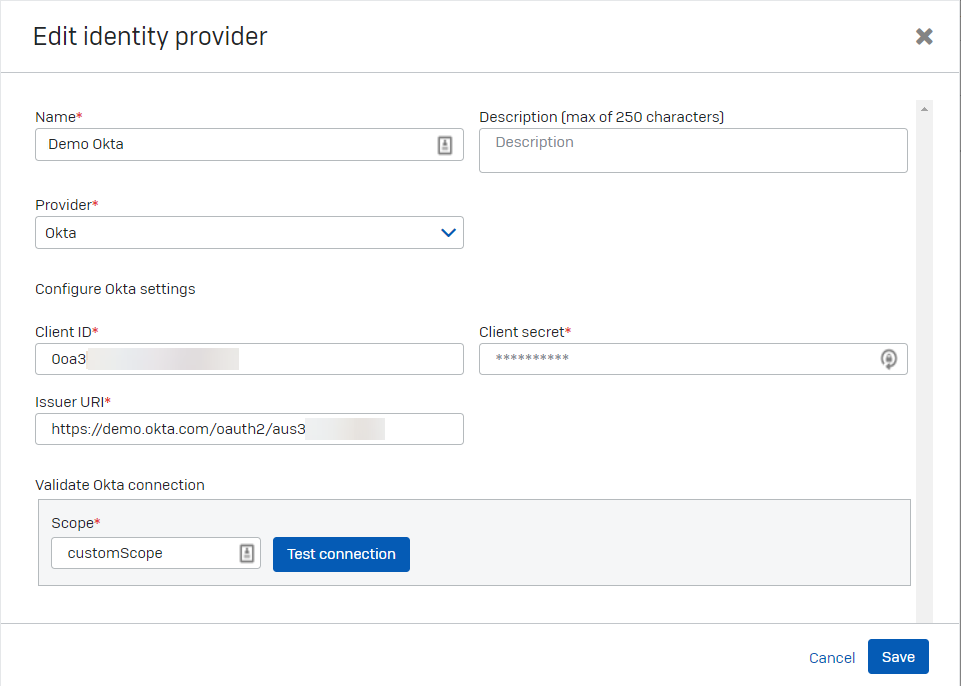

다음과 같이 ID 공급자 설정을 입력합니다.

- 이름 및 설명을 입력합니다.

- 공급자에서 Okta를 선택합니다.

-

클라이언트 ID, 클라이언트 암호 및 발급자 URI에 대한 Okta 설정을 입력합니다.

이는 이전에 언급한 Okta 설정입니다.

-

연결 테스트를 클릭하고 연결이 되었는지 확인합니다.

- 저장을 클릭합니다.

다음으로, 게이트웨이를 설정합니다.