요구 사항

ZTNA를 설정하기 전에 다음 모든 요구 사항을 충족하는지 확인하십시오.

와일드카드 인증서

ZTNA 게이트웨이에 대한 와일드카드 인증서가 필요합니다. 다음 중 하나를 사용하십시오.

- Let's Encrypt에서 발급한 인증서.

- 신뢰할 수 있는 인증 기관에서 발급한 인증서.

참고

당사는 다음과 같은 예외를 제외하고 RSA 및 ECDSA 인증서만 지원합니다.

- ECDSA: P-384와 P-521은 지원되지 않습니다.

- RSA: 2048보다 작은 키 크기는 지원되지 않습니다.

이 가이드에서는 인증서를 받는 방법을 알려줍니다. 인증서 받기을 참조하십시오.

게이트웨이 호스트

ESXi 또는 Hyper-V 서버에서 ZTNA 게이트웨이를 호스팅하거나 Sophos Cloud 게이트웨이를 설정할 수 있습니다. 게이트웨이 추가을 참조하십시오.

Sophos Firewall

Sophos Firewall을 ZTNA와 통합하려면 다음 요구 사항을 충족해야 합니다.

- 방화벽 버전은 19.5 MR3 이상이어야 합니다.

- 방화벽은 Sophos Central에 의해 관리되어야 합니다.

ZTNA를 다음과 같은 모든 유형의 방화벽과 통합할 수 있습니다. 하드웨어, 클라우드, 가상 및 소프트웨어.

ESXi 서버

ESXi 서버에서 게이트웨이를 호스팅하는 경우 다음 요구 사항을 충족해야 합니다.

- VMware vSphere Hypervisor(ESXi) 6.5 이상.

- 2코어, 4GB RAM 및 80GB 디스크 공간.

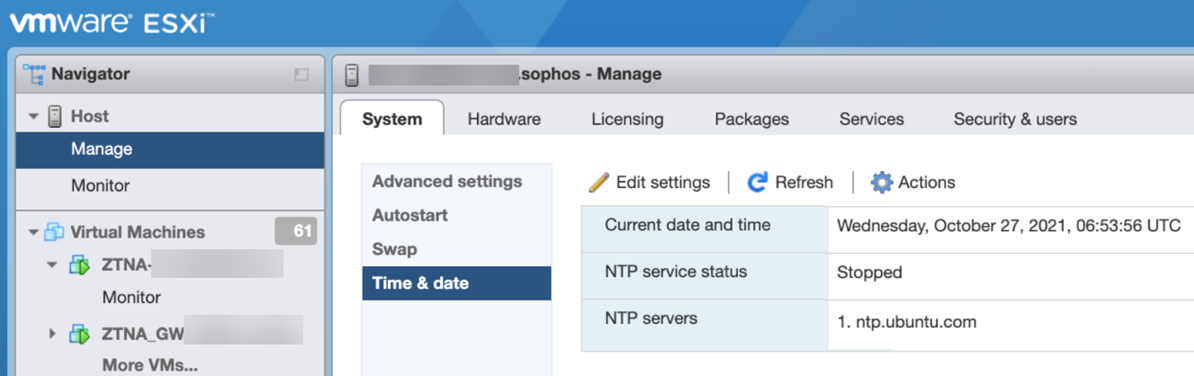

정확한 날짜와 시간이 설정되었는지 확인해야 합니다. ZTNA 게이트웨이는 호스트의 시간과 동기화되며 이것이 정확하지 않으면 문제가 발생합니다.

참고

시간대를 UTC로 설정해야 합니다.

ESXi 호스트에서 관리 > 시스템 > 시간 및 날짜로 이동한 후 설정 편집을 클릭하여 시간을 설정합니다.

Hyper-V 서버

Hyper-V 서버에서 게이트웨이를 호스팅하는 경우 다음 요구 사항을 충족해야 합니다.

- Windows Server 2016 이상에서 실행되는 Hyper-V 서버.

- 2코어, 4GB RAM 및 80GB 디스크 공간.

정확한 날짜와 시간이 설정되었는지 확인해야 합니다. ZTNA 게이트웨이는 호스트의 시간과 동기화되며 이것이 정확하지 않으면 문제가 발생합니다.

참고

시간대를 UTC로 설정해야 합니다.

DNS 관리

DNS 서버 설정을 구성해야 합니다. DNS 설정 추가을 참조하십시오.

디렉터리 서비스

ZTNA가 사용할 사용자 그룹을 관리하려면 디렉터리 서비스가 필요합니다. Microsoft Entra ID(Azure AD) 또는 Active Directory를 사용할 수 있습니다. 디렉터리 서비스 설정을 참조하십시오.

Microsoft Entra ID(Azure AD)

사용자 그룹이 구성되고 Sophos Central과 동기화된 Microsoft Entra ID(Azure AD) 계정이 필요합니다. 이 가이드에서는 이러한 그룹을 설정하고 동기화하는 방법을 알려줍니다. Sophos Central에서 사용자 동기화을 참조하십시오.

사용자 그룹에 보안이 설정되어야 합니다. Microsoft Entra ID(Azure AD)에서 만든 그룹은 자동으로 보안이 설정되지만 Microsoft 365 포털에서 만들거나 AD에서 가져온 그룹은 그렇지 않습니다.

또한 Microsoft Entra ID(Azure AD)를 ID 공급자로 사용할 수 있습니다. ID 공급자 설정을 참조하십시오.

Active Directory

사용자 그룹이 구성되고 Sophos Central과 동기화된 Active Directory 계정이 필요합니다. Sophos Central 관리자 도움말에서 Active Directory와 동기화 설정을 참조하십시오.

Active Directory를 ID 공급자로 사용할 수도 있습니다. ID 공급자 설정을 참조하십시오.

ID 제공자

사용자를 인증하려면 ID 공급자가 필요합니다. 다음 솔루션을 사용할 수 있습니다.

- Microsoft Entra ID(Azure AD)

- Okta

- Active Directory(온프레미스)

이 가이드에서는 ZTNA와 함께 사용하도록 구성하는 방법을 알려줍니다. ID 공급자 설정을 참조하십시오.

허용된 웹 사이트

게이트웨이가 방화벽 뒤에 있는 경우, 다음 필수 웹 사이트에 대한 액세스 권한을 부여해야 합니다(달리 명시된 경우 외에는 포트 443에서).

참고

이는 온프레미스 게이트웨이에만 적용됩니다.

필요한 웹 사이트는 다음과 같습니다.

sophos.jfrog.iojfrog-prod-use1-shared-virginia-main.s3.amazonaws.com*.amazonaws.comproduction.cloudflare.docker.com*.docker.io*.sophos.comlogin.microsoftonline.comgraph.microsoft.comztna.apu.sophos.com(포트 22)sentry.io*.okta.com(Okta를 ID 공급자로 사용하는 경우)wsserver-<customer gateway FQDN>- ZTNA 게이트웨이 FQDN(ZTNA 게이트웨이 설정에서 구성한 도메인)

제외

업스트림 방화벽에서 SSL/TLS 암호 해독이 활성화되어 있다고 가정해 보겠습니다. 이 경우 ZTNA 게이트웨이의 외부 FQDN을 방화벽의 제외 목록에 다음 형식으로 추가해야 합니다. wsserver-<customer-gateway-fqdn>. 자세한 내용은 예외를 참조하십시오.

지원되는 앱 유형

ZTNA는 웹 기반 앱과 로컬 앱 모두에 대한 액세스를 제어할 수 있습니다. 로컬 앱을 제어하려면 ZTNA 에이전트가 필요합니다.

ZTNA는 구형 VoIP 제품과 같이 동적 포트 할당에 의존하거나 다양한 포트를 사용하는 앱을 지원하지 않습니다.

앱 및 웹 페이지 추가에 대한 자세한 내용은 리소스 추가를 참조하십시오.

Sophos ZTNA 에이전트

다음 운영 체제에 ZTNA 에이전트를 설치할 수 있습니다.

-

Windows 10.1803 이상

-

macOS BigSur (macOS11) 이상

자세한 내용은 ZTNA 에이전트 설치를 참조하십시오.