디렉터리 서비스 설정

사용자 그룹을 관리하려면 디렉터리 서비스가 필요합니다.

Microsoft Entra ID(Azure AD) 또는 Microsoft Active Directory(온프레미스) 중 하나를 디렉터리 서비스 및 ID 공급자로 구성할 수 있습니다.

Microsoft Active Directory(온프레미스)를 ID 공급자로 구성할 경우, 추가 보안 설정을 구성할 수 있습니다. Microsoft Active Directory(온프레미스) 사용자 그룹을 Sophos Central과 동기화하는 방법에 대한 자세한 내용은 Active Directory와 동기화 설정을 참조하십시오.

다음 지침에서는 Microsoft Entra ID(Azure AD)를 설정하는 방법을 보여줍니다.

Microsoft Entra ID(Azure AD)를 사용하여 사용자를 관리하려면 Microsoft Entra ID(Azure AD) 테넌트를 만들고 ZTNA 응용 프로그램을 등록하고 사용자 그룹을 설정해야 합니다.

Microsoft Entra ID(Azure AD) 계정이 이미 있어야 합니다.

참고

Microsoft의 최신 설명서를 확인하는 것이 좋습니다. Microsoft Entra ID 설명서를 참조하십시오.

Microsoft Entra ID(Azure AD) 테넌트 생성

- Azure 포털에 로그인합니다.

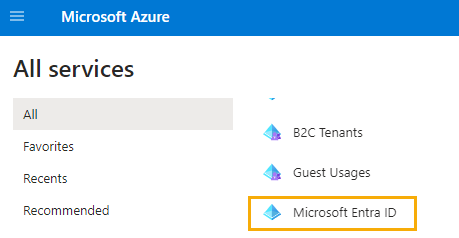

-

Microsoft Entra ID를 선택합니다.

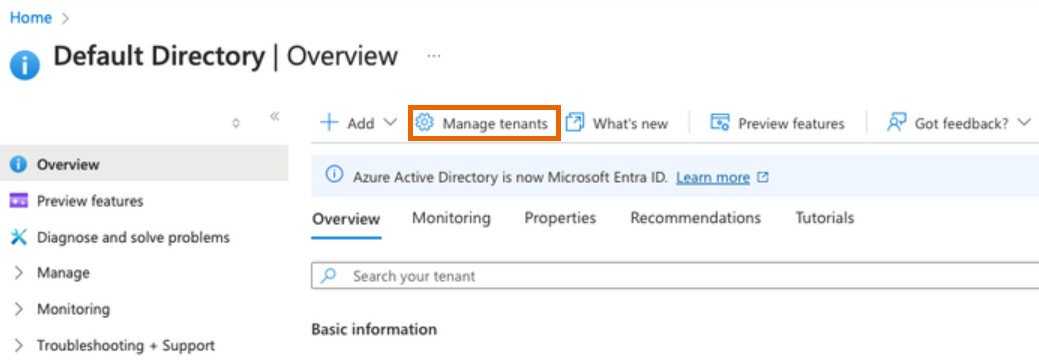

-

Microsoft Entra ID(Azure AD) 개요에서 테넌트 관리를 클릭합니다.

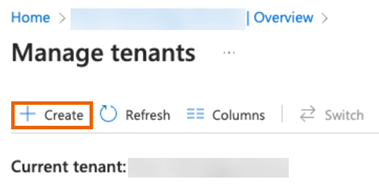

-

테넌트 관리 페이지에서 만들기를 클릭합니다.

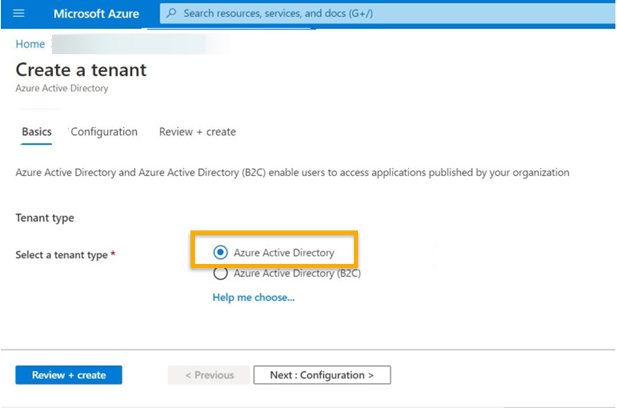

-

기본 사항 탭에서 Azure Active Directory를 선택합니다. 그리고 나서 다음: 구성을 클릭합니다.

-

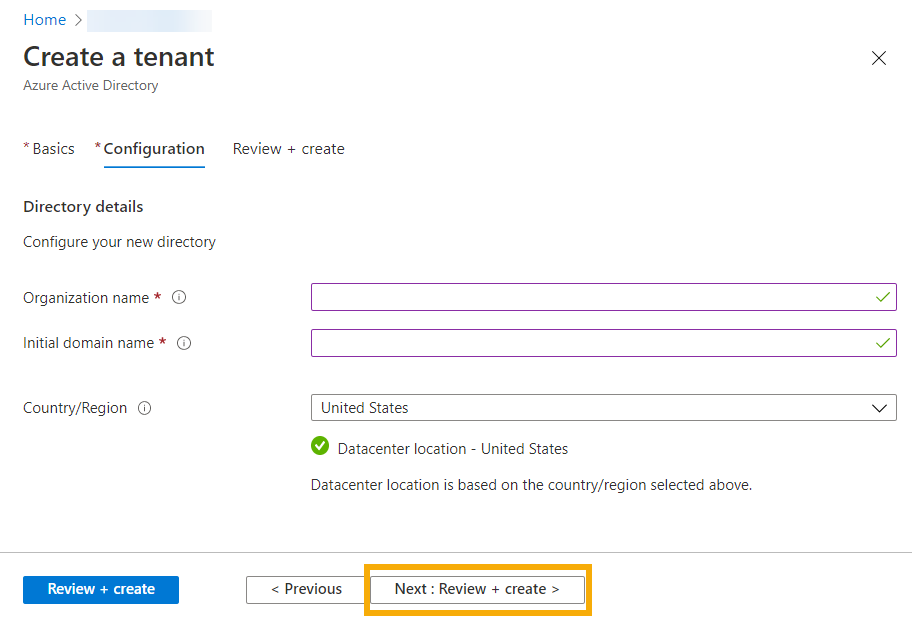

구성 탭에서 조직 및 도메인 이름 세부 정보를 입력합니다. 다음: 검토 + 만들기를 클릭합니다.

-

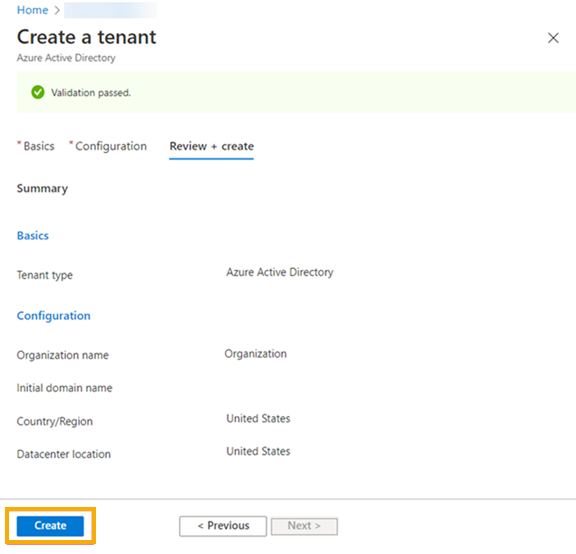

다음 페이지에서 설정을 검토하고 만들기를 클릭합니다.

ZTNA 앱 등록

-

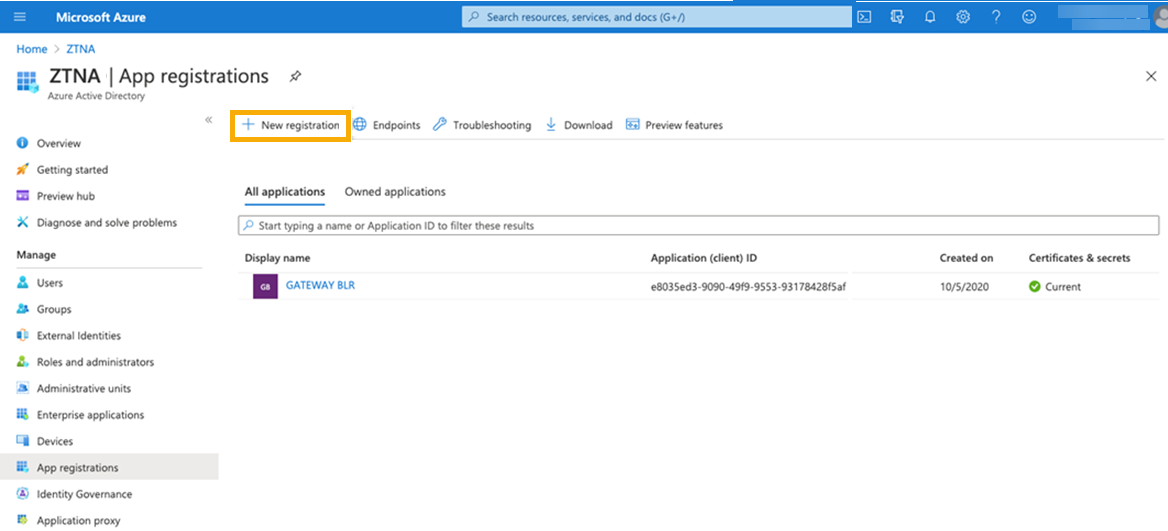

관리 > 앱 등록을 선택하고 신규 등록을 클릭합니다.

-

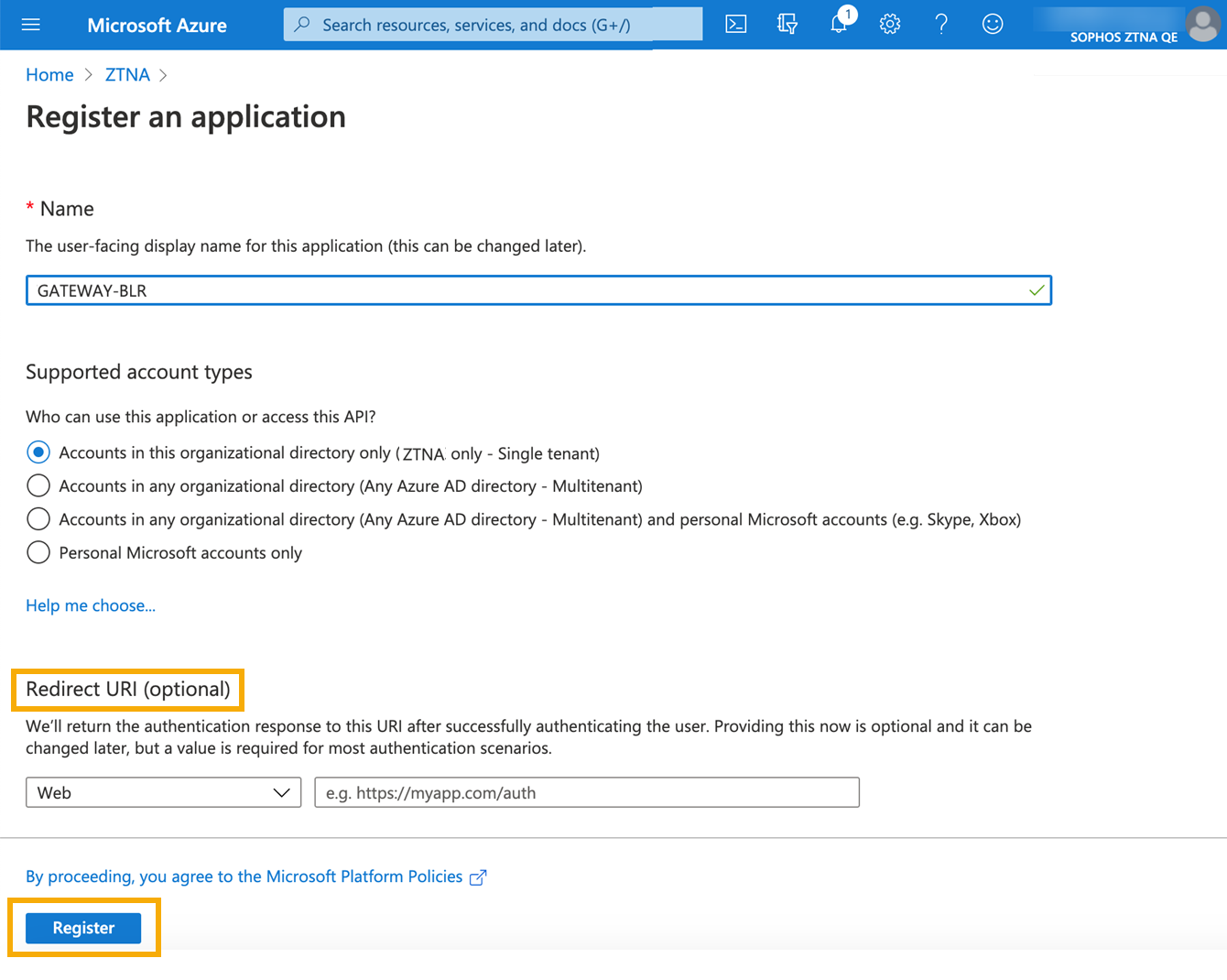

응용 프로그램 등록 페이지에서 다음과 같이 하십시오.

- 이름을 입력하십시오.

- 지원되는 기본 계정 유형을 수락합니다.

-

리디렉션 URI를 설정합니다. 이 URI는 인증 응답이 전송되는 주소입니다. ZTNA 게이트웨이 도메인 이름(FQDN)을 포함해야 합니다. ESXi 또는 Hyper-V 서버에 게이트웨이를 설정하거나 Sophos 방화벽에 게이트웨이를 설정하는지에 따라, 주소는 달라집니다.

-

ESXi 및 Hyper-V 게이트웨이의 경우, 다음 형식을 사용합니다.

https://<FQDN>/oauth2/callback<FQDN>을 게이트웨이의 외부 FQDN으로 교체합니다.

-

Sophos 방화벽 게이트웨이의 경우, 다음 형식을 사용합니다.

https://<FQDN>/ztna-oauth2/callback<FQDN>을 게이트웨이의 외부 FQDN으로 교체합니다.

여러 게이트웨이 FQDN을 추가할 수 있습니다. 언제든지 FQDN을 더 추가할 수도 있습니다.

-

-

등록을 클릭합니다.

-

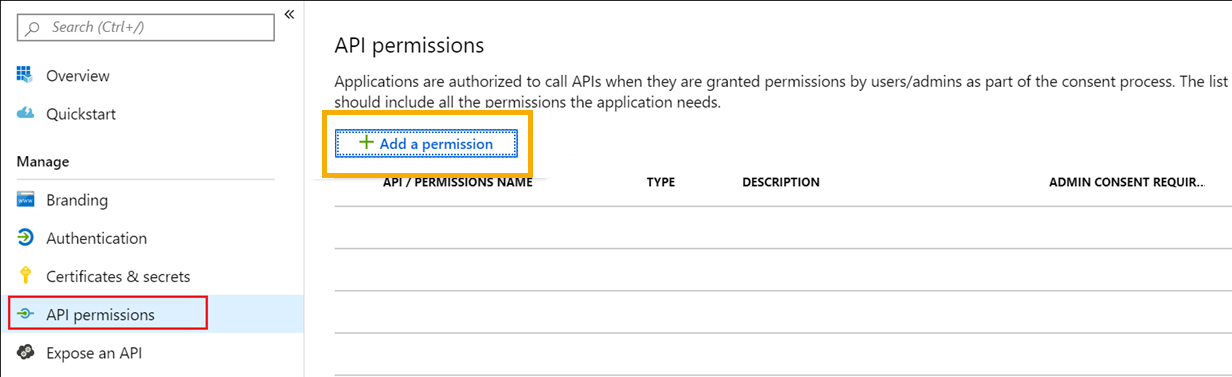

관리 > API 권한을 선택합니다. 그런 다음 권한 추가를 클릭합니다.

-

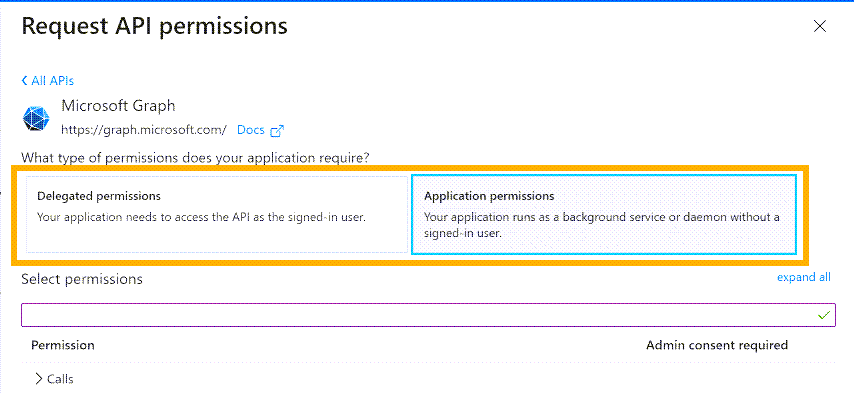

API 권한 요청에서 사용자 그룹을 읽는 데 필요한 권한을 Sophos Central에 부여합니다. 다음과 같이 Microsoft Graph API 권한을 추가해야 합니다.

위임된 권한을 선택하고 다음을 추가합니다.

- Directory.Read.All

- Group.Read.All

- openID

- 프로필(프로필은 openID 권한 집합에 있음)

- User.Read

- User.Read.All

응용 프로그램 권한을 선택하고 다음을 추가합니다.

- Directory.Read.All

위임된 권한은 로그인한 사용자가 실행하는 앱을 위한 것입니다. 응용 프로그램 권한을 사용하면 사용자 로그인 없이 서비스를 실행할 수 있습니다.

-

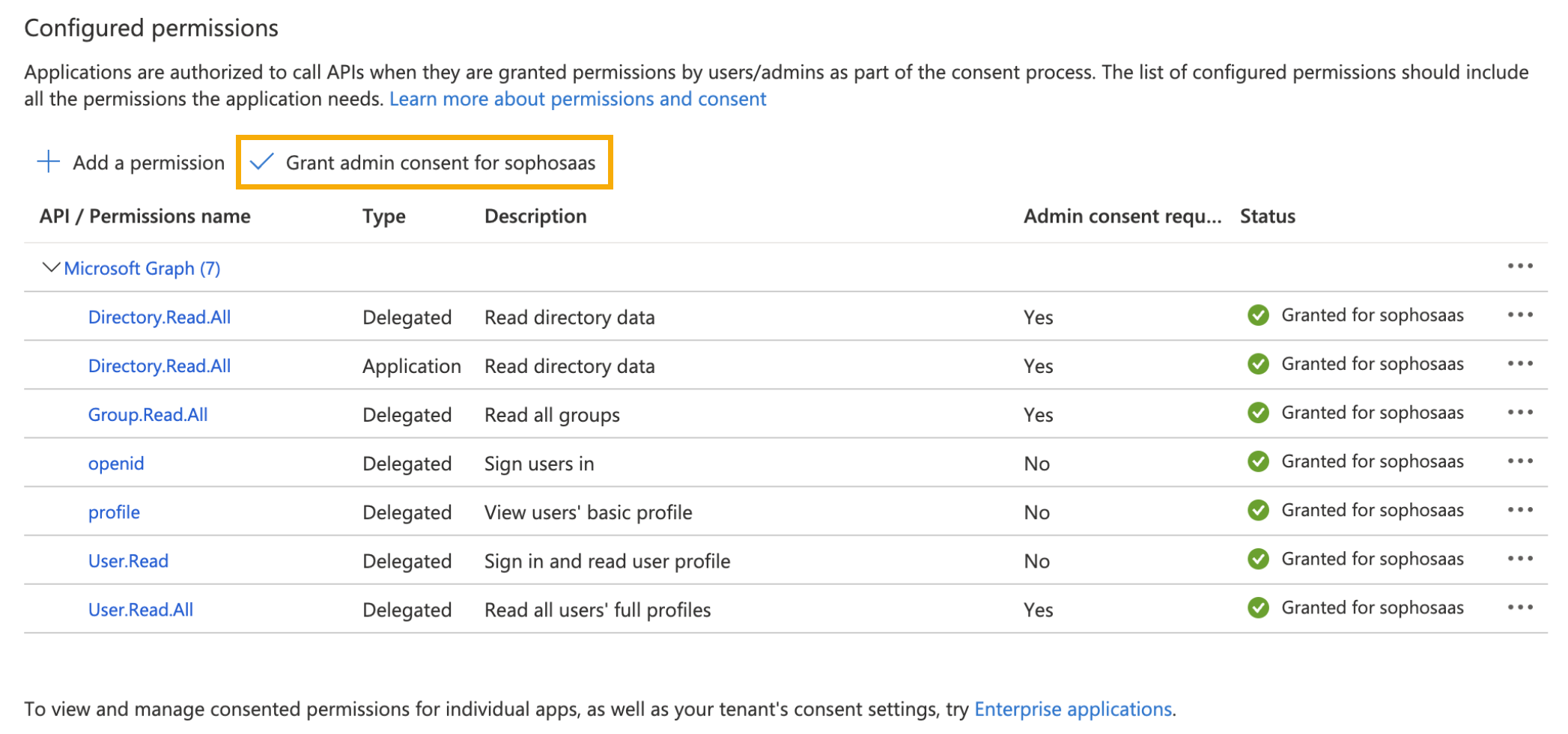

API 권한 페이지에서 이제 추가한 권한을 볼 수 있습니다. 관리자 동의 부여를 클릭하여 권한에 필요한 동의를 제공합니다.

-

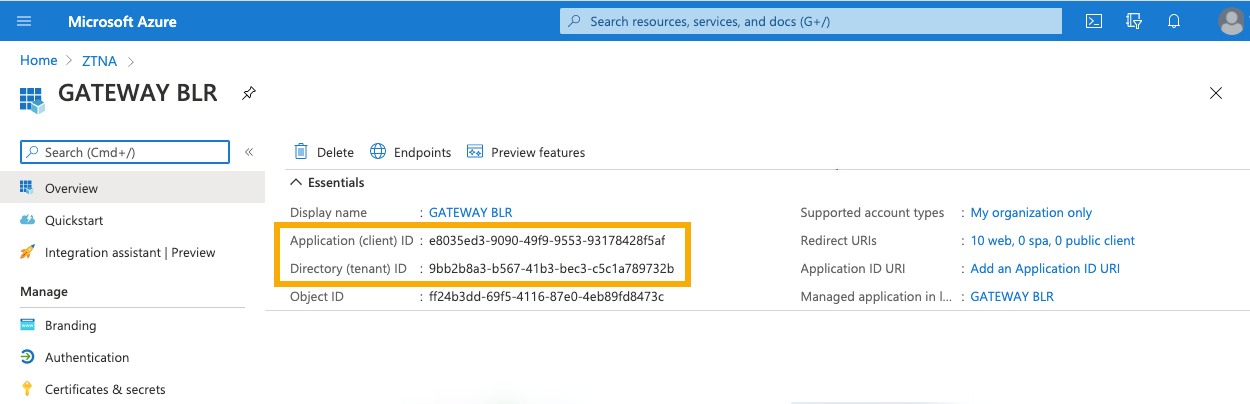

앱의 개요 페이지에서 다음 세부 정보를 기록해 둡니다. 이 정보는 나중에 필요합니다.

- Client ID

- 테넌트 ID

-

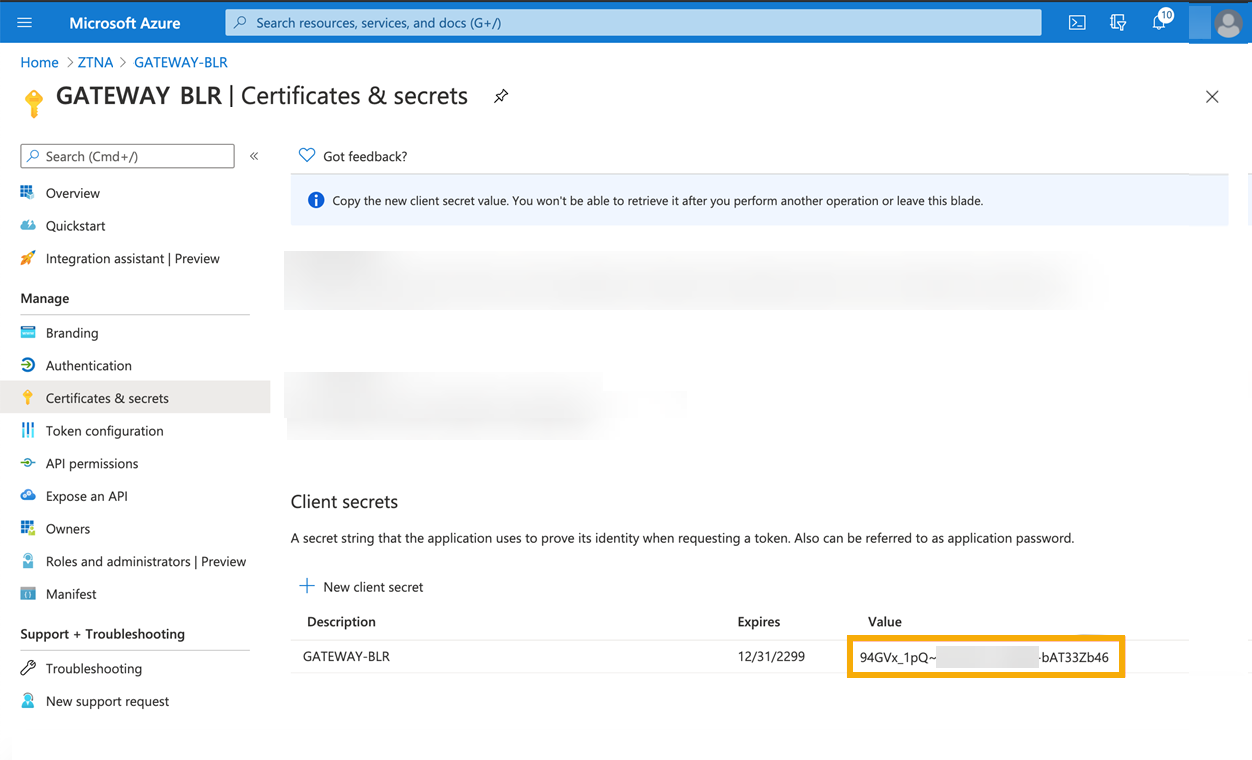

인증서 및 암호를 클릭합니다. 클라이언트 암호를 만든 후 해당 클라이언트 암호 값을 기록해 두고 안전하게 저장하십시오.

경고

클라이언트 암호는 다시 표시되지 않습니다. 나중에 복구할 수 없습니다.

Microsoft Entra ID(Azure AD) 사용자 그룹 생성

경고

이 섹션에서는 새 사용자 그룹을 만든다고 가정합니다. Microsoft O365 포털에서 사용자 그룹을 가져오는 경우 해당 그룹의 보안이 설정되어 있는지 확인해야 합니다. Microsoft Entra ID(Azure AD)에서 생성된 그룹은 자동으로 보안이 설정됩니다.

Microsoft Entra ID(Azure AD)에서 사용자 그룹을 만들려면 다음과 같이 하십시오.

- 디렉터리에 대한 전역 관리자 계정을 사용하여 Azure 포털에 로그인합니다.

- Microsoft Entra ID를 선택합니다.

-

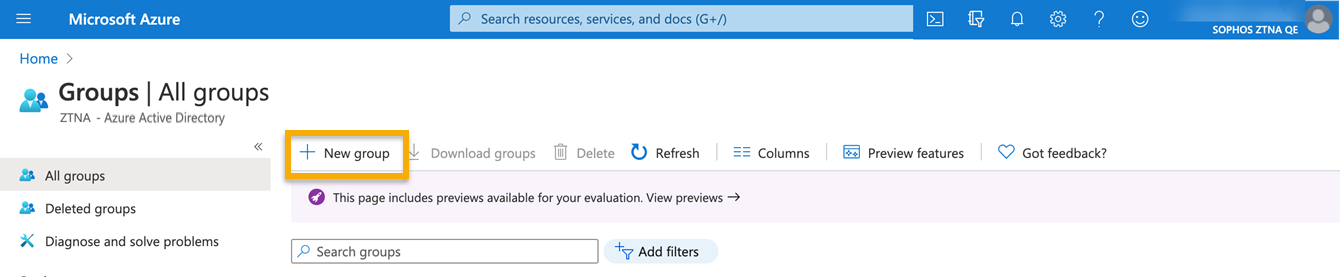

Active Directory 페이지에서 그룹을 선택합니다. 새 그룹을 클릭합니다.

-

새 그룹 대화 상자에서 다음 필드를 채웁니다.

- 그룹 유형을 선택합니다.

- 그룹 이름을 입력합니다.

- 그룹 이메일 주소를 입력하거나 표시된 기본 주소를 수락합니다.

- 멤버십 유형을 선택합니다. 할당됨을 사용하여 특정 사용자를 선택하고 고유한 권한을 부여할 수 있습니다.

-

만들기를 클릭합니다.

그룹이 만들어졌습니다.

-

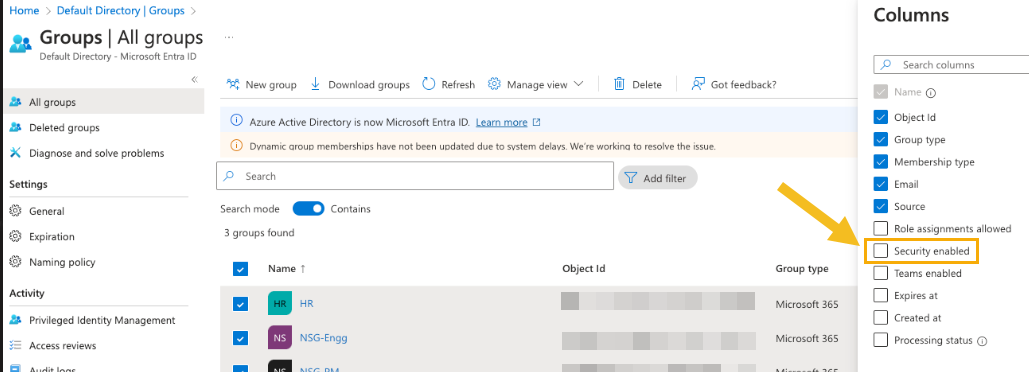

생성된 사용자 그룹에 보안이 설정되어 있는지 확인하려면 다음을 수행합니다.

- 보기 관리 > 열 편집으로 이동합니다.

-

열에서 보안 사용을 선택한 다음 저장을 클릭합니다.

-

보안 사용 열 아래에 상태가 예로 표시됩니다.

-

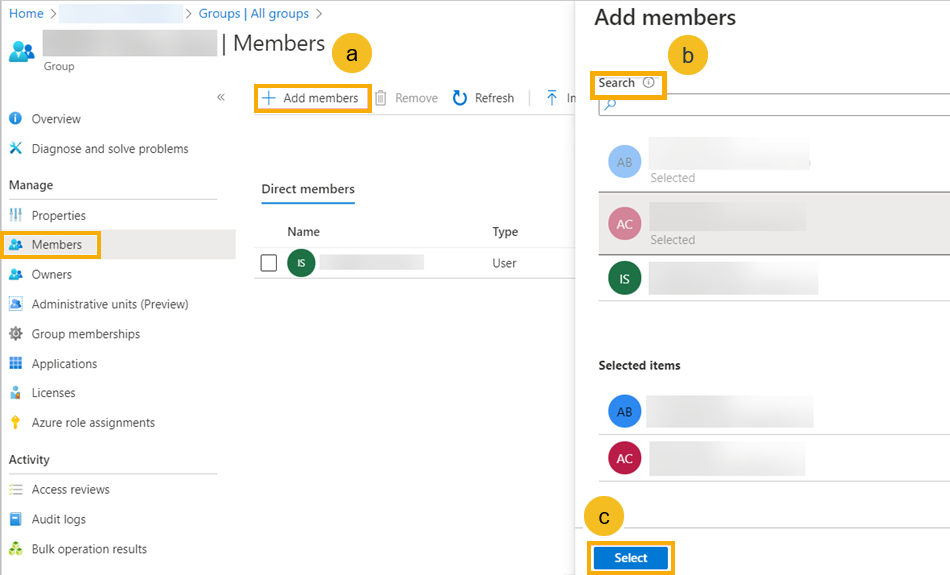

새 그룹 페이지에서 구성원을 클릭합니다. 그러고 나서 다음을 수행합니다.

- 구성원 추가를 클릭합니다.

- 원하는 사용자를 검색한 후 클릭합니다.

- 완료되면 선택을 클릭합니다.

다음으로, Sophos Central로 이동하여 사용자 그룹을 Microsoft Entra ID(Azure AD)와 동기화합니다.