Configurar um provedor de identidade

Agora, configure um provedor de identidade. O ZTNA gateway autentica os usuários com base em registros mantidos pelo provedor de identidade.

Nota

Você só pode adicionar uma entrada para cada provedor de identidade.

As etapas dependem de qual provedor você deseja usar.

Você pode usar o Microsoft AD (no local) para a sincronização do usuário e como um provedor de identidade.

Nota

Se você estiver configurando o Microsoft AD local como um provedor de identidade, e hospedando o gateway em um servidor ESXi ou em um servidor Microsoft Hyper-V, seu gateway ZTNA deve ser da versão 2.1 ou posterior.

Se você estiver configurando um Microsoft AD local como um provedor de identidade e hospedando o gateway no Sophos Firewall, o firewall deve ser da versão 19.5 MR3 ou posterior.

Confirme que você já configurou os grupos de usuários do Active Directory e os sincronizou com o Sophos Central. Consulte Configurar sincronização com o Active Directory.

Nota

Os grupos de usuários primários não são sincronizados a partir do Active Directory, portanto, os usuários que pertençam a esses grupos não poderão acessar os recursos. Você deve certificar-se de que os usuários também sejam membros de outros grupos do AD.

Nota

No ZTNA, damos suporte a apenas um único domínio. Não oferecemos suporte a vários domínios filhos dentro de um único cenário de floresta.

- Faça login no Sophos Central.

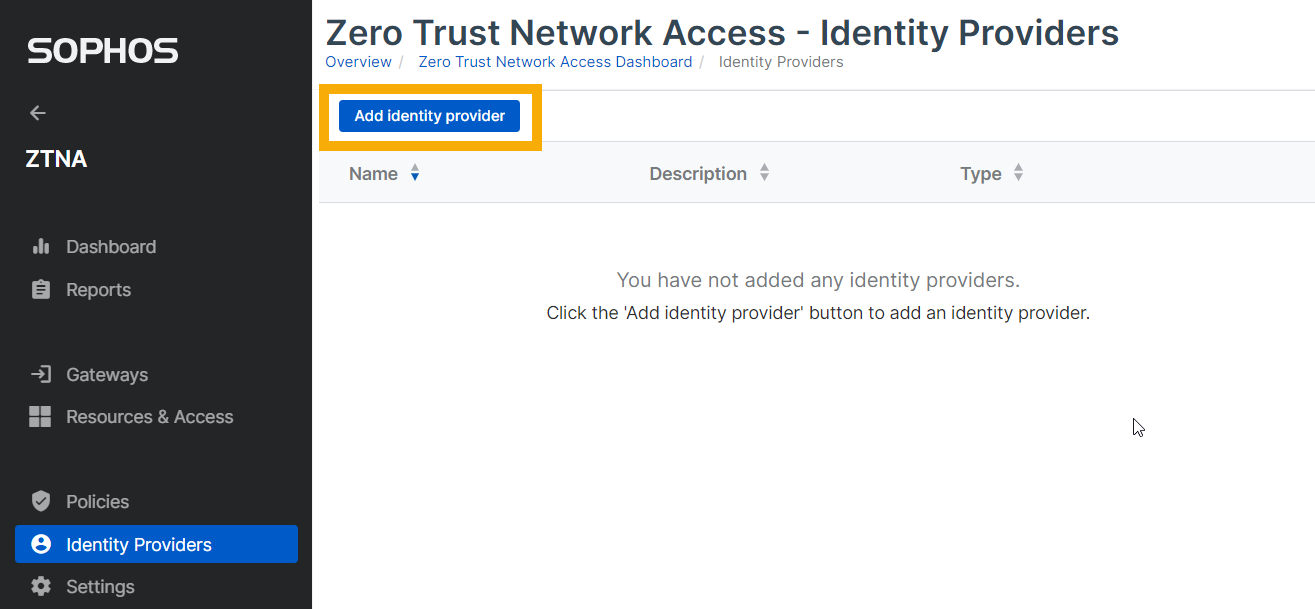

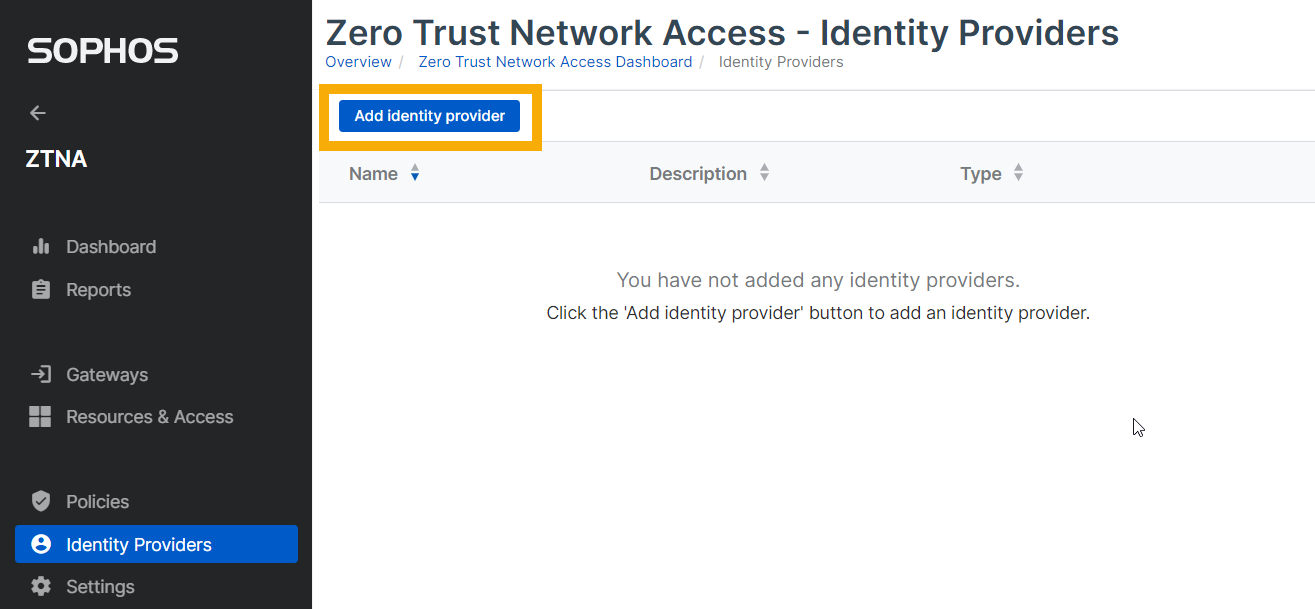

- Vá para Meus produtos > ZTNA > Provedores de identidade.

-

Clique em Adicionar provedor de identidade.

Configurações do fornecedor de identidade

Insira as configurações do provedor de identidade da seguinte forma:

- Insira um nome e uma descrição.

- Em Provedor, certifique-se de que Microsoft AD (no local) esteja selecionado.

Configurar os parâmetros do Active Directory (AD)

-

Configure os seguintes ajustes:

-

Insira os detalhes do host e da porta do servidor de AD primário. Você pode inserir os detalhes do servidor secundário, se necessário.

Nota

O servidor secundário deve pertencer ao mesmo domínio que o servidor primário. Se o servidor primário não estiver disponível, o servidor secundário fornecerá redundância.

-

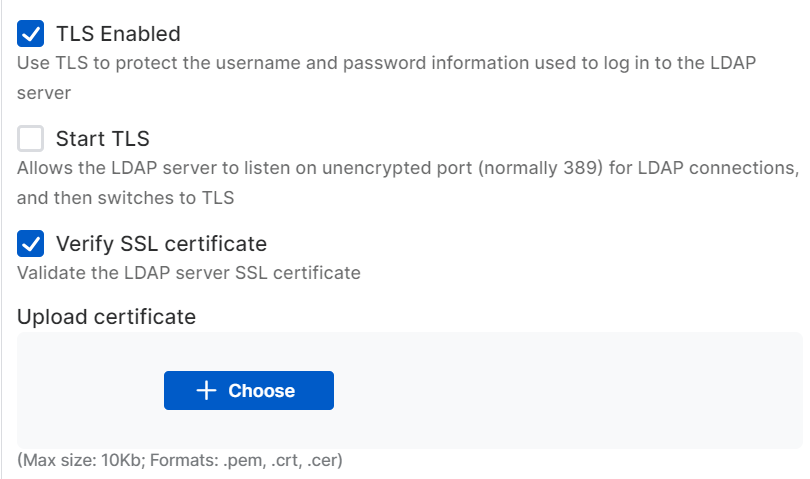

Opcional: Defina as configurações de TLS e SSL.

Você pode selecionar uma das seguintes opções:

- TLS habilitado: Usa o TLS para proteger as informações de nome de usuário e senha utilizadas para logon no servidor LDAP.

- Iniciar TLS: Permite que o servidor LDAP escute em uma porta não criptografada (normalmente 389) nas conexões LDAP e depois mude para TLS.

Se você selecionar Verificar certificado SSL, terá de carregar o certificado SSL do servidor LDAP em um dos seguintes formatos:

.pem,.crtou.cer. O tamanho máximo do certificado é 10 KB.

-

Conta e senha

Em DN de vínculo, insira os detalhes do controlador de domínio e a sua senha de vínculo.

Para obter mais informações, consulte Find the Bind and Base distinguished names on the AD server.

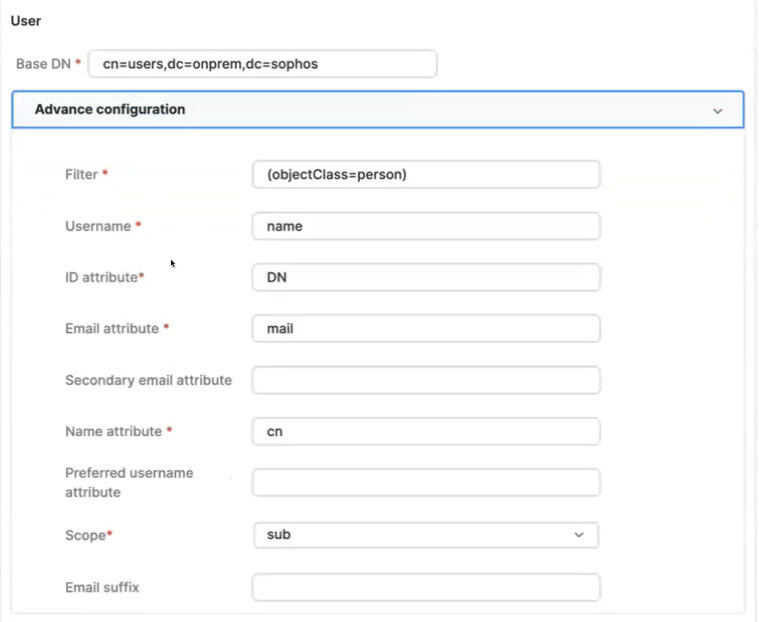

Pesquisa do Active Directory

-

Em Usuário, insira os detalhes do servidor de AD no DN de Base. A configuração avançada é definida como padrão, mas você pode alterá-la, se necessário.

-

Em Grupo de usuários, insira os detalhes do usuário do AD no DN de Base. A configuração avançada é definida como padrão, mas você pode alterá-la, se necessário.

Configurações de segurança avançadas

- Opcional: Ative o Captcha para garantir o login seguro. Isso reduz o risco de um ataque de força bruta em seu diretório.

-

Opcional: Ative a Senha de uso único baseada em e-mail para que você possa autenticar usuários com a autenticação multifator (MFA). Insira as seguintes configurações de SMTP:

- Host do servidor SMTP: O endereço IP ou o nome de host do servidor SMTP.

- Número da porta SMTP: O número da porta em que você acessa o servidor SMTP.

- E-mail de SMTP: O endereço de e-mail padrão para o qual são enviadas as mensagens de devolução.

- Assunto do E-mail: A linha de assunto do e-mail que contém a senha de uso único (OTP).

- Se o servidor SMTP exigir credenciais para retransmitir e-mails, você deve inserir o login de SMTP e a senha do SMTP.

-

Opcional: Defina as configurações de TLS e SSL.

Você pode selecionar uma das seguintes opções:

- TLS habilitado: Usa TLS para proteger a comunicação entre o cliente e o servidor SMTP.

- Iniciar TLS: Inicia a negociação entre o servidor e o cliente SMTP para escolher o método de criptografia.

Se você selecionar uma das opções acima, verá a opção Verificar certificado SSL. Se você selecionar Verificar certificado SSL, terá de carregar o certificado SSL do servidor SMTP em um dos seguintes formatos:

.pem,.crtoucer. O tamanho máximo do certificado é 10 KB.

Testar conexão

Opcionalmente, você pode testar a conexão.

Nota

Antes de testar a conexão, verifique se o campo de e-mail do usuário no servidor de AD primário contém um endereço de e-mail válido. Se o endereço de e-mail digitado para um usuário estiver em branco ou for inválido, a conexão de teste falhará.

-

Para testar uma conexão, faça o seguinte:

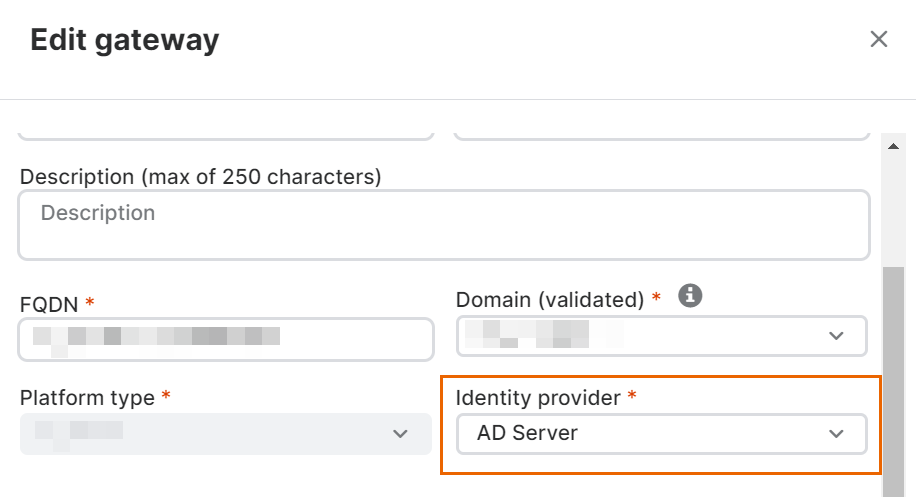

-

Atribua seu provedor de identidade a um gateway. Para fazer isso, vá para a página Gateways, clique no nome do seu gateway e clique em Editar. Em Provedor de identidade, selecione o provedor de identidade que acabou de criar.

Nota

Se você ainda não criou um gateway, teste sua conexão depois de criar o gateway e atribuí-lo ao provedor de identidade.

-

Volte para Provedores de identidade e clique no nome do seu novo provedor de identidade.

- Em Testar conexão, selecione o nome do gateway e, opcionalmente, insira o nome de usuário.

-

Clique em Testar conexão e verifique se a conexão foi estabelecida.

Se você inseriu o nome de usuário, verá a quais grupos o usuário pertence.

-

-

Clique em Salvar.

Agora, seus usuários poderão se autenticar através do servidor de AD quando acessarem recursos atrás do gateway.

Nota

Se você usar o Microsoft AD (no local) como provedor de identidade e acessar recursos hospedados em diferentes gateways ZTNA, será solicitado que você se autentique em cada gateway na primeira vez que acessar um recurso. Se você usar outros IdPs, uma vez autenticado em um gateway ZTNA, você não será solicitado a se autenticar novamente quando acessar recursos hospedados em diferentes gateways.

Nota

Se você usar o Microsoft AD (local) como seu provedor de identidade, você só poderá se autenticar em um dispositivo por vez. Se você tentar acessar recursos usando um dispositivo secundário, será automaticamente desconectado do primeiro dispositivo após a autenticação.

Você pode usar o Microsoft Entra ID (Azure AD) para sincronização de usuários e como provedor de identidade.

Confirme que você já configurou os grupos de usuários do Microsoft Entra ID (Azure AD) e os sincronizou com o Sophos Central.

- Faça login no Sophos Central.

- Vá para Meus produtos > ZTNA > Provedores de identidade.

-

Clique em Adicionar provedor de identidade.

-

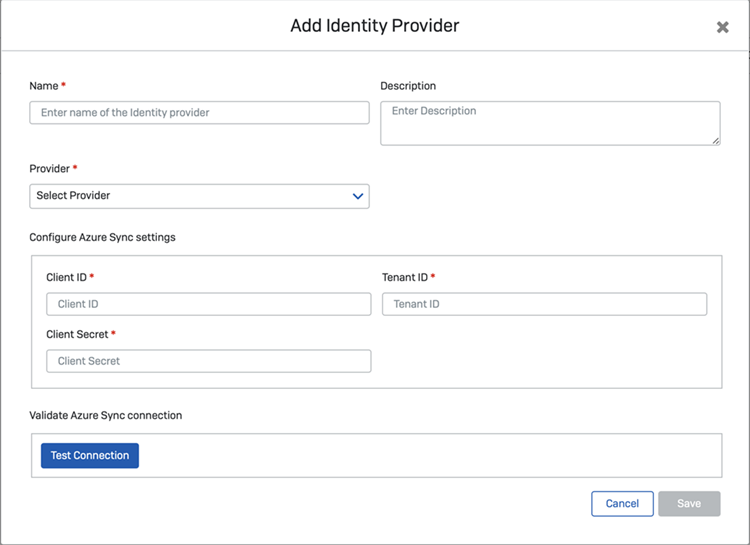

Insira as configurações do provedor de identidade da seguinte forma:

- Insira um nome e uma descrição.

- Certifique-se de que o Microsoft Entra ID (Azure AD) esteja selecionado em Provedor.

-

Insira as configurações do Microsoft Entra ID (Azure AD) para ID do cliente, ID do locatário e Segredo do cliente.

Se você configurou o Microsoft Entra ID (Azure AD) conforme descrito neste guia, você coletou essas configurações quando criou o locatário. Consulte Configurar serviço de diretório.

-

Clique em Testar conexão e verifique se a conexão foi estabelecida.

- Clique em Salvar.

Se você estiver configurando o Okta como um provedor de identidade, seu gateway ZTNA deve ser da versão 1.1 ou posterior.

Você pode usar o Okta como seu provedor de identidade. Para usar o Okta com ZTNA, faça o seguinte:

- Crie uma integração de aplicativo.

- Adicione o provedor de identidade ao ZTNA.

Antes de começar, certifique-se de atender aos seguintes requisitos:

- Você deve ter grupos de usuários configurados no Okta. Se não tiver, use as ferramentas do Okta para sincronizar grupos do seu serviço de diretório com o Okta. Confirme que você também sincronizou seus grupos com o Sophos Central.

- Você deve ter um servidor de autorização configurado no Okta para suportar autenticação baseada em OpenID Connect (OIDC). Você também pode usar o servidor de autorização padrão Okta com licenças Universal Directory e SSO. Se você usar um servidor de autorização personalizado, deverá ter uma licença de Gerenciamento de Acesso a API.

Criar uma integração de aplicativo

-

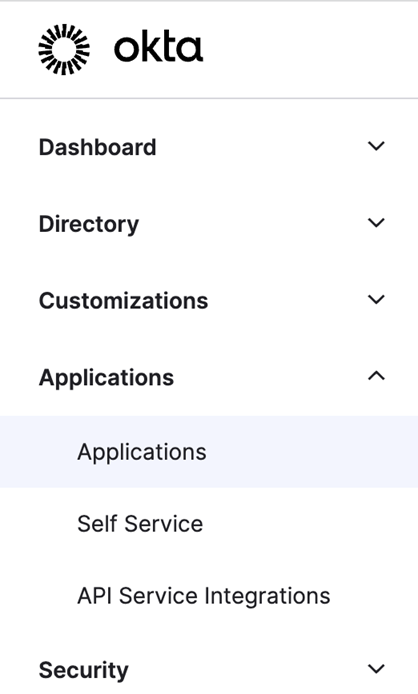

No painel de controle do Okta, vá para Applications.

-

Clique em Create App Integration.

-

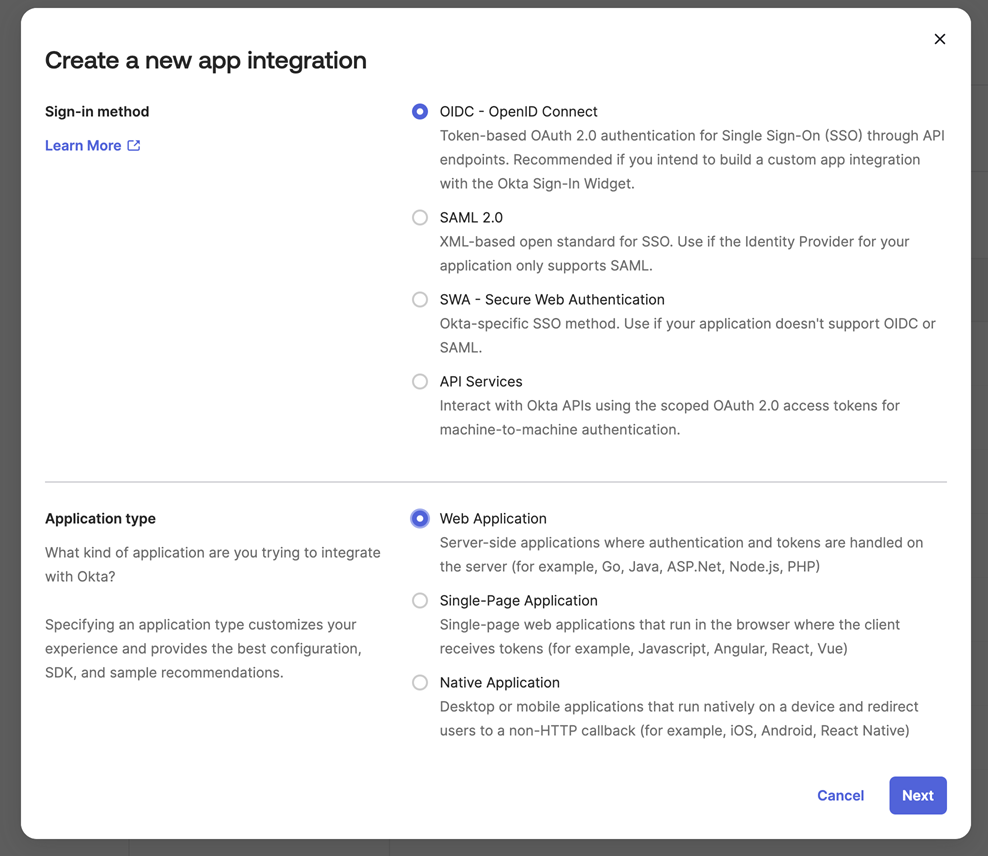

Em Create a new app integration, faça o seguinte:

- Selecione OIDC.

- Selecione Web Application.

-

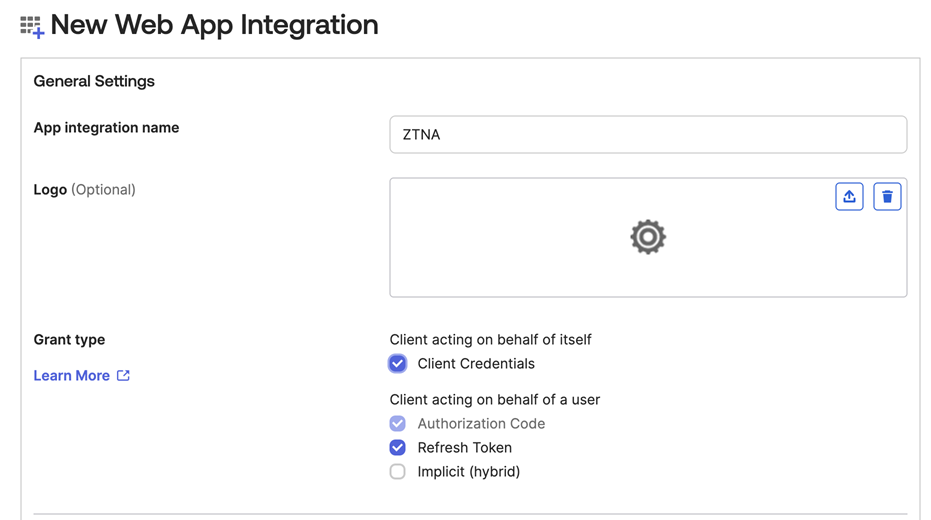

Em New Web App Integration, faça o seguinte:

- Insira um nome.

- Selecione Client Credentials.

- Selecione Refresh Token.

-

Na mesma guia, em Sign-in redirect URIs, digite o endereço para onde o Okta enviará a resposta de autenticação e o token, que deve ser o FQDN do host do gateway seguido de /oauth2/callback. Por exemplo:

https://ztna.mycompany.net/oauth2/callback

Nota

Se você configurar um gateway no Sophos Firewall, deverá adicionar um novo URI de redirecionamento no seguinte formato:

https://<gateway's external FQDN>/ztna-oauth2/callback. -

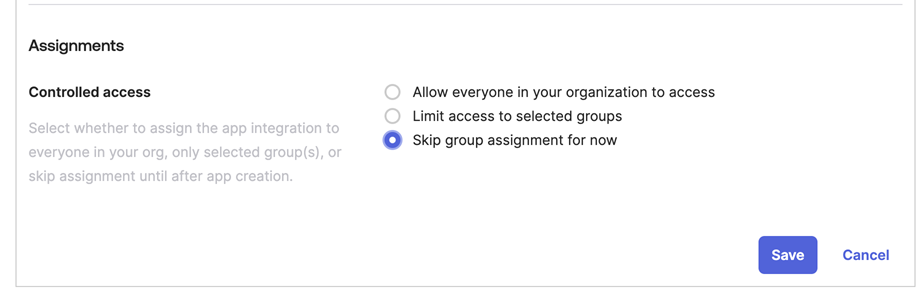

Em Assignments, selecione Skip group assignment for now.

-

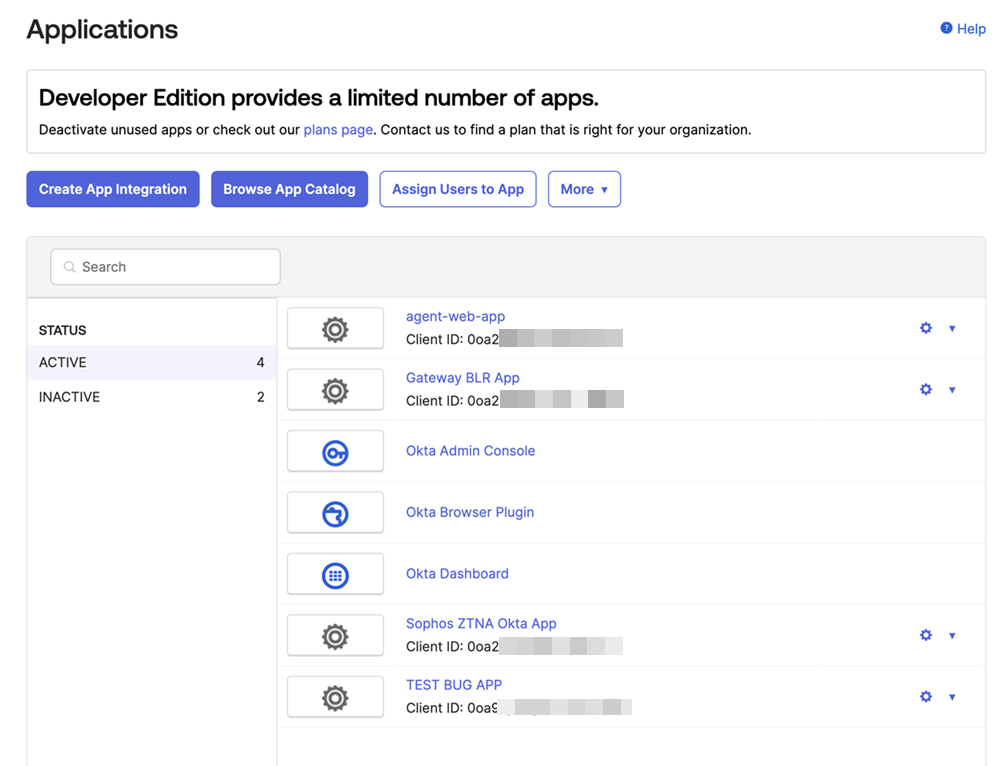

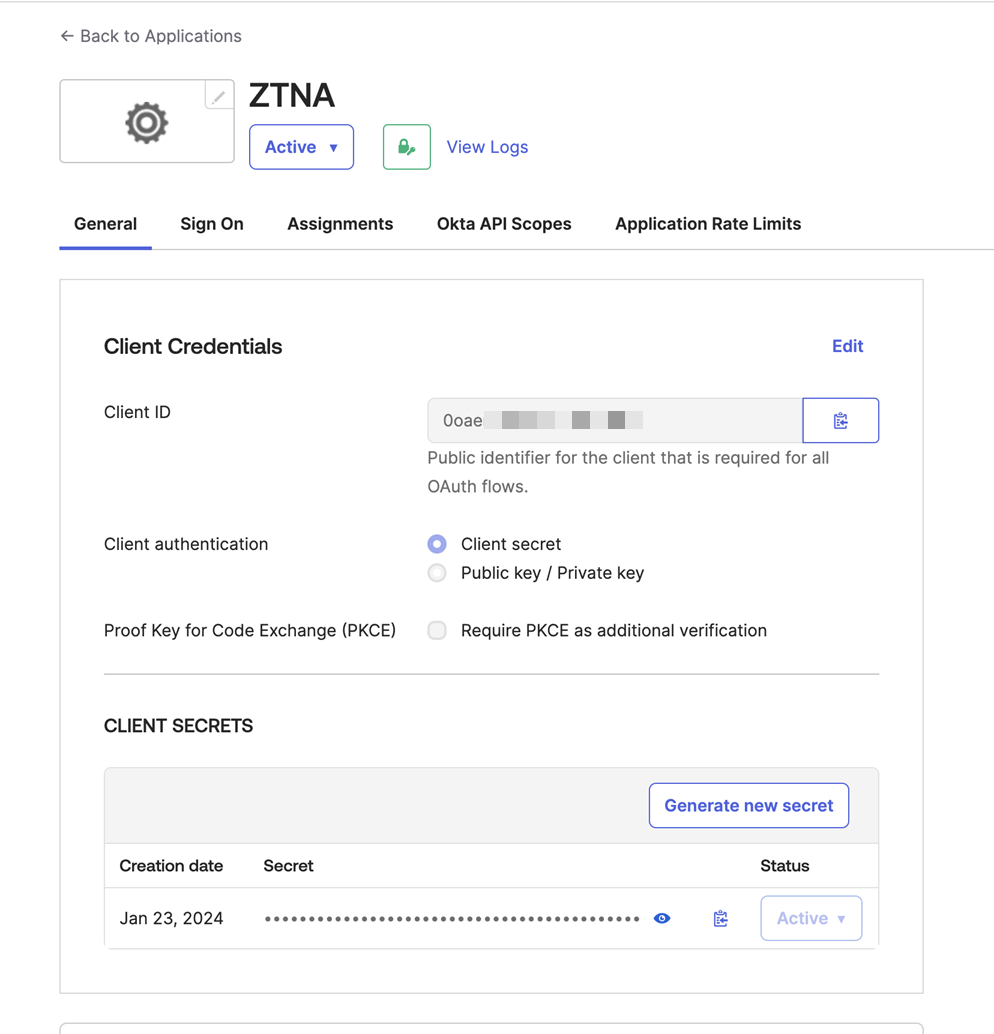

Abra o seu novo aplicativo. Na guia General, anote o Client ID e o Client Secret. Você precisará deles quando configurar o Okta como seu provedor de identidade no Sophos Central.

-

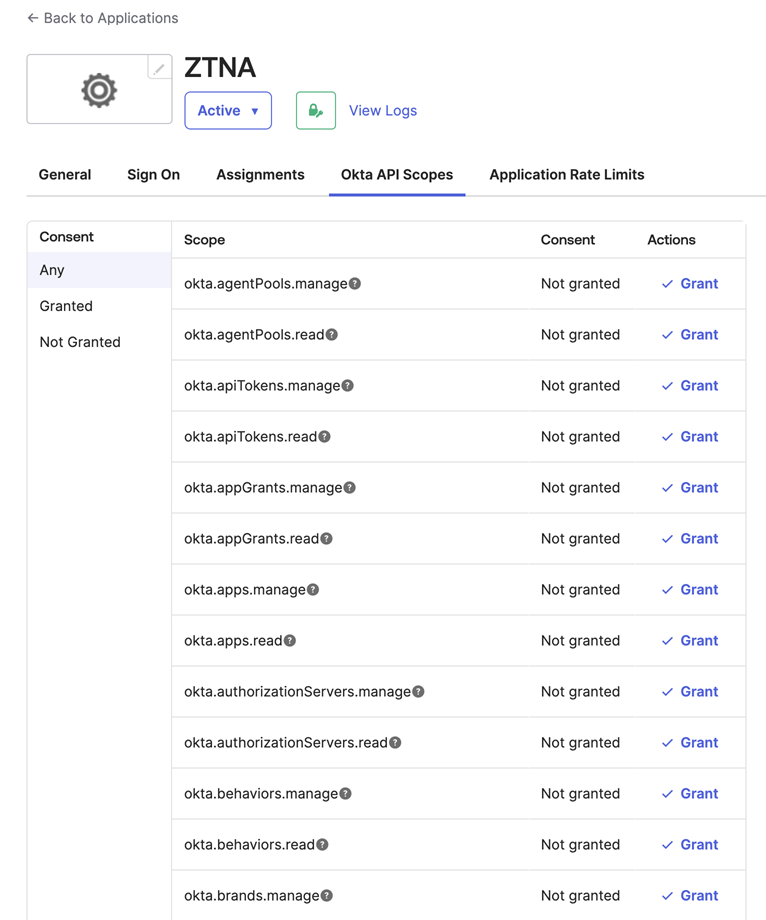

Na guia Okta API Scopes, defina as permissões necessárias:

- okta.groups.read

- okta.idps.read

Você só precisa do okta.idps.read se estiver usando o AD Sync.

-

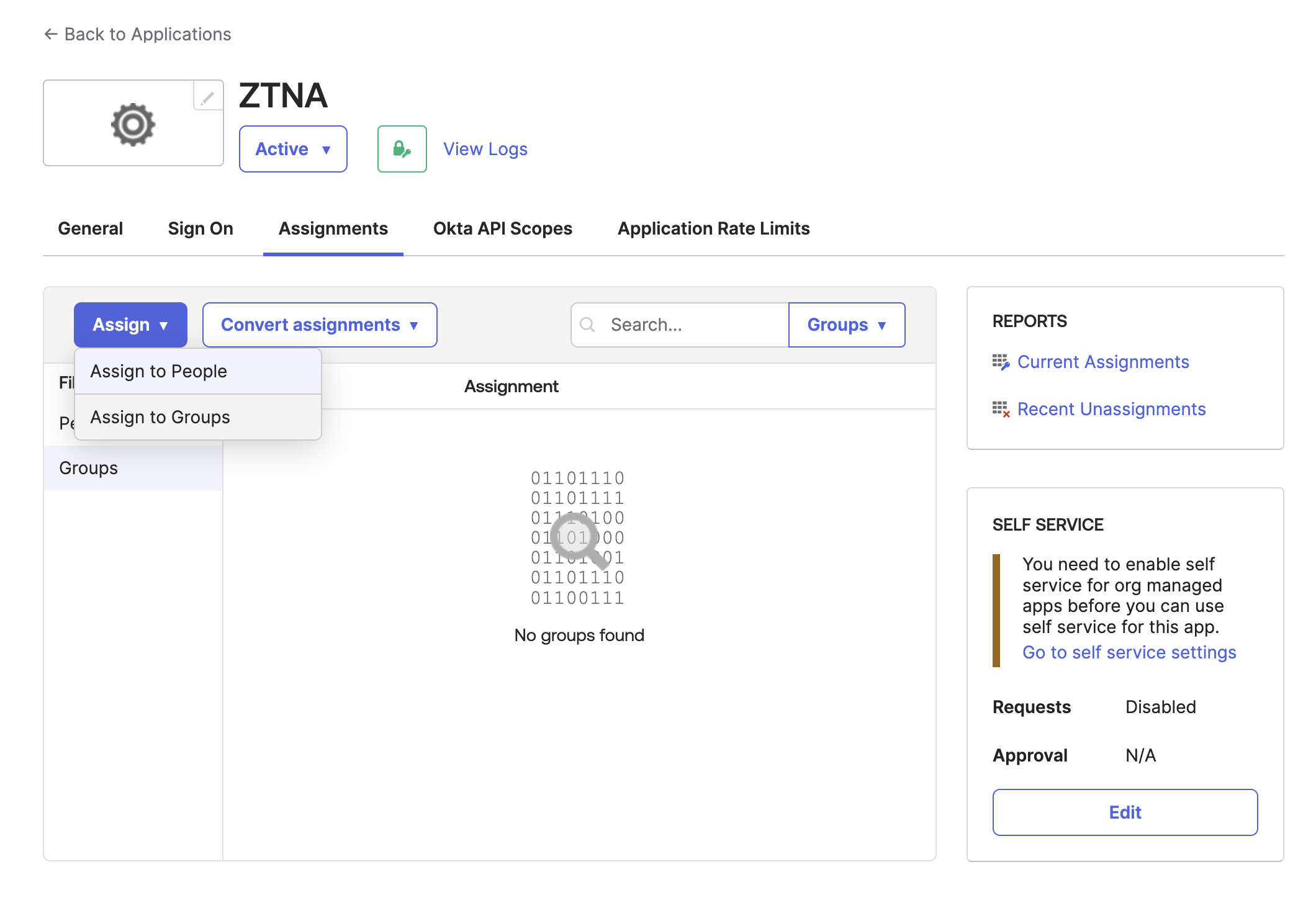

Na guia Assignments, clique em Assign > Assign to Groups. Selecione o seu grupo de usuários existente.

-

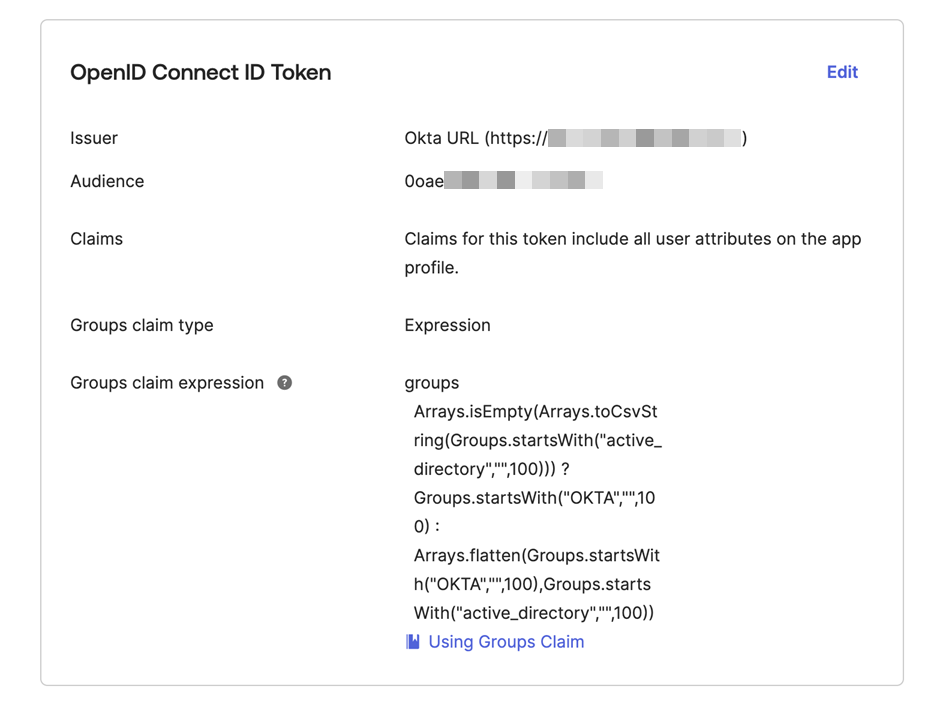

Na guia Sign On, vá para OpenID Connect ID Token e faça o seguinte:

- Clique em Editar.

-

Copie a seguinte expressão e cole em Groups claim expression:

Arrays.isEmpty(Arrays.toCsvString(Groups.startsWith("active_directory","",100))) ? Groups.startsWith("OKTA","",100) : Arrays.flatten(Groups.startsWith("OKTA","",100),Groups.startsWith("active_directory","",100))Para obter mais informações, consulte Add a custom groups claim.

-

Clique em Salvar.

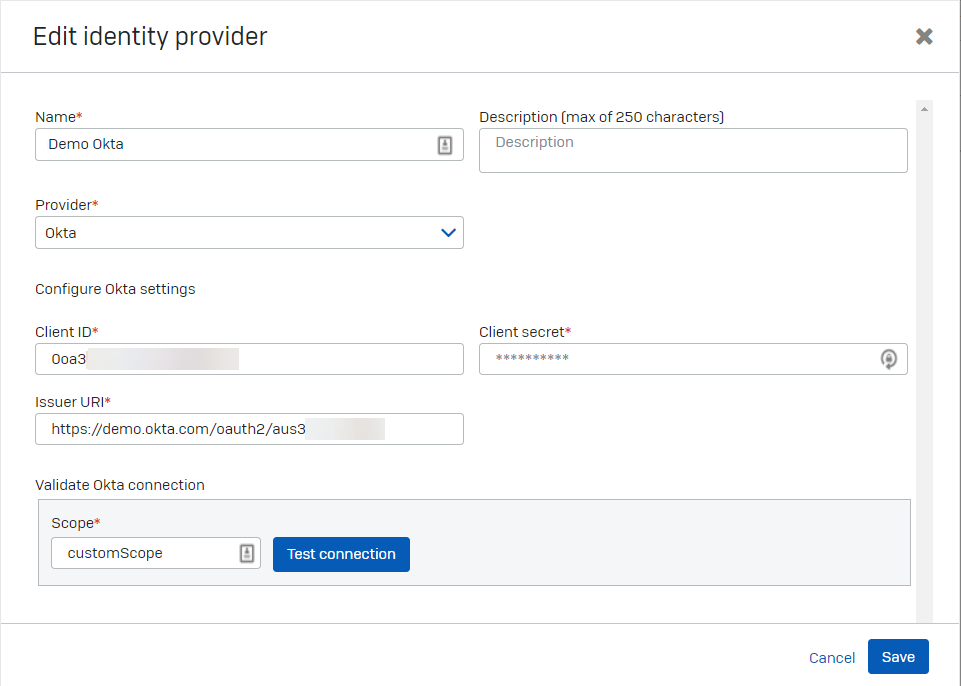

Adicione o provedor de identidade ao ZTNA

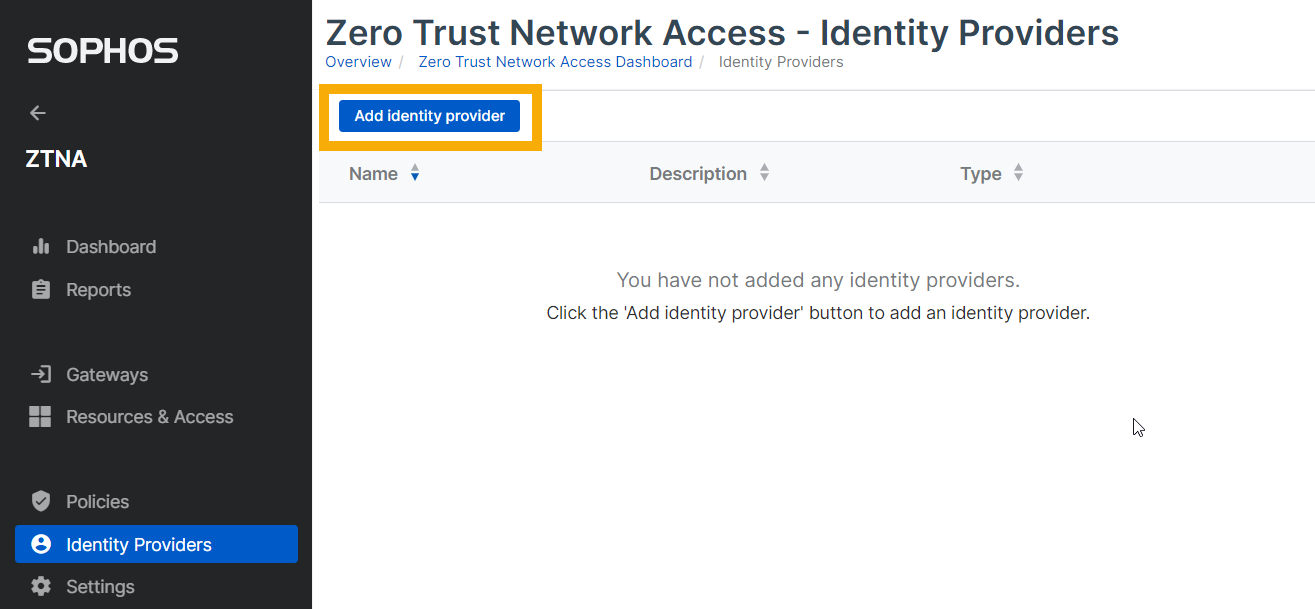

- Faça login no Sophos Central.

- Vá para Meus produtos > ZTNA > Provedores de identidade.

-

Clique em Adicionar provedor de identidade.

-

Insira as configurações do provedor de identidade da seguinte forma:

- Insira um nome e uma descrição.

- Em Provider, selecione Okta.

-

Insira as configurações do Okta em Client ID, Client secret e Issuer URI.

Estas são as configurações Okta que você anotou anteriormente.

-

Clique em Testar conexão e verifique se a conexão foi estabelecida.

- Clique em Salvar.

Em seguida, você configura um gateway.