Configurar serviço de diretório

Você precisa de um serviço de diretório para gerenciar os seus grupos de usuários.

Você pode configurar o Microsoft Entra ID (Azure AD) ou o Microsoft Active Directory (no local) como seu serviço de diretório e seu provedor de identidade.

Quando você configura o Microsoft Active Directory (no local) como seu provedor de identidade, você pode definir configurações de segurança extras. Para obter informações sobre como sincronizar grupos de usuários do Microsoft Active Directory (no local) com o Sophos Central, consulte Configurar sincronização com o Active Directory.

Nas instruções a seguir, mostramos como configurar o Microsoft Entra ID (Azure AD).

Para usar o Microsoft Entra ID (Azure AD) para gerenciar seus usuários, você precisa criar um locatário do Microsoft Entra ID (Azure AD), registrar o aplicativo ZTNA e configurar grupos de usuários.

Você já deverá ter uma conta do Microsoft Entra ID (Azure AD).

Nota

Recomendamos que você verifique a documentação mais recente da Microsoft. Consulte a Documentação do Microsoft Entra ID.

Criar um locatário do Microsoft Entra ID (Azure AD)

- Faça login no seu portal Azure.

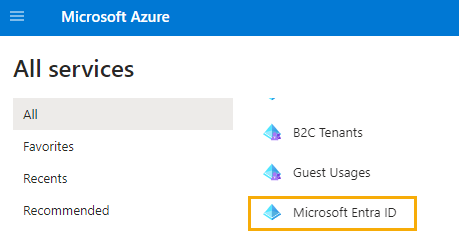

-

Selecione Microsoft Entra ID.

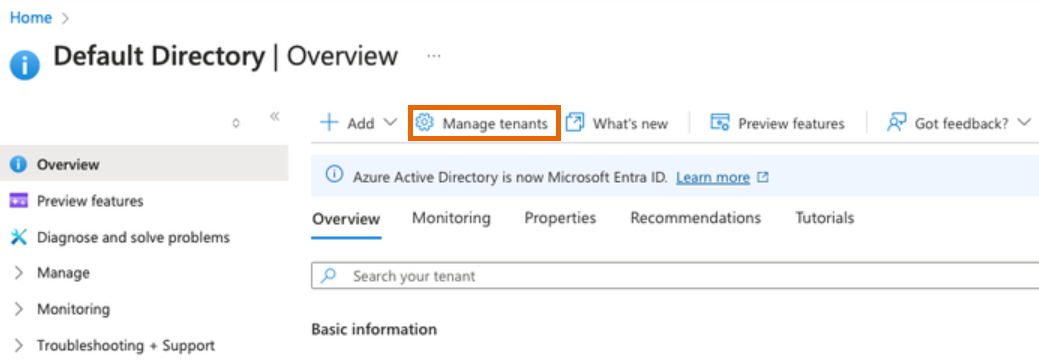

-

Na Visão geral do Microsoft Entra ID (Azure AD), clique em Gerenciar locatários.

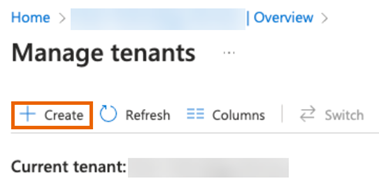

-

Na página Gerenciar locatários, clique em Criar.

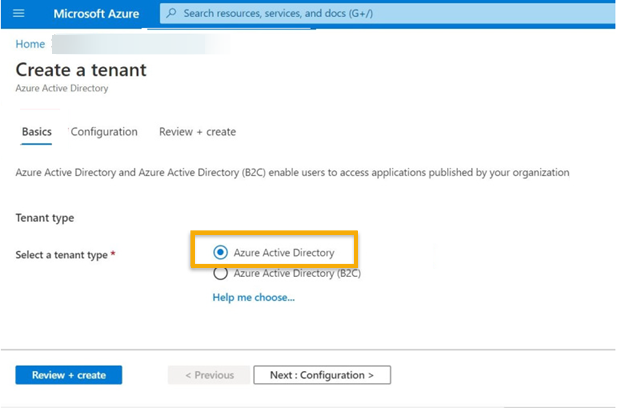

-

Na guia Básico, selecione Azure Active Directory. Em seguida, clique em Avançar: Configuração.

-

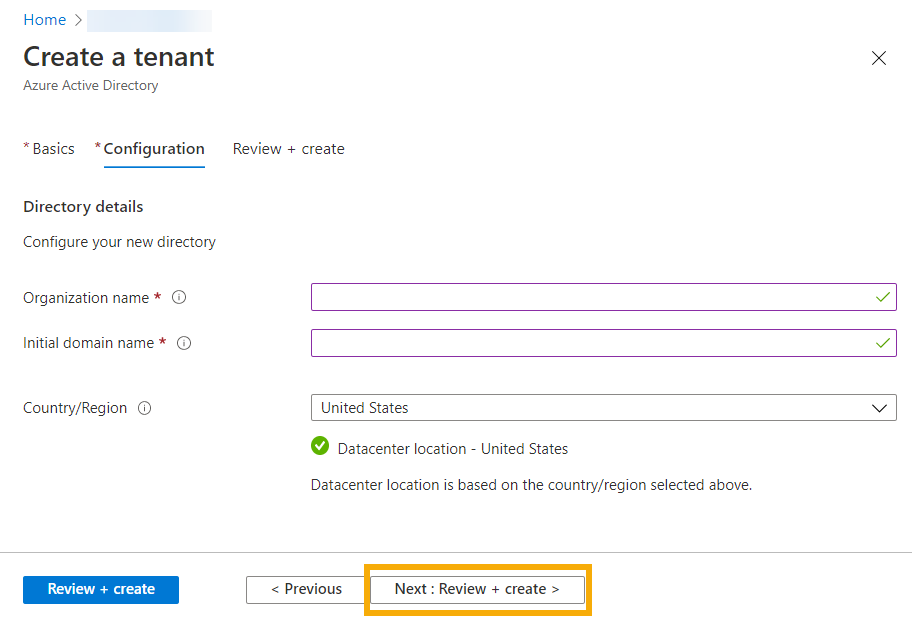

Na guia Configuração, insira os detalhes da organização e do nome de domínio. Clique em Avançar: Revisar + Criar.

-

Na próxima página, revise suas configurações e clique em Criar.

Registrar o aplicativo ZTNA

-

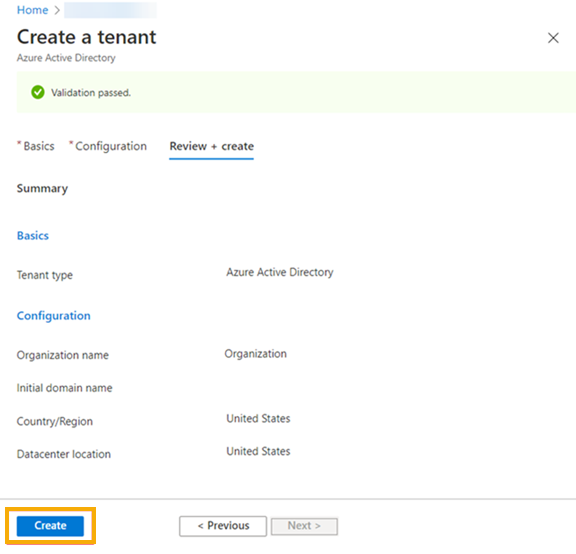

Selecione Gerenciar > Registros de aplicativos e clique em Novo registro.

-

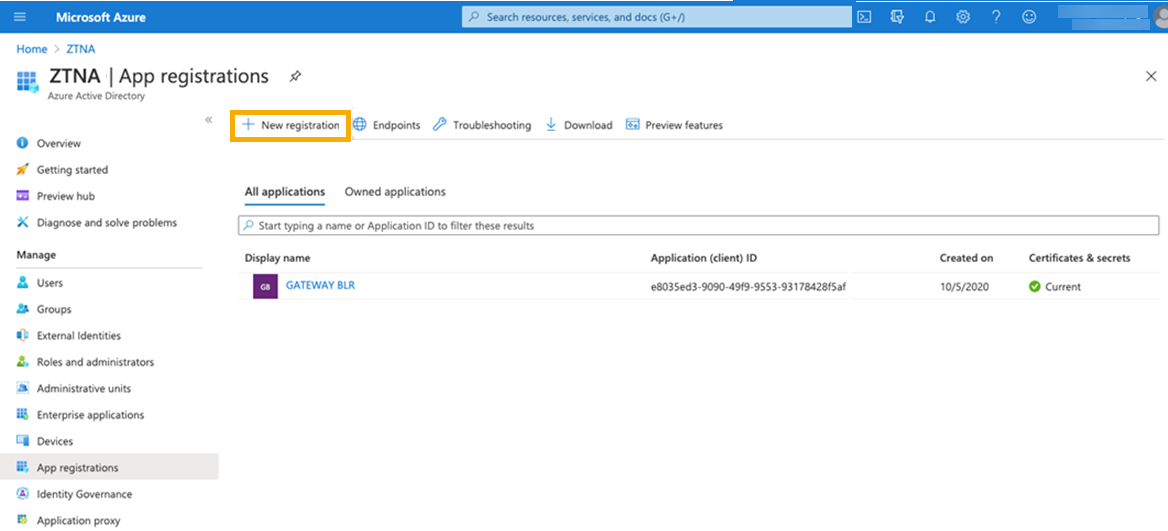

Na página Registrar um aplicativo, faça o seguinte:

- Insira um nome.

- Aceite o tipo de conta suportado padrão.

-

Defina um URI de redirecionamento. Este é o endereço para o qual as respostas de autenticação são enviadas. Ele deve incluir o nome de domínio do gateway ZTNA (FQDN). Dependendo se você configurar um gateway em um servidor ESXi ou Hyper-V, ou em um Sophos Firewall, o endereço será diferente.

-

Para os gateways ESXi e Hyper-V, use o seguinte formato:

https://<FQDN>/oauth2/callbackSubstitua <FQDN> pelo FQDN externo do gateway.

-

Para os gateways Sophos Firewall, use o seguinte formato:

https://<FQDN>/ztna-oauth2/callbackSubstitua <FQDN> pelo FQDN externo do gateway.

Você pode adicionar vários FQDNs de gateway. Você também pode adicionar mais FQDNs a qualquer momento.

-

-

Clique em Registrar.

-

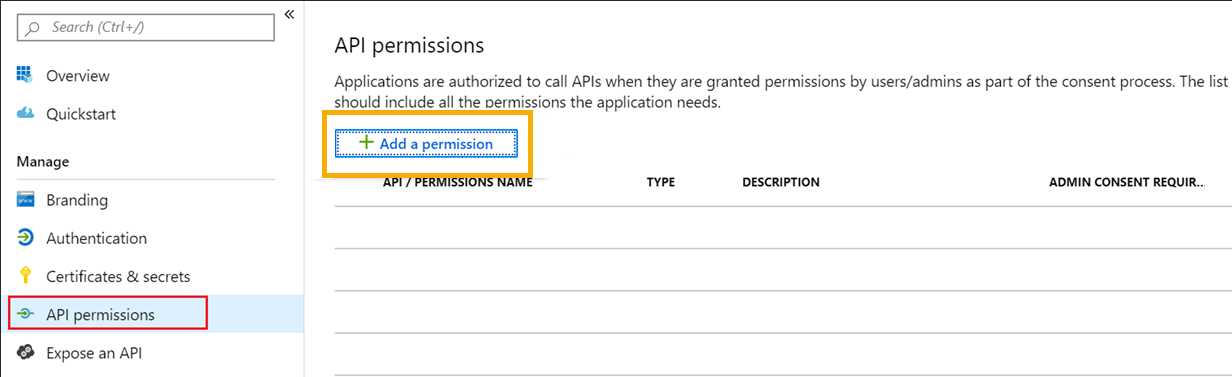

Selecione Gerenciar > Permissões de API. Depois, clique em Adicionar uma permissão.

-

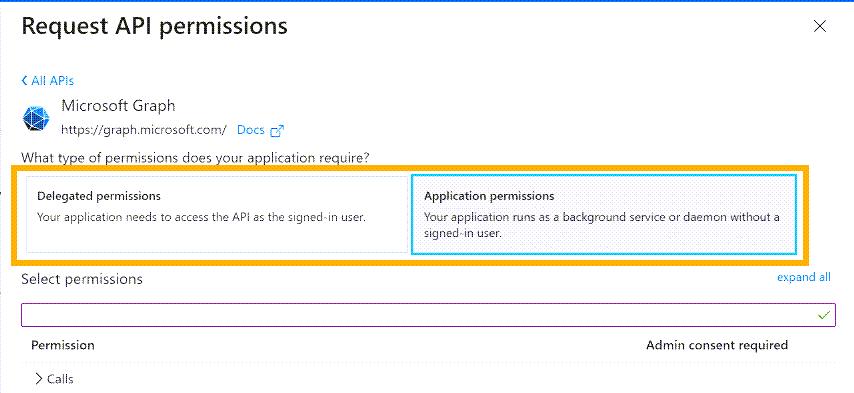

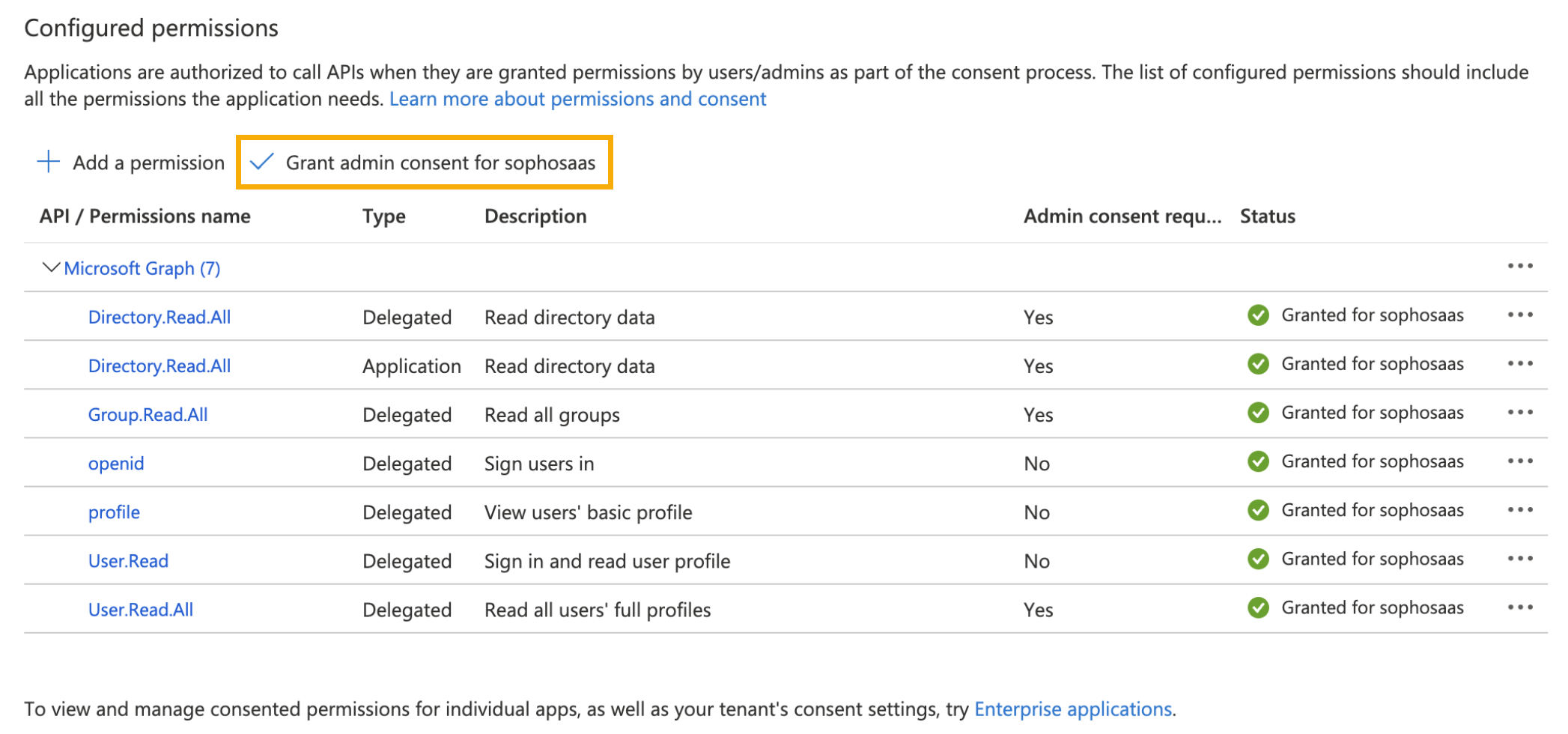

Em Solicitar permissões de API, dê ao Sophos Central as permissões necessárias para ler grupos de usuários. Você precisa adicionar permissões de API do Microsoft Graph, como segue.

Selecione Permissões delegadas e adicione:

- Directory.Read.All

- Group.Read.All

- openID

- profile (perfil está em 'profile' no conjunto de permissões OpenID)

- User.Read

- User.Read.All

Selecione Permissões do aplicativo e adicione:

- Directory.Read.All

As permissões delegadas são para aplicativos executados com um usuário conectado. As permissões de aplicativo permitem que os serviços sejam executados sem um login de usuário.

-

Na página Permissões da API, agora você pode ver as permissões que adicionou. Clique em Conceder consentimento de administração para dar o consentimento que as permissões precisam.

-

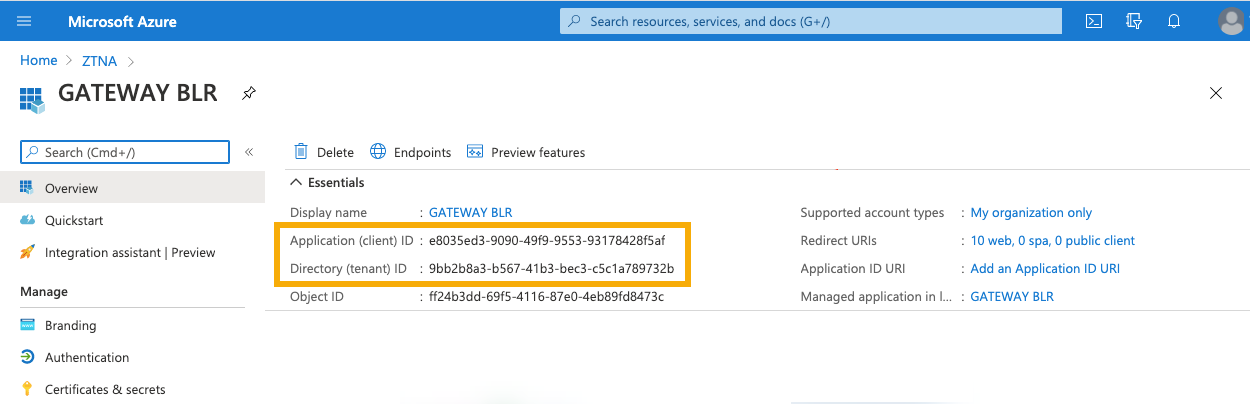

Na página Visão geral do aplicativo, anote os detalhes a seguir. Você precisará deles mais tarde.

- ID do cliente

- ID do locatário

-

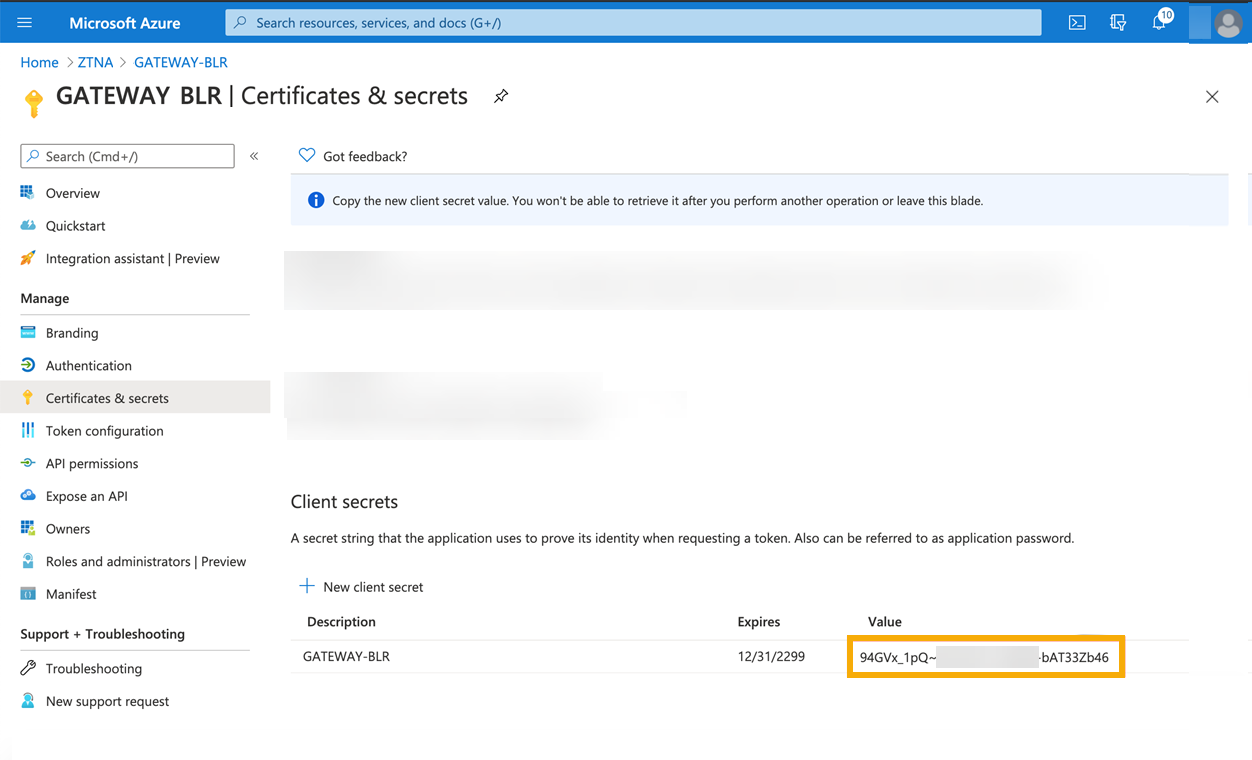

Clique em Certificados e segredos. Crie o Segredo do cliente, anote o Valor do segredo do cliente e guarde-o com segurança.

Alerta

O segredo do cliente não é mostrado novamente. Você não pode recuperá-lo mais tarde.

Criar um grupo de usuários no Microsoft Entra ID (Azure AD)

Alerta

Esta seção presume que você criou um novo grupo de usuários. Se você importar grupos de usuários do portal do Microsoft O365, deverá garantir que a segurança esteja habilitada. Os grupos criados no Microsoft Entra ID (Azure AD) têm a segurança habilitada automaticamente.

Para criar um grupo no Microsoft Entra ID (Azure AD), faça o seguinte.

- Entre no Portal Azure usando uma conta de administrador global para o diretório.

- Selecione Microsoft Entra ID.

-

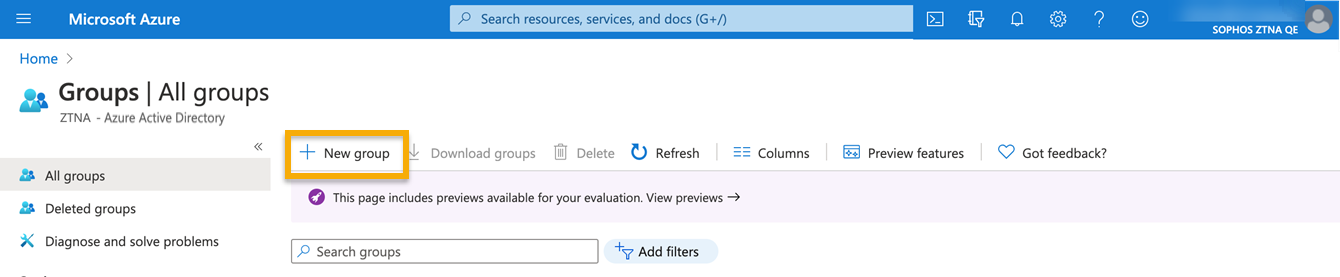

Na página Active Directory, selecione Grupos. Clique em Novo grupo.

-

Na caixa de diálogo Novo grupo, preencha os seguintes campos:

- Selecione um Tipo de grupo.

- Insira o Nome do grupo.

- Insira um Endereço de e-mail do grupo ou aceite o endereço padrão mostrado.

- Selecione o Tipo de associação. Use Atribuído, que permite escolher usuários específicos e conceder permissões exclusivas a eles.

-

Clique em Criar.

O grupo é criado.

-

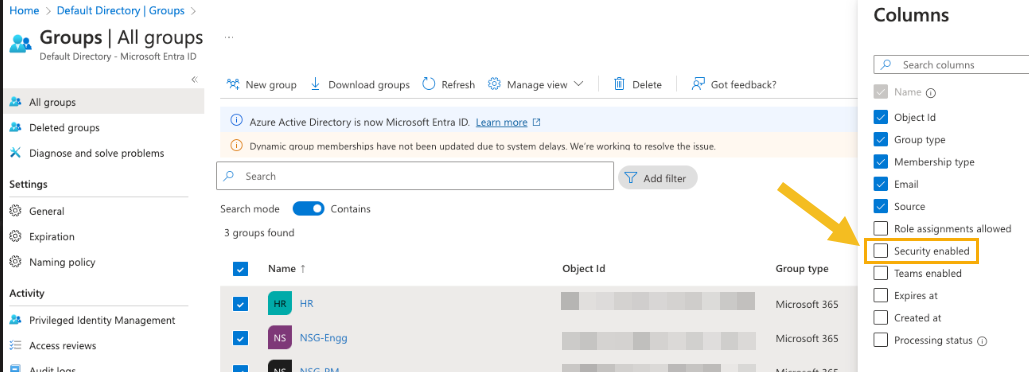

Para verificar se o grupo de usuários criado está habilitado para segurança, faça o seguinte:

- Vá para Gerenciar exibição > Editar colunas.

-

Em Colunas, selecione Segurança habilitada e clique em Salvar.

-

Na coluna Segurança habilitada, o status deve aparecer como Sim.

-

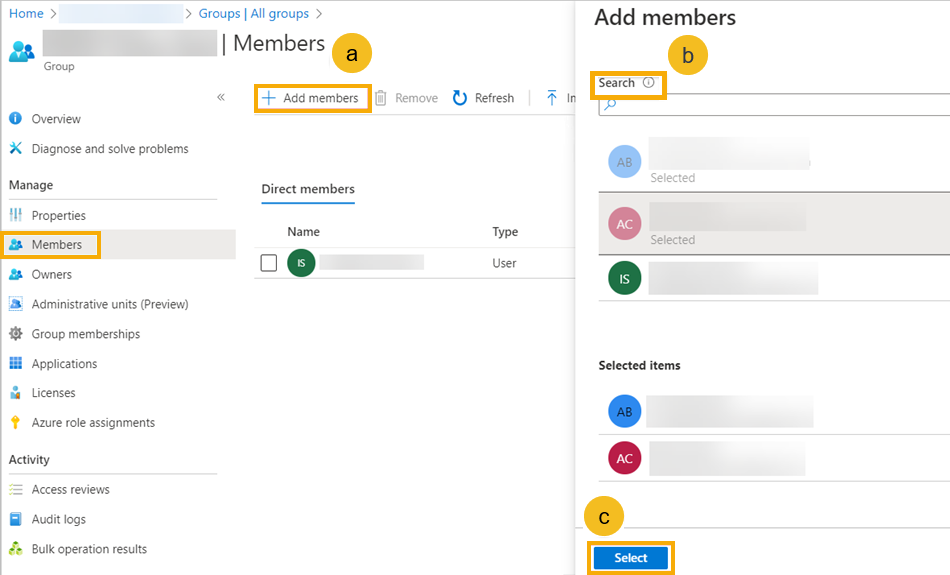

Na página do novo grupo, clique em Membros. Depois siga este procedimento:

- Clique em Adicionar membros.

- Procure os usuários desejados e clique neles.

- Quando terminar, clique em Selecionar.

Em seguida, vá para o Sophos Central para sincronizar os grupos de usuários com o Microsoft Entra ID (Azure AD).