設定身分識別提供者

現在,請設定身分識別提供者。ZTNA 閘道驗證使用者會根據身分識別提供者所持有的記錄來驗證使用者。

注意

您只能為每個身分識別提供者新增一個項目。

這些步驟取決於您要使用的提供者。

您可以使用 Microsoft AD (內部部署) 進行使用者同步並將其用作身分識別提供者。

注意

如果您將內部部署 Microsoft AD 設定為身分識別提供者,並將閘道託管在 ESXi 伺服器或 Microsoft Hyper-V 伺服器上,則您的 ZTNA 閘道必須為 2.1 版或更新版本。

如果您將內部部署 Microsoft AD 設定為身分識別提供者,並在 Sophos Firewall 上託管閘道,則防火牆必須是 19.5 MR3 或更新版本。

確定您已設定 Active Directory 使用者群組,並將其與 Sophos Central 同步。請參閱設定與 Active Directory 同步。

注意

主要使用者群組不會從 Active Directory 同步,因此屬於這些群組的使用者將無法存取資源。您必須確保使用者也是其他 AD 群組的成員。

注意

在 ZTNA 中,我們僅支援單個網域。我們不支援單一樹系場景中的多個子網域。

- 登入 Sophos Central。

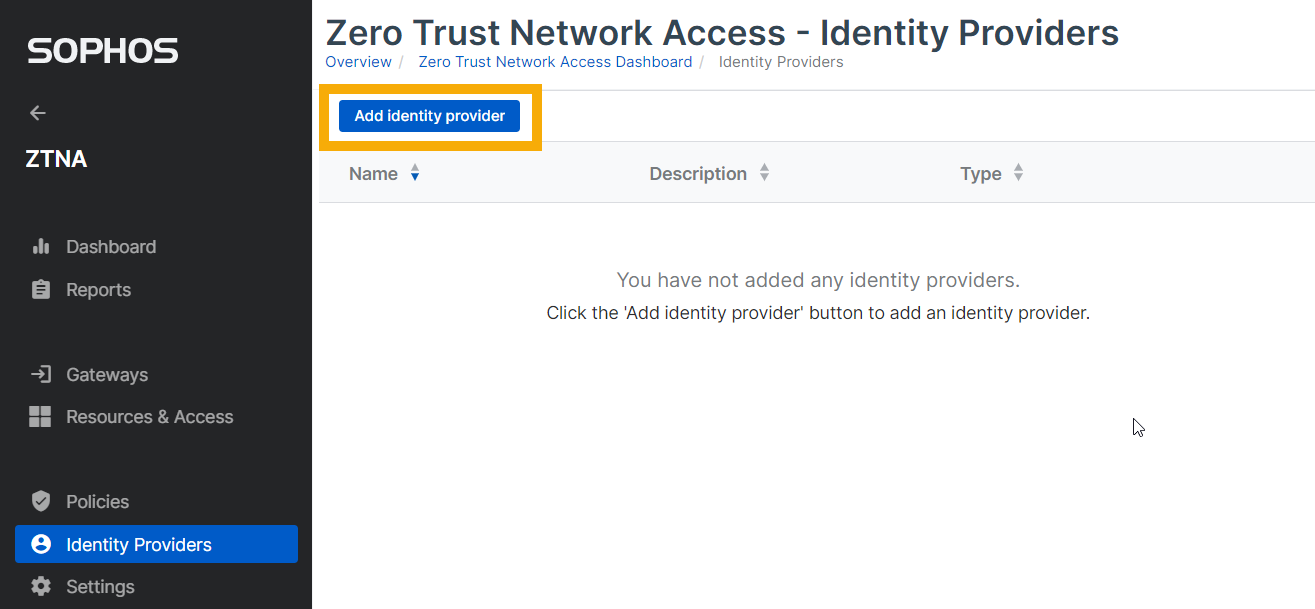

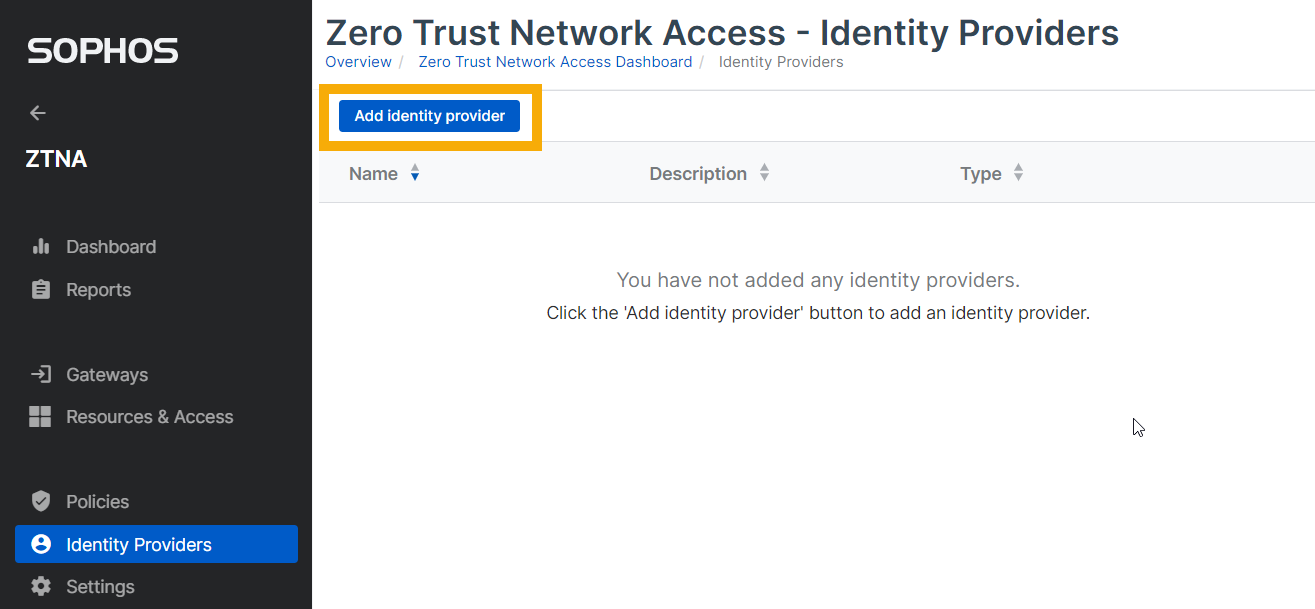

- 前往 我的產品 > ZTNA > 識別提供者。

-

按一下新增身分識別提供者。

身分識別提供者設定

輸入身分識別提供者設定,如下所示:

- 輸入名稱和說明。

- 在提供者中,確保選中 Microsoft AD (內部部署)。

設定 Active Directory (AD) 設定

-

設定以下設定:

-

輸入主要 AD 伺服器的主機和連接埠詳細資料。如果需要,您可以輸入次要伺服器的詳細資料。

注意

次要伺服器必須與主要伺服器屬於同一網域。如果主要伺服器不可用,次要伺服器將提供冗餘。

-

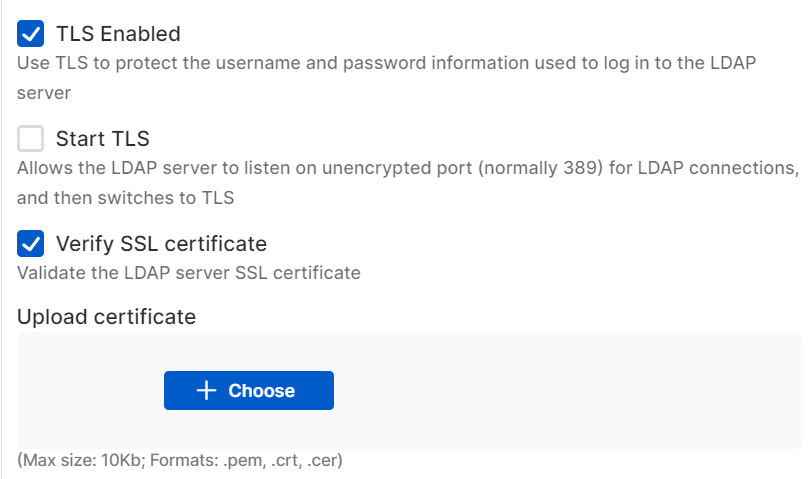

可選:設定 TLS 和 SSL 設定。

您可以選取以下選項之一:

- TLS 已啟用:使用 TLS 保護用於登入 LDAP 伺服器的使用者名稱和密碼資訊

- 啟動 TLS:允許 LDAP 伺服器在未加密連接埠 (通常為 389) 上偵聽 LDAP 連線,然後切換到 TLS

如果選取驗證 SSL 認證,則必須以下列格式之一上載 LDAP 伺服器的 SSL 認證:

.pem、.crt或.cer。認證大小上限為 10 KB。

-

帳戶和密碼

在綁定 DN 中,輸入網域控制器詳細資料和綁定密碼。

對於更多資訊,請參閱在 AD 伺服器上查找綁定和基準辨別名稱。

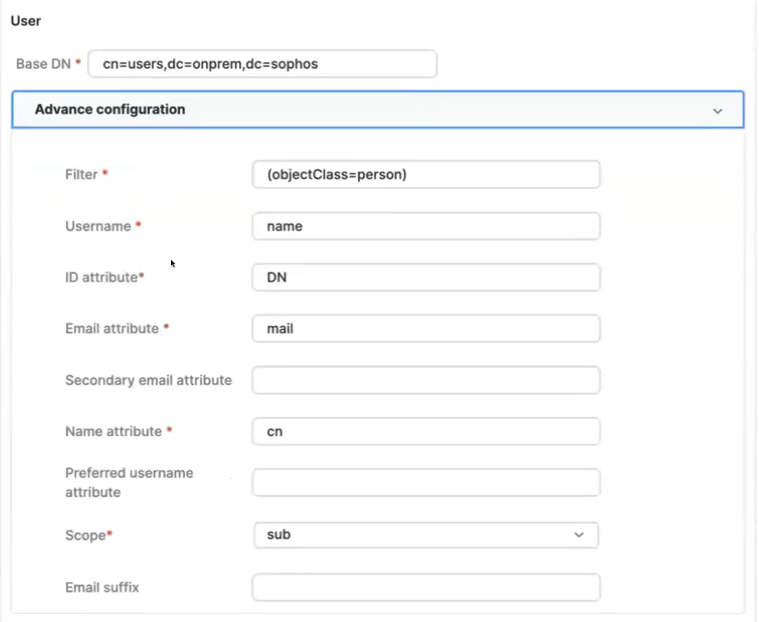

Active Directory 搜尋

-

在使用者下的基本 DN 中輸入 AD 伺服器詳細資料。進階設定設為預設值,但您可以根據需要進行變更。

-

在使用者群組下的基本 DN 中輸入 AD 使用者詳細資料。進階設定設為預設值,但您可以根據需要進行變更。

進階安全設定

- 可選:開啟 Captcha 以確保安全登入。這樣可以降低目錄遭受暴力攻擊的風險。

-

可選:開啟基於電子郵件的一次性密碼,以便您可以使用多重要素身分驗證 (MFA) 來驗證使用者。輸入以下 SMTP 設定:

- SMTP 伺服器主機:SMTP 伺服器的 IP 位址或主機名。

- SMTP 連接埠號:您存取 SMTP 伺服器的連接埠號。

- SMTP 電子郵件:退回郵件將傳送到的預設電子郵件地址。

- 電子郵件主旨:包含一次性密碼 (OTP) 之電子郵件的主旨行。

- 如果 SMTP 伺服器需要憑證來轉送電子郵件,則必須輸入 SMTP 登入和 SMTP 密碼。

-

可選:設定 TLS 和 SSL 設定。

您可以選取以下選項之一:

- TLS 已啟用:使用 TLS 保護 SMTP 伺服器和用戶端之間的通訊

- 啟動 TLS:啟動 SMTP 伺服器與用戶端之間的協商以選擇加密方法。

如果選取上述選項之一,將看到驗證 SSL 認證選項。如果選取驗證 SSL 認證,則必須以下列格式之一上載 SMTP 伺服器的 SSL 認證:

.pem、.crt或cer。認證大小上限為 10 KB。

連接測試

或者,您也可以測試連線。

注意

測試連線之前,請先檢查主要 AD 伺服器上使用者的電子郵件欄位是否包含有效的電子郵件地址。如果為使用者輸入的電子郵件地址為空或無效,則測試連線將失敗。

-

如需測試連線,請執行以下操作:

-

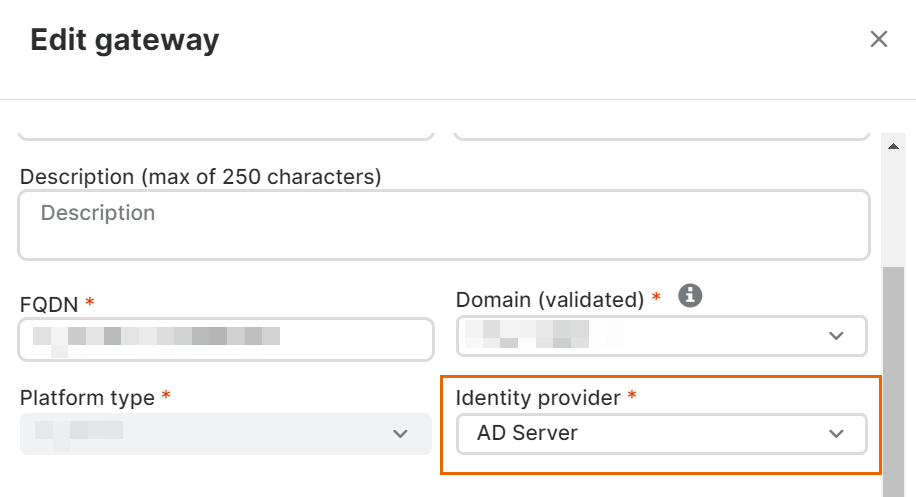

將身分識別提供者指派給閘道。要執行此操作,請移至閘道頁面,按一下閘道的名稱,然後按一下編輯。在身分識別提供者中,選取剛剛建立的身分識別提供者。

注意

如果尚未建立閘道,請在建立閘道並將其指派給身分識別提供者之後測試連線。

-

返回身分識別提供者,然後按一下新身分識別提供者的名稱。

- 在測試連線下,選取閘道名稱,然後根據需要輸入使用者名稱。

-

按一下測試連線並確保已建立連線。

如果您輸入了使用者名稱,您將看到該使用者所屬的群組。

-

-

按一下儲存。

現在,當您的使用者存取閘道後的資源時,他們將能夠透過 AD 伺服器進行身分驗證。

注意

如果您使用 Microsoft AD (內部部署) 做為身分識別提供者,並且存取不同 ZTNA 閘道後託管的資源,則在第一次存取資源時,系統會提示您對每個閘道進行身分驗證。如果您使用其他 IdP,一旦您對任何 ZTNA 閘道進行身分驗證,當您存取不同閘道後託管的資源時,系統不會再次提示您進行身分驗證。

注意

如果您使用 Microsoft AD (on-prem) 作為您的身分識別提供者,則一次只能在一個裝置上進行身分驗證。若您嘗試使用次要裝置存取資源,驗證後系統會自動將您登出第一個裝置。

您可以使用 Microsoft Entra ID (Azure AD) 進行使用者同步並將其用作身分識別提供者。

請確保您已設定 Microsoft Entra ID (Azure AD) 使用者群組,並將其與 Sophos Central 同步。

- 登入 Sophos Central。

- 前往 我的產品 > ZTNA > 識別提供者。

-

按一下新增身分識別提供者。

-

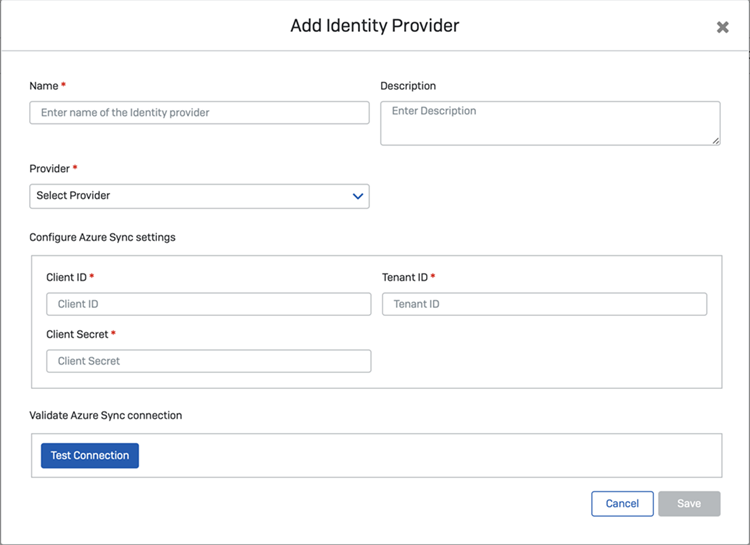

輸入身分識別提供者設定,如下所示:

- 輸入名稱和說明。

- 在提供者中,確保選中了 Microsoft Entra ID (Azure AD)。

-

輸入 Microsoft Entra ID (Azure AD) 的用戶端 ID、租用戶 ID 和用戶端密碼設定。

如果您依照本指南所述內容設定 Microsoft Entra ID (Azure AD),則可在建立租用戶時收集到這些設定。請參閱設定目錄服務。

-

按一下測試連線並確保已建立連線。

- 按一下儲存。

如果您將 Okta 設定為識別提供者,則您的 ZTNA 閘道必須為 1.1 版或更新版本。

您可以使用 Okta 作為您的身分識別提供者。若要將 Okta 與 ZTNA 整合使用,請依下列步驟操作:

- 建立應用程式整合。

- 將身分識別提供者新增至 ZTNA。

在開始之前,請確保您滿足以下要求:

- 您必須在 Okta 中設定使用者群組。如果沒有設定,請使用 Okta 工具將群組從目錄服務同步處理至 Okta。請確認您已將群組與 Sophos Central 同步。

- 您必須在 Okta 中設定授權伺服器,以支援基於 OpenID Connect (OIDC) 的身分驗證。您也可以使用具有 SSO 和 Universal Directory 授權的預設 Okta 授權伺服器。如果您使用自訂授權伺服器,您必須擁有 API 存取管理授權。

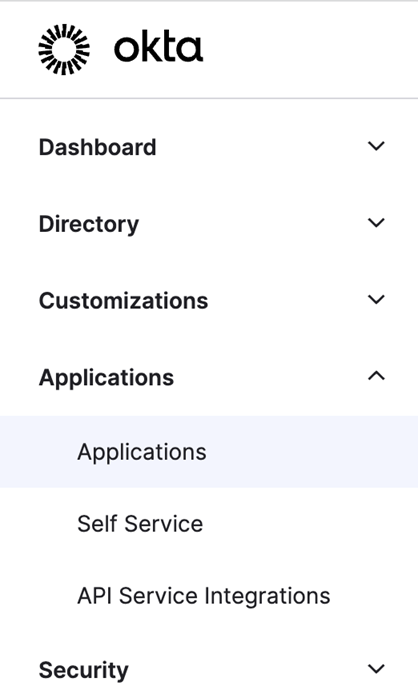

建立應用程式整合

-

在 Okta 儀表板中,前往應用程式。

-

按一下Create App Integration。

-

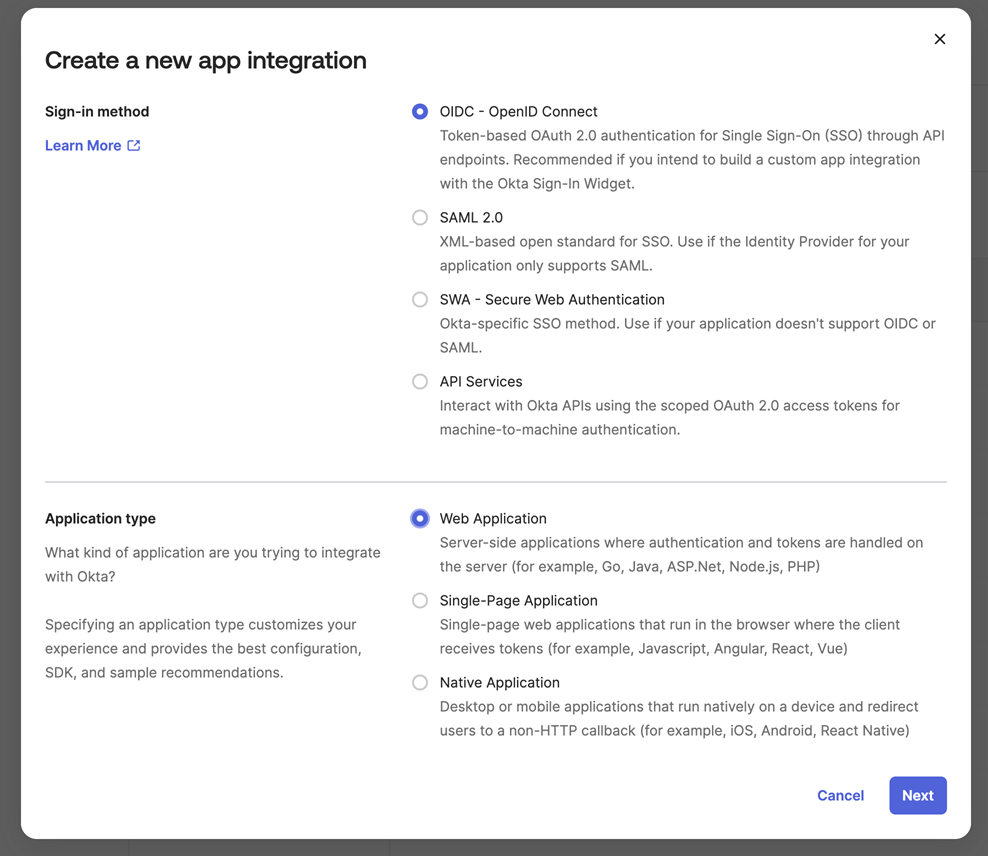

在Create a new app integration中,請執行以下操作:

- 選擇 OIDC。

- 選擇 Web Application。

-

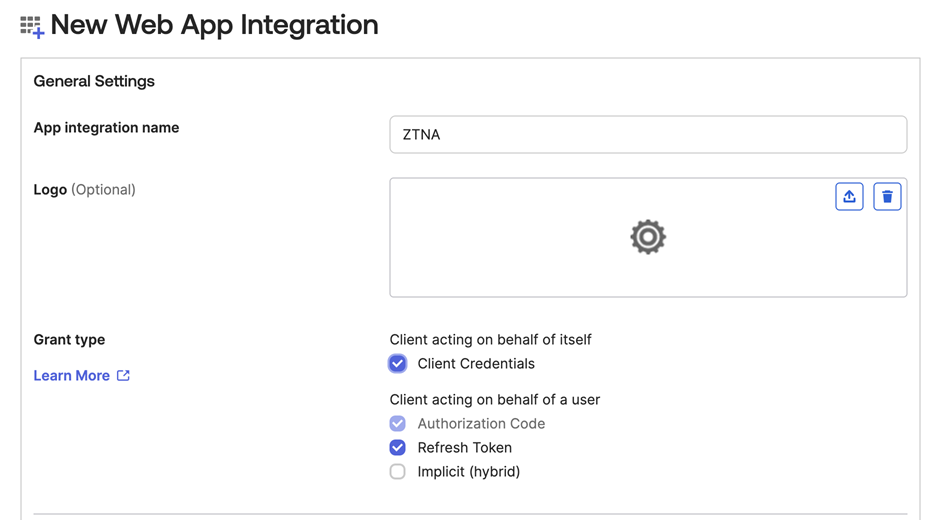

在New Web App Integration中,請執行以下操作:

- 輸入名稱。

- 選擇Client Credentials。

- 選擇Refresh Token (重新整理權杖)。

-

在同一標籤的Sign-in redirect URIs (登入重新導向 URI) 中,輸入 Okta 將傳送驗證回應和權杖的位址。必須先是閘道主機 FQDN,然後是 /oauth2/callback。例如:

https://ztna.mycompany.net/oauth2/callback

注意

如果在 Sophos Firewall 上設定閘道,則必須以以下格式新增新的重新導向 URL:

https://<gateway's external FQDN>/ztna-oauth2/callback。 -

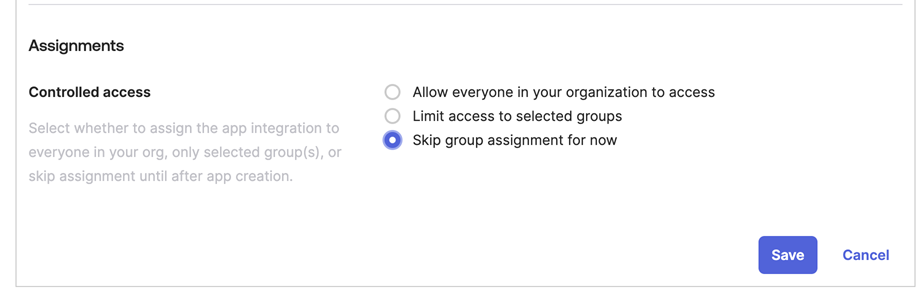

在Assignments (指派中),選擇Skip group assignment for now (立即跳過群組指派)。

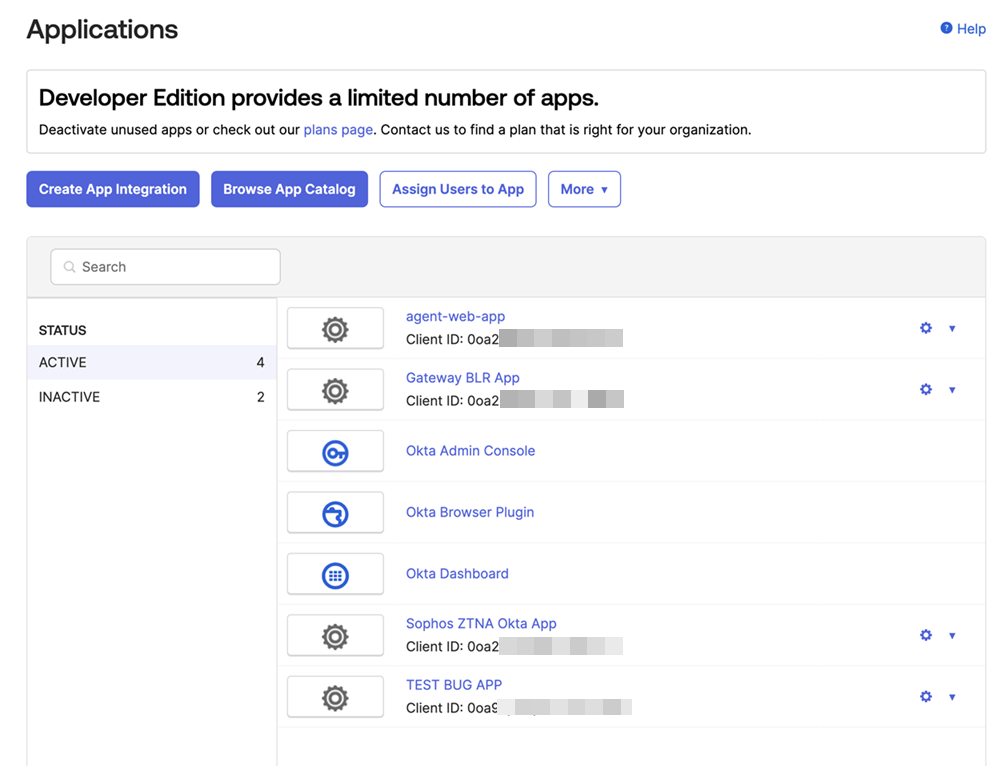

-

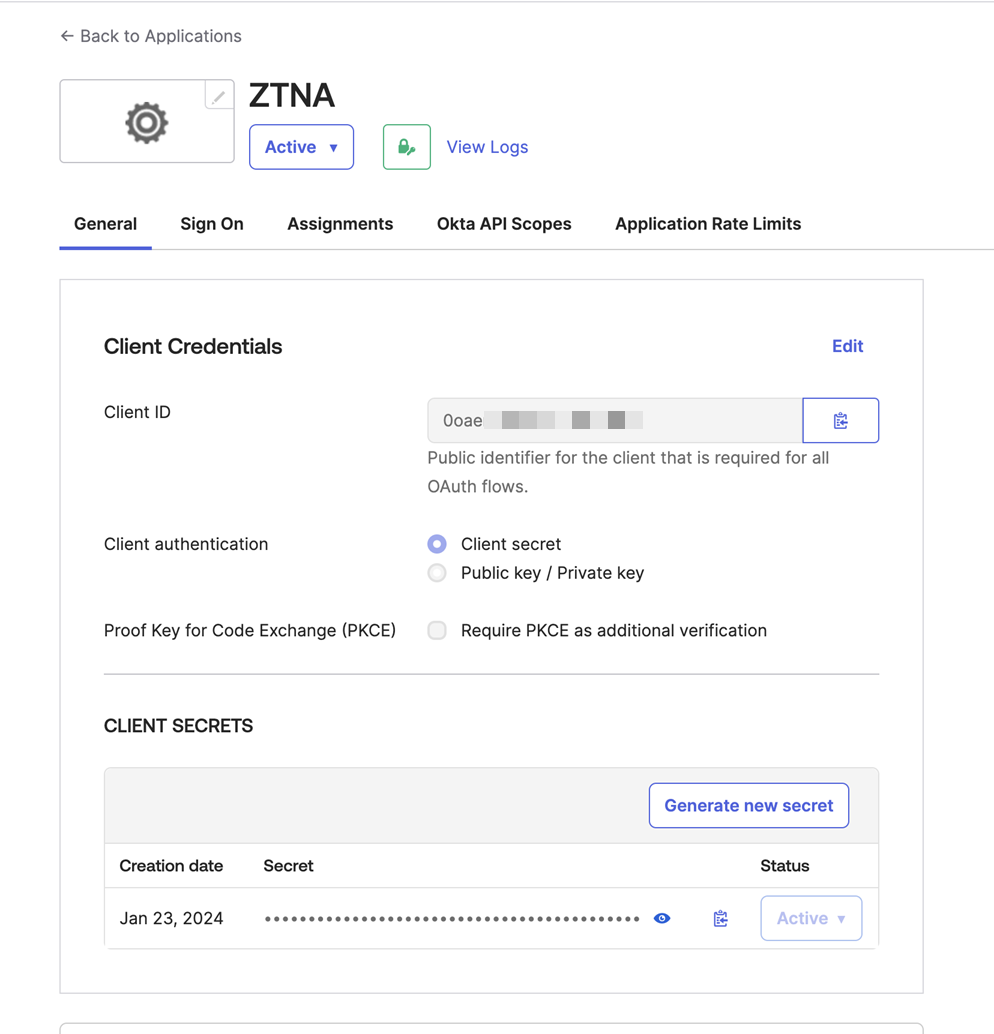

開啟新應用程式。在一般標籤上,記下用戶端 ID 和*用戶端密碼*。當您在 Sophos Central 中將 Okta 設定為身分識別提供者時,您將需要這些資訊。

-

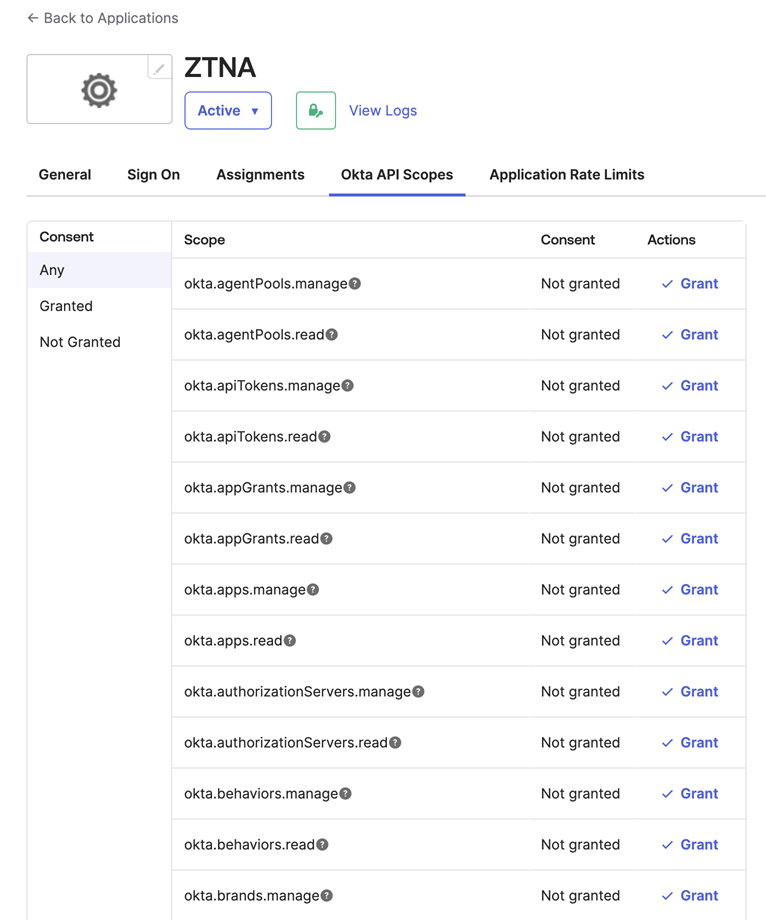

在 Okta API 範圍標籤上,設定所需權限:

- okta.groups.read

- okta.idps.read

如果您使用 AD Sync,則只需要 okta.idps.read。

-

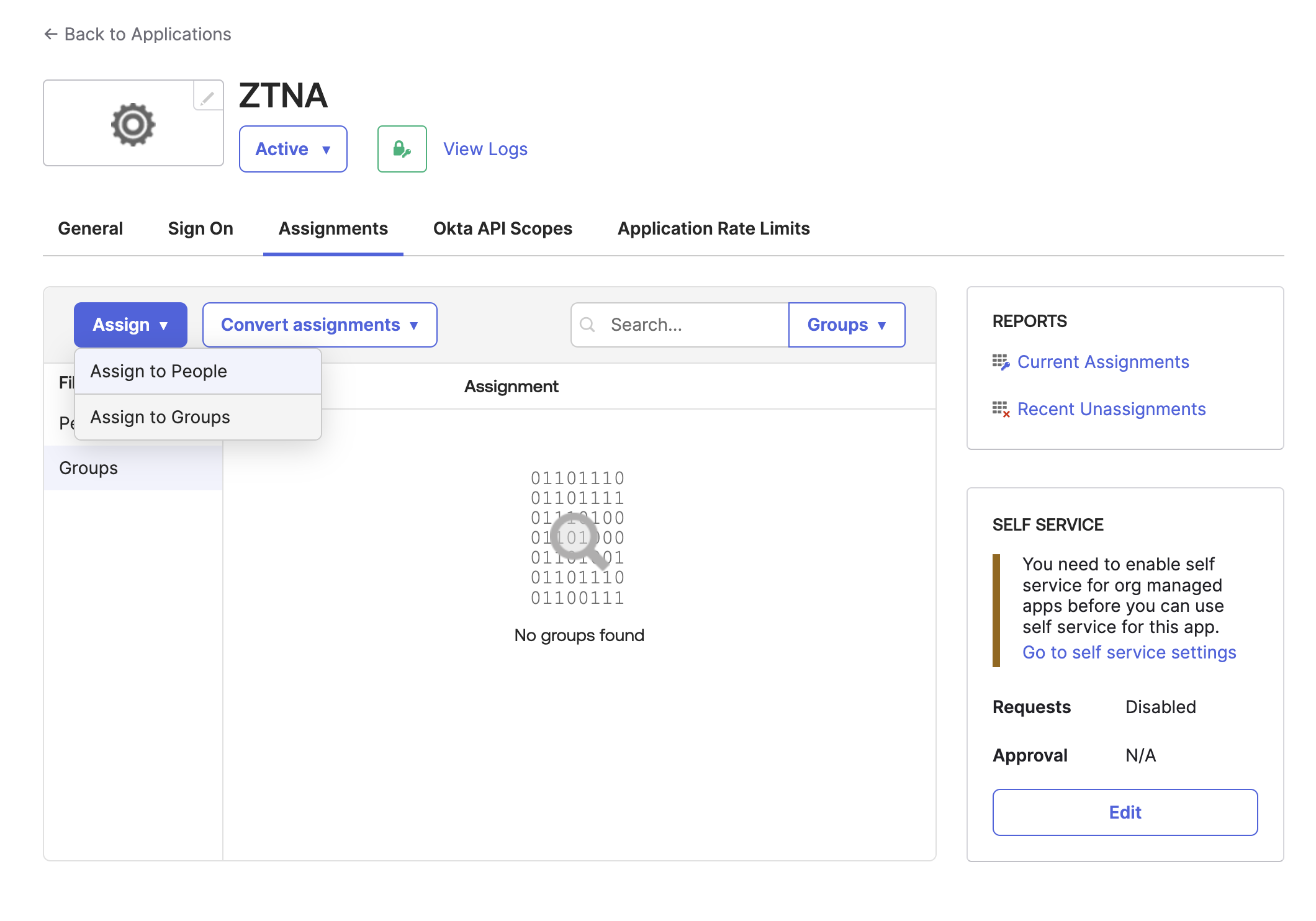

在Assignments (指派中) 標籤上,按一下Assign (指派) > Assign to Groups (指派給群組)。選取使用者現有的群組。

-

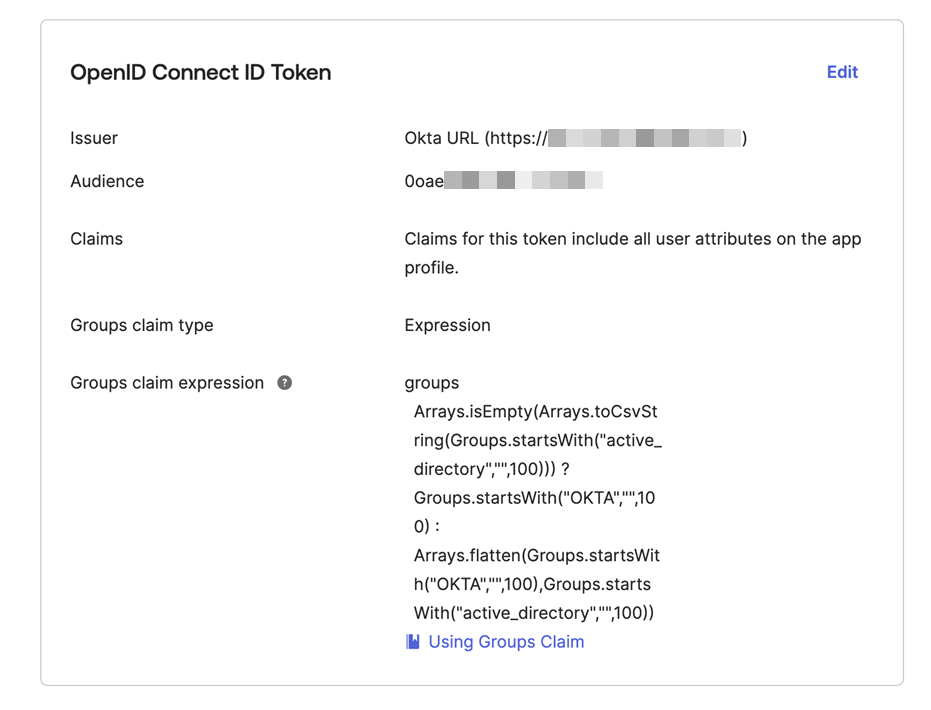

在登入索引標籤上,移至 OpenID Connect ID 權杖並執行以下動作:

- 按一下 編輯。

-

複製以下表達式並將其貼在群組宣告表達式中:

Arrays.isEmpty(Arrays.toCsvString(Groups.startsWith("active_directory","",100))) ? Groups.startsWith("OKTA","",100) : Arrays.flatten(Groups.startsWith("OKTA","",100),Groups.startsWith("active_directory","",100))如需更多資訊,請參閱新增自訂群組宣告。

-

按一下儲存。

將身分識別提供者新增到 ZTNA

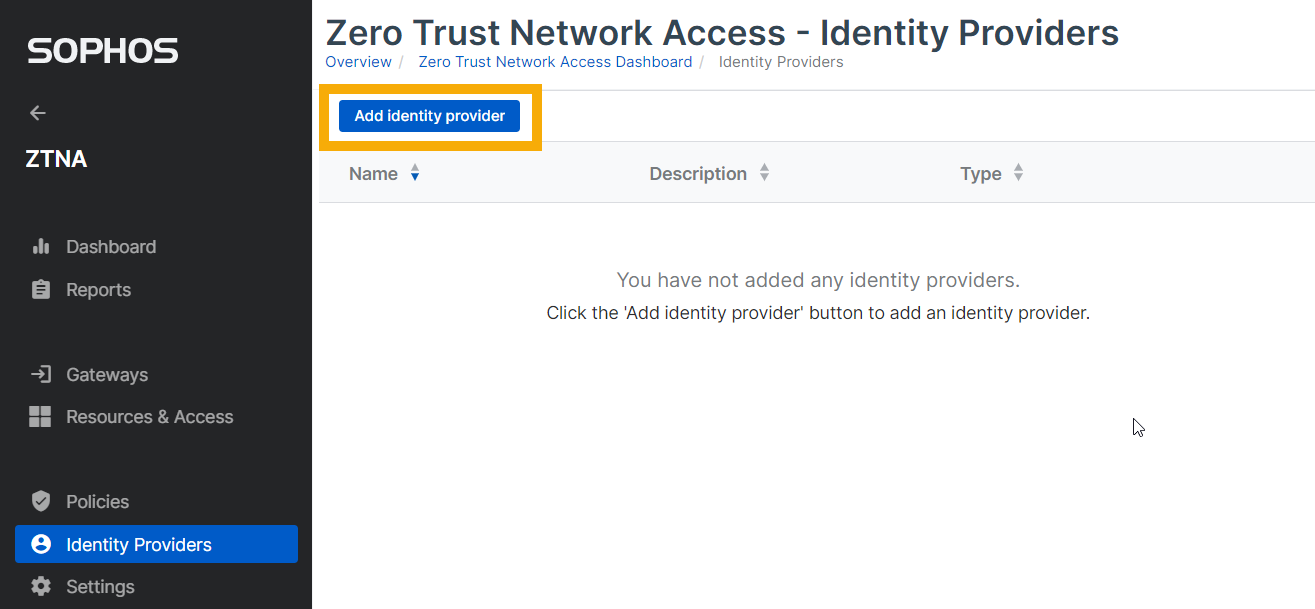

- 登入 Sophos Central。

- 前往 我的產品 > ZTNA > 識別提供者。

-

按一下新增身分識別提供者。

-

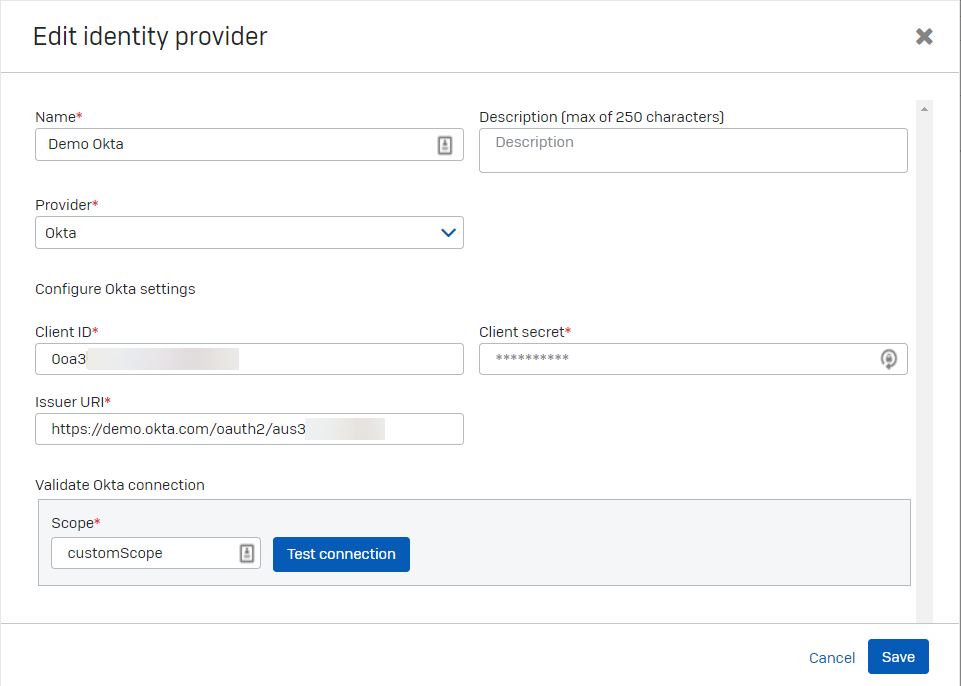

輸入身分識別提供者設定,如下所示:

- 輸入名稱和說明。

- 在提供者中,選擇 Okta。

-

輸入用戶端 ID、用戶端密碼和簽發者 URI 的 Okta 設定。

這些是前面提到的 Okta 設定。

-

按一下測試連線並確保已建立連線。

- 按一下儲存。

接下來,您將設定閘道。