Interne Managed Risk-Scans

Sie müssen Ihre autorisierten Kontakte hinzufügen und Scans externer Assets einrichten, bevor Sie Scans interner Assets einrichten können. Siehe Managed Risk – Einrichtung.

Sie können Ermittlungs- und Schwachstellen-Scans von internen Assets in Ihrem Netzwerk einrichten.

Sie müssen eine virtuelle Appliance zum Scannen von Schwachstellen konfigurieren und bereitstellen, bevor Sie Scans erstellen können.

Details zu den Voraussetzungen für Sophos Appliances finden Sie unter Managed Risk-Appliance-Voraussetzungen.

Die Hauptschritte:

- Scanner hinzufügen.

- Appliance bereitstellen.

- Ermittlungs-Scan erstellen.

- Schwachstellen-Scan erstellen.

Sie können mehrere Scanner und Scans erstellen.

Scanner hinzufügen

Erstellen Sie wie folgt ein virtuelles Image eines Scanners:

-

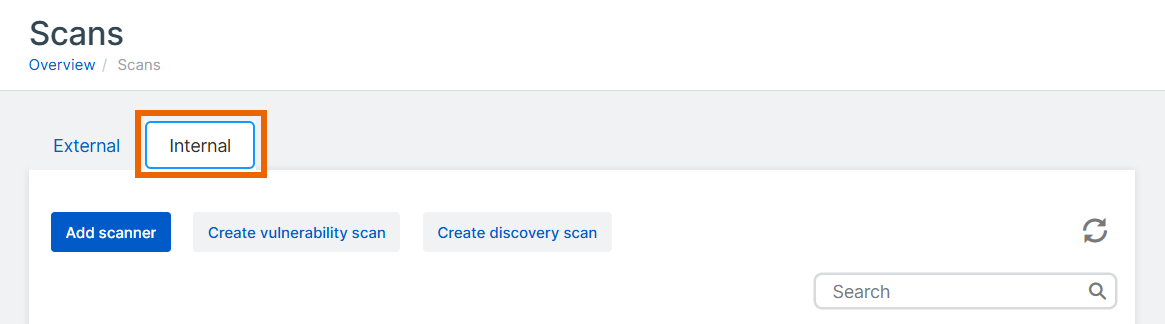

Wählen Sie auf der Seite Scans den Tab Intern aus.

-

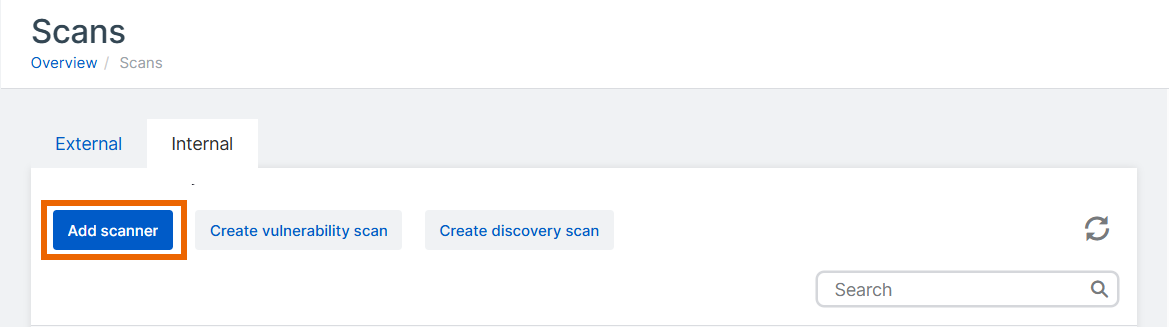

Klicken Sie auf Scanner hinzufügen.

-

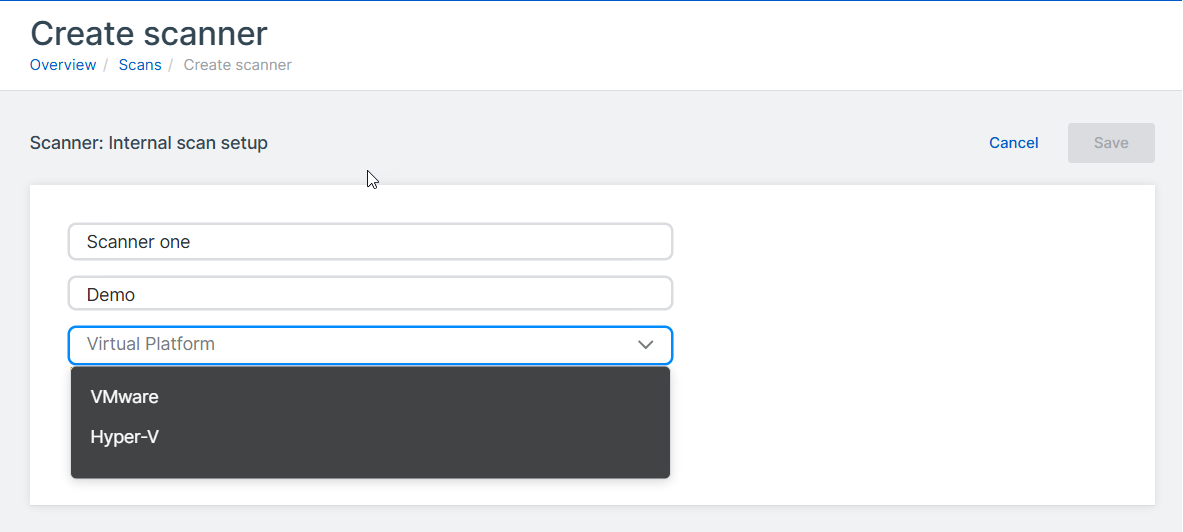

Geben Sie einen Namen und eine Beschreibung für den Scanner ein.

-

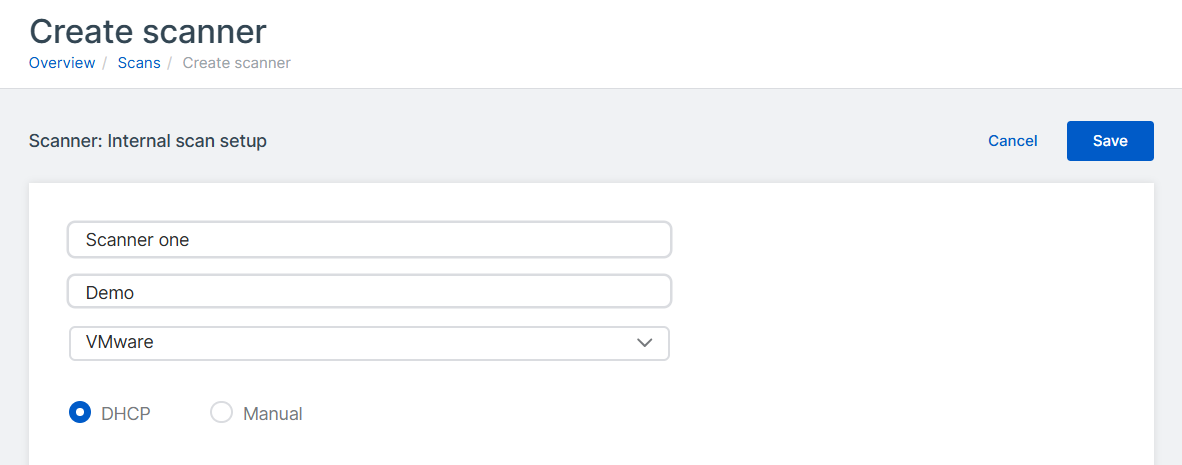

Wählen Sie unter Virtualisierungsplattform VMware oder Hyper-V aus.

-

Legen Sie die IP-Einstellungen fest. Dadurch wird die Verwaltungsschnittstelle für die Appliance eingerichtet.

-

Wählen Sie DHCP, um die IP-Adresse automatisch zuzuweisen.

Hinweis

Wenn Sie DHCP auswählen, müssen Sie die IP-Adresse reservieren.

-

Wählen Sie Manuell, um die Netzwerkeinstellungen festzulegen.

-

-

Klicken Sie auf Speichern.

-

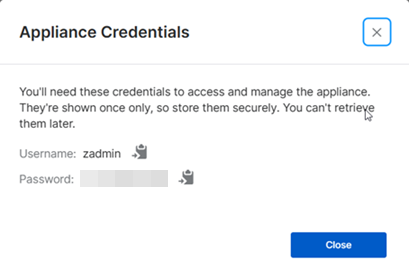

Eine Appliance wird erstellt. In einem Popup-Dialogfeld werden die Anmeldeinformationen angezeigt, die Sie für den Zugriff auf die Appliance und deren Verwaltung benötigen.

Die Anmeldeinformationen werden nur einmal angezeigt. Kopieren Sie sie und bewahren Sie sie auf.

-

Klicken Sie auf Schließen.

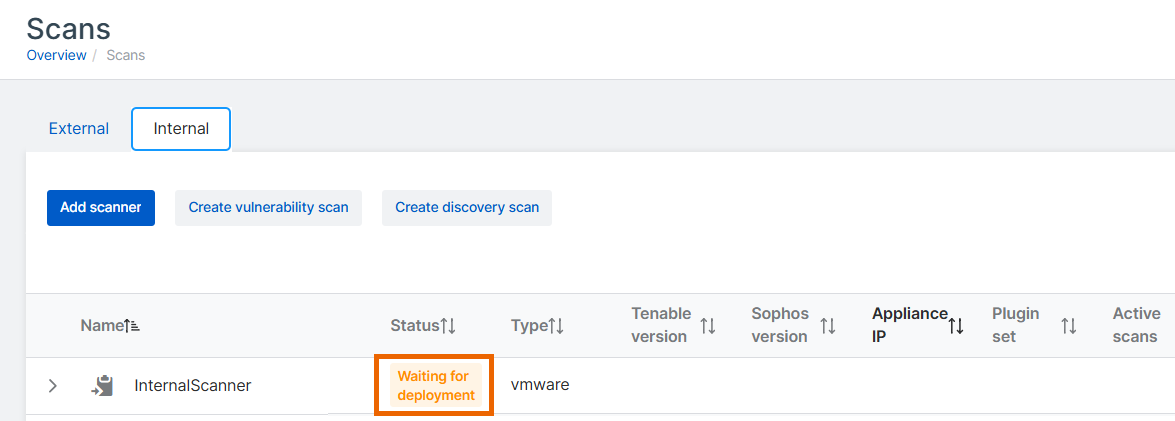

Auf der Seite Scans wird Ihr neuer Scanner nun in der Liste mit dem Status „Warten auf Bereitstellung“ angezeigt.

-

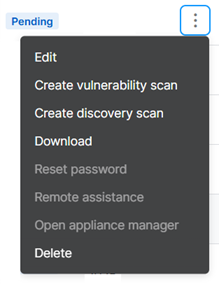

Klicken Sie im Eintrag für Ihren Scanner auf die drei Punkte in der Spalte Aktion.

Nachdem das virtuelle Image erstellt wurde, wird die Option Herunterladen im Menü angezeigt. Wenn dies mehr als einige Minuten dauert, klicken Sie auf die Schaltfläche „Aktualisieren“ oben rechts auf der Seite.

-

Klicken Sie auf Herunterladen, um das virtuelle Image herunterzuladen.

Appliance bereitstellen

Verwenden Sie nun das heruntergeladene Image, um die Appliance in Ihrer virtuellen Infrastruktur bereitzustellen.

Derzeit unterstützen wir folgende Plattformen:

- VMware ESXi 6.7 Update 3 oder höher.

- Hyper-V-Version 6.0.6001.18016 (Windows Server 2016) oder höher.

Für detaillierte Informationen zu Appliance-Voraussetzungen siehe Managed Risk-Appliance-Voraussetzungen.

Klicken Sie unten auf die Registerkarte für Ihre Plattform, um die Anweisungen anzuzeigen.

Einschränkung

In ESXi wird die OVA-Datei von Sophos Central verifiziert und kann nur einmal verwendet werden. Wenn Sie eine neue VM bereitstellen müssen, müssen Sie die OVA-Datei in Sophos Central neu erstellen.

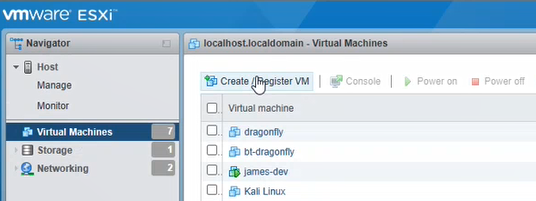

Gehen Sie auf Ihrem ESXi-Host wie folgt vor:

- Wählen Sie Virtual Machines.

-

Klicken Sie auf Create/Register VM.

-

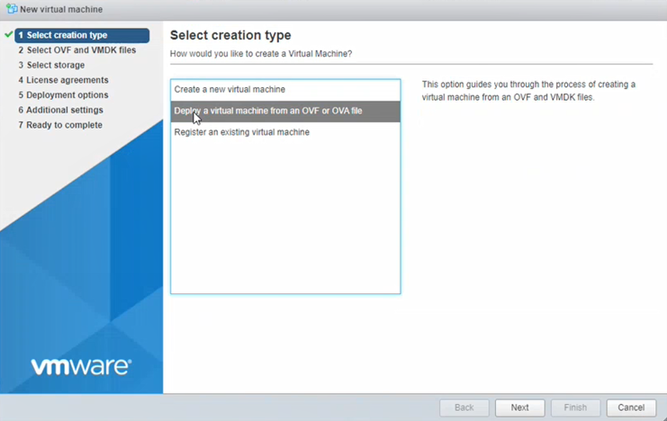

Wählen Sie unter Select creation type die Option Deploy a virtual machine from an OVF or OVA file aus. Klicken Sie auf Weiter.

-

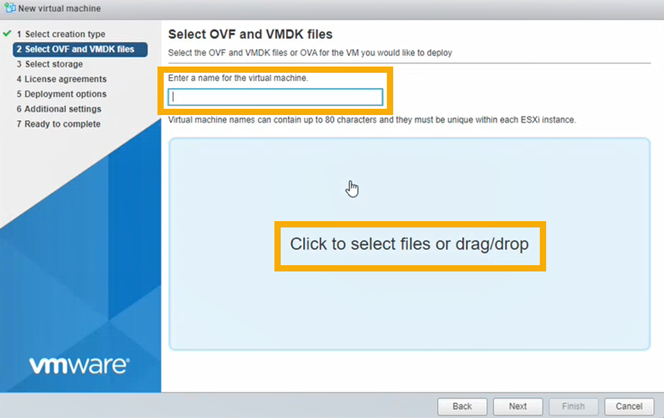

Verfahren Sie unter Select OVF and VMDK files wie folgt:

- Geben Sie den VM-Namen ein.

- Klicken Sie auf die Seite, um Dateien auszuwählen. Wählen Sie die heruntergeladene OVA-Datei aus.

- Klicken Sie auf Weiter.

-

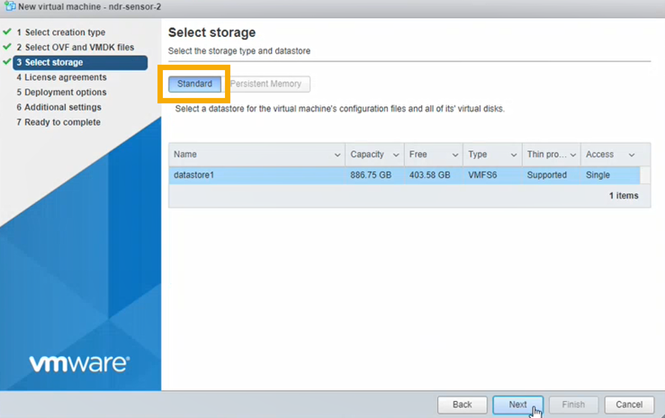

Wählen Sie unter Select storage die Option Standard storage aus. Wählen Sie dann den Datenspeicher aus, in dem Sie Ihre VM ablegen möchten. Klicken Sie auf Weiter.

-

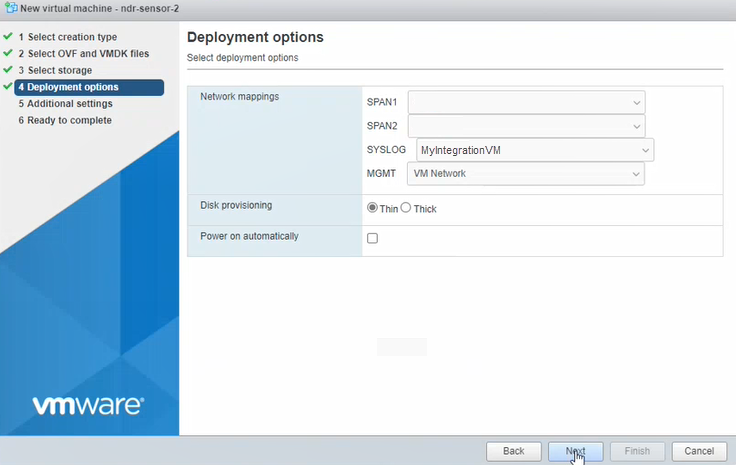

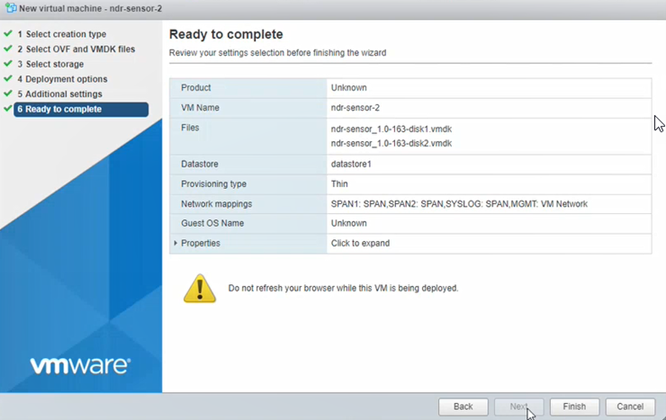

Geben Sie unter Deployment options die folgenden Einstellungen ein.

- SPAN1 und SPAN2. Sie benötigen diese nicht für die Appliance zum Scannen von Schwachstellen. Wählen Sie eine beliebige Portgruppe als Platzhalter aus und trennen Sie sie später in den VM-Einstellungen.

- SYSLOG. Diese Schnittstelle wird nicht für die Appliance zum Scannen von Schwachstellen verwendet. Wir empfehlen, sie so zu konfigurieren, dass sie denselben Adapter verwendet, der für die unten stehende Verwaltungsschnittstelle verwendet wird.

-

Wählen Sie in MGMT die Verwaltungsschnittstelle für die Appliance aus. Dies ist die Schnittstelle, die Sie zuvor in Sophos Central konfiguriert haben. Sie wird zur Durchführung von Schwachstellen-Scans verwendet und kommuniziert mit Sophos.

Wenn Sie DHCP während der Einrichtung ausgewählt haben, stellen Sie sicher, dass die VM eine IP-Adresse über DHCP erhalten kann.

-

Stellen Sie unter Disk Provisioning sicher, dass Thin ausgewählt ist.

- Stellen Sie sicher, dass Power on automatically ausgewählt ist.

- Klicken Sie auf Weiter.

-

Überspringen Sie den Schritt Additional Settings.

-

Klicken Sie auf Fertigstellen. Warten Sie, bis die neue VM in der Liste der VMs angezeigt wird. Dies kann einige Minuten dauern.

-

Schalten Sie die VM ein, und warten Sie, bis die Installation abgeschlossen ist.

Die VM startet zum ersten Mal und prüft, ob sie eine Verbindung zu den richtigen Portgruppen und zum Internet herstellen kann. Ein Neustart wird durchgeführt. Dies kann bis zu 30 Minuten dauern.

-

Gehen Sie in Sophos Central zu Meine Produkte > Managed Risk > Scans.

- Stellen Sie sicher, dass der Tab Intern ausgewählt ist.

-

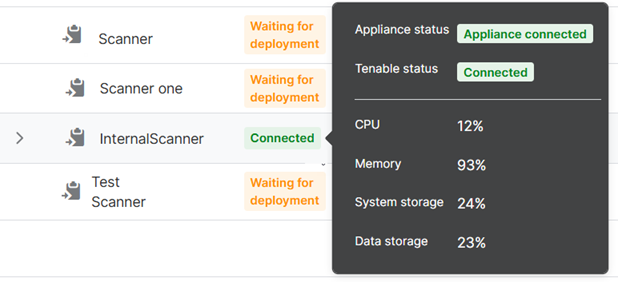

Gehen Sie zu Ihrem Scanner in der Liste. Bewegen Sie den Mauszeiger über den Status, um Details anzuzeigen. Der Status der Appliance ändert sich von Heruntergeladen in Warte auf Appliance, dann in Lade Plug-ins und schließlich in Verbunden.

Der Scannerstatus in der Liste ist ebenfalls „Verbunden“.

Sie können jetzt Ihre Ermittlungs- und Schwachstellen-Scans für interne Assets einrichten.

Die Zip-Datei, die Sie in Sophos Central heruntergeladen haben, enthält die Dateien, die Sie für die Bereitstellung Ihrer VM benötigen: virtuelle Laufwerke, seed.iso und ein PowerShell-Skript.

Um die VM bereitzustellen, gehen Sie wie folgt vor:

- Extrahieren Sie die Zip-Datei in einen Ordner auf Ihrer Festplatte.

- Wechseln Sie zum Ordner, klicken Sie mit der rechten Maustaste auf die

nessus-scanner-Datei und wählen Sie Mit PowerShell ausführen aus. -

Wenn eine Sicherheitswarnung angezeigt wird, klicken Sie auf Öffnen, damit die Datei ausgeführt werden kann.

Das Skript fordert Sie auf, eine Reihe von Fragen zu beantworten.

-

Geben Sie dem VM einen Namen.

- Das Skript zeigt an, wo die VM-Dateien gespeichert werden. Dies ist ein neuer Ordner in Ihrem Standardinstallationsverzeichnis für virtuelle Laufwerke. Geben Sie

Cein, um die Erstellung zu ermöglichen. - Geben Sie die Anzahl der Prozessoren (CPUs) ein, die für die VM verwendet werden sollen.

- Geben Sie den zu verwendenden Speicher in GB ein.

-

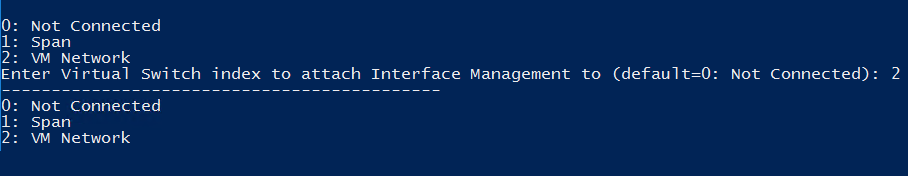

Das Skript zeigt eine nummerierte Liste aller aktuellen vSwitches an.

Wählen Sie den vSwitch aus, dem Sie die Verwaltungsschnittstelle zuordnen möchten, und geben Sie seine Nummer ein. Dies ist die Schnittstelle, die Sie zuvor in Sophos Central konfiguriert haben. Dieser vSwitch wird zur Durchführung von Schwachstellen-Scans und zur Kommunikation mit Sophos verwendet.

Wenn Sie DHCP während der Einrichtung ausgewählt haben, stellen Sie sicher, dass die VM eine IP-Adresse über DHCP erhalten kann.

-

Geben Sie den vSwitch ein, den Sie an die Syslog-Schnittstelle anhängen möchten.

Diese Schnittstelle wird nicht für die Appliance zum Scannen von Schwachstellen verwendet. Geben Sie den vSwitch ein, der für die oben genannte Verwaltungsschnittstelle verwendet wird.

-

Sie müssen keine vSwitches für die Erfassung des Netzwerkverkehrs angeben. Diese Einstellungen sind nur relevant, wenn Sie über Sophos NDR verfügen. Wählen Sie einen beliebigen vSwitch als Platzhalter aus und trennen Sie sie später in den VM-Einstellungen.

Das PowerShell-Skript richtet die VM in Hyper-V ein. Die Meldung Installation erfolgreich abgeschlossen wird angezeigt.

-

Verwenden Sie zum Beenden eine beliebige Taste.

-

Öffnen Sie den Hyper-V Manager. Sie können die VM jetzt in der Liste virtueller Maschinen sehen. Falls erforderlich, können Sie Einstellungen ändern. Schalten Sie ihn dann ein.

Die VM startet zum ersten Mal und prüft, ob sie eine Verbindung zu den richtigen vSwitches und zum Internet herstellen kann. Ein Neustart wird durchgeführt. Dies kann bis zu 30 Minuten dauern.

- Gehen Sie in Sophos Central zu Meine Produkte > Managed Risk > Scans.

- Stellen Sie sicher, dass der Tab Intern ausgewählt ist.

-

Gehen Sie zu Ihrem Scanner in der Liste. Bewegen Sie den Mauszeiger über den Status, um Details anzuzeigen. Der Status der Appliance ändert sich von Heruntergeladen in Warte auf Appliance, dann in Lade Plug-ins und schließlich in Verbunden.

Der Scannerstatus in der Liste ist ebenfalls „Verbunden“.

Sie können jetzt Ihre Ermittlungs- und Schwachstellen-Scans für interne Assets einrichten.

Ermittlungs-Scan erstellen

Ein Ermittlungs-Scan meldet Ihre internen Assets.

Es wird empfohlen, einen Ermittlungs-Scan zu erstellen und den Ermittlungs-Scanbericht anzuzeigen, um sicherzustellen, dass Sie die erwarteten Assets sehen.

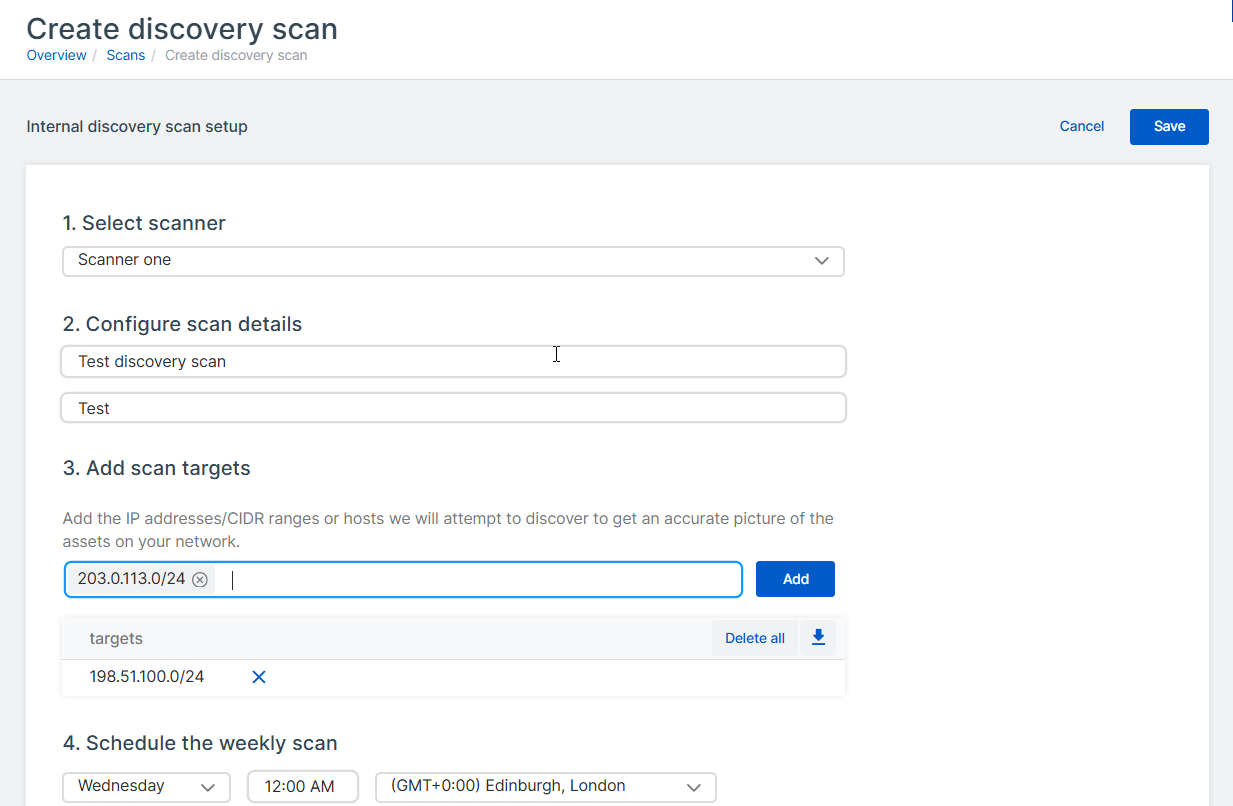

So richten Sie einen Ermittlungs-Scan ein:

- Gehen Sie zu Meine Produkte > Managed Risk > Scans.

- Wählen Sie auf der Seite Scans den Tab Intern aus.

-

Klicken Sie auf Ermittlungs-Scan erstellen.

Die Seite Ermittlungs-Scan erstellen wird geöffnet.

-

Wählen Sie unter Scanner auswählen Ihren Scanner aus der Liste aus.

- Geben Sie in Scandetails konfigurieren einen Namen und eine Beschreibung für den Scan ein.

-

Geben Sie unter Scan-Ziele hinzufügen die Assets an, die Sie scannen möchten, und klicken Sie auf Hinzufügen.

Sie können IP-Adressen, CIDR-IP-Bereiche und Hostnamen eingeben. Wenn Sie Elemente einzeln eingeben, drücken Sie nach jedem Element die ++Eingabetaste++. Sie können auch eine durch Komma getrennte Liste von Elementen in die Zielliste einfügen.

-

Wählen Sie unter Wöchentlichen Scan planen den Tag und die Uhrzeit für den wöchentlichen internen Scan aus.

Standardmäßig werden die Scans um Mitternacht in der ausgewählten Zeitzone ausgeführt.

Nachdem der Scan ausgeführt wurde, wird ein Bericht auf der Seite Managed Risk > Berichtsverlauf verfügbar.

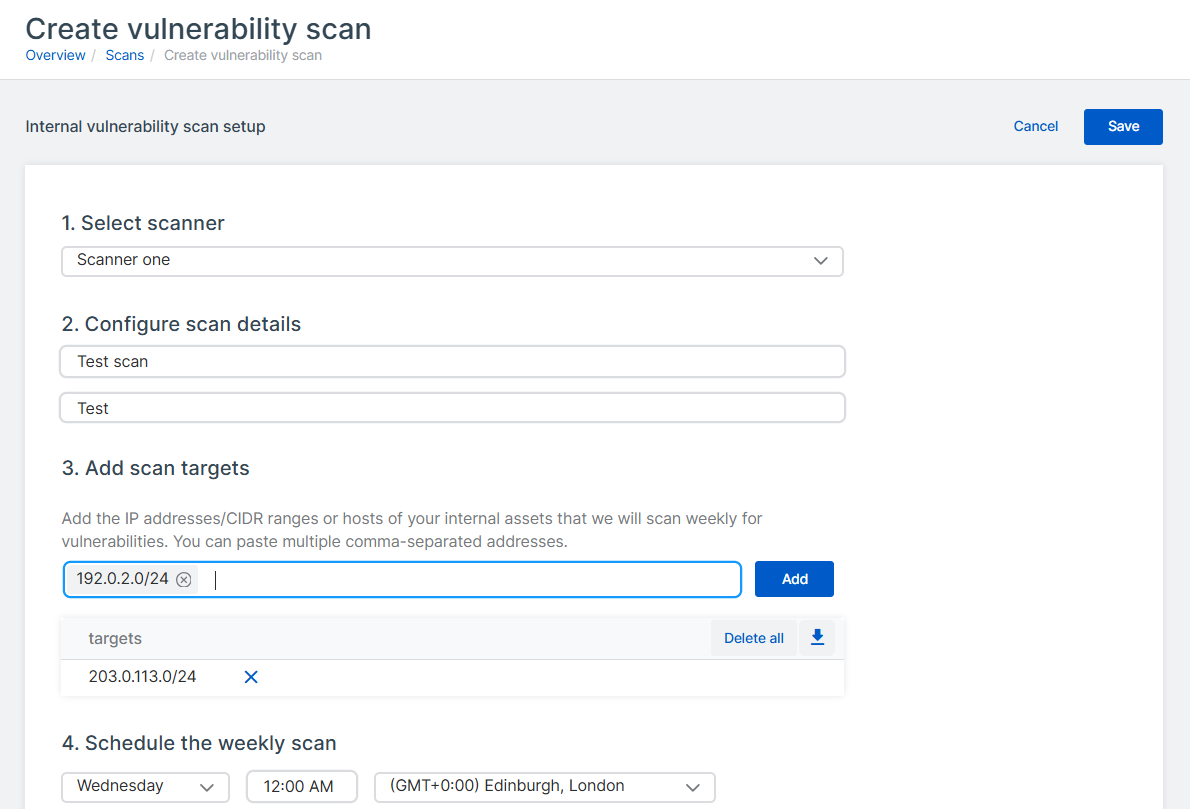

Schwachstellen-Scan erstellen

Informationen dazu, wie Sie Scans interner Schwachstellen optimal nutzen, finden Sie auch unter Richtlinien für Scans interner Schwachstellen.

Scans interner Schwachstellen sind nicht authentifizierte Scans, die keine Anmeldeinformationen zum Scannen des Zielgeräts verwenden und einen externen Angreifer simulieren, der versucht, Zugriff auf ein Gerät zu erhalten.

Gehen Sie wie folgt vor, um einen Schwachstellen-Scan interner Assets einzurichten:

- Gehen Sie zu Meine Produkte > Managed Risk > Scans.

- Wählen Sie auf der Seite Scans den Tab Intern aus.

-

Klicken Sie auf Schwachstellen-Scan erstellen.

Die Seite Schwachstellen-Scan erstellen wird geöffnet.

-

Wählen Sie unter Scanner auswählen Ihren Scanner aus der Liste aus.

-

Verfahren Sie unter Scandetails konfigurieren wie folgt:

- Geben Sie einen Namen und eine Beschreibung für den Scan ein.

- Wählen Sie den Scantyp aus. Authentifiziert oder Nicht authentifiziert.

Wenn Sie Authentifiziert auswählen, wird das Menü Anmeldeinformationen auswählen angezeigt.

-

Wählen Sie in Anmeldeinformationen auswählen die Zugangsdaten aus, die Sie verwenden möchten. Sie können bis zu zehn Zugangsdaten auswählen.

Wenn Sie Zugangsdaten erstellen müssen, klicken Sie auf Erstellen. Für weitere Informationen siehe Managed-Risk-Anmeldeinformationen.

-

Geben Sie unter Scan-Ziele hinzufügen die Assets an, die Sie scannen möchten, und klicken Sie auf Hinzufügen.

Sie können IP-Adressen, CIDR-IP-Bereiche und Hostnamen eingeben. Wenn Sie Elemente einzeln eingeben, drücken Sie nach jedem Element die ++Eingabetaste++. Sie können auch eine durch Komma getrennte Liste von Elementen in die Zielliste einfügen.

-

Wählen Sie unter Wöchentlichen Scan planen den Tag und die Uhrzeit für den wöchentlichen internen Scan aus.

Standardmäßig werden die Scans um Mitternacht in der ausgewählten Zeitzone ausgeführt.

-

Klicken Sie oben rechts auf der Seite auf Speichern.

Ihr Schwachstellen-Scan ist jetzt eingerichtet und wird zum geplanten Zeitpunkt ausgeführt.

Nach der Ausführung Ihres wöchentlichen Scans interner Schwachstellen werden die Scanberichte auf der Seite Managed Risk > Berichtsverlauf verfügbar.

Richtlinien für Scans interner Schwachstellen

Bei Scans interner Schwachstellen beträgt die maximale Anzahl interner Assets, die Sie scannen dürfen, 120 % der Anzahl Ihrer Managed Risk-Lizenzen.

Sie können Schwachstellen-Scans konfigurieren, um Assets auf verschiedenen VLANs in Ihrem physischen Netzwerk zu scannen. Es ist jedoch erforderlich, dass die Scan-Appliance vollen bidirektionalen Zugriff auf alle Ports und Protokolle auf den anderen VLANs im Netzwerk hat.

Das Hinzufügen von CIDR-Bereichen mit Suffixen von /16 und niedriger kann zu Scan-Timeouts führen, da der Scanner versucht, eine große Anzahl von Objekten zu scannen. Um dies zu vermeiden, sollten Sie mehrere Scans einrichten. So können Sie verschiedene Netzwerkbereiche an verschiedenen Tagen und zu unterschiedlichen Zeiten scannen.

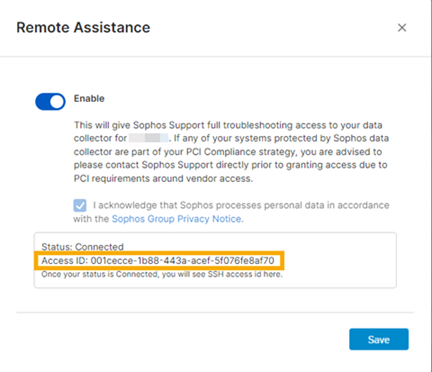

Remote-Unterstützung für Appliances

In einigen Fällen muss sich der Sophos Support per Fernzugriff mit der Appliance verbinden. Nachfolgend ist beschrieben, wie Sie dem Support für maximal sieben Tage Zugriff gewähren können.

Die Appliance muss online sein.

- Gehen Sie zu Meine Produkte > Managed Risk > Scans.

- Wählen Sie auf der Seite Scans den Tab Intern aus.

-

Suchen Sie die Appliance. Klicken Sie in der rechten Spalte auf die Schaltfläche mit den drei Punkten

und wählen Sie Remote-Unterstützung aus.

und wählen Sie Remote-Unterstützung aus. -

Führen Sie im Dialog Remote-Unterstützung folgende Schritte aus:

- Wählen Sie Aktivieren aus.

- Aktivieren Sie das Kontrollkästchen für die Bestätigung der Datenschutzerklärung der Sophos Group.

- Klicken Sie auf Speichern.

Sophos Central fordert von der Appliance eine Zugriffs-ID an. Wenn diese vorliegt, wird sie im Dialog angezeigt.

-

Kopieren Sie die Zugriffs-ID und senden Sie diese an den Sophos Support. Der Support benötigt die ID, um auf Ihre Appliance zuzugreifen.

Die Freischaltung der Remote-Unterstützung endet automatisch nach sieben Tagen. Sie können die Remote-Unterstützung auch manuell beenden, indem Sie erneut den Dialog Remote-Unterstützung öffnen und Aktivieren ausschalten.