AWS CloudTrail

-

Update zur AWS-Integration

Diese AWS-Integration wird in Zukunft außer Kraft gesetzt und sollte nicht mehr verwendet werden. Wir empfehlen die Migration zu Sophos Cloud Optix, um die erweiterten Funktionen zu nutzen.

Verwenden Sie Sophos Cloud Optix, um AWS in Sophos Central zu integrieren. Für weitere Informationen siehe Sophos Cloud Optix.

MSP Flex-Kunden benötigen das Integrationslizenzpaket „Public Cloud“, um diese Funktion nutzen zu können.

Sie können AWS CloudTrail in Sophos Central integrieren, sodass Protokolle an Sophos zur Analyse gesendet werden.

Vorbereitende Schritte

Während der Integration geben wir Ihnen Befehle zum Kopieren und Ausführen. Sie müssen diese Befehle auf einem lokalen Terminal mit installierter AWS-CLI oder in AWS CloudShell ausführen. Weitere Informationen zum Einrichten der AWS-Kommandozeile finden Sie unter Erste Schritte mit der AWS-Kommandozeile.

Sie können die Befehle als IAM-Benutzer mit der Rolle „Administrator“ ausführen. Wenn Sie keinen Zugriff auf ein entsprechendes Konto haben, können Sie eine benutzerdefinierte Rolle mit bestimmten Berechtigungen erstellen. Die erforderlichen Berechtigungen finden Sie unter Benutzerdefinierte Rollenberechtigungen.

AWS CloudTrail-Integration einrichten

So integrieren Sie Ihre AWS-Umgebung:

- Gehen Sie in Sophos Central zu Bedrohungsanalyse-Center und klicken Sie auf Integrationen.

-

Klicken Sie auf AWS CloudTrail.

Wenn Sie bereits Verbindungen zu AWS-Umgebungen eingerichtet haben, sehen Sie diese hier.

-

Klicken Sie auf Hinzufügen. Der Integrationsschritte-Assistent führt Sie durch den Prozess der Verbindung mit Ihrer AWS-Umgebung.

- Wählen Sie in Schritt 1 aus, ob Sie AWS-Organisationen verwenden oder nicht.

- Wählen Sie aus, ob Sie neue Ressourcen erstellen oder vorhandene verwenden möchten.

- Füllen Sie den Rest des Formulars mit Ihren AWS-Daten aus.

- Klicken Sie auf Speichern und fortfahren.

- Kopieren Sie in Schritt 2 den

curl-Befehl. -

Gehen Sie zu einem lokalen Terminal mit installierter AWS-CLI oder zu AWS CloudShell und führen Sie den

curl-Befehl aus.Mit diesem Befehl wird das Integrationsskript heruntergeladen.

-

Gehen Sie zu Sophos Central.

- Kopieren Sie in Schritt 3 den Integrationsbefehl.

-

Gehen Sie zu einem lokalen Terminal mit installierter AWS-CLI oder zu AWS CloudShell und führen Sie den Integrationsbefehl aus.

Das Skript integriert Ihren AWS CloudTrail mit Sophos Central.

-

Gehen Sie zu Sophos Central.

Die AWS-Umgebung wird in der Liste angezeigt.

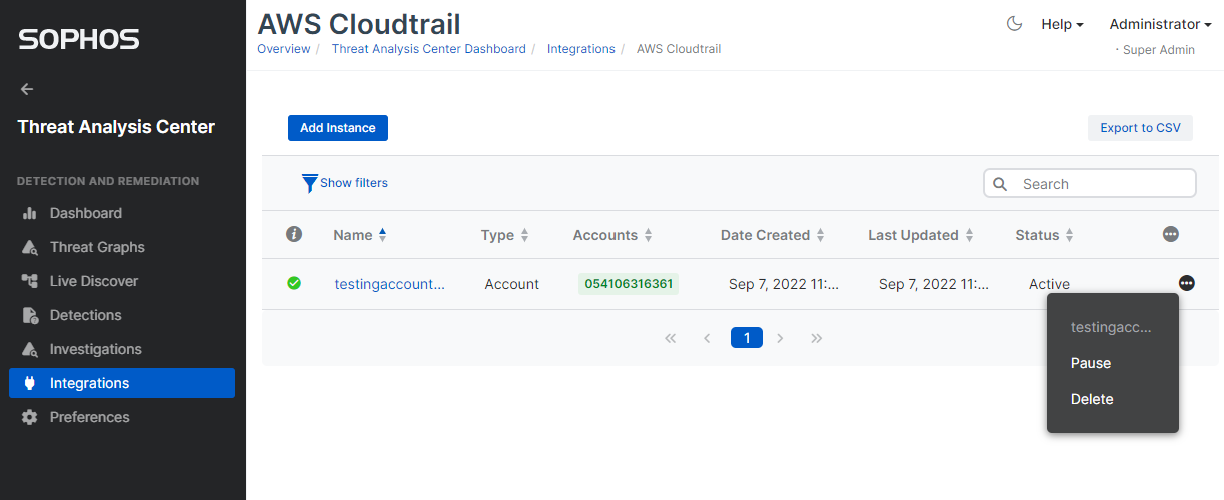

AWS CloudTrail-Integrationen verwalten

Sie können auf den Namen der AWS-Umgebung klicken, um die Einstellungen zu bearbeiten.

Status zeigt den Status der Integration in eine AWS-Umgebung an. Dieser kann „angehalten“, „aktiv“, „getrennt“ oder „gelöscht“ lauten.

Sie können je nach aktuellem Status auf das Symbol „Mehr“ klicken und Aktionen auswählen.

Um eine Verbindung zu löschen, klicken Sie auf Löschen. Ein Assistent führt Sie mithilfe von AWS-Kommandozeilen-Befehlen durch das Löschen der Verbindung.

Wenn Ihre Sophos-Lizenz abläuft, werden Ihre Verbindungen angehalten. Wenn Sie Ihre Lizenz erneuern, werden die Verbindungen automatisch aktiv.

Konten von AWS-Organisationen einschließen

Wenn Sie AWS-Organisationen verwenden, können Sie auswählen, welche Konten in die Datenerfassung einbezogen werden sollen.

- Gehen Sie in Sophos Central zu Bedrohungsanalyse-Center > Integrationen > Marketplace.

-

Klicken Sie auf AWS CloudTrail.

Eine Liste Ihrer Integrationen wird angezeigt.

-

Klicken Sie dann auf den Namen der Integration, die Sie ändern möchten.

Wenn Sie viele Integrationen haben, verwenden Sie den Filter, um die Integrationen aufzulisten, die AWS-Organisationen verwenden.

-

Unter Details bearbeiten > Konten können Sie eine durch Kommata getrennte Liste von Konto-IDs hinzufügen, für die Sie Daten erfassen möchten.

- Klicken Sie auf Speichern.

Wir sammeln jetzt nur noch Daten von den AWS-Konten in der Liste.

Benutzerdefinierte Rollenberechtigungen

Sie können die AWS-Befehle ausführen, die wir Ihnen von einem IAM-Benutzer mit der Rolle „Administrator“ geben.

Wenn Sie stattdessen eine benutzerdefinierte Rolle einrichten möchten, verwenden Sie die folgenden Berechtigungen:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"iam:CreateRole",

"iam:AttachRolePolicy",

"iam:PutRolePolicy",

"iam:CreatePolicy",

"iam:PassRole",

"iam:DeleteRole",

"iam:DeleteRolePolicy",

"iam:GetPolicy",

"iam:GetPolicyVersion",

"iam:GetRole",

"iam:GetRolePolicy",

"iam:ListAttachedRolePolicies",

"iam:CreateServiceLinkedRole",

"iam:CreateInstanceProfile",

"iam:TagRole",

"tag:TagResources",

"ec2:DescribeRegions",

"s3:CreateBucket",

"s3:ListBucket",

"s3:PutBucketPolicy",

"s3:PutEncryptionConfiguration",

"s3:GetBucket*",

"s3:PutBucketTagging",

"s3:PutLifecycleConfiguration",

"s3:PutBucketNotification",

"s3:GetAccelerateConfiguration",

"sns:GetTopicAttributes",

"sns:CreateTopic",

"sns:DeleteTopic",

"sns:Subscribe",

"sns:AddPermission",

"sns:RemovePermission",

"sns:Unsubscribe",

"sns:TagResource",

"sns:SetTopicAttributes",

"sns:ListTagsForResource",

"sns:GetSubscriptionAttributes",

"sts:GetCallerIdentity",

"lambda:AddPermission",

"lambda:CreateFunction",

"lambda:GetFunction",

"lambda:GetPolicy",

"lambda:ListVersionsByFunction",

"lambda:TagResource",

"cloudtrail:CreateTrail",

"cloudtrail:DescribeTrails",

"cloudtrail:PutEventSelectors",

"cloudtrail:StartLogging",

"cloudtrail:UpdateTrail",

"cloudtrail:GetTrailStatus",

"cloudtrail:ListTags",

"cloudtrail:GetEventSelectors",

"cloudtrail:AddTags",

"cloudtrail:GetInsightSelectors",

"logs:CreateLogGroup",

"logs:PutLogEvents",

"logs:CreateLogStream",

"logs:CreateLogDelivery",

"logs:DeleteLogGroup",

"logs:DescribeLogGroups",

"logs:PutSubscriptionFilter",

"logs:PutRetentionPolicy",

"logs:ListTagsLogGroup"

],

"Resource": "*"

}

]

}