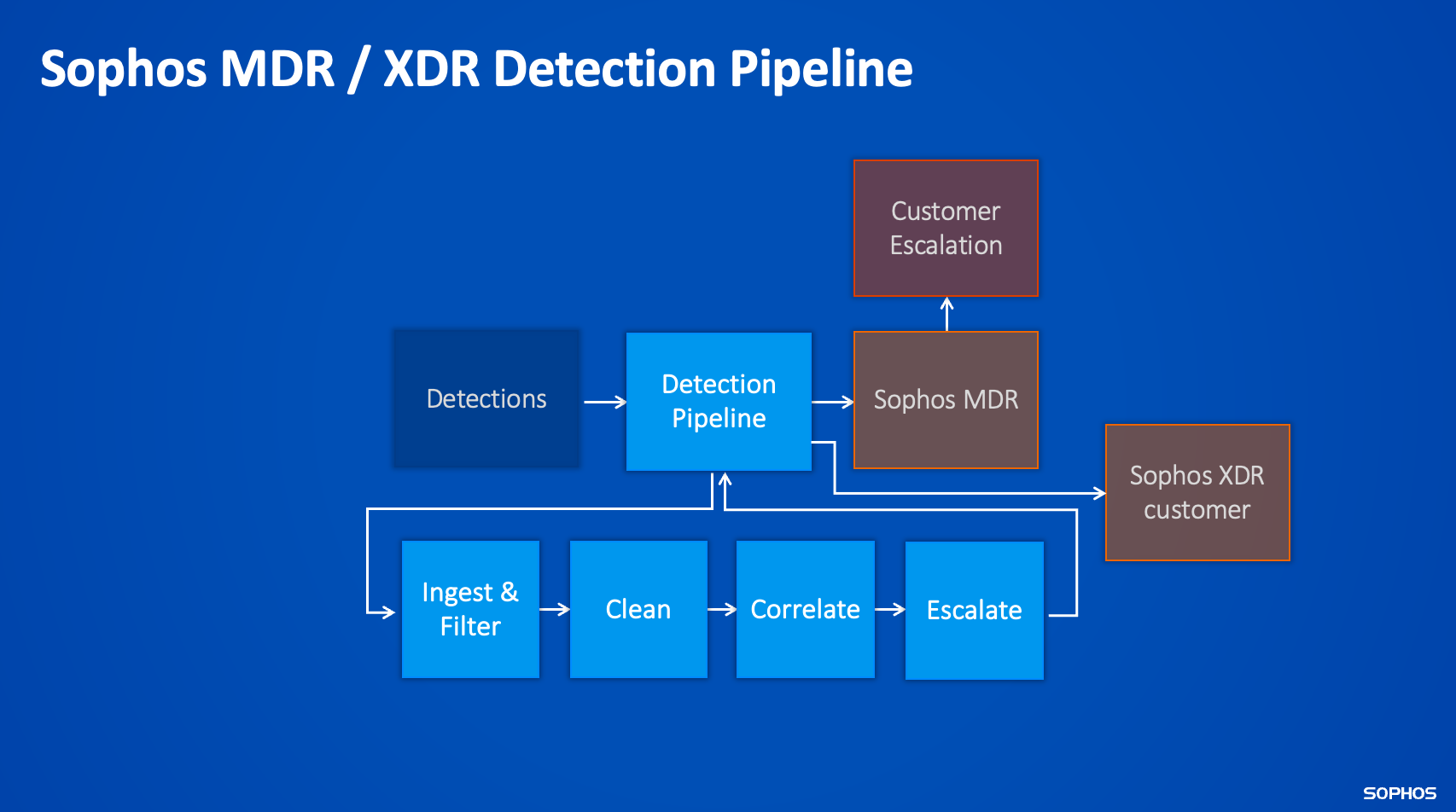

Pipeline zu Erkennungen von Integrationen

Auf dieser Seite erfahren Sie, wie Sophos-Produktintegrationen Erkennungen aufnehmen, filtern, bereinigen, korrelieren und eskalieren.

Hinweis

Informationen zum Überwachen der Anzahl der erfassten und verarbeiteten Erkennungen finden Sie unter Telemetrie-Stationen.

Schritt 1: Erfassen und filtern

Wir erfassen Telemetriedaten und filtern irrelevante Informationen heraus.

Hierzu gehen wie folgt vor:

- Lokal: Ein Protokollsammler im Kundennetzwerk leitet Warnmeldungen an Sophos Central weiter.

- In der Cloud: Eine API sendet Warnmeldungen an Sophos Central.

Hinweis

Um die Service-Kontinuität für alle Benutzer zu gewährleisten, filtert Sophos mitunter Dateneingaben von Kunden oder nimmt Stichproben vor. Dies zeigt sich vorübergehend in unterschiedlichen Warnmeldungsaufkommen zwischen der Phase „Erfassen“ und „Verarbeiten“. Es kann auch dazu führen, dass Daten erneut in die Warteschlange gestellt werden, sodass sie erneut verarbeitet werden können, um dem Kunden eine umfassende Abdeckung zu bieten.

Schritt 2: Sauber

Die Daten, die wir erfassen, sind nicht standardisiert, daher verarbeiten wir sie zunächst in einem konsistenten, standardisierten Schema.

Schritt 3: Ereignis-Korrelation

In diesem Schritt gruppieren wir die scheinbar nicht zusammenhängenden Warnmeldungen in Cluster verwandter Warnmeldungen zu gruppieren.

Für die Gruppierung von Warnmeldungen verwenden wir folgende Kriterien:

- Ziel ist dabei, dass jedes Warnmeldungs-Cluster eine verwandte Aktivität darstellt.

- Wir gruppieren Warnmeldungen nach Zeit, basierend auf MITRE ATT&CK-Techniken und ähnlichen Indikatoren für eine Kompromittierung (IOCs) oder Einheiten.

- Wir verwenden das MITRE-Framework, um Ereignisse basierend auf spezifischen Anwendungsfällen für Bedrohungen zu gruppieren.

Schritt 4: Eskalieren

Die Logik entscheidet nun, welche Cluster zur weiteren Analyse an unsere Sicherheitsexperten eskaliert werden sollen.

Falls erforderlich, führt der Sicherheitsexperte die Analyse durch und wir benachrichtigen den Kunden darüber.

In der Regel stellen wir die folgenden Informationen bereit:

- Eine Beschreibung des Vorfalls.

- Spezifische Details zu Warnmeldungen, die auf die wahrscheinlich schwerwiegendste Bedrohung hinweisen.

- Jede spezifische Infrastruktur, die bedroht ist.

- Spezifische Zeitpunkte, zu denen Ereignisse aufgetreten sind.

- Beurteilung des Schweregrads (ob es sich um ein ernstes Problem oder um einen False Positive handelt und ob alle Warnmeldungen bearbeitet wurden).

- Schritte zur Abmilderung möglicher Auswirkungen (sofern zutreffend).