Fortinet FortiGate integrieren

MSP Flex-Kunden benötigen das Integrationslizenzpaket „Firewall“, um diese Funktion nutzen zu können.

Sie können Fortinet FortiGate in Sophos Central integrieren. Dadurch kann FortiGate Firewall-Warnungen an Sophos zur Analyse senden.

Diese Integration verwendet einen auf einer virtuellen Maschine (VM) gehosteten Protokollsammler. Zusammen werden sie als Integrations-Appliance bezeichnet. Die Appliance empfängt Daten von Drittanbietern und sendet sie an den Sophos Data Lake.

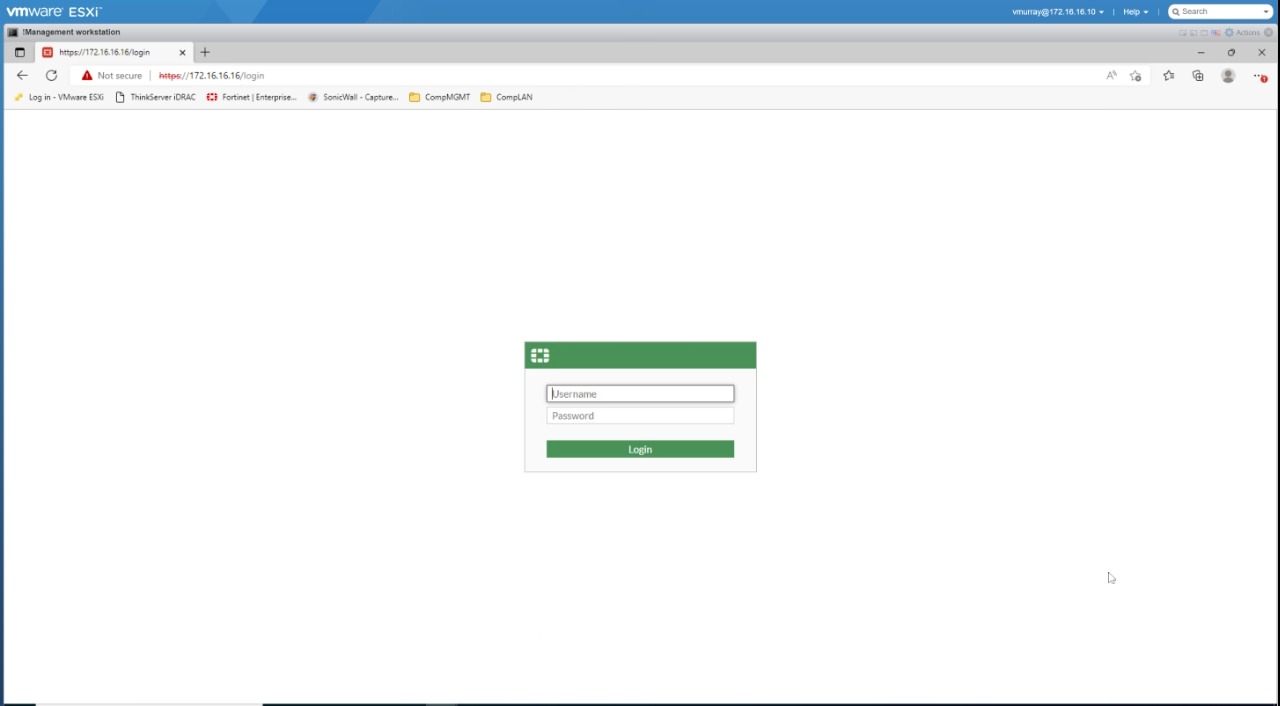

Auf dieser Seite wird die Integration mit einer Appliance unter ESXi oder Hyper-V beschrieben. Wenn Sie eine Appliance in AWS integrieren möchten, siehe Integrationen in AWS.

Wichtige Schritte

Die wichtigsten Schritte einer Integration lauten wie folgt:

- Fügen Sie eine Integration für dieses Produkt hinzu. In diesem Schritt erstellen Sie ein Image der Appliance.

- Laden Sie das Image herunter und stellen Sie es auf Ihrer VM bereit. Dies wird zu Ihrer Appliance.

- Konfigurieren Sie FortiGate so, dass Daten an die Appliance gesendet werden.

Voraussetzungen

Appliances haben System- und Netzwerkzugriffsanforderungen. Um zu überprüfen, ob Sie diese erfüllen, lesen Sie Appliance-Anforderungen.

Eine neue Integration hinzufügen

Um die Integration hinzuzufügen, gehen Sie folgendermaßen vor:

- Gehen Sie in Sophos Central zu Bedrohungsanalyse-Center > Integrationen > Marketplace.

-

Klicken Sie auf Fortinet FortiGate.

Die Seite Fortinet FortiGate wird geöffnet. Sie können hier Integrationen hinzufügen und eine Liste aller bereits konfigurierten Integrationen anzeigen.

-

Klicken Sie unter Datenerfassung (Sicherheitsalarme) auf Konfiguration hinzufügen.

Hinweis

Wenn dies die erste Integration ist, die Sie hinzugefügt haben, werden Sie zur Angabe von Details zu Ihren internen Domänen und IP-Adressen aufgefordert. Siehe Details zu Ihren Domänen und IPs eingeben.

Integrations-Einrichtungsschritte wird angezeigt.

Appliance konfigurieren

In den Integrations-Einrichtungsschritten können Sie eine neue Appliance konfigurieren oder eine vorhandene Appliance verwenden.

Hier wird davon ausgegangen, dass Sie eine neue Appliance konfigurieren. Erstellen Sie dazu wie folgt ein Image:

- Geben Sie einen Integrationsnamen und eine Beschreibung ein.

- Klicken Sie auf Neue Appliance erstellen.

- Geben Sie einen Namen und eine Beschreibung für die Appliance ein.

- Wählen Sie die virtuelle Plattform aus. Derzeit unterstützen wir VMware ESXi 6.7 Update 3 und neuer sowie Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) und neuer.

-

Legen Sie die IP-Einstellungen für die internetseitigen Netzwerk-Ports fest. Dadurch wird die Verwaltungsschnittstelle für die Appliance eingerichtet.

-

Wählen Sie DHCP, um die IP-Adresse automatisch zuzuweisen.

Hinweis

Wenn Sie DHCP auswählen, müssen Sie die IP-Adresse reservieren.

-

Wählen Sie Manuell, um die Netzwerkeinstellungen festzulegen.

-

-

Wählen Sie die Syslog-IP-Version aus und geben Sie die Syslog-IP-Adresse ein.

Sie benötigen diese Syslog-IP-Adresse später, wenn Sie FortiGate so konfigurieren, dass Daten an Ihre Appliance gesendet werden.

-

Wählen Sie ein Protokoll aus.

Sie müssen dasselbe Protokoll verwenden, wenn Sie FortiGate zum Senden von Daten an Ihre Appliance konfigurieren.

-

Klicken Sie auf Speichern.

Wir erstellen die Integration und sie wird in Ihrer Liste angezeigt.

In den Integrationsdetails sehen Sie die Portnummer für die Appliance. Sie benötigen dies später, wenn Sie FortiGate so konfigurieren, dass Daten dorthin gesendet werden.

Es kann einige Minuten dauern, bis das Appliance-Image bereit ist.

Appliance bereitstellen

Einschränkung

In ESXi wird die OVA-Datei von Sophos Central verifiziert und kann nur einmal verwendet werden. Wenn Sie eine weitere VM bereitstellen müssen, müssen Sie in Sophos Central noch eine OVA-Datei erstellen.

Verwenden Sie das Image, um die Appliance wie folgt bereitzustellen:

- Klicken Sie in der Liste der Integrationen unter Aktionen auf die Download-Aktion für Ihre Plattform, zum Beispiel OVA herunterladen für ESXi.

- Wenn der Download des Image abgeschlossen ist, stellen Sie es auf Ihrer VM bereit. Siehe Appliances bereitstellen.

FortiGate konfigurieren

Jetzt konfigurieren Sie FortiGate so, dass Alarme an die Sophos-Appliance auf der VM gesendet werden.

Hinweis

Sie können mehrere Instanzen von FortiGate so konfigurieren, dass Daten über dieselbe Appliance an Sophos gesendet werden. Nachdem Sie die Integration abgeschlossen haben, wiederholen Sie die Schritte in diesem Abschnitt für die anderen Instanzen von FortiGate. Sie müssen die Schritte in Sophos Central nicht wiederholen.

Konfigurieren Sie FortiGate wie folgt:

- Melden Sie sich an der Befehlszeilenschnittstelle (CLI) an.

-

Geben Sie die folgenden Befehle ein, um die Syslog-Weiterleitung zu aktivieren und Daten an die Appliance zu senden. Stellen Sie sicher, dass Sie die richtigen Befehle für Ihre FortiGate-Version verwenden.

config log syslogd setting set status enable set facility user set port <Portnummer Ihrer Appliance> set server <Syslog-IP-Adresse Ihrer Appliance> set mode udp set format cef endconfig log syslogd setting set status enable set facility user set port [Portnummer Ihrer Appliance] set server [Syslog-IP-Adresse Ihrer Appliance] set format cef set reliable disable end

Hinweis

Sie können bis zu vier Syslog-Server konfigurieren. Ersetzen Sie einfach syslogd durch syslogd2, sylsogd3 oder syslogd4 in der ersten Zeile, um jeden Syslog-Server zu konfigurieren.

Ihre FortiGate-Alarme sollten jetzt nach der Validierung im Sophos Data Lake angezeigt werden.

Alarme anpassen

Die meisten FortiGate-Funktionen werden standardmäßig protokolliert.

Um sicherzustellen, dass die Funktionen für Datenverkehr, Web- und URL-Filterung protokolliert werden, geben Sie die folgenden Befehle ein. Stellen Sie sicher, dass Sie die richtigen Befehle für Ihre FortiGate-Version verwenden.

config log syslogd filter

set severity warning

set forward-traffic enable

set local-traffic enable

set multicast-traffic enable

set sniffer-traffic enable

set anomaly enable

end

config log syslogd filter

set traffic enable

set web enable

set url-filter enable

end

FortiGate 5.4 und höher kann auch verweisende URLs protokollieren. Eine verweisende URL ist die Adresse der Webseite, auf der ein Benutzer auf einen Link geklickt hat, um zur aktuellen Seite zu gelangen. Dies ist nützlich für die Analyse der Internetnutzung.

Gehen Sie wie folgt vor, um die Protokollierung der verweisende URL für jedes Web-Profil zu aktivieren:

config webfilter profile

edit [Name Ihres Profils]

set log-all-url enable

set web-filter-referer-log enable

end

Weitere Ressourcen

Dieses Video führt Sie durch die Einrichtung der Integration.

Weitere Informationen zur Protokollierung auf einem Remote-Syslog-Server finden Sie im Fortinet Logging and Reporting Guide.