Microsoft-365-Integrationen

Sie können Microsoft-Software und -Dienste in Sophos Central integrieren.

Integrationen konfigurieren

Um eine zu konfigurieren, klicken Sie auf Bedrohungsanalyse-Center > Integrationen > Marketplace und anschließend auf die Integration.

Details zum Konfigurieren der einzelnen Integrationen finden Sie auf den folgenden Seiten:

- Microsoft 365-Verwaltungsaktivität

- Microsoft 365 Response Actions

- Microsoft Graph-Sicherheits-API (Legacy)

- MS Graph-Sicherheits-API v2

Dieses Video führt Sie durch die Konfiguration aller Microsoft-Integrationen.

So funktionieren Integrationen

Die Sophos XDR-Plattform lässt sich mithilfe der Microsoft Verwaltungsaktivitäts-API und der Microsoft Graph-Sicherheits-API in Microsoft integrieren. Sophos verwendet beide APIs unabhängig voneinander, um Bedrohungen in der Microsoft 365-Umgebung zu erkennen.

M365-Verwaltungsaktivität

Mithilfe der Verwaltungsaktivitäts-API erfasst die Sophos XDR-Plattform Überwachungsprotokolle von der Microsoft 365-Umgebung. Sophos nutzt diese Überwachungsprotokolle sowohl zur Erkennung von Bedrohungen als auch zur Erfassung zusätzlicher unterstützender Informationen für Analysten während einer Analyse. Diese Überwachungsprotokolle stehen allen Microsoft 365-Kunden unabhängig von der in ihrer Umgebung verwendeten Lizenzierung zur Verfügung.

Die Verwaltungsaktivitäts-API bietet Zugriff auf M365-Überwachungsprotokolle, einschließlich Protokolle für die folgenden Aktivitäten:

- Zugriff auf Dateien und Ordner, Downloads, Bearbeiten und Löschen

- Freigabe von Aktivitäten

- Änderungen von Einstellungen

- Benutzeranmeldungen

- Administrative Aktionen, wie Änderungen an den Einstellungen der Mandantenkonfiguration

Das Sophos-Team für die Erkennung erstellt regelmäßig Erkennungsregeln, die auf diesen Überwachungsprotokollen von Microsoft basieren. Anhand dieser Erkennungsregeln können Analysten Szenarien untersuchen, die auf eine Kompromittierung des Kontos oder eine Kompromittierung der geschäftlichen E-Mail (Business Email Compromise, BEC) hindeuten könnten. Beispiele hierfür sind die Manipulation von Posteingangsregeln, der Diebstahl von Sitzungstoken, Man-in-the-Middle-Angriffe, die Zustimmung zu böswilligen Programmen und vieles mehr.

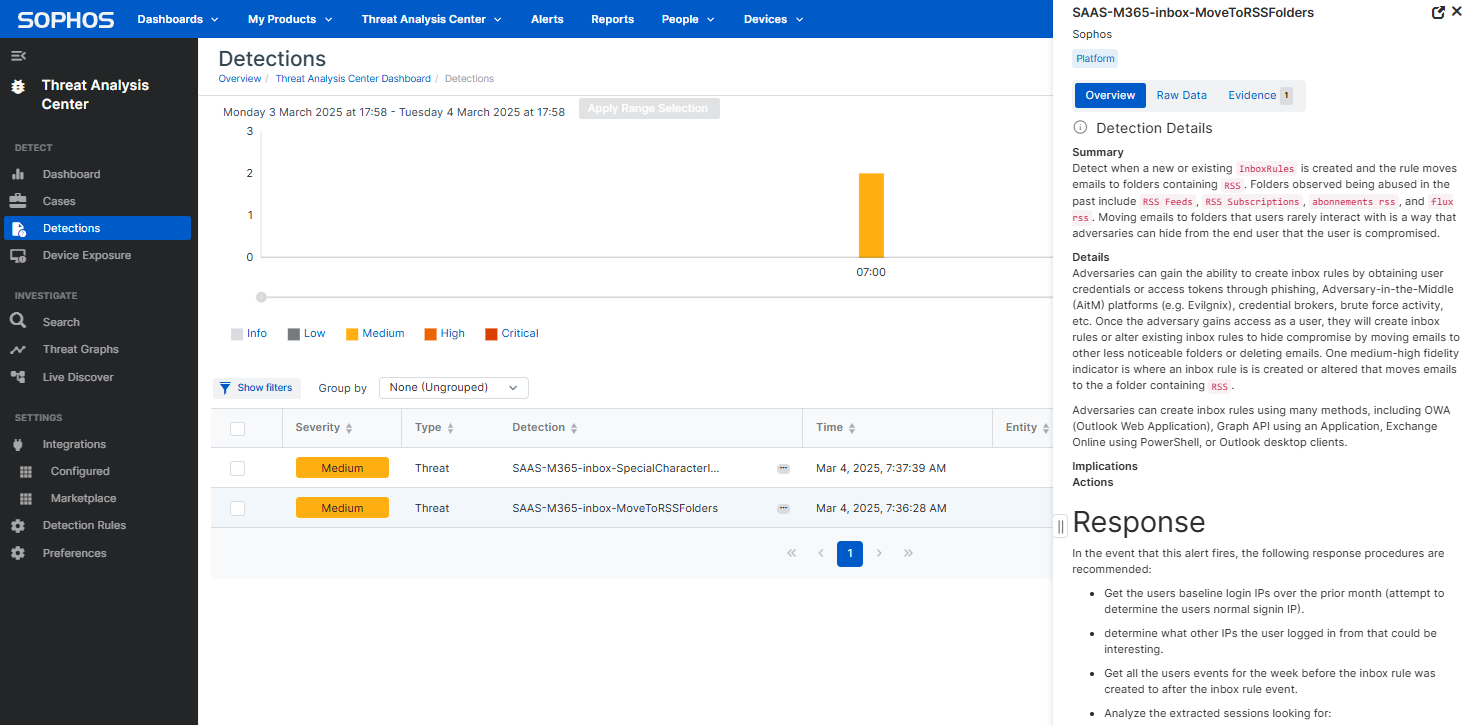

Sie können die Sophos-basierten M365-Erkennungen in Ihrer Umgebung sehen, indem Sie im Bedrohungsanalyse-Center auf die Seite Erkennungen gehen. Die Erkennungen sind mit SAAS-M365-xxxxx gekennzeichnet und gehören zur Kategorie „Plattform“. Sie können nach dieser Kategorie filtern, wie im folgenden Beispiel gezeigt:

Da die Microsoft Verwaltungsaktivitäts-Überwachungsprotokolle im Sophos Data Lake gespeichert werden, können Analysten diese bei der Analyse von Vorfällen in einer Umgebung verwenden. Zum Beispiel können die Anmeldungen eines Benutzers überprüft werden, um verdächtige Anmeldereignisse zu bestätigen oder zu identifizieren oder um die Kontoaktivitäten in der Microsoft 365-Umgebung zu analysieren, während das Konto kompromittiert wurde.

Weitere Informationen darüber, welche Daten Microsoft über die Verwaltungsaktivitäts-API bereitstellt, finden Sie unter Überwachungsprotokollaktivitäten.

M365 Response Actions

Sie können Microsoft 365 M365 Response Actions in Sophos Central integrieren. Dadurch können Sie Maßnahmen ergreifen, um Probleme in Daten zu beheben, die von der Integration der M365-Verwaltungsaktivität an Sophos gesendet wurden.

Im Abschnitt Fälle des Threat Analysis Center von Sophos Central können Sie sich die Erkennung ansehen und die folgenden Maßnahmen ergreifen:

- Benutzeranmeldungen sperren oder erlauben. Dies hilft dabei, den unbefugten Zugriff auf Ihre Systeme zu verhindern.

- Alle aktuellen Sitzungen trennen oder widerrufen. Dies hilft dabei, kompromittierte Konten zu isolieren und Seitwärtsbewegungen („Lateral Movement“) von Bedrohungen zu unterbinden.

- Posteingangsregeln für den Benutzer deaktivieren. Dies hilft, die böswillige Weiterleitung vertraulicher E-Mails, Sicherheitsumgehung, Löschung von Beweisen u. v. m. zu verhindern.

Informationen dazu, wie Fälle funktionieren, finden Sie in Fälle. Informationen zu Reaktionsmaßnahmen finden Sie unter Auf Fälle reagieren.

MS-Graph-Sicherheits-API v2

Diese Integration ist für den Dienst „Warnungen v2“ (Warnungen und Vorfälle) von MS Graph-Sicherheits-API vorgesehen. Wir empfehlen Ihnen, diese Version der MS Graph-Sicherheits-API zu verwenden.

Mithilfe der MS Graph-Sicherheits-API nimmt Sophos-Erkennungsereignisse auf, die von Microsoft generiert wurden, basierend auf Telemetriedaten, die im Microsoft-Ökosystem beobachtet wurden. Je nach Schweregrad dieser Microsoft-Erkennung werden Fälle erstellt, die Analysten untersuchen und darauf reagieren können.

Folgende Komponenten oder „Anbieter“ generieren Erkennungsereignisse für die Graph-Sicherheits-API generieren:

- Entra ID Protection

- Microsoft Defender 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Endpoint

- Microsoft Defender for Identity

- Microsoft Defender for Office 365

- Microsoft Purview Data Loss Prevention

- Microsoft Purview Insider Risk Management

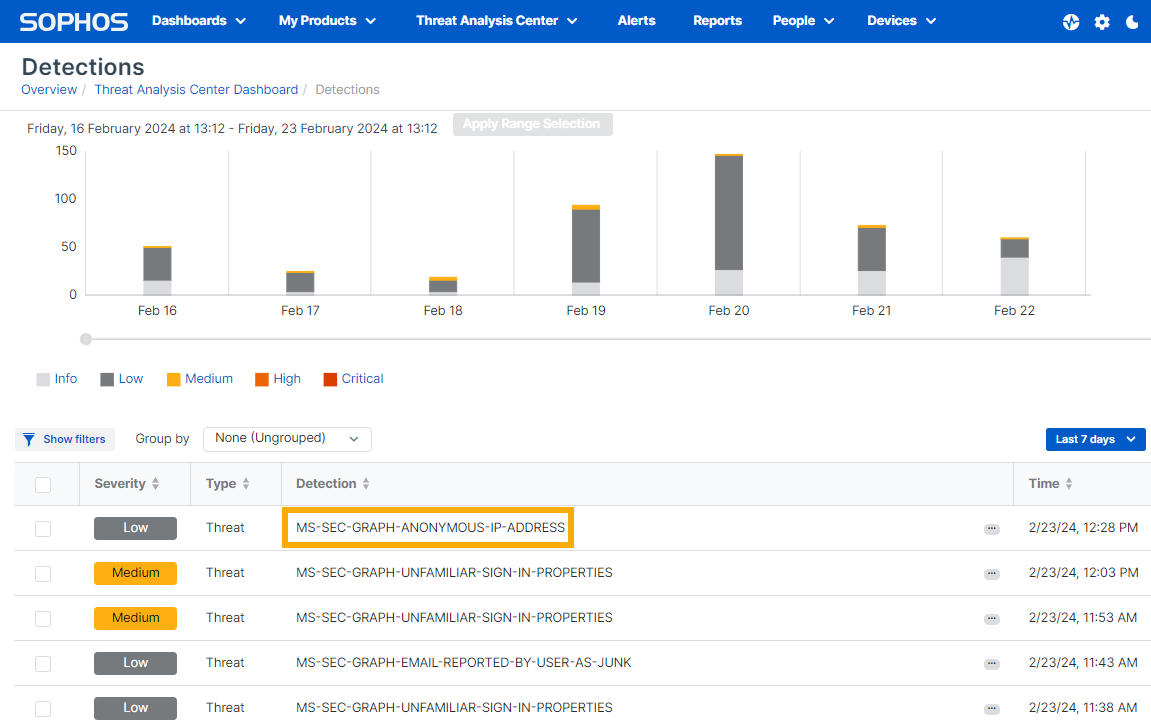

Sie können die von der Microsoft Graph-Sicherheits-API empfangenen Erkennungsereignisse auf der Seite Erkennungen in Sophos Central anzeigen. Die Erkennungen sind als MS-SEC-GRAPH-xxxxx bezeichnet, wie in diesem Beispiel gezeigt:

Die spezifischen Microsoft-Erkennungsereignisse, die von diesen Produkten generiert werden und über die Graph-Sicherheits-API zur Verfügung stehen, hängen von der in der Umgebung verwendeten Microsoft 365-Lizenzierung ab. Dies kann den individuellen Tarif pro Benutzer und alle zusätzlichen Add-ons oder Bundles umfassen, die Benutzern oder der Microsoft 365-Mehrmandantenfähigkeit hinzugefügt werden.

Wir empfehlen Ihnen, sich an Ihren Microsoft 365-Lizenzspezialisten zu wenden, um zu erfahren, welche Anbieter, Erkennungsereignisse und Alarme in jedem Plan, Add-On oder Paket enthalten sind. Wir können jedoch folgende Hinweise geben:

- Der Microsoft 365 E5-Plan oder das E5-Sicherheits-Add-On enthält alle Microsoft-Erkennungsereignisse, die zur Erstellung von zu untersuchenden Fällen verwendet werden.

- Für auf Entra ID Protection basierende Identitätsalarme benötigen Sie Entra ID P2-Pläne (zusammen mit den oben genannten E5-Plänen).

- Wenden Sie sich bei anderen Komponenten an Ihren Microsoft-Lizenzexperten, um zu erfahren, welche Microsoft-Pakete oder einzelnen SKUs Sie für den Zugriff auf diese Komponenten und deren Erkennungsereignisse von Graph Sicherheit benötigen.

Weitere Informationen über die Graph-Sicherheits-API und die von bestimmten Anbietern generierten Warnungen finden Sie unter Warnungen und Vorfälle.

MS Graph-Sicherheits-API (Legacy)

Diese Integration ist für die MS Graph-Sicherheits-API vorgesehen, die den MS Graph-Legacy-Alert-Dienst verwendet. Microsoft hat diese Version eingestellt und wird sie bis April 2026 entfernen.

Wir empfehlen, stattdessen den Dienst „MS Graph-Sicherheits-API v2“ (Alerts und Sicherheitsvorfälle) zu integrieren. Siehe Integration von Microsoft Graph-Sicherheits-API v2.