Palo Alto PAN-OS integrieren

MSP Flex-Kunden benötigen das Integrationslizenzpaket „Firewall“, um diese Funktion nutzen zu können.

Sie können Palo Alto PAN-OS-Netzwerksicherheitsprodukte in Sophos Central integrieren, sodass Daten an Sophos zur Analyse gesendet werden.

Diese Integration verwendet einen auf einer virtuellen Maschine (VM) gehosteten Protokollsammler. Zusammen werden sie als Integrations-Appliance bezeichnet. Die Appliance empfängt Daten von Drittanbietern und sendet sie an den Sophos Data Lake.

Auf dieser Seite wird die Integration mit einer Appliance unter ESXi oder Hyper-V beschrieben. Wenn Sie eine Appliance in AWS integrieren möchten, siehe Integrationen in AWS hinzufügen.

Wichtige Schritte

Die wichtigsten Schritte einer Integration lauten wie folgt:

- Fügen Sie eine Integration für dieses Produkt hinzu. In diesem Schritt erstellen Sie ein Image der Appliance.

- Laden Sie das Image herunter und stellen Sie es auf Ihrer VM bereit. Dies wird zu Ihrer Appliance.

- Konfigurieren Sie PAN-OS so, dass Daten an die Appliance gesendet werden.

Voraussetzungen

Appliances haben System- und Netzwerkzugriffsanforderungen. Um zu überprüfen, ob Sie diese erfüllen, lesen Sie Appliance-Anforderungen.

Eine neue Integration hinzufügen

Um die Integration hinzuzufügen, gehen Sie folgendermaßen vor:

- Melden Sie sich bei Sophos Central an.

- Gehen Sie in Sophos Central zu Bedrohungsanalyse-Center > Integrationen > Marketplace.

-

Klicken Sie auf Palo Alto PAN-OS.

Die Seite Palo Alto PAN-OS wird geöffnet. Sie können hier Integrationen hinzufügen und eine Liste aller bereits konfigurierten Integrationen anzeigen.

-

Klicken Sie unter Datenerfassung (Sicherheitsalarme) auf Konfiguration hinzufügen.

Hinweis

Wenn dies die erste Integration ist, die Sie hinzugefügt haben, werden Sie zur Angabe von Details zu Ihren internen Domänen und IP-Adressen aufgefordert. Siehe Details zu Ihren Domänen und IPs eingeben.

Integrations-Einrichtungsschritte wird angezeigt.

Appliance konfigurieren

In den Integrations-Einrichtungsschritten können Sie eine neue Appliance konfigurieren oder eine vorhandene Appliance verwenden.

Hier wird davon ausgegangen, dass Sie eine neue Appliance konfigurieren. Erstellen Sie dazu wie folgt ein Image:

- Geben Sie einen Integrationsnamen und eine Beschreibung ein.

- Klicken Sie auf Neue Appliance erstellen.

-

Geben Sie einen Namen und eine Beschreibung für die Appliance ein.

Wenn Sie bereits eine Sophos-Appliance eingerichtet haben, können Sie diese aus einer Liste auswählen.

-

Wählen Sie die virtuelle Plattform aus. Derzeit unterstützen wir VMware ESXi 6.7 Update 3 und neuer sowie Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) und neuer.

-

Legen Sie die IP-Einstellungen für die internetseitigen Netzwerk-Ports fest. Dadurch wird die Verwaltungsschnittstelle für die Appliance eingerichtet.

-

Wählen Sie DHCP, um die IP-Adresse automatisch zuzuweisen.

Hinweis

Wenn Sie DHCP auswählen, müssen Sie die IP-Adresse reservieren.

-

Wählen Sie Manuell, um die Netzwerkeinstellungen festzulegen.

-

-

Wählen Sie die Syslog-IP-Version aus und geben Sie die Syslog-IP-Adresse ein.

Sie benötigen diese Syslog-IP-Adresse später, wenn Sie PAN-OS so konfigurieren, dass Daten an Ihre Appliance gesendet werden.

-

Wählen Sie ein Protokoll aus. Derzeit unterstützen wir nur UDP.

Wenn Sie PAN-OS so konfigurieren, dass Daten an Ihre Appliance gesendet werden, müssen Sie dasselbe Protokoll festlegen.

-

Klicken Sie auf Speichern.

Wir erstellen die Integration und sie wird in Ihrer Liste angezeigt.

In den Integrationsdetails sehen Sie die Portnummer für die Appliance. Sie benötigen dies später, wenn Sie PAN-OS so konfigurieren, dass Daten dorthin gesendet werden.

Es kann einige Minuten dauern, bis das Appliance-Image bereit ist.

Appliance bereitstellen

Einschränkung

In ESXi wird die OVA-Datei von Sophos Central verifiziert und kann nur einmal verwendet werden. Wenn Sie eine weitere VM bereitstellen müssen, müssen Sie in Sophos Central noch eine OVA-Datei erstellen.

Verwenden Sie das Image, um die Appliance wie folgt bereitzustellen:

- Klicken Sie in der Liste der Integrationen unter Aktionen auf die Download-Aktion für Ihre Plattform, zum Beispiel OVA herunterladen für ESXi.

- Wenn der Download des Image abgeschlossen ist, stellen Sie es auf Ihrer VM bereit. Siehe Appliances bereitstellen.

PAN-OS konfigurieren

Jetzt konfigurieren Sie PAN-OS so, dass Daten an die Sophos-Appliance auf der VM gesendet werden.

Hinweis

Sie können mehrere Palo Alto PAN-OS Firewalls so konfigurieren, dass Daten über dieselbe Appliance an Sophos gesendet werden. Nachdem Sie die Integration abgeschlossen haben, wiederholen Sie die Schritte in diesem Abschnitt für Ihre anderen Palo Alto PAN-OS-Firewalls. Sie müssen die Schritte in Sophos Central nicht wiederholen.

Hinweis

Die folgenden Informationen basieren auf PAN-OS 9.1. Die Anleitungen für andere Versionen sind ähnlich. Sofern verfügbar, stellen wir die jeweiligen Links bereit.

Es gibt allgemeine Konfigurationsanleitungen von Palo Alto. Siehe Konfigurieren der Protokollweiterleitung.

Die wichtigsten Schritte bei der Konfiguration von PAN-OS sind die Folgenden:

-

Konfigurieren eines Syslog-Serverprofils. Hier wird festgelegt, wohin die Alarme gesendet werden.

Sie müssen dieselben Einstellungen eingeben, die Sie in Sophos Central eingegeben haben, als Sie die Integration hinzugefügt haben.

-

Konfigurieren des Formats der Syslog-Meldung. Dadurch wird das Format festgelegt, in dem die Alarme gesendet werden.

- Konfigurieren der Protokollweiterleitung. Dadurch wird definiert, welche Protokolle gesendet werden und was dieses auslöst.

- Änderungen übernehmen. Dadurch werden die Konfigurationsänderungen für die Firewalls bereitgestellt.

Hinweis

Traffic, Threat, WildFire Submission und Global Protect-Protokolle, die Alarmen entsprechen, werden im CEF-Format an die Sophos-Appliance gesendet.

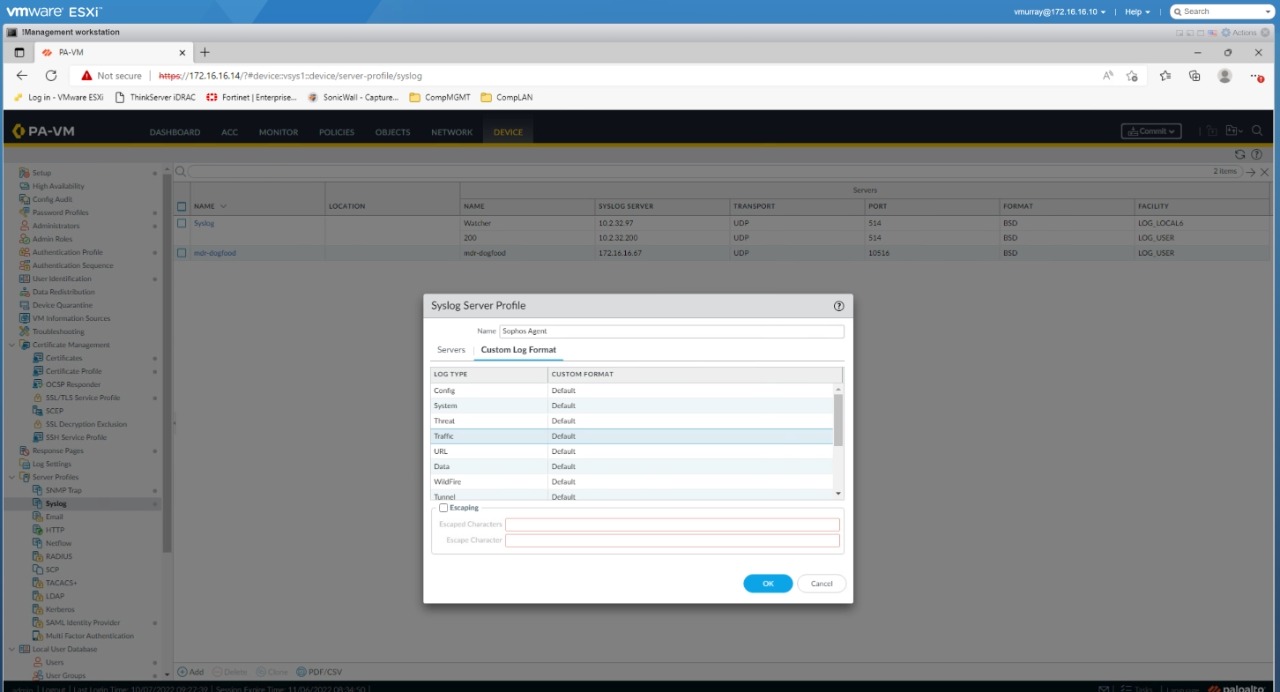

Konfigurieren eines Syslog-Serverprofils

Gehen Sie wie folgt vor, um ein Profil zu konfigurieren, das definiert, wo Alarme gesendet werden:

- Wählen Sie Device > Server Profiles > Syslog.

- Klicken Sie auf Add und geben Sie einen Namen für das Profil ein, zum Beispiel „Sophos-Appliance“.

- Wenn die Firewall über mehr als ein virtuelles System (vsys) verfügt, wählen Sie den Speicherort (

vsysoderShared) aus, an dem dieses Profil verfügbar ist. - Klicken Sie auf Syslog Server Profile und anschließend auf Add.

- Geben Sie einen eindeutigen Namen für das Serverprofil ein.

-

Geben Sie unter Servers die folgenden Informationen zu Ihrer Sophos-Appliance an:

- NAME: Ein eindeutiger Name für diesen Server, zum Beispiel

Sophos appliance. - SYSLOG-SERVER: Die IP-Adresse Ihrer Appliance. Hierbei muss es sich um die Syslog-IP-Adresse handeln, die Sie in Sophos Central eingegeben haben.

- TRANSPORT: Wählen Sie dasselbe Transportprotokoll, das Sie in Sophos Central festgelegt haben.

- PORT: Die Portnummer, die Sie in Sophos Central festgelegt haben.

- FORMAT: Wählen Sie BSD (entspricht RFC3164).

- FACILITY: Wählen Sie einen Syslog-Standardwert aus, um die Priorität (PRI) der Syslog-Nachricht zu berechnen. Dieser Wert wird nicht verwendet, daher wird empfohlen, den Standard-LOG_USER zu wählen.

- NAME: Ein eindeutiger Name für diesen Server, zum Beispiel

Klicken Sie noch nicht auf OK. Fahren Sie mit dem nächsten Abschnitt fort.

Dieses Video führt Sie durch die Konfiguration eines Syslog-Serverprofils.

Konfigurieren des Formats der Syslog-Meldungen

Warnung

Die folgenden Schritte bieten ein Beispiel für die Formatierung von Warnungen als CEF in Palo Alto PAN-OS Version 9.1. Die unten Vorlagen sind möglicherweise nicht für andere Versionen geeignet. Für CEF-Alarm-Vorlagen für bestimmte Versionen von PAN-OS, siehe Palo Alto Common Event Format – Konfigurationshandbücher.

So konfigurieren Sie das Nachrichtenformat:

- Wählen Sie die Registerkarte Custom Log Format aus.

-

Wählen Sie Traffic, fügen Sie Folgendes in das Textfeld Threat Log Format ein und klicken Sie auf OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|1|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action flexNumber1Label=Total bytes flexNumber1=$bytes in=$bytes_sent out=$bytes_received cn2Label=Packets cn2=$packets PanOSPacketsReceived=$pkts_received PanOSPacketsSent=$pkts_sent start=$cef-formatted-time_generated cn3Label=Elapsed time in seconds cn3=$elapsed cs2Label=URL Category cs2=$category externalId=$seqno reason=$session_end_reason PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name cat=$action_source PanOSActionFlags=$actionflags PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSSCTPAssocID=$assoc_id PanOSSCTPChunks=$chunks PanOSSCTPChunkSent=$chunks_sent PanOSSCTPChunksRcv=$chunks_received PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanLinkChange=$link_change_count PanPolicyID=$policy_id PanLinkDetail=$link_switches PanSDWANCluster=$sdwan_cluster PanSDWANDevice=$sdwan_device_type PanSDWANClustype=$sdwan_cluster_type PanSDWANSite=$sdwan_site PanDynamicUsrgrp=$dynusergroup_name -

Wählen Sie Threat, fügen Sie Folgendes in das Textfeld Threat Log Format ein und klicken Sie auf OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$threatid|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid fileId=$pcap_id PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSURLCatList=$url_category_list PanOSRuleUUID=$rule_uuid PanOSHTTP2Con=$http2_connection PanDynamicUsrgrp=$dynusergroup_name -

Wählen Sie Wildfire, fügen Sie Folgendes in das Textfeld Threat Log Format ein und klicken Sie auf OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$subtype|$type|$number-of-severity|rt=$cef-formatted-receive_time deviceExternalId=$serial src=$src dst=$dst sourceTranslatedAddress=$natsrc destinationTranslatedAddress=$natdst cs1Label=Rule cs1=$rule suser=$srcuser duser=$dstuser app=$app cs3Label=Virtual System cs3=$vsys cs4Label=Source Zone cs4=$from cs5Label=Destination Zone cs5=$to deviceInboundInterface=$inbound_if deviceOutboundInterface=$outbound_if cs6Label=LogProfile cs6=$logset cn1Label=SessionID cn1=$sessionid cnt=$repeatcnt spt=$sport dpt=$dport sourceTranslatedPort=$natsport destinationTranslatedPort=$natdport flexString1Label=Flags flexString1=$flags proto=$proto act=$action request=$misc cs2Label=URL Category cs2=$category flexString2Label=Direction flexString2=$direction PanOSActionFlags=$actionflags externalId=$seqno cat=$threatid filePath=$cloud fileId=$pcap_id fileHash=$filedigest fileType=$filetype suid=$sender msg=$subject duid=$recipient oldFileId=$reportid PanOSDGl1=$dg_hier_level_1 PanOSDGl2=$dg_hier_level_2 PanOSDGl3=$dg_hier_level_3 PanOSDGl4=$dg_hier_level_4 PanOSVsysName=$vsys_name dvchost=$device_name PanOSSrcUUID=$src_uuid PanOSDstUUID=$dst_uuid PanOSTunnelID=$tunnelid PanOSMonitorTag=$monitortag PanOSParentSessionID=$parent_session_id PanOSParentStartTime=$parent_start_time PanOSTunnelType=$tunnel PanOSThreatCategory=$thr_category PanOSContentVer=$contentver PanOSAssocID=$assoc_id PanOSPPID=$ppid PanOSHTTPHeader=$http_headers PanOSRuleUUID=$rule_uuid -

Wählen Sie Global Protect, fügen Sie Folgendes in das Textfeld Threat Log Format ein und klicken Sie auf OK:

CEF:0|Palo Alto Networks|PAN-OS|$sender_sw_version|$type|$subtype|rt=$receive_time PanOSDeviceSN=$serial PanOSLogTimeStamp=$time_generated PanOSVirtualSystem=$vsys PanOSEventID=$eventid PanOSStage=$stage PanOSAuthMethod=$auth_method PanOSTunnelType=$tunnel_type PanOSSourceUserName=$srcuser PanOSSourceRegion=$srcregion PanOSEndpointDeviceName=$machinename PanOSPublicIPv4=$public_ip PanOSPublicIPv6=$public_ipv6 PanOSPrivateIPv4=$private_ip PanOSPrivateIPv6=$private_ipv6 PanOSHostID=$hostid PanOSDeviceSN=$serialnumber PanOSGlobalProtectClientVersion=$client_ver PanOSEndpointOSType=$client_os PanOSEndpointOSVersion=$client_os_ver PanOSCountOfRepeats=$repeatcnt PanOSQuarantineReason=$reason PanOSConnectionError=$error PanOSDescription=$opaque PanOSEventStatus=$status PanOSGPGatewayLocation=$location PanOSLoginDuration=$login_duration PanOSConnectionMethod=$connect_method PanOSConnectionErrorID=$error_code PanOSPortal=$portal PanOSSequenceNo=$seqno PanOSActionFlags=$actionflags -

Klicken Sie auf OK, um das Syslog-Serverprofil zu speichern.

Dieses Video führt Sie durch die Konfiguration des Syslog-Nachrichtenformats.

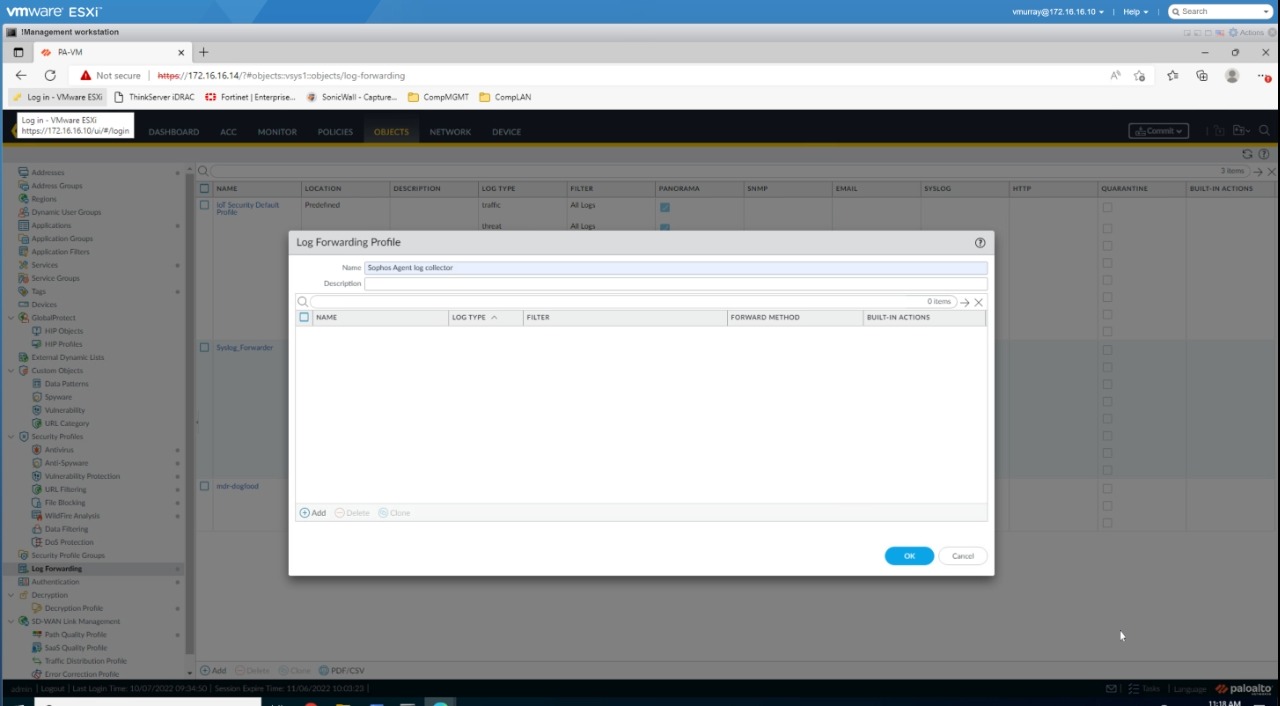

Konfigurieren der Protokollweiterleitung

Sie konfigurieren die Protokollweiterleitung in zwei Schritten:

- Sie konfigurieren die Firewall zum Weiterleiten von Protokollen.

- Sie lösen die Protokollerstellung und -weiterleitung aus.

Konfigurieren der Firewall zum Weiterleiten von Protokollen

Gehen Sie wie folgt vor, um die Firewall zum Weiterleiten von Protokollen zu konfigurieren:

- Wählen Sie Objects > Log Forwarding aus und klicken Sie auf Add.

- Geben Sie unter Log Forwarding Profile einen eindeutigen Namen ein, zum Beispiel

Sophos appliance. - Klicken Sie auf Hinzufügen.

- Geben Sie unter Log Forwarding Profile Match List einen Namen für den Protokolltyp, den Sie weiterleiten. Die Standardeinstellung lautet Traffic.

- Wählen Sie SYSLOG und dann den Server, an den das Protokoll gesendet werden soll. Dies ist der Name des Servers, den Sie hinzugefügt haben. Siehe Konfigurieren eines Syslog-Serverprofils.

- Klicken Sie auf OK

-

Wiederholen Sie diese Schritte für jeden Protokolltyp, jeden Schweregrad und jedes WildFire-Urteil, das Sie hinzufügen möchten. Wir empfehlen, Folgendes hinzuzufügen.

- Traffic (Standard)

- Bedrohung

- WildFire

- Global Protect

-

Klicken Sie auf OK.

Dieses Video führt Sie durch die Konfiguration der Firewall zum Weiterleiten von Protokollen.

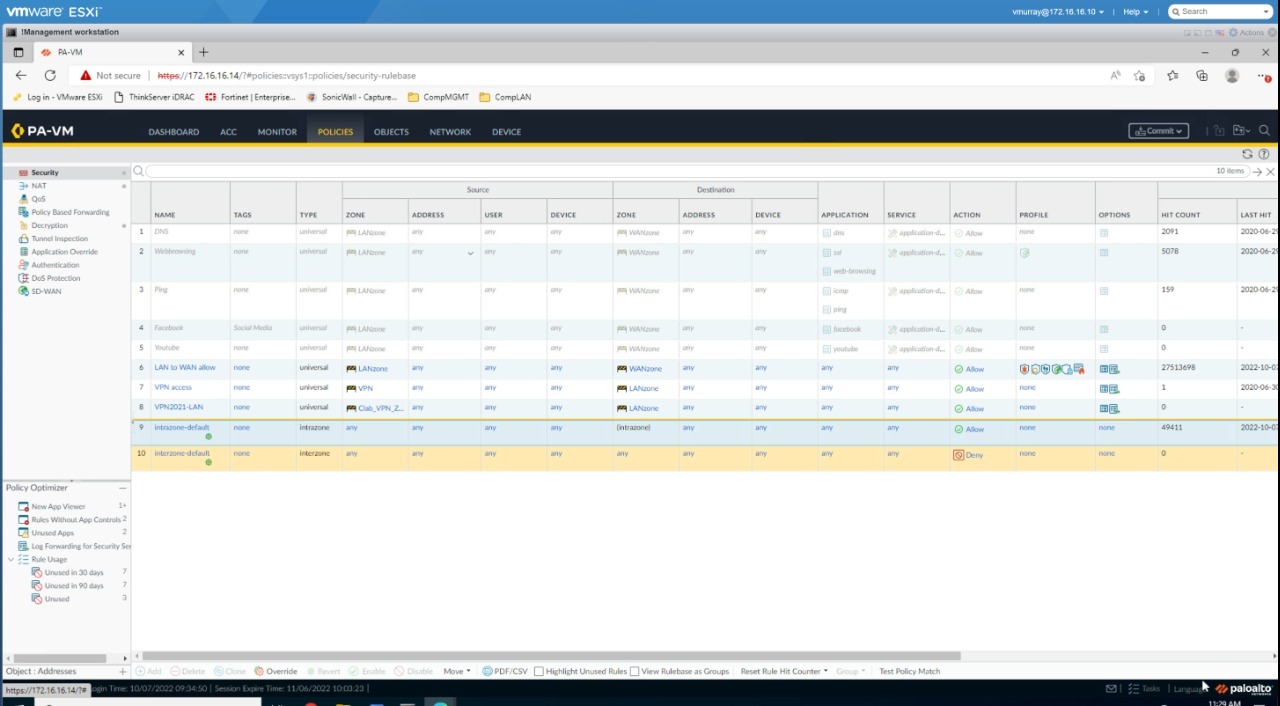

Konfigurieren der Protokollerstellung und -weiterleitung

Im Anschluss weisen Sie das Profil für die Protokollweiterleitung einer Sicherheitsrichtlinie zu, um die Protokollerstellung und -weiterleitung auszulösen. Dies konfiguriert die Protokollerstellung und -weiterleitung.

Gehen Sie dazu wie folgt vor:

- Wählen Sie Policies > Security und dann die Richtlinie aus, die Sie verwenden möchten.

- Wählen Sie unter Security Policy Rule die Option Actions aus.

- Wählen Sie unter Profile Setting zu Profile Type die Option Profiles aus.

- Wählen Sie unter Profile Type die Sicherheitsprofile aus, die Sie überwachen möchten.

- Unter Log Setting können Sie Log at Session Start und Log At Session End auswählen. Ihre Auswahl hängt von Ihrer Umgebung und den Protokollen und Warnmeldungen ab, die Sie an Sophos weiterleiten möchten.

- Wählen Sie unter Log Forwarding das von Ihnen erstellte Profil aus. Siehe Konfigurieren der Protokollweiterleitung.

- Klicken Sie auf OK.

Dieses Video führt Sie durch die Konfiguration der Protokollgenerierung und -Weiterleitung.

Änderungen übernehmen

Klicken Sie nach Abschluss der Konfiguration auf Commit. Ihre PAN-OS-Alarme sollten nach der Validierung im Sophos Data Lake angezeigt werden.

Weitere Informationen

Weitere Informationen zur Konfiguration von Palo Alto Panorama finden Sie unter:

- Konfigurieren der Protokollweiterleitung

- Create a Log Forwarding Profile

- Assign the Log Forwarding profile to policy rules and network zones

- Weiterleiten von benutzerdefinierten URL-Protokollen an einen Syslog-Server

- Konfigurationshandbücher für Common Event Format (CEF)

- Integrationsanleitung für Micro Focus Common Event Format

- Optionen für die Protokollweiterleitung

- Bedrohungsprotokollfelder