Intelix-Berichte

SophosLabs Intelix analysiert verdächtige Dateien, die an Sophos gesendet werden.

So werden Dateien gesendet

Sophos-Software auf Ihren Geräten sendet Dateien automatisch an Intelix, wenn diese analysiert werden müssen.

Sie können Dateien auch manuell an Intelix senden. Gehen Sie zum Bedrohungsanalyse-Center und senden Sie eine Datei mit einer der folgenden Methoden ein:

- Wählen Sie auf der Seite Bedrohungsgraphen eine Datei aus und klicken Sie auf Aktuellste Daten anfordern.

- Öffnen Sie auf der Seite Erkennungen die Details der Erkennung und suchen Sie SHA 256. Klicken Sie auf die drei Punkte

daneben, wählen Sie Anreicherungen und dann An SophosLabs Intelix übermitteln aus.

daneben, wählen Sie Anreicherungen und dann An SophosLabs Intelix übermitteln aus.

Sie können die Analyse von Intelix in den Erkennungsdetails sehen, wie in Siehe Intelix-Beurteilungen und Berichte beschrieben.

Wie Intelix Dateien analysiert

Intelix versucht, den Ursprung, die Funktionsweise und die möglichen Auswirkungen verdächtiger oder schädlicher Dateien zu ermitteln.

Intelix wendet zwei verschiedene Analysemethoden an:

- Statische Analyse nutzt maschinelles Lernen, Dateiscans und Reputation, um verdächtige Dateien zu bewerten.

- Dynamische Analyse führt verdächtige Dateien in einer Sandbox-Umgebung aus, um ihr Verhalten zu beobachten.

Bei jeder Analyse wird die Risikostufe der Datei beurteilt. Intelix kombiniert sie zu einem Gesamturteil.

Siehe Intelix-Beurteilungen und Berichte

Um Intelix-Beurteilungen in einer Datei anzuzeigen, gehen Sie wie folgt vor:

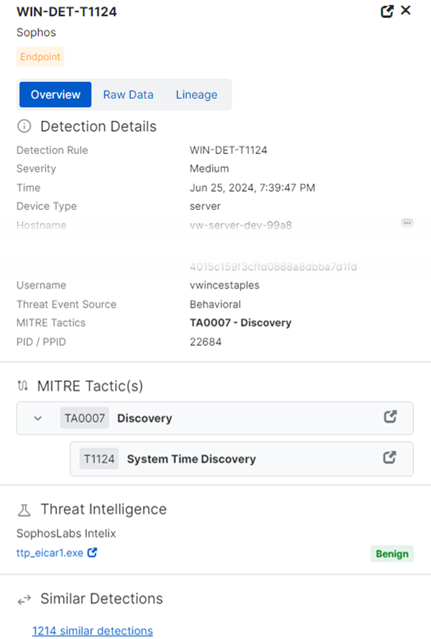

- Gehen Sie zu Bedrohungsanalyse-Center > Erkennungen.

-

Um Erkennungsdetails anzuzeigen, suchen Sie die Erkennung in der Tabelle und klicken Sie auf eine beliebige Stelle in der entsprechenden Zeile.

Ein neuer Fensterbereich wird rechts auf dem Bildschirm angezeigt.

-

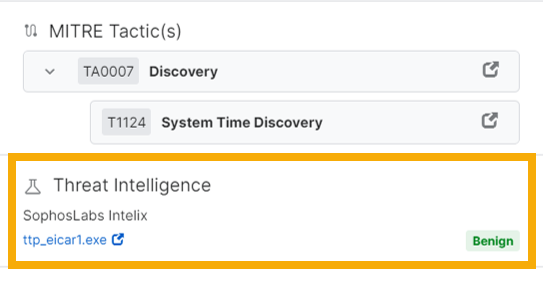

Blättern Sie nach unten zu Threat Intelligence. Dies zeigt das Gesamturteil von Intelix, zum Beispiel Unbedenklich.

-

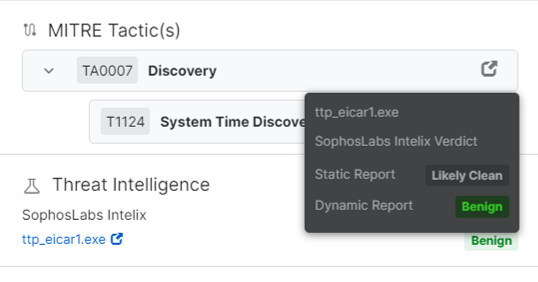

Bewegen Sie den Mauszeiger über das Gesamturteil, um die einzelnen Bewertungen des „statischen Berichts“ und des „dynamischen Berichts“ anzuzeigen.

-

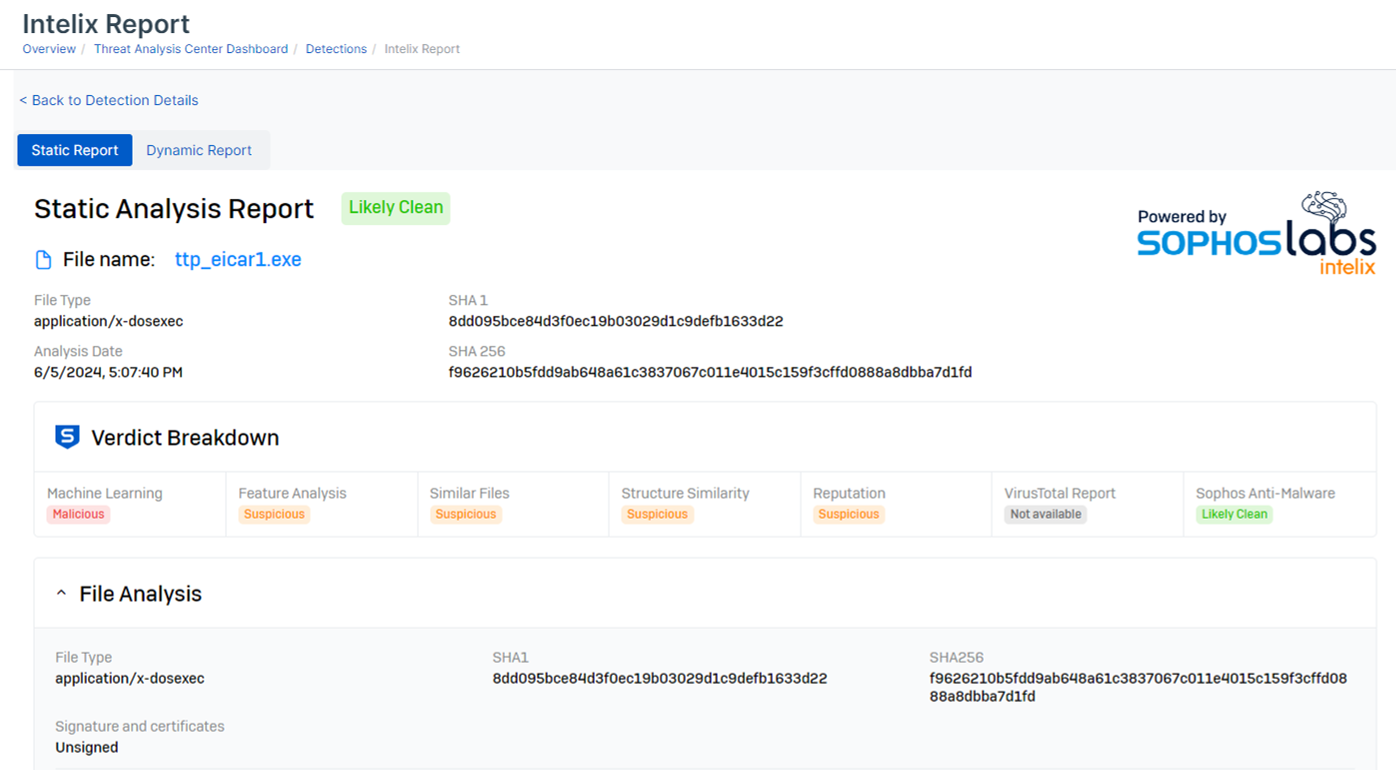

Um die vollständigen Analysen von Intelix anzuzeigen, klicken Sie auf den Dateinamen, der unter Threat Intelligence angezeigt wird.

-

Standardmäßig wird der Statische Analyse-Bericht geöffnet. Dies zeigt ein Urteil über das Bedrohungsrisiko, das anhand verschiedener Analysen gemessen wurde.

-

Klicken Sie auf den Tab Dynamischer Bericht, um den Bericht zur dynamischen Analyse anzuzeigen. Wenn dieser Tag nicht angezeigt wird, ist für diese Datei kein dynamischer Analyse-Bericht verfügbar.

Der Bericht zeigt Folgendes an:

- MITRE-Angriffstaktiken und -Techniken, die von der Bedrohung verwendet werden.

- Prozesse, die ausgeführt wurden.

- Netzwerkaktivität.