Analyse des Bedrohungsgraphen

Sie können einen Bedrohungsgraphen untersuchen, indem Sie zu seiner Detailseite gehen und die dort vorhandenen Analysewerkzeuge verwenden.

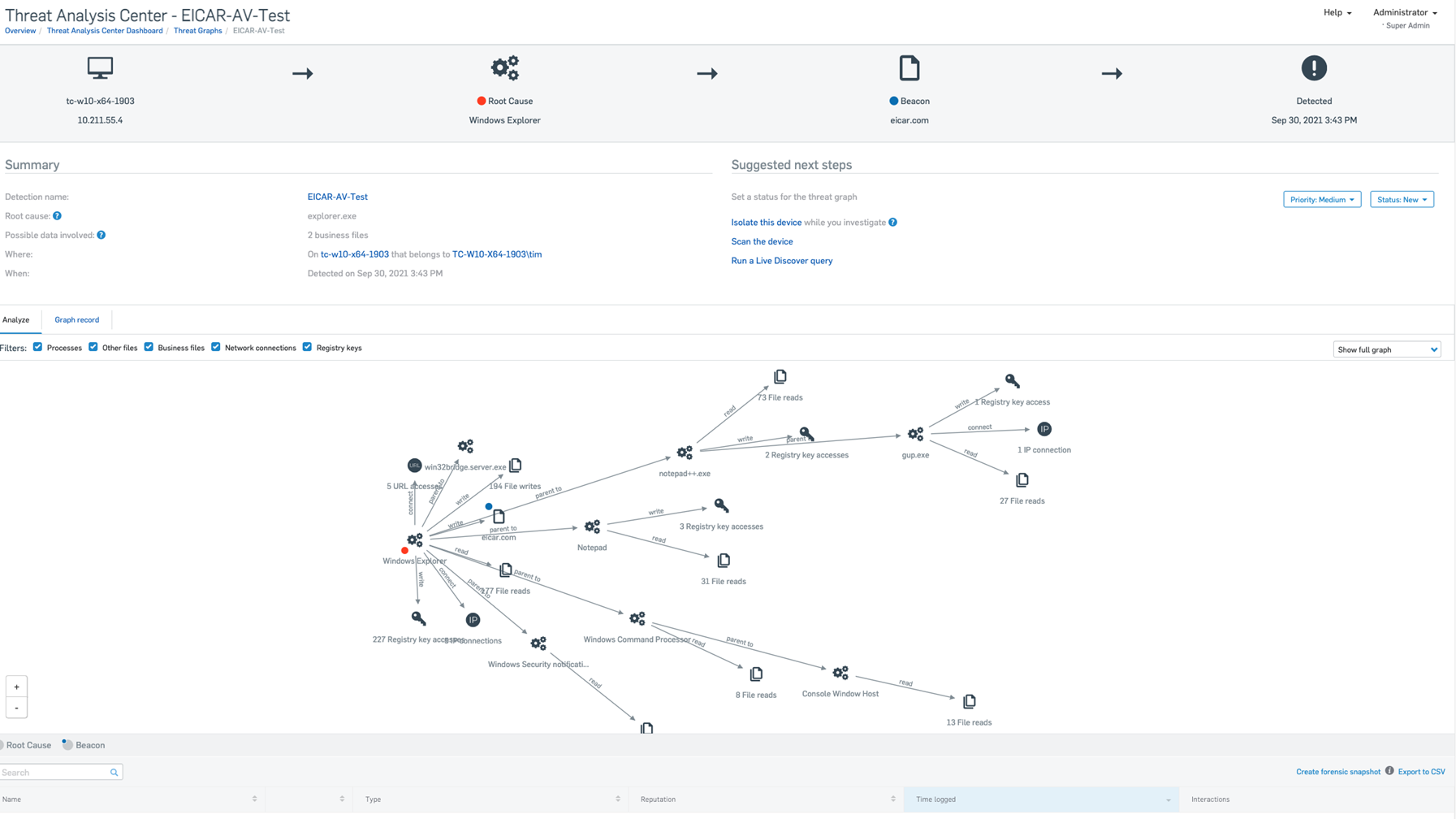

Suchen Sie den Bedrohungsgraphen auf der Seite Bedrohungsgraphen. Klicken Sie auf seinen Namen, um eine vereinfachte Ereigniskette, eine Zusammenfassung, Details zu den Artefakten (Prozesse, Dateien, Schlüssel) und ein Diagramm zu sehen, das die Entwicklung der Bedrohung zeigt. Der folgende Screenshot zeigt eine Eicar-AV-Test-Erkennung, die durch das Öffnen einer Datei eicar.com im Windows Explorer ausgelöst wurde.

Für einen Überblick über die Vorgehensweise siehe „Hinweise zum Untersuchen und Bereinigen von Bedrohungen“ in Bedrohungsgraphen.

Weitere Informationen zu allen Optionen finden Sie in den Abschnitten auf dieser Seite.

Hinweis

Welche Optionen angezeigt werden, hängt von Ihrer Lizenz und dem Schweregrad der Bedrohung ab.

Einschränkung

Die Erkennung potenziell unerwünschter Anwendungen durch Deep Learning (ML PUAs) erzeugt keine Bedrohungsdiagramme. Sie können jedoch die Abfrage Threat Hunting in Live Discover verwenden, um Ihre Geräte nach dem gemeldeten Dateinamen oder dem SHA-256-Hash-Wert zu durchsuchen.

Weitere Informationen zur Verwendung von Bedrohungsgraphen zur Untersuchung von Erkennungen finden Sie unter Beispiele für Bedrohungsgraphen: Schadprogramm-Erkennungen.

Zusammenfassung

Die Zusammenfassung gibt Ihnen einen Überblick über die Bedrohung einschließlich dieser Details:

- Grundursache: Wo die Infektion in Ihr System eingedrungen ist.

- Mögliche involvierte Daten: Dateien, die wichtige Daten enthalten könnten. Überprüfen Sie, ob Daten verschlüsselt oder gestohlen wurden.

- Wo: Name des Geräts und des Benutzers.

- Wann: Uhrzeit und Datum der Erkennung.

Empfohlene nächste Schritte

im Bereich Empfohlene nächste Schritte wird Folgendes angezeigt:

Priorität: Die Priorität wird automatisch festgelegt. Sie können ihn ändern.

Status: Standardmäßig wird der Status auf Neu gesetzt. Sie können ihn ändern.

Hinweis

Nachdem Sie den Status auf In Bearbeitung gesetzt haben, können Sie ihn nicht mehr auf Neu zurücksetzen.

Dieses Gerät isolieren: Sie sehen dies, wenn der Graph eine hohe Priorität hat und Sie Sophos XDR verwenden. Es ermöglicht Ihnen das Gerät zu isolieren, während Sie potenzielle Bedrohungen untersuchen.

Sie können das Gerät weiterhin von Sophos Central aus verwalten. Sie können auch weiterhin von isolierten Geräten Dateien an Sophos zur Analyse senden.

Sie können isolierten Geräten auch erlauben eingeschränkt mit anderen Computern zu kommunizieren. Für weitere Informationen siehe Geräte-Isolations-Ausschlüsse.

Sie können das Geräte jederzeit aus der Isolation entfernen. Sie sehen die Option Aus der Isolation entfernen unter Empfohlene nächste Schritte.

Hinweis

Sie sehen die Option Dieses Gerät isolieren nicht, wenn sich das Gerät automatisch isoliert hat. Siehe „Geräte-Isolierung“ in Threat Protection-Richtlinie.

Gerät scannen: Verwenden Sie diesen Link, um das betroffene Gerät nach Bedrohungen zu durchsuchen.

Analysieren

Die Registerkarte Analysieren zeigt die Ereigniskette bei der Malware-Infektion an.

Im Menü auf der rechten Seite der Registerkarte könne Sie einstellen, wie viele Details Sie sehen:

- Direkten Pfad anzeigen: Zeigt die Kette von direkt involvierten Elementen zwischen der Grundursache und dem Element, bei dem die Infektion entdeckt wurde ("Beacon").

- Vollständiges Diagramm anzeigen: Zeigt Ursache, Beacon, betroffene Artefakte (Anwendungen, Dateien, Schlüssel), den Pfad der Infektion (durch Pfeile angezeigt) und wie die Infektion aufgetreten ist. Diese Option ist voreingestellt.

Verwenden Sie die Kontrollkästchen über dem Diagramm, um die verschiedenen Arten von Artefakten ein- oder auszublenden.

Um Details eines Elements anzuzeigen, klicken Sie darauf. Dies öffnet ein Detailfeld auf der rechten Seite des Diagramms.

Graph-Datensatz

Der Tab Graph-Datensatz zeigt den Verlauf des Bedrohungsgraphen, ab seiner Erstellung durch Sophos oder den Administrator. Sie können Kommentare veröffentlichen, um ergriffene Aktionen und andere relevante Informationen zu dokumentieren.

Prozessdaten

Wenn Sie auf ein betroffenes Element klicken, wird der Bereich Prozessdaten angezeigt. Wenn jemand die Datei bereits an Sophos übermittelt hat, werden die neuesten Bedrohungsinformationen angezeigt.

Wenn die Datei noch nicht übermittelt wurde oder Sie möchten wissen, ob aktualisierte Informationen vorhanden sind, klicken Sie auf Aktuellste Daten anfordern.

Hier werden die neuesten Informationen zur globalen Reputation angezeigt und ob sie Untersuchungen durchführen sollen.

Artefaktliste

Dies ist eine Liste unterhalb des Diagramms des Malware-Angriffs. Sie zeigt alle betroffenen Elemente, z. B. geschäftliche Dateien, Prozesse, Registry-Schlüssel oder IP-Adressen, an.

Sie können eine CSV-Datei mit einer Liste der betroffenen Artefakte exportieren, indem Sie oben rechts auf der Registerkarte auf Als CSV exportieren klicken.

Die Liste gibt die folgende Information:

- Name: Klicken Sie auf den Namen, um nähere Informationen in einem Detailfeld anzuzeigen.

- Typ: Art des Artefakts, wie z. B. geschäftliche Datei oder Registry-Schlüssel.

- Reputation

- Protokollierte Uhrzeit: Uhrzeit und Datum des Zugriffs auf einen Prozess.

- Interaktionen:

Forensischen Snapshot erzeugen

Sie können auf dem Gerät einen „forensischen Snapshot“ der Daten erstellen. So rufen Sie Daten aus einem Sophos-Protokoll über die Geräteaktivität ab und speichern sie auf diesem Computer. Für weitere Informationen zu forensischen Snapshots siehe Forensische Snapshots.

Sie können ihn auch im von Ihnen angegebenen Amazon Web Services (AWS) S3-Bucket speichern. Sie können dann Ihre Analyse durchführen.

Sie benötigen einen Konverter (den wir zur Verfügung stellen), um die Daten lesen zu können.

Hinweis

Sie können auswählen, wie viele Daten Sie in Snapshots speichern möchten und wo sie hochgeladen werden sollen. Dazu gehen Sie zu Allgemeine Einstellungen > Forensische Snapshots. Diese Optionen sind unter Umständen noch nicht für alle Kunden verfügbar.

Um einen Snapshot zu erstellen, gehen Sie wie folgt vor:

-

Gehen Sie zum Tab Analysieren eines Bedrohungsgraph.

Alternativ können Sie auf der Detailseite des Gerätes den Tab Status öffnen.

-

Klicken Sie auf Forensischen Snapshot erstellen.

- Befolgen Sie die Schritte in Forensischen Snapshot in einen AWS-S3-Bucket hochladen.

Die erstellten Snapshots finden Sie in %PROGRAMDATA%\Sophos\Endpoint Defense\Data\Forensic Snapshots\.

Snapshots, die aus Erkennungen generiert wurden, befinden sich in %PROGRAMDATA%\Sophos\Endpoint Defense\Data\Saved Data\.

Einschränkung

Sie müssen Administrator mit Zugriff auf das Manipulationsschutz-Kennwort sein und als Administrator eine Eingabeaufforderung ausführen, um auf die gespeicherten Snapshots zuzugreifen.