AWS Security Hub

-

Actualización de la integración de AWS

Esta integración de AWS se retirará en el futuro y ya no se debe utilizar. Recomendamos a los clientes que migren a Sophos Cloud Optix para sacar partido de sus funciones avanzadas.

Utilice Sophos Cloud Optix para integrar AWS en Sophos Central. Para obtener más información, consulte Sophos Cloud Optix.

Los clientes MSP Flex deben tener la licencia Public Cloud Integration Pack para utilizar esta función.

Puede integrar AWS Security Hub con Sophos Central para que envíe alertas a Sophos para analizarlos.

Antes de empezar

Debe activar AWS Security Hub en el entorno que desea integrar antes de continuar.

Durante la integración le proporcionamos comandos para copiar y ejecutar. Debe ejecutar estos comandos en AWS CLI o AWS CloudShell como usuario de IAM con el rol "Administrador". Para saber cómo configurar AWS CLI, consulte Introducción al AWS CLI.

Si no tiene acceso a una cuenta adecuada, puede crear un rol personalizado con permisos específicos. Los permisos que necesita se encuentran en Permisos de rol personalizado.

Configurar la integración de AWS Security Hub

Para integrar su entorno de AWS, haga lo siguiente:

- En Sophos Central, vaya al Centro de análisis de amenazas > Integraciones > Marketplace.

-

Haga clic en AWS Security Hub.

Si ya ha configurado conexiones con entornos AWS, puede verlas aquí.

-

Haga clic en Añadir.

-

El asistente de Pasos de integración le guiará a través del proceso de conexión a su entorno AWS. Para ello, haga lo siguiente:

- Copie el comando curl.

-

Vaya a AWS CLI o AWS CloudShell y ejecute el comando curl.

Se descarga el script de integración.

-

Vuelva a Sophos Central y copie el segundo comando que se muestra en Pasos de integración.

- Vaya a AWS CLI o AWS CloudShell y ejecute el comando de integración.

-

Vuelva a Sophos Central.

El entorno AWS aparece en la lista.

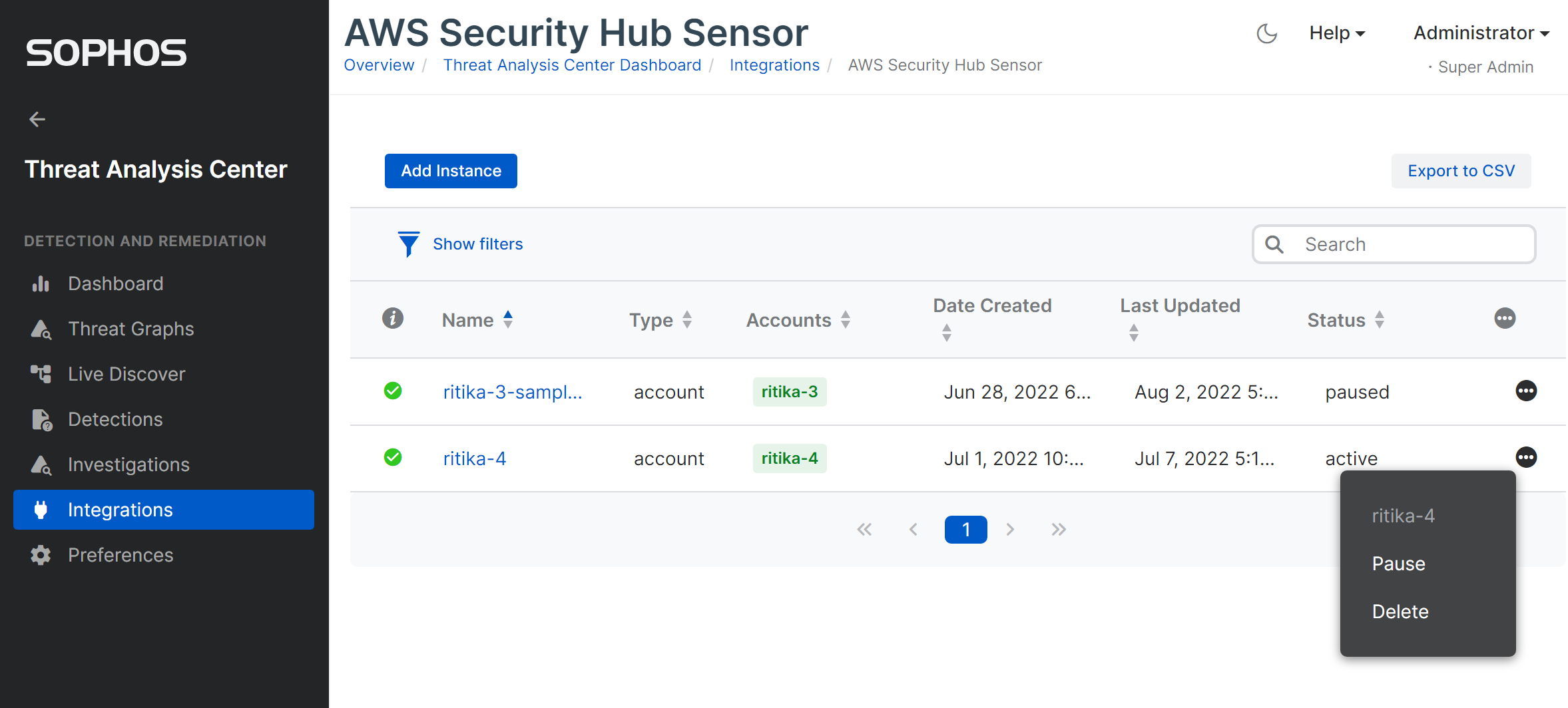

Gestionar las integraciones de AWS Security Hub

Puede hacer clic en el nombre del entorno de AWS para editar la configuración.

Estado muestra el estado de la integración con un entorno AWS. Puede estar en pausa, activo, desconectado o eliminado.

Puede hacer clic en el icono de tres puntos y seleccionar acciones, dependiendo del estado actual.

Para eliminar una conexión, haga clic en Eliminar. Un asistente le guiará a través del proceso de eliminación de la conexión con comandos de AWS CLI.

Si su licencia de Sophos caduca, las conexiones se pausarán. Al renovar la licencia, las conexiones se convierten automáticamente en activas.

Incluir cuentas de AWS Organisations

Si utiliza AWS Organisations, puede elegir qué cuentas desea incluir en la recopilación de datos.

- En Sophos Central, vaya al Centro de análisis de amenazas y haga clic en Integraciones.

-

Haga clic en AWS CloudTrail.

Aparecerá una lista de las integraciones.

-

Haga clic en el nombre de la integración que desee modificar.

Si tiene muchas integraciones, utilice el filtro para mostrar las integraciones que utilizan AWS Organisations.

-

En Editar detalles > Cuentas puede añadir una lista separada por comas de los ID de cuenta para los que desea recopilar datos.

- Haga clic en Guardar.

Ahora solo recopilamos datos de las cuentas de AWS de la lista.

Permisos de rol personalizado

Puede ejecutar los comandos de AWS que le proporcionamos como usuario de IAM con el rol "Administrador".

Si en cambio desea configurar un rol personalizado, utilice los siguientes permisos:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

'events:DeleteRule',

'events:ListRules',

'events:ListTagsForResource',

'events:ListTargetsByRule',

'events:PutRule',

'events:PutTargets',

'events:RemoveTargets',

'events:TagResource',

'events:UntagResource',

'ec2:DescribeRegions',

'iam:AttachRolePolicy',

'iam:CreatePolicy',

'iam:CreateRole',

'iam:DeleteRole',

'iam:DeleteRolePolicy',

'iam:GetPolicy',

'iam:GetPolicyVersion',

'iam:GetRole',

'iam:GetRolePolicy',

'iam:ListAttachedRolePolicies',

'iam:ListPolicyTags',

'iam:ListRoleTags',

'iam:PassRole',

'iam:PutRolePolicy',

'iam:TagPolicy',

'iam:TagRole',

'iam:UntagPolicy',

'iam:UntagRole',

'lambda:AddPermission',

'lambda:CreateFunction',

'lambda:DeleteEventSourceMapping',

'lambda:DeleteFunction',

'lambda:GetFunction',

'lambda:GetFunctionConfiguration',

'lambda:GetPolicy',

'lambda:ListEventSourceMappings',

'lambda:ListTags',

'lambda:TagResource',

'lambda:UntagResource',

'lambda:UpdateFunctionConfiguration',

'logs:CreateLogGroup',

'logs:DeleteLogGroup',

'logs:DeleteLogStream',

'logs:DeleteRetentionPolicy',

'logs:PutRetentionPolicy',

'sqs:AddPermission',

'sqs:CreateQueue',

'sqs:DeleteQueue',

'sqs:GetQueueAttributes',

'sqs:GetQueueUrl',

'sqs:ListQueueTags',

'sqs:ListQueues',

'sqs:RemovePermission',

'sqs:SetQueueAttributes',

'sqs:TagQueue',

'sqs:UntagQueue',

'sts:GetCallerIdentity',

'tag:TagResources'

],

"Resource": "*"

}

]

}