Integrar Fortinet FortiGate

Los clientes MSP Flex deben tener la licencia Firewall Integration Pack para utilizar esta función.

Puede integrar el software de Fortinet FortiGate con Sophos Central. Esto permite a FortiGate enviar alertas de firewall a Sophos para su análisis.

Esta integración utiliza un recopilador de registros alojado en una máquina virtual (VM). Juntos se denominan dispositivo de integración. El dispositivo recibe datos de terceros y los envía a Sophos Data Lake.

En esta página se describe la integración mediante un dispositivo en ESXi o Hyper-V. Si desea integrar con un dispositivo en AWS, consulte Integraciones en AWS.

Pasos clave

Los pasos clave de una integración son los siguientes:

- Añadir una integración para el producto. En este paso, se crea una imagen del dispositivo.

- Descargar y desplegar la imagen en su VM. Esto se convierte en su dispositivo.

- Configurar FortiGate para enviar datos al dispositivo.

Requisitos

Los dispositivos tienen requisitos de acceso de sistema y de red. Para comprobar que los cumple, consulte Requisitos del dispositivo .

Añadir una integración

Para añadir la integración, haga lo siguiente:

- En Sophos Central, vaya al Centro de análisis de amenazas > Integraciones > Marketplace.

-

Haga clic en Fortinet FortiGate.

Se abre la página Fortinet FortiGate. Puede añadir integraciones aquí y ver una lista de cualquiera que ya haya añadido.

-

En Ingesta de datos (alertas de seguridad), haga clic en Añadir configuración.

Nota

Si es la primera integración que añade, le pediremos detalles de sus direcciones IP y dominios internos. Consulte Proporcionar los detalles de su dominio y dirección IP.

Aparece Pasos de configuración de la integración.

Configurar el dispositivo

En Pasos de configuración de la integración, puede configurar un nuevo dispositivo o utilizar uno existente.

Asumimos aquí que va a configurar un nuevo dispositivo. Para ello, cree una imagen de la siguiente manera:

- Introduzca un nombre y una descripción de la integración.

- Haga clic en Crear un nuevo dispositivo.

- Introduzca un nombre y una descripción para el dispositivo.

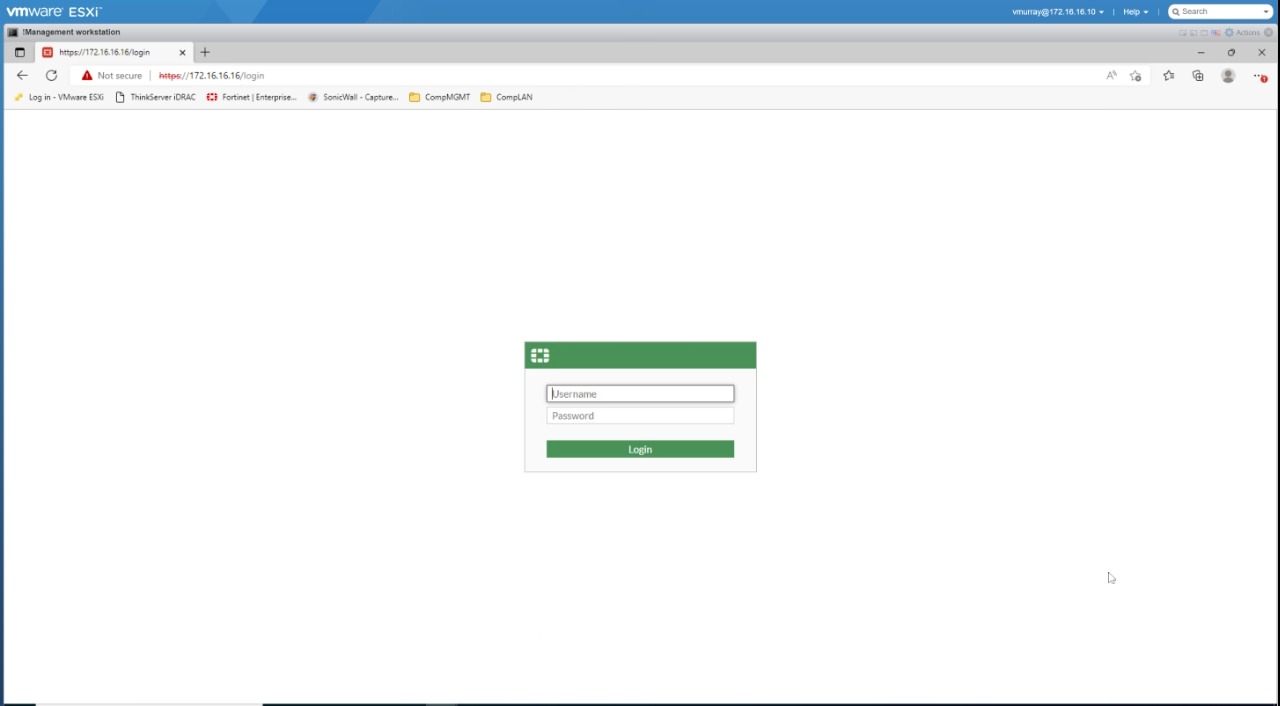

- Seleccione la plataforma virtual. Actualmente, admitimos VMware ESXi 6.7 Update 3 o posterior y Microsoft Hyper-V 6.0.6001.18016 (Windows Server 2016) o posterior.

-

Especifique la configuración IP para los puertos de red conectados a Internet. Esto configura la interfaz de administración para el dispositivo.

-

Seleccione DHCP para asignar la dirección IP automáticamente.

Nota

Si selecciona DHCP, debe reservar la dirección IP.

-

Seleccione Manual para especificar la configuración de la red.

-

-

Seleccione la versión de IP de Syslog e introduzca la dirección IP de Syslog.

Necesitará esta dirección IP de syslog más tarde, cuando configure FortiGate para que envíe datos a su dispositivo.

-

Seleccione un Protocolo.

Debe utilizar el mismo protocolo cuando configure FortiGate para enviar datos al dispositivo.

-

Haga clic en Guardar.

Creamos la integración y aparece en la lista.

En los detalles de integración, puede ver el número de puerto del dispositivo. Necesitará esto más tarde cuando configure FortiGate para que le envíe datos.

La imagen del dispositivo puede tardar unos minutos en estar lista.

Desplegar el dispositivo

Restricción

Si utiliza ESXi, el archivo OVA se verifica con Sophos Central, por lo que solo se puede utilizar una vez. Si tiene que desplegar otra VM, debe volver a crear un archivo OVA en Sophos Central.

Utilice la imagen para desplegar el dispositivo de la siguiente manera:

- En la lista de integraciones, en Acciones, haga clic en la acción de descarga de la plataforma, por ejemplo, Descargar OVA para ESXi.

- Cuando finalice la descarga de la imagen, despliéguela en la VM. Consulte Desplegar dispositivos.

Configurar FortiGate

Ahora puede configurar FortiGate para enviar alertas al dispositivo de Sophos en la VM.

Nota

Puede configurar varias instancias de FortiGate para enviar datos a Sophos a través del mismo dispositivo. Una vez finalizada la integración, repita los pasos de esta sección para sus otras instancias de FortiGate. No es necesario que repita los pasos en Sophos Central.

Configure FortiGate de la siguiente manera:

- Inicie sesión en la interfaz de línea de comandos (CLI).

-

Introduzca los siguientes comandos para activar el reenvío de Syslog y enviar datos al dispositivo. Asegúrese de utilizar los comandos correctos para su versión de FortiGate.

config log syslogd setting set status enable set facility user set port <número de puerto del dispositivo] set server <dirección IP de syslog del dispositivo> set mode udp set format cef endconfig log syslogd setting set status enable set facility user set port [número de puerto del dispositivo] set server [dirección IP de syslog del dispositivo] set format cef set reliable disable end

Nota

Puede configurar hasta cuatro servidores de Syslog en FortiGate. Basta con sustituir syslogd por syslogd2, sylsogd3 o syslogd4 en la primera línea para configurar cada servidor de Syslog.

Las alertas de FortiGate deberían aparecer en Sophos Data Lake después de la validación.

Personalizar alertas

La mayoría de las funciones de FortiGate se registran de forma predeterminada.

Para asegurarse de que se registran las funciones de tráfico, web y filtrado de URL, introduzca los siguientes comandos. Asegúrese de utilizar los comandos correctos para su versión de FortiGate.

config log syslogd filter

set severity warning

set forward-traffic enable

set local-traffic enable

set multicast-traffic enable

set sniffer-traffic enable

set anomaly enable

end

config log syslogd filter

set traffic enable

set web enable

set url-filter enable

end

FortiGate 5.4 y las versiones posteriores también pueden registrar direcciones URL de referencia. Una dirección URL de referencia es la dirección de la página web en la que un usuario ha hecho clic en un enlace para ir a la página actual. Es útil para el análisis del uso de la web.

Para activar el registro de direcciones URL de referencia para cada perfil web, haga lo siguiente:

config webfilter profile

edit [nombre del perfil]

set log-all-url enable

set web-filter-referer-log enable

end

Más recursos

Este vídeo le muestra cómo configurar la integración.

Para obtener más información sobre el registro en un servidor de Syslog remoto, consulte la Guía de registro y generación de informes de Fortinet.