Análisis de gráficos de amenazas

Para investigar un gráfico de amenazas, acceda a su página de detalles y utilice las herramientas de análisis disponibles allí.

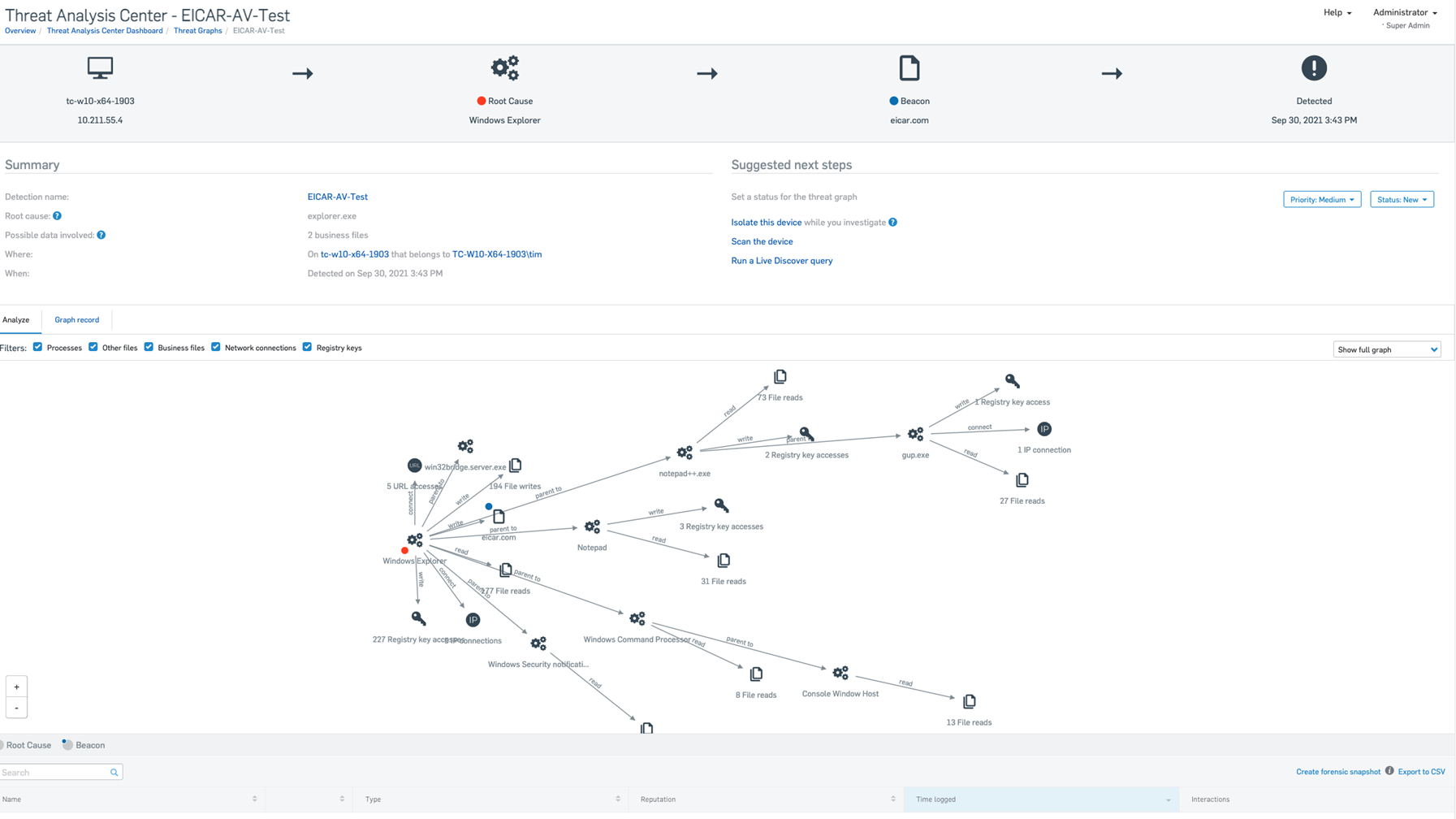

Busque el gráfico de amenazas en la página Gráficos de amenazas. Haga clic en su nombre para ver una cadena de eventos simplificada, un resumen, detalles de los artefactos (procesos, archivos, claves) afectados y un diagrama que muestra cómo se ha desarrollado la amenaza. La siguiente captura de pantalla muestra una detección de EICAR-AV-Test activada al abrir un archivo eicar.com en el Explorador de Windows.

Para ver un resumen de qué debe hacer, consulte Gráficos de amenazas.

Para obtener más información sobre todas las opciones, lea las secciones de esta página.

Nota

Las opciones que vea pueden depender de su licencia y de la gravedad de la amenaza.

Restricción

Las detecciones de aplicaciones no deseadas por Deep Learning (ML PUA) no crean gráficos de amenazas. Sin embargo, puede usar la consulta Búsqueda de amenazas en Live Discover para buscar en sus dispositivos el nombre de archivo notificado o el valor de hash SHA-256.

Para obtener más información sobre el uso de gráficos de amenazas para investigar detecciones, consulte Ejemplos de gráficos de amenazas: Detecciones de malware.

Resumen

El Resumen muestra información general sobre la amenaza, incluidos estos datos:

- Causa raíz: punto por el que se introdujo la amenaza en su sistema.

- Posibles datos involucrados: archivos que pueden contener datos importantes. Consúltelos para ver si se han cifrado o robado datos.

- Dónde: nombre del dispositivo y su usuario.

- Cuándo: fecha y hora de la detección.

Siguientes pasos sugeridos

El panel Siguientes pasos sugeridos muestra esta información:

Prioridad: la prioridad se establece automáticamente. Puede modificarlo.

Estado: el estado es Nuevo de forma predeterminada. Puede modificarlo.

Nota

Una vez que haya establecido el estado en En curso, no lo podrá volver a definir como Nuevo.

Aislar este dispositivo: esta opción se muestra si el gráfico tiene prioridad alta y si tiene Sophos XDR. Le permite aislar el dispositivo mientras investiga posibles amenazas.

Puede seguir gestionando el dispositivo desde Sophos Central. También puede seguir enviando archivos desde el dispositivo aislado a Sophos para que los analicen.

También puede permitir que los dispositivos aislados se comuniquen con otros dispositivos en circunstancias limitadas. Para obtener más información, consulte Exclusiones del aislamiento de dispositivos.

Puede quitar el dispositivo del aislamiento en cualquier momento. Verá la opción Quitar de aislamiento en Siguientes pasos sugeridos.

Nota

Si el dispositivo ya se ha aislado automáticamente a sí mismo, no verá la opción Aislar este dispositivo. Consulte “Aislamiento de dispositivo” en Política de protección contra amenazas.

Escanear el dispositivo: puede utilizar este enlace para escanear el dispositivo afectado a fin de detectar amenazas.

Analizar

La ficha Analizar muestra la cadena de eventos de la infección de malware.

El menú de la derecha de la ficha le permite elegir la cantidad de información que aparecerá:

- Mostrar ruta directa: muestra la cadena de elementos directamente implicados entre la causa raíz y el elemento en el que se ha detectado la infección (la "señal").

- Mostrar gráfico completo: muestra la causa raíz, la señal, los artefactos afectados (aplicaciones, archivos, claves), la ruta de la infección (indicada con flechas) y cómo se ha producido la infección. Esta es la opción predeterminada.

Para mostrar u ocultar los distintos tipos de artefacto, utilice las casillas de verificación de encima del diagrama.

Para ver los detalles de un elemento, haga clic en él. Al hacerlo se abre un panel de detalles a la derecha del diagrama.

Registro del gráfico

La ficha Registro del gráfico muestra el historial del gráfico de amenazas, desde su creación por parte de Sophos o el administrador. Puede publicar comentarios para registrar las acciones que se han realizado y otra información relevante.

Detalles del proceso

Cuando haga clic en un elemento afectado, verá el panel Detalles del proceso. Si alguien ya ha enviado el archivo a Sophos, verá la información más reciente sobre amenazas.

Si el archivo no ha sido enviado, o si desea ver si hay información actualizada, haga clic en Solicitar información más reciente.

Muestra la información más reciente sobre la reputación global del archivo y si es necesario investigar.

Lista de artefactos

Es una lista que aparece debajo del diagrama del ataque de malware. Muestra todos los elementos afectados; por ejemplo, archivos de la empresa, procesos, claves de registro o direcciones IP.

Para exportar un archivo de valores separados por comas (CSV) con una lista de los artefactos afectados, haga clic en Exportar a un archivo de valores separados por coma (CSV) en la parte superior derecha de la ficha.

La lista muestra:

- Nombre: haga clic en el nombre para obtener más información en un panel de detalles.

- Tipo: tipo de artefacto, como un archivo corporativo o una clave de registro.

- Reputación

- Tiempo registrado: fecha y hora en que se ha accedido a un proceso.

- Interacciones

Crear instantánea forense

Puede crear una "instantánea forense" de los datos del dispositivo. La instantánea recibe datos de un registro de Sophos de la actividad del dispositivo y lo guarda en ese dispositivo. Para obtener más información sobre las instantáneas forenses, consulte Instantáneas forenses.

También puede guardarlo en el bucket de Amazon Web Services (AWS) S3 que especifique. Luego puede realizar su análisis.

Necesitará un conversor (que proporciona Sophos) para leer los datos.

Nota

Puede configurar cuántos datos desea en sus instantáneas y dónde quiere colocarlas. Para ello, vaya a Configuración general > Instantáneas forenses. Es posible que estas opciones aún no estén disponibles para todos los clientes.

Para crear una instantánea, haga lo siguiente:

-

Vaya a la ficha Analizar de un gráfico de amenazas.

También puede abrir la ficha Estado en la página de detalles del dispositivo.

-

Haga clic en Crear instantánea forense.

- Siga los pasos que se incluyen en Cargar instantáneas forenses en un bucket de S3 de AWS.

Encontrará las instantáneas generadas en %PROGRAMDATA%\Sophos\Endpoint Defense\Data\Forensic Snapshots\.

Las instantáneas generadas a partir de detecciones se encuentran en %PROGRAMDATA%\Sophos\Endpoint Defense\Data\Saved Data\.

Restricción

Debe ser administrador con acceso a la contraseña de protección contra manipulación y ejecutar un acceso como administrador mediante la línea de comandos para acceder a las instantáneas guardadas.